Tanıtım

1. Ticari bilgiler ve korunması 3

1.1 Ticari bilgi kavramı ve türleri 3

1.2 Çeşit kapalı belgeler ve bilgi 6

1.3 emtia bilgileri 10

2. Mustang LLC'de ticari bilgiler ve korunması 13

edebiyat 18

Tanıtım

Piyasa ekonomisine geçiş, çok çeşitli organizasyonların ortaya çıkması - yasal formlar işletmeler, yaygın özel girişim ve girişimcilik toptancı ve perakende. Pazar dönüşümleri döneminde ticarette gerçek bir rekabet ortamı gelişmiştir.

Her gün toptan ticaret işletmeleri, mağazalar çok miktarda mal, konteyner ve fon almaktadır. Ticari işletmelerin çeşitliliği, çok sayıda meta ile yüksek doygunlukları, çok sayıda işin ortaya çıkmasına katkıda bulundu.

Piyasa ilişkilerinin modern koşullarında, yalnızca yönetimi ve uzmanları, belirli bir değeri olan özel bir ürün türü olan tam, güvenilir ve zamanında bilgiye sahip olan firmalar başarılı bir şekilde çalışabilirler. Bir girişimci için en değerli bilgi, genellikle şirketin hedeflerine ulaşmak için kullandığı ve açıklanması onu bu hedefleri gerçekleştirme fırsatından mahrum bırakabilecek, yani girişimcilik faaliyetinin güvenliği için bir tehdit oluşturan bilgilerdir. . Tabii ki, tüm bilgiler ifşa edildiğinde bu tehditleri oluşturamaz, ancak korunması gereken belirli bir kısmı vardır.

1. Ticari bilgiler ve korunması

1.1. Ticari bilgi kavramı ve türleri

Ticari bilgi, çeşitli mal ve hizmetler için piyasadaki mevcut durum hakkında bilgidir.

Tüm firmalar ve işletmeler, bilimsel raporlarda yer alan verileri bilimsel olarak saklayan ve dikkate alan bir bilgi tabanı oluşturur - araştırma kuruluşları ve üniversiteler, çeşitli bölümlerin istatistiksel materyallerinde, pazarın pazarlama araştırmasının sonuçlarında vb. Pazar araştırması, pazarın bireysel unsurlarının amaçlı bir çalışması olarak anlaşılır: ürün çeşitliliğini ve hacmini planlamak için bir sistem üretilmiş ürünler; fiyatlandırma; ihtiyaçları karşılamak için seçilen pazarlar arasında malların dağıtımı ve satışlarının teşviki. Pazarlama araştırması sürecinde bir pazar sorunu belirlenir, bir araştırma planı geliştirilir. Ardından, deney, gözlem, anket, araştırma gibi yöntemler gibi bilgi toplama işlemini düzenleyin. Toplanan verileri analiz eder ve sonuçları firmaların pazarlama ve ticari faaliyetlerinde kullanılan genel bir raporda özetlerler.

Ticari bilgi türleri

Potansiyel fırsatlar hakkında bilgi ticari işletme, rekabet gücü.

İşletmenin güçlü ve zayıf yönlerini, geliştirme yönlerinin doğru tanımını değerlendirmek gerekir. Amaç, sürdürülebilir bir ekonomik durum sağlamaktır. İşletmenin ekonomik faaliyetinin sonuçları ve ekonomik potansiyeli analiz edilir.

Bir işletmenin rekabet gücünü değerlendirirken, ileri teknoloji ve yeni ekipman kullanımı, finansal istikrar ve piyasada rekabetçi bir ürünün bulunabilirliği dikkate alınır. Bütün bunlar ve çok daha fazlası, işletmenin pazardaki rekabet gücünü belirlemekte ve konumunu güçlendirmeyi planlamaktadır.

piyasa koşulları hakkında bilgi.

Piyasadaki arz ve talep, segmentleri, kapasitesi, doğası, fiyat düzeyi, piyasa rekabeti vb. hakkında bilgileri içerir. Piyasa koşulları altında, belirli bir dönemde piyasa ilişkilerinin durumu, mallar için belirli bir arz ve talep durumu, yani. onların gerçek perakende fiyatları.

Arz ve talep hakkındaki bilgileri incelerken, yazışmalarını dikkate almak gerekir. Talep arzın üzerine çıktığında, karşılanmamış talep var demektir. Talep kıtlığı ile mal fazlası birikir. Ayrıca pazarın coğrafi konumunu ve konumunu, sınırlarını ve bölgesel farklılıklarını, açıklığın kapasitesini ve derecesini, mallara olan doygunluk derecesini ve fiyat seviyesini de hesaba katarlar.

alıcılar ve satın alma nedenleri hakkında bilgi.

Ticari kararlar almanın temeli. Şunları içerir: nüfus, bileşim, gelenek ve görenekler, gelir düzeyi, alıcı türleri vb. Analiz, yavaş hareket eden malları ihraç etme veya satın alma riskini azaltır, mal satış hacminde bir artış sağlar ve bir ticaret girişiminin finansal istikrarını güçlendirir.

rekabet ortamı hakkında bilgi.

Rakipler - mal tedarikçileri ve rakipler - alıcılar hakkında verileri içerir. Rekabet ortamı hakkında bilgi, ticari yapıların piyasadaki gerçek konumlarını nesnel olarak değerlendirmelerine olanak tanır. Rakipleri - tedarikçileri inceleyerek, pazardaki konumlarını, sundukları malların özelliklerini, finansal durumlarını, güvenilirliğini ve sözleşme yükümlülüklerinin garantilerini vb. ortaya çıkarırlar. Rakipleri - alıcıları inceleyerek, güçlü ve zayıf yönlerini vurgular, konumu değerlendirir. pazardaki şirketlerinin.

ürün için pazar gereksinimleri hakkında bilgi.

Doğru mal ve hizmet seçimi için gereklidir. Ticari hizmetler, malların tüketici özellikleri ve özellikleri, bunların bileşimi, üretimi ve kullanımı hakkında iyi bir bilgiye sahip olmalıdır. Malları dinamik olarak düşünün, malların piyasada satın alındığı tüm dönem boyunca alıcıların talebini ve satış hacmini dikkate alın.

Tüccarlar, ürünün fiyatı ile kalitesi arasındaki yazışmayı dikkate almalı, ayrıca ürünün prestijini - pazarda tanınma derecesi, ürün hakkında olumlu kamuoyunu da dikkate almalıdırlar. yüksek fiyat. Alıcının gelirine bağlı olarak, sosyal konumuna uygun mallar edinir. Bu nedenle firma fiyatların alt ve üst limitleri hakkında fikir sahibi olmalıdır. Ürün ambalajı ve reklam tasarımı, ürünün faydalarını vurgulamalı ve satışını hızlandırmaya yardımcı olmalıdır.

Ticari işletmeler, ticari bilgilerin analizine dayanarak, malların alım satımı ile ilgili ticari kararlar alırlar.

1.2. Kapatılan belge ve bilgi türleri

Aşağıdaki ticari bilgi türleri vardır:

1. İş bilgileri:

- karşı taraflar hakkında bilgi;

- rakipler hakkında bilgi;

- tüketiciler hakkında bilgi;

- iş görüşmeleri hakkında bilgi;

- ticari yazışmalar;

- sonuçlandırılmış ve planlanan sözleşmeler hakkında bilgi.

2. Bilimsel ve teknik bilgiler:

- araştırma çalışmasının içeriği ve planları;

- "know-how"ın içeriği, rasyonalizasyon önerileri;

- yeni teknolojilerin ve ürün türlerinin tanıtımı için planlar;

3. Üretim bilgileri:

- teknoloji;

- üretim planları;

- devam eden iş hacmi ve stoklar;

- yatırım planları.

4. Organizasyonel ve yönetimsel bilgiler:

- şirketin yönetim yapısı hakkında tüzükte yer almayan bilgiler;

- orijinal yönetim organizasyonu yöntemleri;

- emek organizasyon sistemi.

5. Pazarlama bilgileri:

- Pazar stratejisi;

- reklam planları;

- diğer firmaların ürünlerine kıyasla rekabet avantajı sağlama planları;

- piyasalarda çalışma yöntemleri;

- ürünler için satış planları;

- üretilen ürünlerin rekabet gücünün analizi.

6. Mali bilgiler:

- kar ve maliyet planlaması;

- fiyatlandırma – hesaplama yöntemleri, fiyat yapısı, indirimler;

- olası finansman kaynakları;

- finansal tahminler.

7. Firma personeline ilişkin bilgiler:

- çalışanların kişisel dosyaları;

- personeli artırmayı (azaltmayı) planlıyor;

- yeni işe alınanları kontrol etmek için testlerin içeriği.

8.Yazılım:

- programlar;

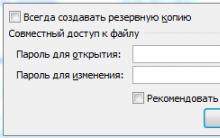

- şifreler, elektronik ortamlarda bulunan gizli bilgilere erişim kodları.

Kural olarak, rakiplerin, ortakların, bankaların ve suç teşkilatlarının en çok ilgisini çeken yukarıda listelenen bilgilerdir.

Ticari bilgi içeren belgelerin güvenliğini sağlama süreci, belgenin "yaşam" döngüsünün ana aşamalarına uygun olarak gerçekleştirilir. Bu aşamalar:

1. Belgenin alınması (gönderilmesi). Şirkete giren ve bir imza damgası (bilginin gizlilik derecesi) içeren bir belge, yalnızca sekreter asistanına veya kapalı kayıt yönetimi müfettişine iletilmeli ve kaydedilmelidir. Ayrıca, başa aktarılır ve ikincisi doğrudan yürütücüyü buna göre belirler. bu belge, bu belge kategorisine erişimi olan ve belgeyi kendisine yönlendiren. Bir belge göndermek için benzer bir prosedür, bir belgenin hazırlanması, başkanın imzası, sekreter yardımcısı tarafından özel bir dergiye kayıt ve gönderilmesidir.

2. Belge saklama. Gizli bilgileri içeren tüm belgeler, özel olarak belirlenmiş, kilitli odalarda, kilitli dolaplarda, masalarda veya çekmecelerde saklanmalıdır. Ticari sır teşkil eden belgeler sadece alarmlı metal kasalarda saklanır. Tüm odalar mühürlenmelidir. Unutulmamalıdır ki bir belgenin gizlilik derecesi belirlenirken geçerlilik süresi de belirlenir.Sürenin bitiminden sonra çeşitli işlemler yapılabilir: 1) damga uzatılabilir, 2) kaşe kaldırılabilir ve belge açılır, 3) belge imha edilir.

3. Belgenin kullanımı. Pozisyona göre uygun haklara sahip olmayan çalışanlar için gizli belgelere erişim sistemi serbest olmalıdır. Bu tür belgelerin her verilmesi kaydedilir (her iki çalışan da imzalar - hem belgeyi alan hem de veren kişi) ve onlarla çalışma prosedürünü kontrol eder (örneğin, bu belgeleri masaya bırakmak bir ihlal olarak kabul edilir) öğle yemeği sırasında diğer kişilere aktarın, ofis alanının dışına çıkarın).

4. Belgenin imhası. Pratik değerini kaybetmiş, hukuki, tarihi veya bilimsel hiçbir değeri olmayan, saklama süresi dolan (veya süresi dolmamış) gizli belgeler imhaya tabidir. Bunun için, huzurunda yıkımın gerçekleştirildiği bir komisyon (en az 3 kişi) oluşturulur. Ardından komisyon üyeleri yıkım eylemini imzalar. Kağıt belgeler yakılarak, ezilerek, şekilsiz bir kütleye dönüşerek, manyetik ve fotoğrafik ortamlar ise yakılarak, ezilerek, eritilerek vb. yok edilir.

Gizli belgelerle çalışan ve güvenliklerinden, kullanımından ve zamanında imha edilmesinden sorumlu olan şirket çalışanları, basit ama güvenilir bir şekilde ayartmadan korunmalıdır - yüksek ücretler.

Gizli bilgi içeren belgelerin saklama ve kullanım kurallarına uygunluğunun kontrolü, kontroller yardımıyla gerçekleştirilir. Düzenli (haftalık, aylık, yıllık) veya düzensiz (seçici, rastgele) olabilirler. İhlaller tespit edilirse, bu tür ihlallerin gelecekte önlenmesi için bir işlem düzenlenir ve önlemler alınır.

Sadece gizli bilgi içeren belgeleri değil, mühürlü, kaşeli, antetli kağıtları da kontrol etmek gerekir. Form - bir belge hazırlamak için kullanılan, köşe veya merkezi damgalı veya herhangi bir şekilde basılmış metin (veya resim) içeren bir kağıt sayfası. Özel dikkat bir sayı (seri) içeren, yerleşik yöntemlerden birine kayıtlı ve özel bir kullanım şekline sahip olan katı raporlama formlarının korunmasına verilmelidir.

1.3. emtia bilgisi

Mal bilgisi, ticari faaliyetin konusu olan kullanıcılara yönelik ürün hakkındaki bilgilerdir.

Üreticiler, ürün bilgisinin birincil kaynaklarıdır ve satıcı, üretim bilgilerini tamamlayabilir.

Amaca göre, emtia bilgileri türlere ayrılır:

· Temel, pazar ilişkilerinin tüm konularına yönelik, tanımlama için çok önemli olan ürün hakkında temel bilgilere sahiptir. Temel emtia bilgileri şunları içerir: ürünün türü ve adı, net ağırlık, yayın tarihi, ürün sınıfı, üreticinin adı, raf ömrü veya raf ömrü.

· Ticari, ürünle ilgili temel ürün bilgilerini tamamlayan bilgilere sahiptir. Üreticiler, tedarikçiler ve perakendeciler için tasarlanmıştır. Tüketiciye kolay kolay ulaşılamıyor. Ticari bilgiler, aracı kuruluşlar, düzenleyici belgeler, ürün kalitesi, barkodlama ile ilgili verileri içerir.

· Tüketici, ürün hakkında bilgi sahibidir, tüketiciye teklifler oluşturmak için tasarlanmıştır. Doğrudan tüketicilere yöneliktir, çekici tüketici özellikleri, besin değeri, bileşim, amaç, kullanım yöntemleri, garantiler vb. hakkında bilgiler içerir.

Ürün Bilgileri Araçları: işaretleme, teknik belgeler, düzenleyici belgeler, referans, eğitim ve bilimsel literatür, reklam ve propaganda.

İşaretleme- alıcıları ürünün kalite özellikleri hakkında bilgilendirmeyi amaçlayan, ambalaja veya ürüne uygulanan metin, semboller veya çizimler. İşaretleme, standartların ve diğer düzenleyici belgelerin gerekliliklerine uygun olmalıdır.

Markalama iki türe ayrılır: üretim ve ticaret.

üretim işaretleme- üretici tarafından ürüne ve ambalaja uygulanan metin, semboller. Endüstriyel markalama ortamı: etiketler, ekler, etiketler, etiketler, kontrol bantları, damgalar.

ticari markalar- üretici tarafından ürüne değil, medyaya uygulanan metin, semboller veya çizimler.

Ticari marka taşıyıcıları fiyat etiketleri, satışlar ve nakit makbuzlardır.

işaretleme yapısı

Etiketleme üç öğe içerebilir:

· Metin %50-100 (özgül ağırlık);

· %0-50 çekme;

· Semboller - bilgi işaretleri 0-30%.

bilgi işaretleri- malların bireysel veya kümülatif özelliklerini tanımlamak için tasarlanmış semboller. Bilgi işaretleri, kısalık, ifade, görünürlük ve hızlı tanıma ile karakterize edilir.

4 çeşit emtia bilgisi vardır:

1. Sözlü bilgiler, ambalajın veya ürünün kendisinin üzerine yerleştirilmiştir. en mevcut bilgi alıcı için.

2. Dijital bilgi - hacim, uzunluk, net ağırlık ve brüt ağırlık, üretim tarihi ve raf ömrü gibi ürünle ilgili nicel bilgileri içerir. Sözel bilgileri tamamlar.

3. Grafik bilgileri, ürünün kendisinin sanatsal veya grafik görüntüleri veya diğer görüntülerden çoğaltılmasıdır. Sözlü ve dijital bilgileri tamamlar.

4. Sembolik bilgiler, bilgi işaretleri kullanılarak iletilen ürünle ilgili bilgileri içerir. Bilgi işaretleri, üretim etiketlemesi için tipik olan, bir ürünün bireysel veya kümülatif özelliklerini tanımlamak için tasarlanmış sembollerdir.

Tamamen yasal olmayanlar da dahil olmak üzere bilgi edinmenin çok sayıda yolu vardır:

1. Mahkeme raporları gibi resmi belgeler de dahil olmak üzere medyada yer alan bilgilerin toplanması;

2. rakip firmaların çalışanları tarafından dağıtılan bilgilerin kullanımı;

3. danışmanların belge ve raporlarını değiş tokuş etmek; komisyoncuların emrindeki mali raporlar ve belgeler; sergi sergileri ve prospektüsleri, rakip firmaların broşürleri; şirketinin gezici satıcılarının raporları;

4. rakip firmaların ürünlerinin incelenmesi; rakip firmaların çalışanları ile yapılan görüşmeler sırasında elde edilen verilerin kullanımı (kanunları ihlal etmeden);

5. bilimsel ve teknik kongrelerde (konferanslar, sempozyumlar) rakip firmaların çalışanlarından gizli anketler ve "arama" bilgileri;

6. Gizli olarak gerçekleştirilen doğrudan gözlem;

7. Rakip firmaların çalışanlarıyla işe alım görüşmeleri (görüşmeyi yapan kişi bu kişiyi firmasına kabul etmeye hiç niyetli olmasa da);

8. bir lisans alımına ilişkin olarak bir rakiple sözde “yanlış” müzakereler;

9. Gerekli bilgileri elde etmesi için rakip bir firmanın bir çalışanını işe almak;

10. rakip bir firmanın bir çalışanına veya onun tedarikinde yer alan bir kişiye rüşvet vermek;

11. bir rakibin maaş bordrosuna dayalı olarak bilgi almak için bir temsilci kullanmak;

12. Rakip firmalarda gerçekleşen müzakerelerin gizlice dinlenmesi;

13. telgraf mesajlarının ele geçirilmesi;

14. telefon konuşmalarını dinleme;

15. çizimlerin, örneklerin, belgelerin çalınması;

16. şantaj ve gasp.

2. Mustang Jeans LLC'de ticari bilgiler ve korunması

LLC "Mustang - Jeans", Novosibirsk şehrinde, "Sibirya Alışveriş Merkezi" alışveriş merkezinde, şu adreste yer almaktadır: st. Frunze 238.

LLC "Mustang - Jeans", kot giyim satan bir perakende zinciridir. "Sibirya Alışveriş Merkezi"ndeki bölüme ek olarak, "Mega" alışveriş merkezinde, Kemerovo'da ve Rusya'nın diğer şehirlerinde de bir bölüm var. Mustang, kot, triko ve ilgili aksesuarlar için bir konsept mağazasıdır. Satış asistanları ve kasiyerler, müşterilere mal seçimi, boyut, hesaplama vb. konularda yardımcı olmak için ticaret katında çalışır.

Bu mağazanın bulunduğu alışveriş merkezi "Sibirya Alışveriş Merkezi" binası, ticari binalar için tüm gereksinimleri karşılamaktadır:

· teknolojik: ticaret ve teknolojik sürecin rasyonel organizasyonunu sağlamak;

mimari ve inşaat: alışveriş merkezi binası estetik bir görünüme, kullanışlı bir tasarıma sahiptir, geniş bir otoparkı vardır;

Sıhhi - teknik: yangın güvenliği, su temini, aydınlatma vb.

Mustang Jeans LLC'de malların kabulü, malların kalitesini, miktarını kontrol eden, belgeleri dolduran ve müteakip satış için malları kabul eden mali açıdan sorumlu bir kişi tarafından gerçekleştirilir.

LLC "Mustang - Jeans" deki nakliye belgesi bir konşimentodur. Eşlik eden belgeler şunlardır: konşimento (2 nüsha olarak düzenlenir, malları almak için kullanılır); fatura - fatura (malların ödenmesi için).

Mustang Jeans LLC, yangın güvenliği kural ve tekniklerine uyar.

Mustang Jeans LLC'nin çalışma prosedürü, alışveriş merkezinin çalışma programına uygundur. Yazar kasa çalışma gününün sonunda kaldırılır. LLC "Mustang - Jeans", Rusya Federasyonu Medeni Kanunu "Tüketici Haklarının Korunması Hakkında" uyarınca satılan malların kalitesinden sorumludur. Rusya Federasyonu mevzuatına göre, müşterilerle nakit ödemeler Minika yazar kasa üzerinden yapılır.

Mustang Jeans LLC, aşağıdaki ticari bilgi türlerine sahiptir:

1. alıcılar ve satın alma nedenleri hakkında bilgi- ticari kararların temeli, buna hizmet nüfusunun sayısı, bileşimi, gelir düzeyi vb. dahildir. Bu tür bilgiler müşterilerle daha amaçlı çalışmak, satışları artırmak ve yüksek kar elde etmek için kullanılır.

2. ürün için pazar gereksinimleri hakkında bilgi Müşterilere sunulacak malların doğru seçimi için gereklidir. Her bir ürün türünün yaşam döngüsünün aşamaları incelenirken, müşteri talebindeki, mevsimsellik ve dönem boyunca modadaki değişimler dikkate alınır.

3. piyasa bilgisi piyasadaki arz ve talep hakkında bilgidir. Bu, ürün teklifini hacimler, yapı, üretim dinamikleri ve emtia stokları hakkında bilgiler yardımıyla belirler.

4. rekabet ortamı hakkında bilgi- bu, rakipler - mal tedarikçileri hakkındaki verilerdir. Bu tür bilgiler, piyasadaki mevcut durumu objektif olarak değerlendirmemizi sağlar.

5. ticaret girişiminin potansiyel fırsatları ve rekabet gücü hakkında bilgi. Faaliyetlerinin güçlü ve zayıf yönlerini, gelişimdeki yönlerin doğru tanımını değerlendirmek gerekir.

Mustang Jeans LLC, rekabet gücünü değerlendirirken ileri teknolojilerin kullanımını, yeni ekipmanları, rekabetçi malların mevcudiyetini, finansal istikrarı ve imajını dikkate alır. Bu, Mustang Jeans LLC'nin potansiyel fırsatlarını belirlemeyi ve pazardaki rekabetçi konumunu güçlendirmek için önlemler planlamayı mümkün kılar.

Kapatılan belge ve bilgi türleri.

Mustang Jeans LLC işletme bilgileri:

1. finansal faaliyetlere ilişkin özet raporlar (bilanço, gelir tablosu, vergi indirimleri);

2. bankalarla yapılan büyük sözleşmeler (bir cari hesaba hizmet vermek için);

3. alış ve satış sözleşmeleri, mal tedarik sözleşmeleri;

4. malların fiyatına (değerine) ilişkin veriler;

5. yeni ürünlerin üretimi için iş planları ve planları (iş planı, stratejik plan);

6. personel listeleri, çalışanlarla ilgili bilgiler.

emtia bilgileri

Mustang Jeans LLC, aşağıdaki türde ürün bilgilerine sahiptir:

temel ürün bilgisi, pazar ilişkilerinin tüm konularına yönelik ürünle ilgili temel bilgileri içerir:

Ürünün adı;

Üreticinin adı;

Çıkış tarihi, garanti süresi;

Perakende fiyatı.

· Ticari ürün bilgileri, temel bilgileri tamamlayan ürün bilgilerini içerir ve üreticilere ve satıcılara yöneliktir.

· Tüketici ürün bilgileri, tüketici teklifleri oluşturmak için tasarlanmış ürünle ilgili bilgileri içerir. Belirli bir ürünün satın alınmasından kaynaklanan faydaları gösterirler.

LLC "Mustang - Jeans" deki emtia bilgisi formları

1. sözlü - fiyat etiketine veya ürün etiketine yerleştirilir. Halk için en erişilebilir olanıdır.

2. dijital - ürünle ilgili bilgilerin nicel bir özelliği (boyutlar, tarihler ve terimler).

3. sembolik - bilgi işaretleri kullanılarak iletilen ürün hakkında bilgi içerir (ürünün bakımı hakkında bilgi).

Mustang Jeans LLC, hem üretim markasını (kot ve triko üzerindeki etiketler, etiketler, etiketler) hem de ticari markayı ( emtia fiyat etiketleriürün bilgilerini içerir). İşaret ayrıca bilgi işaretleri içerir.

Mustang Jeans LLC'de ticari uygulama yaparken, daha fazlası için etkili çalışma işletmelerin şunları yapması gerekir:

Ticaret katının alanını genişletin;

Cihazı banka havalesi ile kurun;

Müşteri talebi doğrultusunda ürün yelpazesini genişletmek;

bibliyografya

· Kaplina SA: Ticari faaliyet organizasyonu. öğretici. - Rostov - açık - Don: Phoenix, 2002 - 416s.

Pambukhchiyants O.V. Ticari faaliyetin organizasyonu ve teknolojisi: Ders Kitabı, 2. baskı, Gözden geçirilmiş. ve ek - M.: Yayıncılık ve ticaret şirketi "Dashkov and Co", 2006 - 648s.

Kazakevich O.Yu., Konev N.V., Maksimenko V.G. vb. Ticari bilgileri koruma yolları. Pratik rehber. - M.: ÖNCEKİ Yayınevi, 1992 - 146.

İyi çalışmalarınızı bilgi tabanına gönderin basittir. Aşağıdaki formu kullanın

Öğrenciler, yüksek lisans öğrencileri, bilgi tabanını çalışmalarında ve çalışmalarında kullanan genç bilim adamları size çok minnettar olacaktır.

Tanıtım

J. Tarihyazımı

YY. Ana bölüm

2.1 Bilgiye yönelik kasıtlı tehdit türleri

2.2 Bilgi güvenliği yöntemleri

Çözüm

bibliyografya

Tanıtım

Bilgi, medeniyetin gelişmesinde özel bir rol oynar. Bilgi kaynaklarına sahip olmak, toplumun ilerici gelişimi için ön koşulları yaratır. Bilgiyi çarpıtmak, elde etme sürecini engellemek veya yanlış bilgi vermek hatalı kararlar alınmasına katkıda bulunur.

25-30 yıl önce bile, bilgiyi koruma görevi, erişim kontrolü ve şifreleme için kurumsal önlemler ve ayrı yazılım ve donanım araçları yardımıyla etkin bir şekilde çözülebilirdi. Kişisel bilgisayarların, yerel ve küresel ağların, uydu iletişim kanallarının, etkin teknik istihbaratın ve gizli bilgilerin ortaya çıkması, bilgi güvenliği sorununu önemli ölçüde şiddetlendirmiştir.

Aynı zamanda bilgi, hem maddi hem de maddi olmayan (sabit olmayan) biçimde olabilen çok özel bir üründür. Bu nedenle, bilgiyi bir hukuk nesnesi olarak tanımlayan net sınırlar olmadan, onunla ilgili herhangi bir yasal normun uygulanması çok sorunludur.

Yakın zamana kadar bu, bilgi alanındaki yasal ilişkilerin düzenlenmesini zorlaştıran oldukça önemli bir nedendi.

Bilgi haklarının ana garantileri Rusya Federasyonu Anayasasında yer almaktadır. Anayasanın bir doğrudan eylem yasası olmasına rağmen, hükümlerini daha fazla ayrıntıya girmeden belirli ilişki türlerine uygulamak zor olacaktır.

Bazı ilişki türleri, kural olarak, doğrudan bilgi etkileşimi kurallarını belirleyen normları da içermeyen özel yasalarla düzenlenir.

Belirli ilişkilerin uygulanması sırasında ortaya çıkan bilgi etkileşimi kuralları, hükümet kararnameleri veya bölüm düzenlemeleri düzeyinde düzenlenir. Aynı zamanda, bu düzeyde, kural olarak, bu ilişkilerdeki katılımcıları bağlayıcı olan normatif bir eylem oluşturulur ve içinde oluşturulan kuralları çalışanlara veya çalışanlara iletilir. yapısal bölümler ilgili devlet kurumuna talimat vererek veya mektup göndererek

Bilgi güvenliğine yönelik tehditlerin nicelik ve nitelikteki büyüme, bilgisayar sistemleri her zaman güvenilir bir sistem ve güvenli bilgi teknolojisi şeklinde yeterli bir yanıta yol açmaz. Çoğu ticari ve devlet kuruluşunda, sıradan kullanıcılar bir yana, koruma araçları olarak yalnızca anti-virüs programları ve kullanıcı erişim haklarının parolalara dayalı olarak farklılaştırılması kullanılmaktadır.

Tarafından tehdit edilen bilgi Güvenliği yönetilen sistemin yanı sıra yazılım ve donanımın bilgi kaynaklarının bozulmasına, yetkisiz kullanımına ve hatta yok olmasına yol açabilecek olaylar veya eylemler anlamına gelir.

Y. tarihyazımı

"Bilgi" terimi, "tanıdık, açıklama, sunum, kavram" anlamına gelen Latince bilgiden gelir ve başlangıçta yalnızca insanların iletişim faaliyetleri ile ilişkilendirilmiştir. Görünüşe göre Rusya'da Petrine döneminde ortaya çıktı, ancak yaygın olarak kullanılmadı. Ancak yirminci yüzyılın başlarında belgelerde, kitaplarda, gazete ve dergilerde kullanılmaya başlanmış ve haber verme, haber verme, bir şey hakkında bilgi verme anlamlarında kullanılmıştır.

Ancak, hızlı gelişim Geçen yüzyılın 20'li yıllarında, iletişim araçları ve sistemleri, bilişim ve sibernetiğin ortaya çıkışı, acilen bilgi kavramının bilimsel bir şekilde anlaşılmasını ve uygun bir teorik temelin geliştirilmesini gerektirdi. Bu, bilgi hakkındaki en çeşitli doktrinlerin bütün bir "ailesinin" oluşumuna ve gelişmesine ve buna bağlı olarak bilgi kavramının tanımına yaklaşımlara yol açtı.

Bilgi doktrininin tarihi, bilgi sistemlerinin nicel göstergeleri (özellikleri) ile ilişkili matematiksel (sözdizimsel) yönünün dikkate alınmasıyla başlamıştır.

1928'de R. Hartley, "Bilgi Aktarımı" adlı çalışmasında, tek tip olaylar için bilgi miktarının ölçüsünü belirledi ve 1948'de Claude Shannon, farklı olasılıklara sahip bir dizi olay için bilgi miktarını belirlemek için bir formül önerdi. Ve 1933'te olağanüstü bilim adamımız V.A. Kotelnikov'un dünya bilimsel literatüründe ünlü "rapor teorisini" içeren elektrik sinyallerinin nicelenmesi hakkında, 1948'de bu bilgi teorisinin ve bilgi süreçlerine nicel bir yaklaşımın doğduğu yıl olduğuna inanılıyor.

K. Shannon tarafından formüle edilen istatistiksel bilgi teorisi, çeşitli bilgi alanları üzerinde önemli bir etkiye sahipti. Shannon'ın formülünün, fizikte entropinin istatistiksel tespiti için kullanılan Boltzmann formülüne zıt işaretle alındığında çok benzer olduğu gözlemlendi. Bu, L. Brillune'un bilgiyi negatif entropi (negentropi) olarak nitelendirmesine izin verdi.

İstatistiksel yaklaşımın bilgi kavramının tanımına olan önemi, aynı zamanda, onun çerçevesinde, felsefi açıdan da tatmin edici olan ilk bilgi tanımının elde edilmiş olması gerçeğindeydi: bilgi, belirsizliğin ortadan kaldırılmasıdır. A.D.'ye göre Ursula “Herhangi bir konu hakkında bilgimizde muğlaklık, belirsizlik varsa ve bu konu hakkında yeni bilgiler almışsak, zaten daha kesin olarak yargılayabiliriz, o zaman bu mesaj bilgi içeriyor demektir.”

Ancak, bilgilerde sadece niceliksel yönünün vurgulanmasının yeterli olmadığı açıkça ortaya çıktı. V.A olarak Bokarev, istatistiksel teoride "bu teoriyi bir yandan ön geniş yapan, ancak diğer yandan bilgiyi kapsamlı bir şekilde inceleyen bir bilim haline gelmesini engelleyen kişidir." Bütün bunlar bizi bilgi kavramının tanımına başka, daha evrensel yaklaşımlar aramaya zorladı.

Aslında bir başka ek yaklaşım, sistemlerin yapılarını ve bağlantılarını kapsayan sibernetik yaklaşımdı. Sibernetiğin “karmaşık kontrol sistemlerinde bilgi dönüşümünün genel yasaları”, algılama, depolama, işleme ve bilgi kullanma yöntemleri hakkında bir bilim olarak ortaya çıkmasıyla birlikte, “bilgi” terimi bilimsel bir kavram, bir tür araç haline geldi. kontrol süreçlerini incelemek için.

YY.Ana bölüm

2.1 Bilgiye yönelik kasıtlı tehdit türleri

Pasif Tehditler, esas olarak, IS bilgi kaynaklarının işleyişini etkilemeden yetkisiz kullanımına yöneliktir. Örneğin, Yetkisiz Erişim veritabanlarına, iletişim kanallarını dinleme vb.

Aktif Tehditler bileşenlerini kasıtlı olarak etkileyerek IS'nin normal işleyişini bozmayı amaçlar. Aktif tehditler arasında örneğin bir bilgisayarın veya işletim sisteminin arızalanması, veri tabanındaki bilgilerin bozulması, bilgisayar yazılımının yok edilmesi, iletişim hatlarının bozulması vb. sayılabilir. Aktif tehditler bilgisayar korsanlarından, kötü amaçlı yazılımlardan vb. gelebilir.

Kasıtlı tehditler ayrıca iç (yönetilen organizasyon içinde ortaya çıkan) ve harici.

İç tehditler çoğunlukla sosyal gerilim ve zorlu bir ahlaki iklim tarafından belirlenir.

Dış tehditler, rakiplerin kötü niyetli eylemleri ile belirlenebilir, ekonomik koşullar ve diğer nedenler (örneğin, doğal afetler). Yabancı kaynaklara göre endüstriyel casusluk yaygınlaştı. -- Bunlar, ticari sır teşkil eden bilgilerin, sahibi tarafından yetkilendirilmemiş bir kişi tarafından, ticari sır sahibi aleyhine hukuka aykırı olarak toplanması, tahsis edilmesi ve aktarılmasıdır.

Bilgi güvenliğine ve IS'nin normal işleyişine yönelik ana tehditler şunları içerir:

* gizli bilgilerin sızması;

* bilgi uzlaşması;

* bilgi kaynaklarının yetkisiz kullanımı;

* bilgi kaynaklarının hatalı kullanımı;

* aboneler arasında yetkisiz bilgi alışverişi;

* bilginin reddi;

* bilgi hizmetinin ihlali;

* ayrıcalıkların yasadışı kullanımı.

Gizli bilgilerin sızdırılması -- bu, gizli bilgilerin IP dışında veya hizmette emanet edildiği veya çalışma sırasında tanınan kişiler çevresi dışında kontrolsüz bir şekilde serbest bırakılmasıdır. Bu sızıntının nedeni şunlar olabilir:

* gizli bilgilerin ifşası;

* çeşitli, özellikle teknik kanallar aracılığıyla bilgi bakımı;

* Yetkisiz Erişim ile gizli bilgileri çeşitli şekillerde

Bilgi Açıklaması ona mal sahibi veya mal sahibi, hizmet veya işte ilgili bilgilerin usulüne uygun olarak emanet edildiği görevlilerin ve kullanıcıların kasıtlı veya dikkatsiz eylemleridir; kabul edilmeyen kişiler tarafından onunla tanışma bu bilgi.

Gizli bilgilerin kontrolsüz bakımı mümkündür görsel-optik, akustik, elektromanyetik ve diğer kanallar aracılığıyla.

Yetkisiz Erişim -- erişim hakkına sahip olmayan bir kişinin gizli bilgilere yasa dışı olarak kasıtlı olarak sahip olmasıdır. korunan bilgiler

Yetkisiz erişimin en yaygın yolları bilgiler şunlardır:

* elektronik radyasyonun kesilmesi;

* dinleme cihazlarının kullanımı (yer imleri);

* uzaktan fotoğrafçılık;

* akustik radyasyonun durdurulması ve yazıcı metninin restorasyonu;

* yetkili isteklerin yürütülmesinden sonra sistem belleğinde kalan bilgilerin okunması;

* koruma önlemlerinin üstesinden gelen medya kopyalama

* kayıtlı kullanıcı kılığına girmek;

* sistem istekleri altında kılık değiştirme;

* yazılım tuzaklarının kullanımı;

* programlama dillerinin ve işletim sistemlerinin eksikliklerinin kullanılması;

* Bilgiye erişim sağlayan özel olarak tasarlanmış donanımların ekipman ve iletişim hatlarına yasadışı bağlantı;

* Koruma mekanizmalarının kötü niyetli olarak etkisiz hale getirilmesi;

* Transcript özel programlarşifreli: bilgi;

* bilgi enfeksiyonları.

Listelenen yetkisiz erişim yolları, korsan tarafından oldukça fazla teknik bilgi ve uygun donanım veya yazılım geliştirmeleri gerektirir. Örneğin, kullanılırlar teknik kanallar Sızıntılar, bir gizli bilgi kaynağından bir saldırgana, korunan bilgilerin elde edilmesinin mümkün olduğu fiziksel yollardır. Sızıntı kanallarının oluşmasının nedeni, devre çözümlerinin tasarım ve teknolojik kusurları veya elemanların operasyonel aşınmasıdır. Bütün bunlar, cracker'ların belirli fiziksel prensipler üzerinde çalışan ve bu prensiplerin doğasında bulunan bir iletim kanalı oluşturan dönüştürücüler oluşturmasına izin verir. bilgi-- kanal sızıntılar.

Ancak, yetkisiz erişimin oldukça ilkel yolları vardır:

* medya ve belgesel atıkları hırsızlığı; * girişim işbirliği;

* hırsız adına işbirliği yapma eğilimi; * Engizisyon mahkemesi;

* dinleme;

* gözlem ve diğer yollar.

Gizli bilgilerin herhangi bir şekilde sızmasına yönelik herhangi bir yöntem, önemli materyal ve ahlaki hasar hem IS'nin faaliyet gösterdiği kuruluş hem de kullanıcıları için.

Yöneticiler, gizli bilgilerin önkoşullarını ve yanlış kullanım olasılığını yaratan nedenlerin ve koşulların oldukça büyük bir bölümünün, kuruluş başkanlarının ve çalışanlarının temel eksikliklerinden kaynaklandığını hatırlamalıdır. Örneğin, ticari sırların sızdırılması için ön koşulları oluşturan sebepler ve koşullar şunları içerebilir:

* organizasyonun çalışanları tarafından gizli bilgilerin korunmasına ilişkin kurallar hakkında yetersiz bilgi ve bunların dikkatli bir şekilde gözetilmesi gereğinin anlaşılmaması;

* sertifikasız kullanım teknik araçlar gizli bilgilerin işlenmesi;

* yasal, organizasyonel ve mühendislik önlemleriyle bilgi koruma kurallarına uygunluk üzerinde zayıf kontrol;

* ticari sır teşkil eden bilgilere sahip olanlar da dahil olmak üzere personel devir hızı;

* bilgi sızıntısının faillerinin insanlar olduğu organizasyonel eksiklikler - IS ve BT çalışanları.

Yetkisiz erişimin listelenen teknik yollarının çoğu, uygun şekilde tasarlanmış ve uygulanmış bir güvenlik sistemi ile güvenilir bir şekilde engellenebilir. Ancak bilgi enfeksiyonlarına karşı mücadele, çok sayıda ve sürekli olarak geliştirildiği için önemli zorluklar sunar. kötü amaçlı yazılım amacı, veri tabanındaki ve bilgisayar yazılımındaki bilgileri bozmak olan. Büyük sayı bu programların çeşitliliği, bunlara karşı kalıcı ve güvenilir çarelerin geliştirilmesine izin vermemektedir.

Kötü amaçlı yazılımlar şu şekilde sınıflandırılır: Mantık bombaları, Adından da anlaşılacağı gibi, bilgileri çarpıtmak veya yok etmek için kullanılırlar, daha az sıklıkla hırsızlık veya dolandırıcılık yapmak için kullanılırlar. Mantık bombası manipülasyonları genellikle kurumdan ayrılmak üzere olan hoşnutsuz çalışanlar tarafından yapılır, ancak danışmanlar, belirli siyasi inançlara sahip çalışanlar vb.

Gerçek hayattan bir mantık bombası örneği: Görevden alınmasını bekleyen bir programcı, maaş bordrosu programında, adı veri setinden kaybolduğunda yürürlüğe giren bazı değişiklikler yapar. hakkında firma personeli.

Truva atı -- ana, yani tasarlanmış ve belgelenmiş eylemlere ek olarak, belgelerde açıklanmayan ek eylemleri gerçekleştiren bir program. Antik Yunan Truva atı ile benzerlik haklı - her iki durumda da, şüpheli olmayan bir kabukta bir tehdit gizleniyor. Truva atı, orijinal zararsız programa şu veya bu şekilde eklenen ve daha sonra IP kullanıcılarına aktarılan (bağışlanan, satılan, değiştirilen) ek bir komut bloğudur. Bu komut bloğu, belirli bir koşul (tarih, saat, dışarıdan komut vb.) oluştuğunda tetiklenebilir. Böyle bir programı çalıştıran herkes hem kendi dosyalarını hem de bir bütün olarak tüm IP'yi tehlikeye atar. Bir Truva atı genellikle bir kullanıcının yetkisi dahilinde hareket eder, ancak başka bir kullanıcının veya genel olarak kimliğinin tespit edilmesi bazen imkansız olan bir yabancının çıkarları doğrultusunda hareket eder.

Truva atı, onu başlatan kullanıcının genişletilmiş ayrıcalıklara sahip olması durumunda en tehlikeli eylemleri gerçekleştirebilir. Bu durumda, derleyen ve uygulayan saldırgan Truva atı, ve kendisi bu ayrıcalıklara sahip değil, yetkisiz ayrıcalıklı işlevleri vekil aracılığıyla gerçekleştirebilir.

Virüs -- daha fazla çoğaltma yeteneğine sahip değiştirilmiş bir kopyayı dahil ederek diğer programlara bulaşabilen bir program.

Virüsün iki ana özellikle karakterize edildiğine inanılmaktadır:

1) kendini çoğaltma yeteneği;

2) müdahale etme yeteneği bilgi işlem süreci(yani, kontrolü ele geçirmek için).

Solucan -- ağ üzerinden yayılan ve kendi kopyasını bırakmayan bir program manyetik ortam. Solucan, hangi ana bilgisayara bulaşabileceğini belirlemek için ağ destek mekanizmalarını kullanır. Daha sonra aynı mekanizmaları kullanarak vücudunu veya bir kısmını bu düğüme aktarır ve bunun için ya aktive olur ya da uygun koşulları bekler. Bu sınıfın en ünlü temsilcisi 1988 yılında internete bulaşan Morris virüsüdür (Morris solucanı). Solucanın yayılması için uygun bir ortam, tüm kullanıcıların dostça kabul edildiği ve birbirine güvendiği ve hiçbir savunmanın olmadığı bir ağdır. mekanizmalar. Bir solucana karşı korunmanın en iyi yolu, yetkisiz ağ erişimine karşı önlem almaktır.

Şifre İstilacısı -- bunlar özellikle şifreleri çalmak için tasarlanmış programlardır. Bir kullanıcı sistem terminaline erişmeye çalıştığında, ekran oturumu sonlandırmak için gerekli bilgileri görüntüler. Oturum açmaya çalışırken, kullanıcı istilacı programın sahibine gönderilen bir ad ve parola girer, ardından bir hata mesajı görüntülenir ve giriş ve kontrol işletim sistemine geri döner. Şifresini yazarak hata yaptığını düşünen kullanıcı yeniden giriş yapar ve erişim hakkı kazanır. ile sistem. Ancak, adı ve şifresi istilacı programın sahibi tarafından zaten biliniyor. Parola ele geçirme başka yollarla mümkündür. Bu tehdidi önlemek için, oturum açmadan önce, sistem giriş programının adını ve şifresini girdiğinizden ve başka bir program girmediğinizden emin olmalısınız. Ayrıca şifre kullanma ve sistemle çalışma kurallarına kesinlikle uymanız gerekmektedir. Çoğu ihlal, akıllı saldırılardan değil, temel ihmalden kaynaklanır. Şifreleri kullanmak için özel olarak geliştirilmiş kurallara uymak, güvenilir koruma için gerekli bir koşuldur.

Bilgi uzlaşması (bilgi enfeksiyonlarının türlerinden biri). Kural olarak, veritabanındaki yetkisiz değişiklikler yoluyla uygulanır, bunun sonucunda tüketicisi onu terk etmeye veya değişiklikleri tespit etmek ve gerçek bilgileri geri yüklemek için ek çaba sarf etmeye zorlanır. Güvenliği ihlal edilmiş bilgileri kullanırken, tüketici yanlış kararlar verme riskine maruz kalır.

Bilgi kaynaklarının yetkisiz kullanımı , itibaren bir yandan sızıntının sonuçları ve ondan taviz vermenin bir yolu. Öte yandan, yönetilen sisteme (BT'nin tamamen arızalanmasına kadar) veya abonelerine büyük zarar verebileceğinden bağımsız bir değere sahiptir.

Bilgi kaynaklarının hatalı kullanımı ancak yetki verilmişse, söz konusu kaynakların yok olmasına, sızmasına veya tehlikeye girmesine neden olabilir. Bu tehditçoğu zaman BT yazılımındaki hataların sonucudur.

Aboneler arasında yetkisiz bilgi alışverişi sebep olabilir biri tarafından bilgi edinme, erişim ki o yasak. Sonuçlar, yetkisiz erişimle aynıdır.

sorumluluk reddi bu bilgilerin alıcı veya gönderici tarafından alındığına veya gönderildiğine ilişkin gerçekleri tanımamasından oluşur. Bu, taraflardan birinin akdedilen mali anlaşmaları resmen reddetmeden teknik yollarla feshetmesine ve böylece diğer tarafa önemli zararlar vermesine olanak tanır.

Bilgi Hizmeti Kesintisi -- BT'nin kendisinin oluşturduğu bir tehdit. Bir aboneye bilgi kaynaklarının sağlanmasındaki gecikme, onun için ciddi sonuçlara yol açabilir. Kullanıcının bir karar vermek için gerekli olan zamanında veriye sahip olmaması mantıksız eylemlere yol açabilir.

Ayrıcalıkların yasa dışı kullanımı . Herhangi bir güvenli sistem, içinde kullanılan araçları içerir. acil durumlar veya mevcut güvenlik ilkelerini ihlal edecek şekilde çalışabilen araçlar. Örneğin sürpriz bir kontrol durumunda, kullanıcı sistemin tüm setlerine erişebilmelidir. Tipik olarak, bu araçlar yöneticiler, operatörler, sistem programcıları ve özel işlevleri yerine getiren diğer kullanıcılar tarafından kullanılır.

Bu gibi durumlarda çoğu koruma sistemi ayrıcalık setlerini kullanır, yani belirli işlev belirli bir ayrıcalık gereklidir. Genellikle kullanıcılar minimum ayrıcalığa sahiptir, yöneticiler - maksimum.

Ayrıcalık setleri bir güvenlik sistemi ile korunmaktadır. Yetkisiz (yasadışı) ayrıcalıkların ele geçirilmesi, koruma sisteminde hatalar olduğunda mümkündür, ancak çoğu zaman, özellikle ayrıcalıklar dikkatsizce kullanıldığında, koruma sisteminin yönetilmesi sürecinde ortaya çıkar.

Koruma sistemini yönetme kurallarına sıkı sıkıya uyulması, minimum ayrıcalık ilkesine uyulması, bu tür ihlallerden kaçınmanıza olanak tanır.

2.2 Bilgi güvenliği yöntemleri

Eylül 2000'de Rusya Devlet Başkanı şunları imzaladı: "Doktrin bilgi Güvenliği RF”, temelinde bilgi yasası kabul edildi. Bu yasa, devletin korumasına ait olan aşağıdaki bilgi türlerini ayırt eder:

Kriptografik yöntemler:

Bir yabancı tarafından okunması dışında, bilgiyi dönüştürerek koruma sorunu, eski zamanlardan beri insan zihnini endişelendiriyor. Kriptografinin tarihi, tarihle aynı yaştadır. insan dili. Üstelik, eski toplumlarda yalnızca seçkin birkaç kişi ona sahip olduğundan, başlangıçta yazının kendisi bir kriptografik sistemdi. Eski Mısır, Eski Hindistan'ın kutsal kitapları buna örnektir.

Yazının yaygınlaşmasıyla birlikte kriptografi bağımsız bir bilim olarak şekillenmeye başladı. İlk kriptosistemler çağımızın başında zaten bulunur. Bu nedenle, Sezar yazışmalarında adını alan az çok sistematik bir şifre kullandı.

Birinci ve İkinci Dünya Savaşları yıllarında kriptografik sistemler hızla gelişti. Savaş sonrası dönemden günümüze, bilgi işlem araçlarının ortaya çıkışı, kriptografik yöntemlerin geliştirilmesini ve iyileştirilmesini hızlandırdı.

Bilgi sistemlerinde (IS) kriptografik yöntemlerin kullanılması sorunu neden ortaya çıktı? şu andaözellikle ilgili?

Bir yandan, özellikle bilgisayar ağlarının kullanımı artmıştır. küresel ağ Devlet, askeri, ticari ve özel nitelikteki büyük miktarda bilginin iletildiği ve yetkisiz kişilerin erişimine izin vermeyen İnternet.

Öte yandan, ortaya çıkan yeni güçlü bilgisayarlar, ağ ve sinirsel bilgi işlem teknolojileri, yakın zamana kadar neredeyse açıklanmadığı düşünülen kriptografik sistemlerin itibarını sarsmayı mümkün kıldı.

Bilgiyi dönüştürerek koruma sorunu kriptoloji (kryptos - secret, logos - bilim) tarafından ele alınmaktadır. Kriptoloji iki alana ayrılır - kriptografi ve kriptanaliz. Bu yönlerin amaçları tam tersidir.

Kriptografi, bilgiyi dönüştürmek için matematiksel yöntemlerin araştırılması ve incelenmesi ile ilgilenir.

Kriptanalizin ilgi alanı, anahtarları bilmeden bilgilerin şifresini çözme olasılığının incelenmesidir.

Modern kriptografi dört ana bölümden oluşur:

1. Simetrik kriptosistemler.

2.Kriptosistemleri ile Genel anahtar.

3. Elektronik imza sistemleri.

4.Anahtar yönetimi.

Kriptografik yöntemleri kullanmanın ana yönleri, gizli bilgilerin iletişim kanalları (örneğin e-posta) aracılığıyla iletilmesi, iletilen mesajların doğrulanması, bilgilerin (belgeler, veritabanları) şifreli ortamda saklanmasıdır.

Açık anahtar sistemleri:

Kriptografik sistemler ne kadar karmaşık ve güvenilir olursa olsun, zayıf nokta de pratik uygulama- dağıtım sorunu anahtarlar. İki IP varlığı arasında gizli bilgi alışverişi için, anahtarın bunlardan biri tarafından üretilmesi ve daha sonra bir şekilde tekrar gizli bir şekilde diğerine aktarılması gerekir. Onlar. genel durumda, anahtarın iletilmesi yine bir tür şifreleme sisteminin kullanılmasını gerektirir.

Klasik ve modern cebirden elde edilen sonuçlara dayanarak bu problemi çözmek için, ortak anahtar sistemleri.

Özleri, her bir IP adresinin belirli bir kurala göre birbiriyle ilişkili iki anahtar üretmesidir. Anahtarlardan biri genel, diğeri özel olarak bildirilir. Açık anahtar yayınlanır ve alıcıya mesaj göndermek isteyen herkes tarafından kullanılabilir. Gizli anahtar gizli tutulur.

Kaynak metin, alıcının açık anahtarı ile şifrelenir ve alıcıya iletilir. Şifreli metnin şifresi prensipte aynı ortak anahtarla çözülemez. Bir mesajın şifresinin çözülmesi, yalnızca muhatabın bildiği özel anahtar kullanılarak mümkündür.

Açık anahtarlı şifreleme sistemleri, aşağıdaki özelliklere sahip olan, geri döndürülemez veya tek yönlü işlevler kullanır: belirli bir değer için x hesaplanması nispeten kolay f(x), ancak, eğer y=f(x), o zaman hayır kolay yol değeri hesaplamak için x.

Geri döndürülemez işlev sınıfları kümesi, tüm çeşitli ortak anahtar sistemlerini oluşturur. Ancak, her geri döndürülemez işlev gerçek IC'lerde kullanım için uygun değildir.

Tersinmezliğin tanımında belirsizlik vardır. Tersinmezlik, teorik tersinmezlik olarak değil, modern hesaplama araçlarını kullanarak öngörülebilir bir zaman aralığında karşılıklı değeri hesaplamanın pratik imkansızlığı olarak anlaşılır.

Bu nedenle, güvenilir bilgi korumasını garanti etmek için, açık anahtar sistemlerine (PKC) iki önemli ve açık gereklilik uygulanır:

1. Kaynak metnin dönüştürülmesi geri döndürülemez olmalı ve açık anahtara dayalı olarak kurtarılması hariç olmalıdır.

2. Genel bir anahtara dayalı olarak özel bir anahtarın belirlenmesi de mevcut teknolojik düzeyde imkansız olmalıdır. Bu durumda, şifreyi çözmenin karmaşıklığının (işlem sayısı) tam olarak daha düşük bir tahmini arzu edilir.

Açık anahtar şifreleme algoritmaları, modern bilgi sistemlerinde yaygın olarak kullanılmaktadır. Böyle, RSA algoritması açık sistemler için fiili küresel standart haline gelmiştir ve CCITT tarafından tavsiye edilmektedir.

Genel olarak, bugün sunulan tüm açık anahtarlı şifreleme sistemleri, aşağıdaki geri dönüşü olmayan dönüşüm türlerinden birine dayanır:

Büyük sayıların asal çarpanlara ayrılması.

Sonlu bir alanda logaritmanın hesaplanması.

Cebirsel denklemlerin köklerinin hesaplanması.

Burada ayrıca açık anahtarlı şifreleme (PKC) algoritmalarının üç amaç için kullanılabileceği de belirtilmelidir.

1. Bağımsız koruma aracı olarak iletilen ve saklanan veriler.

2. Anahtarları dağıtmanın bir yolu olarak. SOC algoritmaları, geleneksel şifreleme sistemlerinden daha fazla emek yoğundur. Bu nedenle, pratikte, hacmi bilgi olarak önemsiz olan RNS yardımıyla anahtarları dağıtmak genellikle rasyoneldir. Ve sonra, büyük bilgi akışlarını değiş tokuş etmek için geleneksel algoritmaları kullanarak.

Kullanıcı doğrulama araçları.

Elektronik İmza

1991 yılında Ulusal Standartlar ve Teknoloji Enstitüsü (NIST), daha sonra ElGamal ve RSA algoritmalarına dayanan DSS (Dijital İmza Standardı) standardını ortaya çıkaran dijital imza algoritması DSA'yı (Dijital İmza Algoritması) önerdi.

Veri doğrulama ile ilgili sorun nedir?

Sonunda sıradan mektup veya belgeye, icracı veya sorumlu kişi genellikle imzasını atar. benzer eylem genellikle iki amaca hizmet eder. İlk olarak alıcı, imzasını elindeki örnekle karşılaştırarak mektubun doğruluğunu doğrulama olanağına sahiptir. İkincisi, kişisel imza, belgenin yazarlığının yasal garantörüdür. İkinci husus, çeşitli ticari işlemlerin sonuçlandırılması, vekaletname, yükümlülükler vb.

Bir kişinin imzasını kağıt üzerinde taklit etmek ve modern adli tıp yöntemlerini kullanarak imzanın yazarlığını belirlemek çok zorsa - teknik detay, o zaman elektronik imza ile durum farklıdır. Herhangi bir kullanıcı, bir bit dizisini basitçe kopyalayarak taklit edebilir veya bir belgede sessizce yasadışı düzeltmeler yapabilir.

içinde yaygın modern dünya elektronik formlar belgeler (gizli olanlar dahil) ve bunların işleme yöntemleri, kağıtsız belgelerin gerçekliğini ve yazarlığını belirleme sorunu özellikle alakalı hale geldi.

Açık anahtarlı kriptografik sistemler bölümünde, modern şifreleme sistemlerinin tüm avantajlarıyla birlikte veri doğrulamaya izin vermedikleri gösterildi. Bu nedenle, kimlik doğrulama araçları kriptografik algoritmalarla birlikte kullanılmalıdır.

Bazen şifrelemeye gerek yoktur iletilen mesaj ama düzeltilmesi gerekiyor Elektronik İmza. Bu durumda, metin gönderenin özel anahtarıyla şifrelenir ve ortaya çıkan karakter dizisi belgeye eklenir. Alıcı, gönderenin ortak anahtarını kullanarak imzanın şifresini çözer ve bunu metinle karşılaştırır. 1991 yılında Ulusal Standartlar ve Teknoloji Enstitüsü (NIST), daha sonra ElGamal ve RSA algoritmalarına dayanan DSS (Dijital İmza Standardı) standardını ortaya çıkaran dijital imza algoritması DSA'yı (Dijital İmza Algoritması) önerdi.

Bilgi güvenliği yöntemleriinternet:

Günümüzde interneti en çok ilgilendiren konu bilgi güvenliği sorunudur. Ağ küresel ölçekte hızla gelişiyor ve iç ağ sistemleri (intranet, intranetler) daha yaygın hale geliyor. Pazarda çok büyük bir yeni nişin ortaya çıkması, hem kullanıcılar hem de ağ servis sağlayıcıları için İnternet üzerinden bilgi iletiminin güvenliğini artırmanın yollarını aramaya yönelik bir teşvik görevi gördü.

İnternet güvenliği sorunu iki kategoriye ayrılır: genel güvenlik ve güvenilirlik sorunları finansal işlemler. Mali sorunların başarılı bir şekilde çözülmesi, İnternet'in ticari hizmetler sağlaması için büyük fırsatlar yaratabilir. Kredi kartı devleri MasterCard ve Visa ile bilgisayar endüstrisi liderleri Microsoft ve Netscape, bu sorunu çözmek için mücadeleye katıldı. Bütün bunlar "para" meseleleriyle ilgilidir; makalemiz genel güvenlik sorununa ayrılmıştır.

Bu alandaki araştırmaların görevi, gizlilik sorununu çözmektir. Örnek olarak e-posta mesajlarının bir SMTP sunucusundan diğerine transferini ele alalım. Bazı durumlarda, bu mesajlar sıradan metin dosyaları olarak bir sabit diskten diğerine kopyalanır, yani herkes onları okuyabilir. Mecazi olarak, İnternet üzerinden e-posta gönderme mekanizması, yıkanan çamaşırların sıkılmak yerine sokakta asıldığı duruma benzer. çamaşır makinesi. Mesajın bazı finansal bilgiler içerip içermediği önemli değil; aşağıdakiler önemlidir - İnternet üzerinden gönderilen hiçbir bilgiye dışarıdan erişilemez olmalıdır.

Kullanıcıların mahremiyetine ek olarak, şu anda "konuştukları" garantiler konusu da söz konusudur. Şu anda iletişim kurdukları İnternet sunucusunun gerçekten söyledikleri kişi olduğundan emin olmaları gerekir; Dünya Çapında Web sunucusu, FTP, IRC veya her neyse. Güvenli olmayan bir sunucuyu taklit etmek (eğlence amaçlı veya suç amaçlı) ve sizinle ilgili tüm bilgileri toplamaya çalışmak zor değildir. Ve elbette, ağ hizmeti sağlayıcıları da belirli İnternet kaynakları için kendileriyle iletişim kuran kişilerin, örneğin e-posta ve IRC servisleri, gerçekten kim olduklarını söylüyorlar.

Şifre koruma yöntemi:

Kullanıcının isteğinin meşruluğu, genellikle bir karakter dizisi olan parola ile belirlenir. Parola yöntemi oldukça zayıf olarak kabul edilir, çünkü parola hırsızlık, müdahale, kaba kuvvet, tahmin nesnesi olabilir. Bununla birlikte, yöntemin basitliği, onu iyileştirmenin yollarını aramayı teşvik eder.

Parola korumasının etkinliğini artırmak için aşağıdakiler önerilir:

6 karakterden uzun bir şifre seçin, yaygın, kolay tahmin edilen kelimelerden, isimlerden, tarihlerden vb. kaçınarak;

1. özel karakterler kullanın;

2. sunucuda saklanan şifreler, tek yönlü bir işlev kullanılarak şifrelenecek;

3. Şifre dosyasını, bilgisayar belleğinin özel olarak korunan, kullanıcılar tarafından okunması için kapalı bir alanına yerleştirin;

4. bitişik şifreler arasındaki sınırlar maskelenir;

5. Şifre dosyasının yorumları dosyadan ayrı olarak saklanmalıdır;

6.Parolaları periyodik olarak değiştirin;

7. Belirli bir süre sonra sistem tarafından zorla şifre değişikliği olasılığının sağlanması;

8. Birkaç kullanıcı şifresi kullanın: gerçek şifre, kişisel tanımlayıcı, kısa süreli yokluk durumunda ekipmanı kilitleme/kilit açma şifresi vb.

9.Parola karakterlerinin rastgele seçilmesi ve parolaların tek seferlik kullanımı daha karmaşık parola yöntemleri olarak kullanılmaktadır. İlk durumda, kullanıcı (cihaz) yeterince tahsis edilmiştir. uzun şifre ve her seferinde rastgele seçilen parolanın bir kısmı tanımlama için kullanılır. Bir defalık bir şifre kullanımı ile, kullanıcıya bir değil, her biri listeye göre kullanılan veya bir kez rastgele seçilen çok sayıda şifre tahsis edilir. Kullanıcıların birden çok sunucuya, veri tabanına ve hatta uzaktan oturum açma haklarına erişiminin olduğu gerçekten dağıtılmış bir ortamda, güvenlik o kadar karmaşık hale gelir ki, bir yönetici bunu ancak bir kabusta görebilir.

İdari koruma önlemleri:

Bilgi koruma sorunu, erişim kontrolünün tanıtılması ve kullanıcı yetkilerinin farklılaştırılmasıyla çözülür.

Erişimi kısıtlamanın (veya yetkiyi kısıtlamanın) yaygın bir yolu bir şifre sistemidir. Ancak, güvenilmez. Deneyimli bilgisayar korsanları bu korumayı kırabilir, başka birinin parolasını "gözetleyebilir" veya kaba kuvvetle sisteme girebilir. olası şifreler, çünkü çoğu zaman kullanıcıların adlarını, soyadlarını veya doğum tarihlerini kullanırlar. Daha güvenilir bir çözüm, çeşitli tiplerde plastik tanımlama kartları kullanarak bir LAN'daki tesislere veya belirli bir PC'ye erişim kontrolünü organize etmektir.

Bu amaçlar için manyetik şeritli plastik kartların kullanılması, kolayca taklit edilebildiğinden pek tavsiye edilmez. Entegre mikro devreli plastik kartlar - sözde mikroişlemci kartları (MP - kartlar, akıllı kart) ile daha yüksek bir güvenilirlik derecesi sağlanır. Güvenilirlikleri, öncelikle, el işçiliğiyle kopyalamanın veya dövülmenin imkansızlığından kaynaklanmaktadır. Ek olarak, kartların üretimi sırasında, her bir mikro devreye kopyalanamayan benzersiz bir kod girilir. Bir kullanıcıya kart verirken, yalnızca sahibi tarafından bilinen bir veya daha fazla şifre uygulanır. Bazı MP - kart türleri için, yetkisiz kullanım girişimi, otomatik "kapanması" ile sona erer. Böyle bir kartın performansını eski haline getirmek için ilgili makama sunulmalıdır.

Özel bir okuyucu MP - kartlarının montajı sadece bilgisayarların bulunduğu binaların girişinde değil, aynı zamanda doğrudan iş istasyonlarında ve ağ sunucularında da mümkündür.

Kurumsal bilgilerin korunması:

Ancak, bu sorunu çözerken, işletmeler genellikle, kural olarak belirli sorunları çözen bir veya daha fazla ürünü teşvik eden müteahhit şirketlerin liderliğini takip eder. Aşağıda, bilgi güvenliğini sağlama sorununa kapsamlı bir çözüme yönelik en yaygın yaklaşımları ele alıyoruz.

Bir koruma sistemi kurmanın en tipik yanılgısı, aynı anda her şeyi ve her şeyi koruma arzusudur. aslında tanım gerekli bilgi(dosyalar, dizinler, diskler) ve diğer nesneler bilgi yapısı korumak istediğiniz - bir bilgi güvenliği sistemi oluşturmanın ilk adımı. Bu listenin tanımıyla başlamalısınız: belirli bir veritabanının veya örneğin basit bir veritabanının kaybının (silinmesi veya çalınması) ne kadar olduğunu tahmin etmelisiniz. iş istasyonu gün boyunca.

İkinci adım, tehditlerin kaynaklarını belirlemektir. Kural olarak, birkaç tane var. Tehditlerin kaynağını belirlemek, amaçlarını (eğer kaynak kasıtlıysa) veya olası etkisini (kasıtsızsa), oluşma olasılığını (veya yoğunluğunu) değerlendirmek anlamına gelir. Bir kişinin (veya bir grup kişinin) kötü niyetli eylemlerinden bahsediyorsak, bilgiye erişmek için organizasyonel ve teknik yeteneklerini değerlendirmek gerekir (sonuçta saldırgan aynı zamanda şirketin bir çalışanı olabilir).

Tehditlerin kaynağı belirlendikten sonra bilgi güvenliğine yönelik tehditler formüle edilebilir. Yani, bilgilere ne olabilir. Kural olarak, aşağıdaki tehdit grupları arasında ayrım yapmak gelenekseldir:

§ bilgilere yetkisiz erişim (bilgileri okuma, kopyalama veya değiştirme, sahtecilik ve dayatma);

§ bilgisayarların ve uygulama programlarının arızalanması

§ Bilginin yok edilmesi.

Bu üç grubun her birinde düzinelerce spesifik tehdit tanımlanabilir, ancak şimdilik burada duralım. Yalnızca tehditlerin kasıtlı ve tesadüfi ve tesadüfi olarak doğal (örneğin doğal afetler) ve yapay (personelin hatalı eylemleri) olabileceğini not ediyoruz. Kötü niyet içermeyen rastgele tehditler, genellikle yalnızca bilgi kaybı ve sistemin bozulması açısından tehlikelidir ve sigortalanması oldukça kolaydır. Kasıtlı tehditler iş kaybı açısından daha ciddidir, çünkü burada kör (gücünde acımasız da olsa) bir şansla değil, düşünen bir düşmanla savaşmanız gerekir.

Çeşitli konu alanları için (orduda mühendislik desteği, kişi ve bölgelerin fiziki güvenliği vb.)

§ Yeterlilik (makul yeterlilik). Toplam koruma maliyeti (zaman, insan ve finansal kaynaklar) korunan kaynakların maliyetinden az olmalıdır. Şirketin cirosu ayda 10.000 dolar ise, bir milyon dolara bir sistem kurmak pek mantıklı değil (ve tam tersi).

§ Tutarlılık. Bu ilkenin önemi özellikle inşaatta belirgindir. büyük sistemler koruma. Koruma sisteminin soyut olarak (her şeye karşı koruma) değil, tehdit analizi temelinde, bu tehditlere karşı koruma araçları, bu araçların en uygun setinin aranması ve inşa edilmesi gerektiği gerçeğinden oluşur. sistem.

§ Meşru kullanıcılar için şeffaflık. Güvenlik mekanizmalarının (özellikle kullanıcı kimlik doğrulamasının) tanıtılması, kaçınılmaz olarak eylemlerinin karmaşıklığına yol açar. Bununla birlikte, hiçbir mekanizma imkansız eylemler gerektirmemeli (örneğin, her hafta 10 haneli bir şifre bulma ve hiçbir yere yazmama) veya bilgiye erişim prosedürünü geciktirmemelidir.

§ Bağlantıların eşitliği. Bağlantılar, herhangi birinin üstesinden gelmek, tüm savunmanın üstesinden gelmek anlamına gelen savunma unsurlarıdır. Bazı bağlantıların zayıflığının diğerlerinin güçlendirilmesiyle telafi edilemeyeceği açıktır. Her durumda, savunmanın gücü (veya seviyesi, aşağıya bakınız) en zayıf halkanın gücü ile belirlenir. Ve sadakatsiz bir çalışan 100 $ karşılığında “değerli bilgileri bir diskete atmaya” hazırsa, saldırganın aynı hedefe ulaşmak için karmaşık bir hacker saldırısı oluşturması pek olası değildir.

§ Süreklilik. Genel olarak, aynı kararlılık, sadece zaman alanında. Bir şeyi ve bir şekilde koruyacağımıza karar verirsek, onu herhangi bir zamanda bu şekilde korumalıyız. Örneğin, Cuma günleri karar vermek imkansızdır. destek olmak bilgi ve ayın son Cuma günü bir "sıhhi gün" düzenlemek. Adilik yasası acımasızdır: Tam da bilgiyi korumaya yönelik önlemlerin zayıfladığı anda, savunduğumuz şey gerçekleşecektir. Savunmada geçici başarısızlık ve zayıf bağlantı anlamsız kılar.

§ Çok düzeyli. Her yerde çok seviyeli koruma bulunur, sadece bir ortaçağ kalesinin kalıntıları arasında dolaşın. Koruma neden hem saldırgan hem de yasal kullanıcı tarafından üstesinden gelinmesi gereken çeşitli düzeylerde yerleşiktir (ki bunu yapmak elbette daha kolaydır)? Ne yazık ki, ya öngörülemeyen kazalar nedeniyle ya da sıfır olmayan bir olasılıkla bir seviyenin üstesinden gelinme olasılığı her zaman vardır. Basit matematik size şunu söyler: eğer bir seviye %90 korumayı garanti ediyorsa, o zaman üç seviye (hiçbir şekilde birbirini tekrar etmez) size %99,9 verir. Bu arada, bu bir tasarruf rezervidir: ucuz ve nispeten güvenilmez koruma araçlarını ayırarak, çok az kan dökülmesiyle çok yüksek bir koruma derecesi elde edilebilir.

Bu ilkelerin dikkate alınması, bir bilgi güvenliği sistemi kurarken gereksiz maliyetlerden kaçınmaya ve aynı zamanda gerçek sonuçlara ulaşmaya yardımcı olacaktır. yüksek seviye iş bilgi güvenliği.

Yazılım koruma sistemlerinin etkinliğinin değerlendirilmesi

Yazılım koruma sistemleri, yazılım ve telekomünikasyon teknolojisi pazarının genişlemesi nedeniyle yaygın ve sürekli gelişmektedir. Yazılım koruma sistemlerini (PS) kullanma ihtiyacı, aralarında vurgulamaya değer bir dizi sorundan kaynaklanmaktadır: ürün analogları yazarken (endüstriyel casusluk) yazarın fikri mülkiyeti olan algoritmaların yasa dışı kullanımı; yazılımın yetkisiz kullanımı (hırsızlık ve kopyalama); yazılımın kötüye kullanılması amacıyla yazılımın yetkisiz olarak değiştirilmesi; yazılımların yasadışı dağıtımı ve satışı (korsanlık).

Kurulum yöntemine göre yazılım koruma sistemleri, derlenmiş yazılım modüllerine kurulan sistemlere ayrılabilir; derlemeden önce yazılım kaynak koduna gömülü sistemler; ve birleştirildi.

Birinci tür sistemler, bir yazılım üreticisi için en uygun olanlardır, çünkü önceden hazırlanmış ve test edilmiş yazılımları korumak kolaydır (genellikle koruma yükleme işlemi mümkün olduğunca otomatiktir ve korunan dosyanın adının belirtilmesine ve "Enter" tuşuna basmak ve bu nedenle en popüler olanı. Aynı zamanda, bu sistemlerin direnci oldukça düşüktür (SS'nin çalışma prensibine bağlı olarak), çünkü korumayı atlamak için koruma "zarfının" son noktasını belirlemek ve kontrolü aktarmak yeterlidir. korumalı program ve ardından zorla korumasız bir biçimde kaydedin.

İkinci tip sistemler, bir yazılım üreticisi için elverişsizdir, çünkü birlikte çalışacak personeli eğitmek gerekli hale gelir. yazılım arayüzü(API) koruma sistemleri ile ortaya çıkan maliyet ve zaman. Ek olarak, yazılım test süreci daha karmaşık hale gelir ve güvenilirliği azalır, çünkü yazılımın kendisine ek olarak hatalar şunları içerebilir: Sistem API'si kullanan korumalar veya prosedürler. Ancak bu tür sistemler saldırılara karşı daha dirençlidir, çünkü burada koruma sistemi ile P.O. arasındaki net sınır ortadan kalkar.

Yazılımı korumak için aşağıdakiler gibi bir dizi yöntem kullanılır:

§ Gizleme algoritmaları - kodun farklı bölümlerine kaotik geçişler kullanılır, yanlış prosedürlerin tanıtılması - "kukla", boş döngüler, yazılım prosedürlerinin gerçek parametrelerinin sayısının bozulması, kod bölümlerinin dağılması farklı bölgeler RAM, vb.

§ Mutasyon algoritmaları - işlenenlerin yazışma tabloları - eşanlamlılar oluşturulur ve program her başlatıldığında belirli bir desene göre veya programın yapısında rastgele, rastgele değişikliklerle değiştirilirler.

§ Veri sıkıştırma algoritmaları - program paketlenir ve yürütülürken paketten çıkarılır.

§ Veri şifreleme algoritmaları - program şifrelenir ve yürütülürken şifresi çözülür.

§ Çalışma sürecinde karmaşık matematiksel ifadelerin hesaplanması koruma mekanizması - koruma mantığının unsurları, herhangi bir formülün veya formül grubunun değerinin hesaplanmasının sonucuna bağlıdır.

§ Zorluk sökme teknikleri - kullanılan çeşitli hileler, toplu modda demontajı önlemeyi amaçladı.

§ Hata ayıklamayı zorlaştırma teknikleri - bir programda hata ayıklamayı daha zor hale getirmek için çeşitli hileler kullanılır.

§ İşlemcilerin ve işletim sistemlerinin öykünmesi - sanal bir işlemci ve / veya işletim sistemi oluşturulur (gerçek olması gerekmez) ve IBM komut sisteminden oluşturulan işlemcinin veya işletim sisteminin komut sistemine bir çevirmen programı, böyle bir çeviriden sonra, yazılım yalnızca bir öykünücü kullanılarak yürütülebilir, bu da yazılım algoritmasını incelemeyi zorlaştırır.

§ Donanımla çalışmanın standart olmayan yöntemleri - koruma sisteminin modülleri, işletim sisteminin prosedürlerini atlayarak bilgisayar donanımına erişir ve az bilinen veya belgelenmemiş özelliklerini kullanır.

Çözüm

Kesinlikle güvenilir bir koruma yöntemi olmadığını söyleyebiliriz. En eksiksiz güvenlik ancak entegre bir yaklaşım bu soruya. Bu alandaki yeni çözümleri sürekli izlemek gerekiyor.

Özetle, firmaların (yalnızca yabancıların değil) kendi aralarında gerçek “casus savaşları” yürüttükleri ve ticari sır teşkil eden bilgilere erişmek için bir rakibin çalışanlarını işe aldıkları pek çok durumun olduğunu belirtmek gerekir. Rusya'da ticari sırlarla ilgili konuların düzenlenmesi henüz yeterli gelişme göstermedi. Mevcut mevzuat, ticari sırlarla ilgili olanlar da dahil olmak üzere, modern gerçeklere karşılık gelen belirli konuların düzenlenmesini hala sağlamamaktadır. Aynı zamanda, ticari sırların ifşa edilmesinin neden olduğu zararın genellikle çok önemli olduğu (eğer tahmin edilebilirlerse) bilinmelidir. Cezai sorumluluk da dahil olmak üzere sorumlulukla ilgili kuralların varlığı, çalışanlara bu alandaki ihlallere karşı bir uyarı görevi görebilir, bu nedenle tüm çalışanların ihlallerin sonuçları hakkında ayrıntılı olarak bilgilendirilmesi tavsiye edilir. Ülkede oluşturulan bilgi koruma sisteminin ve uygulanması için bir dizi önlemin oluşturulmasının, Rusya'da ortaya çıkan tüm dünya ile bilgi ve entelektüel entegrasyon yolunda geri dönüşü olmayan sonuçlara yol açmayacağını umuyorum. .

Yukarıdaki araçları, yöntemleri ve koruma önlemlerini kullanma yollarıyla ilgili ana sonuçlar şunlardır:

En büyük etki, kullanılan tüm araçlar, yöntemler ve önlemler tek bir entegre bilgi koruma mekanizmasında birleştirildiğinde elde edilir.

Koruma mekanizması, genel sistem kurma fikrinin geliştirildiği andan itibaren, veri işleme sistemlerinin oluşturulmasına paralel olarak tasarlanmalıdır.

Koruma mekanizmasının işleyişi, otomatik bilgi işlemenin ana süreçlerinin planlanması ve sağlanması ile birlikte planlanmalı ve sağlanmalıdır.

Koruma mekanizmasının işleyişini sürekli olarak izlemek gerekir.

İstatistikler, tüm ülkelerde kötü niyetli eylemlerden kaynaklanan kayıpların sürekli arttığını göstermektedir. Ayrıca, kayıpların ana nedenleri, güvenlik araçlarının eksikliğinden çok, aralarındaki bağlantı eksikliği ile ilişkilidir, yani. sistematik bir yaklaşımın uygulanmaması ile. Bu nedenle, kapsamlı koruma araçlarının daha hızlı bir şekilde iyileştirilmesi gerekmektedir.

bibliyografya

1. federal yasa 20 Şubat 1995 tarihli "Bilgi, Bilgilendirme ve Bilgi Koruması Üzerine" N 24-FZ;

2. “Topolojilerin yasal olarak korunmasına ilişkin kanun” Entegre devreler» 23.09.92 K 3526-I tarihli

3. “Uluslararası katılıma ilişkin kanun bilgi değişimi 5.06.1996 N 85-FZ'den

4. 23 Eylül 1992 tarihli ve 3523-1 sayılı Rusya Federasyonu "Elektronik bilgisayarlar ve veritabanları için programların yasal olarak korunmasına ilişkin" Kanunu;

6. 27 Aralık 1991 tarihli ve 2124-I sayılı "Kitle İletişimi Hakkında Kanun"

7. 19 Şubat 1992 tarihli "Federal Hükümet İletişim ve Bilgi Organları Hakkında Kanun" N 4524-1

10. Devlet Hakkında Kanun otomatik sistem 10 Ocak 2003 tarihli Rusya Federasyonu "Seçimleri" N 20-FZ

11. Krylov V.V. Bilgi bilgisayar suçları. M.: InfraM-Norma, 1997.

12. Vedeev D.V. Veri koruma bilgisayar ağları. - M., 1995;

13. Kopylov V.A. Bilgi hukuku. - E.: Hukukçu, 1997;

14. Gaikovich V.Yu "Bilgi teknolojisi güvenliğinin temelleri", Moskova, "Info-M", 1998

15. "Yazılım korsanlığı nasıl durdurulur?" (Simkin L., "Rus Adaleti", 1996, N 10)

16. "Suç faaliyetinin bir unsuru olarak bilgi" (Krylov V.V., "Moskova Üniversitesi Bülteni", Seri 11, Kanun, 1998, N 4)

17. Fomenkov G.V. “İnternette Güvenlik”, “Bilgi Koruması. Kendine Güvenen, No. 6, 1998.

18. "Bilgisayar programlarının ve veritabanlarının yasal koruması" (GV Vitaliev http://www.relcom.ru).

19. "Entegre devrelerin topolojilerinin yasal koruması" (Sergeev A.P. Hukuk Hukuku 1993 No. 3).

Benzer Belgeler

Bilgi güvenliğine yönelik kasıtlı tehdit türleri. Bilgi koruma yöntemleri ve araçları. Bilgi güvenliğini sağlama yöntemleri ve araçları. Bilgi korumanın kriptografik yöntemleri. Karmaşık koruma araçları.

özet, eklendi 01/17/2004

Bilgisayar ağlarında bilgi bütünlüğüne yönelik kasıtlı tehditleri koruma kavramı. Bilgi güvenliği tehditlerinin özellikleri: uzlaşma, hizmet kesintisi. OOO NPO "Mekhinstrument" in özellikleri, bilgi korumanın ana yolları ve yöntemleri.

tez, eklendi 16/06/2012

Yeni bilgi teknolojilerinin geliştirilmesi ve genel bilgisayarlaşma. Bilgi Güvenliği. Bilgi güvenliğine yönelik kasıtlı tehditlerin sınıflandırılması. Bilgi koruma yöntemleri ve araçları. Bilgi korumanın kriptografik yöntemleri.

dönem ödevi, eklendi 03/17/2004

Bilginin temel özellikleri. Verilerle işlemler. Veri, bilginin diyalektik bir bileşenidir. Bilgi güvenliğine yönelik kasıtlı tehdit türleri. Kötü amaçlı yazılım sınıflandırması. Bilgisayar ağlarında temel bilgi koruma yöntemleri ve araçları.

dönem ödevi, eklendi 02/17/2010

Bilgi güvenliğine yönelik iç ve dış kasıtlı tehdit türleri. Genel koruma ve bilgi güvenliği kavramı. Ana amaç ve hedefler bilgi koruması. Kurumsal bilgilerin güvenliğini sağlamanın ekonomik fizibilitesi kavramı.

deneme, 26/05/2010 eklendi

Bilgi ve telekomünikasyon ağlarında bilgi koruma sorunları. Bilgiye yönelik tehditler ve bunların bilgi koruma nesneleri üzerindeki etkilerinin incelenmesi. İşletmenin bilgi güvenliği kavramları. Bilgi korumanın kriptografik yöntemleri.

tez, eklendi 03/08/2013

Antik çağlardan günümüze şifrelemenin ortaya çıkışı ve gelişiminin tarihi. En yaygın kullanılan kriptografik bilgi koruma yöntemleri olan iletilen veya depolanan verilerin gizliliğini ve bütünlüğünü sağlamaya yönelik modern sorunların analizi.

test, 23/04/2013 eklendi

Bilginin önemine göre sınıflandırılması. Korunan bilgilerin gizliliği ve bütünlüğü kategorileri. Bilgi güvenliği kavramı, bilgi tehditlerinin kaynakları. Bilgi koruma yönergeleri. Yazılım kriptografik koruma yöntemleri.

dönem ödevi, eklendi 04/21/2015

Tüm alanlarında bilgi güvenliği sisteminin organizasyonu. Koruyucu ekipmanların geliştirilmesi, üretimi, satışı, işletilmesi, ilgili personelin eğitimi. kriptografik araçlar koruma. Mühendisliğin temel ilkeleri ve bilginin teknik olarak korunması.

dönem ödevi, 15.02.2011 eklendi

Bilgisayar bilgilerinin korunma çeşitleri. Kriptografide kullanılan algoritmaların ve yazı tiplerinin özellikleri. Açık anahtar şifreleme sistemlerini kullanmanın özellikleri. Kötü niyetli yapı yazılım. Veritabanı güvenliğini sağlamak.

ticari gizem kavramı ve koruma

Özet >> PazarlamaGüvenlik koruması ona mal, can ve sağlık onaçalışanlar. ... hakkında koruma hakkında bilgiler reklam bilgi. Farklı ülkelerin farklı öncelikleri var koruma reklam bilgi (reklam sırlar). Böyle...

ticari gizlilik ve pazarlama

Özet >> PazarlamaGaranti sağlayan yasal çerçeve koruma girişimcilerin haklarını reklam bilgi, - bu, her şeyden önce ... ana yönleri, hemen not edebilirsiniz ona pazarlama faaliyetleri ile önem ve süreklilik İlk olarak...

Yasal koruma bilgi

Özet >> Devlet ve Hukuk... bilgi, içerik aracılığıyla görüntülenir bilgi. 2. bilgi fiziksel yaşlanmaya tabi değildir. 3. bilgilerin ayrılabilirliği ona... Rusya Federasyonu bağımsız olarak yolları belirler koruma bilgi oluşturan reklam kendisine verilen bir sır...

Koruma bilgi işletmede (1)

Özet >> Bilişimalanlar (idari, bilimsel ve teknik, reklam vb.). Bu nedenle sorular koruma bilgi(ZI) giderek daha fazla satın alıyor ... ve kağıt medya bilgi. Sızıntı olasılığını engellemek için bilgi vasıtasıyla ona harici kopyalanıyor...

Meslek sırrı. Devlet sırrı. profesyonel sırlar. Kişisel veri.

Temel terimler ve kavramlar:

Ticari (resmi) sır

Kişisel veri

profesyonel sır

Bilgi toplumunun gelişmesiyle birlikte, gizli bilgilerin korunmasıyla ilgili sorunlar giderek daha fazla önem kazanmaktadır. Şu anda, bu sorunlar Rus mevzuatında tam ve sistematik olarak çözülmemiştir. Yukarıda belirtildiği gibi, gizli bilgilerin ayrıntılı bir sınıflandırması, 6 Mart 1997 tarih ve 188 sayılı Rusya Federasyonu Cumhurbaşkanı Kararnamesi ile oluşturulan gizli bilgiler listesinde verilmiştir. Daha sonra, bazı gizli bilgi türlerini daha ayrıntılı olarak ele alacağız. bilgi.

meslek sırrı

Kuruluşun ticari faaliyeti, çeşitli bilgilerin alınması, biriktirilmesi, depolanması, işlenmesi ve kullanılması ile yakından ilgilidir. Tüm bilgiler korumaya tabidir, ancak yalnızca kuruluş için değerli olan bilgiler korumaya tabidir. Ticari bilginin değeri belirlenirken kullanışlılık, güncellik ve güvenilirlik gibi özelliklerinden yola çıkılmalıdır.

Bilginin faydası, konunun hızlı karar vermesi ve etkili bir sonuç elde etmesi için uygun koşullar yaratmasında yatmaktadır. Buna karşılık, bilginin kullanışlılığı, zamanında alınmasına ve sanatçıya iletilmesine bağlıdır. İçeriğinde önemli olan bilgilerin zamansız alınması nedeniyle, karlı bir ticaret veya başka bir anlaşma yapma fırsatı genellikle kaçırılır.

Yararlılık ve zamanlılık kriterleri birbiriyle yakından ilişkilidir ve bilgi güvenilirliği kriteri ile birbirine bağlıdır. Yanlış bilgilerin ortaya çıkmasının nedenleri farklıdır: gerçeklerin yanlış algılanması (sanrı, deneyim veya mesleki bilgi eksikliği nedeniyle), belirli bir amaç için üstlenilmiş veya kasıtlı olarak, bunların çarpıtılması. Bu nedenle, kural olarak, ticari ilgiye ilişkin bilgiler ve bunların alındığının kaynağı çapraz kontrole tabi olmalıdır.

Yukarıdaki kriterlerin bir kombinasyonuna dayalı olarak ticari bilginin sahibi, ticari faaliyetleri için değerini belirler ve uygun bir operasyonel karar verir.

Dış iktisat literatüründe ticari bilgi, kâr elde etmenin bir aracı olarak değil, her şeyden önce kâr elde etmeyi teşvik eden veya engelleyen bir durum olarak kabul edilir. Ticari bilgilerin maliyet faktörünün varlığı özellikle vurgulanmaktadır, yani. satış konusu olarak hareket etme yeteneği. Bu nedenle, farklı mülkiyet biçimlerinin gelişimi bağlamında, fikri mülkiyet hakları temelinde bilginin belirli bir ticari işletmeye ait olup olmadığının ve sonuç olarak onu koruma haklarına sahip olup olmadığının belirlenmesi sorunu, büyük önem taşıyor.

Tanım ve sorular sivil Savunma Rus mevzuatındaki resmi ve ticari sırlar farklı değildir ve Sanatta tartışılmaktadır. Rusya Federasyonu Medeni Kanununun "Resmi ve ticari sırlar" olarak adlandırılan ilk bölümünün 139'u:

“Bilginin üçüncü şahıslarca bilinmemesi nedeniyle fiili veya potansiyel ticari değere sahip olması, herhangi bir yerde serbestçe erişilebilir olmaması halinde, bilgi resmi veya ticari sır teşkil eder. yasal dayanak ve bilgi sahibi, gizliliğini korumak için gerekli önlemleri alır. Resmi veya ticari sır teşkil etmeyen bilgiler kanun ve diğer kanuni işlemlerle belirlenir.

Resmi veya ticari sır teşkil eden bilgiler, bu Kanunda ve diğer kanunlarda öngörülen yöntemlerle korunur.

Resmi veya ticari sır teşkil eden bilgileri hukuka aykırı olarak elde eden kişiler, sebep oldukları zararları tazmin etmekle yükümlüdür. Aynı yükümlülük, sözleşme de dahil olmak üzere iş sözleşmesine aykırı olarak resmi veya ticari sırları ifşa eden çalışanlar ile bunu medeni hukuk sözleşmesine aykırı olarak yapan müteahhitler hakkında da uygulanır.

Devlet sırlarının korunmasının sağlanması, ticari sırların korunması ile doğrudan ilgili değildir. Ancak, bazı olası istisnalara işaret edilmelidir. Bir yabancı istihbarat servisinin ilgi göstermesinin mümkün olduğu durumlarda, yalnızca sahibi için değil, aynı zamanda devlet için de özellikle önemli olarak değerlendirilen ticari bilgiler, devletin koruması altında alınabilir. Bu tür bir koruma sorunu, girişimci ile federal güvenlik kurumu arasındaki sözleşmeye dayalı olarak, ikincisinin mesleki faaliyetlerinin sınırlarının ve işlevlerinin belirlenmesiyle çözülmelidir. Ticari sırrın kendisine gelince, özel cezai-hukuki ve rejim korumasına sahip değildir.

Bilginin fiili veya potansiyel ticari değeri büyük ölçüde özneldir ve girişimcinin, yasal ve düzenleyici düzenlemelerle belirlenen bilgiler dışında, ticari faaliyetlerde kullanılan hemen hemen her türlü bilgiye erişimi kısıtlamasına izin verir.

Hangi bilgiler ticari sır olamaz? 5 Aralık 1991 tarihli ve 35 sayılı RSFSR Hükümeti Kararnamesi “Ticari sır olamayacak bilgiler listesinde” şunları belirtir:

Kurucu belgeler (bir teşebbüsün kurulmasına veya kurucuların anlaşmasına ilişkin karar) ve Şart;

Girişimciliğe katılma hakkı veren belgeler (faaliyetler (kayıt sertifikaları, lisanslar, patentler);

Mali ve ekonomik faaliyetler hakkında yerleşik raporlama biçimleri ve devlete vergilerin ve diğer zorunlu ödemelerin hesaplanmasının ve ödenmesinin doğruluğunu doğrulamak için gerekli diğer bilgiler hakkında bilgi bütçe sistemi RSFSR;

Ödeme gücü belgeleri;

Çalışanların sayısı, bileşimi, ücretleri ve çalışma koşulları ile boş işlerin mevcudiyeti hakkında bilgi;

Vergilerin ödenmesine ve zorunlu ödemelere ilişkin belgeler;

Çevre kirliliği, tekel karşıtı mevzuatın ihlali, güvenli çalışma koşullarına uyulmaması, halk sağlığına zararlı ürünlerin satışı ve ayrıca RSFSR mevzuatının diğer ihlalleri ve bu durumda neden olunan zarar miktarı hakkında bilgi;

İşletme yetkililerinin kooperatiflere, küçük işletmelere, ortaklıklara, anonim şirketlere, derneklere ve girişimci faaliyetlerde bulunan diğer kuruluşlara katılımı hakkında bilgi.

Aynı normatif kanun, devlet ve belediye işletmelerinin, özelleştirme öncesinde ve sırasında, aşağıdaki verileri ticari sır olarak sınıflandırmasını yasaklamaktadır:

İşletmenin mülkünün büyüklüğü ve nakit parası hakkında;

Diğer işletmelerin varlıklarının (menkul kıymetlerinin) kazanılmasına, faiz getiren tahvillere ve kredilere, ortak girişimlerin yetkili fonlarına yatırım yapılması;

Teşebbüsün RSFSR mevzuatından ve onun yaptığı anlaşmalardan kaynaklanan kredi, ticaret ve diğer yükümlülükleri hakkında;

Kooperatifler, diğer devlet dışı işletmeler, yaratıcı ve geçici işçi kolektifleri ve bireysel vatandaşlarla yapılan anlaşmalar hakkında.

Ticari sır oluşturan bilgilerin kullanımına getirilen kısıtlamaların, fikri, maddi, finansal mülkiyeti ve kuruluşun emek faaliyetinin oluşumunda ortaya çıkan diğer çıkarları, departman personelinin yanı sıra, korumayı amaçladığına dikkat edilmelidir. diğer kuruluşların çalışanları ile işbirliği içinde.

Bu tür kısıtlamaların amacı, gizli bilgilerin ifşasını, sızmasını veya yetkisiz erişimini önlemektir. Kısıtlamalar, bilgi güvenliğini sağlama ihtiyacı açısından uygun ve gerekçeli olmalıdır. Kuruluşun yönetimindeki hataları ve yetersizlikleri, savurganlığı, haksız rekabeti ve kuruluş faaliyetlerindeki diğer olumsuz olguları gizlemek, ayrıca sözleşme yükümlülüklerinden kaçınmak ve vergi ödemek için kısıtlamalar kullanılmasına izin verilmez.

Devlet sırrı

Ticari sır teşkil eden bilgilerin gizliliğinin sağlanmasındaki temel amaç rekabet avantajı sağlamak ise, resmi sırların gizliliğinin korunması, kuruluşun ticari çıkarlarını etkileyebilecek olsa da asıl görevi, çıkarlarını sağlamaktır. ticari faaliyetlerle doğrudan ilgili olmayan müşterilerin veya kendi çıkarlarının Bu nedenle, söz konusu faaliyetlerin uygulanmasıyla doğrudan ilgili olmayan, kuruluş çalışanlarının güvenliğini sağlamaya yönelik önlemler, depolama ve diğer binaların korunması vb. ile ilgili bilgiler, ticari değil, resmi sır olarak sınıflandırılmalıdır.

Şu anda, iç hukukta resmi sırlar kurumu en az gelişmiş olanıdır. Bu problemde üç grup soru ayırt edilebilir.

Birincisi, yasama düzeyinde, “sınır” ve “türev” bilgi sorunlarının çözülmesi gerekiyor. "Sınır" bilgisi, belirli bir genelleme ve entegrasyonla devlet sırrı haline gelen bilim, teknoloji, üretim ve yönetimin herhangi bir dalındaki resmi bilgilerdir. "Türev" bilgi - bir devlet sırrını oluşturan bilgilerin, her biri kendisine atfedilemeyecek ayrı bileşenlere bölünmesi sonucunda elde edilen resmi bilgiler.

İkincisi, özel yasal düzenleme kamu makamlarının ve idaresinin faaliyetlerinde üretilen bilgilerin korunmasını gerektirir. Resmi sırlardan oluşan bir idari-hukuk kurumu oluşturmak için, etkisi kamu yönetimi sisteminin tüm seviyelerine uygulanması gereken özel bir kanun kabul edilmelidir.

Üçüncüsü, medeni hukuk ilişkileri konularının belirli bir önemli bilgi kategorisi koruma gerektirir. Bu, Rusya Federasyonu Medeni Kanununda resmi sır kavramının fiili veya potansiyel ticari değerle doğrudan ilgili olmasına rağmen, kuruluşların faaliyetlerinde ticari sır olarak sınıflandırılamayan bilgilerin yasal olarak korunmasını ifade eder. bilginin.

Şu anda basitleştirilmiş bir yaklaşımın uygulandığına dikkat edilmelidir: bir kuruluşun ticari faaliyetleri hakkında erişimi sınırlı olan herhangi bir bilgi ticari sır olarak sınıflandırılır. Bununla birlikte, bu yaklaşımla, örneğin bir kuruluşun güvenlik rejimi hakkındaki bilgiler veya işleyişinin diğer yönleriyle doğrudan ilgili olmayan gizli bilgilerin yasa dışı olarak yayılması durumunda maddi zararı ve kar kayıplarını belirlemek zor olabilir. maddi faaliyetlerin uygulanması. Ancak bu bilgilerin korunması gerekir, çünkü. erişimi kısıtlamaktan büyük ölçüde organizasyonun ticari başarısına bağlıdır.

Profesyonel sırlar

Mesleki sırlar, yürürlükteki mevzuata göre sağlık çalışanları, noterler, avukatlar, özel dedektifler, din adamları, banka çalışanları, sicil daireleri ve sigorta kurumlarının resmi faaliyetlerine ilişkin bilgileri içerir. Hem tüzel kişilik hem de gerçek kişi mesleki sır kapsamında hareket edebilir.

Mesleki işlevlerin yerine getirilmesiyle bağlantılı olarak elde edilen bilgilerin gizliliği, girişimcinin veya kuruluşun kendi ticari çıkarlarına değil, öncelikle mesleki etik normlarına bağlıdır. Söz konusu normların ilgili yasal statüsü, yasal konsolidasyonları ile verilmektedir.