Sosyal mühendislik bilgi veya bilgi depolama sistemlerine yetkisiz erişim yöntemidir. teknik araçlar... Sosyal mühendislerin temel amacı, diğer bilgisayar korsanları ve korsanlar gibi, bilgileri, şifreleri, verileri çalmak için korumalı sistemlere erişim sağlamaktır. kredi kartları vesaire. arasındaki temel fark basit bilgisayar korsanlığı içinde mi bu durumda saldırı nesnesi olarak seçilen makine değil, operatörüdür. Bu nedenle, sosyal mühendislerin tüm yöntem ve teknikleri, saldırgan, örneğin olağan kullanarak bilgi elde ettiği için, son derece yıkıcı olarak kabul edilen insan faktörünün zayıf yönlerinin kullanımına dayanmaktadır. telefon konuşması veya çalışan kılığında bir organizasyona sızarak. Bu tür saldırılara karşı korunmak için en yaygın dolandırıcılık türlerinin farkında olmalı, saldırganların gerçekte ne istediğini anlamalı ve zamanında uygun bir güvenlik politikası oluşturmalısınız.

Tarih

"Sosyal mühendislik" kavramının nispeten yakın zamanda ortaya çıkmasına rağmen, bir biçimde veya başka bir şekilde insanlar tekniklerini çok eski zamanlardan beri kullanmışlardır. Antik Yunan ve Roma'da muhatabı çeşitli şekillerde açıkça yanıldığına ikna edebilen yüksek itibarlı insanlar vardı. Liderler adına konuşarak diplomatik müzakereler yürüttüler. Yalanları, iltifatları ve kazançlı argümanları ustaca kullanarak, genellikle bir kılıç yardımı olmadan çözülemeyecek gibi görünen sorunları çözdüler. Casuslar arasında toplum mühendisliği her zaman ana silah olmuştur. KGB ve CIA ajanları, başka biri gibi davranarak gizli devlet sırlarını ortaya çıkarabilir. 70'lerin başında, dolandırıcılığın en parlak döneminde, bazı telefon holiganları telekom operatörlerini aradı ve gizli bilgileri almaya çalıştı. Teknik personelşirketler. Çeşitli hile deneylerinden sonra, 70'lerin sonunda, korsanlar, eğitimsiz operatörleri o kadar çok manipüle etmek için teknikler geliştirdiler ki, onlardan istedikleri hemen hemen her şeyi kolayca öğrenebildiler.

Sosyal Mühendisliğin İlke ve Teknikleri

Sosyal mühendisler tarafından kullanılan birkaç yaygın saldırı tekniği ve türü vardır. Bu tekniklerin tümü, bilişsel (ayrıca bkz. Bilişsellik) önyargıları olarak bilinen insan karar verme kalıplarına dayanmaktadır. Bu önyargılar, her birinde en uygun aldatma stratejisini oluşturmak için çeşitli kombinasyonlarda kullanılmaktadır. özel durum... Ancak tüm bu yöntemlerin ortak bir özelliği, bir kişiyi kendisi için yararlı olmayan ve bir toplum mühendisi için gerekli olan herhangi bir eylemi gerçekleştirmeye zorlamak için yanıltıcıdır. İstenen sonucu elde etmek için saldırgan şunları kullanır: bütün çizgi her türlü taktik: başka birini taklit etmek, dikkati dağıtmak, psikolojik stres oluşturmak vb. Aldatmanın nihai hedefleri de oldukça çeşitli olabilir.

Sosyal mühendislik teknikleri

bahane

Bahane, önceden belirli bir şekilde gerçekleştirilen bir dizi eylemdir. hazır komut dosyası(bahane). Bu teknik, telefon, Skype vb. gibi sesli ortamların kullanımını içerir. ihtiyacınız olan bilgiyi almak için. Tipik olarak, üçüncü taraf gibi davranarak veya birinin yardıma ihtiyacı varmış gibi davranarak, saldırgan kurbandan bir parola ister veya bir kimlik avı web sayfasında oturum açar, böylece hedefi taahhütte bulunmaya zorlar. gerekli eylem veya belirli bilgileri sağlayın. Çoğu durumda bu teknik saldırının hedefi hakkında herhangi bir başlangıç verisi gerektirir (örneğin, kişisel veriler: doğum tarihi, telefon numarası, hesap numaraları vb.) En yaygın strateji, başta küçük sorgular kullanmak ve adlardan bahsetmektir. gerçek insanlar Organizasyonda. Daha sonra, konuşma sırasında saldırgan yardıma ihtiyacı olduğunu açıklar (çoğu kişi şüpheli olarak algılanmayan görevleri yapabilir ve yapmaya hazırdır). Güven kurulduğunda, dolandırıcı daha önemli ve önemli bir şey isteyebilir.

E-dolandırıcılık

"Hesabın yeniden etkinleştirilmesi" talebinde bulunan bir e-posta hizmetinden gönderilen bir kimlik avı e-postası örneği

Kimlik avı (İngilizce kimlik avı, balık avından - balık avından, balık avından), amacı gizli kullanıcı verilerine - oturum açma bilgilerine ve şifrelere erişim sağlamak olan bir tür İnternet dolandırıcılığıdır. Bu belki de bugün en popüler sosyal mühendislik şemasıdır. Hiçbir büyük kişisel veri ihlali, ardından gelen bir kimlik avı e-postası dalgası olmadan tamamlanmış sayılmaz. Kimlik avının amacı, yasadışı elde etme kesin bilgi. Kimlik avı saldırısının en çarpıcı örneği, bir kurbana aracılığıyla gönderilen bir mesajdır. e-posta,ve- bir bankadan veya ödeme sisteminden gelen - belirli bilgilerin doğrulanmasını veya belirli eylemlerin gerçekleştirilmesini gerektiren resmi bir mektup altında sahte. Nedenleri çok farklı adlandırılabilir. Bu, veri kaybı, sistemde bir arıza vb. olabilir. Bu tür e-postalar genellikle, tam olarak resmi sayfaya benzeyen sahte bir web sayfasına bağlantı içerir ve gizli bilgileri girmenizi gerektiren bir form içerir.

En iyilerinden biri ünlü örnekler Küresel bir kimlik avı dolandırıcılığı, binlerce eBay kullanıcısının hesaplarının kilitlendiğini ve blokeyi kaldırmak için kredi kartı bilgilerini güncellemeleri gerektiğini iddia eden e-postalar aldığı 2003 dolandırıcılığı olabilir. Tüm bu e-postalar, resmi sayfaya tıpatıp benzeyen sahte bir web sayfasına yönlendiren bir bağlantı içeriyordu. Uzmanlara göre, bu aldatmacadan kaynaklanan kayıplar birkaç yüz bin doları buldu.

Phishing saldırısı nasıl anlaşılır?

Neredeyse her gün yeni dolandırıcılık planları ortaya çıkıyor. Çoğu kişi, bazı ayırt edici özellikleri hakkında bilgi sahibi olarak, sahte mesajları tanımayı öğrenebilir. Çoğu zaman, kimlik avı mesajları şunları içerir:

- Kullanıcı banka hesaplarının kapatılması gibi endişe veya tehdit içeren bilgiler.

- ile büyük bir nakit ödül vaat ediyor az çaba hatta onlarsız.

- hayır kurumları adına gönüllü bağış talepleri.

- dilbilgisi, noktalama ve yazım hataları.

Popüler kimlik avı şemaları

En popüler kimlik avı dolandırıcılıkları aşağıda açıklanmıştır.

Tanınmış kurumsal markaların hileli kullanımı

Bu kimlik avı şemaları sahte mesajlar büyük veya tanınmış şirketlerin isimlerini içeren e-posta veya web siteleri. Mesajlar, şirket tarafından düzenlenen bir yarışmayı kazandığınız için tebrikler, kimlik bilgilerinizi veya şifrenizi acilen değiştirmeniz gerektiğini içerebilir. Benzer dolandırıcılık planları hizmet adına teknik Destek telefonla da yapılabilir.

Sahte piyangolar

Kullanıcı, tanınmış bir şirket tarafından yürütülen bir piyangoyu kazandığını belirten mesajlar alabilir. Dışarıdan, bu mesajlar, şirketin üst düzey çalışanlarından biri adına gönderilmiş gibi görünebilir.

Sahte antivirüs ve güvenlik yazılımı

IVR veya telefon kimlik avı

IVR sistemlerinin çalışma prensibi

Qwi pro quo

Qui pro quo (Latince Quid pro quo'dan - "o zaman bunun için") genellikle kullanılan bir kısaltmadır. ingilizce dili quid pro quo anlamında. Bu tür bir saldırı, bir saldırgandan bir şirkete şu şekilde bir arama yapmayı içerir: kurumsal telefon... Çoğu durumda, saldırgan kendisini teknik destek çalışanı olarak tanıtır ve herhangi bir teknik sorun olup olmadığını sorar. "Çözüm" sürecinde teknik problemler, dolandırıcı, hedefi bilgisayar korsanının kötü amaçlı bir yazılım başlatmasına veya yüklemesine izin veren komutları girmeye "zorlar". yazılım kullanıcının makinesine.

Truva atı

Bazen Truva atlarının kullanımı, çok aşamalı planlı bir saldırının yalnızca bir parçasıdır. belirli bilgisayarlar, ağlar veya kaynaklar.

Truva Atı Türleri

Truva atları çoğunlukla kötü amaçlı amaçlar için tasarlanmıştır. Truva atlarının sisteme nasıl sızdığına ve sisteme nasıl zarar verdiğine göre kategorilere ayrıldıkları bir sınıflandırma vardır. 5 ana tip vardır:

- uzaktan erişim

- veri imhası

- yükleyici

- sunucu

- güvenlik programı devre dışı bırakıcı

Hedefler

Truva atı programı şunları hedefleyebilir:

- dosya yükleme ve indirme

- sahte web sitelerine, sohbet odalarına veya diğer kayıt sitelerine giden yanlış bağlantıları kopyalamak

- kullanıcının çalışmasına müdahale

- Kimlik doğrulama, kaynaklara yetkisiz erişim için bilgiler de dahil olmak üzere değerli veya gizli verilerin çalınması, cezai amaçlarla kullanılabilecek banka hesaplarıyla ilgili ayrıntıların çıkarılması

- virüsler gibi diğer kötü amaçlı yazılımların yayılması

- Verilerin (bir diskteki verilerin silinmesi veya üzerine yazılması, dosyalara görülmesi zor hasarlar) ve ekipmanın imha edilmesi, bilgisayar sistemlerinin, ağların hizmet dışı bırakılması veya reddedilmesi

- e-posta adreslerini toplamak ve bunları spam göndermek için kullanmak

- örneğin, siteleri ziyaret etme alışkanlığı gibi, kullanıcıyı gözetlemek ve bilgileri üçüncü taraflara gizlice iletmek

- şifreler ve kredi kartı numaraları gibi bilgileri çalmak için tuş vuruşlarını kaydetme

- devre dışı bırakma veya işe müdahale antivirüs yazılımı ve güvenlik duvarı

Kılık değiştirmek

Birçok Truva atı, kullanıcının bilgisayarında onun bilgisi dışında bulunur. Bazen Truva atları Kayıt Defterine kaydedilir ve bu da onlara yol açar. otomatik başlatma başlangıçta işletim sistemi... Truva atları yasal dosyalarla da birleştirilebilir. Bir kullanıcı böyle bir dosyayı açtığında veya bir uygulamayı başlattığında, onunla birlikte bir truva atı da başlatılır.

Truva atı nasıl çalışır?

Truva atları genellikle iki bölümden oluşur: İstemci ve Sunucu. Sunucu, kurban makinede çalışır ve İstemciden gelen bağlantıları izler. Sunucu çalışırken, İstemciden bağlantı arayan bir veya birkaç bağlantı noktasını izler. Saldırganın Sunucuya bağlanabilmesi için üzerinde çalıştığı makinenin IP adresini bilmesi gerekir. Bazı Truva atları, kurban makinenin IP adresini e-posta yoluyla veya başka bir şekilde saldıran tarafa gönderir. Sunucuya bir bağlantı kurulur kurulmaz, İstemci ona Sunucunun yürüteceği komutları gönderebilir. Şu anda NAT teknolojisi sayesinde çoğu bilgisayara harici IP adresi üzerinden erişmek mümkün değil. Bu nedenle günümüzde birçok Truva atı, saldırganın kurbanına bağlanmaya çalışması yerine, bağlantıları kabul etmekten sorumlu olan saldırganın bilgisayarına bağlanmaktadır. Birçok modern Truva atı, kullanıcıların bilgisayarlarındaki güvenlik duvarlarını da kolayca atlayabilir.

Açık kaynaklardan bilgi toplama

Sosyal mühendislik tekniklerinin kullanımı sadece psikoloji bilgisini değil, aynı zamanda bir kişi hakkında bilgi toplama becerisini de gerektirir. gerekli bilgi... Bu tür bilgileri edinmenin nispeten yeni bir yolu, açık kaynaklardan, özellikle sosyal ağlardan toplanması haline geldi.Örneğin, livejournal, Odnoklassniki, Vkontakte gibi siteler, insanların saklamaya bile çalışmadığı çok miktarda veri içeriyor. güvenlik sorunlarına gereken özeni göstermemek, verileri ve bilgileri bir saldırgan tarafından kullanılabilecek şekilde serbestçe kullanılabilir durumda bırakmak.

Açıklayıcı bir örnek, Yevgeny Kaspersky'nin oğlunun kaçırılmasının hikayesidir. Soruşturma sırasında suçluların, sosyal ağdaki sayfadaki notlarından gencin günün programını ve rotalarını öğrendiği tespit edildi.

Kullanıcı, sosyal ağdaki sayfasındaki bilgilere erişimi kısıtlayarak bile, bunun asla dolandırıcıların eline geçmeyeceğinden emin olamaz. Örneğin, Brezilyalı bir araştırmacı bilgisayar Güvenliği sosyal mühendislik tekniklerini kullanarak 24 saat içinde herhangi bir Facebook kullanıcısının arkadaşı olunabileceğini gösterdi. Deney sırasında, araştırmacı Nelson Novaez Neto bir "kurban" seçti ve çevresinden bir kişinin - patronunun - sahte bir hesabını yarattı. Neto, önce kurbanın patronunun arkadaşlarının arkadaşlarına, ardından doğrudan arkadaşlarına arkadaşlık istekleri gönderdi. 7.5 saat sonra araştırmacı "kurban"dan bir arkadaş buldu. Böylece araştırmacı, kullanıcının yalnızca arkadaşlarıyla paylaştığı kişisel bilgilerine erişim sağladı.

seyahat elma

Bu saldırı yöntemi bir uyarlamadır. Truva atı, ve fiziksel medya kullanımından oluşur. Saldırgan, taşıyıcının kolayca bulunabileceği bir yere (tuvalet, asansör, park yeri) bir "enfekte" veya flaş bırakır. Ortam resmi olarak dövülür ve merak uyandırmak için tasarlanmış bir imza eşlik eder. Örneğin, bir dolandırıcı, kurumsal bir logo ve şirketin resmi web sitesine bir bağlantı ile donatılmış ve "Maaş" yazısını sağlayarak kusar. Yönetim ekibi Disk asansörün zeminine veya lobiye bırakılabilir. Bir çalışan bilmeden diski alıp bilgisayarına takarak merakını giderebilir.

tersine sosyal mühendislik

Kurban saldırgana ihtiyaç duyduğu bilgiyi sunduğunda tersine sosyal mühendislikten söz edilir. Saçma görünebilir, ancak gerçekte teknik veya sosyal alan genellikle kullanıcı kimliklerini ve şifrelerini ve diğer önemli bilgileri alın kişisel bilgiçünkü kimse onların nezaketinden şüphe etmiyor. Örneğin, destek personeli hiçbir zaman kullanıcılardan kimlik veya parola istemez; sorunları çözmek için bu bilgilere ihtiyaç duymazlar. Ancak, birçok kullanıcı gönüllü olarak bunları rapor eder. kesin bilgi... Saldırganın bunu sormasına bile gerek olmadığı ortaya çıktı.

Aşağıdaki basit senaryo tersine sosyal mühendislik örneğidir. Kurbanla çalışan saldırgan, bilgisayarındaki dosya adını değiştirir veya farklı bir dizine taşır. Kurban dosyanın eksik olduğunu fark ettiğinde, saldırgan onu düzeltebileceğini iddia eder. İşi daha hızlı bitirmek veya bilgi kaybından dolayı cezadan kaçınmak isteyen mağdur bu teklifi kabul eder. Saldırgan, sorunun tek çözümünün kurbanın kimlik bilgileriyle oturum açmak olduğunu iddia ediyor. Şimdi kurban, dosyayı kurtarmaya çalışmak için saldırgandan kendi adı altında oturum açmasını ister. Saldırgan isteksizce kabul eder ve dosyayı geri yükler ve bu sırada kurbanın kimliğini ve parolasını çalar. Saldırıyı başarıyla gerçekleştirdikten sonra itibarını bile geliştirdi ve bundan sonra diğer meslektaşların yardım için ona dönmesi oldukça olası. Bu yaklaşım, destek hizmetleri sağlamak için olağan prosedürlere müdahale etmez ve saldırganın yakalanmasını zorlaştırır.

Önemli toplum mühendisleri

Kevin Mitnick

Kevin Mitnick. Dünya çapında ünlü hacker ve güvenlik danışmanı

Tarihin en ünlü toplum mühendislerinden biri Kevin Mitnick'tir. Uluslararası üne sahip bir bilgisayar korsanı ve güvenlik danışmanı olan Mitnick, aynı zamanda bilgisayar güvenliği üzerine, özellikle sosyal mühendislik ve insanlar üzerinde psikolojik etki yöntemlerine odaklanan çok sayıda kitabın yazarıdır. 2002 yılında yazarlığı altında "Aldatma Sanatı" kitabı yayınlandı. gerçek hikayeler sosyal mühendislik uygulaması. Kevin Mitnick, bir güvenlik sistemini hacklemeye çalışmaktansa kandırarak bir parola elde etmenin çok daha kolay olduğunu savundu.

Bedir kardeşler

Mundir, Mushid ve Shadi Badir kardeşler doğuştan kör olmalarına rağmen, 1990'larda İsrail'de toplum mühendisliği ve ses sahtekarlığı kullanarak birkaç büyük dolandırıcılık planını uygulamayı başardılar. Bir TV röportajında şöyle dediler: “Tamamen ağ saldırıları sadece telefon, elektrik veya laptop kullanmayanlar sigortalıdır.” Kardeşler, sağlayıcıların gizli müdahale tonlarını duyabildikleri ve deşifre edebildikleri için zaten cezaevine girdiler. telefon bağlantısı... Başkasının pahasına yurtdışına uzun aramalar yaptılar, cep telefonu sağlayıcılarının bilgisayarlarını parazit tonlarıyla yeniden programladılar.

baş melek

"Phrack" dergisinin kapağı

Tanınmış bilgisayar korsanı ve ünlü İngilizce internet dergisi "Phrack Magazine" için bir güvenlik danışmanı olan Archangel, sosyal mühendislik tekniklerinin yeteneklerini aşağıdakilerden şifreler alarak gösterdi. büyük miktar farklı sistemler birkaç yüz kurbanı kandırarak.

Başka

Daha az bilinen sosyal mühendisler Frank Abagnale, David Bannon, Peter Foster ve Stephen Jay Russell'dır.

Sosyal mühendisliğe karşı korunma yöntemleri

Sosyal mühendislik tekniklerini kullanan saldırganlar, saldırılarını gerçekleştirmek için genellikle kullanıcıların ve kuruluşların çalışanlarının saflığını, tembelliğini, nezaketini ve hatta coşkusunu kullanır. Bu tür saldırılara karşı savunmak zordur çünkü kurbanları kandırıldıklarından şüphelenmeyebilir. Sosyal mühendislik saldırganları genellikle diğer saldırganlarla aynı hedeflere sahiptir: Kurban şirketten para, bilgi veya BT kaynaklarına ihtiyaçları vardır. Bu tür saldırılara karşı korunmak için çeşitlerini incelemeli, saldırganın neye ihtiyacı olduğunu anlamalı ve kuruluşa verilebilecek zararı değerlendirmelisiniz. Tüm bu bilgilerle güvenlik politikanıza entegre edebilirsiniz. gerekli tedbirler koruma.

Tehditlerin sınıflandırılması

E-posta Tehditleri

Birçok çalışan, günlük olarak kurumsal ve özel posta sistemleri onlarca hatta yüzlerce e-postalar... Tabii ki, böyle bir yazışma akışıyla, her harfe gereken özeni göstermek imkansızdır. Bu, saldırıları gerçekleştirmeyi çok daha kolay hale getirir. E-posta sistemlerinin çoğu kullanıcısı bu tür mesajların işlenmesi konusunda rahattır, bu işi kağıtları bir klasörden diğerine aktarmanın elektronik bir analogu olarak algılar. Bir saldırgan posta yoluyla basit bir istek gönderdiğinde, kurban genellikle ne yaptığını düşünmeden kendisinden isteneni yapar. E-postalar, çalışanları kurumsal ortamın güvenliğini tehlikeye atmaya teşvik eden köprüler içerebilir. Bu tür bağlantılar her zaman iddia edilen sayfalara yönlendirmez.

Çoğu güvenlik önlemi, yetkisiz kullanıcıların erişmesini önlemeyi amaçlar. kurumsal kaynaklar... Bir kullanıcı, bir davetsiz misafir tarafından gönderilen bir köprüye tıklarsa ve şirket ağına bir Truva atı veya virüs yüklerse, bu, birçok koruma türünü atlamayı kolaylaştıracaktır. Köprü ayrıca, veri talep eden veya yardım sunan pop-up uygulamaları olan bir siteye de işaret edebilir.Diğer dolandırıcılık türlerinde olduğu gibi, çoğu etkili yol kötü niyetli saldırılara karşı savunmak, herhangi bir beklenmedik gelen e-posta hakkında şüpheciliktir. Bu yaklaşımı kuruluşunuz genelinde yaymak için, güvenlik politikasına aşağıdaki unsurları kapsayan belirli e-posta yönergeleri dahil edilmelidir.

- Belgelere ekler.

- Belgelerdeki köprüler.

- Şirket içinden kaynaklanan kişisel veya kurumsal bilgi talepleri.

- Şirket dışından kaynaklanan kişisel veya kurumsal bilgi talepleri.

Anlık mesajlaşma servisinin kullanımıyla ilgili tehditler

Anında Mesajlaşma - Nispeten yeni yol Bununla birlikte, veri iletimi, kurumsal kullanıcılar arasında zaten geniş bir popülerlik kazanmıştır. Hızı ve kullanım kolaylığı nedeniyle bu iletişim yöntemi açılır bol fırsatlarçeşitli saldırılar gerçekleştirmek için: kullanıcılar buna bir telefon bağlantısı gibi davranır ve potansiyel ile ilişkilendirmez. yazılım tehditleri... Anlık mesajlaşma servisinin kullanımına dayalı iki ana saldırı türü, mesajın gövdesindeki referanslardır. kötü amaçlı yazılım ve programın kendisinin teslimi. Elbette anlık mesajlaşma da bilgi talep etme yollarından biridir. Anlık mesajlaşma servislerinin özelliklerinden biri de iletişimin resmi olmayan doğasıdır. Kendine herhangi bir isim atama yeteneği ile birleştiğinde, bu faktör bir saldırganın başka bir kişinin kimliğine bürünmesini çok daha kolaylaştırır ve başarılı bir saldırı şansını büyük ölçüde artırır. anında değişim kurumsal güvenlik politikalarında karşılık gelen tehditlere karşı koruma mekanizmaları sağlamak gereklidir. Anlık mesajlaşma üzerinde güvenilir kontrol elde etmek için Kurumsal çevreçeşitli gereksinimlerin karşılanması gerekir.

- Anlık mesajlaşma için bir platform seçin.

- Anlık ileti hizmeti dağıtırken belirtilen güvenlik seçeneklerini belirleyin.

- Yeni bağlantılar kurmak için ilkeleri tanımlayın

- Parola seçimi için standartlar belirleyin

- Anlık mesajlaşma servisini kullanmak için önerilerde bulunun.

Katmanlı güvenlik modeli

koruma için büyük şirketler ve çalışanları, sosyal mühendislik tekniklerini kullanan dolandırıcılardan, karmaşık çok seviyeli sistemler güvenlik. Bu tür sistemlerin bazı özellikleri ve sorumlulukları aşağıda listelenmiştir.

- Fiziksel güvenlik. Şirket binalarına ve kurumsal kaynaklara erişimi sınırlayan engeller. Şirketin tesislerinin dışında bulunan çöp kutuları gibi şirket kaynaklarının fiziksel olarak korunmadığını unutmayın.

- Veri. İş Bilgileri: hesaplar, posta yazışmaları vb. Tehditleri analiz ederken ve veri koruma önlemlerini planlarken, kağıt ve kağıt işleme ilkelerini belirlemek gerekir. elektronik medya veri.

- Uygulamalar Kullanıcı tarafından çalıştırılan programlar. Ortamınızı korumak için, saldırganların bundan nasıl yararlanabileceğini düşünmeniz gerekir. postacılar, anlık mesajlaşma servisleri ve diğer uygulamalar.

- Bilgisayarlar. Kuruluşta kullanılan sunucular ve istemci sistemleri. Kurumsal bilgisayarlarda hangi programların kullanılabileceğine ilişkin katı yönergeler tanımlayarak kullanıcıları bilgisayarlarına yapılan doğrudan saldırılara karşı koruyun.

- Dahili ağ. Etkileşimde bulundukları ağ kurumsal sistemler... Yerel, küresel veya kablosuz olabilir. V son yıllar Uzaktan çalışma yöntemlerinin artan popülaritesi nedeniyle, iç ağların sınırları büyük ölçüde keyfi hale geldi. Şirket çalışanları, organizasyon için ne yapmaları gerektiği konusunda eğitilmelidir. güvenli iş herhangi bir ağ ortamında.

- Ağ çevresi. arasındaki sınır iç ağlarşirketler ve İnternet veya ortak kuruluşların ağları gibi harici olanlar.

Bir sorumluluk

Telefon görüşmelerinin ön manifatura ve kayıt altına alınması

Hewlett Packard

Patricia Dunn, Şirket Başkanı Hewlett Packard işe aldığını söyledi özel şirket sızıntıdan sorumlu olan şirketin çalışanlarını belirlemek için kesin bilgi... Daha sonra, şirketin başkanı, araştırmanın ön mesajlaşma uygulamasını ve diğer sosyal mühendislik tekniklerini kullandığını itiraf etti.

Notlar (düzenle)

Ayrıca bakınız

Bağlantılar

- SocialWare.ru - Özel sosyal mühendislik projesi

- - Sosyal Mühendislik: Temel Bilgiler. Bölüm I: hacker taktikleri

Sosyal mühendislik- insan psikolojisinin özelliklerine dayanan bilgiye gerekli erişimi elde etme yöntemi. Sosyal mühendisliğin temel amacı, gizli bilgilere, şifrelere, bankacılık verilerine ve diğer korunan sistemlere erişim sağlamaktır. Sosyal mühendislik terimi çok uzun zaman önce ortaya çıkmamasına rağmen, bu şekilde bilgi edinme yöntemi oldukça uzun bir süredir kullanılmaktadır. Biraz almak isteyen CIA ve KGB memurları devlet sırrı, politikacılar ve milletvekili adayları ve biz kendimiz, bir şey elde etmek istiyorsak, çoğu zaman farkında bile olmadan, toplum mühendisliği yöntemlerini kullanıyoruz.

Kendinizi sosyal mühendisliğin etkilerinden korumak için nasıl çalıştığını anlamanız gerekir. Ana sosyal mühendislik türlerini ve bunlara karşı korunma yöntemlerini ele alalım.

bahane- Bu, önceden derlenmiş belirli bir senaryoya göre hazırlanmış bir dizi eylemdir ve bunun sonucunda mağdur herhangi bir bilgi verebilir veya belirli bir eylemi gerçekleştirebilir. Sıklıkla verilen görünüm Saldırı, Skype, telefon vb. sesli araçların kullanımını içerir.

Bu tekniği kullanmak için, saldırganın başlangıçta kurban hakkında bazı verilere sahip olması gerekir (çalışan adı; pozisyon; çalıştığı projelerin adı; doğum tarihi). Saldırgan, başlangıçta şirket çalışanlarının isimleriyle gerçek sorgular kullanır ve güven kazandıktan sonra ihtiyaç duyduğu bilgiyi alır.

E-dolandırıcılık- kullanıcıların gizli bilgilerini elde etmeyi amaçlayan İnternet dolandırıcılığı tekniği - çeşitli sistemlerin yetkilendirme verileri. Kimlik avı saldırılarının ana türü, kurbana gönderilen resmi bir mektup gibi görünen sahte bir e-postadır. Ödeme sistemi veya banka. Mektup, kişisel verileri (pin kodları, oturum açma ve şifre vb.) girmek için bir form veya böyle bir formun bulunduğu web sayfasına bir bağlantı içerir. Kurbana güvenmenin nedenleri benzer sayfalar farklı olabilir: hesap engelleme, sistem arızası, veri kaybı vb.

Truva atı- Bu teknik, kullanıcıların merak, korku veya diğer duygularına dayanmaktadır. Saldırgan kurbana e-posta yoluyla bir mektup gönderir; ekinde antivirüsün "güncellemesi", parasal bir kazanç anahtarı veya bir çalışana karşı suçlayıcı kanıtlar bulunur. Aslında, ek, kullanıcı onu bilgisayarında çalıştırdıktan sonra, bir saldırgan tarafından bilgi toplamak veya değiştirmek için kullanılacak kötü amaçlı bir program içerir.

Qwi pro quo(quid pro quo) - bu teknik, saldırganın kullanıcıyla e-posta veya kurumsal telefon yoluyla iletişim kurmasını içerir. Saldırgan, örneğin teknik destek çalışanı olarak kendini tanıtabilir ve iş yerindeki teknik sorunlar hakkında bilgi verebilir. Sonra onları ortadan kaldırma ihtiyacı hakkında bilgi verir. Böyle bir sorunu "çözme" sürecinde, saldırgan kurbanı, saldırganın belirli komutları yürütmesine veya kurbanın bilgisayarına gerekli yazılımı yüklemesine izin veren eylemlerde bulunmaya zorlar.

seyahat elma- Bu yöntem bir Truva atının uyarlamasıdır ve fiziksel ortamların (CD, flash sürücüler) kullanılmasından oluşur. Saldırgan genellikle bu tür medyaları şirketin tesislerindeki halka açık yerlere (otoparklar, kantinler, çalışanların çalışma yerleri, tuvaletler) bırakır. Çalışanın menfaati olması için bu ortam, bir saldırgan medyaya bir şirket logosu ve bir çeşit imza koyabilir. Örneğin, "satış verileri", "çalışan maaşları", "vergi raporu" ve diğerleri.

tersine sosyal mühendislik- bu tür bir saldırı, kurbanın "yardım" için saldırgana başvurmaya zorlanacağı bir durum yaratmayı amaçlar. Örneğin, bir saldırgan "destek servisinin" telefon numaralarını ve bağlantılarını içeren bir e-posta gönderebilir ve bir süre sonra kurbanın bilgisayarında geri döndürülebilir sorunlar oluşturabilir. Bu durumda kullanıcı saldırganı kendisi arayacak veya e-posta gönderecek ve sorunu "düzeltme" sürecinde saldırgan ihtiyaç duyduğu verileri elde edebilecektir.

Şekil 1 - Temel sosyal mühendislik türleri

karşı önlemler

Sosyal mühendislik uygulamalarına karşı ana savunma, çalışan eğitimidir. Tüm şirket çalışanları ifşanın tehlikeleri konusunda uyarılmalıdır. kişisel bilgi ve şirketin gizli bilgilerinin yanı sıra veri sızıntısını önlemenin yolları. Ayrıca şirketin her çalışanının departmana ve pozisyona bağlı olarak muhatap ile nasıl ve hangi konularda iletişim kurabileceğiniz, teknik destek hizmeti için hangi bilgilerin sağlanabileceği, şirketin çalışanının nasıl ve ne hakkında bilgi sahibi olabileceği konusunda talimatlara sahip olması gerekir. şirket, başka bir çalışandan bu veya diğer bilgileri almak için rapor vermelidir.

Ek olarak, aşağıdaki kurallar ayırt edilebilir:

- Kullanıcı kimlik bilgileri şirketin mülkiyetindedir. İşe alım gününde, tüm çalışanlar kendilerine verilen oturum açma bilgilerinin ve şifrelerin başka amaçlarla kullanılamayacağı konusunda bilgilendirilmelidir (web sitelerinde, kişisel posta vb.), üçüncü şahıslara veya şirketin bunu yapma hakkına sahip olmayan diğer çalışanlarına devredilmesi. Örneğin, çok sık olarak, tatile giderken, bir çalışan izin verilerini iş arkadaşına aktarabilir, böylece yokluğunda bazı işler yapabilir veya belirli verileri görüntüleyebilir.

- Bilgi güvenliği bilgisini artırmaya yönelik şirket çalışanlarına yönelik tanıtım ve düzenli eğitimlerin yapılması gerekmektedir. Bu tür brifinglerin yapılması şirket çalışanlarının konuyla ilgili güncel bilgilere sahip olmalarını sağlayacaktır. mevcut yöntemler sosyal mühendislik ve ayrıca temel kuralları unutmayın bilgi Güvenliği.

- Kullanıcının her zaman erişmesi gereken talimatların yanı sıra güvenlik düzenlemelerinin olması zorunludur. Talimatlar, belirli bir durumda çalışanların eylemlerini tanımlamalıdır. Örneğin, yönetmeliklerde, üçüncü bir kişi çalışanların gizli bilgilerini veya kimlik bilgilerini talep etmeye çalıştığında ne yapılması gerektiğini ve nereye gidileceğini belirtebilirsiniz. Bu tür eylemler, saldırganın belirlenmesine ve bilgi sızıntısının önlenmesine yardımcı olacaktır.

- Çalışanların bilgisayarlarında her zaman güncel bir virüsten koruma yazılımı bulunmalıdır. Çalışan bilgisayarlarında ayrıca bir güvenlik duvarı kurulu olmalıdır.

- V Şirket ağışirketin saldırıları tespit etmek ve önlemek için sistemler kullanması gerekiyor. Ayrıca gizli bilgilerin sızmasını önlemek için sistemlerin kullanılması da gereklidir. Bütün bunlar, fitin saldırıları riskini azaltacaktır.

- Tüm personele ziyaretçilerle nasıl başa çıkılacağı konusunda talimat verilmelidir. Ziyaretçinin ve refakatçisinin kimliğini belirlemek için net kurallara ihtiyaç vardır. Ziyaretçilere her zaman şirketten biri eşlik etmelidir. Bir çalışan, tanımadığı bir ziyaretçiyle karşılaşırsa, ziyaretçinin bu odada ne amaçla bulunduğunu ve refakatçisinin nerede olduğunu doğru biçimde sormalıdır. Gerekirse, çalışan bilinmeyen bir ziyaretçiyi güvenlik servisine bildirmelidir.

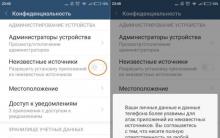

- Sistemde kullanıcı haklarının mümkün olduğunca sınırlandırılması gerekmektedir. Örneğin, web sitelerine erişimi kısıtlayabilir ve web sitelerinin kullanımını yasaklayabilirsiniz. çıkarılabilir medya... Sonuçta, bir çalışan kimlik avı sitesine giremezse veya " Truva atı”, O zaman kişisel verilerini de kaybedemez.

Yukarıdakilerin tümüne dayanarak, sosyal mühendislikten korunmanın ana yolunun çalışanları eğitmek olduğu sonucuna varabiliriz. Cehaletin sorumluluktan kurtulmayacağını bilmek ve hatırlamak gerekir. Sistemin her kullanıcısı, gizli bilgilerin ifşa edilmesinin tehlikelerinin farkında olmalı ve sızıntıyı önlemeye nasıl yardımcı olacağını bilmelidir. Önceden uyarılmış, önceden hazırlanmış!

Büyük veya küçük herhangi bir kuruluşun güvenlik zayıflıkları vardır. Bir şirketteki tüm bilgisayarlar en iyi yazılıma sahip olsa bile, tüm çalışanların şifreleri en zor olanıdır ve tüm bilgisayarlar en akıllı yöneticiler tarafından izlenir - yine de zayıf bir nokta bulabilirsiniz. Ve biri, en önemlisi, " zayıf nokta”Şirket için çalışan kişilerin şu bilgilere erişimi var mı? bilgisayar sistemleri ve az ya da çok, kuruluş hakkında bir bilgi taşıyıcısıdır. Bilgi çalacak kişiler, diğer bir deyişle hırsızlar, sadece insan faktörünün eline geçmektedir. Ve halkın içinde denedikleri şey Farklı yollar sosyal mühendislik denilen etkiler. Bugün bir makalemde onu ve bunun için ne gibi tehlikeler oluşturduğunu anlatmaya çalışacağım. sıradan kullanıcılar, ve kuruluşlar için.

hadi gidelim anlamaya başlayalım Sosyal mühendislik, krakerler ve bilgisayar korsanları tarafından şu anlama gelmek için kullanılan bir terimdir. Yetkisiz Erişim bilgi için, ancak yazılım notasyonunu kırmanın tam tersi. Amaç, hacklemek değil, insanları daha sonra bilgisayar korsanlarının sistemin güvenliğini ihlal etmesine yardımcı olabilecek kırbaçlama veya diğer bilgileri vermeleri için alt etmektir. Bu tür dolandırıcılık, kuruluşa yapılan telefon görüşmelerini ve gerekli bilgilere sahip olan çalışanların kimliğinin tespit edilmesini ve ardından sisteme erişimde sorun yaşadığı iddia edilen var olmayan bir çalışanın kimliği tespit edilen yöneticiyi aramasını içerir.

Sosyal mühendislik, psikoloji ile doğrudan ilişkilidir, ancak onun ayrı bir parçası olarak gelişir. Günümüzde mühendislik yaklaşımı, özellikle bir krakerin belgeleri çalmak için gizli çalışması için çok sık kullanılmaktadır. Bu şekilde casuslar ve gizli ajanlar iz bırakmadan gizlice sızmak için eğitilir.

Bir kişi düşünebilir, akıl yürütebilir, şu veya bu sonuca varabilir, ancak sonuçlar her zaman gerçek, kendilerine ait ve başka birinin ihtiyaç duyduğu gibi dışarıdan empoze edilmemiş olabilir. Ancak dolandırıcılara yardımcı olan en ilginç ve önemli şey, bir kişinin vardığı sonuçların yanlış olduğunu fark etmeyebilmesidir. Son ana kadar her şeye kendisinin karar verdiğini düşünebilir. Bu özellik, sosyal mühendislik uygulayan kişiler tarafından kullanılır.

Sosyal mühendisliğin amacı bilgi hırsızlığıdır. Bunu yapan kişiler, fazla dikkat göstermeden bilgileri çalmaya çalışır ve ardından kendi takdirlerine göre elden çıkarır: orijinal sahibini satmak veya şantaj yapmak. İstatistiklere göre, genellikle bu tür hilelerin rakip bir şirketin talebi üzerine gerçekleştiği ortaya çıkıyor.

Şimdi sosyal mühendisliğin yollarına bakalım.

İnsan hizmet reddi (HDoS)

Bu saldırının özü, bir kişiyi belirli durumlara tepki vermemeye ustaca zorlamak.

Örneğin, bir bağlantı noktasına yapılan saldırının simülasyonu dikkat dağıtma işlevi görür. Sistem yöneticisi hatalarla dikkati dağıtır ve bu sırada sunucuya kolayca nüfuz eder ve ihtiyaç duydukları bilgileri alırlar. Ancak yönetici, bu bağlantı noktasında herhangi bir hata olmayacağından emin olabilir ve ardından bir bilgisayar korsanının sızması anında fark edilir. Bu yöntemin bütün amacı, krakerin psikolojiyi ve bilgi seviyesini bilmesi gerektiğidir. sistem yöneticisi... Bu bilgi olmadan sunucuya sızmak mümkün değildir.

"Çağrı" yöntemi.

Bu yöntem şu anlama gelir: telefon görüşmesi sözde "kurban". Dolandırıcı, mağduru doğru bir şekilde aktarılmış ve psikolojik olarak doğru bir konuşma yardımıyla arar. sorulan sorular onu yanlış yönlendirir ve her şeyi çıkarır gerekli bilgi.

Örneğin: bir dolandırıcı arar ve yöneticinin talebi üzerine güvenlik sisteminin performansını kontrol edeceğini bildirir. Ardından bir şifre ve kullanıcı adı istiyor ve ardından ihtiyacı olan tüm bilgiler cebinde.

Görsel temas.

Çoğu zor yol... Sadece profesyonel olarak eğitilmiş insanlar bununla başa çıkabilir. Bu yöntemin anlamı, mağdura bir yaklaşım bulmanın zorunlu olduğu gerçeğinde yatmaktadır. Yaklaşım bulunduktan sonra, kurbanı memnun etmek, onun güvenini kazanmak onun yardımı ile mümkün olacaktır. Ve bundan sonra, kurbanın kendisi gerekli tüm bilgileri verecek ve ona önemli bir şey söylemiyormuş gibi görünecek. Ancak bunu yalnızca bir profesyonel yapabilir.

E-posta.

Bu, krakerlerin bilgi elde etmesinin en yaygın yoludur. Çoğu durumda, bilgisayar korsanları kurbana tanıdıkları bir kişiden bir mektup gönderir. Bu yöntemde en zoru bu arkadaşın üslubunu ve yazı üslubunu kopyalamaktır. Kurban aldatmaya inanıyorsa, burada krakerin ihtiyaç duyabileceği tüm bilgileri çıkarmak zaten mümkündür.

Merhaba, sevgili arkadaşlar! Sizinle uzun süredir güvenlik veya daha doğrusu yalnızca bilgisayarlarınızda değil, arkadaşlarınız ve iş arkadaşlarınızda da depolanan veriler hakkında konuşmamıştık. Bugün size sosyal mühendislik gibi bir kavramdan bahsedeceğim. Sosyal mühendisliğin ne olduğunu ve kendinizi nasıl önleyeceğinizi öğreneceksiniz.

Sosyal mühendislik, yetkisiz erişim yöntemidir. bilgi sistemi Bir kişinin psikolojik davranışının özelliklerine dayanan. Herhangi bir bilgisayar korsanı, doğrudan veya dolaylı anlamda, korunan bilgilere, şifrelere, bilgisayardaki verilere erişim elde etmekle ilgilenir. banka kartları vesaire.

Ana fark Bu method saldırının hedefinin makine değil, kullanıcısı olmasıdır. Sosyal mühendislik yöntemleri insan faktörünün kullanımına dayanmaktadır. Saldırgan, telefonda konuşarak veya çalışan kılığında ofise girerek ihtiyaç duyduğu bilgilere ulaşır.

bahaneönceden hazırlanmış belirli bir senaryoya karşılık gelen bir dizi eylemdir (bahane). Bu teknikte bilgi almak için sesli araçlar (telefon, Skype) kullanılmaktadır. Dolandırıcı, üçüncü taraf gibi davranarak ve yardıma ihtiyacı varmış gibi davranarak, diğer kişiyi bir şifre sağlamaya veya bir kimlik avı web sayfasına kaydolmaya ve böylece gerekli bilgileri elde etmeye zorlar.

Durumu hayal edelim. Yaklaşık altı aydır büyük bir organizasyon için çalışıyorsunuz. Kendini bir şubeden çalışan olarak tanıtan bir kişi tarafından aranıyorsunuz. “Merhaba, adınız veya pozisyonunuz, şirketimizde başvuruları almak için hizmet veren maile gidemiyoruz. Yakın zamanda şehrimizden bir başvuru aldık ve patron böyle bir gözetim için öldürecek, bana postadan şifreyi söyle.

Tabii şimdi onun isteğini okurken ilk defa duyduğun kişiye şifreyi vermek biraz saçma geliyor. Ama insanlar ufak tefek şeylerde yardım etmeyi sevdikleri için (şifreden 8-16 karakter söylemek zor değil mi?) Burada herkes delinebilir.

E-dolandırıcılık(balık tutma) - bu tür İnternet dolandırıcılığı, kullanıcı adlarını ve şifreleri elde etmeyi amaçlar. Kimlik avının en popüler türü, örneğin bir ödeme sisteminden veya bir bankadan resmi bir mektup kisvesi altında mağdura e-posta göndermektir. Mektup, kural olarak, veri kaybı, sistemdeki hatalar hakkında bilgi verir ve bağlantıya tıklayarak gizli bilgilerin girilmesi talebini içerir.

Bağlantı, kurbanı tam olarak resmi web sitesi sayfasına benzeyen bir kimlik avı sayfasına yönlendirir. Eğitimsiz bir kişinin bir oltalama saldırısını tanıması zordur, ancak oldukça mümkündür. Bu tür mesajlar, kural olarak, tehditler (örneğin, bir banka hesabının kapatılması hakkında) veya tersine, bir nakit ödül vaadi, bir hayır kurumu adına yardım talepleri hakkında bilgi içerir. Ayrıca, kimlik avı mesajları, gitmeniz istenen adres tarafından tanınabilir.

En popüler kimlik avı saldırıları, tanınmış bir şirketin marka adının hileli kullanımını içerir. Tanınmış bir şirket adına, belirli bir tatilde (örneğin) tebrikler ve yarışma hakkında bilgiler içeren e-postalar gönderilir. Yarışmaya katılmak için hesap bilgilerinizi acilen değiştirmeniz gerekmektedir.

sana anlatacağım kişisel deneyim... Bana taş atma 😉. Uzun zaman önceydi, ilgilendiğim zaman ... ... Evet, evet, kimlik avı. O zamanlar Benim dünyamda oturmak çok modaydı ve bundan faydalandım. Bir keresinde mail.ru'dan para için bir "altın ajan" kurmak için bir teklif gördüm. Al dedikleri zaman düşünürsünüz ama kazandınız dedikleri zaman insanlar hemen aldanır.

Her şeyi tam olarak en küçük ayrıntısına kadar hatırlamıyorum, ama bunun gibi bir şeydi.

Bir mesaj yazdım: “Merhaba, İSİM! Mile.RU ekibi sizi tebrik etmekten mutluluk duyar. "Altın ajan" ödülünü kazandınız. Her 1000 kullanıcımızdan biri ücretsiz olarak alıyor. Etkinleştirmek için sayfanıza gitmeniz ve Ayarlar'da etkinleştirmeniz gerekir - falan filan."

Peki, teklifi nasıl buldunuz? Altın Skype ister misiniz sevgili okuyucular? Bekleyen gençler olduğu için tüm teknik inceliklerden bahsetmiyorum. detaylı talimatlar... Ancak "My World" kullanıcılarının %30'unun bağlantıyı takip ederek kullanıcı adı ve şifrelerini girdiğini belirtmek gerekir. Bu şifreleri sadece bir deneme olduğu için sildim.

gülmek... Şimdi çok popüler Cep telefonları ve numaranızı bulmak, oğlunuz veya kızınızla aynı masada oturan bir okul çocuğu için bile zor olmayacaktır. Numarayı öğrenen dolandırıcı, size bir kimlik avı bağlantısı gönderir ve burada kartınızdaki bonus parayı etkinleştirmenizi ister. Doğal olarak kişisel verileri girmek için alanların olduğu yerler. Ayrıca karttaki verilerinizi içeren bir SMS göndermeleri de istenebilir.

Normal bir durum gibi görünüyor, ancak yakalama hemen köşede.

Qui pro quo ("quid pro quo"), örneğin bir teknik destek hizmeti adına sahte bir çağrı içeren bir saldırı türüdür. Bir saldırgan, bir çalışanı olası teknik sorunlar hakkında sorgularken, onu kötü amaçlı yazılım çalıştırmasına izin veren komutları girmeye zorlar. Açık kaynaklara yerleştirilebilecekler: sosyal ağlar, şirket sunucuları vb.

Örnek için videoyu izleyin:

Size mail ile bir dosya (virüs) gönderebilirler, sonra arayıp acil bir belgenin geldiğini ve ona bakmanız gerektiğini söyleyebilirler. Kullanıcı, mektuba ekli dosyayı açarak, bilgisayara gizli verilere erişime izin veren kötü amaçlı bir program yükler.

Kendinize ve verilerinize iyi bakın. Yakında görüşürüz!

Sosyal mühendislik - insan bilincinin manipülasyonu yoluyla gizli bilgilere yetkisiz erişim. Sosyal mühendislik yöntemleri, psikolojinin özelliklerine dayanır ve insan zayıflıklarından (naiflik, dikkatsizlik, merak, ticari çıkarlar) yararlanmayı amaçlar. Hem internette hem de onun dışında sosyal bilgisayar korsanları tarafından aktif olarak kullanılırlar.

Bununla birlikte, ilgili dijital teknolojiler, web kaynakları, bilgisayarlar, akıllı telefonlar - ağ kullanıcılarının “beyin buğulanması” biraz farklı bir şekilde gerçekleşir. "Tuzaklar", "tuzaklar" ve diğer hileler, dolandırıcılar tarafından herhangi bir yerde ve herhangi bir şekilde, sosyal ağlarda, oyun portallarında, elektronik ortamda yerleştirilir. posta kutuları ve çevrimiçi hizmetler. İşte sosyal mühendislik tekniklerine sadece birkaç örnek:

Tatil hediyesi olarak... Truva atı

Karakter, meslek, finansal ödeme gücü ne olursa olsun, herkes tatilleri dört gözle bekliyor: Yeni yıl, 1 Mayıs, 8 Mart, Sevgililer Günü, vb., elbette, onları kutlamak, rahatlamak, ruhsal auranızı olumlu ile doldurmak ve yol boyunca yoldaşlarınızla tebrik alışverişinde bulunmak için.

Bu noktada özellikle sosyal hackerlar aktiftir. Bayram öncesi ve Bayram hesaplara gönderiyorlar posta hizmetleri kartpostallar: parlak, renkli, ile müzik eşliğinde ve... tehlikeli virüs bir Truva atı. Böyle bir sinsiliğin farkında olmayan kurban, eğlencenin coşkusu içindedir ya da sadece merak, kartpostalı tıklatır. Aynı anda, kötü amaçlı yazılım işletim sistemine bulaşır ve ardından kayıt verilerini çalmak için uygun bir anı bekler. ödeme kartı veya tarayıcıdaki çevrimiçi mağazanın web sayfasını sahte bir sayfayla değiştirin ve hesaptan para çalın.

Uygun indirim ve "yükte" virüs

Harika bir sosyal mühendislik örneği. Zor kazanılan paralarını "tasarruf etme" arzusu oldukça haklı ve anlaşılabilir, ancak makul sınırlar içinde ve belirli koşullar altında. "Parlayan her şey altın değildir" ile ilgili.

Uygun tasarımda en büyük markalar, çevrimiçi mağazalar ve hizmetler olarak gizlenen dolandırıcılar, inanılmaz bir indirimle mal satın almayı ve ayrıca satın almayı - bir hediye almayı teklif ediyor ... Sahte postalar yapıyorlar, sosyal ağlarda gruplar oluşturuyorlar ve forumlarda tematik "konular".

Naif sıradan insanlar, dedikleri gibi, bu parlak ticari postere "yönlendirilir": kafalarında aceleyle maaştan ne kadar kaldığını, avans ödemesini yeniden hesaplarlar ve "satın al" bağlantısını tıklayın, "siteye gidin" satın al" vb. Bundan sonra, 100 vakanın 99'unda, karlı bir satın alma yerine, bilgisayarlarına bir virüs giriyor veya sosyal bilgisayar korsanlarına ücretsiz olarak para gönderiyorlar.

Oyuncu, hırsızlık becerilerine + %300 bağışta bulunur

Çevrimiçi oyunlarda ve gerçekten de çok oyunculu oyunlarda, nadir istisnalar dışında, en güçlü olan hayatta kalır: Kim daha güçlü zırha, hasara, daha güçlü büyüye, daha fazla sağlığa, manaya vs. sahipse.

Ve elbette, her oyuncu, İran'ı, bir tank, bir uçak ve Tanrı bilir başka ne için bu aziz eserlere sahip olmak ister. Savaşlarda veya kampanyalarda, kendi elinizle veya gerçek parayla (bağış işlevi) oyunun sanal mağazasında. En iyi olmak, ilk ... gelişmenin son aşamasına ulaşmak.

Dolandırıcılar bu "oyuncu zayıflıklarını" bilirler ve oyuncuları değerli eserler ve beceriler kazanmaları için mümkün olan her şekilde cezbederler. Bazen para için bazen bedava ama bu hain planın özünü ve amacını değiştirmez. Sahte sitelerdeki cazip teklifler kulağa şöyle bir şey geliyor: "bu uygulamayı indir", "yamayı yükle", "öğeyi almak için oyunun altına gir."

Uzun zamandır beklenen bonus karşılığında, oyuncunun hesabı çalınır. Mükemmel bir şekilde "pompalanırsa", kaçıranlar onu satar veya ondan (varsa) ödeme bilgilerini alır.

Kötü amaçlı yazılım + sosyal mühendislik = patlayıcı bir aldatmaca karışımı

Dikkat simgeler!

Birçok kullanıcı fareyi işletim sisteminde "otomatik pilotta" kullanır: oraya tıklayın, buraya; bunu keşfetti, bunu, başka. Nadiren, kim dosyaların türüne, boyutlarına ve özelliklerine yakından bakar. Ama boşuna. Hacker kılık yürütülebilir dosyalar sıradan için kötü amaçlı yazılım Windows klasörleri, resimler veya güvenilir uygulamalar, yani dışarıdan, görsel olarak onları ayırt edemezsiniz. Kullanıcı bir klasöre tıklar, içeriği elbette açılmaz, çünkü bu bir klasör değil, extension.exe içeren bir virüs yükleyici. Ve kötü amaçlı yazılım "sessizce" işletim sistemine girer.

Bu tür hilelere kesin bir "panzehir" - dosya yöneticisi Toplam Amir... Entegre edilenin aksine Windows gezgini, dosyanın tüm ayrıntılarını görüntüler: tür, boyut, oluşturma tarihi. Sistem için en büyük potansiyel tehlike, bilinmeyen dosyalar uzantılarla: ".scr", ".vbs", ".bat", ".exe".

Korku güveni besler

- Kullanıcı bir "korkutucu site" açar ve kendisine hemen en tatsız haberler, hatta haberler söylenir: "Bilgisayarınıza virüs bulaşmıştır. en tehlikeli truva atı"," İşletim sisteminizde 10, 20 ... 30 virüs tespit edildi "," bilgisayarınızdan spam gönderiliyor ", vb.

- Ve hemen bir antivirüs kurmayı ve bu nedenle sitede dile getirilen güvenlik sorununu çözmeyi ("özen" göstermeyi) teklif ederler. Ve en önemlisi, tamamen ücretsizdir.

- Bir ziyaretçi bilgisayarı için korkuya kapılırsa, bağlantıyı takip eder ve indirir ... sadece bir antivirüs değil, sahte antivirüs- virüslerle dolu sahte. Yüklemeler ve başlatmalar - sonuçlar uygundur.

- İlk olarak, bir web sitesi bir ziyaretçinin bilgisayarını kontrol edemez ve bir gecede kötü amaçlı yazılımları tanımlayamaz.

- İkinci olarak, geliştiriciler antivirüslerini ücretli veya ücretsiz olarak kendi, yani resmi siteleri aracılığıyla dağıtırlar.

- Ve son olarak, üçüncü olarak, "temiz" bir işletim sistemi hakkında şüpheler ve korkular varsa, kontrol etmek daha iyidir. sistem bölümü, mevcut olanla, yani yüklü antivirüs.

Özetliyor

Psikoloji ve bilgisayar korsanlığı günümüzde el ele gidiyor - insan zayıflıklarından ve yazılım açıklarından yararlanmanın bir ikilisi. İnternette, tatillerde ve hafta içi, gündüz veya gece, hangi ruh hali olursa olsun, zorunlu uyanık olmanız, saflığı bastırmanız, ticari kazanç ve "özgür" bir şeyin ilhamını uzaklaştırmanız gerekir. Çünkü bildiğiniz gibi sadece peynir bedava dağıtılıyor ve sadece fare kapanı içinde. Yalnızca şifreler oluşturun, bunları bir yerde saklayın ve bizimle kalın, bildiğiniz gibi asla çok fazla güvenlik yoktur.

1440x900 en boy oranı

Ekran çözünürlüklerini izleyin

Donanım yazılımını ne zaman güncellemem gerekir

Android akıllı telefon nasıl güvenlik kamerasına dönüştürülür

Çince klavye neye benziyor (geçmiş ve fotoğraflar)