V požiadavkách na bezpečnosť informácií v dizajne informačné systémy sú uvedené údaje, ktoré charakterizujú použité prostriedky ochrany informácií. Sú definované rôznymi aktmi regulátorov v oblasti poskytovania informačná bezpečnosť, najmä - FSTEC a FSB Ruska. Aké bezpečnostné triedy existujú, typy a typy nástrojov ochrany, ako aj to, kde sa o tom dozvedieť viac, sa odráža v článku.

Úvod

Problematika zabezpečenia informačnej bezpečnosti je dnes predmetom veľkej pozornosti, keďže všade zavádzané technológie bez informačnej bezpečnosti sa stávajú zdrojom nových vážnych problémov.

Ruská FSB informuje o vážnosti situácie: výška škôd spôsobených počítačovými zločincami za niekoľko rokov na celom svete sa pohybovala od 300 miliárd USD do 1 bilióna USD. Podľa informácií generálneho prokurátora Ruskej federácie sa v Rusku len v prvom polroku 2017 zvýšil počet trestných činov v oblasti tzv. vysoká technológia zvýšil šesťkrát celková sumaškody presiahli 18 miliónov USD Nárast cielených útokov v priemyselnom sektore v roku 2017 bol zaznamenaný na celom svete. Najmä v Rusku bol nárast počtu útokov v porovnaní s rokom 2016 o 22 %.

Informačné technológie sa začali využívať ako zbraň na vojensko-politické, teroristické účely, na zasahovanie do vnútorných záležitostí suverénnych štátov, ako aj na páchanie iných trestných činov. Ruská federácia stojí za vytvorením medzinárodného systému informačnej bezpečnosti.

V rámci územia Ruská federácia vlastníci informácií a prevádzkovatelia informačných systémov sú povinní blokovať pokusy o neoprávnený prístup k informáciám, ako aj priebežne monitorovať stav bezpečnosti IT infraštruktúry. V čom ochrana dát sa zabezpečuje prijatím rôznych opatrení, vrátane technických.

Nástroje informačnej bezpečnosti alebo nástroje informačnej bezpečnosti poskytujú ochranu informácií v informačných systémoch, ktoré sú v podstate súborom informácií uložených v databázach, informačných technológií, zabezpečujúci jeho spracovanie a technické prostriedky.

Moderné informačné systémy sa vyznačujú využívaním rôznych hardvérových a softvérových platforiem, územným rozložením komponentov, ako aj interakciou s otvorené siete prenos dát.

Ako chrániť informácie v takýchto podmienkach? Príslušné požiadavky kladú oprávnené orgány, najmä FSTEC a FSB Ruska. V rámci článku sa pokúsime reflektovať hlavné prístupy ku klasifikácii zariadení informačnej bezpečnosti s prihliadnutím na požiadavky týchto regulátorov. Ďalšie spôsoby opisu klasifikácie nástrojov informačnej bezpečnosti, premietnuté v normatívne dokumenty Ruské rezorty, ako aj zahraničné organizácie a agentúry presahujú rámec tohto článku a ďalej sa nimi nezaoberáme.

Článok môže byť ako zdroj užitočný pre začiatočníkov v oblasti informačnej bezpečnosti štruktúrované informácie o spôsoboch klasifikácie zariadení informačnej bezpečnosti na základe požiadaviek FSTEC Ruska(vo väčšej miere) a stručne aj FSB Ruska.

Štruktúrou, ktorá určuje postup a koordinuje akcie poskytovania nekryptografických metód informačnej bezpečnosti, je FSTEC Ruska (predtým Štátna technická komisia pod vedením prezidenta Ruskej federácie, Štátna technická komisia).

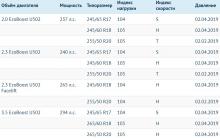

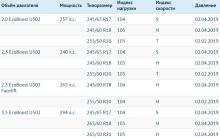

Ak čitateľ musel vidieť Štátny register certifikovaných nástrojov informačnej bezpečnosti, ktorý tvorí FSTEC Ruska, potom určite venoval pozornosť tomu, aby v popisnej časti účelu zariadenia informačnej bezpečnosti boli prítomné také frázy ako „trieda RD SVT“, „úroveň neprítomnosti NDV“ atď. (obrázok 1) .

Obrázok 1. Fragment registra certifikovaných zariadení informačnej bezpečnosti

Klasifikácia kryptografických prostriedkov ochrany informácií

FSB Ruska definuje nasledujúce triedy kryptografických nástrojov bezpečnosti informácií: KS1, KS2, KS3, KB a KA.

Medzi hlavné vlastnosti triedy SZI KS1 patrí ich schopnosť odolávať útokom vykonávaným mimo kontrolovaného pásma. To znamená, že vytváranie metód útoku, ich príprava a implementácia sa vykonáva bez účasti špecialistov na vývoji a analýze zariadení na zabezpečenie kryptografických informácií. Predpokladá sa, že informácie o systéme, v ktorom sa tieto nástroje informačnej bezpečnosti používajú, je možné získať z otvorených zdrojov.

Ak kryptografický IPS odolá útokom blokovaným pomocou triedy CS1, ako aj vykonávaným v rámci kontrolovanej zóny, potom takýto IPS zodpovedá triede CS2. Zároveň je povolené napríklad to, že pri príprave útoku by sa mohlo stať dostupné informácie o fyzických opatreniach na ochranu informačných systémov, zabezpečenie kontrolovaného pásma a pod.

Ak je možné odolať útokom v prítomnosti fyzický prístup do fondov počítačová veda s nainštalovaným zabezpečením kryptografických informácií znamená, že takéto prostriedky zodpovedajú triede KS3.

Ak kryptografický informačný bezpečnostný systém odolá útokom, ktoré vytvorili špecialisti v oblasti vývoja a analýzy týchto nástrojov, vrátane výskumných centier, bolo možné uskutočniť laboratórny výskum prostriedky ochrany teda rozprávame sa o súlade s triedou HF.

Ak špecialisti v oblasti používania NDV systému softvér, zodpovedajúci projektová dokumentácia a bol prístup k akýmkoľvek hardvérovým komponentom zariadení na zabezpečenie kryptografických informácií, potom možno ochranu pred takýmito útokmi zabezpečiť pomocou triedy KA.

Klasifikácia prostriedkov ochrany elektronického podpisu

Fondy elektronický podpis v závislosti od schopnosti odolávať útokom je zvykom porovnávať s týmito triedami: KS1, KS2, KS3, KV1, KV2 a KA1. Táto klasifikácia je podobná klasifikácii diskutovanej vyššie v súvislosti s kryptografickým IPS.

závery

Článok sa zaoberal niektorými metódami klasifikácie informačnej bezpečnosti v Rusku, ktoré sú založené na regulačnom rámci regulátorov v oblasti ochrany informácií. Uvažované možnosti klasifikácie nie sú vyčerpávajúce. Napriek tomu dúfame, že prezentované súhrnné informácie umožnia rýchlu orientáciu začínajúcemu špecialistovi v oblasti informačnej bezpečnosti.

Administratívna ochrana informácie

Ochrana administratívnych informácií je súbor opatrení zameraných na vytvorenie systému ochrany, organizáciu všetkých jeho ostatných foriem a zvýšenie ich spoľahlivosti. Administratívne ochranné opatrenia možno prijať na rôznych úrovniach s určitým stupňom hierarchie: krajiny, republiky, regióny, priemyselné odvetvia atď.

Administratívna ochrana informácií zabezpečuje:

1. Definovanie stratégie, plánovanie, koordinácia a riadenie procesov prezentácie informácií, spracovania, uchovávania a komunikácie údajov;

2. Plánovanie a organizácia systému opatrení na zamedzenie neoprávneného prístupu k informáciám;

3. Plánovanie núdzových prác na záchranu informácií v núdzových situáciách;

Softvérová ochranaúdajov

Softvérová ochrana údajov je súbor opatrení na vývoj, implementáciu a organizáciu fungovania špecializovaného softvéru a informačnej podpory určených na ochranu údajov.

1. Ochrana operačného systému:

1.1. Obmedzenie prístupu k počítaču a operačný systém,

1.2. Organizácia programu prístup.

2. Ochrana informačných systémov:

2.1. Ochrana jeho obsahu a integrity,

2.2. Ochrana proti neoprávnenému prístupu a kopírovaniu.

3. Systém šifrovania údajov.

4. Ochrana programov pred neoprávneným použitím:

4.1. prísna ochrana informácií,

4.2. Ochrana proti kopírovaniu pre diskety

4.3. softvérová ochrana údajov počas prenosu údajov.

5. Softvérová ochrana duševného vlastníctva.

6. Ochrana integrity a presnosti údajov.

7. Vytvorenie distribuovaného diskového systému.

8. Obnova softvéruúdajov.

Fyzická a technická ochrana údajov

Fyzická a technická (fyzická) ochrana údajov je súbor takýchto priemyselných preventívnych opatrení na uchovávanie informácií a prostriedkov určených na uchovávanie a prenos údajov. Tieto činnosti priamo nesúvisia s procesmi programovania, počítačového spracovania a komunikácie, týkajú sa najmä funkcií technickej a operátorskej údržby a prevencie, vykonávanej na úrovni užívateľov resp. špeciálne skupiny z ľudí.

Metódy fyzickej a technickej ochrany informácie:

Ø Ochrana strojových dátových nosičov (pevné disky, diskety, papiere a pod.).

Ø Ochrana technická podpora počítačové systémy(procesor, kancelárska technika. Práca na zariadení, ktoré nespĺňa nevyhnutné požiadavky bezpečnosť a kvalita, môže viesť k núdzový, nepredvídateľné následky, skreslenie alebo strata informácií.

Ø Voľba a ochrana komunikačných prostriedkov.

Ø Ďalšie technické prostriedky ochrany údajov.

Ø Preventívne práce na ochrane údajov.

Ø Archivácia údajov.

Ø Antivirológia. Používa sa na boj proti vírusom nasledujúce prostriedky a opatrenia: hardvér ( špeciálne dosky v procesore), softvér (polyfágy, audítori, vakcíny, strážcovia). Viac detailné informácie o vírusoch, ich povahe a klasifikácii, metódach a prostriedkoch boja proti nim možno získať na internete (stránky AVP Kaspersky, Doctor Web atď.).

Ø Antivírusová prevencia. Dodržiavanie pravidiel, ktoré je žiaduce dodržiavať na ochranu pred vírusmi a vandalizmom.

1. Nie je možné nahrať program do OP bez znalosti všetkých dôsledkov jeho práce. Je nebezpečné získať programy „pašovaním“.

2. Uistite sa, že program neobsahuje vírusy.

3. Mať núdzovú databázu.

4. Aktualizujte svoj antivírusový systém.

Záver

Takže princíp moderná ochrana informácie sú vyhľadávanie optimálny pomer medzi dostupnosťou a bezpečnosťou.

Žiaľ, absolútna ochrana nemôže existovať, ale stále ju môžeme poskytnúť.

Vyššie uvedené metódy a metódy ochrany informácií, preventívne opatrenia nám umožňujú dúfať v relatívnu bezpečnosť údajov v osobný počítač. Musíte dodržiavať tieto pravidlá, nariadenia a používať potrebné ochranné prostriedky, aby ste sa ochránili pred stratou, krádežou alebo zmenou potrebné informácie. Takýmito prostriedkami môžu byť antivírusy, zálohovanie, šifrovanie počítačových dát.

V súčasnosti často trpia prístupy a prostriedky používané v praxi významné nedostatky a nemajú deklarovanú spoľahlivosť. preto je potrebné orientovať sa v celom spektre otázok informačnej bezpečnosti, pochopiť ich komplexný a vzájomne prepojený charakter.

Zoznam použitej literatúry

Druhy ochrany informácií, ich rozsah.

Klasifikácia metód informačnej bezpečnosti. Generické metódy ochrany informácií, rozsahu ich uplatňovania. Oblasti aplikácie organizačných, kryptografických a inžinierskych metód ochrany informácií.

Pojem a klasifikácia nástrojov informačnej bezpečnosti. Účel softvérových, kryptografických a technických prostriedkov ochrany.

Pod rúškom ZI sa rozumie relatívne izolovaná oblasť informačnej bezpečnosti vrátane jej vlastných metód, nástrojov a opatrení na zaistenie bezpečnosti informácií.

Právna ochrana - druh ochrany vrátane súboru pravidiel stanovených a chránených štátom, ktoré upravujú ochranu informácií.

Právna ochrana informácií upravuje:

1) určiť typ tajomstva; zloženie informácií, ktoré súvisia s každým typom tajomstva, s výnimkou obchodného, a možno ich priradiť; a postup prideľovania informácií rôzne druhy tajomstvá;

3) ustanovuje práva a povinnosti vlastníkov chránených informácií;

4) ustanovuje základné pravidlá (normy) pre prácu s chránenými informáciami s výnimkou obchodného tajomstva;

5) zakladá trestnoprávnu, správnu a hmotnú zodpovednosť za nezákonný pokus o chránené informácie, ako aj ich stratu a sprístupnenie, v dôsledku ktorých došlo alebo mohlo dôjsť k negatívnym následkom pre vlastníka alebo vlastníka informácií.

Niektoré z týchto otázok by mali byť upravené iba zákonom, časť zákonmi a podzákonnými normami.

Organizačná ochrana informácií- ide o druh ochrany zahŕňajúci súbor organizačných a administratívnych dokumentov, organizačných metód a opatrení, ktoré upravujú a zabezpečujú organizáciu, technológiu a kontrolu ochrany informácií.

Organizačná ochrana informácií je najdôležitejším druhom ochrany informácií, je to spôsobené tým, že je multifunkčná a na rozdiel od iných typov ochrany je schopná autonómne (nezávisle) poskytovať určité oblasti ochrany a zároveň sprevádzať iné druhy ochrany, keďže ani jeden z nich nemôže poskytnúť ten či onen smer ochrany bez vykonania potrebných organizačných opatrení.

Vo vzťahu k oblastiam činnosti možno rozlíšiť päť oblastí použitia organizačná ochrana:

1. Zabezpečenie dodržiavania stanovených právnych noriem na ochranu informácií. Toto smerovanie sa uskutočňuje takou reguláciou činnosti podniku a jeho zamestnancov, ktorá im umožňuje, zaväzuje alebo núti dodržiavať požiadavky právnych noriem na ochranu informácií. Na tento účel sa do regulačných dokumentov podniku buď ustanovujú (prenášajú) právne normy, ktoré upravujú organizáciu a technológiu výkonu práce, zamestnanecké vzťahy, podmienky prijímania a prepúšťania zamestnancov, pracovné predpisy a pod., alebo sa transformujú do osobitné regulačné dokumenty o ochrane informácií. Zároveň jedno nevylučuje druhé: niektoré z problémov sa môžu prejaviť spoločné dokumenty, časť v osobitných dokumentoch.

2. Zabezpečenie implementácie kryptografickej, softvérovej a hardvérovej a inžiniersko-technickej ochrany informácií. Toto smerovanie sa uskutočňuje vypracovaním regulačných, metodických a organizačných a technických dokumentov, ako aj vykonávaním potrebných organizačných opatrení na zabezpečenie implementácie a fungovania metód a prostriedkov týchto druhov ochrany.

3. Zabezpečenie ochrany jednotlivých území samostatne len organizačnými metódami a opatreniami. Umožňuje vyriešiť iba organizačnými metódami nasledujúce otázky:

Definícia nosičov chránených informácií;

Stanovenie rozsahu obehu chránených informácií;

Zabezpečenie diferencovaného prístupu k ochrane informácií (vlastnosť ochrany tajomstva, špecifickosť ochrany informácií);

Stanovenie okruhu osôb prijímaných k chráneným informáciám;

Zabezpečenie dodržiavania pravidiel práce s informáciami zo strany jej používateľov;

Zamedzenie používania chránených informácií počas otvorené diela a podujatia, vrátane prípravy materiálov pre médiá, vystavovania na otvorených výstavách, vystupovania na verejných podujatiach, vykonávania neklasifikovaných kancelárskych prác atď.

4. Zabezpečenie ochrany určitých území v kombinácii s inými druhmi ochrany. Tento smer umožňuje v spojení s inými typmi ochrany:

Identifikovať zdroje, typy a metódy destabilizačného vplyvu na informácie;

Určiť príčiny, okolnosti a podmienky realizácie destabilizačného účinku na informácie;

Identifikujte kanály a metódy neoprávneného prístupu k chráneným informáciám;

Určiť metódy ochrany informácií;

Stanovte postup na zaobchádzanie s chránenými informáciami;

Nainštalujte systém prístupu k chráneným informáciám;

Zabezpečiť ochranu informácií: v procese ich výroby, spracovania a uchovávania; kedy sa prenáša cez komunikačné linky a kedy fyzický prenos tretie strany; keď s ním používatelia pracujú; pri organizovaní uzavretých konferencií, stretnutí, seminárov, výstav; počas zatvorenia vzdelávací proces a obhajoba dizertačnej práce; pri realizácii Medzinárodná spolupráca; v prípade núdze.

5. Tento smer je asociáciou v jednotný systém všetky druhy, metódy a prostriedky ochrany informácií. Realizuje sa prostredníctvom vypracovania a implementácie regulačných a metodických dokumentov pre organizáciu lokálnych systémov a komplexná ochrana informácií, organizačnej podpory fungovania systémov, ako aj zabezpečením kontroly nad spoľahlivosťou systémov.

základ kryptografická ochrana informácia je kryptografia, čo je skratka pre kryptografiu, systém na zmenu informácií tak, aby boli pre nezasvätené osoby nezrozumiteľné, preto kryptografická ochrana informácia je definovaná ako typ ochrany vykonávanej konverziou (uzavretím) informácií šifrovaním, kódovaním alebo inými špeciálnymi metódami.

Ciele kryptografie sa v priebehu histórie menili. Spočiatku slúžila skôr ako utajovacie opatrenie, ktoré malo zabrániť neoprávnenému zverejneniu informácií prenášaných prostredníctvom vojenskej a diplomatickej komunikácie. Od začiatku informačný vek zistil potrebu využívania kryptografie v súkromnom sektore. Množstvo dôverné informácie obrovské - anamnézy, právne, finančné dokumenty. Nedávne pokroky v kryptografii umožnili jej využitie nielen na zabezpečenie autenticity a integrity informácií. Na zachovanie tajomstva správy sa okrem kryptografických metód využíva fyzická ochrana a steganografia. Ako ukázala prax, najviac účinnú ochranu informácie sa poskytujú na základe kryptografických metód a spravidla v kombinácii s inými metódami. dôležitý koncept kryptografia je odolnosť – je to schopnosť odolávať pokusom dobre vyzbrojeného moderná technológia a znalosti kryptoanalytika dešifrovať zachytenú správu, odhaliť šifrovacie kľúče alebo ohroziť integritu a/alebo autentickosť informácií.

Moderná kryptografická ochrana je implementovaná kombináciou matematických, softvérových, organizačných metód a nástrojov. Používa sa nielen a nie tak na uzatváranie informácií pri ich uchovávaní a spracovávaní, ale pri ich prenose, napr tradičnými spôsobmi a to najmä prostredníctvom rozhlasových a káblových kanálov.

Softvérová a hardvérová ochrana informácií- druh ochrany informácií vrátane špeciálnych programov ochrany, ktoré fungujú autonómne alebo sú implementované v softvérové nástroje spracovanie informácií resp technické zariadenia ochranu informácií.

Neexistujú žiadne softvérové a hardvérové metódy ochrany informácií, preto sa ochrana informácií vykonáva iba prostredníctvom ochrany informácií.

Informatizácia mnohých oblastí spoločnosti (obrana, politika, financie a banky, environmentálne nebezpečné odvetvia, zdravotníctvo a iné) vedie k využívaniu výpočtové zariadenia pri vykonávaní prác súvisiacich so spracovaním a uchovávaním dôverných informácií a vyžadujúcich zaručenú spoľahlivosť výsledkov a samotných spracovávaných informácií. Ako výpočtové nástroje sa najčastejšie používajú počítače a softvér. Preto je potrebné sa rozvíjať a uplatňovať dodatočné finančné prostriedky ochrany informácií pri vytváraní bezpečných automatizovaných systémov a bezpečných informačných technológií.

Softvérová a hardvérová ochrana je teda určená na ochranu informačných technológií a technických prostriedkov spracovania informácií.

Typy ochrany v ekonomických informačných systémoch sú klasifikované podľa oblastí ochrany. Medzi hlavné patria:

Ochrana informácií pred neoprávneným prístupom;

Ochrana informácií v komunikačných systémoch;

Ochrana právneho významu elektronických dokumentov;

Ochrana dôverných informácií pred únikom cez kanály falošného elektromagnetického žiarenia a rušenia;

Ochrana informácií pred počítačovými vírusmi a inými nebezpečnými vplyvmi prostredníctvom distribučných kanálov programov;

Ochrana pred neoprávneným kopírovaním a distribúciou programov a cenných počítačových informácií.

Z hľadiska informačnej bezpečnosti môže mať neoprávnený prístup nasledovné následky: únik spracúvaných dôverných informácií, ako aj ich skreslenie alebo zničenie v dôsledku úmyselného narušenia AIT.

Jedným z hlavných typov ochrany informácií pred neoprávneným prístupom je diferenciácia právomocí a prístupu k informáciám.

Iní z efektívne metódy Zabezpečením AIT je registrácia. Na tento účel sa vedie denník, v ktorom sa zaznamenávajú všetky uskutočnené alebo neúspešné pokusy o prístup k údajom alebo programom.

Systém evidencie a účtovníctva vykonáva:

Registrácia vstupu (výstupu) subjektov prístupu do systému (zo systému) alebo registrácia načítania a inicializácie operačného systému a jeho softvérového vypnutia;

Evidencia a účtovanie vydávania tlačených (grafických) dokumentov v tlačenej podobe;

Registrácia spustenia (dokončenia) programov a procesov (úloh, úloh) určených na spracovanie chránených súborov;

Registrácia pokusov o softvérový prístup k chráneným súborom;

Účtovanie všetkých chránených médií.

Typy ochrany informácií v komunikačných systémoch zahŕňajú použitie kryptografie a špeciálnych komunikačných protokolov.

Medzi druhy ochrany právneho významu elektronických dokumentov patrí použitie „ digitálny podpis“, čo je jedna z kryptografických metód overovania pravosti informačných objektov.

Na ochranu pred rušivým elektromagnetickým žiarením a rušením sa používa tienenie miestností určených na umiestnenie počítačovej techniky, ako aj technické opatrenia na zníženie intenzity informatívneho žiarenia z PC a komunikačných zariadení.

Typy ochrany informácií pred počítačovými vírusmi a inými nebezpečnými účinkami prostredníctvom distribučných kanálov programov sú:

- „imunitne odolný“ softvér, chránený pred možnosťou neoprávnenej modifikácie (kontrola prístupu, metódy sebakontroly a sebaobnovy);

Špeciálne analyzačné programy, ktoré neustále monitorujú výskyt odchýlok v prevádzke aplikačných programov, pravidelne kontrolujú ďalšie možné stopy vírusová aktivita, ako aj vstupná kontrola nových programov pred ich použitím.

Ochrana pred neoprávneným kopírovaním a distribúciou programov a cenných počítačových informácií sa vykonáva pomocou špeciálne programy predspracovanie chránených programov a databáz (vloženie ochrany heslom, kontrola prístupu ku kľúčovým úložným zariadeniam a kľúčovým disketám, blokovanie prerušení ladenia, kontrola fungujúceho PC podľa jeho jedinečných vlastností a pod.), výsledkom čoho je spustiteľný kód chránených programov a databáz do stavu, ktorý bráni ich spusteniu na "cudzích" strojoch.

Kontrola integrity softvéru sa vykonáva pomocou externých nástrojov (programy na kontrolu integrity) a pomocou interných nástrojov (začlenených v samotnom programe). Externé nástroje vykonávajú kontrolu pri štarte systému, ako aj pri každom spustení programu na vykonanie. Interné prostriedky kontrolujú vykonávanie programov pri každom spustení na vykonanie a spočívajú v porovnávaní kontrolných súčtov jednotlivých blokov programov s ich referenčnými sumami.

Je možné poskytnúť protiopatrenia proti neoprávnenej modifikácii aplikácie a špeciálnych programov rôzne cesty, najmä spôsob kontroly integrity základného softvéru pomocou špeciálnych programov.

Pri obrane obchodné informácie používať celý súbor existujúcich nástrojov a systémov na ochranu údajov. Pri ich výbere však treba vychádzať z porovnávacieho hodnotenia dôležitosti chránených informácií a škôd, ktoré ich strata môže spôsobiť.

Z uvedených prostriedkov ochrany sú najspoľahlivejšie a najúčinnejšie systémy a nástroje postavené na báze kryptografických metód.

Automatizované systémy, ktoré spracúvajú informácie, sú zložité technické systémy. Nedostatočná spoľahlivosť fungovania takýchto systémov, poruchy a poruchy prevádzky určitých funkčných zariadení môžu viesť k strate informácií.

V niektorých prípadoch náklady na spracované informácie výrazne prevyšujú náklady na vybavenie zahrnuté v systéme automatizovaný systém. V takýchto situáciách je úlohou zachovať informácie aj pri priemyselných a prírodných katastrofách.

Aby bolo možné formulovať úlohy ochrany informácií pred narušiteľmi, je potrebné predstaviť si ich ciele a možnosti na dosiahnutie týchto cieľov.

Zvyčajne sa rozlišujú tieto ciele votrelca:

Nezákonné získavanie dôverných informácií;

Úprava informácií;

Ničenie informácií;

Porušenie fungovania AS;

Nelegálne kopírovanie programov (a iných cenných informácií);

Vylúčenie zodpovednosti

Pod dôverné informácie sa rozumejú informácie, ku ktorým je v súlade so zákonom obmedzený prístup. Skutočnosť, ako dostať takéto informácie k útočníkovi, sa nazýva únik informácií a hovoriť o ochrana informácií pred únikom.Únik informácií môže mať rôzne následky. Takže napríklad únik informácií spojený s krádežou média či dokonca počítača ako celku je odhalený veľmi rýchlo. Únik informácií, ktoré sú pre právoplatného vlastníka nevypovedané, zároveň spôsobuje väčšiu škodu.

Úprava informácií vždy implicitne implicitne pre oprávneného vlastníka informácií. Modifikácia informácií sa môže prejaviť rôznymi spôsobmi. Napríklad vo finančnom doklade môže ísť o „opravu“ čísla účtu, kam majú byť peniaze zaslané, alebo sumy na prevod podľa zadanú adresu. V sieťach s prepínaním paketov môže modifikácia spočívať v odstránení časti správy z komunikačného kanála, zmene poradia častí správy. nakoniec

je možné zopakovať alebo odoslať sfalšovanú správu, napríklad pokyn banke na prevod peňazí.

Zničenie informácií môže viesť k zlyhaniu počítačového systému, ak sa neprijmú preventívne opatrenia zálohovanie informácie a dočasné zlyhanie systému v prítomnosti záložných kópií.

Pod dysfunkcia automatizovaného systému zahŕňajú (na rozdiel od zničenia informácií) skryté akcie, ktoré zasahujú do normálneho fungovania systému. Takéto akcie možno vykonať zabavením zdrojov, ich spustením na riešenie cudzích úloh alebo zvýšením priority úloh, ktoré si nevyžadujú naliehavé riešenia. Na tieto zásahy do práce sú najcitlivejšie informačné systémy pracujúce v reálnom čase alebo v režime operatívneho rozhodovania.

Hovoriac o nelegálne kopírovanie programov, neznamená kopírovanie dôverných informácií, ale informácie distribuované na komerčnom alebo inom zmluvnom základe. Nelegálne kopírovanie programov a iných cenných informácií je považované za porušenie autorských práv vývojárov softvérového produktu a databáz.

Vylúčenie zodpovednosti typické pre nasledujúce situácie interakcie medzi dvoma vzdialenými účastníkmi v telekomunikačnej sieti. Ak účastník A pošle správu účastníkovi B a neskôr odmietne poslať takúto správu, potom hovoria o odmietnutie poslať správu. Ak predplatiteľ B, ktorý dostal správu od predplatiteľa A, neskôr odmietne prijať správu, potom hovorí o odmietnutí zo skutočnosti prijatia správy. Prvý prípad je reálny, napríklad ak odoslaná správa obsahovala nejaké povinnosti odosielateľa vo vzťahu k príjemcovi a druhý – ak prijatá správa obsahovala nejaké inštrukcie pre príjemcu. Odmietnutie informácií takmer znemožňuje vzdialeným účastníkom interakciu pomocou pokročilých počítačových a sieťových technológií.

V praxi sa rozlišujú tieto hlavné typy ochrany informácií:

- ochrana informácií pred neoprávneným prístupom:

– ochrana informácií pred zachytením v komunikačných systémoch.

– ochrana právneho významu elektronických dokumentov.

– ochrana dôverných informácií pred únikom cez kanály falošného elektromagnetického žiarenia a rušením.

– ochrana informácií pred počítačové vírusy a iné nebezpečné dopady prostredníctvom distribučných kanálov programov.

– ochrana pred neoprávneným kopírovaním a distribúciou programov a cenných počítačových informácií.

Existujú dva princípy formulovania pravidiel kontroly prístupu: dobrovoľné a povinné.

Prvý je založený na maticové modely.

Nech existuje nejaká množina pomenovaných prístupových objektov (súbory, adresáre, zariadenia atď.) a nejaká množina prístupových subjektov (používatelia, ich procesy). Pravidlá riadenia prístupu sú potom zapísané ako matica, ktorej každý zo stĺpcov zodpovedá jednému objektu prístupu a každý riadok zodpovedá jednému subjektu prístupu. Na križovatke i-tý stĺpec a j-tý riadok zapisuje prístupové práva j- predmet prístupu k i-tý prístupový objekt (čítanie, zápis, mazanie atď.).

V praxi sú systémy riadenia prístupu založené na maticových modeloch zvyčajne implementované ako špeciálne komponenty univerzálneho operačného systému alebo DBMS, alebo ako samostatné softvérové produkty. Podstatnou črtou nástrojov maticovej kontroly prístupu pre najpoužívanejšie univerzálne operačné systémy je zásadná decentralizácia mechanizmov správcu prístupu, ktorá vedie k nemožnosti striktného dodržiavania požiadaviek na overiteľnosť, bezpečnosť a úplnosť kontroly týchto mechanizmov.

Povinná zásada kontroly prístupu je založená na skutočnosti, že všetky prístupové objekty sú vybavené štítkami dôvernosti (napríklad podľa štítkov utajenia: „„mimoriadna dôležitosť“, „prísne tajné“, „tajné“, „nie je tajné“). a pre každý prístupový subjekt je určená úroveň prístupu (napríklad stupeň utajenia dokumentov, s ktorými môže subjekt pracovať). Potom, keď používateľ komunikuje so systémom, je povolené čítanie len vo vzťahu k informáciám zodpovedajúcej úrovne dôvernosti alebo nižšej. A zapisovanie informácií je povolené len pre informácie zodpovedajúcej úrovne dôvernosti alebo vyššej. Takéto pravidlá zabezpečujú, že pri odovzdávaní informácií neznižuje úroveň ich dôvernosti.

Všimnite si, že v najkritickejších prípadoch sa používajú oba princípy na formulovanie pravidiel riadenia prístupu.

Samotná procedúra prístupu používateľa (v súlade s pravidlami kontroly prístupu) prebieha v troch fázach: identifikácia, autentifikácia a autorizácia.

Identifikácia spočíva v prezentácii užívateľa do systému jeho identifikátora (mena) a kontrole prítomnosti tohto mena v pamäti systému.

Overenie spočíva v overení, či subjekt prístupu vlastní ním predložený identifikátor (autentifikácia). Na implementáciu autentifikačného postupu sa používa identifikátor prístupového subjektu, ktorý je buď jeho tajomstvom (heslo a pod.), alebo je pre subjekt jedinečný a je zaručené, že nie je sfalšovaný (biometrické charakteristiky).

Najjednoduchším spôsobom ochrany automatizovaného systému pred vzdialeným prístupom neoprávnených používateľov je odmietnuť prácu v sieti a poskytnúť fyzickú ochranu pred všetkými externými sieťovými pripojeniami. V najkritickejších prípadoch tak robia.

Vzhľadom na praktickú nemožnosť takejto izolácie v súčasnosti vo väčšine prípadov je však potrebné zabezpečiť jednoduché a jasné pravidlá pre komunikáciu medzi lokálnymi sieťami rôzneho stupňa bezpečnosti, prípadne aj zabezpečenou sieťou s nezabezpečenou sieťou. Chránené lokálnej sieti zároveň sa zdá, že sa nachádza vo vnútri perimetra, ktorý zachováva tajomstvo. Vo vnútri perimetra určuje služba kontroly prístupu a ďalšie ochranné mechanizmy, kto má povolený prístup k akým informáciám. V takomto prostredí môže systém brány, niekedy nazývaný firewall, smerovač alebo modul zabezpečeného rozhrania, oddeliť zabezpečené systémy alebo siete od nezabezpečených systémov alebo sietí zvonku. Nezabezpečený systém môže komunikovať so zabezpečeným systémom iba cez jeden komunikačný kanál riadený zabezpečenou bránou. Brána riadi prevádzku zvonku aj zvonku a efektívne izoluje zabezpečenú sieť od vonkajšieho sveta. Pretože brána firewall chráni ostatné počítače vo vnútri perimetra, ochrana sa môže sústrediť na bránu firewall.

Rozmýšľame, ako obnoviť Skype na prenosnom počítači

Fixies masters plná verzia Fixies hra plná verzia stiahnutá do vášho počítača

Inštalácia alebo aktualizácia, oprava chýb Net framework 3

Virtuálne meny a virtuálne burzy vo svete

Zlaté čísla Ako predať krásne telefónne číslo