Požiadavky na informačnú bezpečnosť pri návrhu informačných systémov označujú znaky, ktoré charakterizujú použité prostriedky ochrany informácií. Sú definované rôznymi aktmi regulátorov v oblasti poskytovania informačná bezpečnosť, najmä - FSTEC a FSB Ruska. Aké bezpečnostné triedy existujú, typy a typy nástrojov ochrany, ako aj to, kde sa o tom dozvedieť viac, sa odráža v článku.

Úvod

Problematika zabezpečenia informačnej bezpečnosti je dnes predmetom veľkej pozornosti, keďže všade zavádzané technológie bez informačnej bezpečnosti sa stávajú zdrojom nových vážnych problémov.

Ruská FSB informuje o vážnosti situácie: výška škôd spôsobených počítačovými zločincami za niekoľko rokov na celom svete sa pohybovala od 300 miliárd USD do 1 bilióna USD. Podľa informácií generálneho prokurátora Ruskej federácie sa v Rusku len v prvom polroku 2017 zvýšil počet trestných činov v oblasti tzv. vysoká technológia zvýšil šesťkrát celková sumaškody presiahli 18 miliónov USD Nárast cielených útokov v priemyselnom sektore v roku 2017 bol zaznamenaný na celom svete. Najmä v Rusku bol nárast počtu útokov v porovnaní s rokom 2016 o 22 %.

Informačné technológie sa začali využívať ako zbraň na vojensko-politické, teroristické účely, na zasahovanie do vnútorných záležitostí suverénnych štátov, ako aj na páchanie iných trestných činov. Ruská federácia stojí za vytvorením medzinárodného systému informačnej bezpečnosti.

V rámci územia Ruská federácia vlastníci informácií a prevádzkovatelia informačných systémov sú povinní blokovať pokusy o neoprávnený prístup k informáciám, ako aj priebežne monitorovať stav bezpečnosti IT infraštruktúry. Zároveň je zabezpečená ochrana informácií prostredníctvom prijímania rôznych opatrení, vrátane technických.

Nástroje informačnej bezpečnosti alebo nástroje informačnej bezpečnosti poskytujú ochranu informácií v informačných systémoch, ktoré sú v podstate súborom informácií uložených v databázach, informačných technológií, zabezpečujúci jeho spracovanie a technické prostriedky.

Moderné informačné systémy sa vyznačujú využívaním rôznych hardvérových a softvérových platforiem, územným rozložením komponentov, ako aj interakciou s otvorené siete prenos dát.

Ako chrániť informácie v takýchto podmienkach? Príslušné požiadavky kladú oprávnené orgány, najmä FSTEC a FSB Ruska. V rámci článku sa pokúsime reflektovať hlavné prístupy ku klasifikácii zariadení informačnej bezpečnosti s prihliadnutím na požiadavky týchto regulátorov. Ďalšie spôsoby opisu klasifikácie nástrojov informačnej bezpečnosti, premietnuté v normatívne dokumenty Ruské rezorty, ako aj zahraničné organizácie a agentúry presahujú rámec tohto článku a ďalej sa nimi nezaoberáme.

Článok môže byť ako zdroj užitočný pre začiatočníkov v oblasti informačnej bezpečnosti štruktúrované informácie o spôsoboch klasifikácie zariadení informačnej bezpečnosti na základe požiadaviek FSTEC Ruska(vo väčšej miere) a stručne aj FSB Ruska.

Štruktúrou, ktorá určuje postup a koordinuje akcie poskytovania nekryptografických metód informačnej bezpečnosti, je FSTEC Ruska (predtým Štátna technická komisia pod vedením prezidenta Ruskej federácie, Štátna technická komisia).

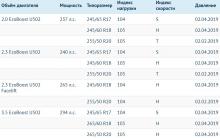

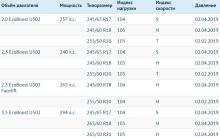

Ak čitateľ musel vidieť Štátny register certifikovaných nástrojov informačnej bezpečnosti, ktorý tvorí FSTEC Ruska, potom určite venoval pozornosť tomu, aby v popisnej časti účelu zariadenia informačnej bezpečnosti boli prítomné také frázy ako „trieda RD SVT“, „úroveň neprítomnosti NDV“ atď. (obrázok 1) .

Obrázok 1. Fragment registra certifikovaných zariadení informačnej bezpečnosti

Klasifikácia kryptografických prostriedkov ochrany informácií

FSB Ruska definuje nasledujúce triedy kryptografických nástrojov bezpečnosti informácií: KS1, KS2, KS3, KB a KA.

Medzi hlavné vlastnosti triedy SZI KS1 patrí ich schopnosť odolávať útokom vykonávaným mimo kontrolovaného pásma. To znamená, že vytváranie metód útoku, ich príprava a implementácia sa vykonáva bez účasti špecialistov na vývoji a analýze zariadení na zabezpečenie kryptografických informácií. Predpokladá sa, že informácie o systéme, v ktorom sa tieto nástroje informačnej bezpečnosti používajú, je možné získať z otvorených zdrojov.

Ak kryptografický IPS odolá útokom blokovaným pomocou triedy CS1, ako aj vykonávaným v rámci kontrolovanej zóny, potom takýto IPS zodpovedá triede CS2. Zároveň je povolené napríklad to, že pri príprave útoku by sa mohlo stať dostupné informácie o fyzických opatreniach na ochranu informačných systémov, zabezpečenie kontrolovaného pásma a pod.

Ak je možné odolať útokom v prítomnosti fyzický prístup do fondov počítačová veda s nainštalovaným zabezpečením kryptografických informácií znamená, že takéto prostriedky zodpovedajú triede KS3.

Ak kryptografický informačný bezpečnostný systém odolá útokom, ktoré vytvorili špecialisti v oblasti vývoja a analýzy týchto nástrojov, vrátane výskumných centier, bolo možné uskutočniť laboratórny výskum prostriedky ochrany teda rozprávame sa o súlade s triedou HF.

Ak sa na vývoji metód útoku podieľali špecialisti v oblasti používania systémového softvéru NDV, zodpovedajúce projektová dokumentácia a bol prístup k akýmkoľvek hardvérovým komponentom zariadení na zabezpečenie kryptografických informácií, potom možno ochranu pred takýmito útokmi zabezpečiť pomocou triedy KA.

Klasifikácia prostriedkov ochrany elektronického podpisu

Fondy elektronický podpis v závislosti od schopnosti odolávať útokom je zvykom porovnávať s týmito triedami: KS1, KS2, KS3, KV1, KV2 a KA1. Táto klasifikácia je podobná klasifikácii diskutovanej vyššie v súvislosti s kryptografickým IPS.

závery

Článok sa zaoberal niektorými metódami klasifikácie informačnej bezpečnosti v Rusku, ktoré sú založené na regulačnom rámci regulátorov v oblasti ochrany informácií. Uvažované možnosti klasifikácie nie sú vyčerpávajúce. Napriek tomu dúfame, že prezentované súhrnné informácie umožnia rýchlu orientáciu začínajúcemu špecialistovi v oblasti informačnej bezpečnosti.

Právna ochrana informácií (právne úkony a pod.).

Organizačná ochrana informácií (dokumenty, personál, pracovný čas a pod.).

Inžinierska a technická ochrana informácií (pred „chybami“, únikom cez komunikačné kanály).

softvér.

Hardvér.

Kryptografický.

Komplexné.

A. Právna ochrana. Opatreniami právnej ochrany sú zákony, vyhlášky a nariadenia platné v krajine, ktoré upravujú pravidlá nakladania s informáciami, stanovujú práva a povinnosti účastníkov informačných vzťahov v procese ich spracúvania a využívania. Taktiež stanovenie zodpovednosti za porušenie týchto pravidiel, čím sa zabráni zneužitiu informácií a bude odstrašujúci prípad pre prípadných porušovateľov. Opatrenia právnej ochrany sú predovšetkým proaktívne, preventívne a vyžadujú si neustálu vysvetľujúcu prácu s používateľmi a personálom údržby systému.

B. Organizačná ochrana- ide o reguláciu produkčnej činnosti a vzťahu výkonných umelcov na regulačnej báze, ktorá vylučuje alebo výrazne sťažuje nezákonné držanie dôverných informácií a prejavy interných a vonkajšie hrozby.

Organizačná ochrana zabezpečuje:

organizácia bezpečnosti, režimu, práce s personálom, s dokumentmi;

využívanie technického bezpečnostného vybavenia a informačno-analytické činnosti na identifikáciu vnútorných a vonkajších hrozieb pre obchodné aktivity.

Organizačné aktivity zahŕňajú:

Organizácia režimu a ochrany. Ich cieľom je vylúčiť možnosť tajného vstupu na územie a do priestorov. outsiderov; zabezpečenie pohodlia kontroly prechodu a pohybu zamestnancov a návštevníkov; vytvorenie oddelených výrobných priestorov podľa typu dôvernej práce s nezávislými prístupovými systémami; kontrola a dodržiavanie dočasného režimu práce a pobytu na území zamestnancov spoločnosti; organizácia a udržiavanie spoľahlivej kontroly vstupu a kontroly zamestnancov a návštevníkov atď.;

Organizácia práce so zamestnancami, ktorým sa zabezpečuje výber a umiestňovanie personálu vrátane oboznamovania sa so zamestnancami, školenia o pravidlách práce s dôvernými informáciami, oboznámenie sa s opatreniami zodpovednosti za porušenie pravidiel ochrany informácií a pod.;

Organizácia práce s dokumentmi a dokumentovanými informáciami vrátane organizácie tvorby a používania dokumentov a médií dôverné informácie, ich zaúčtovanie, vyhotovenie, vrátenie, uskladnenie a zničenie.

Organizácia používania technických prostriedkov zhromažďovanie, spracovanie, zhromažďovanie a uchovávanie dôverných informácií.

Organizácia práce na analýze vnútorných a vonkajších hrozieb dôverných informácií a vypracovanie opatrení na ich ochranu.

Organizácia práce na vykonávaní systematickej kontroly práce personálu s dôvernými informáciami, účtovným postupom, uchovávaním dokumentov a technických nosičov.

Jedným z najdôležitejších organizačných opatrení je vytvorenie špeciálnych služieb ochrany informácií na plný úväzok v uzavretých informačných systémoch v podobe správcu bezpečnosti siete a správcu distribuovaných databáz a databáz obsahujúcich dôverné informácie.

Organizačné opatrenia sú rozhodujúcim článkom pri formovaní a implementácii komplexnej ochrany informácií a vytváraní podnikového bezpečnostného systému.

B. Inžinierska a technická ochrana je súbor osobitných orgánov, technických prostriedkov a opatrení na ich použitie v záujme ochrany dôverných informácií

D. Softvérové nástroje, zastrešujúca špeciálne programy, softvérové systémy a systémy informačnej bezpečnosti v informačných systémoch na rôzne účely a prostriedky spracovania, uchovávania, zhromažďovania a prenosu, zhromažďovania údajov.

D. Hardvér

Patria sem zariadenia, zariadenia, prípravky a iné technické riešenia.

Hlavnou úlohou hardvéru je zabezpečiť stabilnú ochranu informácií pred prezradením, únikom a neoprávneným prístupom prostredníctvom technických prostriedkov na zabezpečenie výrobných činností.

E. Kryptografické nástroje- sú to špeciálne matematické a algoritmické prostriedky na ochranu informácií prenášaných komunikačnými systémami a sieťami, ktoré sú uložené a spracované v počítači pomocou rôznych metód šifrovania.

G. Komplexné prostriedky

Súhrnná implementácia softvéru a hardvéru a kryptografické metódy ochrany informácií.

Klasifikácia hrozieb informačnej bezpečnosti a metódy ich implementácie

Hrozbou (vo všeobecnosti) sa zvyčajne rozumie potenciálne možná udalosť, akcia (dopad), proces alebo jav, ktorý môže viesť k poškodeniu niečích záujmov. Ohrozenie informačnej bezpečnosti - ide o možnosť porušenia z rôznych dôvodov integrity, dostupnosti alebo dôvernosti informácií. Je celkom zrejmé, že bez dôkladnej analýzy hrozieb nie je možné určiť najefektívnejšie opatrenia na ich prevenciu alebo realizáciu, teda na zabezpečenie informačnej bezpečnosti.

Klasifikácia všetkých možných hrozieb informačnej bezpečnosti môže byť vykonaná podľa niekoľkých základných znakov.

Podľa povahy výskytu:

Prírodné hrozby – hrozby spôsobené vplyvom na informačný systém a jeho zložky cieľa fyzikálnych procesov alebo prírodné katastrofy mimo ľudskej kontroly (technické poruchy, prírodné katastrofy);

Umelé hrozby - ohrozenia informačnej bezpečnosti spôsobené ľudskou činnosťou:

Podľa stupňa zámernosti prejavu:

Hrozby náhodného konania alebo ohrozenia spôsobené ľudskou chybou alebo nedbalosťou. Napríklad: neúmyselné poškodenie pamäťových médií alebo ich strata; preposielanie dát na chybnú adresu predplatiteľa; neúmyselné poškodenie komunikačných kanálov; zadanie chybných údajov a pod.;

Hrozby úmyselným konaním. Napríklad: schopnosť ukradnúť dôverné informácie z databáz; možnosť použitia technické kanályúniky takýchto informácií spravodajskými službami a pod.:

Podľa stupňa vplyvu na informácie:

Pasívne hrozby, ktoré po implementácii nič nemenia na štruktúre a obsahu informačného systému. Napríklad: hrozba kopírovania tajných údajov.

Aktívne hrozby, ktoré menia štruktúru a obsah informačného systému. Napríklad: zavedenie softvérových „záložiek“ a „vírusov“; hrozba úmyselnej úpravy alebo zničenia informácií;

spôsobom prístupu k zdrojom informačného systému:

Hrozby založené na využívaní priameho prístupu k zdrojom informačného systému. Napríklad: krádež dokumentov z dôvodu nedbanlivého prístupu k ich skladovaniu; nezákonný príjem heslá a ďalšie podrobnosti o kontrole prístupu rôznymi spôsobmi;

Hrozby zamerané na použitie skrytej cesty na prístup k zdrojom informačného systému. Napríklad: prihlásenie do systému obídenie bezpečnostných opatrení; používanie prostriedkov na skryté získavanie informácií a pod.

Existuje množstvo ďalších funkcií, podľa ktorých možno klasifikovať hrozby informačnej bezpečnosti. Uvedené sú však hlavné a poskytujú pomerne úplný obraz o typoch hrozieb.

Medzi hlavné metódy implementácie hrozieb informačnej bezpečnosti patria:

· krádež (kopírovanie) papierových alebo strojových médií obsahujúcich dôverné údaje;

· použitie špeciálnych technických prostriedkov na zachytenie rušivého elektromagnetického žiarenia a snímačov (PEMIN);

zachytávanie údajov prenášaných cez komunikačné kanály;

· metóda vizuálneho pozorovania (čítanie z obrazoviek terminálov, výtlačky v procese tlače atď.);

Odstránenie dôverných informácií pomocou špeciálnych technických prostriedkov;

zverejnenie reprezentácie informácií (dešifrovanie údajov);

komplex softvérových a hardvérových metód na narušenie informačnej bezpečnosti v automatizovaných systémoch na ukladanie a spracovanie informácií pred infekciou softvérové vírusy pred zničením počítačového vybavenia a pamäťových médií.

Pojem chránená informácia je ľahko definovaný na základe výsledkov predchádzajúceho štúdia pojmov a kategórií. Je zrejmé, že:

chránené informácie- ide o informácie, ktoré sú predmetom vlastníctva a podliehajú ochrane v súlade s požiadavkami právnych dokumentov alebo požiadavkami stanovenými vlastníkmi informácií na základe právnych predpisov Ukrajiny. Ako už bolo zdôraznené, ako vlastník informácií môže vystupovať štát, právnické osoby alebo fyzické osoby.

Ochrana dát– činnosti zamerané na zabezpečenie informačnej bezpečnosti.

Typy ochrany možno klasifikovať nasledujúcim spôsobom:

· ochrana informácií pred únikom– činnosti na zamedzenie nekontrolovaného šírenia chránených informácií ich sprístupnením alebo neoprávneným prístupom k nim. To znamená, že hovoríme o zabezpečení dôvernosti informácií;

· ochranu informácií pred neoprávneným vystavením(úmyselný alebo neúmyselný charakter) - činnosti na zamedzenie vplyvu na chránené informácie v rozpore s ustanovené práva alebo pravidlá na zmenu informácií, ktoré vedú k skresleniu, zničeniu alebo zmene informácií, ako aj k porušeniu pravidiel prístupu k nim (ochrana integrity a dostupnosti);

· ochrany informácií a ich podpornej infraštruktúry pred náhodným vystavením– činnosti na zabránenie vplyvu na chránené informácie v dôsledku zlyhania technických a softvérové nástroje informačné systémy, ako aj prírodné javy. Tieto faktory môžu viesť k strate všetkých troch kategórií informačnej bezpečnosti (samostatne alebo spoločne).

Automatizované systémy, ktoré spracúvajú informácie, sú zložité technické systémy. Nedostatočná spoľahlivosť fungovania takýchto systémov, poruchy a poruchy prevádzky určitých funkčných zariadení môžu viesť k strate informácií.

V niektorých prípadoch náklady na spracované informácie výrazne prevyšujú náklady na vybavenie zahrnuté v systéme automatizovaný systém. V takýchto situáciách je úlohou zachovať informácie aj pri priemyselných a prírodných katastrofách.

Aby bolo možné formulovať úlohy ochrany informácií pred narušiteľmi, je potrebné predstaviť si ich ciele a možnosti na dosiahnutie týchto cieľov.

Zvyčajne sa rozlišujú tieto ciele votrelca:

Nezákonné získavanie dôverných informácií;

Úprava informácií;

Ničenie informácií;

Porušenie fungovania AS;

Nelegálne kopírovanie programov (a iných cenných informácií);

Vylúčenie zodpovednosti

Pod dôverné informácie sa rozumejú informácie, ku ktorým je v súlade so zákonom obmedzený prístup. Skutočnosť, ako dostať takéto informácie k útočníkovi, sa nazýva únik informácií a hovoriť o ochrana informácií pred únikom.Únik informácií môže mať rôzne následky. Takže napríklad únik informácií spojený s krádežou média či dokonca počítača ako celku je odhalený veľmi rýchlo. Únik informácií, ktoré sú pre právoplatného vlastníka nevypovedané, zároveň spôsobuje väčšiu škodu.

Úprava informácií vždy implicitne implicitne pre oprávneného vlastníka informácií. Modifikácia informácií sa môže prejaviť rôznymi spôsobmi. Napríklad vo finančnom doklade môže ísť o „opravu“ čísla účtu, kam majú byť peniaze zaslané, alebo sumy na prevod podľa zadanú adresu. V sieťach s prepínaním paketov môže modifikácia spočívať v odstránení časti správy z komunikačného kanála, zmene poradia častí správy. nakoniec

je možné zopakovať alebo odoslať sfalšovanú správu, napríklad pokyn banke na prevod peňazí.

Zničenie informácií môže viesť ku kolapsu výpočtový systém pokiaľ neboli prijaté preventívne opatrenia zálohovanie informácie a dočasné zlyhanie systému v prítomnosti záložných kópií.

Pod dysfunkcia automatizovaného systému zahŕňajú (na rozdiel od zničenia informácií) skryté akcie, ktoré zasahujú do normálneho fungovania systému. Takéto akcie možno vykonať zachytením zdrojov a prijatím rozhodnutia cudzie úlohy alebo zvýšenie priority úloh, ktoré si nevyžadujú urgentné riešenia. Najcitlivejšie na tieto zásahy do práce Informačné systémy pracujúci v reálnom čase alebo v režime operatívneho rozhodovania.

Hovoriac o nelegálne kopírovanie programov, neznamená kopírovanie dôverných informácií, ale informácie distribuované na komerčnom alebo inom zmluvnom základe. Nelegálne kopírovanie programov a iných cenných informácií sa považuje za porušenie autorských práv vývojárov softvérový produkt a databázy.

Vylúčenie zodpovednosti typické pre nasledujúce situácie interakcie medzi dvoma vzdialenými účastníkmi v telekomunikačnej sieti. Ak účastník A pošle správu účastníkovi B a neskôr odmietne poslať takúto správu, potom hovoria o odmietnutie poslať správu. Ak predplatiteľ B, ktorý dostal správu od predplatiteľa A, neskôr odmietne prijať správu, potom hovorí o odmietnutí zo skutočnosti prijatia správy. Prvý prípad je reálny, napríklad ak odoslaná správa obsahovala nejaké povinnosti odosielateľa vo vzťahu k príjemcovi a druhý – ak prijatá správa obsahovala nejaké inštrukcie pre príjemcu. Odmietnutie informácií takmer znemožňuje vzdialeným účastníkom interakciu pomocou pokročilých počítačových a sieťových technológií.

AT praktické činnosti rozlišovať tieto hlavné typy ochrany informácií:

- ochrana informácií pred neoprávneným prístupom:

– ochrana informácií pred zachytením v komunikačných systémoch.

– ochrana právneho významu elektronických dokumentov.

– ochrana dôverných informácií pred únikom cez kanály falošného elektromagnetického žiarenia a rušením.

– ochrana informácií pred počítačové vírusy a iné nebezpečné dopady prostredníctvom distribučných kanálov programov.

– ochrana pred neoprávneným kopírovaním a distribúciou programov a cenných počítačových informácií.

Existujú dva princípy formulovania pravidiel kontroly prístupu: dobrovoľné a povinné.

Prvý je založený na maticové modely.

Nech existuje nejaká množina pomenovaných prístupových objektov (súbory, adresáre, zariadenia atď.) a nejaká množina prístupových subjektov (používatelia, ich procesy). Pravidlá riadenia prístupu sú potom zapísané ako matica, ktorej každý zo stĺpcov zodpovedá jednému objektu prístupu a každý riadok zodpovedá jednému subjektu prístupu. Na križovatke i-tý stĺpec a j-tý riadok zapisuje prístupové práva j- predmet prístupu k i-tý prístupový objekt (čítanie, zápis, mazanie atď.).

V praxi sú systémy riadenia prístupu založené na maticových modeloch zvyčajne implementované ako špeciálne komponenty univerzálneho operačného systému alebo DBMS, alebo ako samostatné softvérové produkty. Podstatnou črtou nástrojov maticovej kontroly prístupu pre najpoužívanejšie univerzálne operačné systémy je zásadná decentralizácia mechanizmov správcu prístupu, ktorá vedie k nemožnosti striktného dodržiavania požiadaviek na overiteľnosť, bezpečnosť a úplnosť kontroly týchto mechanizmov.

Povinná zásada kontroly prístupu je založená na skutočnosti, že všetky prístupové objekty sú vybavené štítkami dôvernosti (napríklad podľa štítkov utajenia: „„mimoriadna dôležitosť“, „prísne tajné“, „tajné“, „nie je tajné“). a pre každý prístupový subjekt je určená úroveň prístupu (napríklad stupeň utajenia dokumentov, s ktorými môže subjekt pracovať). Potom, keď používateľ komunikuje so systémom, je povolené čítanie len vo vzťahu k informáciám zodpovedajúcej úrovne dôvernosti alebo nižšej. A zapisovanie informácií je povolené len pre informácie zodpovedajúcej úrovne dôvernosti alebo vyššej. Takéto pravidlá zabezpečujú, že pri odovzdávaní informácií neznižuje úroveň ich dôvernosti.

Všimnite si, že v najkritickejších prípadoch sa používajú oba princípy na formulovanie pravidiel riadenia prístupu.

Samotná procedúra prístupu používateľa (v súlade s pravidlami kontroly prístupu) prebieha v troch fázach: identifikácia, autentifikácia a autorizácia.

Identifikácia spočíva v prezentácii užívateľa do systému jeho identifikátora (mena) a kontrole prítomnosti tohto mena v pamäti systému.

Overenie spočíva v overení, či subjekt prístupu vlastní ním predložený identifikátor (autentifikácia). Na implementáciu autentifikačného postupu sa používa identifikátor prístupového subjektu, ktorý je buď jeho tajomstvom (heslo a pod.), alebo je pre subjekt jedinečný a je zaručené, že nie je sfalšovaný (biometrické charakteristiky).

Najjednoduchší spôsob ochrany automatizovaného systému pred vzdialený prístup neoprávnení používatelia - ide o odmietnutie práce v sieti, ktorá poskytuje fyzickú ochranu pred všetkými vonkajšími sieťové pripojenia. V najkritickejších prípadoch tak robia.

Vzhľadom na praktickú nemožnosť takejto izolácie v súčasnosti vo väčšine prípadov je však potrebné zabezpečiť jednoduché a jasné pravidlá pre komunikáciu medzi lokálnymi sieťami rôzneho stupňa bezpečnosti, prípadne aj zabezpečenou sieťou s nezabezpečenou sieťou. Chránené lokálnej sieti zároveň sa zdá, že sa nachádza vo vnútri perimetra, ktorý zachováva tajomstvo. Vo vnútri perimetra určuje služba kontroly prístupu a ďalšie ochranné mechanizmy, kto má povolený prístup k akým informáciám. V takomto prostredí môže systém brány, niekedy nazývaný firewall, smerovač alebo modul zabezpečeného rozhrania, oddeliť zabezpečené systémy alebo siete od nezabezpečených systémov alebo sietí zvonku. Nezabezpečený systém môže komunikovať so zabezpečeným systémom iba cez jeden komunikačný kanál riadený zabezpečenou bránou. Brána riadi prevádzku zvonku aj zvonku a efektívne izoluje zabezpečenú sieť od vonkajšieho sveta. Pretože brána firewall chráni ostatné počítače vo vnútri perimetra, ochrana sa môže sústrediť na bránu firewall.

Hrozby informačnej bezpečnosti a ich klasifikácia

Automatizované systémy, ktoré spracúvajú informácie, sú zložité technické systémy. Nedostatočná spoľahlivosť fungovania takýchto systémov, poruchy a poruchy prevádzky určitých funkčných zariadení môžu viesť k strate informácií.

V niektorých prípadoch náklady na spracovávané informácie výrazne prevyšujú náklady na vybavenie, ktoré je súčasťou automatizovaného systému. V takýchto situáciách je úlohou zachovať informácie aj pri priemyselných a prírodných katastrofách.

Aby bolo možné formulovať úlohy ochrany informácií pred narušiteľmi, je potrebné predstaviť si ich ciele a možnosti na dosiahnutie týchto cieľov.

Zvyčajne sa rozlišujú tieto ciele votrelca:

Nezákonné získavanie dôverných informácií;

Úprava informácií;

Ničenie informácií;

Porušenie fungovania AS;

Nelegálne kopírovanie programov (a iných cenných informácií);

Vylúčenie zodpovednosti

Pod dôverné informácie sa rozumejú informácie, ku ktorým je v súlade so zákonom obmedzený prístup. Skutočnosť, ako dostať takéto informácie k útočníkovi, sa nazýva únik informácií a hovoriť o ochrana informácií pred únikom.Únik informácií môže mať rôzne následky. Takže napríklad únik informácií spojený s krádežou média či dokonca počítača ako celku je odhalený veľmi rýchlo. Únik informácií, ktoré sú pre právoplatného vlastníka nevypovedané, zároveň spôsobuje väčšiu škodu.

Úprava informácií vždy implicitne implicitne pre oprávneného vlastníka informácií. Modifikácia informácií sa môže prejaviť rôznymi spôsobmi. Napríklad vo finančnom doklade môže ísť o „opravu“ čísla účtu, kam majú byť peniaze zaslané, alebo sumy, ktorá sa má previesť na uvedenú adresu. V sieťach s prepínaním paketov môže modifikácia spočívať v odstránení časti správy z komunikačného kanála, zmene poradia častí správy. nakoniec

je možné zopakovať alebo odoslať sfalšovanú správu, napríklad pokyn banke na prevod peňazí.

Zničenie informácií môže viesť k havárii výpočtového systému, ak sa neprijme preventívne opatrenia na zálohovanie informácií a na dočasné zlyhanie systému v prípade záložných kópií.

Pod dysfunkcia automatizovaného systému zahŕňajú (na rozdiel od zničenia informácií) skryté akcie, ktoré zasahujú do normálneho fungovania systému. Takéto akcie možno vykonať zabavením zdrojov, ich spustením na riešenie cudzích úloh alebo zvýšením priority úloh, ktoré si nevyžadujú naliehavé riešenia. Na tieto zásahy do práce sú najcitlivejšie informačné systémy pracujúce v reálnom čase alebo v režime operatívneho rozhodovania.

Hovoriac o nelegálne kopírovanie programov, neznamená kopírovanie dôverných informácií, ale informácie distribuované na komerčnom alebo inom zmluvnom základe. Nelegálne kopírovanie programov a iných cenných informácií je považované za porušenie autorských práv vývojárov softvérového produktu a databáz.

Vylúčenie zodpovednosti typické pre nasledujúce situácie interakcie medzi dvoma vzdialenými účastníkmi v telekomunikačnej sieti. Ak účastník A pošle správu účastníkovi B a neskôr odmietne poslať takúto správu, potom hovoria o odmietnutie poslať správu. Ak predplatiteľ B, ktorý dostal správu od predplatiteľa A, neskôr odmietne prijať správu, potom hovorí o odmietnutí zo skutočnosti prijatia správy. Prvý prípad je reálny, napríklad ak odoslaná správa obsahovala nejaké povinnosti odosielateľa vo vzťahu k príjemcovi a druhý – ak prijatá správa obsahovala nejaké inštrukcie pre príjemcu. Odmietnutie informácií takmer znemožňuje vzdialeným účastníkom interakciu pomocou pokročilých počítačových a sieťových technológií.

Pri zvažovaní cieľov útočníka si treba všimnúť nasledujúcu okolnosť. Pri vytváraní tohto alebo toho systému ochrany informácií v automatizovanom systéme alebo sieti je útočník zbavený možnosti dosiahnuť svoje ciele najjednoduchšími a najdostupnejšími (ako pri absencii ochrany) prostriedkami. V nových podmienkach sa útočník pokúsi preskúmať implementovaný ochranný systém a nájsť spôsoby, ako ho prekonať. Zároveň má nové ciele: zistiť kľúče alebo heslá, upraviť softvér systémy informačnej bezpečnosti a tým úplne alebo čiastočne zneškodniť ochranný mechanizmus, obísť ho. Takéto ciele sú v porovnaní s tými, ktoré sú formulované vyššie, stredné. Tieto ciele však treba brať do úvahy pri navrhovaní a implementácii nástrojov informačnej bezpečnosti.

V praxi sa rozlišujú tieto hlavné typy ochrany informácií:

- ochrana informácií pred neoprávneným prístupom:

– ochrana informácií pred zachytením v komunikačných systémoch.

– ochrana právneho významu elektronických dokumentov.

– ochrana dôverných informácií pred únikom cez vedľajšie kanály elektromagnetická radiácia a tipy.

– ochrana informácií pred počítačovými vírusmi a inými nebezpečnými účinkami prostredníctvom distribučných kanálov programov.

– ochrana pred neoprávneným kopírovaním a distribúciou programov a cenných počítačových informácií.

Ochrana dôverných a cenných informácií pred neoprávneným prístupom (UAS) je navrhnutá tak, aby poskytovala riešenie jednej z dvoch najdôležitejších úloh ochrany vlastníckych práv vlastníkov a používateľov počítačov - ochranu majetku obsiahnutého v spracovávaných informáciách pred všetkými druhmi škodlivého útoky, ktoré môžu spôsobiť značné ekonomické a iné materiálne a nehmotné škody Na ňu nadväzuje úloha ochrany štátneho tajomstva, kde štát vystupuje ako vlastník informácií.Hlavným cieľom tohto druhu ochrany je zabezpečiť dôvernosť, integritu a dostupnosť informácií. informácie Z hľadiska technickej implementácie je ochrana pred neoprávneným prístupom redukovaná na úlohu vymedzovania funkčných právomocí a prístupu k informáciám

Existujú dva princípy formulovania pravidiel kontroly prístupu: dobrovoľné a povinné.

Prvý je založený na maticové modely.

Nech existuje nejaká množina pomenovaných prístupových objektov (súbory, adresáre, zariadenia atď.) a nejaká množina prístupových subjektov (používatelia, ich procesy). Pravidlá riadenia prístupu sú potom zapísané ako matica, ktorej každý zo stĺpcov zodpovedá jednému objektu prístupu a každý riadok zodpovedá jednému subjektu prístupu. Na križovatke i-tý stĺpec a j-tý riadok zapisuje prístupové práva j- predmet prístupu k i-tý prístupový objekt (čítanie, zápis, mazanie atď.).

V praxi sú systémy riadenia prístupu založené na maticových modeloch zvyčajne implementované ako špeciálne komponenty univerzálneho operačného systému alebo DBMS, alebo ako samostatné softvérové produkty. Podstatnou črtou nástrojov maticovej kontroly prístupu pre najpoužívanejšie univerzálne operačné systémy je zásadná decentralizácia mechanizmov správcu prístupu, ktorá vedie k nemožnosti striktného dodržiavania požiadaviek na overiteľnosť, bezpečnosť a úplnosť kontroly týchto mechanizmov.

Povinná zásada kontroly prístupu je založená na skutočnosti, že všetky prístupové objekty sú vybavené štítkami dôvernosti (napríklad podľa štítkov utajenia: „„mimoriadna dôležitosť“, „prísne tajné“, „tajné“, „nie je tajné“). a pre každý prístupový subjekt je určená úroveň prístupu (napríklad stupeň utajenia dokumentov, s ktorými môže subjekt pracovať). Potom, keď používateľ komunikuje so systémom, je povolené čítanie len vo vzťahu k informáciám zodpovedajúcej úrovne dôvernosti alebo nižšej. A zapisovanie informácií je povolené len pre informácie zodpovedajúcej úrovne dôvernosti alebo vyššej. Takéto pravidlá zabezpečujú, že pri odovzdávaní informácií neznižuje úroveň ich dôvernosti.

Všimnite si, že v najkritickejších prípadoch sa používajú oba princípy na formulovanie pravidiel riadenia prístupu.

Samotná procedúra prístupu používateľa (v súlade s pravidlami kontroly prístupu) prebieha v troch fázach: identifikácia, autentifikácia a autorizácia.

Identifikácia spočíva v prezentácii užívateľa do systému jeho identifikátora (mena) a kontrole prítomnosti tohto mena v pamäti systému.

Overenie spočíva v overení, či subjekt prístupu vlastní ním predložený identifikátor (autentifikácia). Na implementáciu autentifikačného postupu sa používa identifikátor prístupového subjektu, ktorý je buď jeho tajomstvom (heslo a pod.), alebo je pre subjekt jedinečný a je zaručené, že nie je sfalšovaný (biometrické charakteristiky).

Najjednoduchší spôsob ochrana automatizovaného systému pred vzdialeným prístupom neoprávnených používateľov je odmietnutím práce v sieti a poskytuje fyzickú ochranu pred všetkými externými sieťovými pripojeniami. V najkritickejších prípadoch tak robia.

Vzhľadom na praktickú nemožnosť takejto izolácie v súčasnosti vo väčšine prípadov je však potrebné zabezpečiť jednoduché a jasné pravidlá pre komunikáciu medzi lokálnymi sieťami rôzneho stupňa bezpečnosti, prípadne aj zabezpečenou sieťou s nezabezpečenou sieťou. V tomto prípade sa zdá, že zabezpečená lokálna sieť sa nachádza vo vnútri perimetra, ktorý zachováva utajenie. Služba kontroly vstupu do perimetra a iné obranné mechanizmy definovať: kto a aké informácie sú prijímané. V takomto prostredí môže systém brány, niekedy nazývaný firewall, smerovač alebo modul zabezpečeného rozhrania, oddeliť zabezpečené systémy alebo siete od nezabezpečených systémov alebo sietí zvonku. Nezabezpečený systém môže komunikovať so zabezpečeným systémom iba cez jeden komunikačný kanál riadený zabezpečenou bránou. Brána riadi prevádzku zvonku aj zvonku a účinne izoluje chránenú sieť od vonkajší svet. Pretože brána firewall chráni ostatné počítače vo vnútri perimetra, ochrana sa môže sústrediť na bránu firewall.

Rozmýšľame, ako obnoviť Skype na prenosnom počítači

Fixies masters plná verzia Fixies hra plná verzia stiahnutá do vášho počítača

Inštalácia alebo aktualizácia, oprava chýb Net framework 3

Virtuálne meny a virtuálne burzy vo svete

Zlaté čísla Ako predať krásne telefónne číslo