Сейчас во многих отелях и барах есть бесплатная Wi-Fi сеть и у многих посетителей возникает соблазн поработать, сидя за чашкой кофе, или банально проверить почту, запостить что-то в twitter или facebook. Как велик соблазн, так и вероятность того, что к вам могут нагрянуть «незванные гости».

Следуя приведенным ниже советам вы сможете пользоваться общественными Wi-Fi сетями и при этом оставаться в безопасности.

Выключите раздачу файлов

Когда вы работаете дома с Wi-Fi сетью, вы спокойно можете расшаривать файлы на вашем компьютере и открывать доступ к принтеру для компьютеров, которые находятся в вашей сетке. В публичных местах лучше отключить эту опцию.

Windows : Откройте Панель управления, затем перейдите к Сетям и Интернет — Центр управления сетями и общим доступом, далее кликните на Выбор домашней группы и параметров общего доступа — Изменение дополнительных параметров общего доступа. Здесь вы должны выключить доступ к файлам и принтерам, отключить поиск сети и доступ к общим папкам. Некоторые из этих операций выполняются автоматически Windows, если вы обозначили эту сетку как общественную.

Mac OS X : Заходите в Системные Настройки, убеждаетесь, что все галочки убраны. Туда же нужно заходить, если вы хотите отключить поиск сети. После этих действий ваш компьютер не будет виден в сети. В Windows это будет просто еще одна галочка в дополнительных настройках доступа. В Mac OS X это будет называться «режим стелса», который находится в настройках брандмауэра.

Настройка Брандмауэра

Сейчас практически все ОС идут хотя бы с самым простым брандмауэром, поэтому настроить его так, чтоб никто посторонний не мог влезть в ваш компьютер. В принципе, настройки безопасности могут быть настроены автоматически, но проверить все же стоит. Путь в Windows: Панель управления — Система и Безопасность — Windows Брандмауэр; в Mac: Системные настройки — Безопасность — Брандмауэр. Вы также можете настроить брандмауэр так, чтоб некоторые программы или обновления имели открытый доступ к вашему компьютеру, кликнув на «разрешение запуска программы через брандмауэр» в Windows, в OS X нужно заходить в дополнительные настройки.

Используйте SSL при любой возможности

Обмен трафиком с сайтами через HTTP не зашифрован и если у вас есть определнные навыки, вы легко можете украсть себе кусочек. Если это простая информация, которая общедоступна — ничего страшного. Гораздо хуже, когда это ваши пароли и ключи. Используя HTTPS (для посещения сайтов) или SSL (когда вы используете приложения, которым нужен доступ в интеренет, например, mail client) зашифровывайте данные, которые проходят между вашим компьютером и этим веб сервисом.

Некоторые сайты делают это автоматически, но лучше следить строкой с адресом и быть уверенным, что «s» в «https» всегда там, когда вы обмениваетесь информацией. Если она исчезла, лучше сразу же разлогиниться. В других сайтах по умолчанию стоит HTTP, но вы можете вручную напечатать HTTPS.

Если же вы пользуетесь такимим почтовыми клиентами, как Outlook или Mail.app, убедитесь, что ваш аккаунт зашифрован с помощью SSL. Если нет, то другие люди смогут спокойно читать ваши письма, узнать ваш логин и пароль и много другое. Поэтому нужно обязательно убедиться, что почтовая программа, которой вы пользуетесь, поддерживает SSL, если нет, то лучше не использовать их в сетях с общим доступом.

Используем виртуальную частную сеть

К сожалению, не все сайты предлагают использовать SSL. И если вам все же нужно посетить такие сайты, лучше использовать связь через VPN или виртуальную частную сеть. Эти сервисы позволяют вам работать в общественной Wi-Fi сети так, как будто вы работаете в частной сети.

Выключайте доступ к сети, когда не работаете в ней

Если вы хотите гаранитровать безопасность, когда вы не используете интернет, лучше просто отключиться на это время от общественной Wi-Fi сети. Сделать это очень просто как в Windows, так и в Mac. В Mac просто кликните на иконку Wi-Fi и выберите «выключить опции AirPort». В Windows вам просто нужно кликнуть правой клавишей мышки на иконке беспроводной связи и отключить ее.

Как сделать автоматическими настройки безопасности вашей публичной Wi-Fi сети

Если вам не хочется каждый раз вручную настраивать безопасности вашей Wi-Fi сети, вы можете сделать их автоматическими.

В Windows

Когда вы захотите подсоединиться к любой сети в Windows, будете ли вы находиться дома, на работе или в кафе, в любом случае вас будут спрашивать о настройках. На любое из этих мест вам предложат список настроек. Общие настройки дадут вам наибольшую безопасность. Вы можете вручную настроить все необходимые вам поднастройки для мест, где вы чаще всего используете общую Wi-Fi сеть. Для этого вам нужно открыть Панель управления — Сеть и Интернет — Выбор домашней группы и параметров общего доступа. Оттуда вы можете включить или выключить для различных профилей поиск сети, раздачу файлов и открытый доступ к папкам и принтерам.

В этом случае можно воспользоваться программой NetSetMen .

В Mac OS X

Здесь у вас нет большого количества опций для автоматических настроек сети, но AirPort Loction сделает все, что вы захотите, и даже больше. С его помощью вы можете включить ваш брандмауэр, выключиь вашу SMPT почту, подключиться к VPN и еще много различных вариантов, в зависимости от той сети, к которой вы хотите подключиться. Вы даже можете менять фон своего рабочего стола в зависимости от того, к какой сетке подключены.

В вашем браузере

Расширение FireFox HTTPS Everywhere автоматически выбирает безопасность HTTPS для большинства популярных сайтов, включая New York Times, Facebook, Google Search и т.д. Вы даже можете добавить ваш собственный файл XML config. Это расширение работает в Windows, Mac и Linux.

Иногда, нам срочно нужно выйти в интернет. Для этого можно воспользоваться sim-картой с подключенной услугой «мобильный интернет» или Wi-Fi-сетью. Что делать, если услуга «мобильного интернета» не подключена, а есть возможность выходя в бесплатную Wi-Fi-сеть? Конечно, мы такой услугой воспользуемся. Тем более, что скорость интернет-соединения при таком подключении в разы выше, чем при выходе во всемирную паутину с помощью сим-карты.

Навигация

Что страшного в открытых Wi-Fi-сетях?

Wi-Fi-сети, к которым можно подключиться, бывают общественными или созданные вашими соседями, но забывшие их закрыть паролем. Подключиться к такой сети очень просто. Но, во-первых, это нечестно. Если кто-то по глупости или забывчивости оставил свою сеть открытой, то это не значит, что нужно к ней подключаться. А, во-вторых, это небезопасно. Где гарантия того, что такую сеть не создал злоумышленник?

Киберпреступники идут на различные ухищрения, для того, чтобы стать владельцами ваших логинов и паролей. Почему вы думаете, что Wi-Fi-сеть «anna_home» не создана ими? Конечно, риск попасться на такое соединение из дома невелик. Мало, кто из киберпреступников будет создавать Wi-Fi-сеть в подъезде вашего дома. Им легче и проще сделать это в торговых центрах, кафе, городских парках и других местах скопления людей.

Такие сети могут помочь киберпреступникам узнать ваши логины и пароли в социальных сетях, различных порталах и сайтах. С помощью поддельных Wi-Fi-сетей злоумышленники могут узнать номер ваших банковских карт и другую важную финансовую информацию.

Почему еще нужно остерегаться открытых WI-Fi-сетей?

Кроме кражи личной информации открытые Wi-Fi-сети могут заразить устройство, с помощью которого вы выходите в интернет вирусами. Даже если сеть создал не злоумышленник, а ваш забывчивый сосед, то нашедший ее до вас киберпреступник или другой сосед с зараженным устройством мог наградить ее вирусом.

Тут все как в реальной жизни. Используя беспорядочные связи – нужно предохраняться.

Но, даже если открытая WI-Fi-сеть вашего соседа не является зараженной, а ваше устройство защищено от вирусов, то это еще не значит, что такую сеть нужно использовать в своих целях. Например, вы захотите просмотреть новую серию любимого сериала или футбольный матч, а сосед, который является владельцем такой сети, поставит большой объем информации на скачивание. Вряд ли скорость такой сети позволит вам просмотреть видео без зависания.

Используя такую сеть, вы будите делить скорость со всеми работающими в сети устройствами. Если ваш сосед использует десткопный ПК, ноутбук и другие устройства, а также к его сети подключится еще один «умник», то скорость соединения будет минимальной.

Что могут украсть злоумышленники через поддельную Wi-Fi-сеть?

На ваших мобильных устройствах, с помощью которых вы подключаетесь к Wi-Fi-сетям, наверняка находятся семейные фото, переписка с друзьями и коллегами по работе, важная деловая информация и файлы работы. Всех их легко «потерять» с помощью таких фейковых сетей.

Но, если большинство из перечисленных здесь файлов не обладают большой ценностью, то финансовая информация (коды доступа к банковским счетам, номера карт и другая информация) должна быть защищена дополнительно. А лучше ее и вовсе хранить на устройствах, которые не выходят во Всемирную сеть.

Правила безопасности при пользовании открытых Wi-Fi-сетей

- Если же выйти в открытые Wi-Fi-сети необходимо, то при таком «безрассудном» поступке нужно придерживаться определенных правил. Они помогут минимизировать (конечно не до конца) риск, связанный с таким подключением

- Отключите автоматическое подключение к Wi-Fi. Если вы сделаете это, то не только сэкономите заряд вашей батареи, но и защитите свои данные от злоумышленников. Киберпреступники для кражи ваших данных часто создают фейковые сети, клоны известных общедоступных сетей. Если не отключить автоматическое подключение, то ваш смартфон без вашего ведома сам подключится к таким сетям, а злоумышленники быстро умыкнут всю нужную им информацию

- Кроме кражи ваших данных, такие сети используются маркетологами для «слежки» за вами. Они с помощью вашего смартфона подключенного к Wi-Fi-сети торгового центра, узнают о ваших интересах и будут использовать ваше устройство для отправки спам-предложений

- Не используйте открытые Wi-Fi сети для доступа к вашим банковским данным и платежным реквизитам. Для того, чтобы оплатить счета во Всемирной паутине пользуйтесь защищенной домашней сетью или мобильным интернетом

- Включите в настройках «Всегда использовать безопасное соединение» на важных для вас сервисах. Также можно в настройках вашего устройства включить VPN (виртуальную частную сеть). Но, не все устройства поддерживают этот защиты данных

- Для мобильных браузеров Google Chrome, Firefox или Opera скачайте и установите специальный плагин, который обеспечит более безопасный выход в Интернет. Например, HTTPS Everywhere от Electronic Frontier Foundation (EFF) . Добавьте в его настройках сайты, пользуясь которыми вы хотите защитить свое соединение

- Установите хороший антивирус на ваше устройство, с которого вы выходите в Интернет. Защитить важную информацию (в том числе и логины, пароли, платежные данные и т.п.) можно с помощью антивируса Kaspersky Internet Security

- Важно понимать, на какой риск вы идете, используя для выхода в интернет общественные Wi-Fi-сети. Но, даже защищенные сети могут использоваться злоумышленниками для кражи ваших данных. Поэтому, всегда нужно быть на чеку. Особенно если оплачиваете через интернет покупки и управляете своими банковскими счетами

Видео. Опасность общественных сетей WiFi

Многим пользователям знакомо желание, возникающее во время ожидания своего рейса в аэропорту или обеда в ресторане, - воспользоваться предоставленной заведением точкой доступа и зайти в интернет. Практика бесплатного Wi-Fi в публичных местах сегодня распространена. Точка доступа стала частью маркетинговой компании как организаций, желающих заинтересовать посетителя, так и операторов, предоставляющих вход в интернет без пароля в местах большого скопления людей, желая лишний раз продемонстрировать качество своих услуг.

Повсеместно эта услуга пользуется большой популярностью. Ведь многие жители современного города плохо представляют себе обед без проверки своей страницы в социальных сетях. Но при этом на подсознательном уровне многие посетители ресторанов, кафе, аэропортов не решаются обратиться к своему онлайн-банкингу, справедливо не доверяя общественной точке доступа в Интернет. Так действительно ли она может быть опасна для личной информации? И одинаково ли опасно использование общественного Wi-Fi для всех сервисов или только тех, у которых слаба защита?

Основные проблемы, тесно связанные с использованием публичной точки доступа, - это невозможность быть уверенным во всех устройствах, использующих эту сеть, и в том, что сама точка не является вредоносной. Главная опасность заключается в том, что при использовании общественной сети ваш трафик не защищен, а, значит, его легко отследить подключившимся к той же точке. Ваша домашняя сеть, как правило, зашифрована. Именно поэтому сосед, использующий ваш Wi-Fi, не сможет увидеть историю посещения вашего браузера или то, что находится на вашем экране в данный момент. Информация остается между роутером и вашим устройством, с помощью которого вы выходите в Интернет.

Когда речь идет об общественной точке доступа, подразумевается, как правило, отсутствие шифрования, ведь в большинстве случаев вам не приходится вводить пароль для подключения. Таким образом, участники сети могут видеть, какие сайты вы посещаете и даже то, какие данные вы на них вводите. Для того, чтобы видеть чужой трафик, существуют различные средства. Например, программа «Firesheep» достаточно проста в использовании и демонстрирует, насколько уязвимы ваши данные в общественных местах.

Впрочем, потенциальная опасность слежения за всеми действиями, совершенными вами в Сети, не означает, что не существует средств для защиты от этого. Вы должны понимать, что, несмотря на общую уязвимость вашего подключения к незашифрованной точке доступа, существует сайты, имеющие защиту сами по себе. К слову, большинство онлайн-банкингов зашифрованы. Существует расширение для браузера «The HTTPS Everywhere», которое позволяет подключаться только к защищенным сайтам. При частом подключении к публичным точкам доступа, возможно, вам стоит обратить внимание на VPN-сервисы. Они создают подобие туннеля внутри основной сети. Обычно с помощью этих сервисов пользователи избегают ограничений на доступ к определенным ресурсам и файлам в Интернете, недоступных в какой-либо стране, но в описываемой ситуации они смогут стать защитой от любопытных глаз. Ведь с помощью VPN интересующиеся смогут увидеть лишь, что вы подключились к сети, но не поймут, что конкретно вы делаете.

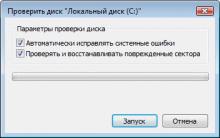

Защитить себя можно и от присутствия зараженных устройств в сети. Для этого необходимо при первом подключении выбрать в автоматически всплывающем меню пункт «Общественная сеть», а не «Домашняя» или «Сеть предприятия». Это гарантирует некоторую защищенность, ведь ОС интересуется о характере новой точки доступа не просто так. Выбор общественной сети поможет запретить вашему устройству обмениваться файлами или иной важной информацией с другими компьютерами. Так же важно иметь последние версии ПО и использовать брандмауэр.

Самая большая угроза кроется в тех точках доступа, что намеренно используются в качестве приманок для пользователей, которым необходим доступ в Интернет, чтобы проверить банковский счет или что-то не менее важное. Мошенники могут действовать различными методами. К примеру, существует специальный софт «Sslstrip», который перенаправляет пользователя на другие домены, чьи названия похожи, но содержат иные символы. Таким образом, используя общественную точку доступа, вы можете не заметить, как выдаете личную информацию враждебному ресурсу, похожему на известный вам. Существуют и специальные устройства, позволяющие практически в автоматическом режиме настраивать такие атаки. «The WiFi Pineapple», например. Защитить себя от людей, целенаправленно охотящихся за паролями от интернет-банка достаточно сложно. Поэтому по возможности стоит избегать проверки личных данных в сетях общественного пользования. Но, если все-таки вам часто приходится обращаться к своему счету в подобных ситуациях, то стоит задуматься о VPN-соединении.

Настроить VPN достаточно просто. Для начала стоит выбрать провайдера, а после в Windows в панели управления перейти во вкладку «Сетевые подключения» и настроить новое подключение, выбрав «Подключение к виртуальной частной сети», где в соответствующих полях указать адрес сервера провайдера. Есть и пробные, бесплатные версии. Например, «Itshidden», «SecurityKiSS» и ряд других. Как правило, функционал таких общедоступных версий несколько урезан по сравнению с полными. Они предоставляют доступ к ограниченному количеству трафика в день. Но, по крайней мере, вы сможете понять, стоит ли приобретать полную версию, и защитить себя в пределах общественной сети.

Публикации на тему законодательства и "бумажной" безопасности у меня получаются не очень хорошо, поэтому попробую себя в другом жанре - поговорим о безопасности практической. Темой сегодняшнего поста будет опасность пользования чужими Wi-Fi сетями.

Я думаю, многие специалисты уже знакомы с этой темой, но и они, возможно, найдут в этой статье что-нибудь новое для себя.

Начнем разговор с открытых Wi-Fi сетей, так любимых многими за отсутствие паролей, доступность во многих публичных местах и, обычно, неплохую скорость интернета (если сравнивать с доступом по мобильным сетям). Но открытые сети таят в себе очень большую опасность - весь трафик буквально "витает в воздухе", никакого шифрования и защиты от перехвата. Любой пользователь без специальных знаний, с помощью готовых программ может перехватить и проанализировать весь ваш трафик.

Давайте посмотрим, как это происходит - для демонстрации я перевел свою домашнюю точку доступа в режим открытой сети:

Затем, я подключился к этой сети с ноутбука и с Android-планшета, на планшет я установил приложение Intercepter-NG , оно доступно также под Windows. Приложение требует права супер-пользователя, после запуска стартовое окно приглашает провести сканирование доступных в зоне видимости компьютеров:

Отметив свой ноутбук (IP 192.168.0.101) - перехожу на следующий экран и запускаю перехват пакетов. После этого на ноутбуке открываю Яндекс:

Сниффер уверенно отловил открытие страниц, а если перейти на вкладку с изображением печенья, то можно просмотреть и список всех моих Cookie-файлов, которые мой браузер на ноутбуке передавал и получал при просмотре сайтов. При этом нажав на любую из строчек Intercepter-NG открывает браузер и подставляет перехваченные Cookie, таким образом даже не отловив момент авторизации жертвы на интересующем сайте, можно войти в его открытую сессию. Данный тип атаки носит называние "session hijacking" - "похищение" сессии.

Итак, я продемонстрировал на практике, что защита в открытой Wi-Fi сети отсутствует в принципе. Но в заголовке этого поста написано "чужих" Wi-Fi сетей, а не "открытых". Перейдем к другому аспекту беспроводной безопасности - перехвату трафика внутри закрытой сети. Я перенастроил роутер, включив WPA2 с pre-shared ключем (такой тип защиты Wi-Fi сетей используется в 80% точек доступа):

Снова подключаюсь к сети с ноутбука и планшета и вновь запускаю Intercepter-NG - при сканировании он вновь видит ноутбук - выбираю его и запускаю перехват трафика, параллельно с ноутбука захожу на несколько сайтов с HTTP-Basic авторизацией, и вот что вижу на планшете:

Трафик успешно перехвачен - "злоумышленник" теперь знает мой пароль к веб-интерфейсу роутера и еще одному сайту. Кроме того, session hijacking так же работает - ведь перехватывается весь трафик.

В случае использования WEP и WPA всё очень просто, для шифрования разных устройств в одной сети используются одинаковые ключи. Так как "злоумышленник" тоже знает этот ключ и сидит в этой же сети, он всё так же перехватывает весь трафик и расшифровывает его знакомым ключом.

Я же использовал WPA2, в которой эта проблема была решена и клиенты используют разные ключи шифрования, однако в нем присутствует серьезная уязвимость и, зная ключ авторизации и перехватив определенный набор пакетов можно раскрыть так называемый Pairwise Transient Key - ключ, которым шифруется трафик для интересующего нас клиента.

Как показала практика, частично решить проблему можно включением опции AP Isolation, которую поддерживают большинство современных Wi-Fi-роутеров:

Однако это не панацея, пропадает возможность перехвата с помощью Intercepter-NG под Android, но более функциональные утилиты, например, Airodump-ng продолжают работать. Подробнее различие в работе этих утилит и причины неработоспособности Intercepter-NG я не изучал, отложив эту тему на потом.Кроме этого, узнать включена ли изоляция в той сети, куда вы подключаетесь (например, в кафе или на мероприятии) без практической проверки нельзя.

В опасности использования чужих Wi-Fi сетей мы разобрались, остается вопрос защиты. Способов достаточно много, основная идея - дополнительное шифрование всего трафика, а уж методов реализации достаточно - строгое использование SSL везде, где это возможно (HTTPS, SSH, SFTP, SSL-POP, IMAP4-SSL и т.д.), подключение через VPN, использование распределенной сети шифрования типа TOR и так далее. Эта тема достаточно обширна и ей стоит посвятить отдельную запись.

Сегодня Wi-Fi прочно занял свое место в нашей жизни, превратившись из новой технологии в повседневность. Зайдя выпить кофе в кафе или присев на лавочку в сквере многие начинают искать ближайшую точку доступа, нисколько не задумываясь о вопросах безопасности. Практика показала, что слабое представление об угрозах в беспроводных сетях имеют не только пользователи, но и многие администраторы, подвергая серьезным рискам корпоративные системы.

Почему именно Wi-Fi? Чем данная технология так привлекательна для злоумышленника? Чтобы ответить на этот вопрос, вспомним как работают проводные сети. Основу современных сетей составляют коммутаторы (свичи, switch), которые отправляют пакеты только на порт получателя исключая доступ к ним других хостов.

Чтобы осуществить перехват чужого трафика злоумышленник должен не только физически подключиться к сети, что само по себе проблематично, но и включиться в цепь передачи пакетов. Если даже злоумышленник подключится в свободный порт коммутатора, то перехватить или прослушать чужой трафик он не сможет. Чтобы осуществить такую атаку нужно иметь физический доступ к сетевому оборудованию и административные права, что делает ее практически невозможной.

Чтобы осуществить перехват чужого трафика злоумышленник должен не только физически подключиться к сети, что само по себе проблематично, но и включиться в цепь передачи пакетов. Если даже злоумышленник подключится в свободный порт коммутатора, то перехватить или прослушать чужой трафик он не сможет. Чтобы осуществить такую атаку нужно иметь физический доступ к сетевому оборудованию и административные права, что делает ее практически невозможной.

Примечание. Мы сознательно не рассматриваем ситуации с внедрением в периметр сети разного рода вредоносного ПО, получению несанкционированного доступа к активному сетевому оборудованию и т.п., так как это выходит за рамки данной статьи.

Беспроводные сети в силу особенностей среды передачи не могут обеспечить разграничения доступа к данным, пакеты, передаваемые клиентом или точкой доступа могут быть получены любым устройством в зоне действия сети.

В нормальном режиме сетевое оборудование принимает предназначенные только ему пакеты, однако существует специализированное и легкодоступное ПО, которое позволяет осуществлять перехват и анализ всего сетевого трафика.

В нормальном режиме сетевое оборудование принимает предназначенные только ему пакеты, однако существует специализированное и легкодоступное ПО, которое позволяет осуществлять перехват и анализ всего сетевого трафика.

Даже если это ваша гостевая Wi-Fi и она надежно изолирована от корпоративной сети, все равно она подвержена тем же угрозам, особенно если ею пользуются ваши сотрудники с персональных устройств, а если они при этом еще обращаются к корпоративным сервисам, то риски возрастают многократно.

Мы не будем давать готовых механизмов атак на открытые сети, скажем только что доступность соответствующего ПО и инструкций делают эту задачу доступной даже для скучающих школьников.

Кроме того, мы советуем также рассматривать сети с шифрованием WEP как открытые, при наличии сетевой активности в сети для ее взлома требуется 5-10 минут, причем делается это специализированным ПО в автоматическом режиме и не требует от злоумышленника никаких специальных знаний.

С WPA / WPA2 сетями ситуация обстоит намного лучше, при выборе надежного ключа и отказе от скомпрометированной технологии TKIP (в пользу AES) взломать такие сети без применения спецсредств и глубоких знаний практически невозможно. Опять-таки не будем забывать о защищенных сетях, ключ которых известен злоумышленнику, например, сеть в ресторане, где ключ выдается официантом вместе с заказом.

Существует ПО, например, CommView for WiFi, которое позволяет осуществлять перехват и расшифровку пакетов даже в закрытых сетях. Поэтому защищенные сети, ключ от которых известен широкому кругу лиц, следует также рассматривать как открытые, со всеми вытекающими из этого мерами предосторожности.

Основная угроза открытых сетей - это перехват и анализ вашего трафика. Поэтому присев в парке на скамейку и обнаружив открытую сеть, не спешите подключаться к ней, а подумайте кому она может принадлежать.

Вполне может быть, что вон тот паренек в очках на соседней лавочке и есть злоумышленник, при помощи ноутбука и 3G модема поднявший точку доступа, собирая из проходящего трафика пароли, cookie и прочую "интересную" информацию.

Вполне может быть, что вон тот паренек в очках на соседней лавочке и есть злоумышленник, при помощи ноутбука и 3G модема поднявший точку доступа, собирая из проходящего трафика пароли, cookie и прочую "интересную" информацию.

Поэтому примите как аксиому, используя открытые сети не авторизуйтесь ни на каких ресурсах, передающих авторизационные данные в открытом виде. Злоумышленнику даже не нужен ваш пароль, который может быть передан в зашифрованном виде, вполне достаточно перехватить cookie, после чего он без проблем авторизуется под вашей учетной записью.

Если вам все-таки надо авторизоваться, то убедитесь, что сайт поддерживает SSL и сертификат действительно принадлежит этому сайту. При этом избегайте подключения к ресурсам с самоподписанным сертификатом, подлинность которого вы не можете проверить. Об этом мы еще поговорим более подробно.

Также избегайте, а лучше всего никогда не используйте открытые сети для доступа к финансовой информации или совершения платежей.

Другая опасность подстерегает нас там, где принадлежность точки доступа вроде бы известна. Злоумышленник может использовать еще одно свойство сетей Wi-Fi - при наличии в сети нескольких точек доступа, автоматически переключаться на ту, у которой лучше сигнал.

Схема атаки предельно проста, злоумышленником создается точка доступа с таким же SSID, как у существующей сети, после чего все близко расположенные клиенты автоматически переключатся на точку злоумышленника, даже не подозревая, что их трафик перехватывается. В итоге посиделки с планшетом в любимом кафе могут закончиться очень невесело и хорошо еще если пострадает личная информация, а не будут утрачены реквизиты доступа к корпоративной сети.

Схема атаки предельно проста, злоумышленником создается точка доступа с таким же SSID, как у существующей сети, после чего все близко расположенные клиенты автоматически переключатся на точку злоумышленника, даже не подозревая, что их трафик перехватывается. В итоге посиделки с планшетом в любимом кафе могут закончиться очень невесело и хорошо еще если пострадает личная информация, а не будут утрачены реквизиты доступа к корпоративной сети.

Здесь в полный рост встает проблема безопасного доступа к корпоративным ресурсам, даже если в вашей организации не используется Wi-Fi. Где гарантия, что сотрудник сидя в парке или кафе не решит проверить корпоративную почту?

Но даже если вы убедились, что точка доступа одна и принадлежит тому, кому надо, не спешите радоваться. Существует тип атаки ARP-spoofing , который способен направить ваш трафик через устройство злоумышленника.

Наконец злоумышленник может просто собирать и анализировать Wi-Fi трафик не вмешиваясь в работу беспроводной сети, переведя свой Wi-Fi адаптер в режим мониторинга.

Наконец злоумышленник может просто собирать и анализировать Wi-Fi трафик не вмешиваясь в работу беспроводной сети, переведя свой Wi-Fi адаптер в режим мониторинга.

Понятно, что повлиять на возможность перехвата пакетов в сетях Wi-Fi мы не можем в силу особенностей среды распространения. Отказ от использования Wi-Fi в организации также никак не обезопасит вашу инфраструктуру. К каждому сотруднику сторожа не приставишь и использовать корпоративные ресурсы через открытые сети не запретишь.

Понятно, что повлиять на возможность перехвата пакетов в сетях Wi-Fi мы не можем в силу особенностей среды распространения. Отказ от использования Wi-Fi в организации также никак не обезопасит вашу инфраструктуру. К каждому сотруднику сторожа не приставишь и использовать корпоративные ресурсы через открытые сети не запретишь.

Что делать? Полностью отказаться от незашифрованных каналов доступа к данным. Используйте SSL где это возможно, там, где невозможно - VPN. Еще один момент связан с самоподписанными сертификатами. Использовать их можно исключительно внутри периметра безопасности, а лучше не использовать вообще. Если вас волнует вопрос безопасности - приобретите нормальный сертификат, не приучайте сотрудников игнорировать предупреждения безопасности.

В противном случае вы можете стать жертвой атаки "человек посередине". Смысл ее сводится к тому, что при соединении с защищенным узлом злоумышленник самостоятельно получает сертификат от узла, передавая клиенту собственный сертификат.

Вполне понятно, что браузер отреагирует на такое вмешательство предупреждением безопасности.

Вполне понятно, что браузер отреагирует на такое вмешательство предупреждением безопасности.

Однако если вы приучили своих сотрудников игнорировать данное предупреждение, используя самоподписанный сертификат, то они, как говорится, не заметят разницы и благополучно проигнорируют его и сейчас.

Поэтому если вы все-таки используете самоподписанные сертификаты, то не поленитесь установить на каждое устройство корневой сертификат, чтобы избежать появление данного предупреждения, что поможет избежать появления привычки его игнорировать.

По этой же причине мы не рекомендуем использовать технологию ssl-bump, которая предназначена для фильтрации SSL-трафика на шлюзе. Стремление фильтровать трафик понятно, но безопасность дороже, кроме того, в случае компрометации шлюза вы своими руками выполните атаку "человек посередине" на свою организацию.

Теги:

Обзор Samsung Galaxy A7 (2017): не боится воды и экономии Стоит ли покупать samsung a7

Делаем бэкап прошивки на андроиде

Как настроить файл подкачки?

Установка режима совместимости в Windows

Резервное копирование и восстановление драйверов Windows