Chúng tôi đã có một chút quen thuộc với mô-đun TPM khi chúng tôi biết về. Hôm nay chúng ta sẽ mở rộng kiến thức về nó một chút và nói về cách có thể kiểm soát nó.

Quản lý mô-đun TPM

Quản lý hệ điều hành của TPM kết thúc với cấu hình ban đầu của nó. Chip TPM tự thực hiện tất cả các tính toán, ngoài khả năng truy cập của hệ điều hành, điều này cho phép nó không sợ các lỗ hổng của hệ điều hành. Công cụ duy nhất để quản lý TPM trên hệ điều hành máy khách Windows là bảng điều khiển. Quản lý TPM. Bảng điều khiển này có thể được gọi từ ( tpm.msc), hoặc tìm nó tại Bảng điều khiển - Mã hóa ổ đĩa BitLocker - Quản trị TPM. Nhân tiện, câu trả lời cho câu hỏi “tôi có mô-đun TPM không” cũng có thể có trong bảng điều khiển này. Nếu không có mô-đun, thì bạn sẽ thấy dòng chữ " Không thể tìm thấy TPM tương thích b ”. Vâng, nếu bạn có nó, thì bạn có thể bật, tắt mô-đun này; lưu thông tin khôi phục TPM; loại bỏ TPM; khôi phục mô-đun TPM sau khi chặn, v.v.

Đây là lúc các khả năng quản lý mô-đun TPM sử dụng hệ điều hành gần như kết thúc. Một lợi thế bổ sung chỉ có thể là trên một số máy tính có dữ liệu này, mô-đun cũng có thể được bật / tắt trong BIOS của máy tính.

Bảo mật thông tin: Mô-đun nền tảng đáng tin cậy và Thuốc màu đỏ. Phần 2.Bài viết:

Từ các biên tập viên của cổng VM Guru: bài viết này của Andrey Lutsenko, một chuyên gia trong lĩnh vực bảo mật thông tin, bao gồm cả môi trường ảo, cho chúng ta biết về lỗ hổng tiềm ẩn của nhiều hệ thống phần mềm và phần cứng từ máy trạm đến hệ thống máy chủ. Theo quan điểm của chúng tôi, ngày nay tài liệu này là duy nhất, thú vị và phù hợp với nhiều môi trường đòi hỏi sự quan tâm nhiều hơn đến bảo mật thông tin. Chúng tôi cảm ơn Andrey đã cung cấp tài liệu quý giá. Để liên hệ với tác giả, hãy sử dụng thông tin trong phần "".

Với sự trợ giúp của Hyperdriver, bạn có thể kiểm soát các giao thức hoạt động của nhiều thiết bị khác nhau và thậm chí điều khiển các thiết bị được thiết kế để bảo vệ các hệ thống máy tính có hệ thống đặc biệt để bảo vệ chống lại sự can thiệp bất hợp pháp - không chỉ mô-đun TRM mà còn cả các thẻ Thông minh khác nhau, tất cả các loại Mã thông báo.

Phiên bản demo của hyperdriver "Red Pill" trong biến thể điều khiển thiết bị đã được sửa đổi và các trình xử lý cụ thể được treo trên nền tảng ảo hóa kiểm soát không gian địa chỉ của mô-đun TRM, khi bất kỳ phần mềm nào cố gắng truy cập các tài nguyên phần cứng này, hyperdriver đăng ký các sự kiện này trong kết xuất, kết xuất có thể được xem thông qua HyperAgent.

Ngoài việc đăng ký sự kiện phần cứng, địa chỉ của lệnh trong mô-đun phần mềm thực hiện lệnh gọi phần cứng này cũng được đăng ký. Hyperagent cho phép bạn xem các mô-đun chương trình này và nếu cần, hãy lưu chúng vào một tệp để phân tích thêm.

Công cụ phần mềm phổ biến nhất sử dụng mô-đun TRM để lưu trữ các khóa mã hóa là Bitlocker, đây chính xác là những gì chương trình này thực hiện và đang xem siêu mã hóa Red Pill trong ảnh chụp màn hình bên dưới.

Giao thức hoạt động của Bitlocker với mô-đun TPM

Ban đầu, Bitlocker (ở giai đoạn khởi động hệ điều hành) sử dụng các chức năng BIOS để đọc các khóa mã hóa đĩa từ mô-đun TPM, công việc đi qua không gian địa chỉ của các cổng I / O.

Sau khi tải nhân hệ điều hành, bản thân hệ điều hành bắt đầu làm việc với mô-đun bằng giao thức 1.2 và thông tin được trao đổi thông qua không gian địa chỉ MMIO.

Giao thức kích hoạt mô-đun TPM(bấm để mở rộng hình ảnh)

Việc quản lý mô-đun TRM bởi một dịch vụ Windows đặc biệt cũng được kiểm soát, ví dụ, giao thức khởi tạo mô-đun TRM thuần túy và nhập khóa kích hoạt vào nó đã được đăng ký. Tương tự, bạn có thể chỉ cần đọc các khóa mã hóa và kích hoạt khác từ TPM của mô-đun, nhưng đây chỉ là những khóa mà mô-đun TRM trao đổi với Hệ điều hành. Các khóa không ra khỏi TPM của mô-đun có thể được đọc bằng cách đăng ký nhật ký sao lưu vào phương tiện bên ngoài chứa nội dung TPM của mô-đun.

Từ văn bản trước, có vẻ như chủ đề này không phù hợp với nước ta, vì các mô-đun TPM bị cấm sử dụng và các công cụ bảo vệ thông tin nhập khẩu khác chỉ được sử dụng cho dữ liệu bí mật.

Cơ sở của bảo mật thông tin Nga là các mô-đun tải xuống đáng tin cậy (MDZ) như "Accord", "Sobol", v.v. Ngoài ra, các phương pháp ngắt kết nối mạng cục bộ khỏi các đường truy cập Internet bên ngoài, theo ý tưởng của các kiến trúc sư hệ thống an ninh thông tin loại bỏ hoàn toàn mọi nguy cơ xâm nhập từ bên ngoài.

Nhưng, " ÔI CHÚA ƠI", những phương tiện kỹ thuật và hành chính bất khả xâm phạm của Nga này dễ dàng được quản lý bởi các siêu điều khiển và sự bảo vệ đang bùng phát ở các đường nối (bản thân nó đã không có biện pháp bảo vệ nào trong một thời gian dài - chỉ có một doanh nghiệp trị giá hàng triệu đô la).

Ngoài ra, an ninh thông tin, với tư cách là một thể chế chính sách của Nhà nước, đã trở thành một điều hoàn toàn hư cấu, - trong khuôn khổ của một câu ngạn ngữ cổ của Nga: "Sự nghiêm minh của luật pháp được bù đắp bởi sự tùy chọn trong việc thực hiện chúng."

Ví dụ cụ thể:

Việc sử dụng trên lãnh thổ Nga các công cụ và cài đặt mật mã có chứa các công cụ đó trong thành phần của chúng chỉ có thể thực hiện được trên cơ sở giấy phép (Nghị định của Tổng thống Liên bang Nga ngày 3 tháng 4 năm 1995) hoặc thông báo.

Trong mô hình này, nhà sản xuất cài đặt mô-đun TPM trên bo mạch và chuyển máy tính xách tay đến Nga theo thủ tục thông báo, báo cáo rằng thiết bị này bị nhà sản xuất vô hiệu hóa ở giai đoạn sản xuất:

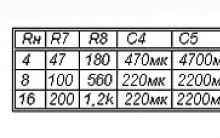

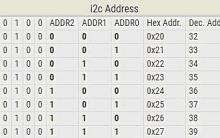

Bo mạch CF-52 có mô-đun TPM do Infineon SLB 9635 TT1.2 sản xuất

Trong mẫu máy tính xách tay cao cấp và đắt tiền này, mô-đun TPM có thể hoạt động được trong Hệ điều hành bằng các thao tác đơn giản với bảng ACPI BIOS, được minh họa bên dưới.

Có thể thấy từ các slide trên, nhà nhập khẩu đã rất khôn ngoan trong việc thông báo của mình, và các Cơ quan quản lý nhà nước kiểm soát đã "chết tiệt".

Hơn nữa, việc cho phép nhập các mô-đun TPM bị cho là đã bị vô hiệu hóa là một mối đe dọa nghiêm trọng đối với an ninh thông tin của đất nước, vì các mô-đun TPM được cho là "bị vô hiệu hóa" này được sử dụng bởi các hệ thống điều khiển từ xa để cài đặt tính toán từ máy tính xách tay đến máy chủ, bao gồm cả. Trong hệ thống điều khiển từ xa, chúng chịu trách nhiệm cho phép máy chủ từ xa kiểm soát việc cài đặt máy tính.

Nhưng điều đáng buồn là có một lĩnh vực mà công nghệ ảo hóa phần cứng thực sự có thể giúp ích. Trên thực tế, nếu bạn không chấm dứt virus, thì cuộc sống của chúng sẽ phức tạp nghiêm trọng (đó là virus chứ không phải trojan và những thứ rác rưởi khác khai thác sự ngu ngốc và kém cỏi của người dùng).

Mô tả về hyperdriver để giải quyết nhiệm vụ chống vi-rút cao cả này sẽ được đưa ra trong bài viết tiếp theo.

Vui lòng kích hoạt JavaScript để xemMô-đun nền tảng đáng tin cậy (Trusted Platform Modules) là những con chip nhỏ dùng để bảo vệ dữ liệu và đã được sử dụng trong máy tính, bảng điều khiển, điện thoại thông minh, máy tính bảng và thiết bị thu trong vài năm. Khoảng một tỷ thiết bị hiện có chip TPM, trong đó 600 triệu là PC văn phòng.

Kể từ năm 2001, các nhà lý thuyết âm mưu bắt đầu coi chip như một công cụ kiểm soát được cho là cho phép họ hạn chế quyền của người dùng: về lý thuyết, chip TPM có thể được sử dụng để hạn chế việc sao chép bất hợp pháp phim và nhạc. Tuy nhiên, trong 12 năm qua nhiều năm chưa có một trường hợp nào như vậy. Hơn nữa, Windows sử dụng một mô-đun tương tự để khởi động và mã hóa dữ liệu ổ cứng một cách an toàn bằng BitLocker. Do đó, TPM mang lại lợi thế trong cuộc chiến chống phần mềm độc hại và đánh cắp dữ liệu.

Mặc dù vậy, thông số kỹ thuật của phiên bản 2.0 đã thu hút rất nhiều sự chú ý, bởi vì giờ đây chip TPM được khởi chạy "theo mặc định" (trước đây, người dùng phải tự kích hoạt chúng). Có vẻ như sẽ khó có thể sớm tìm thấy thiết bị không phải TPM 2.0 trên thị trường, vì Microsoft đã thay đổi tiêu chí chứng nhận cho Windows cho phù hợp. Kể từ năm 2015, tiêu chuẩn TPM 2.0 là tiêu chuẩn bắt buộc đối với tất cả mọi người, nếu không nhà sản xuất phần cứng sẽ không nhận được xác nhận về chứng nhận đã được thông qua.

TPM Manager trong cửa sổ Windows Control Panel hiển thị trạng thái và phiên bản của chip TPM

Chip TPM đảm bảo bảo mật hệ điều hành

Cách hiệu quả nhất để bảo vệ hệ thống, loại bỏ khả năng bị tin tặc xâm nhập là sử dụng chip TPM phần cứng. Nó là một "máy tính trong máy tính" nhỏ: một mô-đun đáng tin cậy với bộ xử lý, RAM, bộ nhớ và giao diện I / O riêng.

Nhiệm vụ chính của TPM là cung cấp các dịch vụ an toàn được đảm bảo cho hệ điều hành. Ví dụ: chip TPM lưu trữ các khóa mật mã được sử dụng để mã hóa dữ liệu trên ổ cứng. Ngoài ra, mô-đun xác nhận danh tính của toàn bộ nền tảng và kiểm tra hệ thống xem có thể có sự can thiệp của hacker vào phần cứng hay không. Trên thực tế, TPM song song với UEFI Secure Boot cung cấp cho người dùng một quy trình hoàn toàn an toàn và bảo mật để khởi động hệ điều hành.

Giai đoạn mà phần mềm của bên thứ ba (máy quét chống vi-rút) được tải được Microsoft gọi là Khởi động được đo lường. Đối với trình điều khiển ELAM (Early Launch Anti-Malware) từ các nhà phát triển chống phần mềm độc hại, Microsoft cung cấp chữ ký của nó. Nếu nó bị thiếu, UEFI sẽ làm gián đoạn quá trình khởi động. Kernel kiểm tra khả năng bảo vệ chống vi-rút khi khởi động. Nếu trình điều khiển ELAM vượt qua bài kiểm tra, hạt nhân công nhận phần còn lại của trình điều khiển là hợp lệ. Điều này giúp loại bỏ khả năng rootkit sẽ ảnh hưởng đến quá trình khởi động Windows và "lợi dụng tình thế" khi trình quét virus chưa hoạt động.

Đặc tả TPM 1.2 trước đó sử dụng công nghệ lỗi thời với các thuật toán mã hóa RSA-2048 và SHA-1 được nhúng trong phần cứng (công nghệ sau được coi là không an toàn). Thay vì sử dụng các thuật toán được xác định nghiêm ngặt trong chip TPM ở phiên bản 2.0, các phương pháp mã hóa đối xứng và bất đối xứng có thể được cung cấp. Ví dụ: SHA-2, HMAC, ECC và AES hiện đang có sẵn. Ngoài ra, hỗ trợ cho các thuật toán mật mã mới có thể được thêm vào TPM 2.0 bằng cách cập nhật.

Chip TPM tạo khóa cho BitLocker - hệ thống mã hóa trong Windows

Chip TPM tạo khóa cho BitLocker - hệ thống mã hóa trong Windows Cách tiếp cận để sử dụng các phím cũng đã thay đổi. Nếu trước đó hai khóa mật mã cố định được sử dụng làm nền tảng cho tất cả các dịch vụ được cung cấp, thì TPM 2.0 hoạt động với các số ngẫu nhiên rất lớn - được gọi là các số ban đầu. Trong trường hợp này, các khóa cần thiết được tạo bằng các hàm toán học sử dụng số hạt giống làm dữ liệu đầu vào. TPM 2.0 cũng cung cấp khả năng tạo khóa chỉ để sử dụng một lần.

Theo thống kê của công ty Nhật Bản Trend Micro, năm 2002 phần mềm độc hại đã gây thiệt hại 378 triệu USD, năm 2004 có 37,8 triệu máy tính bị nhiễm, nhiều hơn 8% so với năm 2003. Dự kiến số lượng máy tính bị nhiễm sẽ tăng lên nhưng tốc độ tăng sẽ ít hơn những năm trước, chủ yếu là do các biện pháp đối phó. Đối với các nhà quản lý và quản trị CNTT, kết luận sẽ hợp lý: họ phải ngăn chặn sự xâm nhập của vi-rút, cũng như việc thực thi mã hoặc các phần không liên quan của chương trình.

Trong mọi trường hợp, cách tiếp cận này cần được phân biệt với các biện pháp bảo mật thông thường như máy quét vi rút, tường lửa và khu phi quân sự (DMZ). Một số lượng lớn các nhà cung cấp phần mềm cung cấp nhiều loại sản phẩm bảo mật, nhưng kết quả vẫn chưa khả quan. Và lý do chính cho điều này có thể được coi là không có khái niệm nào trong số các khái niệm được liệt kê cho đến nay xem xét cả mặt phần mềm và phần cứng của vấn đề. Tình huống được gọi là thay đổi Nhóm máy tính đáng tin cậy với việc phát hành giải pháp "Mô-đun nền tảng đáng tin cậy" (Trusted Platform Module, TPM).

Số lượng máy tính bị nhiễm ngày càng tăng (nguồn: Trend Micro, Inc.).

Sự phát triển của TCPA / TCG

Liên minh Nền tảng Máy tính Tin cậy (TCPA) được thành lập vào năm 1999. Vào thời điểm đó, những người chơi quan trọng trong ngành phần cứng và phần mềm như HP, IBM, Microsoft và những người khác đã tham gia vào nó. Thật không may, các hoạt động của TCPA đã không thành công do cơ cấu: bất kỳ ai trong số hai trăm thành viên có quyền hoãn hoặc hủy bỏ bất kỳ quyết định nào. Và có thể rất khó đạt được thỏa hiệp trong một số lĩnh vực.

Đó là lý do tại sao, vào tháng 4 năm 2004, TCPA được chuyển đổi thành một tập đoàn mới có tên là Trusted Computing Group (TCG). Trong tổ chức mới, chỉ một số công ty (được gọi là "người thúc đẩy") có thể đưa ra quyết định. Ngày nay, họ bao gồm AMD, Hewlett-Packard, IBM, Intel, Microsoft, Seagate, Sony, Sun và Verisign. Các thành viên còn lại, với số lượng gần một nghìn người, được gọi là "người đóng góp" hoặc "người chấp nhận". Họ tham gia vào việc soạn thảo các thông số kỹ thuật hoặc chỉ đơn giản là có quyền truy cập sớm vào các phát triển mới khác nhau.

Đầu ra của TCPA / TCG bao gồm Mô-đun nền tảng đáng tin cậy (TPM), trước đây được gọi là Chip Fritz. Fritz Hollings là một Thượng nghị sĩ Hoa Kỳ được biết đến với sự ủng hộ nhiệt tình cho quản lý quyền kỹ thuật số (DRM).

TPM thường được thực hiện như một con chip trên bo mạch chủ được tích hợp vào quá trình khởi động hệ thống. Khi bạn bật máy tính, nó sẽ kiểm tra trạng thái của hệ thống (đáng tin cậy).

Mục tiêu của Nhóm máy tính đáng tin cậy

Một trong những mục tiêu của TCG là tạo ra một "máy tính an toàn" trong đó phần cứng, phần mềm và tất cả các quy trình giao tiếp đều được xác minh và bảo vệ. Từ “giao tiếp” ở đây nên hiểu theo nghĩa chung, vì nó cũng bao hàm cả sự tương tác giữa các phần khác nhau của phần mềm. Dưới đây là các nhiệm vụ chính do TCG đặt ra.

- Bảo mật dữ liệu.

Dữ liệu chỉ có thể được đọc bởi người dùng được ủy quyền. Việc truyền dữ liệu đến và đi từ máy tính phải được bảo mật. Dữ liệu cá nhân không nên được tiết lộ. - An toàn dữ liệu.

Phần cứng và phần mềm phải đảm bảo xử lý dữ liệu đáng tin cậy. - Toàn vẹn dữ liệu

Phần mềm và dữ liệu không được thay đổi mà không có thông báo trước (ví dụ như do vi-rút hoặc sâu). - Quyền tác giả dữ liệu (Tính xác thực của dữ liệu).

Phải có khả năng xác minh quyền tác giả của người nhận và người gửi, cũng như dịch vụ dữ liệu (thông qua quy trình "chuyển nhượng"). Mỗi chip TPM có thể được xác định rõ ràng, vì vậy nó khá rõ ràng là gắn liền với hệ thống.

Tất nhiên, các khả năng của một nền tảng đáng tin cậy không chỉ giới hạn ở một máy tính - tất cả các loại giao tiếp hiện đại đều có thể được thêm vào đây. Tầm nhìn của TCG bao gồm điện thoại di động và PDA, cũng như các thiết bị đầu vào, ổ đĩa và chứng chỉ. Các thiết bị bảo mật như đầu đọc dấu vân tay hoặc đầu đọc mống mắt có thể được sử dụng làm phần mở rộng TPM. Các nỗ lực phát triển trong các lĩnh vực này đổ dồn lên vai của các phân nhóm TCG. Một trong những nhóm con này là TNC (Trusted Network Connect), hoạt động dựa trên tính bảo mật của các kết nối mạng.

Cần lưu ý là một vấn đề kỹ thuật thường bị nhầm lẫn với khái niệm Máy tính tin cậy - DRM. Lưu ý rằng nhiệm vụ của DRM là ngăn chặn việc sao chép trái phép thông tin kỹ thuật số - phim, nhạc, văn bản, v.v.

Tất nhiên, công nghệ máy tính đáng tin cậy cung cấp cơ sở kỹ thuật cho những suy nghĩ như vậy. Nhưng cho đến nay, vẫn chưa có ai dám thực hiện rõ ràng việc bảo vệ quyền tác giả đối với thông tin số. Có lẽ điều này là do những lời chỉ trích gay gắt mà Microsoft nhận được đối với nền tảng Palladium. Nó đã được Microsoft suy nghĩ lại và hiện tồn tại với tên gọi "Cơ sở Máy tính Bảo mật Thế hệ Tiếp theo" (NGSCB). Nhưng trước mắt chúng ta không có gì khác ngoài những thứ cũ kỹ trong một lớp bọc mới ...

Các bước phát triển khái niệm bảo mật (nguồn: Intel).

Sự phát triển hiện đại cho thấy rõ sự phát triển của các biện pháp an ninh. Ban đầu, các giải pháp hoàn toàn là phần mềm. Sau đó, các ứng dụng biệt lập xuất hiện với phần cứng của riêng chúng - cùng một thẻ thông minh để làm việc trong các chương trình ngân hàng.

Bước tiếp theo là các bản phác thảo thô của các mô-đun TP, ở dạng hiện đại của chúng đại diện cho các giải pháp như "chip Fritz". Nhà sản xuất phần cứng đầu tiên áp dụng Trusted Computing là IBM: máy tính xách tay ThinkPad T23 được trang bị mô-đun TP từ Infineon.

Bước đầu tiên ngoài khái niệm TPM ban đầu là sự ra đời của công nghệ gọi là Execute Disable Bit (XD) của Intel, Non Execute (NX) của AMD và Data Execution Protection (DEP) của Microsoft. Công nghệ này chống lại các cuộc tấn công tràn bộ đệm: bộ nhớ được chia thành các khu vực mà từ đó mã có thể được thực thi và từ đó việc thực thi bị cấm. Tuy nhiên, tính năng này phải được hỗ trợ bởi bộ xử lý, hệ điều hành và các ứng dụng. Các hệ điều hành được hỗ trợ bao gồm Microsoft Windows Server 2003 SP1, Microsoft Windows XP SP2, Windows XP Professional x64, SUSE Linux 9.2 và Enterprise Linux 3 update 3.

Lược đồ của hệ thống TCG.

Các mô-đun TPM (phiên bản 1.2 hiện tại) cung cấp cái gọi là băm (băm) cho hệ thống bằng cách sử dụng thuật toán SHA1 (Secure Hash Algorithm). Giá trị băm được lấy từ thông tin thu thập được từ tất cả các thành phần chính như card đồ họa và bộ xử lý, kết hợp với các yếu tố phần mềm (hệ điều hành, trong số những thứ khác).

Máy tính sẽ chỉ khởi động trong điều kiện được cho phép khi TPM nhận được giá trị băm chính xác. Ở trạng thái đã xác minh, hệ điều hành có quyền truy cập vào khóa gốc được mã hóa, khóa này được yêu cầu để chạy các ứng dụng và truy cập dữ liệu được bảo vệ bởi hệ thống TPM. Nếu một giá trị băm không chính xác được nhận trong khi khởi động, thì hệ thống được coi là không đáng tin cậy và chỉ các tệp và chương trình thông thường, miễn phí mới chạy trên đó.

Các nhà sản xuất Mô-đun nền tảng đáng tin cậy (TPM) ngày nay bao gồm Infineon, National Semiconductor (mặc dù bộ phận TPM của nó gần đây đã được bán cho Winbond) và Atmel. Ngoài ra, còn có các chip tích hợp TPM từ Phoenix / Award, bộ xử lý từ Transmeta và bộ điều khiển mạng từ Broadcom, được sử dụng bởi Hewlett-Packard. Seagate đã công bố quyết định phát hành bộ điều khiển ổ cứng với chức năng TPM tích hợp.

Trong lĩnh vực các chương trình sử dụng TPM được cài đặt, Wave Systems cung cấp Trung tâm An ninh Đại sứ quán, Bộ Tin cậy Đại sứ quán hoàn chỉnh (quản lý tài liệu, chữ ký số) và Bộ công cụ CSP (Nhà cung cấp Dịch vụ Mật mã) cho các lập trình viên Windows. IBM cung cấp gói ThinkVantage (chủ yếu dành cho máy tính xách tay Thinkpad hỗ trợ TPM) và Ultimaco cung cấp chương trình mã hóa dữ liệu SafeGuard Easy. Checkpoint bán một bộ sản phẩm cho một loạt các nhiệm vụ cơ sở hạ tầng CNTT, trong khi Adobe cung cấp Acrobat phiên bản 6, cho phép bạn làm việc với các tệp PDF thông qua TPM.

Tuy nhiên, ngày nay có những công nghệ và cải tiến spin-off có các tính năng an toàn được thực hiện nghiêm ngặt hơn. Ví dụ bao gồm công nghệ Intel LaGrande, ARM TrustZone và sản phẩm mới của năm tiếp theo, 2006, AMD Presidio. Một công cụ bảo mật hệ điều hành riêng biệt (Nexus trong trường hợp của Microsoft Vista) liên kết mô-đun TP và các thành phần bảo mật ứng dụng đáng tin cậy. Với sự hỗ trợ này, người dùng có thể xác minh rằng tất cả các thành phần phần cứng đều được TCG ủy quyền, các ứng dụng đã cài đặt đã được ký và không thành phần nào có chữ ký / số sê-ri không hợp lệ.

Nếu các thay đổi đối với cấu hình phần cứng được xác định, TPM sẽ có thể xác nhận lại trực tuyến các thành phần mới. Hệ điều hành có nhân bảo mật Nexus chạy trong các vùng bộ nhớ được bảo vệ bởi bộ xử lý (ghi nhớ, Bảo vệ Thực thi Dữ liệu) và dữ liệu của các ứng dụng đáng tin cậy không thể bị thay đổi từ bên ngoài.

TPM 1,2 hiện tại có một số tính năng hay. "Chứng nhận Ẩn danh Trực tiếp" (DAA) cung cấp khả năng giao tiếp được cải thiện với các khách hàng đáng tin cậy khác. "Địa phương" giới thiệu các cấp độ bảo mật TPM khác nhau. "Ủy quyền" phân biệt các đặc điểm bảo mật của những người dùng khác nhau. "NV Storage" cung cấp khả năng sử dụng tốt hơn các phương tiện lưu trữ không bay hơi. "Bảo vệ truyền tải" cải thiện việc truyền dữ liệu tới các hệ thống không phải TPM và "Bộ đếm đơn sắc" giám sát từng bước công việc của bạn để ngăn chặn cái gọi là các cuộc tấn công "phát lại".

So sánh công nghệ với Intel AMT

Ít nhất chúng ta cần nói sơ qua về Công nghệ Quản lý Chủ động của Intel (iAMT). Intel đang tiếp cận chủ đề về nền tảng với gói quản lý hoàn chỉnh xử lý các tác vụ quản trị và bảo mật. Với khẩu hiệu "Discover, Heal and Protect" ("Tìm kiếm, chữa bệnh và bảo vệ"), công nghệ iAMT sẽ ra đời. Intel cung cấp tính năng quản lý tập trung sử dụng tính năng khám phá máy bất kể trạng thái và hệ điều hành, giảm thời gian khắc phục sự cố và giúp dễ dàng quản lý việc bảo vệ máy tính chống lại phần mềm độc hại. Sản phẩm mạnh mẽ nhất cho đến nay có thể được gọi là bo mạch chủ Intel D945GNT ở dạng ATX, kết hợp khả năng của TC và iAMT.

Rủi ro, nguy hiểm và hậu quả của TPM

Với mỗi lần phát hành công nghệ bảo mật được cải tiến, bạn có thể mong đợi một loạt các lời chỉ trích và hoài nghi từ những người sẵn sàng thách thức bất kỳ cải tiến nào. Nhưng những rủi ro và nguy hiểm thực sự là gì?

Ngày nay, rõ ràng nhất là nỗ lực của ngành công nghiệp âm nhạc và video nhằm buộc tất cả người dùng máy tính tuân thủ mô hình DRM. Ngay khi hầu hết các thành phần máy tính hỗ trợ TPM và hệ điều hành (ví dụ: Windows Vista) có thể hoạt động hiệu quả với TPM, thì việc theo dõi toàn bộ dữ liệu được lưu trữ của chủ sở hữu bản quyền là có thể thực hiện được.

"Dấu hiệu đầu tiên" có thể được gọi là nỗ lực của Microsoft để buộc Media Player cập nhật DRM mà người dùng không biết. Do đó, câu hỏi được đặt ra: dữ liệu nào trên máy tính có thể được coi là hợp pháp, và làm thế nào để đối phó với tất cả những điều này? Nếu bạn nhìn vào các quốc gia như Cuba hoặc Triều Tiên, thì sẽ có một mối nguy hiểm dưới dạng các cơ hội kiểm duyệt mới. Ví dụ: bảo vệ phần cứng có thể cho phép xuất văn bản và hình ảnh đã được kiểm duyệt bởi cơ quan kiểm duyệt của một quốc gia nhất định.

Đồng ý rằng, tất cả những điều này để lại dư vị không mấy tốt đẹp cho người dùng, giống như một chiếc “hộp đen”. Thật vậy, bằng cách liên tục theo dõi tất cả các quy trình máy tính, bạn có thể dễ dàng nhận được tất cả các thông tin cần thiết về người dùng và công việc của anh ta.

Hệ thống với TPM

Để thử nghiệm, chúng tôi đã nhận được một mẫu sơ bộ của máy tính HP Compaq DC7600. Thật không may, ngoài chip TP, các thành phần trong máy tính vẫn chưa sẵn sàng cho khái niệm TPM. Phần mềm quản trị HP / Altiris vẫn chưa hoàn thiện và HP không cung cấp bất kỳ phần mềm TPM nào khác, hoặc thậm chí mã hóa các phân vùng đĩa cứng. Ngoài ra, Windows XP hiện tại, ngay cả trong phiên bản x64 mới nhất, không thể sử dụng TPM hoặc các tính năng mã hóa hết khả năng của chúng. Vì vậy, toàn bộ mô tả về các chức năng TPM có thể có của máy tính dựa trên thông tin từ HP / Compaq.

Bo mạch của HP sử dụng hệ số hình thức MicroATX và có thể được mở rộng qua bảng con có thêm hai khe cắm PCI.

HP Compaq DC7600 có một trong những bo mạch chủ hỗ trợ TPM đầu tiên của HP. Dòng 7x00 bao gồm các máy tính có TP-module phiên bản 1.2, và chúng cũng có sẵn ở dạng "cấu hình để đặt hàng" (config-to-order). Đồng thời, HP không chỉ tích hợp một chip TPM duy nhất, mà còn cả bộ điều khiển Broadcom NetXTreme BCM5752 gigabit đáp ứng các thông số kỹ thuật điện toán đáng tin cậy mới nhất. Theo thông tin trên Internet, việc kích hoạt các chức năng của chip TC khiến nhà sản xuất tiêu tốn 10 USD.

Để quản lý TPM, HP thêm một lớp bảo vệ khác có tên "ProtectTools". Nó được sử dụng bởi chương trình Altiris "HP Client Manager", chương trình này cũng thích hợp để quản trị phần cứng. Ở giai đoạn phát triển này, ProtectTools chỉ cung cấp hai chức năng: bảo vệ thông tin nhận dạng trong quá trình đăng nhập của người dùng, cũng như mã hóa ổ cứng. Tất nhiên, mỗi TPM trong máy tính HP Compaq có thể được xác định rõ ràng.

Trong số các tính năng quan trọng nhất của khái niệm TPM, HP Compaq nêu bật những điểm sau:

- bảo vệ tích hợp HP Tools cung cấp mã hóa gốc (root encoding);

- "thẻ thông minh ảo" (Virtual Smart Card) cải thiện hiệu suất của thẻ thông minh thông thường (SmartCard và Token ID);

- mở rộng các công cụ bảo mật khác như thẻ thông minh, đầu đọc dấu vân tay;

- mã hóa mạng không dây tích hợp, cũng như bảo vệ dữ liệu và tính toàn vẹn của dữ liệu (bảo vệ chống thay thế);

- mã hóa tệp và thư mục;

- mã hóa thư (khóa do TPM cung cấp);

- truy cập và quản lý quyền trong mạng;

- bảo vệ chống lại các cuộc tấn công của hacker (tấn công hệ thống, DOS / tấn công mạng);

- đăng nhập người dùng an toàn, xác thực người dùng "toàn cầu".

Chip gigabit mới nhất của Broadcom hỗ trợ TPM.

Mở hộp DC7600.

Đối tượng mục tiêu của máy tính thuộc dòng HP Compaq 7x00 - trên thực tế, cũng như các khái niệm về máy tính đáng tin cậy - là mạng của các công ty vừa và lớn. Các mạng này sẽ được hưởng lợi rất nhiều từ các tính năng quản lý tập trung và các tính năng bảo vệ và bảo mật cao hơn của TPM. Ngày nay, HP bán máy tính trong dòng với ba phiên bản: máy tính để bàn siêu mỏng, máy tính để bàn và máy "tháp".

Chúng tôi có một "tháp" mini cũng có thể được đặt nằm nghiêng nhờ các chân cao su ở bên phải của vỏ máy. Vỏ máy, ngoại trừ mặt trước bằng nhựa rẻ tiền, có chất lượng xây dựng cao, đó là lý do tại sao nó nặng. Nhiều chi tiết được tính toán kỹ lưỡng: ví dụ, cửa bao vây có thể được mở nhanh chóng. Tương tự, ổ đĩa CD / DVD và ổ cứng được cài đặt mà không cần vặn vít. Nếu bạn cần thêm một ổ đĩa mới, hãy gắn các thanh ray vào nó và lắp vào khoang.

Hộp đựng đủ dung lượng cho hai ổ đĩa bổ sung 5,25 ", một ổ 3,5" và một ổ đĩa mềm. Nguồn điện với khả năng làm mát tích cực tạo ra công suất tối đa là 345 watt.

Ngoài phần mở rộng TPM, chúng ta có một bo mạch chủ điển hình dựa trên chipset 945 với video tích hợp (Intel GMA950) và âm thanh (AC97). Các cổng hiện tại thường tương ứng với một máy tính văn phòng điển hình. Ở mặt sau là sáu cổng USB 2.0 và giao diện Gigabit Ethernet, trong khi ở mặt trước là hai cổng đầu vào và đầu ra âm thanh USB 2.0. Bạn sẽ không tìm thấy cổng FireWire, đầu ra DVI hoặc đầu ra S-Video.

Hình ảnh cơ thể từ phía sau và phía trước.

Bạn sẽ tìm thấy các cổng này ở mặt trước và mặt sau.

Bốn khe cắm PCI. Giữa chúng, bạn có thể thấy đầu nối mà thẻ mở rộng được kết nối với bo mạch chủ.

Trong các trường hợp hệ số dạng nhỏ hơn, HP sử dụng cùng một bo mạch chủ MicroATX. Và trong các trường hợp lớn (như của chúng tôi), một thẻ con được kết nối với nó, cung cấp thêm các khe cắm PCI. Bản thân bo mạch này có hai khe PCI 32 bit, nhưng chúng có thể được mở rộng thêm hai khe nữa bằng cách sử dụng bảng con đã đề cập.

| Thông số kỹ thuật | |

| CPU | Bộ xử lý Intel Pentium 4 630 (3.0 GHz, 2 MB bộ đệm L2) |

| Kỉ niệm | 2x 256MB DDR2 (PC2-4200 / DDR2-533) |

| Khe cắm bộ nhớ | 4 DIMM |

| Ổ cứng | 80 GB (7200 vòng / phút) |

| Khoang ổ đĩa | 3x 5,25 ", 1x 3,5", 2x bên trong 3,5 " |

| Ổ đĩa CD / DVD | DVD-ROM 16x / 48x |

| Lái xe | 1,44 MB |

| bộ điều khiển đĩa cứng | SMART III ATA nối tiếp 3.0 Gb / s |

| Khung | "Tháp" mini |

| GUI | PCI Express x16 |

| Hệ điều hành | Microsoft Windows XP Professional, Microsoft Windows XP Home và SuSE Linux |

| Slots | 2 PCI chiều cao đầy đủ, 1 PCI Express chiều cao đầy đủ x1, 1 PCI Express chiều cao đầy đủ x16 (2 khe PCI chiều cao bổ sung) |

| Âm thanh | Tích hợp âm thanh độ nét cao với codec 2 kênh Realtek ALC260 |

| Mạng lưới | Bộ điều khiển Gigabit Broadcom NetXtreme TPM tích hợp (BCM5752) |

| thẻ mạng | Intel Pro 1000 MT Gigabit NIC (x1 PCI Express) |

| Cổng I / O bên ngoài | Mặt sau: 6x USB 2.0, 1x cổng nối tiếp, 1x cổng song song, 2x PS / 2 cho bàn phím / chuột, 1x RJ45 cho mạng, 1x D-SUB VGA, cổng âm thanh; mặt trước: 2 USB 2.0, tai nghe |

IBM đã giới thiệu các giải pháp với TPM tích hợp sẵn trong một thời gian. Với việc phát hành máy tính xách tay ThinkPad T23, mật khẩu và khóa có thể được lưu trữ an toàn, dữ liệu có thể được mã hóa cục bộ và VPN có thể an toàn hơn.

Ngày nay, ngày càng nhiều máy tính được trang bị mô-đun TP, và người dùng thường không biết về điều này. Khi chúng tôi nhận được máy tính xách tay Dell X1 trong phòng thí nghiệm, chúng tôi thấy rằng nó được trang bị cùng một bộ điều khiển mạng Broadcom BCM5752m với hỗ trợ TPM.

Sự kết luận

Khái niệm Điện toán tin cậy là một cách tiếp cận công nghệ hoàn thiện cung cấp các giải pháp hợp lý cho nhiều rủi ro bảo mật, mặc dù không phải tất cả. Khái niệm này cung cấp các giải pháp thuận tiện và mạnh mẽ hơn các cách tiếp cận khác.

Chi phí bổ sung cho việc trang bị các thành phần phần cứng là nhỏ, và, đặc biệt là trong môi trường doanh nghiệp có cơ sở hạ tầng CNTT lớn, TPM có thể mang lại những lợi ích đáng kể. Trong tương lai gần, các bộ xử lý hỗ trợ tính toán đáng tin cậy sẽ xuất hiện. Công nghệ LaGrande (Intel) và Presidio (AMD) giống nhau về mặt kỹ thuật, cho phép triển khai lõi hệ thống "an toàn". Ngoài ra, bộ xử lý hỗ trợ thêm các phân vùng hệ thống không được bảo vệ, sẽ hoạt động tốt song song với công nghệ Vanderpool và Pacifica (Intel / AMD).

Chúng tôi không nghi ngờ gì về sự thành công của nền tảng TPM. Những rủi ro liên quan đến công nghệ mới (thực sự, cũng như bất kỳ công nghệ nào khác) chỉ tồn tại khi sử dụng sai tiềm năng của nó, được thúc đẩy bởi những tuyên bố hung hăng của một số chính trị gia liên quan đến ảnh hưởng to lớn của ngành công nghiệp âm nhạc và điện ảnh. Thật không may, HP / Compaq thậm chí không thể cung cấp cho chúng tôi phiên bản beta của phần mềm, điều này không cho phép chúng tôi xem xét kỹ hơn tiềm năng của TPM.

Cho đến khi máy tính đáng tin cậy trở thành hiện thực trong các công ty, các thành phần hỗ trợ TPM sẽ chuyển sang trạng thái không hoạt động. Với việc phát hành Windows Vista, một lần nữa chúng ta sẽ quay trở lại với công nghệ TPM, và lần này là kỹ hơn.

Hướng dẫn này cung cấp các hướng dẫn cần thiết để sử dụng dịch vụ Mô-đun nền tảng đáng tin cậy (TPM) trong môi trường thử nghiệm.

Các dịch vụ TPM là gì?

Dịch vụ TPM là một tập hợp các tính năng mới có sẵn trong Microsoft®Windows Vista ™ và Windows Server® "Longhorn". Các dịch vụ này được sử dụng để quản lý TPM, giúp giữ an toàn cho máy tính của bạn. Kiến trúc dịch vụ TPM cung cấp một khuôn khổ để giao tiếp với bảo mật phần cứng bằng cách chia sẻ TPM ở lớp ứng dụng.

Mô-đun TPM là gì?

Mô-đun nền tảng đáng tin cậy (TPM) là một con chip được thiết kế để triển khai các chức năng cơ bản liên quan đến bảo mật, chủ yếu sử dụng các khóa mã hóa. Mô-đun TPM thường được cài đặt trên bo mạch chủ của máy tính để bàn hoặc máy tính xách tay và giao tiếp với phần còn lại của các thành phần hệ thống thông qua bus hệ thống.

Máy tính được trang bị TPM có khả năng tạo các khóa mật mã và mã hóa chúng để chúng chỉ có thể được giải mã bởi TPM. Quá trình này, thường được gọi là "bọc" khóa hoặc "ràng buộc" khóa, giúp bảo vệ khóa khỏi bị lộ. Mỗi TPM có một khóa bí mật chính được gọi là Khóa gốc lưu trữ (SRK) được lưu trữ trên chính TPM. Phần riêng tư của khóa được tạo trong TPM sẽ không bao giờ được cung cấp cho bất kỳ thành phần hệ thống, phần mềm, quy trình hoặc người dùng nào khác.

Máy tính được trang bị mô-đun TPM cũng có thể tạo các khóa không chỉ được mã hóa mà còn được gắn với một cấu hình hệ thống cụ thể. Loại khóa này chỉ có thể được giải mã nếu đặc tính của nền tảng mà nó được cố gắng giải mã khớp với đặc điểm của nền tảng mà khóa được tạo. Quá trình này được gọi là "niêm phong" khóa trong TPM. Giải mã nó được gọi là "unsealing". TPM cũng có thể niêm phong và in dữ liệu được tạo bên ngoài TPM. Bằng cách sử dụng khóa niêm phong và phần mềm như Mã hóa ổ BitLocker ™, bạn có thể đảm bảo rằng dữ liệu được khóa cho đến khi dữ liệu được chuyển sang máy tính có cấu hình phần cứng hoặc phần mềm chính xác.

Khi sử dụng TPM, phần riêng của các cặp khóa được lưu trữ bên ngoài bộ nhớ mà hệ điều hành có quyền truy cập. Các khóa có thể được TPM niêm phong, quyết định chính xác xem hệ thống có an toàn hay không trước khi khóa được in và sẵn sàng sử dụng. Vì TPM sử dụng phần sụn và logic của riêng nó để xử lý các lệnh, nên nó độc lập với hệ điều hành. Điều này đảm bảo rằng nó được bảo vệ khỏi các lỗ hổng có thể xảy ra trong phần mềm bên ngoài.

hướng dẫn này dành cho ai?

Hướng dẫn này dành cho:

- Các chuyên gia CNTT tham gia vào việc lập kế hoạch và phân tích cơ sở hạ tầng thông tin, đánh giá chức năng của sản phẩm.

- Những người sớm sử dụng sản phẩm.

- Kiến trúc sư bảo mật chịu trách nhiệm triển khai khái niệm máy tính đáng tin cậy.

Trong hướng dẫn này

Yêu cầu đối với việc sử dụng dịch vụ TPM

Chúng tôi khuyên bạn trước tiên nên hoàn thành tất cả các bước trong hướng dẫn này trong môi trường thử nghiệm. Sổ tay hướng dẫn này nên được coi là một tài liệu độc lập. Nó không nên được hiểu là hướng dẫn toàn diện để triển khai một số tính năng nhất định của Windows Vista hoặc Windows Server "Longhorn" và không nên được sử dụng mà không tham khảo tài liệu đi kèm được cung cấp trong .

Chuẩn bị một môi trường thử nghiệm để khám phá các dịch vụ TPM

Để nghiên cứu hoạt động của các dịch vụ TPM, bạn cần một môi trường thử nghiệm, bao gồm một máy tính được kết nối với một mạng cô lập thông qua một trung tâm thông thường hoặc bộ chuyển mạch lớp thứ hai. Máy tính phải chạy hệ điều hành Windows Vista với TPM tương thích (phiên bản 1.2) và BIOS tuân thủ thông số kỹ thuật của Trusted Computing Group (TCG). Bạn cũng nên sử dụng ổ đĩa flash USB di động. Khi định cấu hình mạng cho môi trường thử nghiệm của bạn, bạn nên sử dụng dải địa chỉ IP riêng.

Các trường hợp sử dụng hàng đầu cho các dịch vụ TPM

Hướng dẫn này bao gồm các tình huống sau để sử dụng dịch vụ TPM:

Ghi chú

Ba tình huống được trình bày trong hướng dẫn này được thiết kế để giúp quản trị viên hiểu được các khả năng được cung cấp bởi các dịch vụ TPM trong Windows Vista. Các kịch bản này cung cấp thông tin và thủ tục cơ bản để cho phép quản trị viên bắt đầu quá trình cấu hình và triển khai các máy tính được trang bị TPM trên mạng của họ. Thông tin và thủ tục cần thiết cho cấu hình nâng cao hoặc nâng cao của dịch vụ TPM không được bao gồm trong hướng dẫn này.

Tình huống 1: Khởi tạo TPM

Tập lệnh này hướng dẫn chi tiết cách khởi tạo TPM trên máy tính. Quá trình khởi tạo bao gồm việc bật TPM và chỉ định chủ sở hữu của nó. Tập lệnh này được viết cho các quản trị viên cục bộ chịu trách nhiệm cấu hình các máy tính được trang bị TPM.

Mặc dù Windows Vista hỗ trợ khởi tạo TPM từ xa, thao tác này thường yêu cầu quản trị viên trực tiếp có mặt tại máy tính. Nếu máy tính được vận chuyển với TPM đã được khởi tạo, thì không cần có sự hiện diện cá nhân. Thông tin về khởi tạo từ xa, cũng như các thủ tục cần thiết cho việc này, không có trong sách hướng dẫn này. Các dịch vụ TPM sử dụng một lớp WMI cho phép bạn thực hiện các thủ tục trong phần này bằng cách sử dụng các tập lệnh. Thông tin về cách viết script để thực hiện các tác vụ này cũng không có trong hướng dẫn này.

Các bước khởi tạo TPM

Để khởi tạo TPM được cài đặt trên máy tính của bạn, bạn phải hoàn thành các bước sau:

Bước 1: Khởi tạo TPM

Để TPM có thể bảo vệ máy tính của bạn, trước tiên nó phải được khởi tạo. Phần này mô tả cách khởi tạo TPM được cài đặt trên máy tính.

Máy tính tương thích Windows Vista có một tính năng được tích hợp trong BIOS giúp dễ dàng khởi tạo TPM bằng Trình hướng dẫn khởi tạo TPM. Khi bạn chạy Trình hướng dẫn khởi tạo TPM, bạn có thể xác định xem TPM mà máy tính của bạn được trang bị đã được khởi tạo hay chưa.

Quy trình sau đây sẽ hướng dẫn bạn các bước để khởi tạo TPM bằng Trình hướng dẫn Khởi tạo TPM.

Ghi chú

Để thực hiện quy trình sau, bạn phải đăng nhập vào máy tính được trang bị TPM với quyền quản trị viên.

Để chạy Trình hướng dẫn khởi tạo TPM và khởi chạy TPM, hãy hoàn thành các bước sau:

Trên menu Khởi đầu chọn mặt hàng Tất cả các chương trình, sau đó Tiêu chuẩn, sau đó Chạy.

đi vào tpm.msc trong lĩnh vực Mở, sau đó bấm phím đi vào.

Tiếp tục "Nguồn thông tin bổ sung"

Bảng điều khiển sẽ được hiển thị Quản lý mô-đun nền tảng đáng tin cậy (TPM) trên máy tính cục bộ.

Trên menu Hoạt động chọn một đội Khởi tạo TPM . Thao tác này sẽ khởi chạy Trình hướng dẫn khởi tạo TPM.

Nhấn vào nút Để khởi động lại máy tính, sau đó làm theo hướng dẫn trên màn hình mà BIOS sẽ phát hành.

Ghi chú. Các thông báo được hiển thị bởi BIOS, cũng như các thao tác người dùng yêu cầu, có thể khác nhau tùy thuộc vào nhà sản xuất phần cứng.

Sau khi khởi động lại, một thông báo sẽ được hiển thị trên màn hình, thông báo này yêu cầu sự hiện diện cá nhân của người dùng để phản hồi. Điều này đảm bảo rằng TPM đang cố gắng khởi tạo người dùng chứ không phải phần mềm độc hại.

Nếu một hộp thoại xuất hiện Kiểm soát tài khoản người dùng, hãy đảm bảo rằng hành động được đề xuất khớp với những gì bạn yêu cầu, sau đó nhấp vào Tiếp tục. Để biết thêm thông tin, hãy xem phần "Nguồn thông tin bổ sung" nằm ở cuối tài liệu này.

Nhấp chuột Tự động chuẩn bị mô-đun TPM để chuyển nhượng chủ sở hữu (được khuyến nghị).

Bước 2: Chỉ định chủ sở hữu TPM

Trước khi mô-đun TPM có thể được sử dụng để bảo mật máy tính của bạn, bạn phải chỉ định chủ sở hữu cho mô-đun. Khi chỉ định chủ sở hữu TPM, bạn phải cung cấp mật khẩu. Mật khẩu đảm bảo rằng chỉ chủ sở hữu được ủy quyền của TPM mới có thể truy cập và quản lý nó. Mật khẩu cũng được sử dụng để vô hiệu hóa TPM nếu bạn không muốn sử dụng nó nữa và để xóa TPM nếu máy tính đang được chuẩn bị để tái chế.

Quy trình sau đây sẽ cho phép bạn có quyền sở hữu TPM.

Các bước dưới đây sẽ hướng dẫn bạn quy trình chỉ định chủ sở hữu TPM bằng Trình hướng dẫn khởi tạo TPM.

Ghi chú

Để chỉ định chủ sở hữu TPM, hãy làm theo các bước sau:

Chú ý.Đừng làm mất mật khẩu của bạn. Nếu bạn mất mật khẩu, bạn sẽ không thể thực hiện bất kỳ thay đổi quản trị nào cho đến khi bạn xóa TPM.

Tình huống 2: Tắt và dọn dẹp TPM

Kịch bản này bao gồm hai tác vụ phổ biến mà quản trị viên sẽ gặp phải khi cấu hình lại hoặc xử lý máy tính có TPM. Các nhiệm vụ này là tắt TPM và dọn dẹp nó.

Tắt TPM

Một số quản trị viên có thể thấy rằng không phải mọi máy tính trong mạng của họ được trang bị TPM đều cần được bảo vệ thêm mà TPM cung cấp. Trong trường hợp này, chúng tôi khuyên bạn nên đảm bảo rằng TPM trên các máy tính bị ảnh hưởng đã bị vô hiệu hóa. Quy trình dưới đây sẽ hướng dẫn bạn toàn bộ quá trình tắt TPM.

Ghi chú

Sự hiện diện cá nhân của quản trị viên không cần thiết để vô hiệu hóa TPM.

Để thực hiện quy trình sau, bạn phải đăng nhập vào máy tính được trang bị TPM với quyền quản trị viên cục bộ.

Để tắt TPM, hãy làm theo các bước sau

Trên menu Khởi đầulựa chọnđoạn văn Tất cả các chương trình, sau đó Tiêu chuẩn, sau đó Chạy.

đi vào tpm.msc trong lĩnh vực Mở và bấm phím đi vào. Bảng điều khiển sẽ được hiển thị

Nếu một hộp thoại xuất hiện Kiểm soát tài khoản người dùng, hãy đảm bảo rằng hành động được đề xuất khớp với những gì bạn yêu cầu, sau đó nhấp vào Tiếp tục. Để biết thêm thông tin, hãy xem phần "Nguồn thông tin bổ sung" nằm ở cuối tài liệu này.

Trên menu Hành động chọn một đội Vô hiệu hóa TPM.

Trong hộp thoại Tắt phần cứng bảo mật cho TPMbạn thực hiện phương pháp nhập mật khẩu và tắt mô-đun TPM:

Nếu bạn có phương tiện di động mà trước đây bạn đã lưu mật khẩu của chủ sở hữu TPM, hãy chèn nó vào trình đọc và nhấn. Trong hộp thoại, nhấp vào nút Tổng quat, Mở, sau đó nhấn nút.

Nhập mật khẩu của bạn (bao gồm cả dấu gạch nối) và nhấp vào nút Tắt TPM.

Không có mật khẩu chủ sở hữu TPM và làm theo hướng dẫn để tắt TPM mà không cần nhập mật khẩu.

Ghi chú. Việc tắt TPM mà không nhập mật khẩu của chủ sở hữu TPM và thực hiện một số tác vụ quản trị hạn chế yêu cầu quản trị viên phải có mặt trực tiếp tại máy tính.

Trạng thái TPM được hiển thị trong Trạng thái Bảng điều khiển quản lý TPM.

Làm sạch TPM

Xóa TPM sẽ xóa quyền sở hữu TPM và vô hiệu hóa TPM. Bước này phải được thực hiện nếu máy tính được trang bị TPM cần được xử lý hoặc nếu mật khẩu của chủ sở hữu TPM bị mất. Quy trình sau đây sẽ hướng dẫn bạn toàn bộ quy trình làm sạch TPM.

Ghi chú

Làm sạch TPM không yêu cầu sự hiện diện cá nhân của quản trị viên.

Để thực hiện quy trình sau, bạn phải đăng nhập vào máy tính được trang bị TPM với quyền quản trị viên cục bộ.

Làm theo các bước sau để làm sạch TPM

Trên menu Khởi đầuchọn mặt hàng Tất cả các chương trình, sau đó Tiêu chuẩn, sau đó Chạy.

đi vào tpm.msc trong lĩnh vực Mở và bấm phím đi vào. Bảng điều khiển sẽ được hiển thị Quản lý mô-đun nền tảng đáng tin cậy (TPM) trên máy tính cục bộ.

Nếu một hộp thoại xuất hiện Kiểm soát tài khoản người dùng, hãy đảm bảo rằng hành động được đề xuất khớp với những gì bạn yêu cầu, sau đó nhấp vào Tiếp tục. Để biết thêm thông tin, hãy xem phần "Nguồn thông tin bổ sung" nằm ở cuối tài liệu này.

Chú ý. Xóa TPM sẽ đặt lại tất cả các cài đặt của nó về mặc định gốc và vô hiệu hóa chính mô-đun. Trong trường hợp này, bạn sẽ mất tất cả các khóa đã tạo cũng như dữ liệu được bảo vệ bởi các khóa này.

Trên menu Hành động chọn một đội Thông thoáng TPM. Nếu TPM bị tắt, hãy làm theo quy trình trong phần "Bước 1: Khởi tạo TPM",để khởi động lại nó trước khi dọn dẹp.

Trong hộp thoại Xóa phần cứng bảo mật cho TPMchọn phương pháp nhập mật khẩu và xóa TPM:

Nếu bạn có phương tiện di động mà trước đó bạn đã lưu mật khẩu chủ sở hữu TPM, hãy chèn nó vào trình đọc và nhấn Có một tệp lưu trữ với mật khẩu chủ sở hữu TPM. Trong hộp thoại Chọn tệp sao lưu với mật khẩu chủ sở hữu TPM Nhấn nút Tổng quat , để chọn tệp .tpm nằm trên phương tiện di động, sau đó nhấp vào nút Mở, sau đó nhấn .

Nếu không có phương tiện di động nào có mật khẩu đã lưu, hãy chọn Nhập thủ công mật khẩu chủ sở hữu TPM. Trong hộp thoại xuất hiện Nhập mật khẩu chủ sở hữu TPM của bạn nhập mật khẩu của bạn (bao gồm cả dấu gạch nối) và nhấp vào Xóa TPM.

Nếu bạn không biết mật khẩu chủ sở hữu TPM, hãy chọn Không có mật khẩu chủ sở hữu TPM và làm theo hướng dẫn để xóa TPM mà không cần nhập mật khẩu.

Ghi chú. Việc dọn dẹp TPM và thực hiện một số tác vụ quản trị hạn chế mà không yêu cầu mật khẩu chủ sở hữu TPM yêu cầu quản trị viên phải trực tiếp có mặt tại máy tính.

Trạng thái của TPM được hiển thị trong trường Trạng thái Bảng điều khiển quản lý TPM.

Tình huống 3: Chặn và cho phép sử dụng các lệnh TPM

Tập lệnh này mô tả quy trình chặn và cho phép sử dụng các lệnh TPM. Tác vụ này có thể được thực hiện bởi quản trị viên cục bộ trong quá trình cấu hình ban đầu của máy tính được trang bị TPM hoặc trong quá trình thay đổi cấu hình. Các lệnh TPM có thể được quản lý thông qua một nút con của bảng điều khiển quản lý TPM được gọi là Quản lý nhóm. Tại đây, quản trị viên có thể xem các lệnh có sẵn để sử dụng với TPM. Họ cũng có thể chặn và cho phép sử dụng các lệnh này, trong giới hạn do cài đặt Chính sách nhóm và cài đặt máy tính cục bộ áp đặt. Quy trình sau đây sẽ hướng dẫn bạn toàn bộ quá trình chặn và cho phép sử dụng các lệnh TPM.

Ghi chú

Để thực hiện quy trình sau, bạn phải đăng nhập vào máy tính được trang bị TPM với quyền quản trị viên cục bộ.

Để chặn và cho phép sử dụng các lệnh TPM:

Trên menu Khởi đầu chọn mặt hàng Tất cả các chương trình, sau đó Tiêu chuẩn, sau đó Chạy.

Nếu một hộp thoại xuất hiện Kiểm soát tài khoản người dùng, hãy đảm bảo rằng hành động được đề xuất khớp với những gì bạn yêu cầu, sau đó nhấp vào Tiếp tục. Để biết thêm thông tin, hãy xem phần "Nguồn thông tin bổ sung" nằm ở cuối tài liệu này

đi vào tpm.msc trong lĩnh vực Mở, sau đó bấm phím đi vào.

Mở rộng nút trong cây bảng điều khiển Quản lý nhóm. Thao tác này sẽ hiển thị danh sách các lệnh TPM.

Chọn từ danh sách lệnh bạn muốn chặn hoặc cho phép.

Trên menu Hành động nhấp chuột Chặn lệnh đã chọn hoặc là Cho phép thực hiện lệnh đã chọntheo nhu cầu.

Ghi chú. Quản trị viên cục bộ không thể cho phép các lệnh TPM bị chặn bởi Chính sách Nhóm. Các lệnh TPM được liệt kê theo mặc định trong danh sách bị chặn MMC cũng sẽ không được phép cho đến khi thực hiện các thay đổi thích hợp đối với Chính sách Nhóm để ghi đè danh sách khối mặc định.

Ghi nhật ký lỗi và phản hồi

Vì các dịch vụ TPM cung cấp các tính năng mới trong Windows Server "Longhorn" và Windows Vista, chúng tôi rất quan tâm đến phản hồi của bạn về việc làm việc với chúng, bất kỳ sự cố nào bạn có thể gặp phải và tính hữu ích của tài liệu có sẵn.

Khi bạn tìm thấy lỗi, hãy làm theo hướng dẫn trên trang web Microsoft Connect. Chúng tôi cũng quan tâm đến các đề xuất và phản hồi chung của bạn về các dịch vụ TPM.

Bạn có thể gửi phản hồi và các câu hỏi chung về dịch vụ TPM tới địa chỉ email sau: mailto: [email được bảo vệ]? subject = Windows Vista Beta 2 Trusted Platform Module Services Hướng dẫn từng bước.

Các nguồn thông tin bổ sung

Các nguồn sau cung cấp thông tin bổ sung về các dịch vụ TPM:

Để được hỗ trợ, hãy truy cập trang web Microsoft Connect.

Để truy cập nhóm tin Dịch vụ TPM, hãy làm theo hướng dẫn được cung cấp trên trang web Microsoft Connect.

Nhóm Mã hóa BitLocker Drive duy trì một blog nằm trên trang web Microsoft TechNet.

Hỗ trợ thông qua Chương trình áp dụng công nghệ

Nếu bạn là người thử nghiệm beta và đang tham gia vào Chương trình áp dụng công nghệ (TAP), bạn cũng có thể liên hệ với đại diện nhóm nhà phát triển Microsoft được chỉ định của mình để được trợ giúp.

Mẹo & Thủ thuật trong Adobe Illustrator: Thủ thuật trong Illustrator

Windows sẽ không khởi động sau khi cài đặt các bản cập nhật

Windows sẽ không khởi động sau khi cài đặt các bản cập nhật

AVG Internet Security - giấy phép miễn phí

AVG Internet Security - giấy phép miễn phí