S modulom TPM sme sa trochu zoznámili, keď sme spoznali . Dnes si o nej trochu rozšírime vedomosti a povieme si, ako sa dá ovládať.

Správa modulu TPM

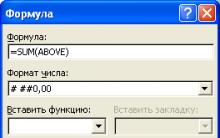

Správa operačného systému modulu TPM končí jeho počiatočnou konfiguráciou. Čip TPM vykonáva všetky výpočty sám, mimo prístupu operačného systému, čo mu umožňuje nebáť sa zraniteľností operačného systému. Jediným nástrojom na správu modulu TPM v klientskych operačných systémoch Windows je konzola. Správa TPM. Túto konzolu je možné volať z ( tpm.msc), alebo ho nájdete na Ovládací panel - BitLocker Drive Encryption - Správa TPM. Mimochodom, odpoveď na otázku „mám modul TPM“ je možné získať aj v tejto konzole. Ak modul neexistuje, zobrazí sa nápis " Nie je možné nájsť kompatibilný modul TPM b". No, ak ho máte, môžete tento modul povoliť, zakázať; uložiť informácie o obnovení TPM; odstrániť TPM; obnoviť modul TPM po zablokovaní atď.

Tu sa možnosti správy TPM modulu pomocou operačného systému takmer končia. Ďalšou výhodou môže byť iba to, že na niektorých počítačoch týchto údajov je možné modul zapnúť / vypnúť aj v BIOSe počítača.

Informačná bezpečnosť: Trusted Platform Module a Red Pill. Časť 2.článok:

Od redakcie portálu VM Guru: tento článok od Andreyho Lutsenka, špecialistu v oblasti informačnej bezpečnosti, vrátane virtuálnych prostredí, nám hovorí o potenciálnej zraniteľnosti mnohých softvérových a hardvérových systémov od pracovných staníc po serverové systémy. Podľa nášho názoru je materiál jedinečný, zaujímavý a relevantný v dnešnej dobe pre mnohé prostredia, ktoré si vyžadujú zvýšenú pozornosť informačnej bezpečnosti. Ďakujeme Andrey za poskytnutie cenného materiálu. Ak chcete kontaktovať autora, použite informácie v sekcii "".

Pomocou Hyperdriveru môžete ovládať prevádzkové protokoly rôznych zariadení a dokonca ovládať zariadenia určené na ochranu výpočtových systémov, ktoré majú špeciálne systémy na ochranu proti nelegálnemu rušeniu - nielen moduly TRM, ale aj rôzne Smart karty, všetky druhy Tokeny.

Demo verzia hyperdriveru „Red Pill“ vo variante ovládania zariadenia bola upravená a na virtualizačnú platformu sú zavesené špecifické handlery, ktoré ovládajú adresné priestory modulu TRM, keď sa k týmto hardvérovým zdrojom pokúsi pristupovať akýkoľvek softvér, hyperdriver zaregistruje tieto udalosti vo výpise, výpis je možné zobraziť cez HyperAgent .

Okrem registrácie hardvérovej udalosti sa zaregistruje aj adresa príkazu v softvérovom module, ktorý vykonáva toto hardvérové volanie. Hyperagent vám umožňuje prezerať si tieto programové moduly a v prípade potreby ich uložiť do súboru pre ďalšiu analýzu.

Najbežnejším softvérovým nástrojom, ktorý používa modul TPM na ukladanie šifrovacích kľúčov, je Bitlocker, čo je presne to, čo tento program robí a sleduje hyperdriver Red Pill na snímkach obrazovky nižšie.

Operačný protokol Bitlocker s modulom TPM

Spočiatku Bitlocker (vo fáze zavádzania OS) používa funkcie systému BIOS na čítanie šifrovacích kľúčov disku z modulu TRM, práca prechádza cez adresný priestor I / O portov.

Po načítaní jadra OS samotný operačný systém začne pracovať s modulom pomocou protokolu 1.2 a informácie sa vymieňajú cez MMIO adresný priestor.

Protokol aktivácie modulu TPM(kliknutím rozbalíte obrázok)

Ovláda sa aj administrácia modulu TRM špeciálnou službou Windows, eviduje sa napríklad protokol pre inicializáciu čistého modulu TRM a zadanie aktivačného kľúča do neho. Analogicky môžete jednoducho prečítať ďalšie šifrovacie a aktivačné kľúče z TRM modulu, ale sú to iba kľúče, ktoré si modul TRM vymieňa s OS. Kľúče, ktoré nevychádzajú z modulu TPM, je možné prečítať registráciou protokolu zálohy na externé médium s obsahom modulu TPM.

Z predchádzajúceho textu sa môže zdať, že táto téma nie je pre našu krajinu relevantná, keďže používanie modulov TPM je zakázané a iné importované nástroje na ochranu informácií sa používajú len na dôverné údaje.

Základom ruskej informačnej bezpečnosti sú dôveryhodné moduly sťahovania (MDZ) ako „Accord“, „Sobol“ atď. úplne eliminovať všetky riziká vonkajšieho prieniku.

Ale, " Ó BOŽE", tieto nepreniknuteľné prostriedky ruského inžinierstva a administratívneho myslenia ľahko zvládajú hyperdrivery a ochrana praská vo švíkoch (samotná ochrana už dávno neexistuje - ide len o multimiliónový biznis).

Okrem toho sa informačná bezpečnosť ako inštitúcia štátnej politiky stala úplnou fikciou, - v rámci starého ruského príslovia: "Prísnosť zákonov je kompenzovaná voliteľnosťou ich implementácie."

Konkrétny príklad:

Používanie kryptografických nástrojov a zariadení obsahujúcich takéto nástroje na území Ruska je možné len na základe licencie (vyhláška prezidenta Ruskej federácie z 3. apríla 1995) alebo oznámenia.

V tomto modeli výrobca nainštaluje modul TPM na dosku a doručí prenosný počítač do Ruska podľa postupu oznamovania, pričom uvádza, že toto zariadenie je výrobcom deaktivované vo fáze výroby:

Doska CF-52 má modul TPM vyrobený spoločnosťou Infineon SLB 9635 TT1.2

V tomto drahom a pokročilom modeli notebooku môže byť modul TPM sprevádzkovaný v operačnom systéme jednoduchou manipuláciou s tabuľkami ACPI systému BIOS, čo je znázornené nižšie.

Z vyššie uvedených diapozitívov je vidieť, že dovozca bol vo svojom upozornení prefíkaný a kontrolné štátne orgány sa „nasrali“.

Okrem toho, povolenie importovať údajne deaktivované moduly TPM je vážnou hrozbou pre informačnú bezpečnosť krajiny, pretože tieto údajne „deaktivované“ moduly TRM používajú systémy diaľkového ovládania na počítačové inštalácie z prenosného počítača na server vrátane. V systémoch diaľkového ovládania sú zodpovedné za umožnenie vzdialenému hostiteľovi prevziať kontrolu nad inštaláciou počítača.

Ale dosť bolo smutných vecí, existuje oblasť, v ktorej môže technológia virtualizácie hardvéru skutočne pomôcť. V skutočnosti, ak neskončíte s vírusmi, vážne im skomplikujte život (hlúposť a neschopnosť používateľa zneužívajú vírusy a nie trójske kone a iné svinstvá).

Popis hyperdriveru na riešenie tejto ušľachtilej antivírusovej úlohy bude uvedený v nasledujúcom článku.

Ak chcete zobraziť, povoľte JavaScriptTrusted Platform Modules (Trusted Platform Modules) sú malé čipy, ktoré slúžia na ochranu dát a už niekoľko rokov sa používajú v počítačoch, konzolách, smartfónoch, tabletoch a prijímačoch. V súčasnosti má čipy TPM približne jedna miliarda zariadení, z toho 600 miliónov sú kancelárske počítače.

Od roku 2001 začali priaznivci konšpiračných teórií považovať čipy za kontrolný nástroj, ktorý im údajne umožňuje obmedzovať práva používateľov: TPM čipy možno teoreticky použiť napríklad na obmedzenie nelegálneho kopírovania filmov a hudby. Avšak za posledných 12 rokov sa nevyskytol jediný takýto prípad. Okrem toho systém Windows používa podobný modul na bezpečné spustenie a šifrovanie údajov na pevnom disku pomocou nástroja BitLocker. TPM teda poskytuje výhodu v boji proti malvéru a krádeži dát.

Napriek tomu všetkému vzbudila špecifikácia verzie 2.0 veľkú pozornosť, pretože teraz sa čipy TPM spúšťajú „štandardne“ (predtým si ich musel používateľ aktivovať sám). Zdá sa, že v dohľadnej dobe bude ťažké nájsť na trhu zariadenia bez TPM 2.0, pretože spoločnosť Microsoft zodpovedajúcim spôsobom zmenila certifikačné kritériá pre Windows. Od roku 2015 je štandard TPM 2.0 povinný pre všetkých, inak výrobca hardvéru nedostane potvrdenie o prejdenej certifikácii.

Správca TPM v okne Ovládací panel systému Windows zobrazuje stav a verziu čipu TPM

Čip TPM zaručuje bezpečnosť OS

Najúčinnejším spôsobom ochrany systému, ktorý eliminuje možnosť prieniku hackerov, je použitie hardvérového čipu TPM. Je to malý „počítač v počítači“: dôveryhodný modul s vlastným procesorom, RAM, úložiskom a I/O rozhraním.

Hlavnou úlohou TPM je poskytovať operačnému systému garantované bezpečné služby. Čipy TPM napríklad uchovávajú šifrovacie kľúče, ktoré sa používajú na šifrovanie údajov na pevnom disku. Okrem toho modul potvrdí identitu celej platformy a skontroluje systém na prípadné zásahy hackerov do hardvéru. V praxi TPM v tandeme s UEFI Secure Boot poskytuje používateľovi úplne bezpečný a bezpečný proces spustenia operačného systému.

Fáza, v ktorej sa načítava softvér tretej strany (antivírusový skener), spoločnosť Microsoft označuje ako Measured Boot. Pre ovládač ELAM (Early Launch Anti-Malware) od vývojárov antimalvéru poskytuje Microsoft jeho podpis. Ak chýba, UEFI preruší proces zavádzania. Jadro pri štarte kontroluje antivírusovú ochranu. Ak ovládač ELAM prejde testom, jadro rozpozná zvyšok ovládačov ako platné. Tým sa eliminuje možnosť, že rootkity ovplyvnia proces zavádzania systému Windows a „využijú situáciu“, keď antivírusový skener ešte nie je aktívny.

Predchádzajúca špecifikácia TPM 1.2 používala zastaranú technológiu so šifrovacími algoritmami RSA-2048 a SHA-1 zabudovanými v hardvéri (posledný sa považuje za nezabezpečený). Namiesto použitia presne definovaných algoritmov v čipoch TPM vo verzii 2.0 je možné poskytnúť metódy symetrického a asymetrického šifrovania. V súčasnosti sú dostupné napríklad SHA-2, HMAC, ECC a AES. Okrem toho môže byť do TPM 2.0 aktualizáciou pridaná podpora pre nové kryptografické algoritmy.

Čipy TPM generujú kľúče pre BitLocker – šifrovací systém v systéme Windows

Čipy TPM generujú kľúče pre BitLocker – šifrovací systém v systéme Windows Zmenil sa aj prístup k používaniu kláves. Ak boli predtým dva pevné kryptografické kľúče použité ako základ pre všetky ponúkané služby, potom TPM 2.0 pracuje s veľmi veľkými náhodnými číslami - takzvanými počiatočnými. V tomto prípade sú potrebné kľúče generované pomocou matematických funkcií s použitím počiatočných čísel ako vstupných údajov. TPM 2.0 tiež poskytuje možnosť generovať kľúče len na jedno použitie.

Podľa japonskej spoločnosti Trend Micro malvér v roku 2002 spôsobil stratu 378 miliónov USD. Očakáva sa, že zvýši počet infikovaných počítačov, ale tempo rastu bude nižšie ako v predchádzajúcich rokoch, najmä kvôli protiopatreniam. Pre IT manažérov a administrátorov bude záver logický: musia zabrániť vniknutiu vírusu, ako aj spusteniu cudzieho kódu alebo častí programu.

V každom prípade by sa tento prístup mal odlišovať od konvenčných bezpečnostných opatrení, ako sú vírusové skenery, firewally a demilitarizované zóny (DMZ). Pomerne veľký počet predajcov softvéru ponúka širokú škálu bezpečnostných produktov, ale výsledky nie sú ani zďaleka uspokojivé. A za hlavný dôvod možno považovať to, že žiadny z uvedených konceptov doteraz nezohľadnil softvérovú aj hardvérovú stránku problému. Situáciu vyzýva na zmenu Trusted Computing Group s vydaním riešenia „Trusted Platform Module“ (Trusted Platform Module, TPM).

Rastúci počet infikovaných počítačov (zdroj: Trend Micro, Inc.).

Vývoj TCPA/TCG

Trusted Computing Platform Alliance (TCPA) bola založená v roku 1999. Zúčastnili sa na ňom vtedy významní hráči hardvérového a softvérového priemyslu ako HP, IBM, Microsoft a ďalší. Činnosť TCPA, žiaľ, nebola úspešná kvôli štruktúre: ktorýkoľvek z dvesto členov mal právo odložiť alebo zrušiť akékoľvek rozhodnutie. A v niektorých oblastiach môže byť veľmi ťažké dosiahnuť kompromis.

Preto sa v apríli 2004 TCPA transformovalo na nové konzorcium s názvom Trusted Computing Group (TCG). V novej organizácii môže rozhodnúť len niekoľko spoločností (nazývaných „propagátori“). Dnes medzi ne patria AMD, Hewlett-Packard, IBM, Intel, Microsoft, Seagate, Sony, Sun a Verisign. Zvyšní členovia, v počte takmer tisíc, sa nazývali „prispievatelia“ alebo „osvojitelia“. Zúčastňujú sa na navrhovaní špecifikácií alebo jednoducho získajú skorý prístup k rôznym novým vývojom.

Výstupy TCPA/TCG zahŕňajú Trusted Platform Module (TPM), predtým známy ako Fritz Chip. Fritz Hollings je americký senátor známy svojou horlivou podporou správy digitálnych práv (DRM).

TPM je zvyčajne implementovaný ako čip na základnej doske, ktorý je integrovaný do procesu zavádzania systému. Keď zapnete počítač, skontroluje stav systému (dôveryhodný).

Ciele skupiny Trusted Computing Group

Jedným z cieľov TCG bolo vytvoriť „bezpečný počítač“, v ktorom sa overuje a chráni hardvér, softvér a všetky komunikačné procesy. Slovo „komunikácia“ by sa tu malo chápať vo všeobecnom zmysle, pretože zahŕňa aj interakcie medzi rôznymi časťami softvéru. Nižšie sú uvedené hlavné úlohy stanovené TCG.

- Bezpečnosť údajov.

Údaje môžu čítať iba oprávnení používatelia. Prenos údajov do az počítača musí byť bezpečný. Osobné údaje by sa nemali zverejňovať. - Bezpečnosť údajov.

Hardvér a softvér musia zabezpečiť spoľahlivé spracovanie údajov. - Integrita údajov

Softvér a údaje sa nesmú bez upozornenia meniť (napr. vírusmi alebo červami). - Autorstvo údajov (Autenticita údajov).

Musí byť možné overiť autorstvo príjemcu a odosielateľa, ako aj dátovú službu (procesom „pridelenie“). Každý TPM čip sa dá jasne identifikovať, takže je celkom evidentne naviazaný na systém.

Možnosti dôveryhodnej platformy sa samozrejme neobmedzujú len na jeden počítač – sem možno pridať všetky moderné typy komunikácie. Vízia TCG zahŕňa mobilné telefóny a PDA, ako aj vstupné zariadenia, mechaniky a certifikáty. Ako rozšírenia TPM možno použiť bezpečnostné zariadenia, ako je čítačka odtlačkov prstov alebo čítačka dúhovky. Rozvojové úsilie v týchto oblastiach padlo na plecia podskupín TCG. Jednou z týchto podskupín je TNC (Trusted Network Connect), ktorá sa zaoberá bezpečnosťou sieťových pripojení.

Za zmienku stojí technický problém, ktorý sa často zamieňa s pojmom dôveryhodné počítače – DRM. Upozorňujeme, že úlohou DRM je zabrániť neoprávnenému kopírovaniu digitálnych informácií – filmov, hudby, textu atď.

Samozrejme, dôveryhodná počítačová technológia poskytuje technický základ pre takéto myšlienky. Ale zatiaľ sa nikto neodvážil explicitne implementovať ochranu autorských práv pre digitálne informácie. Možno je to kvôli tvrdej kritike, ktorú Microsoft dostal za platformu Palladium. Spoločnosť Microsoft ju prehodnotila a teraz existuje pod názvom „Next Generation Secure Computing Base“ (NGSCB). Ale pred nami nie je nič iné ako stará plnka v novom obale...

Kroky vo vývoji bezpečnostných konceptov (zdroj: Intel).

Moderný vývoj jasne ukazuje vývoj bezpečnostných opatrení. Na samom začiatku boli riešenia čisto softvérové. Potom sa objavili izolované aplikácie s vlastným hardvérom - rovnakými smart kartami na prácu v bankových programoch.

Ďalším krokom boli hrubé návrhy modulov TP, ktoré vo svojej modernej podobe predstavujú riešenia ako „Fritzov čip“. Prvým výrobcom hardvéru, ktorý prijal Trusted Computing, bola spoločnosť IBM: notebook ThinkPad T23 bol vybavený modulom TP od spoločnosti Infineon.

Prvým krokom nad rámec pôvodnej koncepcie TPM bolo zavedenie technológie s názvom Execute Disable Bit (XD) od Intelu, Non Execute (NX) od AMD a Data Execution Protection (DEP) od Microsoftu. Táto technológia bojuje proti útokom pretečenia vyrovnávacej pamäte: pamäť je rozdelená na oblasti, z ktorých je možné spustiť kód a z ktorých je spustenie zakázané. Túto funkciu však musí podporovať procesor, operačný systém a aplikácie. Podporované operačné systémy zahŕňajú Microsoft Windows Server 2003 SP1, Microsoft Windows XP SP2, Windows XP Professional x64, SUSE Linux 9.2 a Enterprise Linux 3 update 3.

Schéma systému TCG.

Moduly TPM (aktuálna verzia 1.2) poskytujú systému takzvaný hash (hash) pomocou algoritmu SHA1 (Secure Hash Algorithm). Hodnota hash sa získava z informácií získaných zo všetkých kľúčových komponentov, ako je grafická karta a procesor, v kombinácii so softvérovými prvkami (okrem iného operačný systém).

Počítač sa spustí v autorizovanom stave len vtedy, keď modul TPM dostane správnu hodnotu hash. V overenom stave získa operačný systém prístup k zašifrovanému koreňovému kľúču, ktorý je potrebný na spustenie aplikácií a prístup k údajom chráneným systémom TPM. Ak bola počas zavádzania prijatá nesprávna hodnota hash, systém sa považuje za nedôveryhodný a budú na ňom bežať iba bežné bezplatné súbory a programy.

Medzi výrobcov Trusted Platform Module (TPM) dnes patria Infineon, National Semiconductor (hoci jej divízia TPM bola nedávno predaná spoločnosti Winbond) a Atmel. Okrem toho sú tu čipy s integráciou TPM od Phoenix/Award, procesory od Transmety a sieťové radiče od Broadcomu, ktoré používa Hewlett-Packard. Spoločnosť Seagate oznámila rozhodnutie vydať ovládače pevných diskov s integrovanou funkciou TPM.

V oblasti programov využívajúcich nainštalované moduly TPM ponúka Wave Systems Embassy Security Center, kompletný Embassy Trust Suite (správa dokumentov, digitálne podpisy) a CSP Toolkit (Cryptographic Service Provider) pre programátorov Windows. IBM ponúka balík ThinkVantage (predovšetkým so svojimi notebookmi Thinkpad s TPM) a Ultimaco dodáva program na šifrovanie dát SafeGuard Easy. Checkpoint predáva sadu produktov pre celý rad úloh IT infraštruktúry, zatiaľ čo Adobe ponúka Acrobat verzie 6, ktorá vám umožňuje pracovať so súbormi PDF prostredníctvom TPM.

Dnes však existujú spin-off technológie a vylepšenia, ktorých bezpečnostné prvky sú implementované ešte prísnejšie. Príklady zahŕňajú technológiu Intel LaGrande, ARM TrustZone a nový produkt budúceho roka 2006, AMD Presidio. Samostatný bezpečnostný modul operačného systému (Nexus v prípade Microsoft Vista) spája modul TP a bezpečnostné komponenty dôveryhodných aplikácií. Vďaka tejto podpore si používateľ môže overiť, že všetky hardvérové komponenty sú autorizované TCG, nainštalované aplikácie sú podpísané a žiadny z komponentov nemá neplatný podpis/sériové číslo.

Ak sa zistia zmeny v konfigurácii hardvéru, modul TPM bude môcť opätovne certifikovať nové komponenty online. Operačný systém s bezpečnostným jadrom Nexus beží v oblastiach pamäte chránenej procesorom (nezabudnite, Data Execution Protection) a údaje dôveryhodných aplikácií nie je možné zvonku meniť.

Súčasný 1,2 TPM má niekoľko príjemných funkcií. "Direct Anonymous Atestation" (DAA) poskytuje lepšiu komunikáciu s ostatnými dôveryhodnými klientmi. „Lokalita“ predstavuje rôzne úrovne zabezpečenia TPM. „Delegovanie“ rozlišuje bezpečnostné charakteristiky rôznych používateľov. „NV Storage“ poskytuje lepšie využitie energeticky nezávislých pamäťových médií. „Ochrana dopravy“ zlepšuje prenos údajov do systémov bez TPM a „Monotónne počítadlá“ monitorujú každý krok vašej práce, aby zabránili takzvaným „opakovaným“ útokom.

Porovnanie technológie s Intel AMT

Musíme sa aspoň v krátkosti porozprávať o technológii Intel Active Management Technology (iAMT). Intel pristupuje k téme platforiem s kompletným balíkom manažmentu, ktorý rieši úlohy správy a zabezpečenia. So sloganom „Objavujte, liečte a chráňte“ („Nájdite, vyliečte a chráňte“) by mala nastúpiť technológia iAMT. Intel poskytuje centralizovanú správu, ktorá využíva zisťovanie stroja bez ohľadu na stav a OS, skracuje čas na opravu zlyhania a uľahčuje správu ochrany počítačov pred škodlivým softvérom. Doposiaľ najvýkonnejším produktom možno nazvať základnú dosku Intel D945GNT vo formáte ATX, ktorá kombinuje možnosti TC a iAMT.

Riziká, nebezpečenstvá a dôsledky TPM

S každým vydaním vylepšenej bezpečnostnej technológie môžete očakávať záplavu kritiky a skepticizmu od ľudí, ktorí sú pripravení napadnúť akékoľvek zlepšenie. Aké sú však riziká a nebezpečenstvá v skutočnosti?

Dnes je najočividnejšie úsilie hudobného a video priemyslu prinútiť všetkých používateľov počítačov, aby dodržiavali paradigmu DRM. Hneď ako väčšina počítačových komponentov podporuje TPM a operačný systém (napríklad Windows Vista) dokáže efektívne pracovať s TPM, je možné úplné sledovanie uložených údajov vlastníkmi autorských práv.

„Prvé znamenie“ možno nazvať pokusom spoločnosti Microsoft prinútiť prehrávač Media Player aktualizovať DRM bez vedomia používateľa. V dôsledku toho vzniká otázka: aké údaje v počítači možno považovať za legálne a ako sa s tým všetkým vyrovnať? Ak sa pozriete na krajiny ako Kuba alebo Severná Kórea, potom je tu nebezpečenstvo v podobe nových príležitostí na cenzúru. Hardvérová ochrana môže napríklad umožniť výstup textu a obrázkov, ktoré boli overené cenzúrou danej krajiny.

Súhlasíte, to všetko zanecháva pre používateľov nie príliš dobrú pachuť, pripomínajúcu „čiernu skrinku“. Neustálym monitorovaním všetkých počítačových postupov skutočne ľahko získate všetky potrebné informácie o používateľovi a jeho práci.

Systémy s TPM

Na testovanie sme dostali predbežnú vzorku počítača HP Compaq DC7600. Žiaľ, okrem samotného TP čipu nie sú komponenty v počítači pripravené na koncept TPM. Administračný softvér HP/Altiris nie je ani zďaleka dokončený a spoločnosť HP nedodáva žiadny iný softvér TPM ani nekóduje oblasti pevného disku. Súčasný systém Windows XP, dokonca ani v najnovšej verzii x64, nedokáže naplno využiť TPM ani funkcie kódovania. Takže celý popis možných funkcií TPM počítača je založený na informáciách od HP / Compaq.

Doska HP využíva formát MicroATX a možno ju rozšíriť pomocou dcérskej dosky s dvoma dodatočnými slotmi PCI.

HP Compaq DC7600 obsahuje jednu z prvých základných dosiek HP s podporou TPM. Rad 7x00 zahŕňa počítače s TP modulom verzie 1.2 a sú dostupné aj vo forme "configure to order" (configure-to-order). HP zároveň integrovalo nielen jediný čip TPM, ale aj gigabitový radič Broadcom NetXTreme BCM5752, ktorý spĺňa najnovšie špecifikácie dôveryhodných výpočtov. Podľa informácií na internete stojí aktivácia funkcií TC čipu výrobcu 10 dolárov.

Pre správu TPM pridáva spoločnosť HP ďalšiu vrstvu ochrany s názvom „ProtectTools“. Používa ho program Altiris „HP Client Manager“, ktorý je vhodný aj na správu hardvéru. V tejto fáze vývoja poskytuje ProtectTools iba dve funkcie: ochranu identifikačných informácií pri prihlasovaní používateľa, ako aj šifrovanie pevných diskov. Samozrejme, každý modul TPM v počítačoch HP Compaq sa dá jasne identifikovať.

Spomedzi najdôležitejších funkcií konceptu TPM HP Compaq zdôrazňuje nasledovné:

- vstavaná ochrana Nástroje HP poskytujú koreňové kódovanie (koreňové kódovanie);

- „virtuálne smart karty“ (Virtual Smart Card) zlepšujú výkon konvenčných smart kariet (SmartCard a Token ID);

- rozšírenie ďalších bezpečnostných nástrojov, ako sú smart karty, čítačky odtlačkov prstov;

- vstavané šifrovanie bezdrôtovej siete, ako aj ochrana údajov a integrita údajov (ochrana proti zámene);

- kódovanie súborov a priečinkov;

- šifrovanie pošty (kľúče dodávané TPM);

- Správa prístupu a práv v sieťach;

- ochrana pred útokmi hackerov (systémové útoky, DOS/sieťové útoky);

- bezpečné prihlásenie používateľa, „globálna“ autentifikácia používateľa.

Najnovší gigabitový čip Broadcom podporuje TPM.

Otvorené puzdro DC7600.

Cieľovým publikom počítačov radu HP Compaq 7x00 – v podstate rovnako ako koncepty dôveryhodných počítačov – sú siete stredných a veľkých spoločností. Tieto siete budú mať veľký úžitok z funkcií centralizovanej správy a vyššej ochrany a bezpečnostných funkcií modulu TPM. Dnes HP predáva počítače v rade v troch verziách: ultratenký desktop, desktop a "tower".

Dostali sme mini „vežičku“, ktorá sa dá položiť aj na bok vďaka gumeným nožičkám na pravej strane puzdra. Skrinka, až na lacný plastový predný panel, má vysokú kvalitu vyhotovenia, a preto je ťažká. Veľa detailov je premyslených: napríklad dvere krytu sa dajú rýchlo otvoriť. Podobne sa jednotky CD / DVD a pevné disky inštalujú bez skrutkovania. Ak potrebujete pridať novú jednotku, pripojte k nej koľajnice a vložte ju do pozície.

Skriňa ponúka dostatok miesta pre ďalšie dve 5,25" mechaniky, jednu 3,5" mechaniku a disketovú mechaniku. Zdroj s aktívnym chladením produkuje maximálne 345 wattov.

Okrem rozšírenia TPM tu máme typickú základnú dosku založenú na čipsete 945 s integrovaným videom (Intel GMA950) a zvukom (AC97). Existujúce porty vo všeobecnosti zodpovedajú typickému kancelárskemu počítaču. Na zadnej strane je šesť portov USB 2.0 a rozhranie Gigabit Ethernet, zatiaľ čo na prednej strane sú dva zvukové vstupné a výstupné porty USB 2.0. Nenájdete tu porty FireWire, výstup DVI ani výstup S-Video.

Pohľad na telo zozadu a spredu.

Tieto porty nájdete na prednom a zadnom paneli.

Štyri PCI sloty. Medzi nimi vidíte konektor, ktorým je k základnej doske pripojená rozširujúca karta.

V prípadoch menších rozmerov používa HP presne rovnakú základnú dosku MicroATX. A vo veľkých prípadoch (ako je tá naša) je k nemu pripojená dcérska karta poskytujúca ďalšie PCI sloty. Samotná doska má dva 32-bitové PCI sloty, no dajú sa pomocou spomínanej dcérskej dosky rozšíriť o ďalšie dva.

| Technické špecifikácie | |

| CPU | Procesor Intel Pentium 4 630 (3,0 GHz, vyrovnávacia pamäť 2 MB L2) |

| Pamäť | 2x 256 MB DDR2 (PC2-4200/DDR2-533) |

| Pamäťové sloty | 4 moduly DIMM |

| HDD | 80 GB (7200 ot./min.) |

| Priestory pre pohony | 3x 5,25", 1x 3,5", 2x vnútorné 3,5" |

| CD/DVD mechanika | DVD-ROM 16x/48x |

| Drive | 1,44 MB |

| radič pevného disku | SMART III Serial ATA 3,0 Gb/s |

| Rám | mini "veža" |

| GUI | PCI Express x16 |

| OS | Microsoft Windows XP Professional, Microsoft Windows XP Home a SuSE Linux |

| Sloty | 2 PCI s plnou výškou, 1 PCI Express x1 s plnou výškou, 1 PCI Express x16 s plnou výškou (2 ďalšie sloty PCI s plnou výškou) |

| Zvuk | Integrovaný zvuk s vysokým rozlíšením s 2-kanálovým kodekom Realtek ALC260 |

| Net | Integrovaný gigabitový radič Broadcom NetXtreme TPM (BCM5752) |

| sieťové karty | Intel Pro 1000 MT Gigabit NIC (x1 PCI Express) |

| Externé I/O porty | Vzadu: 6x USB 2.0, 1x sériový port, 1x paralelný port, 2x PS/2 pre klávesnicu/myš, 1x RJ45 pre sieť, 1x D-SUB VGA, audio porty; vpredu: 2 USB 2.0, slúchadlá |

IBM už nejaký čas predstavuje riešenia so zabudovaným TPM. S uvedením notebookov T23 ThinkPad môžu byť heslá a kľúče bezpečne uložené, údaje môžu byť šifrované lokálne a siete VPN môžu byť bezpečnejšie.

Dnes je čoraz viac počítačov vybavených TP modulmi a používateľ o tom často nevie. Keď sme dostali laptop Dell X1 do laboratória, zistili sme, že je vybavený rovnakým sieťovým radičom Broadcom BCM5752m s TPM.

Záver

Koncept Trusted Computing je vyspelý technologický prístup, ktorý poskytuje rozumné riešenia mnohých, aj keď nie všetkých, bezpečnostných rizík. Koncept ponúka pohodlnejšie a výkonnejšie riešenia ako iné prístupy.

Dodatočné náklady na vybavenie hardvérových komponentov sú malé a najmä v podnikovom prostredí s veľkou IT infraštruktúrou môže TPM priniesť značné výhody. V blízkej budúcnosti by sa mali objaviť procesory, ktoré podporujú dôveryhodné výpočty. Technológie LaGrande (Intel) a Presidio (AMD) sú technicky podobné a umožňujú implementáciu „zabezpečeného“ jadra systému. Okrem toho procesory podporujú ďalšie nechránené systémové oddiely, ktoré budú dobre fungovať v tandeme s technológiami Vanderpool a Pacifica (Intel/AMD).

O úspechu platforiem TPM nepochybujeme. Riziká spojené s novou technológiou (naozaj ako s každou inou) existujú len v súvislosti so zneužívaním jej potenciálu, ktorý je živený agresívnymi vyjadreniami niektorých politikov spájaných s obrovským vplyvom hudobného a filmového priemyslu. Bohužiaľ, HP/Compaq nám nevedel poskytnúť ani beta verziu softvéru, čo nám neumožnilo bližšie sa pozrieť na potenciál TPM.

Kým sa dôveryhodná výpočtová technika nestane realitou v korporáciách, komponenty s podporou TPM sa dostanú do nečinného stavu. S vydaním Windows Vista sa opäť vrátime k technológii TPM a tentoraz bližšie.

Tento návod poskytuje potrebné pokyny na používanie služieb Trusted Platform Module (TPM) v testovacom prostredí.

Čo sú služby TPM?

TPM Services je súbor nových funkcií dostupných v systémoch Microsoft®Windows Vista™ a Windows Server® „Longhorn“. Tieto služby sa používajú na správu modulu TPM, ktorý udržuje váš počítač v bezpečí. Architektúra služieb TPM poskytuje rámec pre prepojenie s hardvérovým zabezpečením zdieľaním TPM na aplikačnej vrstve.

Čo je modul TPM?

Modul Trusted Platform Module (TPM) je čip navrhnutý na implementáciu základných funkcií súvisiacich so zabezpečením, predovšetkým pomocou šifrovacích kľúčov. Modul TPM sa zvyčajne inštaluje na základnú dosku stolného alebo prenosného počítača a komunikuje so zvyškom systémových komponentov prostredníctvom systémovej zbernice.

Počítače vybavené modulom TPM majú schopnosť generovať kryptografické kľúče a šifrovať ich tak, aby ich mohol dešifrovať iba modul TPM. Tento proces, často označovaný ako „zabalenie“ kľúča alebo „zviazanie“ kľúča, pomáha chrániť kľúč pred prezradením. Každý modul TPM má hlavný tajný kľúč nazývaný Storage Root Key (SRK), ktorý je uložený v samotnom TPM. Súkromná časť kľúča vytvorená v TPM nebude nikdy dostupná žiadnemu inému systémovému komponentu, softvéru, procesu alebo používateľovi.

Počítače vybavené modulom TPM môžu vytvárať kľúče, ktoré budú nielen šifrované, ale aj viazané na konkrétnu konfiguráciu systému. Tento typ kľúča je možné dešifrovať iba vtedy, ak sa charakteristika platformy, na ktorej sa pokúšate dešifrovať, zhoduje s charakteristikou, na ktorej bol kľúč vytvorený. Tento proces sa nazýva „zapečatenie“ kľúča v TPM. Jeho rozlúštenie sa nazýva „odpečatenie“. TPM môže tiež pečať a tlačiť údaje generované mimo TPM. Použitím zapečateného kľúča a softvéru, ako je BitLocker™ Drive Encryption, môžete zaistiť, že údaje budú uzamknuté, kým sa neprenesú do počítača so správnou konfiguráciou hardvéru alebo softvéru.

Pri použití modulu TPM je súkromná časť párov kľúčov uložená mimo pamäte, ku ktorej má prístup operačný systém. Kľúče môžu byť zapečatené pomocou modulu TPM s presným rozhodnutím o tom, či je systém zabezpečený predtým, ako sú kľúče vytlačené a pripravené na použitie. Keďže TPM používa na spracovanie pokynov svoj vlastný firmvér a logiku, je nezávislý od operačného systému. To zaisťuje, že je chránený pred možnými zraniteľnosťami v externom softvéri.

Pre koho je táto príručka určená?

Tento návod je pre:

- IT profesionáli zapojení do plánovania a analýzy informačnej infraštruktúry, vyhodnocovania funkčnosti produktu.

- Prví používatelia produktu.

- Bezpečnostní architekti zodpovední za implementáciu konceptu dôveryhodnej výpočtovej techniky.

V tomto návode

Požiadavky na používanie služieb TPM

Odporúčame vám, aby ste najskôr dokončili všetky kroky v tejto príručke v testovacom prostredí. Túto príručku je potrebné považovať za samostatný dokument. Nemal by sa chápať ako komplexný návod na nasadenie určitých funkcií systému Windows Vista alebo Windows Server "Longhorn" a nemal by sa používať bez odkazu na sprievodnú dokumentáciu poskytnutú v .

Príprava testovacieho prostredia na preskúmanie služieb TPM

Na štúdium fungovania služieb TPM potrebujete testovacie prostredie, ktoré pozostáva z počítača pripojeného k izolovanej sieti cez konvenčný rozbočovač alebo prepínač druhej vrstvy. V počítači musí byť spustený operačný systém Windows Vista s kompatibilným modulom TPM (verzia 1.2) a systémom BIOS, ktorý je v súlade so špecifikáciou Trusted Computing Group (TCG). Odporúča sa tiež použiť prenosný USB flash disk. Pri konfigurácii siete pre vaše testovacie prostredie by ste mali použiť rozsah súkromných adries IP.

Najčastejšie prípady použitia služieb TPM

Táto príručka obsahuje nasledujúce scenáre používania služieb TPM:

Poznámka

Tri scenáre uvedené v tejto príručke sú navrhnuté tak, aby pomohli správcovi pochopiť možnosti, ktoré poskytujú služby TPM v systéme Windows Vista. Tieto scenáre poskytujú základné informácie a postupy, ktoré umožňujú správcom začať proces konfigurácie a nasadzovania počítačov vybavených modulom TPM vo svojich sieťach. Informácie a postupy potrebné pre pokročilú alebo rozšírenú konfiguráciu služieb TPM nie sú zahrnuté v tejto príručke.

Scenár 1: Inicializácia TPM

Tento skript podrobne popisuje, ako inicializovať modul TPM v počítači. Proces inicializácie zahŕňa povolenie modulu TPM a priradenie jeho vlastníka. Tento skript je napísaný pre miestnych správcov, ktorí sú zodpovední za konfiguráciu počítačov vybavených modulom TPM.

Hoci systém Windows Vista podporuje vzdialenú inicializáciu modulu TPM, táto operácia zvyčajne vyžaduje, aby bol pri počítači osobne prítomný správca. Ak je počítač dodaný s TPM už inicializovaný, nie je potrebná žiadna osobná prítomnosť. Informácie o vzdialenej inicializácii, ako aj postupy potrebné na to, nie sú zahrnuté v tejto príručke. Služby TPM používajú triedu WMI, ktorá vám umožňuje vykonávať procedúry v tejto časti pomocou skriptov. V tejto príručke tiež nie sú zahrnuté informácie o písaní skriptov na vykonávanie týchto úloh.

Kroky na inicializáciu TPM

Ak chcete inicializovať modul TPM nainštalovaný v počítači, musíte vykonať nasledujúce kroky:

Krok 1: Inicializujte modul TPM

Aby TPM mohol chrániť váš počítač, musí byť najprv inicializovaný. Táto časť popisuje, ako inicializovať modul TPM nainštalovaný v počítači.

Počítače kompatibilné so systémom Windows Vista majú v systéme BIOS zabudovanú funkciu, ktorá uľahčuje inicializáciu TPM pomocou Sprievodcu inicializáciou TPM. Keď spustíte Sprievodcu inicializáciou TPM, môžete určiť, či TPM, ktorým je váš počítač vybavený, bol inicializovaný alebo nie.

Nasledujúci postup vás prevedie krokmi na inicializáciu TPM pomocou Sprievodcu inicializáciou TPM.

Poznámka

Ak chcete vykonať nasledujúci postup, musíte byť prihlásení do počítača s TPM s právami správcu.

Ak chcete spustiť Sprievodcu inicializáciou TPM a inicializovať TPM, vykonajte tieto kroky:

Na jedálnom lístku Štart vybrať položku Všetky programy, potom Štandardné, potom Bežať.

Zadajte tpm.msc v teréne Otvorené, potom stlačte tlačidlo Zadajte.

Pokračujte "Ďalšie zdroje informácií"

Zobrazí sa konzola Správa modulu dôveryhodnej platformy (TPM) na lokálnom počítači.

Na jedálnom lístku Akcia vyberte tím Inicializovať TPM . Tým sa spustí Sprievodca inicializáciou TPM.

Kliknite na tlačidlo Ak chcete reštartovať počítač, potom postupujte podľa pokynov na obrazovke, ktoré systém BIOS vydá.

Poznámka. Hlásenia zobrazené systémom BIOS, ako aj požadované akcie používateľa sa môžu líšiť v závislosti od výrobcu hardvéru.

Po reštarte sa na obrazovke zobrazí upozornenie, ktoré na odpoveď vyžaduje osobnú prítomnosť používateľa. To zaisťuje, že TPM sa pokúša inicializovať používateľa a nie malvér.

Ak sa zobrazí dialógové okno Kontrola použivateľského konta, uistite sa, že navrhovaná akcia zodpovedá tomu, čo ste požadovali, a potom kliknite Pokračujte. Viac informácií nájdete v sekcii "Ďalšie zdroje informácií" nachádza na konci tohto dokumentu.

Kliknite Automaticky pripraviť modul TPM pre pridelenie vlastníka (odporúčané).

Krok 2: Priraďte vlastníka modulu TPM

Pred použitím modulu TPM na zabezpečenie počítača musíte modulu priradiť vlastníka. Pri priraďovaní vlastníka modulu TPM musíte zadať heslo. Heslo zaisťuje, že k modulu TPM má prístup a môže ho spravovať iba oprávnený vlastník. Heslo sa používa aj na deaktiváciu TPM, ak ho už nechcete používať, a na vymazanie TPM, ak sa počítač pripravuje na recykláciu.

Nasledujúci postup vám umožní prevziať vlastníctvo modulu TPM.

Nasledujúce kroky vás prevedú procesom priradenia vlastníka TPM pomocou Sprievodcu inicializáciou TPM.

Poznámka

Ak chcete priradiť vlastníka modulu TPM, postupujte takto:

Pozornosť. Nestraťte svoje heslo. Ak stratíte heslo, nebudete môcť vykonávať žiadne administratívne zmeny, kým nevymažete modul TPM.

Scenár 2: Vypnite a vyčistite modul TPM

Tento scenár pokrýva dve bežné úlohy, s ktorými sa správcovia stretnú pri rekonfigurácii alebo likvidácii počítača s modulom TPM. Týmito úlohami je vypnúť modul TPM a vyčistiť ho.

Vypnite TPM

Niektorí správcovia môžu zistiť, že nie každý počítač v ich sieti, ktorý je vybavený modulom TPM, potrebuje dodatočnú ochranu, ktorú modul TPM poskytuje. V takejto situácii odporúčame, aby ste sa uistili, že moduly TPM na dotknutých počítačoch sú vypnuté. Nižšie uvedený postup vás prevedie celým procesom vypnutia TPM.

Poznámka

Na deaktiváciu TPM nie je potrebná osobná prítomnosť správcu.

Ak chcete vykonať nasledujúci postup, musíte byť prihlásení do počítača vybaveného modulom TPM s právami lokálneho správcu.

Ak chcete vypnúť modul TPM, postupujte podľa týchto krokov

Na jedálnom lístku Štartvybrať odstavec Všetky programy, potom Štandardné, potom Bežať.

Zadajte tpm.msc v teréne Otvorené a stlačte kláves Zadajte. Zobrazí sa konzola

Ak sa zobrazí dialógové okno Kontrola použivateľského konta, uistite sa, že navrhovaná akcia zodpovedá tomu, čo ste požadovali, a potom kliknite Pokračujte. Viac informácií nájdete v sekcii "Ďalšie zdroje informácií" nachádza na konci tohto dokumentu.

Na jedálnom lístku Akcie vyberte tím Zakázať TPM.

V dialógovom okne Vypnite bezpečnostný hardvér pre TPMvy použite spôsob zadania hesla a vypnutia modulu TPM:

Ak máte vymeniteľné médium, na ktoré ste predtým uložili heslo vlastníka TPM, vložte ho do čítačky a stlačte . V dialógovom okne kliknite na tlačidlo Prehľad, Otvorené, potom stlačte tlačidlo .

Zadajte svoje heslo (vrátane pomlčiek) a kliknite na tlačidlo Zakázať modul TPM.

Žiadne heslo vlastníka TPM a postupujte podľa pokynov na deaktiváciu modulu TPM bez zadania hesla.

Poznámka. Zakázanie modulu TPM bez zadania hesla vlastníka modulu TPM a vykonanie obmedzeného počtu administratívnych úloh vyžaduje, aby bol administrátor fyzicky prítomný pri počítači.

Stav modulu TPM sa zobrazí v Štát Konzoly na správu TPM.

Čistenie TPM

Vymazaním modulu TPM odstránite vlastníctvo modulu TPM a deaktivujete modul TPM. Tento krok by ste mali vykonať, ak je potrebné zlikvidovať počítač vybavený modulom TPM alebo ak sa stratí heslo vlastníka modulu TPM. Nasledujúci postup vás prevedie celým procesom čistenia TPM.

Poznámka

Čistenie modulu TPM si nevyžaduje osobnú prítomnosť správcu.

Ak chcete vykonať nasledujúci postup, musíte byť prihlásení do počítača vybaveného modulom TPM s právami lokálneho správcu.

Pri čistení modulu TPM postupujte podľa týchto krokov

Na jedálnom lístku Štartvybrať položku Všetky programy, potom Štandardné, potom Bežať.

Zadajte tpm.msc v teréne Otvorené a stlačte kláves Zadajte. Zobrazí sa konzola Správa modulu dôveryhodnej platformy (TPM) na lokálnom počítači.

Ak sa zobrazí dialógové okno Kontrola použivateľského konta, uistite sa, že navrhovaná akcia zodpovedá tomu, čo ste požadovali, a potom kliknite Pokračujte. Viac informácií nájdete v sekcii "Ďalšie zdroje informácií" nachádza na konci tohto dokumentu.

Pozornosť. Vymazaním modulu TPM sa obnovia všetky jeho nastavenia na predvolené výrobné nastavenia a deaktivuje sa samotný modul. V takom prípade stratíte všetky vygenerované kľúče, ako aj údaje, ktoré boli týmito kľúčmi chránené.

Na jedálnom lístku Akcie vyberte tím jasný TPM. Ak je modul TPM vypnutý, postupujte podľa pokynov v časti "Krok 1: Inicializujte modul TPM", aby ste ho pred čistením znova inicializovali.

V dialógovom okne Vymažte bezpečnostný hardvér pre TPMvyberte metódu zadajte heslo a vymažte TPM:

Ak máte vymeniteľné médium, na ktoré ste predtým uložili heslo vlastníka TPM, vložte ho do čítačky a stlačte Existuje archívny súbor s heslom vlastníka modulu TPM. V dialógovom okne Vyberte záložný súbor s heslom vlastníka TPM stlač tlačidlo Prehľad , vyberte súbor .tpm umiestnený na vymeniteľnom médiu a potom kliknite na tlačidlo Otvorené, potom stlačte .

Ak neexistuje žiadne vymeniteľné médium s uloženým heslom, vyberte Manuálne zadajte heslo vlastníka modulu TPM. V zobrazenom dialógovom okne Zadajte heslo vlastníka TPM zadajte svoje heslo (vrátane pomlčiek) a kliknite Vymazať TPM.

Ak nepoznáte heslo vlastníka modulu TPM, vyberte Žiadne heslo vlastníka TPM a postupujte podľa pokynov na vymazanie TPM bez zadania hesla.

Poznámka.Čistenie modulu TPM a vykonávanie obmedzeného počtu administratívnych úloh bez potreby zadávania hesla vlastníka modulu TPM si vyžaduje, aby bol administrátor osobne prítomný pri počítači.

V poli sa zobrazí stav modulu TPM Štát Konzoly na správu TPM.

Scenár 3: Blokovanie a povolenie používania príkazov TPM

Tento skript popisuje postup blokovania a povolenia používania príkazov TPM. Túto úlohu môžu vykonať lokálni správcovia počas počiatočnej konfigurácie počítača vybaveného modulom TPM alebo počas zmeny konfigurácie. Príkazy TPM možno spravovať prostredníctvom poduzla riadiacej konzoly TPM s názvom Tímový manažment. Správcovia tu môžu zobraziť príkazy dostupné na použitie s TPM. Môžu tiež blokovať a povoliť používanie týchto príkazov v rámci obmedzení stanovených nastaveniami skupinovej politiky a nastaveniami miestneho počítača. Nasledujúci postup vás prevedie celým procesom blokovania a povolenia používania príkazov TPM.

Poznámka

Ak chcete vykonať nasledujúci postup, musíte byť prihlásení do počítača vybaveného modulom TPM s právami lokálneho správcu.

Ak chcete zablokovať a povoliť používanie príkazov TPM:

Na jedálnom lístku Štart vybrať položku Všetky programy, potom Štandardné, potom Bežať.

Ak sa zobrazí dialógové okno Kontrola použivateľského konta, uistite sa, že navrhovaná akcia zodpovedá tomu, čo ste požadovali, a potom kliknite Pokračujte. Viac informácií nájdete v sekcii "Ďalšie zdroje informácií" nachádza na konci tohto dokumentu

Zadajte tpm.msc v teréne Otvorené, potom stlačte tlačidlo Zadajte.

Rozbaľte uzol v strome konzoly Tímový manažment. Zobrazí sa zoznam príkazov TPM.

Vyberte zo zoznamu príkaz, ktorý chcete zablokovať alebo povoliť.

Na jedálnom lístku Akcie kliknite Blokovať vybraný príkaz alebo Povoliť vykonanie zvoleného príkazupodľa potreby.

Poznámka. Miestni správcovia nemôžu povoliť príkazy TPM, ktoré sú blokované zásadami skupiny. Príkazy TPM, ktoré sú predvolene uvedené v zozname blokovaných kariet MMC, tiež nebudú povolené, kým sa nevykonajú príslušné zmeny v skupinovej politike na prepísanie predvoleného zoznamu blokovaných položiek.

Zaznamenávanie chýb a spätná väzba

Keďže služby TPM poskytujú nové funkcie v systémoch Windows Server "Longhorn" a Windows Vista, veľmi nás zaujíma vaša spätná väzba na prácu s nimi, akékoľvek problémy, s ktorými ste sa mohli stretnúť, a užitočnosť dostupnej dokumentácie.

Keď nájdete chyby, postupujte podľa pokynov na webovej lokalite Microsoft Connect. Zaujímajú nás aj vaše návrhy a všeobecná spätná väzba týkajúca sa služieb TPM.

Svoju spätnú väzbu a všeobecné otázky týkajúce sa služieb TPM môžete poslať na nasledujúcu e-mailovú adresu: mailto: [e-mail chránený]?subject=Windows Vista Beta 2 Trusted Platform Module Services Podrobná príručka .

Ďalšie zdroje informácií

Nasledujúce zdroje poskytujú ďalšie informácie o službách TPM:

Podporu nájdete na webovej lokalite Microsoft Connect.

Ak chcete získať prístup k diskusným skupinám služieb TPM, postupujte podľa pokynov na webovej lokalite Microsoft Connect.

Tím BitLocker Drive Encryption spravuje blog umiestnený na webovej lokalite Microsoft TechNet.

Podpora prostredníctvom programu osvojenia technológií

Ak ste beta tester a zúčastňujete sa programu Technology Adoption Program (TAP), môžete tiež požiadať o pomoc prideleného zástupcu vývojárskeho tímu spoločnosti Microsoft.

Ako resetovať údaje (tvrdý reset, obnovenie továrenských nastavení) na Samsung Galaxy

Najlepší firmvér pre HTC Desire so Sense shell - Runnymede a RuHD Inštalácia RuHD pre Desire

Spôsoby, ako vrátiť klávesnicu do systému Android, ak je preč

Kamera Android nefunguje

Čo si vybrať - PS4 alebo Xbox One