Artikel ini adalah mengenai keselamatan apabila menggunakan rangkaian wayarles WiFi.

Pengenalan - kelemahan WiFi

Sebab utama kerentanan data pengguna apabila data ini dihantar melalui rangkaian WiFi ialah pertukaran berlaku melalui gelombang radio. Dan ini memungkinkan untuk memintas mesej pada bila-bila masa di mana isyarat WiFi tersedia secara fizikal. Ringkasnya, jika isyarat titik capaian boleh ditangkap pada jarak 50 meter, maka pemintasan semua trafik rangkaian rangkaian WiFi ini mungkin dalam radius 50 meter dari titik akses. Di bilik bersebelahan, di tingkat bangunan lain, di jalan.

Bayangkan gambar ini. Di pejabat, rangkaian tempatan dibina melalui WiFi. Isyarat dari titik akses pejabat ini diambil di luar bangunan, contohnya di tempat letak kereta. Penyerang di luar bangunan boleh mendapat akses kepada rangkaian pejabat, iaitu, tanpa disedari oleh pemilik rangkaian ini. Rangkaian WiFi boleh diakses dengan mudah dan diam-diam. Secara teknikalnya lebih mudah daripada rangkaian berwayar.

ya. Sehingga kini, cara untuk melindungi rangkaian WiFi telah dibangunkan dan dilaksanakan. Perlindungan ini berdasarkan menyulitkan semua trafik antara pusat akses dan peranti akhir yang disambungkan kepadanya. Iaitu, penyerang boleh memintas isyarat radio, tetapi baginya ia hanya "sampah" digital.

Bagaimanakah perlindungan WiFi berfungsi?

Pusat akses termasuk dalam rangkaian WiFinya hanya peranti yang akan menghantar kata laluan yang betul (dinyatakan dalam tetapan pusat akses). Dalam kes ini, kata laluan juga dihantar disulitkan, dalam bentuk cincang. Hash adalah hasil daripada penyulitan tidak boleh balik. Iaitu, data yang diterjemahkan ke dalam cincang tidak boleh dinyahsulit. Jika penyerang memintas cincang kata laluan, dia tidak akan dapat mendapatkan kata laluan itu.

Tetapi bagaimana titik akses mengetahui sama ada kata laluan itu betul atau tidak? Jika dia juga menerima cincangan, tetapi tidak boleh menyahsulitnya? Segala-galanya mudah - dalam tetapan titik akses, kata laluan ditentukan dalam bentuk tulennya. Program kebenaran mengambil kata laluan yang bersih, mencipta cincang daripadanya, dan kemudian membandingkan cincang ini dengan yang diterima daripada klien. Jika cincang sepadan, maka pelanggan mempunyai kata laluan yang betul. Ciri kedua cincang digunakan di sini - ia unik. Cincang yang sama tidak boleh diperoleh daripada dua set data yang berbeza (kata laluan). Jika kedua-dua cincang sepadan, maka kedua-duanya dicipta daripada set data yang sama.

By the way. Disebabkan ciri ini, cincang digunakan untuk mengawal integriti data. Jika dua cincang (dicipta dengan selang masa) sepadan, maka data asal (selama selang masa ini) tidak diubah.

Walau bagaimanapun, walaupun kaedah paling moden untuk mengamankan rangkaian WiFi (WPA2) boleh dipercayai, rangkaian ini boleh digodam. Bagaimana?

Terdapat dua kaedah untuk mengakses rangkaian selamat WPA2:

- Kata laluan serangan brute-force (serangan yang dipanggil kamus brute-force attacks).

- Mengeksploitasi kelemahan dalam fungsi WPS.

Dalam kes pertama, penyerang memintas cincang kata laluan untuk titik akses. Kemudian perbandingan cincang dilakukan ke atas pangkalan data yang mengandungi beribu-ribu atau berjuta-juta perkataan. Satu perkataan diambil daripada kamus, cincang untuk perkataan ini dijana, dan kemudian cincang ini dibandingkan dengan cincang yang telah dipintas. Jika kata laluan primitif digunakan pada titik akses, maka memecahkan kata laluan, titik akses ini, memerlukan masa. Sebagai contoh, kata laluan 8 digit (8 aksara ialah panjang kata laluan minimum untuk WPA2) ialah satu juta kombinasi. Pada komputer moden, adalah mungkin untuk menghitung satu juta nilai dalam beberapa hari atau jam.

Dalam kes kedua, kelemahan dieksploitasi dalam versi pertama fungsi WPS. Ciri ini membolehkan anda menyambungkan peranti ke pusat akses yang anda tidak boleh memasukkan kata laluan, seperti pencetak. Apabila menggunakan fungsi ini, peranti dan pusat akses bertukar kod digital, dan jika peranti menghantar kod yang betul, pusat akses akan membenarkan klien. Terdapat kelemahan dalam fungsi ini - kodnya ialah 8 digit, tetapi keunikan telah disemak hanya dengan empat daripadanya! Iaitu, untuk menggodam WPS, anda perlu menghitung semua nilai yang memberikan 4 digit. Akibatnya, penggodaman titik akses melalui WPS boleh dilakukan secara literal dalam beberapa jam, pada mana-mana peranti yang paling lemah.

Menyediakan keselamatan WiFi

Keselamatan rangkaian WiFi ditentukan oleh tetapan pusat akses. Beberapa tetapan ini secara langsung menjejaskan keselamatan rangkaian.

Mod akses rangkaian WiFi

Titik akses boleh beroperasi dalam salah satu daripada dua mod - terbuka atau dilindungi. Dalam kes akses terbuka, mana-mana peranti boleh menyambung ke pusat akses. Dalam kes akses selamat, hanya peranti yang menghantar kata laluan akses yang betul disambungkan.

Terdapat tiga jenis (standard) untuk melindungi rangkaian WiFi:

- WEP (Privasi Setara Berwayar)... Piawaian perlindungan yang pertama. Hari ini, ia sebenarnya tidak memberikan perlindungan, kerana ia sangat mudah untuk digodam kerana kelemahan mekanisme pertahanan.

- WPA (Akses Dilindungi Wi-Fi)... Secara kronologi standard kedua perlindungan. Pada masa penciptaan dan pentauliahan, ia memberikan perlindungan yang berkesan untuk rangkaian WiFi. Tetapi pada penghujung 2000-an, peluang ditemui untuk memecahkan keselamatan WPA melalui kelemahan dalam mekanisme keselamatan.

- WPA2 (Akses Dilindungi Wi-Fi)... Standard perlindungan terkini. Menyediakan perlindungan yang boleh dipercayai jika peraturan tertentu dipatuhi. Sehingga kini, hanya terdapat dua cara yang diketahui untuk memecahkan perlindungan WPA2. Mencari kata laluan dalam kamus dan penyelesaian melalui perkhidmatan WPS.

Oleh itu, untuk memastikan keselamatan rangkaian WiFi, anda mesti memilih jenis keselamatan WPA2. Walau bagaimanapun, tidak semua peranti pelanggan boleh menyokongnya. Contohnya Windows XP SP2 hanya menyokong WPA.

Selain memilih standard WPA2, syarat tambahan diperlukan:

Gunakan kaedah penyulitan AES.

Kata laluan untuk mengakses rangkaian WiFi mesti terdiri seperti berikut:

- guna huruf dan nombor dalam kata laluan. Satu set huruf dan nombor sewenang-wenangnya. Atau sangat jarang, bermakna hanya untuk anda, perkataan atau frasa.

- tidak gunakan kata laluan mudah seperti nama + tarikh lahir, atau beberapa perkataan + beberapa nombor, sebagai contoh lena1991 atau dom12345.

- Jika hanya perlu menggunakan kata laluan digital, maka panjangnya mestilah sekurang-kurangnya 10 aksara. Kerana kata laluan digital lapan aksara adalah kekerasan dalam masa nyata (dari beberapa jam hingga beberapa hari, bergantung pada kuasa komputer).

Jika anda menggunakan kata laluan yang kompleks, mengikut peraturan ini, maka rangkaian WiFi anda tidak akan dapat digodam dengan meneka kata laluan menggunakan kamus. Sebagai contoh, untuk kata laluan seperti 5Fb9pE2a(alfanumerik sewenang-wenangnya), maksimum mungkin 218340105584896 gabungan. Hari ini hampir mustahil untuk dipadankan. Walaupun komputer membandingkan 1,000,000 (juta) perkataan sesaat, ia akan mengambil masa hampir 7 tahun untuk mengulangi semua nilai.

WPS (Persediaan Dilindungi Wi-Fi)

Jika pusat akses anda mempunyai Persediaan Dilindungi Wi-Fi (WPS), anda perlu melumpuhkannya. Jika ciri ini diperlukan, anda perlu memastikan versinya dikemas kini kepada ciri berikut:

- Menggunakan kesemua 8 simbol kod pin dan bukannya 4, seperti pada mulanya.

- Mendayakan kelewatan selepas beberapa percubaan untuk menghantar kod PIN yang salah daripada pelanggan.

Peluang tambahan untuk meningkatkan keselamatan WPS ialah penggunaan kod pin alfanumerik.

Keselamatan rangkaian WiFi awam

Hari ini adalah bergaya untuk menggunakan Internet melalui rangkaian WiFi di tempat awam - di kafe, restoran, pusat membeli-belah, dll. Adalah penting untuk memahami bahawa penggunaan rangkaian sedemikian boleh menyebabkan kecurian data peribadi anda. Jika anda memasuki Internet melalui rangkaian sedemikian dan kemudian membenarkan di mana-mana tapak, maka data anda (log masuk dan kata laluan) boleh dipintas oleh orang lain yang disambungkan ke rangkaian WiFi yang sama. Sesungguhnya, pada mana-mana peranti yang telah lulus kebenaran dan disambungkan ke pusat akses, anda boleh memintas trafik rangkaian daripada semua peranti lain pada rangkaian ini. Dan keanehan rangkaian WiFi awam ialah sesiapa sahaja boleh menyambung kepadanya, termasuk penyerang, dan bukan sahaja ke rangkaian terbuka, tetapi juga kepada rangkaian yang dilindungi.

Apakah yang boleh anda lakukan untuk melindungi data anda apabila disambungkan ke Internet melalui rangkaian WiFi awam? Terdapat hanya satu pilihan - untuk menggunakan protokol HTTPS. Protokol ini mewujudkan sambungan yang disulitkan antara klien (pelayar) dan tapak. Walau bagaimanapun, tidak semua tapak menyokong protokol HTTPS. Alamat di tapak yang menyokong HTTPS bermula dengan awalan https: //. Jika alamat di tapak mempunyai awalan http: //, ini bermakna tapak tersebut tidak menyokong HTTPS atau ia tidak digunakan.

Sesetengah tapak tidak menggunakan HTTPS secara lalai, tetapi mereka mempunyai protokol ini dan anda boleh menggunakannya jika anda secara eksplisit (secara manual) menyatakan awalan https: //.

Untuk kes penggunaan lain seperti sembang Internet, skype, dsb., pelayan VPN percuma atau berbayar boleh digunakan untuk melindungi data ini. Iaitu, mula-mula sambung ke pelayan VPN, dan kemudian gunakan sembang atau tapak terbuka.

Perlindungan kata laluan WiFi

Dalam bahagian kedua dan ketiga artikel ini, saya menulis bahawa dalam kes menggunakan piawaian keselamatan WPA2, salah satu cara untuk menggodam rangkaian WiFi ialah meneka kata laluan menggunakan kamus. Tetapi untuk penceroboh, terdapat cara lain untuk mendapatkan kata laluan untuk rangkaian WiFi anda. Jika anda menyimpan kata laluan anda pada pelekat yang dilekatkan pada monitor, ini membolehkan orang yang tidak dikenali melihat kata laluan ini. Selain itu, kata laluan anda boleh dicuri daripada komputer yang disambungkan ke rangkaian WiFi anda. Orang luar boleh melakukan ini jika komputer anda tidak dilindungi daripada capaian yang tidak dibenarkan. Ini boleh dilakukan menggunakan perisian hasad. Di samping itu, kata laluan boleh dicuri dari peranti yang diambil di luar pejabat (rumah, apartmen) - dari telefon pintar, tablet.

Oleh itu, jika anda memerlukan perlindungan yang boleh dipercayai untuk rangkaian WiFi anda, anda perlu mengambil langkah untuk menyimpan kata laluan anda dengan selamat. Lindunginya daripada akses yang tidak dibenarkan.

Jika anda mendapati ia berguna atau hanya menyukai artikel ini, maka jangan teragak-agak - menyokong pengarang secara kewangan. Ini mudah dilakukan dengan membuang wang Nombor Dompet Yandex 410011416229354... Atau di telefon +7 918-16-26-331 .

Jumlah yang kecil pun boleh membantu anda menulis artikel baru :)

Kebimbangan keselamatan rangkaian wayarles, yang diterangkan dalam beberapa artikel, telah mencetuskan ketidakpercayaan terhadap teknologi wayarles. Sejauh mana wajarnya?

Mengapa rangkaian wayarles dianggap lebih terdedah daripada rangkaian berwayar? Dalam rangkaian berwayar, data hanya boleh dipintas jika penyerang mendapat akses fizikal kepada medium penghantaran. Dalam rangkaian wayarles, isyarat bergerak melalui udara, jadi sesiapa sahaja dalam julat rangkaian boleh memintas isyarat.

Penyerang tidak perlu tinggal di wilayah syarikat, sudah cukup untuk masuk ke zon penyebaran isyarat radio.

Ancaman kepada rangkaian wayarles

Semasa anda bersedia untuk melindungi rangkaian wayarles anda, langkah pertama ialah mengenal pasti perkara yang mungkin mengancamnya.

Serangan pasif

Memintas isyarat wayarles adalah serupa dengan mendengar siaran radio. Ia cukup untuk mempunyai komputer riba (atau PDA) dan penganalisis protokol wayarles. Ia adalah salah tanggapan umum bahawa sambungan wayarles yang tidak dibenarkan di luar pejabat boleh dihalang dengan memantau output isyarat. Ini tidak berlaku, kerana penggunaan kad wayarles dengan kepekaan yang meningkat dan antena berarah oleh penyerang memudahkan untuk mengatasi langkah berjaga-jaga ini.

Walaupun telah mengurangkan kemungkinan sambungan yang tidak dibenarkan ke rangkaian, anda tidak seharusnya mengabaikan kemungkinan "mendengar" lalu lintas, oleh itu, untuk operasi yang selamat dalam rangkaian wayarles, adalah perlu untuk menyulitkan maklumat yang dihantar.

Serangan aktif

Adalah berbahaya untuk menyambungkan rangkaian wayarles tidak selamat ke rangkaian berwayar. Titik capaian tidak selamat yang disambungkan ke rangkaian tempatan ialah pintu yang terbuka luas untuk penceroboh. Bagi perniagaan, ini boleh menyebabkan pesaing mendapat akses kepada dokumen sulit. Rangkaian wayarles tidak selamat membenarkan penggodam memintas tembok api dan tetapan keselamatan yang melindungi rangkaian daripada serangan melalui Internet. Pada rangkaian rumah, penyerang boleh mendapatkan akses Internet percuma dengan mengorbankan jiran mereka.

Anda harus memantau dan mengenal pasti titik akses penyangak yang disambungkan ke rangkaian tanpa kebenaran. Mata sedemikian, sebagai peraturan, ditetapkan oleh pekerja perusahaan itu sendiri. (Contohnya, pengurus jualan telah memperoleh pusat akses wayarles dan menggunakannya untuk terus berhubung sepanjang masa.) Penyerang boleh dengan sengaja menyambungkan pusat akses sedemikian ke rangkaian untuk mendapatkan akses kepada rangkaian syarikat di luar pejabat.

Perlu diingat bahawa komputer yang disambungkan ke rangkaian wayarles terdedah, begitu juga komputer yang mempunyai kad wayarles didayakan dengan tetapan lalai (ia biasanya tidak menyekat penembusan melalui rangkaian wayarles). Sebagai contoh, semasa pengguna menunggu penerbangan mereka menyemak imbas Internet melalui rangkaian Wi-Fi yang digunakan di lapangan terbang, seorang penggodam yang duduk berdekatan memeriksa maklumat yang disimpan pada komputer pekerja mudah alih. Pengguna yang beroperasi melalui rangkaian wayarles di kafe, pusat pameran, lobi hotel, dsb. boleh dikenakan serangan serupa.

Cari rangkaian wayarles yang tersedia

Untuk mencari secara aktif rangkaian wayarles yang terdedah (Pemandu perang), kereta dan satu set peralatan wayarles biasanya digunakan: antena kecil, kad rangkaian wayarles, komputer riba dan mungkin penerima GPS. Menggunakan pengimbas yang digunakan secara meluas seperti Netstumbler, anda boleh mencari kawasan penerimaan rangkaian wayarles anda dengan mudah.

Peminat War Driving mempunyai banyak cara untuk bertukar maklumat. Salah satunya (War Chalking) melibatkan penggunaan simbol pada gambar rajah dan peta yang menunjukkan rangkaian wayarles yang dikesan. Penamaan ini mengandungi maklumat tentang magnitud isyarat radio, kehadiran satu atau satu lagi jenis perlindungan rangkaian, dan keupayaan untuk mengakses Internet. Peminat "sukan" itu bertukar maklumat melalui tapak Internet, "penyiaran", khususnya, peta terperinci dengan lokasi rangkaian yang ditemui. Sebenarnya, adalah berguna untuk menyemak sama ada alamat anda tiada di sana.

Penafian perkhidmatan

Akses percuma ke Internet atau rangkaian korporat tidak selalu menjadi sasaran penjenayah siber. Kadangkala tugas penggodam adalah untuk melumpuhkan rangkaian wayarles.

Serangan penafian perkhidmatan boleh dicapai dalam beberapa cara. Jika penggodam berjaya mewujudkan sambungan ke rangkaian wayarles, tindakan jahatnya boleh membawa beberapa akibat yang serius, contohnya, menghantar respons kepada permintaan Protokol Resolusi Alamat (ARP) untuk mengubah suai jadual ARP peranti rangkaian untuk mengganggu penghalaan. pada rangkaian, atau menyuntik pelayan Dynamic Host Configuration Protocol (DHCP) yang tidak dibenarkan untuk mengeluarkan alamat tidak boleh beroperasi dan topeng rangkaian. Jika penggodam mengetahui butiran tetapan rangkaian wayarles, dia akan dapat menyambung semula pengguna ke pusat aksesnya (lihat rajah), dan yang terakhir akan terputus daripada sumber rangkaian yang tersedia melalui titik akses "sah" .

| Pengenalan titik akses yang tidak dibenarkan. |

Penyerang juga boleh menyekat frekuensi yang digunakan oleh rangkaian wayarles menggunakan penjana isyarat (yang boleh dibuat daripada bahagian ketuhar gelombang mikro). Akibatnya, keseluruhan rangkaian wayarles atau sebahagian daripadanya akan gagal.

Langkah keselamatan dalam piawaian IEEE 802.11

Standard 802.11 asal memerlukan Privasi Setara Berwayar (WEP) untuk menjamin rangkaian wayarles. Rangkaian wayarles menggunakan WEP memerlukan konfigurasi kunci WEP statik pada titik capaian dan semua stesen. Kunci ini boleh digunakan untuk pengesahan dan penyulitan data. Jika ia terjejas (contohnya, jika komputer riba hilang), perlu menukar kunci pada semua peranti, yang kadang-kadang sangat sukar. Apabila menggunakan kekunci WEP untuk pengesahan, stesen wayarles menghantar permintaan ke pusat akses, menerima cabaran teks yang jelas sebagai tindak balas. Pelanggan mesti menyulitkannya menggunakan kunci WEP sendiri dan mengembalikannya ke pusat akses, yang akan menyahsulit mesej menggunakan kunci WEPnya sendiri. Jika mesej yang dinyahsulit sepadan dengan yang asal, ini bermakna pelanggan mengetahui kunci WEP. Oleh itu, pengesahan dianggap berjaya dan pemberitahuan dihantar kepada pelanggan.

Selepas berjaya melengkapkan pengesahan dan perkaitan, peranti wayarles boleh menggunakan kekunci WEP untuk menyulitkan trafik antara peranti dan pusat akses.

Piawaian 802.11 mentakrifkan mekanisme kawalan akses lain juga. Pusat akses boleh menggunakan penapisan Kawalan Akses Media (MAC) untuk memberikan atau menafikan akses berdasarkan alamat MAC pelanggan. Kaedah ini menjadikannya sukar, tetapi tidak menghalang peranti yang tidak dibenarkan daripada menyambung.

Sejauh mana keselamatan WEP?

Salah satu peraturan kriptografi mengatakan: mempunyai teks biasa dan versi yang disulitkan, anda boleh menentukan kaedah penyulitan yang digunakan. Ini benar terutamanya apabila menggunakan algoritma penyulitan yang lemah dan kunci simetri, seperti yang disediakan oleh WEP.

Protokol ini menggunakan algoritma RC4 untuk penyulitan. Kelemahannya ialah jika anda menyulitkan teks biasa yang diketahui, maka output akan menjadi aliran utama yang digunakan untuk menyulitkan data. Menurut standard 802.11, aliran utama terdiri daripada kunci WEP dan vektor permulaan 24-bit. Untuk setiap paket, vektor seterusnya digunakan, yang dihantar dalam teks yang jelas dengan paket, supaya stesen penerima boleh menggunakannya bersama-sama dengan kunci WEP untuk menyahsulit paket.

Jika anda menerima satu aliran utama, maka anda boleh menyahsulit mana-mana paket yang disulitkan dengan vektor yang sama. Oleh kerana vektor berubah untuk setiap paket, maka untuk menyahsulit anda perlu menunggu paket seterusnya menggunakan vektor yang sama. Untuk dapat menyahsulit WEP, set lengkap vektor dan aliran utama mesti dipasang. Utiliti retak WEP berfungsi dengan cara ini.

Teks biasa dan sifir boleh diperoleh semasa proses pengesahan pelanggan. Dengan memintas trafik untuk beberapa lama, anda boleh mengumpul jumlah data awal yang diperlukan untuk melakukan serangan. Penggodam menggunakan banyak kaedah lain untuk mengumpul data yang mereka perlukan untuk analisis, termasuk serangan "lelaki di tengah".

Apabila memutuskan format bingkai untuk rangkaian wayarles, IEEE mencadangkan formatnya sendiri yang dipanggil Subnetwork Address Protocol (SNAP).

Dua bait yang mengikuti pengepala MAC dalam bingkai SNAP 802.11 sentiasa "AA AA". WEP menyulitkan semua bait mengikut pengepala MAC, jadi dua bait pertama yang disulitkan sentiasa mengetahui teks biasa ("AA AA"). Laluan ini menyediakan keupayaan untuk menerima serpihan mesej yang disulitkan dan terbuka.

Utiliti untuk memecahkan WEP diedarkan secara percuma di Internet. Yang paling terkenal ialah AirSnort dan WEPCrack. Untuk berjaya memecahkan kunci WEP dengan bantuan mereka, cukup untuk mendail dari 100 ribu hingga 1 juta paket. Utiliti baharu Aircrack dan Weplab untuk memecahkan kekunci WEP menyediakan algoritma yang lebih cekap yang memerlukan lebih sedikit paket dengan ketara. Atas sebab ini, WEP tidak boleh dipercayai.

Teknologi wayarles semakin selamat

Banyak syarikat hari ini menggunakan rangkaian wayarles yang mudah dan selamat. Piawaian 802.11i telah membawa keselamatan ke tahap yang baharu, dan Kumpulan Kerja IEEE 802.11i, yang ditugaskan untuk mencipta piawaian keselamatan wayarles baharu, telah dibentuk selepas menyemak kelemahan WEP. Ia mengambil sedikit masa untuk dibangunkan, jadi kebanyakan pengeluar peralatan, tanpa menunggu pelepasan standard baru, mula menawarkan kaedah mereka (lihat. ). Pada tahun 2004, piawaian baru muncul, bagaimanapun, pembekal peralatan inersia terus menggunakan penyelesaian lama.

802.11i menentukan penggunaan Standard Penyulitan Lanjutan (AES) dan bukannya WEP. Di tengah-tengah AES ialah pelaksanaan algoritma Rendel, yang kebanyakan penganalisis kriptografi mengiktiraf sebagai teguh. Algoritma ini jauh lebih baik daripada RC4 pendahulunya yang lemah, yang digunakan dalam WEP: ia menggunakan kekunci 128, 192 dan 256 bit, bukannya 64 bit yang digunakan dalam standard 802.11 asal. Piawaian 802.11i baharu juga mentakrifkan penggunaan TKIP, CCMP dan 802.1x / EAP.

EAP-MD5 mengesahkan pengguna dengan mengesahkan kata laluan. Penggunaan penyulitan trafik diserahkan kepada pentadbir rangkaian. Kelemahan EAP-MD5 ialah ia tidak memerlukan penyulitan, jadi EAP-MD5 membenarkan serangan "lelaki di tengah".

EAP ringan (LEAP), yang dibangunkan oleh Cisco, bukan sahaja menyulitkan data, tetapi juga memutar kunci. LEAP tidak memerlukan klien mempunyai kunci kerana ia dihantar dengan selamat selepas pengguna disahkan. Ini membolehkan pengguna menyambung ke rangkaian dengan mudah menggunakan akaun dan kata laluan.

Pelaksanaan LEAP awal hanya menyediakan pengesahan pengguna sehala. Cisco kemudiannya menambah keupayaan pengesahan bersama. Walau bagaimanapun, LEAP didapati terdedah kepada serangan kamus. Joshua Wright, pekerja Institut Amerika untuk Pentadbiran Sistem, Telekomunikasi dan Keselamatan (SANS), membangunkan utiliti ASLEAP yang melakukan serangan sedemikian, selepas itu Cisco mengesyorkan menggunakan kata laluan yang kuat dengan sekurang-kurangnya lapan aksara, termasuk aksara khas, huruf besar, huruf kecil , dan nombor. LEAP adalah selamat selagi kata laluan itu tahan terhadap percubaan kekerasan.

Pelaksanaan EAP yang lebih kukuh, EAP-TLS, yang menggunakan sijil digital prapasang pada klien dan pelayan, telah dibangunkan oleh Microsoft. Kaedah ini menyediakan pengesahan bersama dan bergantung bukan sahaja pada kata laluan pengguna, tetapi juga menyokong putaran dan pengedaran kunci dinamik. Kelemahan EAP-TLS ialah keperluan untuk memasang sijil pada setiap pelanggan, yang boleh memakan masa yang agak lama dan mahal. Selain itu, kaedah ini tidak praktikal untuk digunakan pada rangkaian di mana pekerja kerap bertukar.

Pengeluar rangkaian wayarles sedang mendorong penyelesaian untuk memudahkan pengguna yang dibenarkan menyambung ke rangkaian wayarles. Idea ini boleh dilaksanakan jika anda mendayakan LEAP dan mengedarkan nama pengguna dan kata laluan. Tetapi jika perlu menggunakan sijil digital atau memasukkan kunci WEP yang panjang, proses itu boleh menjadi membosankan.

Microsoft, Cisco dan RSA telah bekerjasama untuk membangunkan protokol baharu, PEAP, yang menggabungkan kemudahan penggunaan LEAP dengan keselamatan EAP-TLS. PEAP menggunakan sijil yang dipasang pada pelayan dan pengesahan kata laluan untuk pelanggan. Penyelesaian serupa - EAP-TTLS - dikeluarkan oleh Funk Software.

Pengeluar yang berbeza menyokong pelbagai jenis EAP, serta berbilang jenis pada masa yang sama. Proses EAP adalah sama untuk semua jenis.

Operasi EAP biasa

Apa itu WPA

Selepas rangkaian wayarles diisytiharkan tidak selamat, pengeluar mula melaksanakan penyelesaian keselamatan mereka sendiri. Ini memberikan syarikat pilihan: gunakan penyelesaian daripada satu pengilang atau tunggu keluaran standard 802.11i. Tarikh penggunaan standard tidak diketahui, jadi pakatan Wi-Fi telah dibentuk pada tahun 1999. Matlamatnya adalah untuk menyatukan kebolehoperasian produk rangkaian wayarles.

Wi-Fi Alliance telah meluluskan protokol Wireless Protected Access (WPA) sebagai penyelesaian sementara sementara menunggu keluaran standard 802.11i. WPA menggunakan piawaian TKIP dan 802.1x / EAP. Sebarang peralatan Wi-Fi yang diperakui untuk keserasian WPA mesti berfungsi bersama-sama dengan peralatan lain yang diperakui. Penjual boleh menggunakan mekanisme keselamatan mereka sendiri, tetapi mesti menyertakan sokongan untuk piawaian Wi-Fi.

Berikutan pengumuman awal pilihan 802.11i, Wi-Fi Alliance mencipta standard WPA2. Sebarang peralatan yang diperakui WPA2 adalah mematuhi sepenuhnya 802.11i. Jika rangkaian wayarles perusahaan anda tidak menyokong 802.11i, maka berhijrah ke 802.11i secepat mungkin untuk memastikan keselamatan yang mencukupi.

Apakah Penapisan Alamat MAC?

Jika WEP tidak selamat, bolehkah penapisan Media Access Control (MAC) melindungi rangkaian wayarles? Malangnya, penapis alamat MAC direka untuk menghalang sambungan yang tidak dibenarkan; mereka tidak berkuasa terhadap pemintasan lalu lintas.

Menapis alamat MAC tidak mempunyai kesan yang ketara terhadap keselamatan rangkaian wayarles. Ia memerlukan hanya satu tindakan tambahan daripada penyerang: ketahui alamat MAC yang dibenarkan. (Dengan cara ini, kebanyakan pemacu kad rangkaian membenarkan anda menukarnya.)

Betapa mudahnya untuk mengetahui alamat MAC yang dibenarkan? Untuk mendapatkan alamat MAC yang berfungsi, anda hanya perlu memantau trafik wayarles dengan penganalisis protokol untuk beberapa lama. Alamat MAC boleh dipintas walaupun trafik disulitkan, kerana pengepala paket yang termasuk alamat sedemikian dihantar dalam teks yang jelas.

protokol TKIP

Protokol Integriti Kunci Temporal (TKIP) direka untuk menangani kelemahan WEP. TKIP meningkatkan keselamatan WEP melalui putaran kunci, vektor permulaan yang lebih lama dan semakan integriti data.

Perisian pemecahan WEP mengeksploitasi kelemahan kunci statik: selepas menangkap bilangan paket yang diperlukan, ia memudahkan untuk menyahsulit trafik. Kunci semula kunci yang kerap menghalang jenis serangan ini. TKIP menukar kekunci secara dinamik setiap 10 ribu paket. Pelaksanaan kemudian protokol membenarkan menukar selang putaran kunci dan juga menetapkan algoritma untuk menukar kunci penyulitan untuk setiap paket data (Pengkunci Per-Paket, PPK).

Kunci penyulitan yang digunakan dalam TKIP adalah lebih selamat daripada kunci WEP. Ia terdiri daripada kunci dinamik 128-bit, yang ditambahkan alamat MAC stesen dan vektor permulaan 48-bit (dua kali ganda panjang vektor 802.11 asal). Teknik ini dikenali sebagai "pencampuran kunci" dan memberikan jaminan bahawa tiada dua stesen menggunakan kunci yang sama.

Protokol ini juga mempunyai kaedah terbina dalam untuk menjamin integriti data (Message Integrity Cheek, MIC, juga dipanggil Michael).

Untuk melindungi rangkaian Wi-Fi anda dan menetapkan kata laluan, pastikan anda memilih jenis keselamatan wayarles dan kaedah penyulitan. Dan pada peringkat ini, ramai yang mempunyai soalan: yang mana satu untuk dipilih? WEP, WPA atau WPA2? Peribadi atau Perusahaan? AES, atau TKIP? Apakah tetapan keselamatan yang paling baik melindungi rangkaian Wi-Fi anda? Saya akan cuba menjawab semua soalan ini dalam rangka artikel ini. Mari kita pertimbangkan semua kaedah pengesahan dan penyulitan yang mungkin. Mari ketahui parameter keselamatan rangkaian Wi-Fi yang terbaik ditetapkan dalam tetapan penghala.

Ambil perhatian bahawa jenis keselamatan atau pengesahan, pengesahan rangkaian, keselamatan, kaedah pengesahan adalah sama.

Jenis pengesahan dan penyulitan ialah tetapan asas untuk melindungi rangkaian Wi-Fi wayarles. Saya fikir, mula-mula anda perlu memikirkan apa itu, versi apa yang ada, keupayaannya, dll. Selepas itu, kami akan memikirkan jenis perlindungan dan penyulitan yang hendak dipilih. Saya akan menunjukkan kepada anda menggunakan beberapa penghala yang popular sebagai contoh.

Saya amat mengesyorkan menyediakan kata laluan dan melindungi rangkaian wayarles anda. Tetapkan tahap perlindungan maksimum. Jika anda membiarkan rangkaian terbuka, tanpa perlindungan, sesiapa sahaja boleh menyambung kepadanya. Ini tidak selamat pada mulanya. Serta beban yang tidak perlu pada penghala anda, penurunan kelajuan sambungan dan semua jenis masalah dengan menyambungkan peranti yang berbeza.

Keselamatan rangkaian Wi-Fi: WEP, WPA, WPA2

Terdapat tiga pilihan perlindungan. Tidak mengira "Terbuka", sudah tentu.

- WEP(Privasi Setara Berwayar) ialah kaedah pengesahan yang lapuk dan tidak selamat. Ini adalah kaedah perlindungan yang pertama dan tidak begitu berjaya. Penyerang boleh mengakses rangkaian wayarles yang dilindungi dengan WEP dengan mudah. Anda tidak perlu menetapkan mod ini dalam tetapan penghala anda, walaupun ia ada (tidak selalu).

- WPA(Wi-Fi Protected Access) ialah jenis keselamatan yang boleh dipercayai dan moden. Keserasian maksimum dengan semua peranti dan sistem pengendalian.

- WPA2- versi WPA baharu, dipertingkat dan lebih dipercayai. Terdapat sokongan untuk penyulitan AES CCMP. Pada masa ini, ini ialah cara terbaik untuk melindungi rangkaian Wi-Fi anda. Inilah yang saya cadangkan untuk digunakan.

WPA / WPA2 boleh terdiri daripada dua jenis:

- WPA / WPA2 - Peribadi (PSK) Adalah cara biasa untuk mengesahkan. Apabila anda hanya perlu menetapkan kata laluan (kunci) dan kemudian menggunakannya untuk menyambung ke rangkaian Wi-Fi. Satu kata laluan digunakan untuk semua peranti. Kata laluan itu sendiri disimpan pada peranti. Di mana, jika perlu, anda boleh melihatnya, atau mengubahnya. Ini adalah pilihan yang disyorkan.

- WPA / WPA2 - Perusahaan- kaedah yang lebih canggih, yang digunakan terutamanya untuk melindungi rangkaian wayarles di pejabat dan pelbagai institusi. Membolehkan anda memberikan tahap perlindungan yang lebih tinggi. Digunakan hanya apabila pelayan RADIUS dipasang untuk kebenaran peranti (yang memberikan kata laluan).

Saya fikir kami telah mengetahui kaedah pengesahan. Terbaik untuk menggunakan WPA2 - Peribadi (PSK). Untuk keserasian yang lebih baik, supaya tiada masalah dengan menyambungkan peranti lama, anda boleh menetapkan mod campuran WPA / WPA2. Banyak penghala mempunyai kaedah ini ditetapkan secara lalai. Atau ditandakan sebagai "Disyorkan".

Penyulitan tanpa wayar

Terdapat dua cara TKIP dan AES.

Kami mengesyorkan menggunakan AES. Jika anda mempunyai peranti lama pada rangkaian yang tidak menyokong penyulitan AES (tetapi hanya TKIP) dan akan ada masalah menyambungkannya ke rangkaian wayarles, kemudian tetapkan "Auto". Jenis penyulitan TKIP tidak disokong dalam mod 802.11n.

Walau apa pun, jika anda memasang WPA2 - Peribadi (disyorkan), maka hanya penyulitan AES akan tersedia.

Apakah jenis perlindungan yang perlu saya letakkan pada penghala Wi-Fi?

guna WPA2 - Peribadi dengan penyulitan AES... Hari ini, ini adalah cara terbaik dan selamat. Beginilah rupa tetapan keselamatan wayarles pada penghala ASUS:

Dan beginilah rupa tetapan keselamatan ini pada penghala TP-Link (dengan firmware lama).

Anda boleh melihat arahan yang lebih terperinci untuk TP-Link.

Arahan untuk penghala lain:

Jika anda tidak tahu di mana untuk mencari semua tetapan ini pada penghala anda, kemudian tulis dalam komen, saya akan cuba mencadangkan. Cuma jangan lupa tunjukkan modelnya.

Memandangkan peranti lama (penyesuai Wi-Fi, telefon, tablet, dsb.) mungkin tidak menyokong WPA2 - Peribadi (AES), sekiranya berlaku masalah sambungan, tetapkan mod campuran (Auto).

Saya sering melihat bahawa selepas menukar kata laluan atau parameter perlindungan lain, peranti tidak mahu menyambung ke rangkaian. Komputer mungkin mempunyai ralat "Tetapan rangkaian yang disimpan pada komputer ini tidak sepadan dengan keperluan rangkaian ini." Cuba padamkan (lupakan) rangkaian pada peranti dan sambung semula. Bagaimana untuk melakukan ini pada Windows 7, saya menulis. Dan dalam Windows 10 anda perlukan.

Kata laluan (kunci) WPA PSK

Mana-mana jenis kaedah keselamatan dan penyulitan yang anda pilih, anda perlu menetapkan kata laluan. Ia juga merupakan kunci WPA, Kata Laluan Tanpa Wayar, kunci keselamatan rangkaian Wi-Fi, dsb.

Panjang kata laluan daripada 8 hingga 32 aksara. Anda boleh menggunakan huruf abjad Latin dan nombor. Juga watak istimewa: - @ $ #! dan lain-lain. Tiada ruang! Kata laluan adalah sensitif huruf besar-besaran! Ini bermakna "z" dan "Z" ialah aksara yang berbeza.

Saya tidak mengesyorkan menggunakan kata laluan mudah. Adalah lebih baik untuk mencipta kata laluan yang kukuh yang tiada siapa dapat meneka dengan pasti, walaupun mereka berusaha keras.

Tidak mungkin anda akan dapat mengingati kata laluan yang begitu kompleks. Adalah baik untuk menulisnya di suatu tempat. Ia bukan sesuatu yang luar biasa untuk kata laluan Wi-Fi dilupakan. Apa yang perlu dilakukan dalam situasi sedemikian, saya menulis dalam artikel:.

Jika anda memerlukan lebih banyak perlindungan, anda boleh menggunakan MAC Binding. Benar, saya tidak nampak keperluan untuk ini. WPA2 - Peribadi dipasangkan dengan AES dan kata laluan yang kukuh sudah memadai.

Bagaimanakah anda melindungi rangkaian Wi-Fi anda? Tulis dalam komen. Nah, tanya soalan 🙂

Hantar kerja baik anda di pangkalan pengetahuan adalah mudah. Gunakan borang di bawah

Pelajar, pelajar siswazah, saintis muda yang menggunakan pangkalan pengetahuan dalam pengajian dan kerja mereka akan sangat berterima kasih kepada anda.

Disiarkan di http://www.allbest.ru/

Institusi Pendidikan Bajet Negeri Persekutuan Pendidikan Profesional Tinggi

Jabatan: Informatik dan Teknologi Maklumat

Kepakaran: Informatik Gunaan

KERJA KURSUS

KESELAMATAN WIRELESS

Diisi oleh seorang pelajar

Kozlova S.K.

Penyelia kerja:

V. V. Mityaev

EAGLE, 2013

pengenalan

Kesimpulan

Senarai bibliografi

Permohonan

pengenalan

Kebanyakan komputer moden menyokong akses rangkaian wayarles. Dalam erti kata lain, mereka boleh menyambung ke internet (dan peranti berkemampuan wayarles lain) tanpa kabel rangkaian. Kelebihan utama sambungan wayarles ialah keupayaan untuk bekerja dengan Internet di mana-mana sahaja di rumah atau pejabat (jika jarak antara komputer dan peranti capaian rangkaian wayarles membenarkan). Walau bagaimanapun, jika anda tidak mengambil langkah untuk memastikan keselamatan rangkaian wayarles anda, situasi yang berpotensi berbahaya berikut boleh berlaku, yang boleh mengakibatkan penyerang:

1. Memintas data yang dihantar atau diterima;

2. Dapatkan akses kepada rangkaian wayarles;

3. Tangkap saluran akses Internet.

Mari kita beralih kepada definisi keselamatan maklumat. Keselamatan maklumat - bermaksud perlindungan maklumat dan sistem maklumat daripada capaian, penggunaan, pengesanan, herotan, pemusnahan, pengubahsuaian yang tidak dibenarkan.

Keselamatan maklumat memastikan ketersediaan, integriti dan kerahsiaan maklumat. Untuk melaksanakan keselamatan maklumat rangkaian wayarles, alat dan mekanisme keselamatan maklumat digunakan.

Oleh itu, jika rangkaian wayarles tidak terjamin, penyerang boleh memintas data yang dihantar ke atasnya, mendapatkan akses kepada rangkaian dan fail pada komputer, dan juga mengakses Internet menggunakan sambungan. Oleh itu, saluran penghantaran data telah diduduki dan akses Internet menjadi perlahan.

Topik keselamatan rangkaian wayarles masih relevan, walaupun terdapat kaedah yang boleh dipercayai untuk melindungi rangkaian ini untuk masa yang lama, seperti teknologi WPA (Wi-Fi Protected Access).

Tujuan kerja ialah kajian praktikal tentang isu keselamatan dan ciri keselamatan rangkaian wayarles.

Objektif kerja kursus ini adalah keselamatan rangkaian.

Subjeknya ialah keselamatan rangkaian wayarles.

Tugasan yang perlu diselesaikan semasa melaksanakan kerja ini adalah seperti berikut:

1. Pertimbangkan konsep rangkaian tanpa wayar;

3. Kaji peruntukan utama dasar keselamatan untuk sambungan wayarles;

4. Menganalisis penyelesaian untuk memastikan keselamatan rangkaian wayarles;

5. Menilai keperluan untuk melindungi rangkaian wayarles;

6. Membangunkan algoritma untuk menilai keberkesanan perlindungan rangkaian wayarles.

1. Konsep rangkaian tanpa wayar dan penerangan tentang kategori serangan utama

1.1 Konsep dan perihalan rangkaian wayarles

Rangkaian wayarles ialah penghantaran maklumat pada jarak jauh tanpa menggunakan konduktor elektrik atau "wayar."

Jarak ini boleh menjadi sekecil (beberapa meter, seperti dalam alat kawalan jauh televisyen), dan sangat panjang (beribu-ribu malah berjuta-juta kilometer untuk telekomunikasi).

Komunikasi tanpa wayar biasanya dilihat sebagai industri telekomunikasi.

Wireless semakin popular, membuka pasaran baharu untuk pengendali - daripada permainan dalam talian pada telefon bimbit kepada perkhidmatan kecemasan.

Ini disebabkan oleh percambahan komputer notebook, sistem paging dan kemunculan sistem Personal Digital Assistant (PDA), dan pengembangan fungsi telefon bimbit.

Sistem sedemikian harus menyediakan perancangan perniagaan, masa, penyimpanan dokumen dan mengekalkan komunikasi dengan stesen jauh. Pada bila-bila masa, di mana-mana sahaja telah menjadi moto sistem ini, iaitu penyediaan perkhidmatan komunikasi tanpa mengira tempat dan masa. Di samping itu, saluran wayarles adalah relevan di mana adalah mustahil atau mahal untuk meletakkan talian kabel dan jarak jauh.

Sehingga baru-baru ini, kebanyakan rangkaian komputer wayarles menghantar data pada kelajuan dari 1.2 hingga 14.0 Kbps, selalunya hanya mesej ringkas, kerana pemindahan fail besar atau sesi panjang kerja interaktif dengan pangkalan data tidak tersedia. Teknologi penghantaran wayarles baharu beroperasi pada kelajuan beberapa puluh megabit sesaat.

Alan S. Cohen, Pengarah Kanan Penyelesaian Mudah Alih di Cisco Systems, banyak bercakap tentang masa depan pasaran wayarles.

Beliau berkata teknologi wayarles pantas menjadi standard yang diterima dengan kesan menyeluruh terhadap kehidupan kita.

Terdapat dua faktor penting yang mendorong pasaran ke arah komunikasi tanpa wayar di mana-mana. Yang pertama ialah "pendemokrasian" teknologi tanpa wayar, yang telah kelihatan di pasaran mudah alih dengan kemunculan 802.11 atau Wi-Fi.

Pertumbuhan pesat dalam bilangan peranti mudah alih dan rangkaian mudah alih di rumah, pangsapuri, perniagaan dan bandar sangat ketara. Hari ini adalah mudah dan mudah untuk membina rangkaian tanpa wayar dan menyediakan mobiliti jalur lebar untuk manfaat syarikat besar dan pengguna individu.

Dia juga menyerlahkan satu lagi bidang yang menarik dalam penerapan teknologi mudah alih - rangkaian jaringan bandar, yang menjadikan teknologi Wi-Fi benar-benar ada di mana-mana.

Menyediakan akses kepada semua penduduk bandar di seluruh wilayahnya ialah contoh hebat pendemokrasian teknologi tanpa wayar. Seni bina rangkaian dan teknologi komunikasi bersatu bukan sahaja menyepadukan komunikasi berwayar dan tanpa wayar, tetapi juga menghimpunkan perkhidmatan rangkaian dalaman dan luaran. Akibatnya, anda boleh terus berhubung dengan rangkaian di mana sahaja anda berada, di dalam atau di luar bangunan, yang sangat penting untuk komunikasi bandar.

Komunikasi tanpa wayar semakin meluas. Ia membolehkan anda menyediakan sambungan pengguna di mana sambungan kabel sukar atau mobiliti penuh diperlukan. Dalam kes ini, rangkaian wayarles berinteraksi dengan rangkaian berwayar. Pada masa kini, penyelesaian tanpa wayar perlu diambil kira semasa mereka bentuk mana-mana rangkaian - dari pejabat kecil ke perusahaan. Ini mungkin akan menjimatkan wang dan tenaga kerja dan masa.

Terdapat banyak kes dan sebab mengapa rangkaian wayarles adalah satu-satunya atau pilihan yang paling mudah untuk mengatur akses kepada rangkaian komunikasi atau Internet:

1) Jika anda ingin mengatur kemungkinan akses nomad ke rangkaian dan Internet untuk pengguna kasual di kafe, lapangan terbang, stesen kereta api, kedai dan tempat awam lain;

2) Jika perlu untuk mengatur rangkaian tempatan di bangunan yang tidak mempunyai keupayaan untuk meletakkan pendawaian kabel (contohnya, di bangunan bersejarah) atau di bangunan di mana meletakkan kabel adalah tugas yang sangat sukar, memakan masa dan sukar. ;

3) Apabila menganjurkan rangkaian kawasan tempatan sementara, termasuk rangkaian kawasan setempat untuk akses umum, contohnya, untuk mengadakan sebarang acara, persidangan dan seumpamanya;

4) Apabila mengembangkan rangkaian kawasan setempat sekiranya perlu untuk menyambungkan mana-mana segmen terpencil jauh yang mengandungi sebilangan kecil stesen kerja;

5) Jika anda memerlukan akses mudah alih kepada sumber rangkaian, contohnya, apabila bergerak di sekitar apartmen atau organisasi dengan komputer riba, apabila doktor melawat pelbagai pesakit di hospital untuk berkomunikasi dengan pangkalan data pusat, atau untuk berkomunikasi dan menyelaraskan mekanik di bangunan besar tepu dengan cara moden untuk menyediakan mereka aktiviti hidup;

6) Untuk mengatur saluran komunikasi tambahan yang boleh disediakan oleh pengendali komunikasi alternatif yang mencipta rangkaian kawasan tempatan tanpa wayar di kawasan yang berbeza.

Bergantung pada teknologi dan media penghantaran yang digunakan, kelas rangkaian wayarles berikut boleh ditakrifkan:

Rangkaian pada modem radio;

Rangkaian modem selular;

Sistem inframerah;

sistem VSAT;

Sistem menggunakan satelit LEO;

Sistem dengan teknologi SST;

Sistem geganti radio;

Sistem komunikasi laser.

WI-FI ialah teknologi wayarles moden untuk menghantar data melalui saluran radio (wayarles, wlan wifi).

Sebarang peralatan yang mematuhi piawaian IEEE 802.11 boleh diuji oleh Wi-Fi Alliance dan menerima pensijilan serta hak untuk menggunakan logo Wi-Fi.

Wireless Fidelity, yang dalam bahasa Inggeris bermaksud ketepatan tanpa wayar. Terdapat juga nama yang lebih panjang untuk istilah: EEE 802.11b. Wi-Fi dilahirkan pada tahun 1985, di Amerika Syarikat, selepas bahagian frekuensi saluran radio dibuka untuk digunakan tanpa kebenaran khas.

Piawaian pertama yang menerima paling meluas ialah piawaian IEEE 802.11b.

Peralatan 802.11b telah diperkenalkan kembali pada tahun 2001, dan sehingga kini, kebanyakan rangkaian wayarles masih beroperasi menggunakan standard ini, dan terdapat banyak peranti Wi-Fi wayarles 802.11b tersedia.

Gelombang radio yang digunakan untuk komunikasi Wi-Fi sangat serupa dengan gelombang radio yang digunakan dalam walkie-talkie, penerima, telefon bimbit dan peranti lain. Tetapi Wi-Fi mempunyai beberapa perbezaan ketara daripada radio lain.

Komunikasi dijalankan pada frekuensi 2.4-5 GHz. Frekuensi ini jauh lebih tinggi daripada frekuensi yang sesuai untuk telefon bimbit, radio mudah alih dan televisyen.

Lebih tinggi frekuensi isyarat, lebih banyak maklumat dihantar. Rangkaian wayarles menggunakan gelombang radio seperti radio, telefon mudah alih dan televisyen. Malah, komunikasi tanpa wayar Wi-Fi lebih seperti komunikasi radio dua hala.

Di Rusia, penggunaan Wi-Fi tanpa kebenaran untuk menggunakan frekuensi daripada Suruhanjaya Negeri mengenai Frekuensi Radio (SCRF) adalah mungkin untuk mengatur rangkaian di dalam bangunan, gudang tertutup dan kawasan perindustrian.

Untuk kegunaan undang-undang di luar rangkaian Wi-Fi wayarles pejabat, sebagai contoh, saluran radio antara dua rumah jiran, adalah perlu untuk mendapatkan kebenaran untuk menggunakan frekuensi. Terdapat prosedur yang dipermudahkan untuk mengeluarkan permit untuk penggunaan frekuensi radio dalam jalur 2400-2483.5 MHz (standard 802.11b dan 802.11g, saluran 1-13); untuk mendapatkan permit sedemikian, keputusan peribadi SCRF tidak diperlukan . Untuk menggunakan frekuensi radio dalam jalur lain, khususnya 5 GHz (standard 802.11a), anda mesti mendapatkan penyelesaian peribadi SCRF terlebih dahulu. Pada tahun 2007, keadaan berubah dengan pelepasan dokumen: "Dekri 25 Julai 2007, No. 476" Mengenai Pindaan kepada Dekri Kerajaan Persekutuan Rusia "12 Oktober 2004 No.

Perenggan keenam belas resolusi dikecualikan daripada senarai peralatan tertakluk kepada pendaftaran - peralatan pengguna untuk akses wayarles dalam jalur frekuensi radio 2400-2483.5 MHz dengan kuasa sinaran peranti pemancar sehingga 100 mW termasuk.

Juga, menurut kemasukan protokol kepada keputusan Jawatankuasa Negeri bagi Frekuensi Radio pada 19 Ogos 2009, No. 09-04-09, Jawatankuasa Negeri bagi Frekuensi Radio memutuskan: untuk memperuntukkan jalur frekuensi radio 5150-5350 MHz dan 5650-6425 MHz untuk digunakan di wilayah Persekutuan Rusia, dengan pengecualian bandar-bandar yang dinyatakan dalam lampiran No. 2, akses wayarles tetap oleh warganegara Persekutuan Rusia dan entiti undang-undang Rusia tanpa mengeluarkan keputusan berasingan Jawatankuasa Negeri untuk Frekuensi Radio untuk setiap individu atau entiti undang-undang.

Jalur frekuensi yang ditentukan sepadan dengan piawaian dan saluran 802.11a / b / g / n dengan nombor dari julat 36-64 dan 132-165. Walau bagaimanapun, Lampiran 2 menyenaraikan 164 bandar terbesar di Rusia di mana frekuensi yang ditentukan tidak boleh digunakan untuk mencipta rangkaian wayarles.

Untuk pelanggaran prosedur penggunaan alat elektronik radio, liabiliti diperuntukkan di bawah Perkara 13.3 dan 13.4 Kod Kesalahan Pentadbiran Persekutuan Rusia.

Dengan keputusan 15 Julai 2010, SCRF Rusia membatalkan pengeluaran keputusan peribadi mandatori oleh SCRF untuk penggunaan sistem akses wayarles tetap dalam jalur 5150-5350 MHz dan 5650-6425 MHz. Sekatan pada julat frekuensi ini telah ditarik balik untuk seluruh wilayah Rusia.

Jenis dan jenis sambungan berikut dibezakan:

1. Sambungan Ad-Hoc (titik-ke-titik). Semua komputer dilengkapi dengan kad wayarles (pelanggan) dan disambungkan terus antara satu sama lain melalui saluran radio yang beroperasi mengikut standard 802.11b dan menyediakan kadar pertukaran 11 Mbit / s, yang cukup untuk operasi biasa;

2. Sambungan infrastruktur. Model ini digunakan apabila lebih daripada dua komputer perlu disambungkan. Pelayan dengan titik akses boleh bertindak sebagai penghala dan mengedarkan saluran Internet secara bebas;

3. Titik capaian menggunakan penghala dan modem. Titik akses disambungkan ke penghala, penghala - ke modem (peranti ini boleh digabungkan menjadi dua atau bahkan menjadi satu). Kini, pada setiap komputer dalam kawasan liputan Wi-Fi, yang mempunyai penyesuai Wi-Fi, Internet akan berfungsi;

4. Mata pelanggan. Dalam mod ini, pusat akses bertindak sebagai pelanggan dan boleh menyambung ke pusat akses yang beroperasi dalam mod infrastruktur. Tetapi hanya satu alamat MAC boleh disambungkan kepadanya. Cabaran di sini adalah untuk menyambung hanya dua komputer. Dua penyesuai Wi-Fi boleh berfungsi antara satu sama lain secara langsung tanpa antena pusat;

5. Sambungan jambatan. Komputer disambungkan ke rangkaian berwayar. Titik capaian disambungkan kepada setiap kumpulan rangkaian, yang disambungkan antara satu sama lain melalui saluran radio. Mod ini adalah untuk menyambungkan dua atau lebih rangkaian berwayar. Pelanggan wayarles tidak boleh menyambung ke pusat akses bersambung.

Oleh itu, konsep dan kelas rangkaian wayarles telah dipertimbangkan, sebab-sebab penggunaan sambungan wayarles yang sesuai telah dikenalpasti. Rangka kerja kawal selia dan undang-undang untuk rangkaian Wi-Fi telah dianalisis. Rangkaian wayarles telah diterangkan mengikut tipologi dan pelbagai sambungan.

Semasa operasi rangkaian wayarles, pelbagai masalah sering timbul. Ada yang tersilap, dan ada yang akibat perbuatan jahat. Walau apa pun, kerosakan berlaku. Peristiwa ini adalah serangan, tanpa mengira sebab kejadiannya.

Terdapat empat kategori utama serangan:

1. Akses serangan;

2. Serangan pengubahsuaian;

3. Serangan terhadap penafian perkhidmatan;

4. Serangan penafian.

Serangan akses ialah percubaan oleh penyerang untuk mendapatkan maklumat yang mereka tidak mempunyai kebenaran untuk melihat, dan yang bertujuan untuk melanggar kerahsiaan maklumat tersebut.

Untuk melakukan serangan ini, anda memerlukan maklumat dan cara untuk menghantarnya.

Serangan akses boleh dilakukan di mana sahaja maklumat dan cara untuk menghantarnya wujud.

Serangan akses juga boleh termasuk mencuri dengar, mencuri dengar dan memintas.

Peeping ialah pengimbasan fail atau dokumen untuk mencari maklumat yang menarik minat penyerang.

Mendengar suara ialah apabila seseorang mendengar perbualan yang mereka bukan pihak (sering menggunakan peranti elektronik).

Pemintasan - menangkap maklumat dalam proses penghantarannya ke destinasinya.

Maklumat disimpan secara elektronik:

Stesen kerja;

Pelayan;

Dalam komputer riba;

CD.

Dengan CD, keadaannya jelas, kerana penyerang hanya boleh mencurinya. Keadaannya berbeza dengan dua yang pertama. Dengan akses undang-undang kepada sistem, penyerang akan menganalisis fail dengan hanya membukanya satu demi satu. Dalam kes capaian yang tidak dibenarkan, keropok akan cuba memintas sistem kawalan dan mendapatkan akses kepada maklumat yang diperlukan. Ini tidak sukar dilakukan. Anda mesti memasang sniffer paket rangkaian (sniffer) pada sistem komputer anda. Untuk melakukan ini, penyerang mesti meningkatkan kuasanya dalam sistem atau menyambung ke rangkaian. Penganalisis dikonfigurasikan untuk menangkap sebarang maklumat yang melalui rangkaian, tetapi terutamanya ID pengguna dan kata laluan.

Mendengar suara juga dilakukan dalam rangkaian komputer global seperti talian pajakan dan sambungan telefon. Walau bagaimanapun, pemintasan jenis ini memerlukan peralatan yang sesuai dan pengetahuan khusus. Dalam kes ini, tempat terbaik untuk meletakkan peranti mendengar adalah di dalam almari pendawaian.

Dan dengan bantuan peralatan khas, pencuri yang berkelayakan boleh memintas sistem komunikasi gentian optik. Walau bagaimanapun, untuk berjaya, dia mesti meletakkan sistemnya pada talian penghantaran antara pengirim dan penerima maklumat. Di Internet, ini dilakukan dengan menukar resolusi nama, yang menterjemahkan nama komputer ke alamat yang tidak sah. Trafik diubah hala ke sistem penyerang dan bukannya ke destinasi sebenar. Dengan konfigurasi yang sesuai bagi sistem sedemikian, pengirim tidak akan tahu bahawa maklumatnya tidak sampai kepada penerima.

Serangan pengubahsuaian ialah percubaan untuk mengubah suai maklumat secara tidak wajar. Ia bertujuan untuk melanggar integriti maklumat dan boleh dilakukan di mana-mana maklumat wujud atau dihantar.

Terdapat tiga jenis serangan pengubahsuaian:

1. Penggantian;

2. Penambahan;

3. Penyingkiran.

Penggantian - Menggantikan maklumat sedia ada ditujukan kepada maklumat terperingkat dan awam.

Tambah serangan - menambah data baharu.

Serangan padam bermakna memindahkan data sedia ada.

Ketiga-tiga jenis serangan pengubahsuaian mengeksploitasi kelemahan dalam sistem, sebagai contoh, "lubang" dalam keselamatan pelayan, membolehkan anda menggantikan halaman utama. Walaupun begitu, adalah perlu untuk bekerja secara menyeluruh di seluruh sistem untuk mengelakkan pengesanan. Oleh kerana urus niaga dinomborkan secara berurutan, pemadaman atau penambahan nombor transaksi yang salah akan diperhatikan.

Jika serangan pengubahsuaian dijalankan semasa menghantar maklumat, maka anda mesti memintas trafik yang diminati dahulu, dan kemudian membuat perubahan pada maklumat sebelum menghantarnya ke destinasi.

Serangan Denial-of-service (DoS) ialah serangan yang melarang pengguna yang sah daripada menggunakan sistem, maklumat atau keupayaan komputer. Dalam erti kata lain, serangan ini adalah "Vandalisme", kerana penyerang adalah.

Akibat serangan DoS, ia biasanya tidak mendapat akses kepada sistem komputer dan tidak boleh beroperasi dengan maklumat.

Serangan DoS ditujukan terhadap maklumat - memusnahkan, memesongkan atau memindahkan yang terakhir ke tempat yang tidak boleh diakses.

Serangan DoS yang ditujukan kepada aplikasi yang memproses atau memaparkan maklumat, atau pada sistem komputer di mana aplikasi ini dijalankan, menjadikannya mustahil untuk menyelesaikan tugas yang dilakukan menggunakan aplikasi sedemikian.

Jenis umum serangan DoS (penafian akses kepada sistem) bertujuan untuk melumpuhkan sistem komputer, akibatnya sistem itu sendiri, aplikasi yang dipasang padanya, dan semua maklumat yang disimpan menjadi tidak boleh diakses.

Penafian akses kepada komunikasi bermakna melumpuhkan kemudahan komunikasi yang menghalang akses kepada sistem komputer dan maklumat.

Serangan DoS yang ditujukan secara langsung kepada sistem komputer dilakukan melalui eksploitasi yang mengeksploitasi kelemahan dalam sistem pengendalian atau protokol Internet.

"Lubang" ini membenarkan penyerang menghantar set perintah tertentu kepada aplikasi yang tidak dapat diproses dengan betul, menyebabkan aplikasi ranap. But semula memulihkan fungsinya, tetapi menjadi mustahil untuk berfungsi dengan aplikasi semasa but semula.

Serangan penafian ditujukan terhadap keupayaan untuk mengenal pasti maklumat, atau memberikan maklumat palsu tentang peristiwa atau transaksi sebenar.

Jenis serangan ini termasuk:

Masquerade ialah prestasi tindakan di bawah samaran pengguna lain atau sistem lain.

Penafian sesuatu peristiwa adalah penolakan fakta operasi.

Serangan DoS Internet ialah serangan terhadap pelayan nama akar Internet.

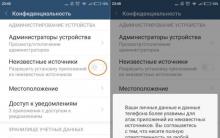

Untuk memastikan keselamatan peranti akses wayarles dan, dengan itu, untuk meminimumkan risiko yang berkaitan dengan jenis akses ini, anda boleh menggunakan langkah mudah berikut:

1. Tukar kata laluan pentadbir pada peranti wayarles anda. Adalah mudah bagi penggodam untuk mengetahui apakah kata laluan lalai oleh pengeluar peranti dan menggunakan kata laluan itu untuk mengakses rangkaian wayarles. Elakkan kata laluan yang mudah diteka atau diteka;

2. Lumpuhkan penyiaran pengecam rangkaian (penyiaran SSID, SSID - Pengecam Set Perkhidmatan, pengecam rangkaian) supaya peranti wayarles tidak menyiarkan maklumat yang dihidupkan;

3. Dayakan penyulitan trafik: sebaiknya gunakan protokol WPA jika peranti menyokongnya (jika tidak, gunakan penyulitan WEP);

4. Tukar pengecam rangkaian (SSID) peranti. Jika anda meninggalkan pengecam lalai yang ditetapkan oleh pengeluar peranti, penyerang boleh mengenal pasti rangkaian wayarles dengan mudah dengan pengecam ini. Jangan gunakan nama yang mudah diteka.

Hasil daripada menyelesaikan masalah ini, empat kategori utama serangan dan tiga jenis serangan pengubahsuaian telah dikenal pasti dan dikaji. Penafian perkhidmatan dan serangan penafian juga tertakluk kepada pertimbangan. Berdasarkan analisis ini, langkah-langkah telah dibangunkan untuk memastikan keselamatan peranti capaian wayarles.

Oleh itu, untuk meringkaskan, kami dengan yakin boleh mengatakan bahawa sambungan wayarles kini meluas, terutamanya disebabkan oleh keupayaan mereka untuk bekerja dengan Internet di mana-mana sahaja di rumah atau pejabat.

Walau bagaimanapun, jika anda tidak mengambil langkah untuk memastikan keselamatan rangkaian wayarles, penyerang boleh memintas data yang dihantar ke atasnya, mendapatkan akses kepada rangkaian dan fail pada komputer, dan juga pergi ke dalam talian menggunakan sambungan.

2. Semakan cara dan kaedah untuk memastikan keselamatan maklumat rangkaian wayarles

2.1 Dasar Keselamatan Tanpa Wayar

Kekhususan rangkaian wayarles bermakna data boleh dipintas dan diubah suai pada bila-bila masa. Sesetengah teknologi memerlukan penyesuai wayarles standard, manakala yang lain memerlukan perkakasan khusus. Tetapi dalam apa jua keadaan, ancaman ini cukup mudah untuk dilaksanakan, dan mekanisme perlindungan data kriptografi yang berkesan diperlukan untuk mengatasinya.

Apabila membina sistem keselamatan, adalah penting untuk menentukan model ancaman, iaitu, untuk memutuskan apa yang akan ditentang oleh perlindungan sebenar. Sebenarnya, terdapat dua ancaman dalam rangkaian wayarles: sambungan tanpa kebenaran dan mencuri dengar, tetapi senarai itu boleh dikembangkan dengan menyerlahkan dan meringkaskan ancaman utama berikut yang dikaitkan dengan peranti wayarles yang disenaraikan dalam bab pertama:

Penggunaan tidak terkawal dan pelanggaran perimeter;

Sambungan tanpa kebenaran ke peranti dan rangkaian;

Pemintasan dan pengubahsuaian lalu lintas;

Pelanggaran kebolehcapaian;

Memposisikan peranti.

Ketersediaan meluas peranti wayarles dan kos rendahnya mewujudkan jurang dalam perimeter keselamatan rangkaian. Di sini kita bercakap bukan sahaja tentang penjenayah siber yang menyambungkan PDA yang didayakan Wi-Fi ke rangkaian berwayar syarikat, tetapi juga tentang situasi yang lebih remeh. Penyesuai wayarles aktif pada komputer riba yang disambungkan ke rangkaian korporat, pusat akses yang dibawa dari rumah untuk ujian - semua ini boleh menjadi saluran yang mudah untuk menembusi rangkaian dalaman.

Pengesahan yang tidak mencukupi, ralat dalam sistem kawalan akses membenarkan sambungan yang tidak dibenarkan.

Mengikut sifatnya, rangkaian wayarles tidak dapat menyediakan ketersediaan yang tinggi. Pelbagai faktor semula jadi, buatan manusia dan antropogenik boleh mengganggu fungsi normal saluran radio dengan berkesan. Fakta ini mesti diambil kira semasa mereka bentuk rangkaian, dan rangkaian wayarles tidak boleh digunakan untuk penyaluran dengan keperluan ketersediaan tinggi.

Stesen Wi-Fi boleh dikesan dengan mudah melalui kaedah pasif, yang membolehkan lokasi peranti wayarles ditentukan dengan ketepatan yang mencukupi. Sebagai contoh, sistem Navizon boleh menggunakan GPS, stesen pangkalan GSM dan pusat akses wayarles untuk mencari peranti mudah alih.

Dasar keselamatan untuk rangkaian wayarles boleh dibentangkan sebagai dokumen berasingan atau sebagai sebahagian daripada komponen keselamatan pengawalseliaan yang lain. Dalam kebanyakan kes, dokumen berasingan tidak diperlukan kerana peruntukan dasar wayarles bertindih dalam banyak cara dengan kandungan tradisional dokumen tersebut. Jadi, sebagai contoh, keperluan untuk perlindungan fizikal titik capaian sepenuhnya bertindih dengan isu keselamatan fizikal peralatan rangkaian aktif. Dalam hal ini, dasar keselamatan wayarles dibentangkan sebagai dokumen berasingan semasa pelaksanaan WLAN, selepas itu, dengan semakan dokumen seterusnya, ia digabungkan secara harmoni kepada yang lain.

Jika rangkaian wayarles tidak digunakan, dasar keselamatan hendaklah mengandungi penerangan tentang mekanisme perlindungan yang bertujuan untuk mengurangkan risiko yang berkaitan dengan penggunaan rangkaian radio tanpa kebenaran.

Amalan terbaik dunia dalam bidang pengurusan keselamatan maklumat diterangkan dalam piawaian antarabangsa untuk sistem pengurusan keselamatan maklumat ISO / IEC 27001 (ISO 27001). ISO 27001 menentukan keperluan untuk sistem pengurusan keselamatan maklumat untuk menunjukkan keupayaan organisasi untuk melindungi sumber maklumatnya.

Piawaian ini adalah GOST RISO / IEC 27001-2006 yang tulen. Ia menetapkan keperluan untuk pembangunan, pelaksanaan, operasi, pemantauan, analisis, sokongan dan penambahbaikan sistem pengurusan keselamatan maklumat yang didokumenkan, untuk pelaksanaan pengurusan keselamatan maklumat dan langkah-langkah kawalan.

Kelebihan utama piawaian ISO / IEC 27001:

Pensijilan membolehkan anda menunjukkan rakan kongsi perniagaan, pelabur dan pelanggan bahawa organisasi telah mewujudkan pengurusan keselamatan maklumat yang berkesan;

Piawaian ini serasi dengan ISO 9001: 2000 dan ISO 14001: 2007;

Piawaian ini tidak mengenakan sekatan ke atas pilihan perisian dan perkakasan, tidak mengenakan keperluan teknikal pada alatan IT atau alatan keselamatan maklumat, dan memberikan kebebasan sepenuhnya kepada organisasi untuk memilih penyelesaian teknikal bagi keselamatan maklumat.

Konsep perlindungan maklumat ditafsirkan oleh piawaian antarabangsa sebagai memastikan kerahsiaan, integriti dan ketersediaan maklumat.

Berdasarkan piawaian ini, pengesyoran boleh dirumuskan untuk mengurangkan kemungkinan melanggar dasar keselamatan rangkaian wayarles dalam organisasi:

1. Latihan pengguna dan pentadbir. ISO | IEC 27001 A.8.2.2. Hasil daripada latihan, pengguna harus sedar dan memahami kekangan dasar dan pentadbir harus berkelayakan untuk mencegah dan mengesan pelanggaran dasar;

2. Kawalan sambungan ke rangkaian. ISO | IEC 27001 A.11.4.3. Risiko yang berkaitan dengan penyambungan titik capaian penyangak atau pelanggan wayarles boleh dikurangkan dengan melumpuhkan port suis yang tidak digunakan, penapisan MAC (port-security), pengesahan 802.1X, sistem pengesanan pencerobohan dan pengimbas keselamatan yang memantau kemunculan objek rangkaian baharu;

3. Keselamatan fizikal. ISO | IEC 27001 A.9.1. Mengawal peranti yang dibawa masuk ke wilayah membolehkan anda mengehadkan kemungkinan menyambungkan peranti wayarles ke rangkaian. Mengehadkan akses pengguna dan pelawat ke port rangkaian dan slot pengembangan komputer mengurangkan kemungkinan menyambungkan peranti wayarles;

4. Meminimumkan keistimewaan pengguna. ISO | IEC 27001 A.11.2.2. Jika pengguna bekerja pada komputer dengan hak minimum yang diperlukan, maka kemungkinan perubahan yang tidak dibenarkan dalam tetapan antara muka wayarles dikurangkan;

5. Kawalan dasar keselamatan. ISO | IEC 27001 6, A.6.1.8. Alat analisis keselamatan, seperti pengimbas kerentanan, boleh mengesan kemunculan peranti baharu pada rangkaian dan menentukan jenisnya (fungsi untuk menentukan versi aplikasi OS dan rangkaian), serta menjejaki sisihan tetapan klien daripada profil tertentu. Terma rujukan untuk pengauditan oleh perunding luar hendaklah mengambil kira keperluan dasar wayarles;

6. Inventori sumber. ISO | IEC 27001 A.7.1.1. Mempunyai senarai sumber rangkaian yang terkini dan dikemas kini menjadikannya lebih mudah untuk menemui objek rangkaian baharu;

7. Pengesanan serangan. ISO | IEC 27001 A.10.10.2. Penggunaan kedua-dua sistem pengesanan pencerobohan tradisional dan tanpa wayar membolehkan untuk mengesan percubaan capaian yang tidak dibenarkan tepat pada masanya;

8. Penyiasatan kejadian. ISO | IEC 27001 A.13.2. Insiden wayarles tidak begitu berbeza daripada situasi serupa yang lain, tetapi prosedur untuk penyiasatannya mesti ditentukan. Untuk rangkaian di mana rangkaian wayarles digunakan atau digunakan, bahagian dasar tambahan mungkin diperlukan;

9. Sokongan kawal selia. ISO | IEC 27001 A.15.1.1. Penggunaan rangkaian wayarles mungkin tertakluk kepada kedua-dua peraturan Rusia dan antarabangsa. Jadi, di Rusia, penggunaan julat frekuensi 2.4 GHz dikawal oleh keputusan Jawatankuasa Negeri untuk Frekuensi Radio pada 6 November 2004 (04-03-04-003). Di samping itu, memandangkan penyulitan digunakan secara intensif dalam rangkaian wayarles, dan penggunaan perlindungan kriptografi bermakna dalam beberapa kes berada di bawah sekatan perundangan yang agak ketat, isu ini juga perlu diselesaikan;

10. Audit dalaman dan luaran. ISO | IEC 27001 6, A.6.1.8. Aktiviti penilaian keselamatan harus mengambil kira keperluan dasar rangkaian wayarles. Skop kerja yang mungkin untuk menilai keselamatan WLAN diterangkan dengan lebih terperinci dalam bab terakhir buku ini;

11. Pemisahan rangkaian. ISO | IEC 27001 A.11.4.5. Disebabkan oleh spesifikasi rangkaian wayarles, adalah wajar untuk memperuntukkan titik capaian wayarles ke dalam segmen rangkaian yang berasingan menggunakan tembok api, terutamanya apabila ia berkaitan dengan akses tetamu;

12. Penggunaan cara perlindungan kriptografi. ISO | IEC 27001 A.12.3. Protokol dan algoritma yang digunakan untuk menyulitkan trafik dalam rangkaian wayarles (WPA atau 802.11i) harus ditakrifkan. Apabila menggunakan teknologi 802.1X, keperluan untuk protokol EDS dan panjang kunci untuk menandatangani sijil yang digunakan untuk tujuan tersebut ditentukan;

13. Pengesahan. ISO | IEC 27001 A.11.4.2. Keperluan untuk penyimpanan data pengesahan, perubahannya, kerumitan, keselamatan semasa penghantaran melalui rangkaian harus ditentukan. Kaedah EAP yang digunakan, kaedah perlindungan kunci awam pelayan RADIUS, boleh dinyatakan dengan jelas;

14. Kawalan perubahan dalam sistem maklumat. ISO | IEC 27001 A.12.5.1. Teknologi wayarles perlu diambil kira dalam IP;

15. Kebolehterimaan penggunaan perisian dan perkakasan. ISO | IEC 27001 A.12.4.1 Klausa ini menangani keperluan untuk titik capaian, suis wayarles dan pelanggan wayarles;

16. Pengesanan serangan. ISO | IEC 27001 A.10.10.2. Keperluan untuk sistem untuk mengesan serangan tanpa wayar harus ditakrifkan, tanggungjawab untuk menganalisis peristiwa harus diberikan;

17. Pembalakan dan analisis peristiwa keselamatan. ISO | IEC 27001 A.10.10.1. Bahagian ini boleh dikembangkan dengan menambah pada senarai acara yang dipantau khusus untuk rangkaian wayarles. Boleh termasuk bahagian sebelumnya;

18. Akses jauh ke rangkaian. ISO | IEC 27001 A.11.7.2. Dalam kebanyakan kes, pengguna rangkaian wayarles secara logiknya dirujuk sebagai pengguna sistem capaian jauh. Ini disebabkan oleh ancaman yang sama dan, sebagai akibatnya, tindakan balas ciri komponen IS ini. Di samping itu, selepas melengkapkan semua peringkat dalam satu bentuk atau yang lain, dokumen berikut harus dibentuk:

Arahan untuk pengguna mengambil kira penggunaan rangkaian wayarles;

Tetapan asas untuk titik capaian, suis wayarles, stesen kerja;

Prosedur untuk memantau keselamatan rangkaian wayarles;

Profil sistem pengesanan serangan;

Prosedur Tindak Balas Insiden Tanpa Wayar.

Oleh itu, piawaian ISO / IEC 27001 telah dianalisis. Berdasarkan piawaian ini, cadangan telah dirumuskan untuk mengurangkan kemungkinan melanggar dasar keselamatan rangkaian wayarles dalam organisasi. Terdapat juga senarai dokumen yang mesti dibentuk selepas semua peringkat dasar keselamatan rangkaian wayarles telah selesai.

Dasar keselamatan yang direka bentuk dengan baik dan dikuatkuasakan ialah asas yang kukuh untuk rangkaian wayarles yang selamat. Akibatnya, ia patut diberi perhatian yang mencukupi, baik pada peringkat pelaksanaan rangkaian dan semasa operasinya, mencerminkan dalam dokumen pengawalseliaan perubahan yang berlaku dalam rangkaian.

2.2 Penyelesaian untuk menjamin rangkaian wayarles

Kawalan akses dan privasi ialah elemen keselamatan yang penting untuk mana-mana rangkaian, bukan hanya wayarles. Salah satu cara terkuat untuk mengawal akses kepada WLAN ialah pengesahan, yang menghalang pengguna yang tidak dibenarkan daripada mengakses penghantaran data melalui pusat akses. Kawalan capaian WLAN yang kuat membantu anda menentukan stesen pelanggan yang dibenarkan dan mengaitkannya hanya dengan pusat akses yang dipercayai, tidak termasuk pusat akses yang tidak dibenarkan atau berbahaya.

Kerahsiaan WLAN bermakna bahawa data yang dihantar akan dinyahkod dengan betul hanya oleh pihak yang dimaksudkan. Status kerahsiaan data yang dihantar melalui WLAN dianggap dilindungi jika data disulitkan dengan kunci yang hanya boleh digunakan oleh penerima data yang dimaksudkan untuknya. Penyulitan bermakna bahawa integriti data tidak terjejas semasa keseluruhan proses penghantaran - menghantar dan menerima.

Hari ini, syarikat yang menggunakan WLAN sedang melaksanakan empat penyelesaian berasingan untuk keselamatan dan akses dan kawalan privasi WLAN:

Akses terbuka;

Keselamatan asas;

Peningkatan keselamatan;

Keselamatan akses jauh.

Seperti mana-mana penggunaan keselamatan, adalah dinasihatkan untuk menjalankan penilaian risiko rangkaian sebelum memilih dan melaksanakan mana-mana penyelesaian keselamatan WLAN:

1. Buka akses. Semua produk LAN wayarles yang diperakui Wi-Fi dihantar untuk operasi akses terbuka dengan ciri keselamatan dilumpuhkan. Akses terbuka atau kekurangan keselamatan mungkin sesuai dan memenuhi keperluan hotspot awam seperti kedai kopi, kampus universiti, lapangan terbang atau tempat awam lain, tetapi pilihan ini tidak sesuai untuk perniagaan. Ciri keselamatan mesti didayakan pada peranti wayarles semasa pemasangan. Walau bagaimanapun, sesetengah syarikat tidak memasukkan ciri keselamatan untuk WLAN, sekali gus meningkatkan risiko kepada rangkaian mereka dengan serius;

2. Keselamatan Asas: SSID, WEP dan Pengesahan MAC. Keselamatan asas ialah SSID (Pengecam Set Perkhidmatan), pengesahan kunci terbuka atau kongsi, kunci WEP statik dan pengesahan MAC secara pilihan. Gabungan ini boleh digunakan untuk menyediakan akses asas dan kawalan privasi, tetapi setiap bahagian keselamatan boleh terjejas. SSID ialah nama rangkaian biasa untuk peranti dalam subsistem WLAN dan berfungsi untuk mengasingkan subsistem ini secara logik. SSID menghalang akses oleh mana-mana peranti klien yang tidak mempunyai SSID. Walau bagaimanapun, secara lalai, titik akses menyiarkan SSIDnya di antara isyaratnya. Walaupun anda mematikan penyiaran SSID, penyerang atau penggodam boleh mencari SSID yang dikehendaki menggunakan apa yang dipanggil "menghidu", atau "menghidu" - pemantauan rangkaian tanpa disedari. Piawaian 802.11, sekumpulan spesifikasi untuk WLAN yang dibangunkan oleh IEEE, menyokong dua cara pengesahan klien: pengesahan terbuka dan pengesahan kunci dikongsi. Pengesahan terbuka hanya berbeza sedikit daripada menyediakan SSID yang betul. Dengan pengesahan kunci dikongsi, pusat akses menghantar paket teks ujian ke peranti klien, yang pelanggan mesti menyulitkan dengan kunci WEP yang betul dan kembali ke pusat akses. Tanpa kunci yang betul, pengesahan akan dibatalkan dan pelanggan tidak akan dimasukkan ke kumpulan pengguna pusat akses. Pengesahan kunci yang dikongsi tidak dianggap selamat kerana penyerang yang memiliki mesej teks ujian awal dan mesej yang sama yang disulitkan dengan kunci WEP boleh menyahsulit kunci WEP itu sendiri. Dengan pengesahan terbuka, walaupun pelanggan mengesahkan dan mendapat akses kepada kumpulan pengguna pusat akses, menggunakan keselamatan WEP menghalang pelanggan daripada menghantar data daripada pusat akses tersebut tanpa kunci WEP yang betul. Kekunci WEP boleh menjadi 40 atau 128 bit dan biasanya ditentukan secara statik oleh pentadbir rangkaian pada titik capaian dan setiap klien yang menghantar data melalui pusat capaian tersebut. Dengan kekunci WEP statik, pentadbir rangkaian mesti menghabiskan banyak masa memasukkan kekunci yang sama ke dalam setiap peranti pada WLAN. Jika peranti yang menggunakan kekunci WEP statik hilang atau dicuri, pemilik peranti yang hilang boleh mengakses WLAN. Pentadbir tidak akan dapat menentukan bahawa pengguna yang tidak dibenarkan telah memasuki rangkaian sehingga kehilangan dilaporkan. Pentadbir kemudiannya perlu menukar kekunci WEP pada setiap peranti yang menggunakan kekunci WEP statik yang sama seperti peranti yang hilang. Dalam rangkaian perusahaan besar dengan ratusan atau bahkan ribuan pengguna, ini boleh menjadi sukar. Lebih teruk lagi, jika kunci WEP statik dinyahsulit menggunakan alat seperti AirSnort, pentadbir tidak akan tahu bahawa kunci itu telah dikompromi oleh pengguna yang tidak dibenarkan. Sesetengah pembekal penyelesaian WLAN menyokong pengesahan berdasarkan alamat fizikal atau alamat MAC, kad antara muka rangkaian pelanggan (NIC). Pusat akses hanya akan membenarkan pelanggan mengaitkan dengan pusat akses jika alamat MAC pelanggan sepadan dengan salah satu alamat dalam jadual pengesahan yang digunakan oleh pusat akses. Walau bagaimanapun, pengesahan alamat MAC bukanlah langkah keselamatan yang mencukupi, kerana alamat MAC boleh dipalsukan, dan kad rangkaian boleh hilang atau dicuri;

3. Keselamatan asas menggunakan kunci prakongsi WPA atau WPA2. Satu lagi bentuk keselamatan asas yang tersedia pada masa ini ialah WPA atau WPA2 menggunakan Kunci Pra Kongsi (PSK). Kunci kongsi mengesahkan pengguna dengan kata laluan atau kod pengenalan (juga dipanggil frasa laluan) di kedua-dua stesen klien dan pusat akses. Pelanggan hanya boleh mengakses rangkaian jika kata laluan klien sepadan dengan kata laluan pusat akses. Kunci kongsi juga menyediakan data untuk menjana kunci penyulitan yang digunakan oleh TKIP atau AES untuk setiap paket data yang dihantar. Walaupun lebih selamat daripada kunci WEP statik, kunci kongsi adalah serupa dengan kunci WEP statik kerana ia disimpan di stesen pelanggan dan boleh terjejas jika stesen pelanggan hilang atau dicuri. Anda disyorkan agar menggunakan frasa laluan biasa yang kukuh yang merangkumi pelbagai huruf, nombor dan aksara bukan abjad angka;

4. Ringkasan Keselamatan Asas. Keselamatan WLAN asas, berdasarkan gabungan SSID, pengesahan terbuka, kekunci WEP statik, pengesahan MAC dan kekunci prakongsi WPA / WPA2, hanya mencukupi untuk perniagaan yang sangat kecil atau mereka yang tidak mempercayai data penting kepada WLAN mereka. Semua organisasi lain digalakkan untuk melabur dalam penyelesaian keselamatan WLAN kelas perusahaan yang teguh;

5. Peningkatan keselamatan. Tahap keselamatan yang dipertingkatkan disyorkan untuk pelanggan yang memerlukan keselamatan dan perlindungan kelas perusahaan. Ini memerlukan alat keselamatan lanjutan yang menyokong WPA dan WPA2 sepenuhnya dengan blok binaan pengesahan dua hala 802.1X dan penyulitan TKIP dan AESB, yang termasuk ciri berikut:

802.1X untuk pengesahan dua hala yang kukuh dan kunci penyulitan dinamik untuk setiap pengguna dan setiap sesi;

TKIP untuk sambungan penyulitan berasaskan RC4 seperti caching kunci (setiap paket), semakan integriti mesej (MIC), perubahan vektor permulaan (IV) dan putaran kunci siaran;

AES untuk penyulitan data peringkat kerajaan, keselamatan maksimum;

Sistem Pencegahan Pencerobohan (IPS) dan keupayaan penjejakan pelanggan menyediakan paparan rangkaian masa nyata yang telus.

6. Keselamatan rangkaian kawasan tempatan tanpa wayar dan akses jauh. Dalam sesetengah kes, keselamatan menyeluruh mungkin diperlukan untuk melindungi aplikasi. Menggunakan capaian jauh yang selamat, pentadbir boleh menyediakan rangkaian persendirian maya (VPN) dan membenarkan pengguna mudah alih berkomunikasi dengan rangkaian korporat dari tempat liputan awam seperti lapangan terbang, hotel dan bilik persidangan. Apabila digunakan dalam perusahaan, penyelesaian keselamatan yang dipertingkatkan meliputi semua keperluan keselamatan WLAN, menjadikannya tidak perlu untuk menggunakan VPN pada WLAN korporat. Menggunakan VPN pada WLAN dalaman boleh menjejaskan prestasi WLAN, mengehadkan pilihan perayauan dan menyukarkan pengguna untuk log masuk ke rangkaian. Oleh itu, overhed tambahan dan sekatan yang berkaitan dengan tindanan VPN pada WLAN dalaman tidak dianggap perlu.

Hasilnya, kami boleh membuat kesimpulan bahawa akses berkualiti tinggi dan pengurusan privasi adalah penting untuk memastikan keselamatan maklumat bagi mana-mana rangkaian, bukan sahaja tanpa wayar. Untuk tujuan ini, empat penyelesaian berasingan sedang giat dilaksanakan hari ini: akses terbuka, keselamatan asas, keselamatan dipertingkat dan keselamatan akses jauh.

Dengan pembinaan perlindungan rangkaian yang betul dan pematuhan kepada semua peraturan, keselamatan rangkaian akan berada pada tahap yang tinggi, yang akan merumitkan akses kepada rangkaian wayarles untuk penyerang dengan ketara.

3. Menilai keperluan dan keberkesanan penyelesaian keselamatan tanpa wayar

3.1 Menilai Keperluan untuk Keselamatan Tanpa Wayar

Walaupun kebanyakan syarikat telah menggunakan beberapa jenis rangkaian wayarles, mereka biasanya mempunyai banyak soalan tentang keselamatan penyelesaian pilihan mereka, dan Ketua Pegawai Eksekutif yang mengelakkan penggunaan wayarles bimbang tentang terlepas peluang untuk meningkatkan produktiviti dan mengurangkan kos infrastruktur.

Pemimpin dalam banyak organisasi menyedari bahawa teknologi wayarles boleh meningkatkan produktiviti dan kerjasama, tetapi mereka teragak-agak untuk memulakan pelaksanaannya kerana bimbang akan kelemahan yang boleh muncul pada rangkaian korporat akibat penggunaan rangkaian wayarles. Pelbagai kaedah yang dicadangkan untuk menjamin komunikasi tanpa wayar dan perselisihan mengenai keberkesanannya hanya memburukkan lagi keraguan ini.

Terdapat banyak cabaran yang berkaitan dengan pengenalan teknologi wayarles dalam syarikat bersaiz sederhana yang membuatkan anda tertanya-tanya bukan sahaja tentang keselamatan rangkaian wayarles anda, tetapi juga sama ada anda memerlukannya sama sekali.

Masalah biasa yang boleh ditangani melalui pelaksanaan yang betul bagi dasar keselamatan yang dibincangkan dalam Bab 2:

Tentukan sama ada untuk menggunakan rangkaian wayarles;

Kesedaran dan pengurangan risiko yang berkaitan dengan pengenalan teknologi wayarles;

Menentukan pendekatan untuk melindungi rangkaian wayarles;

Pemilihan teknologi optimum untuk melindungi rangkaian wayarles;

Memeriksa tahap keselamatan rangkaian wayarles yang digunakan;

Penyepaduan aset sedia ada ke dalam penyelesaian keselamatan tanpa wayar;

Mengesan dan menghalang sambungan yang tidak dibenarkan ke rangkaian wayarles.

Faedah teknologi rangkaian wayarles boleh dibahagikan kepada dua kategori: berfungsi dan ekonomi.

Faedah fungsional termasuk pengurangan kos pengurusan dan perbelanjaan modal yang lebih rendah, manakala faedah ekonomi termasuk peningkatan produktiviti buruh, peningkatan kecekapan proses perniagaan dan peluang tambahan untuk mewujudkan fungsi perniagaan baharu.

Kebanyakan faedah ekonomi utama yang dikaitkan dengan rangkaian wayarles adalah hasil daripada peningkatan fleksibiliti dan mobiliti pekerja. Teknologi wayarles menghilangkan kekangan yang memaksa pekerja untuk duduk di meja mereka, membolehkan pergerakan yang agak bebas di sekitar pejabat atau bangunan pejabat.

Tetapi, di sebalik semua kelebihan, terdapat juga kelemahan, terutamanya teknologi, yang dinyatakan dalam kelemahan rangkaian wayarles melalui pelbagai serangan daripada penjahat (Seksyen 1.2 kerja ini dikhaskan untuk ini).

Sebaik sahaja kelemahan teknologi rangkaian wayarles generasi pertama ditemui, kerja aktif mula menghapuskannya. Walaupun sesetengah syarikat telah berusaha untuk meningkatkan piawaian wayarles, banyak firma penganalisis, vendor keselamatan rangkaian, dan sebagainya, telah cuba mengatasi kelemahan yang wujud dalam piawaian sebelumnya.

Hasilnya, beberapa pendekatan untuk menjamin rangkaian wayarles telah dibangunkan.