В требованиях по безопасности информации при проектировании информационных систем указываются признаки, характеризующие применяемые средства защиты информации. Они определены различными актами регуляторов в области обеспечения информационной безопасности, в частности - ФСТЭК и ФСБ России. Какие классы защищенности бывают, типы и виды средств защиты, а также где об этом узнать подробнее, отражено в статье.

Введение

Сегодня вопросы обеспечения информационной безопасности являются предметом пристального внимания, поскольку внедряемые повсеместно технологии без обеспечения информационной безопасности становятся источником новых серьезных проблем.

О серьезности ситуации сообщает ФСБ России: сумма ущерба, нанесенная злоумышленниками за несколько лет по всему миру составила от $300 млрд до $1 трлн. По сведениям, представленным Генеральным прокурором РФ, только за первое полугодие 2017 г. в России количество преступлений в сфере высоких технологий увеличилось в шесть раз, общая сумма ущерба превысила $ 18 млн. Рост целевых атак в промышленном секторе в 2017 г. отмечен по всему миру. В частности, в России прирост числа атак по отношению к 2016 г. составил 22 %.

Информационные технологии стали применяться в качестве оружия в военно-политических, террористических целях, для вмешательства во внутренние дела суверенных государств, а также для совершения иных преступлений. Российская Федерация выступает за создание системы международной информационной безопасности.

На территории Российской Федерации обладатели информации и операторы информационных систем обязаны блокировать попытки несанкционированного доступа к информации, а также осуществлять мониторинг состояния защищенности ИТ-инфраструктуры на постоянной основе. При этом защита информации обеспечивается за счет принятия различных мер, включая технические.

Средства защиты информации, или СЗИ обеспечивают защиту информации в информационных системах, по сути представляющих собой совокупность хранимой в базах данных информации, информационных технологий, обеспечивающих ее обработку, и технических средств.

Для современных информационных систем характерно использование различных аппаратно-программных платформ, территориальная распределенность компонентов, а также взаимодействие с открытыми сетями передачи данных.

Как защитить информацию в таких условиях? Соответствующие требования предъявляют уполномоченные органы, в частности, ФСТЭК и ФСБ России. В рамках статьи постараемся отразить основные подходы к классификации СЗИ с учетом требований указанных регуляторов. Иные способы описания классификации СЗИ, отраженные в нормативных документах российских ведомств, а также зарубежных организаций и агентств, выходят за рамки настоящей статьи и далее не рассматриваются.

Статья может быть полезна начинающим специалистам в области информационной безопасности в качестве источника структурированной информации о способах классификации СЗИ на основании требований ФСТЭК России (в большей степени) и, кратко, ФСБ России.

Структурой, определяющей порядок и координирующей действия обеспечения некриптографическими методами ИБ, является ФСТЭК России (ранее - Государственная техническая комиссия при Президенте Российской Федерации, Гостехкомиссия).

Если читателю приходилось видеть Государственный реестр сертифицированных средств защиты информации , который формирует ФСТЭК России, то он безусловно обращал внимание на наличие в описательной части предназначения СЗИ таких фраз, как «класс РД СВТ», «уровень отсутствия НДВ» и пр. (рисунок 1).

Рисунок 1. Фрагмент реестра сертифицированных СЗИ

Классификация криптографических средств защиты информации

ФСБ России определены классы криптографических СЗИ: КС1, КС2, КС3, КВ и КА.

К основным особенностям СЗИ класса КС1 относится их возможность противостоять атакам, проводимым из-за пределов контролируемой зоны. При этом подразумевается, что создание способов атак, их подготовка и проведение осуществляется без участия специалистов в области разработки и анализа криптографических СЗИ. Предполагается, что информация о системе, в которой применяются указанные СЗИ, может быть получена из открытых источников.

Если криптографическое СЗИ может противостоять атакам, блокируемым средствами класса КС1, а также проводимым в пределах контролируемой зоны, то такое СЗИ соответствует классу КС2. При этом допускается, например, что при подготовке атаки могла стать доступной информация о физических мерах защиты информационных систем, обеспечении контролируемой зоны и пр.

В случае возможности противостоять атакам при наличии физического доступа к средствам вычислительной техники с установленными криптографическими СЗИ говорят о соответствии таких средств классу КС3.

Если криптографическое СЗИ противостоит атакам, при создании которых участвовали специалисты в области разработки и анализа указанных средств, в том числе научно-исследовательские центры, была возможность проведения лабораторных исследований средств защиты, то речь идет о соответствии классу КВ.

Если к разработке способов атак привлекались специалисты в области использования НДВ системного программного обеспечения, была доступна соответствующая конструкторская документация и был доступ к любым аппаратным компонентам криптографических СЗИ, то защиту от таких атак могут обеспечивать средства класса КА.

Классификация средств защиты электронной подписи

Средства электронной подписи в зависимости от способностей противостоять атакам принято сопоставлять со следующими классами: КС1, КС2, КС3, КВ1, КВ2 и КА1. Эта классификация аналогична рассмотренной выше в отношении криптографических СЗИ.

Выводы

В статье были рассмотрены некоторые способы классификации СЗИ в России, основу которых составляет нормативная база регуляторов в области защиты информации. Рассмотренные варианты классификации не являются исчерпывающими. Тем не менее надеемся, что представленная сводная информация позволит быстрее ориентироваться начинающему специалисту в области обеспечения ИБ.

Административная защита информации

Административная защита информации- это комплекс мер, направленных на создание системы защиты, организацию всех ее остальных форм, повышение их надежности. Меры административной защиты могут приниматься на различных уровнях, имеющих определенную степень иерархии: страны, республики, региона, отрасли и т.д.

Административная защита информации предусматривает:

1. Определение стратегии, планирование, координацию и руководство процессами представления информации, обработки, хранений и коммуникации данных;

2. Планирование и организацию системы мероприятий по предотвращению несанкционированного доступа к информации;

3. Планирование аварийных работ по спасению информации в нештатных ситуациях;

Программная защита данных

Программная защита данных - это комплекс мероприятий по разработке, внедрению и организации функционирования специализированного программно-информационного обеспечения, предназначенного для защиты данных.

1. Защита операционной системы:

1.1. Ограничение доступа к компьютеру и операционной системе,

1.2. Программная организация доступа.

2. Защита информационных систем:

2.1. Защита ее содержания и целостности,

2.2. Защита от несанкционированного доступа и копирования.

3. Система криптографии данных.

4. Защита программ от несанкционированного использования:

4.1. Жесткая защита информации,

4.2. Защита дискет от копирования,

4.3. программная защита данных при передаче данных.

5. Программная защита интеллектуальной собственности.

6. Защита целостности и точности данных.

7. Создание распределенной дисковой системы.

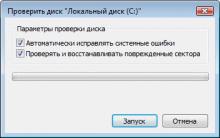

8. Программное восстановление данных.

Физико-техническая защита данных

Физико-техническая (физическая) защита данных - это комплекс таких производственных профилактических мероприятий по сохранению информации и средств, предназначенных для хранения и передачи данных. Эти мероприятия не связаны непосредственно с процессами программирования, компьютерной обработки и коммуникации, относятся, в основном, к функциям технико-операторского обслуживания и профилактики, осуществляемый на уровне пользователей и специальных групп людей.

Методы физико-технической защиты информации:

Ø Защита машинных носителей данных (винчерстеров, дискет, бумаг и пр.).

Ø Защита технического обеспечения компьютерных систем (процессора, оргтехники. Работа на аппаратуре, не удовлетворяющей необходимым требованиям безопасности и качества, может привести к аварийной ситуации, непредсказуемым последствиям, искажению или потере информации.

Ø Выбор и защита средств коммуникации.

Ø Дополнительные технические средства защиты данных.

Ø Профилактические работы по защите данных.

Ø Архивация данных.

Ø Антивирусология. Для борьбы с вирусами применяются следующие средства и меры: аппаратные (специальные платы в процессоре), программные (полифаги, ревизоры, вакцины, сторожа). Более подробную информацию о вирусах, их природе и классификации, методах и средствах борьбы с ними можно получить в сети Интернет (сайты AVP Касперского, Доктор Веб и др.).

Ø Антивирусная профилактика. Соблюдение правил, которым желательно следовать в целях защиты от вирусов и программ-вандалов.

1. Нельзя загружать в ОП программу, не зная всех последствий ее работы. Опасно приобретать программы "контрабандным" путем.

2. Убедитесь в чистоте программы от вирусов.

3. Имейте аварийную базу данных.

4. Обновляйте антивирусную систему.

Заключение

Таким образом, принцип современной защиты информации - это поиск оптимального соотношения между доступностью и безопасностью.

К сожалению, абсолютной защиты быть не может, но все же мы можем обеспечить ее.

Перечисленные выше способы и методы защиты информации, профилактические мероприятия позволяют надеяться на относительную защищенность данных в персональном компьютере. Необходимо следовать тем правилам, нормативным актам, использовать необходимые средства защиты, чтобы оградить себя от потери, кражи или изменения необходимой информации. Таким средствами могут быть антивирусы, резервное копирование, шифрование компьютерных данных.

В настоящее время применяемые на практике подходы и средства нередко страдают существенными недостатками и не обладают объявленной надежностью. поэтому необходимо ориентироваться во всем спектре вопросов обеспечения информационной безопасности, понимая их комплексный и взаимообусловленный характер.

Список использованной литературы

Виды защиты информации, сферы их действия.

Классификация методов защиты информации. Универсальные методы защиты информации, области их применения. Области применения организационных, криптографических и инженерно-технических методов защиты информации.

Понятие и классификация средств защиты информации. Назначение программных, криптографических и технических средств защиты.

Под видом ЗИ понимается относительно обособленная область ЗИ, включающая присущие в основном ей методы, средства и мероприятия по обеспечению безопасности информации.

Правовая защита – вид защиты, включающий совокупность установленных и охраняемых государством правил, регламентирующих защиту информации.

Правовая защита информации регламентирует:

1) определяет вид тайны; состав сведений, которые относятся и могут быть отнесены к каждому виду тайны, кроме коммерческой; и порядок отнесения сведений к различным видам тайны;

3) устанавливает права и обязанности собственников защищаемой информации;

4) устанавливает основные правила (нормы) работы с защищаемой информацией, кроме составляющей коммерческую тайну;

5) устанавливает уголовную, административную и материальную ответственность за незаконное покушение на защищаемую информацию, а также её утрату и разглашение вследствие чего наступили или могли наступить негативные последствия для собственника или владельца информации.

Часть из этих вопросов должна регулироваться только законом, другая часть законами, так и подзаконными актами.

Организационная защита информации – это вид защиты, включающий совокупность организационно-распорядительных документов, организационных методов и мероприятий, регламентирующих и обеспечивающих организацию, технологию и контроль защиты информации.

Организационная защита информации является важнейшим видом защиты информации, это обусловлено тем, что она многофункциональна и в отличие от других видов защиты в состоянии автономно (самостоятельно) обеспечивать отдельные направления защиты, и в тоже время сопровождать другие виды защиты, так как не один из них не может обеспечить то или иное направление защиты без осуществления необходимых организационных мероприятий.

Применительно к сферам деятельности можно выделить пять областей применения организационной защиты:

1. Обеспечение выполнения установленных правовых норм защиты информации. Это направление осуществляется путём такой регламентации деятельности предприятия и его сотрудников, которая позволяет, обязывает или заставляет выполнять требования правовых норм защиты информации. С этой целью правовые нормы либо закладываются (переносятся) в нормативные документы предприятия, регулирующие организацию и технологию выполнения работ, взаимоотношения служащих, условия приёма и увольнения сотрудников, правила трудового распорядка и тому подобное, либо трансформируются в специальных нормативных документах по защите информации. При этом одно не исключает другое: часть вопросов может находить отражение в общих документах, часть в специальных документах.

2. Обеспечение реализации криптографической, программно-аппаратной и инженерно-технической защиты информации. Это направление осуществляется путём разработки нормативно-методических и организационно-технических документов, а также проведения необходимых организационных мероприятий, обеспечивающих реализацию и функционирование методов и средств этих видов защиты.

3. Обеспечение защиты отдельных направлений самостоятельно только организационными методами и мероприятиями. Оно позволяет решить только организационными методами следующие вопросы:

Определение носителей защищаемой информации;

Установление сферы обращения защищаемой информации;

Обеспечение дифференцированного подхода к защите информации (особенность защиты тайн, специфика защиты информации);

Установление круга лиц, допускаемых к защищаемой информации;

Обеспечение выполнения правил работы с информацией её пользователями;

Предупреждение использования защищаемой информации при проведении открытых работ и мероприятий, в том числе при подготовке материалов для средств массовой информации, демонстрации на открытых выставках, в выступлениях на открытых мероприятиях, ведении несекретного делопроизводства и так далее.

4. Обеспечение защиты отдельных направлений в сочетание с другими видами защиты. Это направление позволяет в совокупности с другими видами защиты:

Выявить источники, виды и способы дестабилизирующего воздействия на информацию;

Определить причины, обстоятельства и условия реализации дестабилизирующего воздействия на информацию;

Выявить каналы и методы несанкционированного доступа к защищаемой информации;

Определить методы защиты информации;

Установить порядок обращения с защищаемой информацией;

Установить систему доступа к защищаемой информации;

Обеспечить защиту информации: в процессе её изготовления, обработки и хранения; при её передачи по линиям связи и при физической передачи сторонним организациям; при работе с ней пользователей; при проведении закрытых конференций, совещаний, семинаров, выставок; при проведении закрытого учебного процесса и защиты диссертации; при осуществлении международного сотрудничества; при возникновении чрезвычайных ситуаций.

5. Данное направление представляет собой объединение в единую систему всех видов, методов и средств защиты информации. Оно реализуется путём разработки и внедрения нормативно-методических документов по организации локальных систем и комплексной защиты информации, организационного сопровождения функционирования систем, а также путём обеспечения контроля надёжности систем.

Основу криптографической защиты информации составляет криптография, которая расшифровывается как тайнопись, система изменения информации с целью сделать её непонятной для непосвящённых лиц, поэтому криптографическая защита информации определяется как вид защиты, осуществляемый путём преобразования (закрытия) информации методами шифрования, кодирования или иными специальными методами.

Цели криптографии менялись на протяжении всей истории. Сначала она служила больше для обеспечения секретности, чтобы препятствовать несанкционированному раскрытию информации, передаваемой по военной и дипломатической связи. С началом информационного века обнаружилась потребность применения криптографии и в частном секторе. Количество конфиденциальной информации огромно - истории болезней, юридические, финансовые документы. Последние достижения криптографии позволили использовать её не только для обеспечения подлинности и целостности информации. Для сохранения тайны сообщения помимо криптографических способов применяются физическая защита и стеганография. Как показала практика, наиболее эффективная защита информации обеспечивается на основе криптографических способов и, как правило, в сочетании с другими способами. Важным понятием криптографии является стойкость – это способность противостоять попыткам хорошо вооружённого современной техникой и знаниями криптоаналитика дешифровать перехваченное сообщение, раскрыть ключи шифра или нарушить целостность и/или подлинность информации.

Современная криптографическая защита реализуется совокупностью математических, программных, организационных методов и средств. Она используется не только и не столько для закрытия информации при её хранении и обработки, сколько при её передачи, как традиционными способами, так и особенно по каналам радио - и кабельной связи.

Программно-аппаратная защита информации – вид защиты информации, включающий специальные программы защиты, функционирующие автономно, либо реализовано в программных средствах обработки информации или технических устройствах защиты информации.

Программно-аппаратных методов защиты информации не существует, таким образом, защита информации осуществляется только средствами защиты информации.

Информатизация многих направлений деятельности общества (оборона, политика, финансы и банки, экологически опасные производства, здравоохранение и другие) приводит к использованию вычислительных средств при проведении работ, связанных с обработкой и хранением конфиденциальной информации и требующих гарантированной достоверности результатов и самой обрабатываемой информации. В качестве вычислительных средств чаще всего используются универсальные ЭВМ и программное обеспечение. Это заставляет разрабатывать и применять дополнительные средства защиты информации при создании защищённых автоматизированных систем и защищённых информационных технологий.

Таким образом, программно-аппаратная защита предназначена для защиты информационных технологий и технических средств обработки информации.

Виды защиты в экономических информационных системах классифицируются по направлениям защиты. К основным из них относятся:

Защита информации от несанкционированного доступа;

Защита информации в системах связи;

Защита юридической значимости электронных документов;

Защита конфиденциальной информации от утечки по каналам побочных электромагнитных излучений и наводок;

Защита информации от компьютерных вирусов и других опасных воздействий по каналам распространения программ;

Защита от несанкционированного копирования и распространения программ и ценной компьютерной информации.

С точки зрения защиты информации несанкционированный доступ может иметь следующие последствия: утечка обрабатываемой конфиденциальной информации, а также ее искажение или разрушение в результате умышленного нарушения работоспособности АИТ.

Одним из основных видов защиты информации от несанкционированного доступа является разграничение полномочий и доступа к информации.

Другим из эффективных методов обеспечения безопасности АИТ является регистрация. С этой целью ведется регистрационный журнал, в которой фиксируются все осуществленные или неосуществленные попытки доступа к данным или программам.

Система регистрации и учета осуществляет:

Регистрацию входа (выхода) субъектов доступа в систему (из системы) либо регистрацию загрузки и инициализации операционной системы и ее программного останова;

Регистрацию и учет выдачи печатных (графических) документов на твердую копию;

Регистрацию запуска (завершения) программ и процессов (заданий, задач), предназначенных для обработки защищаемых файлов;

Регистрацию попыток доступа программных средств к защищаемым файлам;

Учет всех защищаемых носителей информации.

К видам защиты информации в системах связи относятся применение криптографии и специальных связных протоколов.

К видам защиты юридической значимости электронных документов относится применение «цифровой подписи», которая является одним из криптографических методов проверки подлинности информационных объектов.

Для защиты от побочных электромагнитных излучений и наводок применяется экранирование помещений, предназначенных для размещения средств вычислительной техники, а также технические меры, позволяющие снизить интенсивность информативных излучений ПЭВМ и средств связи.

Видами защиты информации от компьютерных вирусов и других опасных воздействий по каналам распространения программ являются:

- «иммуностойкие» программные средства, защищенные от возможности несанкционированной модификации (разграничение доступа, методы самоконтроля и самовосстановления);

Специальные программы-анализаторы, осуществляющие постоянный контроль возникновения отклонений в работе прикладных программ, периодическую проверку наличия других возможных следов вирусной активности, а также входной контроль новых программ перед их использованием.

Защита от несанкционированного копирования и распространения программ и ценной компьютерной информации осуществляется с помощью специальных программных средств, подвергающих защищаемые программы и базы данных предварительной обработке (вставка парольной защиты, проверки по обращению к устройствам хранения ключа и ключевым дискетам, блокировка отладочных прерываний, проверка рабочей ПЭВМ по ее уникальным характеристикам и т.д.), которая приводит исполняемый код защищаемой программы и базы данных в состояние, препятствующее его выполнению на «чужих» машинах.

Контроль целостности программного обеспечения проводится с помощью внешних средств (программ контроля целостности) и с помощью внутренних средств (встроенных в саму программу). Внешние средства осуществляют контроль при старте системы, а также при каждом запуске программы на выполнение. Внутренние средства контролируют выполнение программ при каждом запуске на выполнение и состоят в сравнении контрольных сумм отдельных блоков программ с их эталонными суммами.

Противодействие несанкционированному изменению прикладных и специальных программ можно обеспечить разными способами, в частности методом контроля целостности базового программного обеспечения специальными программами.

При защите коммерческой информации пользуются всей совокупностью существующих средств и систем защиты данных. Однако при их выборе следует исходить из сравнительной оценки важности защищаемой информации и ущерба, который может нанести ее утрата.

Из перечисленных средств защиты наиболее надежными и эффективными являются системы и средства, построенные на базе криптографических методов.

Автоматизированные системы, обрабатывающие информацию, являются сложными техническими системами. Недостаточная надежность функционирования таких систем, сбои и отказы в работе тех или иных функциональных устройств, могут привести к потере информации.

В ряде случаев стоимость обрабатываемой информации значительно превосходит стоимость оборудования, входящего в состав автоматизированной системы. В таких ситуациях ставится задача сохранения информации даже в условиях производственных катастроф и стихийных бедствий.

Для того чтобы сформулировать задачи защиты информации от злоумышленников, необходимо представить себе их цели и возможности по достижению этих целей.

Обычно различают следующие цели нарушителя:

Незаконное завладение конфиденциальной информацией;

Модификация информации;

Уничтожение информации;

Нарушение функционирования АС;

Незаконное копирование программ (и другой ценной информации);

Отказ от информации

Под конфиденциальной информацией понимается информация, доступ к которой ограничен в соответствии с законодательством. Факт попадания такой информации злоумышленнику называют утечкой информации и говорят о защите информации от утечки. Утечка информации может быть разной по последствиям. Так, например, утечка информации, связанная с хищением носителя или даже компьютера в целом, очень быстро обнаруживается. В то же время негласная для законного владельца утечка информации наносит больший вред.

Модификация информации всегда подразумевается неявной для законного владельца информации. Модификация информации может проявляться по-разному. Например, в финансовом документе она может заключаться в "исправлении" номера счета, куда надо переслать деньги, или размера суммы, подлежащей перечислению по указанному адресу. В сетях с коммутацией пакетов модификация может заключаться в изъятии из канала связи части сообщения, изменение порядка следования частей сообщения. Наконец,

возможен повтор или посылка фальсифицированного сообщения, например, с указанием банку перечислить деньги.

Уничтожение информации может привести к краху вычислительной системы, если не были приняты профилактические меры по резервному копированию информации, и к временному выходу системы из строя при наличии резервных копий.

Под нарушением функционирования автоматизированной системы подразумевают (в отличие от уничтожения информации) скрытные действия, мешающие нормально функционировать системе. Такие действия могут осуществляться захватом ресурсов, запуска на решение посторонних задач или повышением приоритетности задач, не требующих срочного решения. К указанным вмешательствам в работу наиболее чувствительны информационные системы, работающие в режиме реального времени или в режиме оперативного принятия решений.

Говоря о незаконном копировании программ , имеют в виду копирование не конфиденциальной информации, а информации, распространяемой па коммерческой или другой договорной основе. Незаконное копирование программ и другой ценной информации рассматривается как нарушение авторских прав разработчиков программного продукта и баз данных.

Отказ от информации характерен для следующих ситуаций взаимодействия двух удаленных абонентов в телекоммуникационной сети. Если абонент А посылает абоненту В сообщение, а позднее отказывается от факта отправки такого сообщения, то говорят об отказе от факта передачи сообщения . Если абонент В получив сообщение от абонента А, позднее отказывается от факта получения сообщения, то говорят об отказе от факта получения сообщения . Первый случай реален, например, если посланное сообщение содержало некоторые обязательства отправителя по отношению к получателю, а второе – если полученное сообщение содержало некоторые поручения для получателя. Отказ от информации делает практически невозможным взаимодействие удаленных абонентов с использованием прогрессивных компьютерных и сетевых технологий.

В практической деятельности выделяют следующие основные виды защиты информации:

– защита информации от несанкционированного доступа:

– защита информации от перехвата в системах связи.

– защита юридической значимости электронных документов.

– защита конфиденциальной информации от утечки по каналам побочных электромагнитных излучении и наводок.

– защита информации от компьютерных вирусов и других опасных воздействии по каналам распространения программ.

– защита от несанкционированного копирования и распространения программ и ценной компьютерной информации.

Существуют два принципа формулирования правил разграничения доступа дискреционный и мандатный.

Первый из них базируется на матричных моделях.

Пусть имеется некоторое множество поименованных объектов доступа (файлы, каталоги, устройства, и тому подобное) и некоторое множество субъектов доступа (пользователи, их процессы). Правила разграничения доступа тогда записываются в виде матрицы, каждый из столбцов которой соответствует одному объекту доступа, а каждая строка соответствует одному субъекту доступа. На пересеченииi -го столбца и j -ой строки записываются права доступа j -го субъекта доступа к i -му объекту доступа (читать, записывать, удалять, и тому подобное).

На практике системы разграничения доступа, базирующиеся на матричных моделях, реализуются обычно в виде специальных компонент универсальных ОС или СУБД, либо в виде самостоятельных программных изделий. Существенной особенностью матричных средств разграничения доступа для наиболее используемых универсальных ОС является принципиальная децентрализованность механизмов диспетчера доступа, что приводит к невозможности строгого выполнения требований верифицируемости, защищенности и полноты контроля указанных механизмов.

Мандатный принцип разграничения доступа основан на том, что все объекты доступа наделяются метками конфиденциальности (например по грифам секретности: ""особой важности", "совершенно секретно", "секретно", "несекретно"), а для каждого субъекта доступа определяется уровень допуска (например уровень секретности документов, с которыми субъекту разрешено работать). Тогда при общении пользователя с системой чтение разрешается только по отношению к информации соответствующего уровня конфиденциальности или ниже. А запись информации разрешается только для информации соответствующего уровня конфиденциальности или выше. Такие правила обеспечивают при прохождении информации не понижение уровня ее конфиденциальности.

Отметим, что в наиболее ответственных случаях используются оба принципа формулирования правил разграничения доступа.

Сама процедура доступа пользователя (в соответствии с правилами разграничения доступа) происходит в три этапа: идентификация, аутентификация и авторизация.

Идентификация заключается в предъявлении пользователем системе своего идентификатора (имени) и проверке наличия в памяти системы этого имени.

Аутентификация заключается в проверке принадлежности субъекту доступа предъявленного им идентификатора (проверка подлинности). Для реализации процедуры аутентификации используется идентификатор субъекта доступа, который является либо его секретом (пароль и тому подобное), либо является уникальным для субъекта и гарантировано неподделываемым (биометрические характеристики).

Простейший способ защиты автоматизированной системы от удаленного доступа несанкционированных пользователей – это отказ от работы в сети, обеспечение физической защиты от всех внешних сетевых соединений. В наиболее ответственных случаях так и поступают.

Однако в силу практической невозможности такой изоляции в большинстве случаев в настоящее время, необходимо предусмотреть простые и ясные правила осуществления коммуникаций между локальными сетями различной степени защищенности, или даже, защищенной сети с незащищенной. Защищенная локальная сеть при этом представляется как бы находящейся внутри периметра, поддерживающего секретность. Внутри периметра служба контроля доступа и другие защитные механизмы определяют: кто и к какой информации допущен. В такой среде шлюзовая система, которая иногда называется брандмауэром, маршрутизатором или модулем защищенного интерфейса, может отделять защищенные системы или сети от незащищенных систем или сетей извне. Незащищенная система может общаться с защищенной только через единственный канал связи, контролируемый защищенным шлюзом. Шлюз контролирует трафик как извне, так и наружу, и эффективно изолирует защищенную сеть от внешнего мира. Благодаря тому, что брандмауэр защищает другие компьютеры, находящиеся внутри периметра, защита может быть сконцентрирована в брандмауэре.

Обзор Samsung Galaxy A7 (2017): не боится воды и экономии Стоит ли покупать samsung a7

Делаем бэкап прошивки на андроиде

Как настроить файл подкачки?

Установка режима совместимости в Windows

Резервное копирование и восстановление драйверов Windows