Bilginin değerli olduğu gerçeği, insanlar çok uzun zaman önce fark ettiler - bu dünyanın güçlülerinin yazışmalarının uzun zamandır düşmanlarının ve arkadaşlarının yakın ilgisinin nesnesi olması boşuna değil. O zaman bu yazışmayı aşırı meraklı gözlerden koruma görevi ortaya çıktı. Eskiler bu sorunu çözmek için çeşitli yöntemler kullanmaya çalıştılar ve bunlardan biri kriptografiydi - mesajları, sırla başlatılanlar dışında hiç kimsenin anlamının erişemeyeceği şekilde oluşturma yeteneği. Gizli yazma sanatının antik çağlardan önce ortaya çıktığına dair kanıtlar var. Asırlık tarihi boyunca, çok yakın zamana kadar, bu sanat, devlet başkanlarının, elçiliklerin ve tabii ki keşif misyonlarının konutlarının ötesine geçmeden, çoğunlukla toplumun üst kesimlerine hizmet etti. Ve sadece birkaç on yıl önce her şey kökten değişti - bilgi bağımsız bir ticari değer kazandı ve yaygın, neredeyse sıradan bir meta haline geldi. Üretilir, depolanır, taşınır, satılır ve satın alınır, yani çalınır ve dövülür - ve bu nedenle korunması gerekir. Modern toplum giderek daha fazla bilgi odaklı hale geliyor, herhangi bir faaliyet türünün başarısı giderek belirli bilgilere sahip olunmasına ve rakiplerden yoksun olmasına bağlı. Ve bu etki ne kadar güçlü tezahür ederse, bilgi alanındaki kötüye kullanımdan kaynaklanan potansiyel kayıplar ve bilgi korumasına duyulan ihtiyaç o kadar büyük olur.

Bilgisayar teknolojisinin yaygınlaşması ve bilgi akış hacminin sürekli artması kriptografiye olan ilginin sürekli artmasına neden olmaktadır. Son zamanlarda, donanım şifreleme sistemlerine kıyasla büyük finansal maliyetler gerektirmeyen yazılım bilgi koruma araçlarının rolü artmıştır. Modern şifreleme yöntemleri, neredeyse mutlak veri korumasını garanti eder.

nişan almak Bu çalışma kriptografiye bir giriş niteliğindedir; şifreler, çeşitleri ve özellikleri.

Görevler:

Kriptografiyi tanıyın

Şifreleri, türlerini ve özelliklerini düşünün

1. Kriptografinin tarihi

Kriptografinin gerçek tarihine geçmeden önce, bir dizi tanım üzerinde yorum yapmak gerekir, çünkü bu olmadan aşağıdakilerin tümünün anlaşılması "biraz" zor olacaktır:

Altında gizlilik ek bilgi (anahtar) bilmeden dönüştürülmüş diziden bilgi almanın imkansızlığını anlayın.

özgünlük bilgiler, yazarlık ve bütünlüğün özgünlüğünden oluşur.

kriptoanaliz Anahtarları bilmeden bilgilerin gizliliğini ve gerçekliğini ihlal etmek için matematiksel yöntemleri birleştirir.

Alfabe - bilgileri kodlamak için kullanılan sonlu bir işaretler kümesi.

Metin - sıralı bir alfabetik öğeler kümesi. Aşağıdakiler alfabe örnekleridir:

alfabe Z Rus alfabesinin 33 - 32 harfi ("ё" hariç) ve bir boşluk;

alfabe Z 256 - standart ASCII ve KOI-8 kodlarında bulunan karakterler;

ikili alfabe - Z 2 = {0, 1};

sekizli veya onaltılı alfabe

Altında şifre kriptografik dönüşüm algoritması tarafından verilen bir dizi açık verinin bir dizi şifreli veriye bir dizi tersinir dönüşümleri olarak anlaşılır. Bir şifrenin her zaman iki öğesi vardır: bir algoritma ve bir anahtar. Algoritma, keyfi olarak büyük metni şifrelemek için nispeten kısa bir anahtarın kullanılmasına izin verir.

kriptografik sistem , veya şifre bir aile T düz metnin şifreli metne çevrilebilir dönüşümleri. Bu ailenin üyeleri bire bir numara ile ilişkilendirilebilir. k aranan anahtar. dönüşüm tk karşılık gelen algoritma ve anahtar değer tarafından belirlenir k .

Anahtar - bu algoritma için olası tüm seçeneklerin toplamından bir seçeneğin seçimini sağlayan kriptografik veri dönüştürme algoritmasının bazı parametrelerinin belirli bir gizli durumu. Anahtarın gizliliği, orijinal metnin şifrelenmiş olandan geri yüklenmesinin imkansızlığını sağlamalıdır.

Anahtar boşluk K olası anahtar değerler kümesidir.

Genellikle anahtar, alfabenin ardışık bir dizi harfidir. "Anahtar" ve "şifre" kavramlarını birbirinden ayırmak gerekir. Parola aynı zamanda alfabenin gizli bir harf dizisidir, ancak şifreleme için (anahtar olarak) değil, konuların doğrulanması için kullanılır.

elektronik (dijital) imza Metnin başka bir kullanıcı tarafından alınmasının ardından, mesajın yazarlığını ve bütünlüğünü doğrulamasını sağlayan, metne eklenmiş kriptografik dönüşümü olarak adlandırılır.

şifreleme veri, bir şifre kullanarak açık verileri şifrelenmiş verilere dönüştürme işlemidir ve şifre çözme veri - bir şifre kullanarak kapalı verileri açık verilere dönüştürme işlemi.

şifre çözme özel verileri bilinmeyen bir anahtarla ve muhtemelen bilinmeyen bir algoritmayla, yani genel verilere dönüştürme işlemidir. kriptoanaliz yöntemleri.

şifreleme verilerin şifrelenmesi veya şifresinin çözülmesi işlemidir. Şifreleme terimi, şifreleme ile eşanlamlı olarak da kullanılır. Ancak, "kodlama" terimini şifreleme ile eşanlamlı olarak ("şifre" - "kod" yerine) kullanmak yanlıştır, çünkü kodlama genellikle bilgilerin karakter (alfabenin harfleri) biçimindeki temsili olarak anlaşılır. ).

kripto direnci şifre çözmeye karşı direncini belirleyen bir şifrenin özelliğidir. Tipik olarak, bu özellik, şifre çözme için gereken süre tarafından belirlenir.

İnsan toplumunda yazının yaygınlaşmasıyla birlikte mektup ve mesaj alışverişine ihtiyaç duyulmuş, bu da yazılı mesajların içeriklerinin dışarıdan gizlenmesini gerekli kılmıştır. Yazılı iletişimin içeriğini gizleme yöntemleri üç gruba ayrılabilir. İlk grup, bir mesajın varlığı gerçeğini gizleyen maskeleme veya steganografi yöntemlerini içerir; ikinci grup, çeşitli gizli yazma veya kriptografi yöntemlerinden oluşur. ( Yunanca kelimelerden ktyptos- gizli ve grafik- yazı); üçüncü grubun yöntemleri, bilgileri sınıflandıran özel teknik cihazların oluşturulmasına odaklanır.

Kriptografi tarihinde, şartlı olarak dört aşama ayırt edilebilir: saf, resmi, bilimsel, bilgisayar.

1. için saf şifreleme ( 16. yüzyılın başına kadar), şifreli metinlerin içeriğiyle ilgili olarak düşmanı şaşırtmak için genellikle ilkel yöntemler kullanmak tipiktir. İlk aşamada bilgiyi korumak için kriptografi ile ilgili ancak aynı olmayan kodlama ve steganografi yöntemleri kullanıldı.

Kullanılan şifrelerin çoğu bir permütasyon veya monoalfabetik ikame idi. Kaydedilen ilk örneklerden biri, kaynak metnin her harfinin alfabede belirli sayıda konumla ayrılmış bir başkasıyla değiştirilmesinden oluşan Sezar şifresidir. Yunan yazar Polybius'a atfedilen başka bir şifre olan Polybian Square, alfabeyle rastgele doldurulmuş bir kare tablo kullanılarak gerçekleştirilen yaygın bir monoalfabetik ikamedir (Yunan alfabesi için boyut 5 × 5'tir). Kaynak metnin her harfi, karede altındaki harfle değiştirilir.

2. Aşama resmi kriptografi ( XV'nin sonları - XX yüzyılın başlarında), resmileştirilmiş ve manuel kriptanaliz şifrelerine nispeten dirençli görünümü ile ilişkilidir. Avrupa ülkelerinde bu, bilim ve ticaretin gelişiminin bilgiyi korumanın güvenilir yollarına yönelik bir talebe neden olduğu Rönesans döneminde oldu. Bu aşamada önemli bir rol, polialfabetik ikameyi ilk önerenlerden biri olan İtalyan mimar Leon Batista Alberti'ye aittir. XVI yüzyılın diplomatının adını alan bu şifre. Blaise Viginer, kaynak metnin harflerinin anahtarla sıralı "eklenmesinden" oluşuyordu (işlem özel bir tablo yardımıyla kolaylaştırılabilir). Şifreleme Üzerine İncelemesi, kriptoloji üzerine ilk bilimsel çalışma olarak kabul edilir. O dönemde bilinen şifreleme algoritmalarının genelleştirildiği ve formüle edildiği ilk basılı eserlerden biri, Alman başrahip Johann Trisemus'un "Polygraphy" adlı eseridir. İki küçük ama önemli keşfi var: Polybian karesini doldurmanın bir yolu (ilk pozisyonlar kolayca hatırlanan bir anahtar kelime ile doldurulur, geri kalanı alfabenin kalan harfleriyle doldurulur) ve harf çiftlerinin (bigramlar) şifrelenmesi. Basit ama kararlı bir polialfabetik ikame yöntemi (bigram ikamesi), 19. yüzyılın başında keşfedilen Playfair şifresidir. Charles Wheatstone. Wheatstone ayrıca önemli bir gelişmeye sahiptir - "çift kare" şifreleme. Playfair ve Wheatstone şifreleri, manuel olarak kriptanalize edilmeleri zor olduğu için Birinci Dünya Savaşı'na kadar kullanıldı. 19. yüzyılda Hollandalı Kerckhoff, kriptografik sistemler için bu güne kadar geçerli olan temel gereksinimi formüle etti: Şifrelerin gizliliği algoritmaya değil anahtarın gizliliğine dayanmalıdır. .

Son olarak, daha da yüksek kriptografik güç sağlayan ve aynı zamanda şifreleme sürecini otomatikleştirmeyi mümkün kılan bilim öncesi kriptografide son söz, döner şifreleme sistemleriydi.

Aşağıdakilerden oluşur. Mesajın her harfi, Rus alfabesinde orijinalinden üç konum uzakta olan bir başkasıyla değiştirilir. Böylece, A harfi G ile değiştirilir, B harfi D ile değiştirilir ve bu, I ile değiştirilen b harfine, ardından E ile A, Yu ile B ve son olarak I ile C ile değiştirilir.

ABCDEEGZZYKLMNOPRSTUFHTSCHSHCHYYYYY Liste 1.1. Kaynak alfabesi

| Yakalanan kriptogram CHSUEYU | |||

| 1 | KALYYYYY | 17 | ARAMAK |

| 2 | SHOOOOOOOOOOOOOOOOOOOOOOOOOOOOOOOOOOD | 18 | IGPOPL |

| 3 | FBABE | 19 | IDRPRM |

| 4 | YHVBVYU | 20 | KESRSN |

| 5 | LCHVGYA | 21 | LETSTO |

| 6 | ECHDGDA | 22 | MZHUTUP |

| 7 | YOUSHEDEB | 23 | NZFUFR |

| 8 | YAŞÇEYOV | 24 | OIHFHS |

| 9 | AJZHYOZHG | 25 | PYTSHTST |

| 10 | BYZZhZD | 26 | RKChTSCHU |

| 11 | ZİYARET | 27 | SLSHCHSHF |

| 12 | GEYYYO | 28 | TMSCHSHCHH |

| 13 | DUKYKZH | 29 | ÇIKARMALAR |

| 14 | EYALKLZ | 30 | FOYYCH |

| 15 | YAMLMI | 31 | HPHISH |

| 16 | JBNMNY | 32 | TREESCH |

Anlamlı olan tek kelimenin ÇAĞRI olduğunu görüyoruz. Bu kelime 17. sırada. Bu nedenle, şifreli metin 17 konum ileri kaydırılırsa düz metin elde edilir. Bu, şifreli metni elde etmek için düz metnin (33-17)=16 pozisyon kaydırılması gerektiği anlamına gelir. Böylece, n=16 anahtarını şifrelerken bunu elde ettik.

Başka bir kayma ile anlamlı bir mesaj elde edilmediğinden, bu mesajı doğru bir şekilde deşifre etmiş olmamız muhtemeldir. Çözümün benzersizliği hakkında böyle bir varsayım, orijinal mesaj doğal dillerden birinde (incelenen örnekte, Rusça) yazıldığında ve beş veya altıdan fazla karakter içerdiğinde oldukça haklıdır. Ancak mesaj çok kısaysa, birkaç olası çözüm olabilir. Tek çözümü, orijinal mesajın örneğin sayılardan oluşup oluşmadığını bulmak da çok zordur.

Öyleyse, örneğin, orijinal alfabenin Arap rakamlarından oluşmasına izin verin, yani şu şekle sahiptir:

0 1 2 3 4 5 6 7 8 9.

Abonelerden biri, beş basamaklı ve 12345'e eşit başka bir gizli kilit kodu göndermek istiyor. Gönderici ve alıcı, şifreleme anahtarının n 3'e eşit olacağı konusunda önceden anlaşmışlardır. Gönderici, 12345 numaralı orijinal mesajı seçilen anahtarla şifreler, 45678'i alır ve alınan değeri abonesine iletir. Belki de düşman kriptogramı ele geçirecek ve daha önce olduğu gibi kaba kuvvet yöntemini kullanarak onu açmaya çalışacak. Orijinal alfabe 10 karakterden oluştuğu için anahtar değeri 1 ile 9 arasında olabilir. Kesilen mesajın her bir işaretinin sırasıyla 1, 2, 3, ... , 9 pozisyon kaydırılmasıyla elde edilen tüm varyantları daha önce olduğu gibi yazalım (

Kişisel verilerin çalınması sorunu sessizce bir medeniyet belasına dönüştü. Kullanıcı hakkındaki bilgiler herkes tarafından çekilir: daha önce izin isteyen biri (sosyal ağlar, işletim sistemleri, bilgisayar ve mobil uygulamalar), diğerleri izinsiz ve talepsiz (her türlü kötü niyetli suçlular ve bilgiden herhangi bir menfaat elde eden girişimciler) belirli bir kişi hakkında). Her durumda, çok az hoştur ve her zaman zararsız bilgilerle birlikte size kişisel olarak veya işvereninize zarar verebilecek bir şeyin yanlış ellere geçme riski vardır: resmi belgeler, özel veya iş yazışmaları, aile fotoğrafları ...

Ancak sızıntılar nasıl önlenir? Folyo şapka burada yardımcı olmaz, ancak bu şüphesiz güzel bir çözümdür. Ancak toplam veri şifreleme yardımcı olacaktır: casus, şifrelenmiş dosyaları ele geçirerek veya çalarak, bunlardaki hiçbir şeyi anlamayacaktır. Bunu, tüm dijital etkinliğinizi güçlü kriptografi yardımıyla koruyarak yapabilirsiniz (güçlü şifreler, mevcut bilgisayar gücüyle kırılması zaman alacak, en azından bir kişinin ömründen daha uzun olan şifrelerdir). İşte bu sorunu çözmenize yardımcı olacak 6 pratik tarif.

Web tarayıcı etkinliğinizi şifreleyin. Küresel ağ, yakın konumdaki sitelere bile (yandex.ru gibi) isteğiniz, onu ileri ve geri ileten birçok bilgisayardan ("düğümler") geçecek şekilde tasarlanmıştır. Komut satırına tracert site_address yazarak bunların yaklaşık bir listesini görüntüleyebilirsiniz. Böyle bir listedeki ilk kişi, İnternet servis sağlayıcınız veya İnternet'e bağlandığınız Wi-Fi erişim noktasının sahibi olacaktır. Ardından, biraz daha ara düğümler ve yalnızca en sonunda, ihtiyacınız olan sitenin depolandığı sunucu bulunur. Ve bağlantınız şifreli değilse, yani normal HTTP protokolü kullanılarak gerçekleştirilirse, sizinle site arasındaki herkes, iletilen verileri ele geçirebilir ve analiz edebilir.

Öyleyse basit bir şey yapın: site adresinin "https://" ile başlaması için adres çubuğuna "http" yerine bir "s" ekleyin. Bu şekilde trafik şifrelemesini etkinleştirirsiniz (SSL / TLS güvenlik katmanı olarak adlandırılır). Site HTTPS'yi destekliyorsa, buna izin verecektir. Ve her seferinde acı çekmemek için bir tarayıcı eklentisi yükleyin: ziyaret ettiğiniz her sitede şifrelemeyi zorla etkinleştirmeye çalışacaktır.

Kusurlar: kulak misafiri, iletilen ve alınan verilerin anlamını bilemeyecek, ancak belirli bir siteyi ziyaret ettiğinizi bilecektir.

E-postanızı şifreleyin. E-posta ile gönderilen mektuplar da muhatabına ulaşmadan önce aracılardan geçer. Şifreleyerek casusun içeriklerini anlamasını engellemiş olursunuz. Ancak buradaki teknik çözüm daha karmaşık: şifreleme ve şifre çözme için ek bir program kullanmanız gerekecek. Şu ana kadar alaka düzeyini kaybetmeyen klasik çözüm, OpenPGP paketi veya ücretsiz karşılığı GPG veya aynı şifreleme standartlarını destekleyen bir tarayıcı eklentisi (örneğin Mailvelope) olacaktır.

Bir yazışmaya başlamadan önce, size, alıcılarınıza gönderilen mektupları "kapatmak" (şifrelemek) için kullanılabilecek, genel bir kripto anahtarı oluşturursunuz. Buna karşılık, alıcılarınızın her biri kendi anahtarını da oluşturmalıdır: diğer kişilerin anahtarlarının yardımıyla sahipleri için mektupları “kapatabilirsiniz”. Anahtarlarla karıştırılmaması için yukarıda bahsedilen tarayıcı eklentisini kullanmak daha iyidir. Bir kripto anahtarı tarafından "kapatılan" bir harf, bir dizi anlamsız karaktere dönüşür - ve yalnızca anahtarın sahibi onu "açabilir" (şifresini çözebilir).

Kusurlar: yazışmaya başlarken, muhataplarınızla anahtar alışverişi yapmalısınız. Hiç kimsenin anahtarı arayamayacağından ve değiştiremeyeceğinden emin olmaya çalışın: elden ele geçirin veya bir ortak anahtar sunucusunda yayınlayın. Aksi takdirde, anahtarınızı kendi anahtarınızla değiştirerek, casus muhabirlerinizi aldatabilecek ve yazışmalarınızdan haberdar olacaktır (ortadaki adam saldırısı).

Anlık mesajları şifreleyin. En kolay yol, yazışmaları nasıl şifreleyeceğini zaten bilen anlık mesajlaşma programlarını kullanmaktır: Telegram, WhatsApp, Facebook Messenger, Signal Private Messenger, Google Allo, Gliph, vb. Bu durumda, dışarıdan gelen meraklı gözlerden korunursunuz: rastgele bir kişi mesajları keserse, yalnızca karmakarışık bir sembol görür. Ancak bu, sizi haberciye sahip olan şirketin merakından korumaz: şirketler, kural olarak, yazışmalarınızı okumanıza izin veren anahtarlara sahiptir - ve sadece kendileri yapmaktan hoşlanmazlar, aynı zamanda onlara teslim ederler. talep üzerine kolluk kuvvetleri.

Bu nedenle, en iyi çözüm, anında şifreleme için bir eklentiye sahip bazı popüler ücretsiz (açık kaynak) messenger kullanmak olacaktır (bu eklentiye genellikle "OTR" denir: kayıt dışı - kaydı önleme). Pidgin iyi bir seçim olur.

Kusurlar: E-postada olduğu gibi, ortadaki adam saldırısına karşı garantiniz yoktur.

Belgeleri bulutta şifreleyin. Google Drive, Dropbox, OneDrive, iCloud gibi "bulut" depolamayı kullanırsanız, dosyalarınız şifrenizi izleyen (veya tahmin eden) biri tarafından veya hizmetin kendisinde bir tür güvenlik açığı bulunursa çalınabilir. Bu nedenle, "bulut" a herhangi bir şey koymadan önce onu şifreleyin. Bilgisayarda bir klasör oluşturan bir yardımcı program yardımıyla böyle bir şemayı uygulamak en kolay ve en uygunudur - otomatik olarak şifrelenen ve "bulut" diskine iletilen belgeler. Örneğin, Boxcryptor böyledir. Aynı amaç için TrueCrypt gibi uygulamaları kullanmak biraz daha az uygundur - "bulutta" barındırılan şifreli bir birimin tamamını oluştururlar.

Kusurlar: Yok.

Bilgisayarınızdan gelen tüm (yalnızca tarayıcı değil) trafiği şifreleyin. Doğrulanmamış bir açık İnternet bağlantısı - örneğin halka açık bir yerde şifrelenmemiş Wi-Fi - kullanmak zorunda kalırsanız kullanışlı olabilir. Burada bir VPN kullanmaya değer: biraz basitleştirmek, bu sizden VPN sağlayıcısına uzanan şifreli bir kanaldır. Sağlayıcının sunucusunda, trafiğin şifresi çözülür ve hedefine daha fazla gönderilir. VPN sağlayıcıları hem ücretsiz (VPNbook.com, Freevpn.com, CyberGhostVPN.com) hem de ücretlidir - erişim hızı, oturum süresi vb. farklıdır. Böyle bir bağlantının en büyük avantajı, tüm dünyaya Web'e bilgisayarınızdan değil, VPN sunucusundan erişiyor gibi görünmenizdir. Bu nedenle, VPN sağlayıcısı Rusya Federasyonu dışındaysa, Rusya Federasyonu içinde engellenen sitelere erişebilirsiniz.

Aynı sonuç, bilgisayarınıza TOR yüklerseniz de elde edilebilir - tek fark, bu durumda sağlayıcı olmamasıdır: İnternete, bu ağın diğer üyelerine, yani bilinmeyen kişilere veya kuruluşlara ait rastgele düğümler aracılığıyla erişeceksiniz. sana.

Kusurlar: trafiğinizin şifresinin çıkış düğümünde, yani VPN sağlayıcısının sunucusunda veya rastgele bir TOR katılımcısının bilgisayarında çözüldüğünü unutmayın. Bu nedenle, sahipleri dilerse trafiğinizi analiz edebilecekler: şifreleri ele geçirmeye çalışın, yazışmalardan değerli bilgiler alın, vb. Bu nedenle, VPN veya TOR kullanırken bunları diğer şifreleme araçlarıyla birleştirin. Ayrıca, TOR'u doğru şekilde kurmak kolay bir iş değildir. Deneyiminiz yoksa, hazır bir çözüm kullanmak daha iyidir: TOR kiti + Firefox tarayıcısı (bu durumda yalnızca tarayıcı trafiği şifrelenir) veya Tails Linux dağıtımı (CD veya flash sürücüden çalışır), tüm trafiğin zaten TOR üzerinden yönlendirilecek şekilde yapılandırıldığı yer.

Flash sürücüleri ve çıkarılabilir medyayı, mobil cihazları şifreleyin. Çalışan bir bilgisayarda sabit diskin şifrelemesini de ekleyebilirsiniz, ancak en azından onu kaybetme riskiniz yoktur - bu, taşınabilir disklerde her zaman olasıdır. Tek bir belgeyi değil, tüm diski bir kerede şifrelemek için BitLocker (MS Windows'ta yerleşik), FileVault (OS X'te yerleşik), DiskCryptor, 7-Zip ve benzerlerini kullanın. Bu tür programlar "şeffaf" çalışır, yani onları fark etmezsiniz: dosyalar otomatik olarak "anında" şifrelenir ve şifresi çözülür. Bununla birlikte, örneğin, yardımlarıyla kapatılan bir flash sürücünün eline geçen bir saldırgan, ondan hiçbir şey çıkaramaz.

Akıllı telefonlara ve tabletlere gelince, tam şifreleme için işletim sisteminin yerleşik işlevselliğini kullanmak daha iyidir. Android cihazlarda "Ayarlar -> Güvenlik" bölümüne, iOS cihazlarda "Ayarlar -> Şifre" bölümüne bakın.

Kusurlar: artık tüm veriler şifreli biçimde saklandığından, işlemcinin okurken şifresini çözmesi ve yazarken şifrelemesi gerekir, bu da elbette zaman ve enerji kaybına neden olur. Bu nedenle, performanstaki düşüş fark edilebilir. Dijital cihazınızın gerçekte ne kadar yavaşlayacağı, özelliklerine bağlıdır. Genel olarak, daha modern ve üst modeller daha iyi performans gösterecektir.

Bu, dosyaların yanlış ellere geçmesinden endişe ediyorsanız yapmanız gerekenlerin bir listesidir. Ancak bunun dışında, akılda tutulması gereken birkaç genel husus daha var:

Ücretsiz bir gizlilik uygulaması genellikle özel bir uygulamadan daha güvenlidir. Ücretsiz, kaynak kodu ücretsiz bir lisans (GNU GPL, BSD, vb.) altında yayınlanan ve herkes tarafından değiştirilebilen koddur. Mülkiyet - herhangi bir şirkete veya geliştiriciye ait olan münhasır haklar; bu tür programların kaynak kodu genellikle yayınlanmaz.

Şifreleme, parola kullanımını içerir, bu nedenle parolanızın doğru olduğundan emin olun: uzun, rastgele, çeşitli.

Birçok ofis uygulaması (metin düzenleyiciler, elektronik tablolar vb.) belgelerini kendi başlarına şifreleyebilir. Ancak, kullandıkları şifrelerin gücü genellikle düşüktür. Bu nedenle, koruma için yukarıda listelenen evrensel çözümlerden birini tercih etmek daha iyidir.

Anonimlik/gizlilik gerektiren görevler için, ayrı bir tarayıcıyı "paranoyak" modda tutmak daha uygundur (yukarıda bahsedilen Firefox + TOR paketi gibi).

Web'de sıklıkla kullanılan Javascript, bir casus için gerçek bir keşif. Bu nedenle, saklayacak bir şeyiniz varsa, tarayıcı ayarlarınızda Javascript'i engellemek daha iyidir. Ayrıca, reklamları koşulsuz olarak engelleyin (bu işlevi uygulayan herhangi bir eklentiyi yükleyin, örneğin AdBlockPlus): son zamanlarda, kötü amaçlı kodlar genellikle afiş kisvesi altında gönderildi.

Kötü şöhretli “Yarovaya yasası” yine de yürürlüğe girerse (plana göre, bu 1 Temmuz 2018'de gerçekleşmelidir), Rusya'daki tüm şifrelerin yedek anahtarlarının devlete devredilmesi gerekecek, aksi takdirde şifre onaylanmayacak . Ve sertifikasız şifreleme kullanmak için, sıradan akıllı telefon sahipleri bile dijital cihaza el konulmasıyla 3 bin ruble tutarında para cezasına çarptırılabilir.

not Bu makale Christiaan Colen'in bir fotoğrafını kullanmaktadır.

Makaleyi beğendiyseniz - belediye veya kamu hizmeti ile ilgili arkadaşlarınıza, tanıdıklarınıza veya meslektaşlarınıza tavsiye edin. Onlar için hem faydalı hem de keyifli olacağını düşünüyoruz.

Materyalleri yeniden yazdırırken, kaynağa bir bağlantı gereklidir.

RUSYA FEDERASYONU EĞİTİM VE BİLİM BAKANLIĞI

FEDERAL DEVLET EĞİTİM ENSTİTÜSÜ

YÜKSEK PROFESYONEL EĞİTİM

"GÜNEY FEDERAL ÜNİVERSİTESİ"

TEKNOLOJİ ENSTİTÜSÜ

TAGANROG'DA GÜNEY FEDERAL ÜNİVERSİTESİ

Bilgi Güvenliği Fakültesi

BIT Departmanı

Konuyla ilgili özet

"Kriptografi ve şifreleme türleri"

Sanat. gr. I-21

Tamamlayan: V. I. Mishchenko

Kontrol eden: E. A. Maro

Taganrog - 2012

Tanıtım

1. Kriptografinin tarihi

1.1 Şifrelerin ortaya çıkışı

1.2 Kriptografinin Evrimi

2. Kriptanaliz

2.1 Mesajların özellikleri

2.2 Doğal metnin özellikleri

2.3 Doğallığı belirleme kriterleri

3. Simetrik şifreleme

4. Asimetrik şifreleme

Çözüm

bibliyografya

Tanıtım

Eğitim uygulamasının bir parçası olarak "Kriptografi ve şifreleme türleri" konusunu seçtim. Çalışma sırasında kriptografinin ortaya çıkış tarihi, evrimi ve şifreleme türleri gibi konular ele alındı. Mevcut şifreleme algoritmalarının bir incelemesini yaptım, bunun sonucunda insanlığın durmadığı ve sürekli olarak bilgi depolamak ve korumak için çeşitli yollar bulduğu belirtilebilir.

Değerli bilgileri, tanıdık olmayan bir kişi tarafından okunması dışında değiştirerek koruma sorunu, eski zamanlardan beri en iyi insan zihinlerini rahatsız etmiştir. Şifrelemenin tarihi, insan konuşmasının tarihi ile neredeyse aynı yaştadır. Ek olarak, yazının kendisi aslında bir kriptografik sistemdi, çünkü eski toplumlarda sadece seçilmiş birkaç kişi böyle bir bilgiye sahipti. Çeşitli antik devletlerin kutsal el yazmaları buna örnektir.

Yazının yaygınlaşmasıyla kriptografi tamamen bağımsız bir bilim haline geldi. İlk kriptografik sistemler çağımızın başlangıcında zaten bulunabilir. Örneğin, Julius Caesar kişisel yazışmalarında daha sonra adını alacak olan sistematik bir şifre kullandı.

Birinci ve ikinci dünya savaşları döneminde alınan şifreleme sistemlerinin ciddi gelişimi. Savaş sonrası erken dönemden günümüze, modern bilgisayarların ortaya çıkışı, şifreleme yöntemlerinin oluşturulmasını ve geliştirilmesini hızlandırdı.

Bilgisayar sistemlerinde (CS) şifreleme yöntemlerini kullanma konusu neden zamanımızda özellikle alakalı hale geldi?

İlk olarak, World Wide Web gibi bilgisayar ağlarının kapsamı genişledi, bu sayede devlet, askeri, ticari ve kişisel nitelikteki büyük miktarda bilginin iletilmesi, üçüncü tarafların bunlara erişmesini imkansız hale getirdi.

İkincisi, modern süper güçlü bilgisayarların ortaya çıkışı, ileri ağ teknolojileri ve sinirsel bilgi işlem, dün tamamen güvenli olduğu düşünülen şifreleme sistemlerini gözden düşürmeyi mümkün kılıyor.

1. Kriptografinin tarihi

İnsan uygarlığının ortaya çıkışıyla birlikte, yabancılar tarafından bilinmemesi için bilgileri doğru insanlara aktarma ihtiyacı vardı. İlk başta, insanlar mesajları yayınlamak için yalnızca ses ve jestleri kullandılar.

Yazının ortaya çıkmasıyla birlikte, yayın mesajlarının gizliliğini ve gerçekliğini sağlama konusu özellikle önemli hale geldi. Sonuç olarak, yazının icadından sonra kriptografi sanatı ortaya çıktı, "gizlice yazma" yöntemi - kaydedilmiş mesajları adanmış bir kişiden diğerine gizlice iletmek için tasarlanmış bir dizi teknik.

İnsanoğlu kayda değer sayıda gizli yazı teknolojisi, özellikle metni yazdıktan hemen sonra kaybolan veya baştan görünmez olan sempatik mürekkep, değerli bilgileri tamamen “yabancı” bir anlamla büyük bir metinde “çözerek”, garip anlaşılmaz semboller kullanarak mesajlar hazırlamak.

Şifreleme, tam olarak bilgiyi şifrelemek için yöntemler araştıran ve geliştiren pratik bir konu olarak ortaya çıktı, yani mesajları aktarırken, iletim gerçeğini gizlemez, ancak mesajın metnini tecrübesiz kişiler için erişilemez hale getirir. Bunun için mesajın metni, muhatabın kendisi dışında hiç kimsenin içeriğini öğrenemeyeceği şekilde yazılmalıdır.

20. yüzyılın ortalarında ilk bilgisayarların ortaya çıkması durumu büyük ölçüde değiştirdi - pratik şifreleme, gelişiminde büyük bir sıçrama yaptı ve "kriptografi" gibi bir terim orijinal anlamından önemli ölçüde ayrıldı - "kriptografi", "gizli yazı". Günümüzde, bu konu, çeşitli gizli parametreleri kullanan algoritmalar da dahil olmak üzere, verilerin gizli algoritmalara göre dönüştürülmesine dayanan tamamen heterojen nitelikteki bilgileri koruma yöntemlerini birleştirir.

1 Şifrelerin ortaya çıkışı

Bazı kriptografik sistemler eski zamanlardan beri bize kadar gelmiştir. Büyük olasılıkla MÖ 4. binyılda yazı ile aynı anda doğdular. Gizli yazışma yöntemleri Mısır, Yunanistan ve Japonya gibi birçok eski devlette bağımsız olarak icat edildi, ancak bunlardaki kriptolojinin ayrıntılı bileşimi şu anda bilinmiyor. Kriptogramlar eski zamanlarda bile bulunur, ancak antik dünyada stilize piktogramlar şeklinde kullanılan ideografik yazı nedeniyle oldukça ilkeldirler. Görünüşe göre Sümerler kriptografi sanatını kullandılar.

Arkeologlar, ilk girişin genellikle kalın bir kil tabakasıyla bulaştığı ve üzerine ikinci girişin yapıldığı bir dizi kil çivi yazılı tablet buldular. Bu tür garip tabletlerin görünümü, hem kriptografi hem de imha ile doğrulanabilir. İdeografik yazının karakter sayısı binden fazla olduğundan, onları ezberlemek oldukça zor bir işti - şifreleme için zaman yoktu. Ancak sözlüklerle aynı dönemde ortaya çıkan kodlar Babil ve Asur devletinde çok iyi biliniyordu ve eski Mısırlılar en az üç şifreleme sistemi kullanıyorlardı. Fonetik yazının ortaya çıkmasıyla birlikte yazı hemen basitleşti. MÖ 2. binyıldaki antik Sami alfabesinde sadece 30 kadar karakter vardı. Ünsüzleri, bazı sesli harfleri ve heceleri ifade ettiler. Yazmanın basitleştirilmesi, kriptografi ve şifrelemenin gelişmesine neden oldu.

Neredeyse hiç kimse onları fark etmese de İncil kitaplarında bile şifre örnekleri bulabiliriz. Peygamber Yeremya'nın kitabında (22:23) şöyle okuyoruz: "...ve Sessach kralı onlardan sonra içecek." Bu kral ve böyle bir krallık yoktu - bu gerçekten yazarın hatası mı? Hayır, sadece bazen kutsal Yahudi el yazmaları her zamanki değiştirme ile şifrelendi. Alfabenin ilk harfi yerine, ikincisi yerine sonuncusunu yazdılar - sondan bir önceki, vb. Bu eski şifreleme yöntemine atbash denir. SESSAH kelimesini onunla okuduğumuzda, orijinal dilinde BABYLON kelimesine sahibiz ve İncil el yazmasının tüm anlamı, kutsal kitabın gerçeğine körü körüne inanmayanlar tarafından bile anlaşılabilir.

2 Kriptografinin Evrimi

Yirminci yüzyılda şifrelemenin gelişimi çok hızlıydı, ancak tamamen düzensizdi. İnsan yaşamının belirli bir alanı olarak gelişim tarihine bakıldığında, üç temel dönem ayırt edilebilir.

İlköğretim. Yalnızca manuel şifrelerle ilgilenildi. Eski zamanlarda başladı ve sadece yirminci yüzyılın otuzlu yaşlarının sonunda sona erdi. Bu süre zarfında kriptografi, tarih öncesi rahiplerin büyülü sanatından gizli ajans çalışanlarının günlük uygulamalı mesleğine kadar uzun bir yolun üstesinden geldi.

Bir sonraki dönem, mekanik, daha sonra elektromekanik ve en sonunda elektronik kriptografi cihazlarının yaratılması ve yaygın olarak uygulamaya sokulması, tüm şifreli iletişim ağlarının yaratılması ile not edilebilir.

Şifrelemenin geliştirilmesinde üçüncü dönemin doğuşu genellikle 1976 olarak kabul edilir; burada Amerikalı matematikçiler Diffie ve Hellman, abonelere önceden gizli anahtarlar sağlanmasını gerektirmeyen şifreli iletişimi organize etmenin temelde yeni bir yolunu keşfettiler - yani- ortak anahtar şifrelemesi denir. Sonuç olarak, 40'lı yıllarda Shannon tarafından icat edilen yönteme dayanan şifreleme sistemleri ortaya çıkmaya başladı. Bir şifreyi, onu deşifre etmek, modern bilgisayar sistemlerinin yeteneklerini aşacak hesaplamalar gerektiren karmaşık bir matematik problemini çözmeye eşdeğer olacak şekilde tasarlamayı önerdi. Şifrelemenin bu gelişim dönemi, herhangi bir kullanıcının doğrulama için kişisel şifresine sahip olduğu, örneğin manyetik bir kartta veya başka bir yerde sakladığı ve yetki verirken sunduğu kesinlikle otomatik şifreli iletişim sistemlerinin ortaya çıkması ile karakterize edilir. sistem ve diğer her şey otomatik olarak gerçekleşir.

2. Kriptanaliz

Manuel ve bilgisayar şifreleme yöntemleri arasında büyük bir boşluk vardır. El şifreleri çok çeşitlidir ve en şaşırtıcı olabilir. ayrıca şifreledikleri mesajlar oldukça özlü ve kısadır. Bu nedenle, bilgisayar korsanlığı, insanlar tarafından makinelerden çok daha verimlidir. Bilgisayar şifreleri daha basmakalıp, matematiksel olarak çok karmaşıktır ve oldukça uzun mesajları şifrelemek için tasarlanmıştır. Tabii ki, onları manuel olarak çözmek denemeye bile değmez. Bununla birlikte, bu alanda da, savaşın kendisi yalnızca donanım ve yazılım tarafından verilmesine rağmen, kriptografik saldırının generalleri olarak kriptanalistler öncü bir rol oynamaktadır. Bu fenomenin küçümsenmesi, İkinci Dünya Savaşı sırasında Enigma şifre makinesi şifrelerinin fiyaskosuna yol açtı.

Neredeyse her zaman, şifreleme türü ve mesajın dili bilinmektedir. Kriptografinin alfabesi ve istatistiksel özellikleri tarafından yönlendirilebilirler. Ancak genellikle şifrenin dili ve türü hakkında bilgi gizli kaynaklardan öğrenilir. Bu durum biraz kasa açmaya benzer: "hırsız", kasanın çatlamakta olan tasarımını önceden bilmiyorsa, ki bu pek olası görünmüyor, yine de hızlı bir şekilde görünümüne, şirket logosuna göre belirler. Bu bağlamda, sadece çözülmesi gereken anahtar bilinmemektedir. Zorluk, tüm hastalıkların aynı ilaçla tedavi edilmediği ve bunların herhangi biri için belirli çarelerin bulunduğu gibi, belirli şifre türlerinin de ancak kendi yöntemleriyle kırılabileceği gerçeğinde yatmaktadır.

2.1 Mesajların özellikleri

Mesajları, ne kadar karmaşık olursa olsun, bir tür karakter düzeni olarak düşünmek oldukça mümkündür. Bu karakterler önceden belirlenmiş bir kümeden, örneğin Rus alfabesinden veya bir renk paletinden (kırmızı, sarı, yeşil) alınmalıdır. Mesajlarda farklı aralıklarla farklı karakterler görünebilir. Bu bağlamda, farklı semboller tarafından iletilen bilgi miktarı farklı olabilir. Shannon'ın önerdiği anlamda, mesajdaki bir sonraki karakteri tahmin etmek için bilgi miktarı, EVET ve HAYIR cevapları ile olası soru sayısının ortalama değeri ile belirlenir. Metindeki karakterler birbirinden bağımsız bir sırayla düzenlenirse, böyle bir mesajdaki karakter başına ortalama bilgi miktarı şuna eşittir:

burada Pi, i işaretinin tezahür sıklığıdır ve Ld, ikili logaritmadır. Bu bilgi dağılımının üç olgusuna dikkat edilmelidir.

Semantikten, mesajın anlamından tamamen bağımsızdır ve tam anlamın tam olarak net olmadığı bir durumda bile kullanılabilir.Bu, sembollerin ortaya çıkma olasılığının önceki geçmişlerine bağlı olmadığını ima eder.

Mesajın yayınlandığı sembolik sistem, yani dil, şifreleme yöntemi önceden bilinir.

Shannon'a göre bilgi hacminin değeri hangi birimlerde ölçülür? Bu soruya en olası cevap, herhangi bir mesajın 0 ve 1 sembolleri ile, alınan bilgi miktarının yukarıdan H'ye keyfi olarak yakın olacak şekilde şifrelenebileceğini belirten şifreleme teoremi ile verilebilir. teorem, bilgi birimini belirtmemize izin verir - bu biraz.

2 Doğal metin özellikleri

Şimdi, doğal metin özellikleri bilgisini şifreleme gereksinimlerine uygulamanın bir yolunu görselleştirelim. Bir metin parçasından ne olduğunu belirlemek gerekir - anlamsal bir yük veya sadece bir dizi rastgele karakter taşıyan bir mesaj. Bir bilgisayarda anahtarların banal numaralandırılmasıyla bir dizi kriptografi yönteminin kırılması gerekir ve günde bin parçadan fazla metni manuel olarak denemek kesinlikle imkansızdır ve numaralandırma hızı çok düşüktür. bu bağlamda, böyle bir görevi bir bilgisayar yardımıyla uygulamak gerekir.

Diyelim ki bir bilgisayardaki yaklaşık bir milyar anahtarı saniyede bin anahtar hızında sıralamamız gerekiyor. Bu yaklaşık on günümüzü alacak. Bu durumda, iki uca düşme riskiyle karşı karşıyayız. Değerlendirmelerimizde çok dikkatli olursak, metnin anlamsız parçalarının bir kısmı mesaj olarak tanımlanacak ve kişiye iade edilecektir. Böyle bir hataya en yaygın olarak "yanlış alarm" veya tip I hata denir.

Günde binden fazla bu tür hataların hacmiyle, bilgisayar başında oturan bir kişi yorulacak ve daha sonra metin parçalarını dikkatsizce kontrol edebilir. Bu, 100.000 kontrolde bu türden birden fazla hata yapmanın mümkün olmadığı anlamına gelir. Diğer uçta, kontrole dikkatsizce yaklaşırsanız, anlamlı bir metni kaçırmak oldukça olasıdır ve tam bir numaralandırmanın sonunda tekrar tekrar edilmesi gerekecektir. Tüm çalışmayı tekrar etme riskini almamak için, "parça atlamaları" olarak da adlandırılan tip II hatalar, 100 veya 1000'den sadece bir durumda yapılabilir.

3 Doğallığı belirlemek için kriterler

İlk bakışta akla gelebilecek en basit kriter mesaj parçasının alfabesinin kullanılmasıdır. Teorik olarak, içinde yalnızca noktalama işaretleri, sayılar, büyük ve küçük Rus harfleri bulunabileceği göz önüne alındığında, bir mesaj parçasının metninde ASCII kod tablosu kümesinin yarısından fazlası bulunamaz.

Bu, bir metin parçasında geçersiz bir karakterle karşılaştığında, bilgisayarın bunun kesinlikle anlamlı olmadığını beyan edebileceği anlamına gelir - ikinci tür hatalar, iyi işleyen bir iletişim kanalı ile pratik olarak hariç tutulur.

"Yanlış alarmların" teorik olasılığını bir önceki makalede belirtilen değere indirgemek için mesaj parçasının en az yirmi üç karakterden oluşmasına ihtiyacımız var. Kullanılan karakter kodu, Rusça metnin ASCII gösterimi gibi gereksiz değilse, ancak alfabede olduğu kadar çok karakter içeriyorsa, soru daha karmaşık hale gelir.

Bu durumda, metindeki karakterleri vurmanın teorik olasılıkları için bir tahmin sunmamız gerekecek. Kabul ettiğimiz birinci ve ikinci tür hata olasılıklarını sağlamak için, olası maksimum olasılığı tahmin ederken, zaten yaklaşık 100 karakter analiz etmek gerekir ve bigramlarla karşılaşma olasılığının analizi bu değeri sadece biraz azaltır. .

Bu nedenle, ortaya çıkan rastgele metin parçaları anlamlı ifadelerle örtüşebileceğinden, büyük bir anahtar değerine sahip kısa mesaj parçalarının açık bir şekilde kodunu çözmek pratik olarak imkansızdır. Aynı problem kriptografinin kalite kontrolünde de çözülmelidir. Ancak bu durumda, yanlış alarm olasılığı oldukça artırılabilir, bu da onu binde birden fazla yapmaz ve aynı mesaj parçasının göz ardı edilmesi olasılığıyla birlikte. Bu, kendimizi yalnızca yirmi veya otuz karakterden oluşan metinleri kontrol etmekle sınırlamamıza izin verecektir.

3. Simetrik şifreleme

Simetrik şifreleme sistemleri (aynı zamanda simetrik şifreleme, simetrik şifreler) - şifreleme ve şifre çözme için aynı şifreleme anahtarının kullanıldığı bir şifreleme yöntemi. Asimetrik şifreleme şemasının icadından önce, var olan tek yöntem simetrik şifrelemeydi. Algoritma anahtarı her iki tarafça da gizli tutulmalıdır. Şifreleme algoritması, mesaj alışverişinden önce taraflarca seçilir.

Şu anda, simetrik şifreler şunlardır:

Şifreleri engelle. Bilgileri belirli bir uzunluktaki (genellikle 64, 128 bit) bloklarda işlerler, bloğa öngörülen sırayla, kural olarak, tur adı verilen birkaç karıştırma ve değiştirme döngüsü uygulayarak bir anahtar uygularlar. Tekrar eden turların sonucu bir çığ etkisidir - açık ve şifreli veri blokları arasında aşamalı bir bit eşleşmesi kaybı.

Çoğu simetrik şifre, çok sayıda ikame ve permütasyonun karmaşık bir kombinasyonunu kullanır. Bu tür şifrelerin çoğu, her geçişte bir "geçiş anahtarı" kullanılarak birkaç (bazen 80'e kadar) geçişte yürütülür. Tüm geçişler için "geçiş anahtarları" kümesine "anahtar programı" denir. Kural olarak, üzerinde permütasyonlar ve ikameler dahil olmak üzere belirli işlemler gerçekleştirilerek anahtardan oluşturulur.

Simetrik şifreleme algoritmaları oluşturmanın tipik bir yolu Feistel ağıdır. Algoritma, F(D, K) işlevine dayalı bir şifreleme şeması oluşturur; burada D, şifreleme bloğunun yarısı büyüklüğündeki bir veri bölümüdür ve K, bu geçiş için "geçiş anahtarı"dır. Fonksiyonun tersine çevrilebilir olması gerekli değildir - ters fonksiyonu bilinmiyor olabilir. Feistel ağının avantajları, donanım uygulamasını büyük ölçüde kolaylaştıran şifreleme ile şifre çözmenin neredeyse tamamen çakışmasıdır (tek fark, programdaki "geçiş anahtarlarının" tersidir).

Permütasyon işlemi, mesajın bitlerini belirli bir yasaya göre karıştırır. Donanım uygulamalarında, iletkenlerin dolanması olarak önemsiz bir şekilde uygulanır. “Çığ etkisi” elde etmeyi mümkün kılan permütasyon işlemleridir. Permütasyon işlemi doğrusaldır - f(a) xor f(b) == f(a xor b)

Yerine koyma işlemleri, mesajın bir bölümünün (genellikle 4, 6 veya 8 bit) değerinin, sabit bir diziye erişilerek algoritmaya sabit kodlanmış bir standartla değiştirilmesi şeklinde gerçekleştirilir. Yerine koyma işlemi, algoritmaya doğrusal olmama durumu getirir.

Genellikle, bir algoritmanın gücü, özellikle diferansiyel kriptanalize karşı, ikame tablolarındaki (S-kutuları) değerlerin seçimine bağlıdır. Asgari olarak, S(x) = x sabit elemanlarına sahip olmanın yanı sıra, girdi baytının bir bitinin sonucun bir biti üzerindeki etkisinin olmaması - yani sonuç bitinin olduğu durumlar - istenmeyen olarak kabul edilir. yalnızca bu bitte farklılık gösteren tüm giriş sözcük çiftleri için aynıdır.

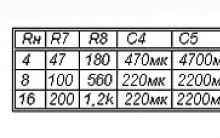

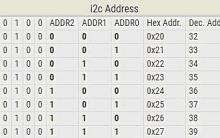

Şekil 1. Anahtar türleri

4. Asimetrik şifreleme

Açık anahtar şifreleme sistemi (veya asimetrik şifreleme, asimetrik şifreleme), açık anahtarın açık (yani korumasız, gözlemlenebilir) bir kanal üzerinden iletildiği ve dijital imzanın doğrulanması ve/veya mesajı şifrelemek için Bir EDS oluşturmak ve bir mesajın şifresini çözmek için gizli bir anahtar kullanılır. Açık anahtar şifreleme sistemleri şu anda çeşitli ağ protokollerinde, özellikle TLS protokollerinde ve SSH'de öncülü SSL'de (HTTPS'nin temelinde) yaygın olarak kullanılmaktadır.

Açık anahtarlı kriptografi fikri, tek yönlü fonksiyonlar fikri ile çok yakından ilgilidir, yani bilinenin değerini bulmanın oldukça kolay olduğu, bir yerde ise belirlenmesinin imkansız olduğu fonksiyonlar. Makul süre.

Ancak tek yönlü işlevin kendisi uygulamada işe yaramaz: bir mesajı şifreleyebilir, ancak şifresini çözemez. Bu nedenle, açık anahtar şifrelemesi, bir boşluk ile tek yönlü işlevler kullanır. Bir boşluk, deşifre etmeye yardımcı olan bir sırdır. Yani öyle bir var ki, bilip hesaplayabiliyoruz. Örneğin, bir saati birçok parçaya ayırırsanız, tekrar çalışan bir saati tekrar monte etmek çok zordur. Ancak bir montaj talimatı (boşluk) varsa, bu sorun kolayca çözülebilir.

Aşağıdaki örnek, ortak anahtar şifrelemesi - parolaların bir bilgisayarda saklanması - fikirlerini ve yöntemlerini anlamaya yardımcı olur. Ağdaki her kullanıcının farklı bir şifresi vardır. Girişte adı belirtir ve gizli bir şifre girer. Ancak parolayı bir bilgisayar diskinde saklarsanız, birisi parolayı okuyabilir (bunu bu bilgisayarın yöneticisinin yapması özellikle kolaydır) ve gizli bilgilere erişebilir. Sorunu çözmek için tek yönlü bir işlev kullanılır. Gizli bir şifre oluştururken, bilgisayar şifrenin kendisini değil, bu şifre ve kullanıcı adından fonksiyonun hesaplanmasının sonucunu saklar. Örneğin, Alice kullanıcısı "Gladiolus" şifresini buldu. Bu verileri kaydederken, fonksiyonun (GLADIOLUS) sonucu hesaplanır, sonuç sisteme kaydedilecek olan CAMOMILE dizisi olsun. Sonuç olarak, şifre dosyası aşağıdaki formu alacaktır:

Giriş şimdi şöyle görünür:

Alice "gizli" parolayı girdiğinde, bilgisayar, GLADIOLUS'a uygulanan işlevin, bilgisayarın diskinde depolanan CAMOMILE'in doğru sonucunu verip vermediğini kontrol eder. Addaki veya şifredeki en az bir harfi değiştirmeye değer ve işlevin sonucu tamamen farklı olacaktır. “Gizli” parola bilgisayarda hiçbir şekilde saklanmaz. Parola dosyası artık diğer kullanıcılar tarafından gizlilik kaybı olmadan görüntülenebilir, çünkü işlev neredeyse geri döndürülemez.

Önceki örnek, orijinal mesajın şifrelenmiş mesajdan alınması gerekmediğinden, boşluksuz tek yönlü bir işlev kullanır. Aşağıdaki örnekte, orijinal mesajı bir "arka kapı", yani bulunması zor olan bilgileri kullanarak geri yükleme yeteneğine sahip bir şema ele alınmaktadır. Metni şifrelemek için, birkaç kalın ciltten oluşan büyük bir abone dizini alabilirsiniz (onu kullanan herhangi bir şehir sakininin numarasını bulmak çok kolaydır, ancak bilinen bir numarayı kullanan bir abone bulmak neredeyse imkansızdır). Şifreli mesajdaki her harf için aynı harfle başlayan bir isim seçilir. Böylece, mektup abonenin telefon numarasına atanır. Gönderilen mesaj, örneğin "BOX" aşağıdaki gibi şifrelenecektir:

|

İleti |

seçilen isim |

kripto metin |

|

kırsanova |

||

|

Arsenyev |

Şifreli metin, sıralarına göre yazılmış bir sayı zinciri olacaktır.

dizinde seçim yapın. Deşifre etmeyi zorlaştırmak için, istediğiniz harfle başlayan rastgele isimler seçmelisiniz. Böylece, orijinal mesaj birçok farklı numara listesiyle (kripto metinler) şifrelenebilir.

Bu tür kripto metinlere örnekler:

|

kriptometin 1 |

kripto metin 2 |

kriptometin 3 |

||

Metni deşifre etmek için artan sayılara göre derlenmiş bir referans kitabınız olmalıdır. Bu kılavuz, yalnızca yasal kullanıcılar tarafından bilinen bir boşluktur (ilk metnin alınmasına yardımcı olan bir sır). Eldeki referans kitabının bir kopyası olmadan, kriptanalist deşifre etmek için çok zaman harcayacaktır.

Açık Anahtar Şifreleme Şeması

Anahtar alanı ve sırasıyla şifreleme ve şifre çözme anahtarları olsun. keyfi bir anahtar için bir şifreleme işlevidir, öyle ki:

Burada , şifreli metinlerin alanı ve mesajların alanı nerede.

Şifreli metin verilen orijinal mesajı bulmak için kullanılabilecek bir şifre çözme işlevi:

(: ) şifreleme kümesidir ve (: ) karşılık gelen şifre çözme kümesidir. Her çiftin şu özelliği vardır: bilerek, denklemi çözmek imkansızdır, yani belirli bir keyfi şifreli metin için bir mesaj bulmak imkansızdır. Bu, verilen şifreden karşılık gelen şifre çözme anahtarının belirlenmesinin imkansız olduğu anlamına gelir. tek yönlü bir işlevdir ve bir boşluktur.

Aşağıda A kişisinin B kişisine bilgi aktarımının bir diyagramı bulunmaktadır. Bunlar hem bireyler hem de kuruluşlar olabilir vb. Ancak daha kolay algılama için, programdaki katılımcıları çoğunlukla Alice ve Bob olarak adlandırılan insanlarla tanımlamak gelenekseldir. Alice'in ve Bob'un mesajlarını ele geçirmeye ve şifresini çözmeye çalışan katılımcıya en yaygın olarak Havva denir.

<#"655904.files/image030.gif">ve şifreleme anahtarını (genel anahtar) Alice'e açık bir kanal üzerinden gönderir ve şifre çözme anahtarı (özel anahtar) korumalı ve gizlidir (açık bir kanal üzerinden iletilmemelidir).

<#"655904.files/image030.gif">ve şifreleme anahtarını (genel anahtar) Alice'e açık bir kanal üzerinden gönderir ve şifre çözme anahtarı (özel anahtar) korumalı ve gizlidir (açık bir kanal üzerinden iletilmemelidir).

Alice, Bob'a bir mesaj göndermek için, alınan şifreli metin olan genel anahtar : tarafından tanımlanan şifreleme işlevini kullanır.

Bob, değer tarafından benzersiz bir şekilde tanımlanan ters dönüşümü kullanarak şifreli metnin şifresini çözer.

Bilimsel temel

Asimetrik şifreler, 1976'da yayınlanan Whitfield Diffie ve Martin Hellman tarafından Modern Kriptografide New Directions in Modern Cryptography'de başladı. Ralph Merkle'nin açık anahtar dağıtımı konusundaki çalışmasından etkilenerek, ortak bir kanal kullanarak özel anahtarlar elde etmek için bir yöntem önerdiler. Diffie-Hellman anahtar değişimi olarak bilinen bu üstel anahtar değişimi yöntemi, kimliği doğrulanmış kanal kullanıcıları arasında gizli anahtar paylaşımı oluşturmak için yayınlanan ilk pratik yöntemdi. 2002'de Hellman, Merkle'nin açık anahtarlı kriptografinin icadına katkısını kabul ederek bu algoritmaya "Diffie-Hellman-Merkle" adını vermeyi önerdi. Aynı şema 1970'lerde Malcolm Williamson tarafından geliştirildi, ancak 1997'ye kadar gizli tutuldu. Merkle açık anahtar dağıtım yöntemi 1974'te icat edildi ve 1978'de yayınlandı, aynı zamanda Merkle bilmecesi olarak da bilinir.

1977'de MIT bilim adamları Ronald Rivest, Adi Shamir ve Leonard Adleman, çarpanlara ayırma problemine dayalı bir şifreleme algoritması geliştirdiler. Sistem adını soyadlarının ilk harflerinden almıştır (RSA - Rivest, Shamir, Adleman). Aynı sistem 1973 yılında Devlet İletişim Merkezi'nde (GCHQ) çalışan Clifford Cox tarafından icat edildi, ancak bu çalışma sadece merkezin iç belgelerinde tutuldu, bu nedenle varlığı 1977'ye kadar bilinmiyordu. RSA, hem şifreleme hem de dijital imza için uygun olan ilk algoritmaydı.

Genel olarak, bilinen asimetrik şifreleme sistemleri, tek yönlü işlevler ve boşluk işlevleri oluşturmanıza izin veren karmaşık matematiksel problemlerden birine dayanır. Örneğin, Merkle-Hellman ve Hoare-Rivest kripto sistemleri, sırt çantasıyla seyahat etme sorununa güveniyor.

Açık anahtar şifreleme sistemleri oluşturmak için temel ilkeler

Zor bir görevle başlayalım. Teorik anlamda çözülmesi zor olmalı: Problemin boyutuna göre polinom zamanında problemin çözümü için tüm seçenekleri sıralamak için kullanılabilecek bir algoritma olmamalıdır. Şunu söylemek daha doğru olur: Bu sorunu çözen bilinen bir polinom algoritması olmamalıdır - çünkü prensipte buna uygun bir algoritmanın olmadığı herhangi bir problem için henüz kanıtlanmamıştır.

öğesinden hafif bir alt görev seçebilirsiniz. Polinom zamanda ve lineer zamanda daha iyi çözülmelidir.

Orijinalinden tamamen farklı bir görev elde etmek için "Karıştır ve salla". Sorun, en azından orijinal zorlu sorun gibi görünmelidir.

Şifreleme anahtarı olarak nasıl kullanılabileceğinin bir açıklamasıyla açılır. Nasıl elde edileceği gizli bir boşluk gibi gizli tutulur.

Şifreleme sistemi, yasal bir kullanıcı ve bir kriptanalist için şifre çözme algoritmaları önemli ölçüde farklı olacak şekilde düzenlenmiştir. İkincisi -problemi çözerken, ilki gizli bir boşluk kullanır ve -problemi çözer.

Birden çok ortak anahtarla şifreleme

Aşağıdaki örnek, Alice'in bir mesajı şifrelediği ve böylece sadece Bob'un okuyabileceği ve tam tersi şekilde, Bob'un mesajı şifrelediği ve böylece sadece Alice'in şifresini çözebileceği bir şemayı göstermektedir.

Tabloda gösterildiği gibi dağıtılmış 3 anahtar , , , olsun.

şifreleme şifreleme anahtarı simetrik

|

Bu şemanın avantajı, onu uygulamak için yalnızca bir mesaj ve n anahtar (n aracılı bir şemada) gerektirmesidir. Bireysel mesajlar gönderilirse, yani her aracı (toplam n anahtar) ve her mesaj için ayrı anahtarlar kullanılırsa, tüm farklı alt kümelere mesaj göndermek için anahtarlar gerekir. Bu şemanın dezavantajı, mesajı yayınlamak istediğiniz aracıların bir alt kümesini (isim listesi uzun olabilir) yayınlamanız gerekmesidir. Aksi takdirde, her birinin uygun olanı aramak için tüm tuş kombinasyonlarından geçmesi gerekecektir. Ayrıca, aracıların anahtarlar hakkında önemli miktarda bilgi depolaması gerekecektir. Açık anahtar algoritmalarının kriptoanalizi Açık anahtarlı şifreleme sisteminin, şifreleme anahtarını iletmek için güvenli bir kanal gerektirmeyen ideal bir sistem olduğu görülmektedir. Bu, iki meşru kullanıcının, anahtar alışverişi yapmak için bir araya gelmek zorunda kalmadan açık bir kanal üzerinden iletişim kurabileceği anlamına gelir. Ne yazık ki, bu böyle değil. Şekil, etkin bir dinleyici olarak hareket eden Eve'in şifreleme sistemini bozmadan sistemi nasıl ele geçirebileceğini (Bob'a yönelik mesajın şifresini çözebileceğini) göstermektedir. Başka bir saldırı şekli, genel anahtardan özel anahtarı hesaplamaktır (aşağıdaki Şekil). Kriptanalist, şifreleme algoritmasını bilir, analiz eder, bulmaya çalışır. Bu işlem, kriptanalist A kişisi tarafından B kişisine gönderilen birkaç kripto metni ele geçirmişse basitleşir. Şekil 4. Pasif önleyicili asimetrik şifreleme sistemi. Çoğu açık anahtar şifreleme sistemi, çok sayıda çarpanlara ayırma problemine dayanmaktadır. Örneğin, RSA, ortak anahtar n olarak iki büyük sayının çarpımını kullanır. Böyle bir algoritmayı kırmanın karmaşıklığı, n sayısını çarpanlara ayırmanın zorluğunda yatmaktadır. Ancak bu sorun gerçekçi bir şekilde çözülebilir. Ve her yıl ayrışma süreci daha da hızlanıyor. Aşağıda "Kuadratik Elek" algoritmasını kullanan çarpanlara ayırma verileri bulunmaktadır. Ayrıca, ayrıştırma problemi, yeterince güçlü bir kuantum bilgisayar kullanılarak Shor Algoritması kullanılarak potansiyel olarak çözülebilir. Birçok asimetrik şifreleme yöntemi için, kriptanaliz sonucunda elde edilen kriptografik güç, teorik tahminlere dayalı algoritma geliştiricileri tarafından beyan edilen değerlerden önemli ölçüde farklıdır. Bu nedenle birçok ülkede veri şifreleme algoritmalarının kullanılması konusu mevzuat düzenlemesi alanındadır. Özellikle, Rusya'da, yalnızca idari kurumlarda, özellikle FSB'de devlet sertifikasını geçen veri şifreleme yazılım araçlarının devlet ve ticari kuruluşlarda kullanımına izin verilir. Çözüm Eğitim uygulamasının bir parçası olarak seçilen konu üzerinde çalışırken şunları yaptım: kriptografi ve kriptanalizin gelişim tarihinin bir incelemesi; mevcut kriptografik algoritma türlerinin (simetrik ve asimetrik şifreler dikkate alınır) ve güvenliklerini değerlendirme yöntemlerinin analitik bir incelemesi. Umarım kriptografinin gelişimi sadece insanlığa fayda sağlar. bibliyografya Gatchin Yu.A., Korobeinikov A.G. Kriptografik algoritmaların temelleri. öğretici. - St.Petersburg: SPbGITMO (TU), 2002. Kon P. Evrensel Cebir. - M.: Mir. - 1968 Korobeinikov A.G. Kriptografinin matematiksel temelleri. öğretici. Petersburg: St. Petersburg GITMO (TU), 2002. Schneier B. Uygulamalı kriptografi. Protokoller, algoritmalar, C dilinde kaynak kodu = Uygulamalı Şifreleme. C'de Protokoller, Algoritmalar ve Kaynak Kodu - Moskova: Triumf, 2002. Tüm olası seçenekleri basitçe numaralandırarak anahtarı belirleme problemini çözmek, çok kısa bir anahtarın kullanılması dışında, genellikle pratik değildir. Bu nedenle, bir kriptanalist bir şifreyi kırmak için gerçek bir şansa sahip olmak istiyorsa, "kaba kuvvet" numaralandırma yöntemlerini terk etmeli ve farklı bir strateji uygulamalıdır. Birçok şifreleme şemasının açıklanmasında, tek tek karakterlerin veya bunların kombinasyonlarının ortaya çıkma sıklığı kullanılarak istatistiksel analiz uygulanabilir. İstatistiksel analiz kullanarak şifreyi kırma probleminin çözümünü karmaşıklaştırmak için K. Shannon, iki şifreleme kavramı önerdi: bilinç bulanıklığı, konfüzyon (bilinç bulanıklığı, konfüzyon) ve yayılma (yayılma). Karışıklık, anahtar ile şifreli metin arasındaki ilişkinin mümkün olduğu kadar karmaşık hale getirilmesi için ikame uygulamasıdır. Bu kavramın uygulanması, anahtar arama alanını daraltan istatistiksel analizin kullanımını karmaşıklaştırır ve çok kısa bir kriptogram dizisinin bile şifresinin çözülmesi, çok sayıda anahtarın aranmasını gerektirir. Sırasıyla, difüzyon, semboller ve bunların kombinasyonları arasındaki istatistiksel farklılıkları düzelten bu tür dönüşümlerin uygulanmasıdır. Sonuç olarak, bir kriptanalist tarafından istatistiksel analizin kullanılması, yalnızca yeterince büyük bir şifreli metin parçasının ele geçirilmesi durumunda olumlu bir sonuca yol açabilir. Bu kavramların ilan ettiği hedeflerin uygulanması, ikame yöntemi, permütasyon ve karıştırma yöntemi gibi temel şifreleme yöntemlerinin tekrar tekrar kullanılmasıyla sağlanır. 10.4.1. İkame yöntemi. En basit ve en uzun geçmişe sahip olan ikame yöntemi olup, özü, kaynak metnin karakterinin, şifreleme anahtarının belirlediği kurala göre bu veya başka bir alfabeden seçilen başka bir karakterle değiştirilmesidir. Karakterin metin içindeki yeri değişmez. Evreleme yönteminin kullanımının en eski örneklerinden biri, sezar şifresi Gaius Julius Caesar tarafından Galya seferleri sırasında kullanıldı. İçinde, düz metnin her harfi, aynı alfabeden alınan, ancak belirli sayıda karakter tarafından döngüsel olarak kaydırılan bir başkasıyla değiştirildi. Bu şifreleme yönteminin uygulanması, şifreleme dönüşümünün beş konumlu bir döngüsel kaymaya sahip bir alfabenin kullanımına dayalı olduğu Şekil 10.3'te gösterilen örnekle gösterilmektedir. Pirinç. 10.3, a )

Pirinç. 10.3, B ) Açıkçası, şifre anahtarı döngüsel kaymanın değeridir. Örnekte belirtilenden farklı bir anahtar seçerseniz şifre değişecektir. Yerine koyma yöntemine dayanan klasik bir şemanın bir başka örneği, adı verilen şifreleme sistemidir. polibius kare. Rus alfabesi ile ilgili olarak, bu şema aşağıdaki gibi tanımlanabilir. Başlangıçta bir harf E, Yo olarak birleştirildi; I, Y ve b, b, deşifre edilmiş metindeki gerçek anlamı bağlamdan kolayca geri yüklenir. Daha sonra alfabenin 30 sembolü, Şekil 1'de gösterilen bir doldurma örneği olan 65 boyutundaki bir tabloya yerleştirilir. 10.4. Pirinç. 10.4. Herhangi bir düz metin harfin şifrelenmesi, verilen tabloda adresi (yani satır ve sütun numarası veya tersi) belirtilerek yapılır. Yani örneğin CAESAR kelimesi Polybius karesi kullanılarak 52 21 23 11 41 61 şeklinde şifrelenmiştir. Tablodaki harflerin permütasyonları sonucunda kodun değişebileceği oldukça açıktır. Ayrıca, Peter ve Paul Kalesi'nin kazamatları turuna katılanların, rehberin mahkumların kendi aralarında nasıl kapıştıklarına dair sözlerini hatırlamaları gerektiği de belirtilmelidir. Açıktır ki, iletişim biçimleri tamamen bu şifreleme yöntemi tarafından kapsanmaktadır. Bir polialfabetik şifre örneği, sözde dayalı bir şemadır. Trithemius'un ilerici anahtarı. Bu şifreleme yönteminin temeli, Şekil 2'de gösterilen tablodur. 10.5, satırları döngüsel olarak orijinal alfabenin bir konum kopyaları tarafından kaydırılır. Böylece, birinci satır sıfır kaymaya sahiptir, ikincisi döngüsel olarak bir konum sola kaydırılır, üçüncü satır birinci satıra göre iki konumdur ve bu böyle devam eder. Pirinç. 10.5. Bu tür bir tabloyu kullanan şifreleme yöntemlerinden biri, düz metnin ilk karakteri yerine, kaynak alfabenin ilk döngüsel kaydırmasından, şifrelenen karakterin altında duran bir karakterin, düz metnin ikinci karakterinin karşılık gelen dizeden kullanılmasıdır. ikinci döngüsel kayma, vb. Bir mesajı bu şekilde şifrelemenin bir örneği aşağıda gösterilmiştir (Şekil 10.6).

Pirinç. 10.6. Trithemius aşamalı anahtarına dayalı birkaç ilginç şifre çeşidi bilinmektedir. Bunlardan birinde, denilen Vigenere anahtar yöntemi, düz metnin her bir sonraki karakterini şifrelemek ve şifresini çözmek için dizeleri belirten bir anahtar kelime kullanılır: anahtarın ilk harfi, şekil l'deki tablonun satırını belirtir. İletinin ilk karakterinin şifrelendiği 10.5, anahtarın ikinci harfi, düz metnin ikinci karakterini şifreleyen tablonun satırını belirtir, vb. Anahtar olarak “THROMB” kelimesi seçilsin, ardından Vigenere anahtarı kullanılarak şifrelenen mesaj aşağıdaki gibi gösterilebilir (Şekil 10.7). Anahtarın açılmasının, şifreli metnin istatistiksel analizi temelinde gerçekleştirilebileceği açıktır.

Pirinç. 10.7. Bu yöntemin bir varyasyonu sözde. otomatik yöntem (açık) anahtar Viginera, hangi olarak anahtar oluşturma tek bir harf veya kelime kullanılır. Bu anahtar, daha önce tartışılan örneğe benzer şekilde, düz metnin ilk veya ilk birkaç karakterini şifrelemek için ilk dizeyi veya dizeleri verir. Düz metin karakterleri daha sonra şifreleme dizesini seçmek için anahtar olarak kullanılır. Aşağıdaki örnekte, "I" harfi oluşturma anahtarı olarak kullanılmıştır (Şekil 10.8):

Pirinç. 10.8. Örnekte gösterildiği gibi, şifre dizilerinin seçimi tamamen düz metnin içeriği tarafından belirlenir, yani. düz metinle ilgili geri bildirim şifreleme işlemine dahil edilir. Vigenere yönteminin başka bir versiyonu, otomatik yöntem (şifreli) Vigenère'in anahtarı. Açık anahtar şifrelemesi gibi, aynı zamanda üreten bir anahtar ve geri bildirim kullanır. Aradaki fark, bir üretici anahtarla şifrelemeden sonra, dizideki her bir sonraki anahtar karakterin düz metinden değil, elde edilen kriptogramdan alınmasıdır. Aşağıda, daha önce olduğu gibi “I” harfinin bir üretim anahtarı olarak kullanıldığı bu şifreleme yönteminin uygulanma ilkesini açıklayan bir örnek verilmiştir (Şekil 10.9):

Pirinç. 10.9. Yukarıdaki örnekten görülebileceği gibi, müteakip her bir anahtar sembolü, kendisinden önceki kriptogram sembolü tarafından belirlense de, işlevsel olarak açık mesajın önceki tüm sembollerine ve üreten anahtara bağlıdır. Sonuç olarak, bir kriptanalistin istatistiksel analiz uygulamasını zorlaştıran, kaynak metnin istatistiksel özelliklerinin saçılma etkisi vardır. Bu yöntemin zayıf halkası, şifreli metnin anahtarın karakterlerini içermesidir. Mevcut standartlara göre, Vigenere şifrelemesi güvenli olarak kabul edilmez, ancak asıl katkısı, tekrarlanmayan anahtar dizilerinin, ya mesajların kendileri ya da mesajlardan gelen işlevler kullanılarak oluşturulabileceğinin keşfedilmesidir. Karıştırma kavramını yeterince uygulayan ikame teknolojisi uygulamasının bir varyantı, doğrusal olmayan bir dönüşüme dayanan aşağıdaki örnektir. Bilgi bitlerinin akışı, önceden uzunluk bloklarına bölünür. m, her blok farklı bir sembolden biri ile temsil edilir. Sonra bir çok Pirinç. 10.10. olduğunu göstermek zor değil. Şimdi emin olalım SŞekilde gösterilen bloktur. 10.10, aslında süperpozisyon ilkesini kullandığımız doğrusal olmayan bir dönüşüm gerçekleştirir: dönüşüm 10.4.2. Permütasyon yöntemi. saat permütasyon(veya transpozisyonlar) tuşuna göre, düz metin karakterlerinin sırası değiştirilirken karakterin anlamı korunur. Permütasyon şifreleri blok şifrelerdir, yani kaynak metin ön olarak anahtar tarafından belirtilen permütasyonun gerçekleştirildiği bloklara bölünür. Bu şifreleme yönteminin en basit uygulaması, özü bilgi sembolleri akışını uzunluk bloklarına bölmek olan, önceden düşünülen serpiştirme algoritması olabilir. Pirinç. 10.11. Permütasyon yönteminin dikkate alınan versiyonu, anahtarları tanıtarak karmaşık olabilir. Pirinç. 10.12. Şek. 10.13, verilerin basitçe karıştırıldığını veya izin verildiğini gösteren ikili bir veri permütasyonunun (doğrusal işlem) bir örneğidir. Dönüşüm, permütasyon bloğu kullanılarak gerçekleştirilir ( permütasyon engellemek, P-engellemek). Bu blok tarafından uygulanan permütasyon teknolojisinin önemli bir dezavantajı vardır: sahte mesajlara karşı savunmasızdır. Sahte mesaj, Şekil 2'de gösterilmektedir. 10.13 ve kalan sıfırlarla girişe tek bir birim sağlamaktan oluşur, bu da dahili bağlantılardan birini algılamanıza izin verir. Bir kriptanalistin böyle bir şemayı bir düz metin saldırısı kullanarak analiz etmesi gerekiyorsa, o zaman bu tür aldatıcı mesajların bir dizisini gönderecek ve her iletimde tek bir birimi bir pozisyon kaydıracaktır. Böyle bir saldırı sonucunda tüm giriş ve çıkış bağlantıları kurulmuş olacaktır. Bu örnek, bir devrenin güvenliğinin neden mimarisine bağlı olmaması gerektiğini gösterir. 10.4.3. gama yöntemi. P

nerede katsayılar Farklı kayıt durumlarının sayısı sonlu olduğundan (en fazla Örnek 10.4.1.

Şek. 10.16, a, dönemin ikili sözde rastgele dizisini oluşturan doğrusal geri beslemeli kaydırma yazmacına dayalı jeneratörün uygulanması İlk bakışta, uzun süreli bellek bant genişliği kullanımının yeterince yüksek bir güvenlik sağlayabileceği varsayılabilir. Yani, örneğin, IS-95 standardının bir hücresel mobil iletişim sisteminde, dönemin PRP'si Bu nedenle, dizinin bu kadar uzun bir süre boyunca tekrarlanmadığı için rastgele kabul edilebileceği ve mükemmel bir gizlilik sağladığı varsayılabilir. Ancak, sözde rastgele dizi ile gerçekten rastgele dizi arasında temel bir fark vardır: Sözde rastgele dizi, bazı algoritmalara göre oluşturulur. Böylece, algoritma biliniyorsa, dizinin kendisi de bilinecektir. Bu özelliğin bir sonucu olarak, doğrusal bir geri besleme kaydırmalı yazmaç kullanan bir şifreleme şeması, bilinen bir düz metin saldırısına karşı savunmasızdır. Geri bildirim musluklarını, kaydın ilk durumunu ve tüm diziyi belirlemek için, bir kriptanalist için yalnızca Örnek 10.4.2.

SRP periyodunun karıştırma olarak kullanılmasına izin verin 0001 kaydının ilk durumunda. Sonuç olarak, dizi oluşturulacaktır. PSP oluşturucunun geri bildirim yapısı hakkında hiçbir şey bilmeyen bir kriptanalistin, aşağıdaki bilgileri elde etmeyi başardığını varsayalım. Ardından, her iki diziyi modulo 2 ekleyerek, kriptanalist, zaman içinde farklı noktalarda kaydırma yazmacının durumunu gösteren karıştırma dizisinin bir parçasını emrine verir. Bu nedenle, örneğin, anahtar dizinin ilk dört biti, zaman içinde bir noktada kaydın durumuna karşılık gelir. nerede Kaydırmalı yazmacın durumlarını art arda dört kez analiz ederek, aşağıdaki dört bilinmeyenli dört denklem sistemini oluşturabiliriz:

Bu denklem sisteminin çözümü, katsayıların aşağıdaki değerlerini verir: Böylece lineer registerın geri besleme devresini belirlemiş ve andaki durumunu bilmiş olmak Göz önünde bulundurulan örneğin keyfi bir bellek kaydırma kaydı durumuna genelleştirilmesi n, orijinal denklem şu şekilde temsil edilebilir:

ve denklem sistemi aşağıdaki matris formunda yazılır

nerede matrisin sütunları gösterilebilir.

Matris inversiyonu sipariş gerektirir Analistin düz metin ve şifreleme parçalarını karşılaştırırken PSP'nin öğelerini hesaplamasını zorlaştırmak için çıktı ve şifreli metne geri bildirim uygulanır. Şek. 10.17, şifreli metin geri bildiriminin tanıtılması ilkesini açıklar.

Pirinç. 10.17. Geri Bildirimli Akış Şifreleme. İlk olarak, ilk aşamanın değeri de dahil olmak üzere, oluşturulan SRP'nin parametreleri hakkında bilgi içeren bir önsöz iletilir. Z 00 . Her biri için nüretilen şifreli semboller, yeni bir faz değeri hesaplanır ve jeneratörde ayarlanır |

karakterler karıştırılır, böylece her karakter bu kümeden başka bir karakterle değiştirilir. Karıştırma işleminden sonra sembol tekrar m-bit blok. Ne zaman açıklanan algoritmayı uygulayan bir cihaz

karakterler karıştırılır, böylece her karakter bu kümeden başka bir karakterle değiştirilir. Karıştırma işleminden sonra sembol tekrar m-bit blok. Ne zaman açıklanan algoritmayı uygulayan bir cihaz  , Şek. 10.10, burada tablo, setin sembollerini karıştırma kuralını belirtir.

, Şek. 10.10, burada tablo, setin sembollerini karıştırma kuralını belirtir.  elementler.

elementler. farklı permütasyonlar veya ilgili olası modeller. Bununla bağlantılı olarak, büyük değerlerde m kriptanalistin görevi hesaplama açısından neredeyse imkansız hale gelir. Örneğin, ne zaman

farklı permütasyonlar veya ilgili olası modeller. Bununla bağlantılı olarak, büyük değerlerde m kriptanalistin görevi hesaplama açısından neredeyse imkansız hale gelir. Örneğin, ne zaman  olası ikame sayısı olarak tanımlanır

olası ikame sayısı olarak tanımlanır  , yani astronomik bir sayıdır. Açıkçası, böyle bir değerle m ile bu dönüşüm ikame bloğu

(ikame

engellemek,

S-block) pratik gizliliğe sahip olarak kabul edilebilir. Bununla birlikte, varlığını varsaydığı için pratik uygulaması pek mümkün değildir.

, yani astronomik bir sayıdır. Açıkçası, böyle bir değerle m ile bu dönüşüm ikame bloğu

(ikame

engellemek,

S-block) pratik gizliliğe sahip olarak kabul edilebilir. Bununla birlikte, varlığını varsaydığı için pratik uygulaması pek mümkün değildir.  bağlantılar.

bağlantılar. ise lineerdir. farz edelim ki

ise lineerdir. farz edelim ki  , a

, a  . Sonra, a, nereden geliyor S-blok doğrusal değildir.

. Sonra, a, nereden geliyor S-blok doğrusal değildir. boyutunda bir bellek matrisine satır satır yazmak

boyutunda bir bellek matrisine satır satır yazmak  çizgiler ve

çizgiler ve  sütunlar ve sütunlara göre okuma. Bu algoritmanın bir örneği

sütunlar ve sütunlara göre okuma. Bu algoritmanın bir örneği  incirde. 10.11, bir cümlenin kaydedildiği sırada x="Sınav zamanı yakında başlayacak." Ardından, permütasyon cihazının çıkışında, formun bir kriptogramı

incirde. 10.11, bir cümlenin kaydedildiği sırada x="Sınav zamanı yakında başlayacak." Ardından, permütasyon cihazının çıkışında, formun bir kriptogramı ve

ve  Şekil 1'deki tabloda gösterildiği gibi sırasıyla satır yazma ve sütun okuma sırasını belirleyen . 10.12. Dönüşümün sonucu şöyle görünecek

Şekil 1'deki tabloda gösterildiği gibi sırasıyla satır yazma ve sütun okuma sırasını belirleyen . 10.12. Dönüşümün sonucu şöyle görünecek mükemmel gizliliğe yaklaşma girişimleri, karıştırma işlemini kullanan birçok modern telekomünikasyon sistemi tarafından gösterilmektedir. Altında karıştırma gama olarak da adlandırılan (matematiksel formüllerde rastgele bir işlemi belirtmek için kullanılan Yunan alfabesinin harfinin adından sonra) düz metin karakterlerinin kodlarının üzerine rastgele bir sayı dizisinin kodlarını bindirme işlemi olarak anlaşılır. Kumar ardışık düz metin karakterleri sırayla şifreli metin karakterlerine dönüştürüldüğünde, dönüşüm hızını artıran akış şifreleme yöntemlerini ifade eder. Böylece, örneğin, bilgi bitlerinin akışı, Şekil 2'de gösterilen modulo 2 toplayıcının bir girişine ulaşır. 10.14, ikincisi şifreli bir ikili diziye sahipken

mükemmel gizliliğe yaklaşma girişimleri, karıştırma işlemini kullanan birçok modern telekomünikasyon sistemi tarafından gösterilmektedir. Altında karıştırma gama olarak da adlandırılan (matematiksel formüllerde rastgele bir işlemi belirtmek için kullanılan Yunan alfabesinin harfinin adından sonra) düz metin karakterlerinin kodlarının üzerine rastgele bir sayı dizisinin kodlarını bindirme işlemi olarak anlaşılır. Kumar ardışık düz metin karakterleri sırayla şifreli metin karakterlerine dönüştürüldüğünde, dönüşüm hızını artıran akış şifreleme yöntemlerini ifade eder. Böylece, örneğin, bilgi bitlerinin akışı, Şekil 2'de gösterilen modulo 2 toplayıcının bir girişine ulaşır. 10.14, ikincisi şifreli bir ikili diziye sahipken  . İdeal olarak sıra

. İdeal olarak sıra  eşit olasılığa sahip sıfırlar ve birler ile rastgele bir dizi olmalıdır. Ardından çıkış şifreli akış

eşit olasılığa sahip sıfırlar ve birler ile rastgele bir dizi olmalıdır. Ardından çıkış şifreli akış  bilgi dizisinden istatistiksel olarak bağımsız olacaktır

bilgi dizisinden istatistiksel olarak bağımsız olacaktır  , bu da mükemmel gizlilik için yeterli koşulun sağlanacağı anlamına gelir. Aslında, tamamen rastgele.

, bu da mükemmel gizlilik için yeterli koşulun sağlanacağı anlamına gelir. Aslında, tamamen rastgele.  gerekli değildir çünkü aksi takdirde alıcı düz metni kurtaramaz. Gerçekten de, alıcı taraftaki düz metnin kurtarılması kurala göre yapılmalıdır.

gerekli değildir çünkü aksi takdirde alıcı düz metni kurtaramaz. Gerçekten de, alıcı taraftaki düz metnin kurtarılması kurala göre yapılmalıdır.  , böylece alıcı tarafta tam olarak aynı karıştırma dizisi ve aynı faz oluşturulmalıdır. Ancak, saf şans nedeniyle

, böylece alıcı tarafta tam olarak aynı karıştırma dizisi ve aynı faz oluşturulmalıdır. Ancak, saf şans nedeniyle  bu prosedür imkansız hale gelir.

bu prosedür imkansız hale gelir. Uygulamada, alıcı tarafta yeniden üretilebilen sözde rastgele diziler (RRP'ler), karıştırıcı olanlar olarak geniş kullanım alanı bulmuştur. Akış şifreleme teknolojisi genellikle aşağıdakilere dayalı bir oluşturucu kullanır: geri beslemeli doğrusal kaydırma yazmacı

(doğrusal

geri bildirim

vardiya

Kayıt ol(LFSR)). Şekil 2'de gösterilen PSP üretecinin tipik yapısı. 10.15, aşağıdakilerden oluşan bir kaydırma yazmacı içerir:

Uygulamada, alıcı tarafta yeniden üretilebilen sözde rastgele diziler (RRP'ler), karıştırıcı olanlar olarak geniş kullanım alanı bulmuştur. Akış şifreleme teknolojisi genellikle aşağıdakilere dayalı bir oluşturucu kullanır: geri beslemeli doğrusal kaydırma yazmacı

(doğrusal

geri bildirim

vardiya

Kayıt ol(LFSR)). Şekil 2'de gösterilen PSP üretecinin tipik yapısı. 10.15, aşağıdakilerden oluşan bir kaydırma yazmacı içerir:

– bireysel gecikme elemanları veya bitleri

– bireysel gecikme elemanları veya bitleri  olası durumlar ve bazı alan öğelerinin saklanması

olası durumlar ve bazı alan öğelerinin saklanması  saat aralığı sırasında, sabitlerle bitlerde saklanan eleman (durum) çarpanlarını içeren bir geri besleme devresi

saat aralığı sırasında, sabitlerle bitlerde saklanan eleman (durum) çarpanlarını içeren bir geri besleme devresi  , ve toplayıcılar. PSS'nin oluşumu, formun özyinelemeli bir ilişkisi ile tanımlanır.

, ve toplayıcılar. PSS'nin oluşumu, formun özyinelemeli bir ilişkisi ile tanımlanır. ait sabit sabitlerdir

ait sabit sabitlerdir  , buna göre dizinin sonraki her bir elemanının hesaplanması nÖncekiler.

, buna göre dizinin sonraki her bir elemanının hesaplanması nÖncekiler. ), belirli sayıda döngüden sonra, durum öncekilerden biri şeklinde kendini tekrarladığında durum kaçınılmazdır. Ancak, bazı ilk yüklerden başlayarak, yani. sabit durum, Şek. 10.15, yalnızca belirtilen özyineleme tarafından tanımlanan tek bir dizi oluşturacaktır. Bu nedenle, kayıt durumunun tekrarı, sonraki tüm oluşturulan simgelerin tekrarına yol açar, bu da herhangi bir SRP'nin periyodik olduğu anlamına gelir. Ayrıca, kaydın sıfır durumunda (tüm basamaklarda sıfırların bulunması), her zaman yalnızca sıfırlardan oluşan sonsuz bir dejenere dizi oluşacaktır. Böyle bir durumun kesinlikle tavizsiz olduğu açıktır, bu nedenle kaydın sıfır durumu hariç tutulmalıdır. Sonuç olarak artık yok

), belirli sayıda döngüden sonra, durum öncekilerden biri şeklinde kendini tekrarladığında durum kaçınılmazdır. Ancak, bazı ilk yüklerden başlayarak, yani. sabit durum, Şek. 10.15, yalnızca belirtilen özyineleme tarafından tanımlanan tek bir dizi oluşturacaktır. Bu nedenle, kayıt durumunun tekrarı, sonraki tüm oluşturulan simgelerin tekrarına yol açar, bu da herhangi bir SRP'nin periyodik olduğu anlamına gelir. Ayrıca, kaydın sıfır durumunda (tüm basamaklarda sıfırların bulunması), her zaman yalnızca sıfırlardan oluşan sonsuz bir dejenere dizi oluşacaktır. Böyle bir durumun kesinlikle tavizsiz olduğu açıktır, bu nedenle kaydın sıfır durumu hariç tutulmalıdır. Sonuç olarak artık yok  dizinin mümkün olan maksimum periyodunu en büyük olmayan bir değerle sınırlayan kaydın izin verilen durumları

dizinin mümkün olan maksimum periyodunu en büyük olmayan bir değerle sınırlayan kaydın izin verilen durumları  .

. . İkili bir PRS durumunda, bir ile çarpmanın, bit çıktısını bir toplayıcıya basitçe bağlamakla eşdeğer olduğunu unutmayın. Pirinç. 10.16, B, saat darbeleri uygulandığında kaydın ardışık içeriğini (bit durumları) ve geri besleme çıkışının durumlarını (şemadaki OS noktası) gösterir. Dizi, aşırı p'nin ardışık durumları şeklinde okunur.

. İkili bir PRS durumunda, bir ile çarpmanın, bit çıktısını bir toplayıcıya basitçe bağlamakla eşdeğer olduğunu unutmayın. Pirinç. 10.16, B, saat darbeleri uygulandığında kaydın ardışık içeriğini (bit durumları) ve geri besleme çıkışının durumlarını (şemadaki OS noktası) gösterir. Dizi, aşırı p'nin ardışık durumları şeklinde okunur.  doğru sıra. Diğer bitlerin durumlarını okumak, aynı dizinin kopyalarının bir veya iki döngü kaydırılmasıyla sonuçlanır.

doğru sıra. Diğer bitlerin durumlarını okumak, aynı dizinin kopyalarının bir veya iki döngü kaydırılmasıyla sonuçlanır. temel çipler arasında. 1,228810 6 sembol/sn'lik bir çip hızı ile periyodu:

temel çipler arasında. 1,228810 6 sembol/sn'lik bir çip hızı ile periyodu: düz metnin bitleri ve bunlara karşılık gelen şifreli metin. Açıkçası, 2 değeri n eşit PSP döneminden çok daha az

düz metnin bitleri ve bunlara karşılık gelen şifreli metin. Açıkçası, 2 değeri n eşit PSP döneminden çok daha az  . Bahsedilen güvenlik açığını bir örnekle açıklayalım.

. Bahsedilen güvenlik açığını bir örnekle açıklayalım. , formun özyineleme kullanılarak oluşturulan

, formun özyineleme kullanılarak oluşturulan kriptogram biti ve genel eşdeğeri:

kriptogram biti ve genel eşdeğeri: . Şimdi dört bit seçen pencereyi bir konum sağa kaydırırsak, kaydırma yazmacının durumları zaman içinde ardışık noktalarda elde edilecektir.

. Şimdi dört bit seçen pencereyi bir konum sağa kaydırırsak, kaydırma yazmacının durumları zaman içinde ardışık noktalarda elde edilecektir.  . Geri besleme devresinin lineer yapısı göz önüne alındığında, şunu yazabiliriz.

. Geri besleme devresinin lineer yapısı göz önüne alındığında, şunu yazabiliriz. Geri besleme devresi tarafından üretilen ve kaydın ilk basamağının girişine beslenen PSP sembolü ve

Geri besleme devresi tarafından üretilen ve kaydın ilk basamağının girişine beslenen PSP sembolü ve  varlığını veya yokluğunu belirler Bence kaydırma yazmacının bit çıkışı ile toplayıcı arasındaki -th bağlantısı, yani. geri bildirim şeması.

varlığını veya yokluğunu belirler Bence kaydırma yazmacının bit çıkışı ile toplayıcı arasındaki -th bağlantısı, yani. geri bildirim şeması.

, kriptanalist zaman içinde rastgele bir noktada karıştırma dizisini yeniden üretebilir ve bu nedenle ele geçirilen kriptogramın şifresini çözebilir.

, kriptanalist zaman içinde rastgele bir noktada karıştırma dizisini yeniden üretebilir ve bu nedenle ele geçirilen kriptogramın şifresini çözebilir. ,

, ,

, , a

, a  .

. lineer bağımsızdır ve dolayısıyla ters bir matris vardır

lineer bağımsızdır ve dolayısıyla ters bir matris vardır  . Buradan

. Buradan .

. operasyonlar, yani

operasyonlar, yani  sahibiz

sahibiz  işlem hızına sahip bir bilgisayar için, 1 μs'lik bir işlemin matrisi tersine çevirmek için 1 saniye gerektireceğini. Açıktır ki, kaydırma yazmacının zayıflığı, geri beslemenin doğrusallığından kaynaklanmaktadır.

işlem hızına sahip bir bilgisayar için, 1 μs'lik bir işlemin matrisi tersine çevirmek için 1 saniye gerektireceğini. Açıktır ki, kaydırma yazmacının zayıflığı, geri beslemenin doğrusallığından kaynaklanmaktadır.

. Geri bildirim, gama yöntemini kriptogram bozulmalarına karşı duyarlı hale getirir. Bu nedenle, iletişim kanalındaki parazit nedeniyle, alınan bazı semboller bozulabilir, bu da PRS fazının hatalı bir değerinin hesaplanmasına yol açacak ve daha fazla kod çözmeyi zorlaştıracaktır, ancak aldıktan sonra n doğru şifreli metin karakterleri sistem geri yüklenir. Aynı zamanda, böyle bir bozulma, bir saldırganın yanlış veri empoze etme girişimi ile açıklanabilir.

. Geri bildirim, gama yöntemini kriptogram bozulmalarına karşı duyarlı hale getirir. Bu nedenle, iletişim kanalındaki parazit nedeniyle, alınan bazı semboller bozulabilir, bu da PRS fazının hatalı bir değerinin hesaplanmasına yol açacak ve daha fazla kod çözmeyi zorlaştıracaktır, ancak aldıktan sonra n doğru şifreli metin karakterleri sistem geri yüklenir. Aynı zamanda, böyle bir bozulma, bir saldırganın yanlış veri empoze etme girişimi ile açıklanabilir.

Adobe Illustrator'da İpuçları ve Püf Noktaları: Illustrator'da Püf Noktaları

Güncelleştirmeler yüklendikten sonra Windows açılmıyor

Güncelleştirmeler yüklendikten sonra Windows açılmıyor

AVG Internet Security - ücretsiz lisans

AVG Internet Security - ücretsiz lisans