Ak sa v jednej miestnosti, budove nachádza viacero počítačov, ktorých užívatelia musia spoločne riešiť nejaké problémy, vymieňať si dáta alebo používať spoločné dáta, potom je vhodné tieto počítače spojiť do lokálnej siete.

Tu je niekoľko príkladov:

Ak sú počítače vašej organizácie pripojené k sieti, výmena dokumentov medzi zamestnancami je obmedzená na operácie kopírovania alebo presúvania.

Je možné, že k jednému z počítačov je pripojená tlačiareň. Vďaka lokálnej sieti si potom môžu používatelia iných počítačov na nej tlačiť dokumenty zo svojho počítača.

Lokálna sieť je skupina niekoľkých počítačov prepojených káblami (niekedy aj telefónnymi linkami alebo rádiovými kanálmi), ktoré slúžia na prenos informácií medzi počítačmi.

Na pracovnej ploche sa zobrazí ikona priečinka Network Neighborhood, ktorý je určený na prácu s lokálnou sieťou.

Pripojenie počítačov k lokálnej sieti vyžaduje, aby mal každý počítač sieťový adaptér alebo, ako sa to často nazýva, sieťovú kartu. V moderných modeloch počítačov je sieťový adaptér zvyčajne už zabudovaný do základnej dosky.

Každý počítač v sieti sa tiež nazýva pracovná stanica. Každá pracovná stanica má svoj vlastný názov a patrí do pracovnej skupiny. Potrebujete poznať názov počítača, aby ste ho našli v lokálnej sieti.

Ak chcete zobraziť názov počítača a názov pracovnej skupiny, musíte kliknúť pravým tlačidlom myši na ikonu Tento počítač, vybrať položku kontextovej ponuky Vlastnosti a v okne, ktoré sa otvorí, prejsť na kartu Názov počítača.

Obr. 5.1.

Zobrazenie miestnych sieťových zdrojov

Ak chcete vidieť, ktoré priečinky v sieti sú zdieľané, musíte dvakrát kliknúť na ikonu Okolie siete na pracovnej ploche. Ak na pracovnej ploche nie je ikona Okolie v sieti, postupujte podľa krokov Štart – Okolie v sieti.

V okne, ktoré sa otvorí, vľavo vyberte možnosť Zobraziť počítače v pracovnej skupine. Na pravej strane okna sa zobrazia ikony s názvami počítačov v sieti. Ak chcete zobraziť prostriedky vybraného počítača, musíte dvakrát kliknúť na jeho ikonu (obrázok 5.3).

Ak chcete vyhľadať počítač v sieti, musíte postupne vykonať príkazy: Štart - Hľadať - Počítače alebo ľudia - Počítač v sieti. Do vyhľadávacieho panela zadajte názov počítača a kliknite na tlačidlo Nájsť.

Ako organizovať prístup k zdrojom vášho počítača v lokálnej sieti

Nastavenia zdieľaného prístupu k priečinku pre používateľov siete sa otvárajú prostredníctvom kontextovej ponuky priečinka.

Aby mohli ostatní používatelia siete otvárať a čítať súbory z konkrétneho priečinka vo vašom počítači, postupujte takto:

Vyberte priečinok, ktorý chcete sprístupniť ostatným, kliknite naň pravým tlačidlom myši a z ponuky, ktorá sa otvorí, vyberte príkaz Zdieľanie a zabezpečenie. Otvorí sa dialógové okno Vlastnosti (obrázok 5.5);

Prejdite na kartu Zdieľanie a v časti Zdieľanie siete a zabezpečenie začiarknite políčko Zdieľať tento priečinok;

Ak chcete, aby súbory v tomto priečinku mohli upravovať iní používatelia, teda aby ste otvorili úplné zdieľanie, začiarknite políčko Povoliť zmeny súborov cez sieť a kliknite na tlačidlo Použiť.

Potom budú môcť ostatní používatelia siete pripojiť váš priečinok a použiť ho ako svoj lokálny priečinok.

Zdieľanie sieťovej tlačiarne

Sieťová tlačiareň je tlačiareň, ktorá je zdieľaná s jednotlivými používateľmi.

Ak chcete otvoriť prístup k vašej tlačiarni pre iných používateľov, musíte urobiť nasledovné: kliknite na Štart - Tlačiarne a faxy, otvorí sa dialógové okno s ikonami všetkých tlačiarní a faxov, ktoré sú pripojené k vášmu počítaču. Nájdite ikonu tlačiarne, ktorú chcete zdieľať, kliknite na ňu pravým tlačidlom myši a v kontextovej ponuke, ktorá sa otvorí, vyberte príkaz Zdieľať. V okne, ktoré sa otvorí, prejdite na kartu Prístup

(obr. 5.6) a nastavte prepínač na Zdieľaný prístup k tejto tlačiarni. Do aktivovaného textového poľa môžete zadať názov tejto tlačiarne, pod ktorým ju uvidia všetci ostatní používatelia siete. Kliknite na tlačidlo OK.

Ak chcete pripojiť tlačiareň zo vzdialeného počítača, postupujte podľa týchto krokov. Kliknite na Štart – Tlačiarne a faxy. Dvakrát kliknite na ikonu Pridať tlačiareň.

Spustí sa Sprievodca pridaním tlačiarne. Kliknite na tlačidlo Ďalej v okne sprievodcu. V ďalšom dialógovom okne nastavte prepínač na Sieťová tlačiareň pripojená k inému počítaču. Kliknite na tlačidlo Ďalej. V ďalšom dialógovom okne nastavte prepínač na možnosť Prehľadávať tlačiarne a kliknite na tlačidlo Ďalej. V dialógovom okne, ktoré sa otvorí, nájdite v zobrazenom zozname tlačiarní tú, ktorú chcete použiť, vyberte ju a kliknite na tlačidlo Ďalej. Potom sa zobrazí výzva na inštaláciu ovládačov pre tlačiareň. Vo všetkých ostatných oknách kliknite na tlačidlo Ďalej a v poslednom - na tlačidlo Dokončiť.

Teraz môžete tlačiť dokumenty na sieťovej tlačiarni z akéhokoľvek počítača. Môžete pripojiť ľubovoľný počet takýchto tlačiarní, z ktorých jedna bude označená ako hlavná (v predvolenom nastavení sa do nej odosielajú tlačové dokumenty) a ostatné - ďalšie.

Systémový softvér, ktorý načíta operačný systém ihneď po zapnutí počítača. Bootloader sa spúšťa softvérom BIOS napísaným v ROM počítača (základný vstupno-výstupný systém „základný vstupno-výstupný systém“)

Centrálna časť operačného systému, ktorá riadi vykonávanie procesov, zdroje výpočtového systému a zabezpečuje procesom koordinovaný prístup k týmto zdrojom. Hlavnými zdrojmi sú čas CPU, pamäť a I/O zariadenia. Prístup k súborovému systému a sieťové prepojenie možno implementovať aj na úrovni jadra.

Súbor možností, spôsobov a metód interakcie dvoch systémov na výmenu informácií medzi nimi. Ak je jedným z interagujúcich systémov človek, častejšie sa hovorí len o druhom systéme, teda o rozhraní systému, s ktorým človek interaguje.

Rozhranie príkazového riadka: pokyny do počítača sa poskytujú zadaním textových reťazcov (príkazov) z klávesnice. Grafické používateľské rozhranie: Softvérové funkcie sú reprezentované grafickými prvkami na obrazovke. Rozhranie dialógu: napríklad rozhranie gesta vyhľadávania: dotyková obrazovka, volant, joystick atď. Rozhranie prirodzeného jazyka používané v inteligentných systémoch, používateľ „hovorí“ s programom vo svojom rodnom jazyku. Neuropočítačové rozhranie: zodpovedné za výmenu medzi neurónmi a elektronickým zariadením pomocou špeciálnych implantovaných elektród.

Vstavané nástroje na správu OS nie sú vždy pohodlné alebo často nemajú dostatočnú funkčnosť, preto je arzenál správcu systému nakoniec doplnený o užitočné nástroje, doplnky a skripty, ktoré výrazne zjednodušujú každodenné úlohy. Dvojnásobne poteší, keď nájdené riešenie nielen pomáha vyrovnať sa s konkrétnym problémom, ale je aj bezplatne distribuované.

Pokročilý IP skener

Sysadmin musí vedieť všetko o systémoch fungujúcich v sieti a rýchlo k nim pristupovať. Pokročilý IP Scanner, určený na rýchle viacvláknové skenovanie lokálnej siete, pomáha zvládnuť túto úlohu. AIPS je poskytovaný úplne zadarmo, bez akýchkoľvek výhrad. Program je veľmi jednoduchý a priamočiary na použitie. Po spustení AIPS skontroluje IP adresy sieťových rozhraní hostiteľa, na ktorom je nainštalovaný, a automaticky priradí rozsah IP k parametrom skenovania; ak IP nie je potrebné zmeniť, zostáva spustiť skenovanie. V dôsledku toho dostaneme zoznam všetkých aktívnych sieťových zariadení. O každom budú zhromaždené všetky možné informácie: MAC adresa, výrobca sieťovej karty, názov siete, používateľ registrovaný v systéme, dostupné zdieľané zdroje a služby (zdieľané priečinky, HTTP, HTTPS a FTP). Takmer všetky možnosti kontroly je možné nakonfigurovať, napríklad zmeniť rýchlosť alebo vylúčiť kontrolu určitého typu sieťových zdrojov (zdieľané priečinky, HTTP, HTTPS a FTP). K akémukoľvek zdroju sa pripojíte jedným kliknutím, stačí ho označiť v zozname. AIPS je integrovaný so softvérom Radmin a počas skenovania nájde všetky počítače so systémom Radmin Server. Výsledok kontroly je možné exportovať do súboru (XML, HTML alebo CSV) alebo uložiť do Obľúbených (podpora presúvania myšou). Ak v budúcnosti budete potrebovať prístup k požadovanému klientskemu počítaču, nebudete musieť znova skenovať sieť. Ak vzdialené zariadenie podporuje funkciu Wake-on-LAN, možno ju zapnúť alebo vypnúť výberom príslušnej položky ponuky.

NetWrix, spoločnosť špecializujúca sa na vývoj riešení pre audit zmien v IT infraštruktúre, ponúka desať bezplatných a veľmi užitočných utilít určených na výrazné zjednodušenie administrácie Windowsu. Napríklad NetWrix Inactive Users Tracker umožňuje vyriešiť jeden z naliehavých bezpečnostných problémov – prítomnosť neaktívnych účtov, ktoré nejaký čas nikto nepoužíva (prepustení zamestnanci, služobné cesty, pohyb v zamestnaní, dočasná registrácia atď.). HR manažéri málokedy upozornia IT oddelenie na zmeny a takýto účet môže ľahko zneužiť útočník. Nástroj pravidelne kontroluje všetky účty v doménach a hlási tie, ku ktorým sa určitý čas nepristupovalo. Vo verzii Free ako akcie je možné zadať iba upozornenie e-mailom (stačí nastaviť parametre SMTP), všetky ostatné operácie vykonáva administrátor manuálne, aj keď upozornenie v našom prípade postačuje. V platenej verzii sú k dispozícii: automatické nastavenie náhodného hesla, deaktivácia účtu a prechod na inú OÚ, filter OÚ na vyhľadávanie účtov. Samostatne sa ponúka rutina cmdlet PowerShell get-NCInactiveUsers, ktorá vám umožňuje získať zoznam neaktívnych používateľov (atribút „lastLogon“ je začiarknutý) a zjednodušiť písanie zodpovedajúcich skriptov.

Bezplatný softvér WinAudit

WinAudit je bezplatný nástroj od Parmavex Services, ktorý vám umožňuje vykonať kompletný audit systému. Nevyžaduje inštaláciu, dá sa spustiť v režime príkazového riadku. Program má jednoduché a lokalizované rozhranie, môže bežať na všetkých verziách Windows, vrátane 64-bit. Zhromažďovanie údajov trvá približne minútu (trvanie procesu sa môže líšiť v závislosti od operačného systému a konfigurácie počítača), výsledná zostava pozostáva z 30 kategórií (konfigurovateľných). Výsledkom je, že správca môže získať údaje o systéme, nainštalovanom softvéri a aktualizáciách s uvedením verzie a dodávateľa, pripojených zariadení; zoznam otvorených sieťových portov (číslo, služba, program atď.) a otvorených priečinkov; aktívne relácie; bezpečnostné zariadenia; prístupové práva na perifériu; informácie o účtoch a skupinách; zoznam úloh/služieb; spúšťacie programy; záznamy denníkov a systémové štatistiky (doba prevádzkyschopnosti, využitie pamäte, využitie disku). Môžete tiež vyhľadávať konkrétne súbory podľa názvu. Ak chcete napríklad nájsť hudbu a video na pevných diskoch používateľa, stačí nastaviť príslušné rozšírenia (avi, mp3 a podobne). Výsledok je možné otvoriť ako webovú stránku, exportovať do súboru mnohých populárnych formátov (txt, XML, CSV, PDF) alebo do databázy (pomocou sprievodcu sú podporované všetky populárne: MS SQL, MS Access, MySQL, Oracle a iné), poslať e-mailom a vytlačiť.

Počítačové účtovníctvo s CheckCfg

Problém účtovania kancelárskeho vybavenia a použitého softvéru je akútny v každej organizácii. Môžete to vyriešiť rôznymi spôsobmi, jednu z možností ponúka vývojár Andrey TatukovCheckCfg. Toto riešenie pravidelne zhromažďuje údaje o hardvéri, OS a programoch, vrátane typu CPU, veľkosti pamäte RAM, miesta na disku, stavu S.M.A.R.T. atď. CheckCfg si zároveň ľahko poradí s niekoľkými stovkami počítačov. Výsledok sa zobrazí v pohodlnej stromovej forme, miestne adresáre sú ľahko dostupné. Každému PC je možné prideliť inventárne číslo, v prípade potreby je jednoduché vygenerovať report vo formáte RTF.

CheckCfg je celý komplex programov. Za priamy zber údajov o počítači je zodpovedný CheckCfg, ktorý sa spustí pri štarte OS a výsledok zapíše do súboru. Informácie sú spravované a archivované pomocou účtovného programu Sklad, ktorý spracováva súbory vytvorené CheckCfg a ukladá ich do svojej databázy, po ktorej je možné vytvárať reporty. Pomocou programu Sklad_w si pohodlne prezeráte aktuálne konfigurácie počítačov a základné údaje o kancelárskej technike (podľa IP adries, CPU, Pamäť, softvér). Na analýzu zmien v konfigurácii PC a informovanie správcu o tom sa používa ďalší nástroj - Doberman. Možno sa vám toto nastavenie nezdá úplne triviálne, pretože potrebné konfiguračné súbory musíte vytvoriť manuálne, ale podrobný popis na stránke a dostupné šablóny vám umožnia bez problémov prísť na to.

MailArchiva Open Source Edition

Niektoré poštové servery, ako napríklad MS Exchange, majú funkcie archivácie pošty, ktoré vám v prípade potreby umožňujú nájsť staré správy, vrátane identifikácie úniku dôverných informácií pri vyšetrovaní incidentov. V ostatných prípadoch si tieto funkcie musíte zabezpečiť sami. Variantom riešenia je vývoj spoločnosti MailArchiva, ktorá je kompatibilná s väčšinou moderných poštových serverov (Lotus Domino, MS Exchange, MDaemon, Postfix, Zimbra, Sendmail, Scalix, Google Apps). Podporovaná je archivácia cez protokoly SMTP, IMAP / POP3, WebDAV a Milter (program má zabudovaný SMTP a Milter server, IMAP / POP klienta). Ak sa chcete vyhnúť zhromažďovaniu všetkej pošty, môžete vytvoriť pravidlá archivácie. Implementované sú tri úrovne prístupu k uloženým údajom – užívateľ (iba vlastná pošta), administrátor (nastavenia a vlastná pošta) a audítor (všetka pošta, môže byť obmedzená pravidlami). Open Source verzia MailArchiva tiež poskytuje intuitívne funkcie vyhľadávania vrátane príloh (Word, PowerPoint, Excel, OpenOffice, PDF, RTF, ZIP, tar, gz). MailArchiva funguje na Windows, Linux, FreeBSD a Mac OS X.

Analýza výkonnosti protokolov

V prípade problémov s výkonom systému je pomerne ťažké bez skúseností odhaliť úzke hrdlo pomocou štandardného Windows Performance Monitor. Aby ste zistili, ktoré metriky je potrebné vziať a ako správne interpretovať výsledok, budete musieť dôkladne prejsť dokumentáciou. Pomôcka PAL (Performance Analysis of Logs, pal.codeplex.com) výrazne zjednodušuje nájdenie úzkeho miesta. Po spustení skenuje protokoly a analyzuje ich pomocou vstavaných šablón. V súčasnosti existujú nastavenia pre väčšinu populárnych produktov MS - IIS, MOSS, SQL Server, BizTalk, Exchange, Active Directory a ďalšie. Po spustení administrátor aktivuje potrebné počítadlá v sprievodcovi PAL jednoduchým výberom šablóny zo zoznamu navrhovaných, špecifikuje aktuálne nastavenia servera (počet CPU a iné), interval analýzy a adresár na uloženie výsledku. Po chvíli sa zobrazí podrobná správa HTML a XML s popisom, názvom počítadla a metrikami (Min, Avg, Max a hodinový trend). Výkaz je potom možné jednoducho skopírovať do akéhokoľvek dokumentu. Zozbierané parametre však budete musieť zistiť sami. Hoci ak PAL ukazuje, že charakteristika je v zelenom sektore, nemali by ste sa obávať. Samotná požiadavka je uložená v skripte PAL.ps1 PowerShell, ktorý je možné uložiť pre neskoršie použitie. Šablóny sú súbory XML; ak vezmete ktorýkoľvek z nich ako príklad, môžete si vytvoriť svoju vlastnú verziu. Na úpravu parametrov v šablóne sa ponúka vstavaný editor PAL.

Win7 je oficiálne podporovaný, ale funguje na všetkých MS OS, počnúc WinXP (32/64). Na inštaláciu potrebujete PowerShell v2.0 +, MS .NET Framework 3.5SP1 a MS Chart Controls pre Microsoft .NET Framework 3.5.

Vytvorte prístupový bod pomocou virtuálneho smerovača

Situácia, keď je potrebné zmeniť počítač s Wi-Fi kartou na prístupový bod, dnes nie je nijako zriedkavá. Potrebujete napríklad rýchlo nasadiť WLAN alebo rozšíriť pokrytie Wi-Fi. Spočiatku bola prevádzka bezdrôtovej karty poskytovaná iba v jednom z dvoch režimov: point-to-point, keď sa klienti navzájom pripájajú, alebo ako prístupový bod. Vo Win7 / 2k8 (okrem Win7 Starter Edition) bolo možné virtualizovať sieťové pripojenia (technológia virtuálnej Wi-Fi), ktorá vám umožňuje vytvoriť niekoľko modulov Wi-Fi s vlastnými nastaveniami pomocou jedného fyzického adaptéra Wi-Fi. Počítač tak môže byť pripojený k Wi-Fi a zároveň fungovať ako prístupový bod (SAPoint, Software Access Point). Pripojenie k tomuto virtuálnemu hotspotu je zabezpečené pomocou WPA2. Počítač so systémom Win7 / 2k8R2 môžete premeniť na prístupový bod pomocou konzoly Netsh, cez Centrum sietí alebo pomocou aplikácie Virtual Router, ktorá má intuitívne GUI a veľmi jednoduché nastavenia. Po spustení virtuálneho smerovača stačí zadať SSD a heslo na pripojenie a potom aktivovať prístupový bod. V prípade potreby môžete horúci bod zastaviť aj stlačením jedného tlačidla. Okrem toho sa v okne zobrazujú aktuálne pripojenia k bodu, pre každé je možné nastaviť vlastnú ikonu a zmeniť niektoré parametre.

Správa pripojenia RDC - RDCMan

Na vzdialené ovládanie serverov a počítačov so systémom Windows je určený modul Pripojenie k vzdialenej ploche. Ak potrebujete vytvoriť veľa pripojení RDP s rôznymi nastaveniami, je nepohodlné s nimi pracovať. Namiesto metodického ukladania individuálnych nastavení pre každý vzdialený počítač môžete na automatizáciu tohto procesu použiť bezplatný nástroj Remote Desktop Connection Manager RDCMan. Po spustení zadajte nastavenia pripojenia RDP, ktoré sa predvolene použijú a prevezmú všetky pripojenia. Tu nastavujeme všeobecné prihlasovacie údaje, bránu, nastavenia obrazovky, bezpečnostné parametre a mnoho ďalšieho. Ďalej vytvoríme požadovaný počet skupín systémov (napríklad podľa účelu, umiestnenia, verzie OS), pre každú z nich môžete zadať konkrétne nastavenia pripojenia. A posledným krokom je naplnenie skupín systémami. Pre pridanie servera stačí zadať názov domény, ak sa niektorý parameter líši od nastavenia skupiny, môžete ho okamžite predefinovať. V prípade potreby možno systémy jednoducho presúvať medzi skupinami jednoduchým pretiahnutím myšou. Ak existuje veľa systémov, je jednoduchšie vytvoriť textový súbor zadaním jedného názvu na riadok a potom vložiť medzeru do pomocného programu. Teraz, ak sa chcete pripojiť, stačí vybrať požadovaný server a kliknúť na položku "Pripojiť" v kontextovej ponuke. Môžete súčasne aktivovať niekoľko spojení a prepínať medzi nimi.

Bezplatné nástroje Active Directory

Správa parametrov Active Directory pomocou štandardných nástrojov nie je vždy jednoduchá a pohodlná. V niektorých situáciách pomôžu bezplatné nástroje Active Directory od ManageEngine. Súprava pozostáva zo štrnástich nástrojov, spustených z jedného plášťa. Kvôli prehľadnosti sú rozdelené do šiestich skupín: Správa používateľa AD, Správa SharePointu, Správa používateľov, Informácie o doméne a DC, Diagnostické nástroje a Správa relácií. Napríklad spustenie správy Empty Password User Report vám umožní získať zoznam účtov s prázdnymi heslami, GetDuplicates – získať účty s rovnakými atribútmi, CSVGenerator – uložiť údaje účtu Active Directory do súboru CSV. Ďalšie funkcie: hlásenie času posledného prihlásenia, získavanie údajov z AD na základe dotazu, hlásenie o inštaláciách SharePoint, správa lokálnych účtov, prezeranie a úprava zásad hesiel domény, získanie zoznamu radičov domény a ich rolí, správa ich replikácie, monitorovanie ich fungovania (Zaťaženie CPU, RAM, pevné disky, výkon atď.), Správa terminálových relácií a mnoho ďalšieho.

Comodo stroj času

Možnosť obnovenia systému pomocou komponentu Obnovovanie systému je zakomponovaná vo Windowse počnúc XP, no jej funkčnosť je, mierne povedané, obmedzená, preto sa na zálohovanie často používajú aplikácie tretích strán. Bezplatná utilita Comodo Time Machine (comodo.com) vám umožňuje vrátiť operačný systém do akéhokoľvek predchádzajúceho stavu. Okrem toho bude fungovať, aj keď sa OS úplne zastaví načítavanie. Počas procesu CTM vytvára body obnovenia (ručne alebo podľa plánu), zaznamenávajú sa do nich všetky upravené systémové súbory, register a súbory používateľov. To je veľká výhoda oproti nástroju Obnovovanie systému, ktorý ukladá a obnovuje iba systémové súbory a register. Prvá kópia má maximálnu veľkosť, ostatné kópie ukladajú iba zmenené súbory. Aby ste ušetrili voľné miesto na disku, mali by ste pravidelne vytvárať nový kontrolný bod a mazať staré archívy. Aby bolo možné obnoviť operačný systém, informácie o CTM sa zapíšu do zavádzacieho sektora; na vyvolanie príslušnej ponuky stačí stlačiť tlačidlo „Domov“. Môžete tiež obnoviť stav OS podľa plánu, napríklad nakonfigurovať správanie pomôcky tak, aby sa každý reštart automaticky vrátil späť na „čistú“ verziu systému. To sa bude hodiť napríklad v internetových kaviarňach, kde používatelia zanechávajú v systéme veľa odpadu. Okrem úplného obnovenia operačného systému tento nástroj poskytuje možnosť získať staršiu verziu ľubovoľného súboru z archívu. Vyhľadávanie bolo implementované, takže údaje, ktoré potrebujete, nájdete bez problémov.

Amanda

Úlohu centralizovaného zálohovania dát z pracovných staníc a serverov so systémom Windows a * nix možno vyriešiť pomocou AMANDA Advanced Maryland Automatic Network Disk Archiver). Spočiatku bol program vytvorený na prácu s páskovými jednotkami, ale postupom času vývojári navrhli mechanizmus nazývaný „virtuálne pásky“ (vtapes), ktorý vám umožňuje ukladať zozbierané údaje na pevné disky a CD / DVD. AMANDA je pohodlný doplnok k štandardným unixovým programom dump / restore, GNU tar a niektorým ďalším, takže jeho hlavné charakteristiky by sa mali posudzovať práve z hľadiska schopností týchto základných nástrojov. Funguje na báze klient-server. Na prístup k počítačom sa používajú všetky dostupné metódy autentifikácie: Kerberos 4/5, OpenSSH, rsh, bsdtcp, bsdudp alebo heslo Samba. Na zber údajov zo systémov Windows sa používa špeciálny agent alebo alternatívne Samba. Kompresiu a šifrovanie (GPG alebo amcrypt) informácií je možné vykonávať priamo na klientovi aj na serveri. Všetky nastavenia parametrov zálohovania sa robia výhradne na serveri, v dodávke sú hotové šablóny, takže sa dá celkom ľahko zorientovať.

Core Configurator 2.0 pre Server Core

Počiatočná konfigurácia servera so systémom Win2k8 / R2 v režime Server Core sa vykonáva v konzole pomocou príkazov. Na uľahčenie vývojári OS pridali do R2 interaktívny skript SCONFIG.cmd, ktorý umožňuje konfigurovať základné parametre systému. Alternatíva je k dispozícii na Codeplex - nádherný Core Configurator. Na jeho fungovanie budete potrebovať komponenty NetFx2-ServerCore, NetFx2-ServerCore a PowerShell. Po spustení Start_CoreConfig.wsf dostaneme ponuku, v ktorej nájdeme niekoľko položiek, ktoré poskytujú prístup k hlavným nastaveniam, ktoré by bolo potrebné spravovať z príkazového riadku: aktivácia produktu, nastavenie rozlíšenia obrazovky, hodiny a časové pásmo, sieťové rozhranie, nastavenie povolení pre vzdialené pripojenia RDP, správa lokálnych účtov, konfigurácia brány Windows Firewall, zapnutie/vypnutie WinRM, zmena názvu počítača, pracovnej skupiny alebo domény, konfigurácia roly, funkcií, Hyper-V a spustenie DCPROMO. Ak začiarknete políčko „Načítať pri spustení systému Windows“, program sa načíta spolu so systémom.

Exchange 2010 RBAC Manager

Exchange 2010 predstavuje nový model prístupu na základe rolí, ktorý vám umožňuje doladiť úroveň privilégií pre používateľov a správcov na základe úloh, ktoré vykonávajú. Jedinou nevýhodou je, že vstavané nástroje na správu využívajúce rutiny cmdlet PowerShell sa nemusia zdať pohodlné a zrozumiteľné pre každého. Pokročilejší je bezplatný Exchange 2010 RBAC Manager (RBAC Editor GUI, rbac.codeplex.com), ktorý ponúka čisté grafické rozhranie pre nastavenie vlastností pre všetky roly. Vyrovnať sa s jeho vlastnosťami nebude ťažké ani pre začiatočníka. Program je napísaný v C # a používa PowerShell. Ak chcete pracovať, potrebujete nainštalované nástroje na správu Exchange 2010.

PowerGUI

Hneď ako sa objavil, príkazový shell PowerShell si získal sympatie správcov systému Windows, ktorí už dlho potrebovali nástroj na automatizáciu mnohých úloh. Pri prvých verziách PowerShellu vývojári Microsoftu nedokázali ponúknuť viac-menej funkčný editor, a tak túto medzeru zaplnilo niekoľko projektov tretích strán. Najlepšie z nich je dnes PowerGUI, ktoré poskytuje ľahko použiteľné grafické rozhranie na efektívne vytváranie a ladenie skriptov PowerShell. Autori zároveň ponúkajú hotové sady skriptov na riešenie mnohých problémov – dajú sa použiť pri ich vývoji.

Multi-tabbed PuTTY

Bezplatný klient PuTTY je dobre známy pre správcov, ktorí sa potrebujú pripojiť k vzdialeným hostiteľom pomocou SSH, Telnet alebo rlogin. Ide o veľmi šikovný program, ktorý vám umožní uložiť nastavenia relácie pre rýchle pripojenie k vybranému systému. Jedinou nepríjemnosťou je, že pri veľkom počte pripojení je pracovná plocha zaťažená množstvom otvorených okien. Tento problém rieši doplnok Multi-Tabbed PuTTY, ktorý implementuje systém tabel.

INFO

PuTTY bol pôvodne vyvinutý pre Windows, ale neskôr bol prenesený na Unix.Záver

Často nie je potrebné lámať si hlavu nad riešením konkrétneho problému: s najväčšou pravdepodobnosťou sa s tým už stretli iní správcovia a ponúkli svoju vlastnú verziu - špecifickú pomôcku alebo skript, za ktorý nemusíte ani platiť.

Odoslanie dobrej práce do databázy znalostí je jednoduché. Použite nižšie uvedený formulár

Študenti, postgraduálni študenti, mladí vedci, ktorí pri štúdiu a práci využívajú vedomostnú základňu, vám budú veľmi vďační.

Uverejnené dňa http://www.allbest.ru/

Uverejnené dňa http://www.allbest.ru/

1. Ochrana informácií pred neoprávneným zásahom

informácie počítač neoprávnený prístup

Neoprávnený prístup k počítačovým zdrojom sú úkony na použitie, úpravu alebo zničenie programov a údajov, ktoré vykonáva osoba, ktorá na to nemá právo.

Útočník môže obísť ochranu proti neoprávnenej manipulácii dvoma spôsobmi:

prihlásenie pod rúškom zákonného používateľa;

vypnúť ochranu.

Záložky je možné použiť na vykonávanie NDS. Toto sú programy s potenciálne nebezpečnými následkami:

skryť svoju prítomnosť v systéme;

množiť alebo prenášať ich fragmenty do iných oblastí pamäte;

uložiť fragmenty pamäte RAM;

zmeniť informácie na disku alebo v pamäti.

V mieste implementácie sú záložky rozdelené na:

pripojený k prvkom operačného systému;

pripojené k aplikačným programom;

simulovanie programov so zadávaním hesla;

prezlečené za hračky.

Koncepčné modely záložiek:

Pozorovateľ. Záložka sa zavedie do systému, zachytí vstup-výstup informácií a zapíše ich na disk.

Trójsky kôň. Záložka simuluje zlyhanie počítača. Útočník získa prístup k informáciám pod rúškom opráv.

Skreslenie. Záložka skresľuje informácie.

Odvoz odpadu. Záložka skúma zostávajúce informácie, zálohy a odstránené súbory.

O vážnosti problému NSD svedčí skutočnosť, že v roku 1993 bolo v Rusku zaznamenaných niekoľko desiatok prípadov používania záložiek v bankách, sprostredkovateľských a informačných firmách.

V roku 1994 bola pri Bezpečnostnej rade Ruskej federácie vytvorená medzirezortná komisia pre informačnú bezpečnosť.

Hlavné kanály úniku informácií:

Elektromagnetická radiácia.

Nevyslovené manuálne alebo vírusové kopírovanie.

Krádež magnetických médií.

Krádež počítača.

Na blokovanie týchto kanálov je potrebné tienenie miestnosti pred elektromagnetickým žiarením, organizačné opatrenia (podobné ochrane pred vírusmi) a softvérová ochrana.

Komplexná softvérová ochrana údajov zahŕňa riešenie nasledujúcich úloh:

šifrovanie údajov;

ochrana pred výskumom pomocou programov, ktoré dešifrujú údaje;

ovládanie počítača na prítomnosť záložiek;

viazanie programov na konkrétny počítač;

spoľahlivá identifikácia používateľa (identifikácia);

vyhľadávanie a ničenie ukradnutých informácií.

2. Šifrovanie informácií

Na šifrovanie sa používajú moderné metódy kryptografie, špeciálne protokoly výmeny informácií a neštandardné metódy ukladania údajov. Softvérový blok, ktorý šifruje a dešifruje dáta, je vložený do spustiteľného modulu, ktorý je chránený pred preskúmaním debuggermi, disassemblerom a pred neoprávneným kopírovaním.

Ladiaci program je program, ktorý vám umožňuje vykonávať študovaný program v režime krok za krokom s prezeraním obsahu pamäte a registrov procesora v každom kroku.

Disassembler je program, ktorý vám umožňuje získať text programu zo spustiteľného modulu v strojových kódoch.

Ochrana pred prieskumom zahŕňa špeciálny štýl programovania, ktorý komplikuje analýzu spustiteľného kódu.

Šifrovanie zahŕňa dva prvky – algoritmus a kľúč. Algoritmus je postupnosť akcií na transformáciu informácií. Kľúč je špecifická hodnota pre parametre šifrovacieho algoritmu. Ak poznáme algoritmus, ale nepoznáme kľúč, je takmer nemožné dešifrovať údaje. S rovnakým výsledkom môžete mať kľúč bez algoritmu.

3. Základné šifrovacie algoritmy. Substitučná (nahradiť) metóda

Metóda je založená na princípe tabuľkového kódovania. Každému symbolu je priradený iný symbol. Je možné zostaviť komplexnejšiu tabuľku, kde je symbolom priradených niekoľko kódov v závislosti od frekvencie používania. Potom sú kódy v šifrovanom texte rovnomerne rozložené a ťažšie sa dešifrujú.

Príklad šifrovacej tabuľky.

Táto metóda je vhodná na šifrovanie textov. Permutačná metóda

Táto metóda predpokladá vzájomnú permutáciu symbolov. Pre veľkosť súboru N bajtov je celkový počet vzájomných permutácií

N! = N * (N-1) * (N-2) *... * 3 * 2 * 1.

Táto metóda je užitočná na šifrovanie binárnych súborov, ako sú obrázky a spustiteľné súbory. V tomto prípade nie je potrebné preusporiadať každý bajt - stačí vykonať niekoľko preusporiadaní na kľúčových miestach softvérového produktu - skráti sa tým čas kódovania.

Bajtové šifrovacie algoritmy

Ako kľúč možno použiť bajty samotnej správy.

Príklady: každý bajt je zašifrovaný pridaním k predchádzajúcemu bajtu. Alebo: k aktuálnej hodnote bajtu sa pridá bajt oddelený zadaným počtom bajtov.

Vo svojej čistej forme je algoritmus veľmi krehký, pretože kľúč je obsiahnutý v samotnom zašifrovanom súbore. Táto metóda sa používa v kombinácii s inými.

Kódovacia kniha

Každé zašifrované slovo je spojené s umiestnením tohto slova v beletristickej knihe, ktorej jeden exemplár vlastní šifrový úradník a druhý ten, kto ho dešifruje. Slabým článkom je tu kľúč, t.j. kniha. Pokiaľ ide o PC, túto metódu možno modifikovať tak, že sa za kódovaciu knihu považujú kódy ROM počítača alebo kódy softvérového balíka používaného vysielacou a prijímacou stranou. V tomto prípade je kód každého znaku zdrojového textu spojený s pozíciou tohto kódu v ROM.

Šifrovanie verejným kľúčom

Táto metóda používa dva kľúče – súkromný a verejný. Keď poznáme verejný kľúč, nie je možné z neho vypočítať tajomstvo.

K získaniu šifrového textu S z pôvodného textu F dochádza transformáciou

kde a mod b je zvyšok delenia celého čísla a číslom b.

Dešifrovanie prebieha podľa pravidla:

Verejný kľúč sú čísla (x, n).

Tajným kľúčom sú čísla (y, n).

Čísla x, y, n sú tvorené podľa určitých pravidiel, takže poznať (x, n) je veľmi ťažké vypočítať (y, n). Šifra bude dostatočne spoľahlivá s dĺžkou kľúča aspoň 150 číslic.

Kľúčové vlastnosti šifrovacích metód:

šifrovací algoritmus;

obdobie obnovenia kľúča;

dĺžka kľúča;

kryptografická sila, t.j. odolnosť voči dešifrovaniu votrelcom. Zvyčajne sa určuje podľa časového obdobia potrebného na dešifrovanie.

4. Ochrana informácií pred neoprávneným prístupom identifikáciou

Identifikácia je

identifikácia, identifikácia, identifikácia, autenticita.

vytvorenie modelu objektu na základe pozorovaní jeho vstupov a výstupov.

operácia určovania identity používateľa alebo používateľského procesu, ktorý je potrebný na kontrolu prístupu k informáciám.

postup pri porovnávaní prezentovaných charakteristík s referenčnými.

Používateľský prístup k rôznym triedam informácií by sa mal vykonávať pomocou systému hesiel, ktorý zahŕňa:

bežné heslá;

skutočné zámky a kľúče;

testy identifikácie používateľov;

Algoritmy na identifikáciu počítača, diskety, softvéru.

Heslo napísané na klávesnici je možné sledovať pohybom prstov alebo pomocou vírusovej záložky. Kľúč od zámku môže majiteľ nepozorovane stratiť, ukradnúť alebo skopírovať.

Testy identifikácie používateľov sú spoľahlivejšie. Špeciálne zariadenia umožňujú automatickú identifikáciu podľa hlasu, vzoru sietnice, odtlačkov prstov atď. Programová identifikácia zahŕňa rozpoznanie podpisu pomocou myši a rukopisu klávesnice.

5. Identifikácia používateľa rukopisom klávesnice

Analýza rukopisu na klávesnici sa môže vykonávať dvoma spôsobmi: zadaním kľúčovej frázy a zadaním voľného textu. Oba spôsoby zahŕňajú režim nastavenia a režim identifikácie.

V režime nastavenia sa vypočítajú a zapamätajú referenčné charakteristiky používateľského písania. V režime identifikácie je používateľ rozpoznaný.

Na nastavenie používateľ niekoľkokrát napíše zadanú frázu na klávesnici. Systém si pamätá čas medzi stlačeniami písmen, ako aj spomalenie a zrýchlenie pri písaní jednotlivých slov. Skúsenosti ukazujú, že je to skôr individuálna vlastnosť.

Pri písaní kľúčovej frázy je táto fráza vždy rovnaká. Na zadanie voľného textu sa tento text generuje zakaždým náhodne z vopred pripraveného súboru slov.

Postupom času sa môže zmeniť rukopis, vrátane klávesnice. Preto sa normy rukopisu musia pravidelne aktualizovať.

6. Identifikácia užívateľa maľovaním myšou

Na analýzu maľby sa používa sekvencia obrazovkových súradníc línie maľby. Ako charakteristiky tohto riadku je vhodné použiť nasledujúce veličiny:

počet bodov v čiare maľby na obrazovke (v grafickom režime je VGA displej pole s veľkosťou 640 x 480 bodov);

dĺžka línie maľby;

počet a poloha zlomov riadkov;

počet a poloha segmentov (čiara, oblúk, kruh atď.).

7. Iné spôsoby identifikácie užívateľa

Ľudia rôzne odhadujú počet písmen v slovách, dĺžku riadku na obrazovke, zapamätajú si náhodné čísla a písmená.

Príklad testu môže byť nasledovný: na obrazovke sa na niekoľko sekúnd zobrazí niekoľko riadkov náhodnej dĺžky. Užívateľ musí v určitom čase zadať odhady dĺžky riadkov z klávesnice. Tento test skontroluje:

ručné písanie pomocou klávesnice;

pozornosť a presnosť odhadov.

Väčšina ľudí, keď zavolajú na minútu do manuálu alebo na telefón, odídu od počítača bez toho, aby dokončili prácu s povinným výstupom a odmietnutím prístupu. V prípade pokusu NSD o prístup k úplne otvoreným informáciám je možné identifikovať útočníka pomocou softvéru, ktorý neustále monitoruje činnosť počítača a zisťuje odchýlky od zvyčajného poradia akcií, ako aj rozpoznáva používateľa podľa rukopis klávesnice a spôsob práce s myšou počas celej relácie.

Identifikácia počítača

Každý počítač má svoje vlastné hardvérové funkcie, ktoré nemožno zmeniť softvérom. Ide napríklad o architektúru PC, t.j. zoznam zariadení a ich charakteristiky - počet a parametre jednotiek a pevných diskov, typ grafického adaptéra atď. Program môže čítať tieto údaje v predtým známych bunkách ROM. Vlastnosti ROM sú dátum vytvorenia a výrobca. ROM obsahuje programy BIOS pre prácu s počítačovými zariadeniami - disky, obrazovka, tlačiareň atď.

Na zvýšenie ochrany sa používajú špeciálne zariadenia. Zariadenie obsahuje logické mikroobvody, ROM a je pripojené k počítaču cez sériový alebo paralelný port. Toto zariadenie sa nazýva elektronický kľúč. Počas prevádzky sa program pýta na toto zariadenie. Ak nereaguje, neexistuje žiadny kľúč a program prestane fungovať alebo nefunguje správne s chybami.

Identifikácia diskety

Skalpelom alebo laserom sa na určitom mieste na diskete vytvorí defekt. Program ukladá polohu chybných sektorov. Pri spustení sa chránený program pokúša zapísať informácie do chybných sektorov. Neautorizovaná kópia bez chyby na diskete umožňuje bežný zápis kamkoľvek na disketu. Ak program zistí nelegálne kopírovanie, aktivuje sa ochranný mechanizmus.

Ďalším spôsobom ochrany diskety je neštandardné formátovanie: zmena číslovania sektorov, dĺžky sektorov, počtu skladieb.

Identifikácia softvérového prostredia

Niektoré funkcie počítača sú vytvorené a upravené softvérom:

meta fyzického umiestnenia chránených súborov na disku;

prítomnosť určitých ovládačov, súborov, aplikačných softvérových balíkov v počítači;

spustenie určitej postupnosti príkazov pred volaním chráneného balíka;

modifikácia programov operačného systému;

vytváranie štítkov na disku, ktoré nie sú skopírované konvenčnými prostriedkami;

umiestnenie v tele programu v zašifrovanej forme údajov o autorovi programu a konkrétnom zákazníkovi.

Identifikácia softvérového modulu

Kontrola súladu programu s určitým štandardom stanovuje skutočnosti vykonávania zmien v spustiteľnom module. Môžu to byť následky vírusov a záložiek, alebo pokus o hacknutie, t.j. vypnúť softvérovú ochranu. Softvérový modul je postupnosť binárnych kódov. Na identifikáciu programu môžete vypočítať kontrolný súčet súboru alebo jeho fragmentu, frekvenciu používania niektorých kódov v súbore atď.

Umiestnenie špeciálnej kódovej sekvencie mimo hranice súboru sa bežnými prostriedkami nezistí a program COPY ho neskopíruje.

Príklad. Súbory na disku sú uložené ako postupnosť klastrov. Klastre sú bloky s veľkosťou 512 bajtov na diskete a 4 kilobajty na pevnom disku.

Informácie o tom, ktoré súbory sú v ktorých klastroch uložené vo FAT. Ak posledný klaster v reťazci nie je úplne obsadený súborom, zostávajúce miesto sa nepoužije a neskopíruje sa príkazom COPY. Tam môžete napísať značku.

Uverejnené na Allbest.ru

...Podobné dokumenty

Softvérový modul, ktorý zabezpečuje šifrovanie a dešifrovanie informačných blokov. Ochrana informácií uložených elektronicky pred neoprávneným prístupom. Výber metód šifrovania. Softvérová implementácia. Užívateľská príručka.

semestrálna práca, pridaná 03.09.2009

Štúdium koncepcie a klasifikácie typov a metód neoprávneného prístupu. Definícia a model útočníka. Organizácia ochrany informácií. Klasifikácia metód ochrany informácií v počítačových systémoch pred náhodnými a úmyselnými hrozbami.

abstrakt, pridaný 16.03.2014

Biometrické systémy ochrany pred neoprávneným prístupom k informáciám. Osobný identifikačný systém založený na papilárnom vzore na prstoch, hlase, dúhovke, geometrii tváre, ľudskej sietnici, vzore žíl ruky. Heslá v počítači.

prezentácia pridaná dňa 28.05.2012

Kryptografia a šifrovanie. Symetrické a asymetrické kryptosystémy. Základné moderné metódy šifrovania. Šifrovacie algoritmy: substitúcia (substitúcia), permutácia, gama. Kombinované metódy šifrovania. Softvérové šifrovače.

abstrakt, pridaný 24.05.2005

Bezpečnosť štátu v oblasti informácií. Neoprávnený prístup k informáciám. Elektromagnetické žiarenie a rušenie. Neoprávnená úprava konštrukcií. Škodlivé programy, klasifikácia kyberzločincov. Tradičná špionáž a sabotáž.

ročníková práca, pridaná 26.05.2010

Hardvér a softvér na ochranu počítača pred neoprávneným prístupom. Elektronický zámok "Sable". Informačný bezpečnostný systém SecretNet. Zariadenia na zabezpečenie informácií na snímanie odtlačkov prstov. Správa verejných kľúčov, certifikačné autority.

semestrálna práca pridaná 23.08.2016

Analýza softvéru pre neoprávnený prístup k informáciám v počítačových sieťach a spôsoby ochrany. Schopnosti operačných systémov chrániť a vymedzovať prístup k informáciám a výber tých najbezpečnejších. Plánovanie siete veliteľstiev vzdušných síl a zväzu protivzdušnej obrany.

práca, pridané 14.09.2010

Neoprávnené prístupové cesty, klasifikácia hrozieb a predmetov ochrany. Metódy ochrany informácií v systémoch riadenia výroby. Hlavné kanály úniku informácií pri ich spracovaní v počítači. Informačné toky organizácie "TD Iskra" LLC.

semestrálna práca pridaná 15.03.2016

Možné kanály úniku informácií. Výpočet kontrolovanej oblasti objektu. Ochrana vibroakustickým kanálom úniku informácií. Identifikácia neoprávneného prístupu k zdrojom. Systém vibroakustického a akustického rušenia "Shorokh-1M".

semestrálna práca pridaná 31.05.2013

Aplikácia softvérových a technických prostriedkov kontroly a kontroly prístupu na predchádzanie hrozbám neoprávneného prístupu k chráneným informáciám. Vybudovanie integrovaného bezpečnostného systému "FortNet" a jeho základných prvkov.

Jedným zo spôsobov, ako môže STB pristupovať k súborom umiestneným na počítačoch v sieti, je SMB Sharing Protocol, čo je štandardný protokol Microsoft Windows a poskytuje funkcie "Microsoft Windows Networks"a "Zdieľanie súborov a tlačiarní".

Samba - bezplatná implementácia protokolu SMB pre operačné systémy typu UNIX a iné.

Použitie protokolov SMB / Samba umožňuje prístup z STB (bežiaci pod OS Linux) k priečinkom a súborom umiestneným na sieťových počítačoch (bežiacich pod Linuxom, Windows atď.). Používatelia STB tak získajú možnosť prehrávať mediálne súbory (video, zvuk, obrázky) na STB, ktoré sú umiestnené na sieťových počítačoch s jedným z typov OS, ktoré podporujú protokoly SMB alebo SAMBA.

Protokol SMB / Samba je aplikačný protokol (v zmysle modelu siete OSI). Na výmenu dát využíva transportný protokol TCP/IP.

Protokol SMB / Samba využíva architektúru klient-server: PC slúži ako server, ktorý hostí určité sieťové zdroje (priečinky) s mediálnymi súbormi, a STB funguje ako klient, z ktorého sa prehrávajú mediálne súbory.

Sieťové zdroje sú zobrazené v STB, v menu, v súlade so štandardnou sieťovou LAN architektúrou OS Windows: Sieť / Pracovná skupina / Počítač / Priečinok.

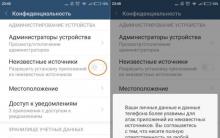

V predvolenom nastavení je prístup k prostriedkom počítača uzavretý nastaveniami na strane počítača. Ak je potrebné získať prístup zvonku do konkrétneho sieťového priečinka, používateľ požadovaného počítača otvorí prístup k tomuto priečinku. Ak chcete ovládať prístup k priečinkom, použite tento postupOS Windows" Zdieľanie súborov".

Existujú dva typy sieťového prístupu k priečinkom (typ prístupu je určený na strane počítača):

- heslom - pre prístup do sieťového priečinka zo strany STB sa používa procedúra Autorizácia (je potrebné zadať meno (login) konkrétneho používateľa počítača a jeho heslo (heslo);

- žiadne heslo - je otvorený prístup k sieťovému priečinku pre všetkých používateľov bez nutnosti zadávania hesla.

Zisťovanie zdieľaných sieťových prostriedkov na strane STB prebieha automaticky (ak to nie je zakázané na strane počítača alebo okrem prípadov súvisiacich s nesprávnou prevádzkou siete). Pripojenie k sieťovému priečinku sa vytvorí, keď používateľ STB otvorí sieťový priečinok. Ak sa používa prístup k priečinku pomocou hesla, používateľ bude vyzvaný, aby zadal Prihlásiť sa a heslo.

Je tiež možné manuálne pripojiť sieťové priečinky (ak neboli detekované automaticky). Konfigurácia a prístup k sieťovým zdrojom pomocou protokolu SMB/ Samba na STB sa vykonáva v menu Domov médiá .

Nižšie je uvedený príklad, ako pripojiť sieťový priečinok počítača so systémom Windows 10 na prehrávanie mediálnych súborov z STB.

Poznámka. Podpora protokolov SMB Windows 10 je predvolene povolený.

Príklad pre konfiguráciu spojenia medzi STB a Windows 10 PC

Základné parametre použité v príklade

Počítač (súborový server):

- Operačný systém - Windows 10 64-bit;

- Názov počítača - môj_ počítač(vybrané napríklad);

- Pracovná skupina - PRACOVNÁ SKUPINA (názov „predvolenej“ pracovnej skupiny v OS “Windows»);

- IP-Adresa PC: 192.168.1.186.

- Zdroj na "zdieľanie" (priečinok s mediálnymi súbormi) - priečinok Video_ E1.

- Používateľské meno - Usr.

STB (zákazníka)

- IP-adresuSTB: 192.168.1.230

Kontrola dostupnosti sieťového pripojenia medzi PC a STB

Pred nastavením pripojenia sa uistite, že je dostupné sieťové pripojenie medzi PC a STB - "pingnite" STB zo strany PC.

Konfigurácia na strane počítača (otvorenie prístupu k priečinku)

- Zdieľajte priečinok Video_E1: Vlastnosti ⇒ Prístup⇒ Zdieľanie.

- Ak chcete poskytnúť prístup k priečinku iba aktuálnemu používateľovi PC, ponechajte v zozname používateľov iba aktuálneho používateľa ( Usr). V tomto prípade bude prístup do priečinka zabezpečený heslom - pre pripojenie k priečinku na STB budete vyzvaní na prihlásenie (používateľské meno počítača) a heslo (heslo používateľa počítača).

Vezmite prosím na vedomie! Ak má povolený prístup iba aktuálny používateľ, musíte pre používateľský účet použiť špecifickú hodnotu hesla. Neprítomnosť hesla znemožní prístup k priečinku!

Obrázok nižšie zobrazuje možnosť konfigurácie poskytovania prístupu k priečinku bez hesla Video_E1 pre všetkých používateľov siete.

5. Na počítači otvorte "Centrum sietí a zdielania" a nakonfigurujte možnosti zdieľania pre tri profily ( Súkromné, Hosťovské alebo Verejné a Všetky siete):

Súkromné

Hosť alebo verejnosť

Všetky siete

Pripojenie k sieťovému priečinku na strane STB

- Vo vstavanom portáli prejdite na Hlavné okno ⇒ DomovMédiá ⇒ sieť ⇒ PRACOVNÁ SKUPINA

2. V priečinku PRACOVNÁ SKUPINA zobrazia sa sieťové počítače pracovnej skupiny.

Otvorte skratku požadovaného sieťového počítača - môj_

Počítač(v priečinku môj_

Počítač sa zobrazia priečinky, ktoré sú zdieľané).

3. Ak chcete ovládať automatickú detekciu sieťového prostriedku a typu protokolu, vyberte priečinok a použite tlačidlo „i“ (INFO) na diaľkovom ovládači:

4. Otvorte priečinok Video_E1... V priečinku postupujte podľa cesty, na ktorej sa nachádza mediálny súbor, ktorý chcete prehrať.

5. Ak je pre priečinok nastavený prístup pomocou hesla, alebo z nejakého dôvodu nemôže STB priečinok "pripojiť" (teda pristupovať k nemu - pozri časť), tak pri pokuse o otvorenie tohto priečinka sa otvorí okno "Sieťové pripojenie".

6. Spustite mediálny súbor.

Vynútiť pripojenie k sieťovému priečinku

V niektorých prípadoch (v prípade problémov s automatickým pripojením) sa poskytuje manuálna konfigurácia prístupu do sieťového priečinka:- Vstúpiť Hlavné okno⇒ DomovMédiá⇒ sieť⇒ PRACOVNÁ SKUPINA

- Okno hovoru Operácie (Operácie) - tlačidlo Ponuka na diaľkovom ovládači.

- Stlačte tlačidlo Mountzdieľam (Pripojte zdroj).

- V okne " Pripojenie sieťového priečinka " ("Pripojiť sieťový priečinok") zadajte parametre pripojenia

- Adresa servera - IP adresa PC (súborového servera), kde sa nachádza požadovaný sieťový priečinok;

- Priečinok servera - názov priečinka "zdieľaného" na počítači;

- Lokálny priečinok - názov priečinka na STB (spravidla sa zhoduje s názvom priečinka na serveri);

- Typ pripojenia - SMB.

- Prihlasovacie meno - rovnaké ako používateľské meno počítača - sa zadáva, ak sa pre priečinok používa heslo;

- Heslo – heslo pre prístup k priečinku – zadáva sa, ak priečinok používa prístup heslom.

Odpojenie sieťového priečinka, zmena nastavení pripojenia na STB

Ak chcete vynútiť odpojenie konkrétneho sieťového priečinka, použite príkaz pre tento priečinok Zakázať NFS / SMB.

Ak potrebujete vykonať zmeny v nastavení pripojenia na strane, použite príkaz pre tento priečinok Upraviť zdieľanie.

Montáž priečinka

Nadviazanie spojenia s konkrétnym priečinkom, popísaným v podkapitolách, je sprevádzané automatickým pripojením priečinka na STB. Ak je určitý priečinok "namontovaný" na STB, jeho skratka sa zobrazí v hornej úrovni ponuky Domáce médiá.

Používateľ môže požadovaný priečinok pripojiť aj manuálne (to vedie aj k pripojenie priečinka), na tento účel sa používa príkaz Pripojiť podiel.

Na "odpojenie" priečinka v STB (to vedie aj k odpojeniu priečinka od STB) použite príkaz Odpojiť zdieľanie.

Problémy s prístupom k sieťovým zdrojom

- V okne «

Domáce médiá »

záložky sa neotvoria "sieť", Pracovná skupina:

- Skontrolujte nastavenia siete a stav siete na strane STB a počítača;

- Uistite sa, že na serveri (PC, z ktorého je nakonfigurovaný prístup) sú povolené verzie protokolu SMB 1 a 2.

- Reštartujte STB a PC.

2. Ak oddiely "sieť", "pracovná skupina" zobrazená, ale nezobrazená skratka požadovaného sieťového počítača:

- Skontrolujte, či sa počítač zobrazuje pod "sieť" na počítači;

- Pingujte STB zo strany PC (uistite sa, že obe zariadenia môžu komunikovať cez sieť).

- Ak chcete reštartovať počítač.

3. Ak sa na STB nezobrazujú dostupné priečinky alebo je prístup k priečinku zatvorený:

- Skontrolujte, či sú priečinky, s ktorými ste zdieľali, zobrazené pod "sieť" na počítači;

- Ak je to možné, skontrolujte prístup k priečinku z iných počítačov v sieti;

- V počítači skontrolujte nastavenia zdieľania vo vlastnostiach priečinka a „Rozšírené možnosti zdieľania. Profily ".

- Znovu nabite STB.

4. Ak sa pri otváraní sieťového priečinka na STB navrhuje vykonať autorizáciu, ale priečinku nebolo priradené heslo:

- Skontrolujte, či má používateľ prístup k vlastnostiam priečinka "všetko";

5. Ak je pri otváraní priečinka na STB navrhnuté vykonať autorizáciu (zadať prihlasovacie meno, heslo), ale nie je nastavená hodnota hesla (prázdne heslo):

- Nastavte špecifickú hodnotu pre heslo používateľa počítača;

- Ak sa prístup neobnovil, reštartujte STB.

6. Ak sa súbor neotvorí:

- skontrolujte, či sa súbor prehráva lokálne na PC;

- skúste spustiť iné súbory z STB z rovnakého sieťového priečinka, z iných sieťových priečinkov;

- skúste prehrať súbor iného formátu (vhodné je skontrolovať súbor, ktorý bol predtým prehrávaný na STB napr. z USB disku). Možno tento formát súboru nie je podporovaný prehrávačom STB.

Pomer strán 1440 x 900

Rozlíšenia obrazovky monitora

Kedy potrebujem aktualizovať firmvér

Ako premeniť smartfón s Androidom na bezpečnostnú kameru

Ako vyzerá čínska klávesnica (história a fotografie)