Za strategické, taktické a operačné problémy a úlohy súvisiace s riadením logistických operácií v dodávateľských reťazcoch sa považujú: tvorba nákladových jednotiek, preprava tovaru, nakladanie a vykladanie vozidiel, skladovanie a spracovanie nákladu, vychystávanie objednávok pre zákazníkov, expedícia, konsolidácia a dezagregácia nákladových dávok, označovanie, triedenie, riadenie objednávkových operácií, evidencia komoditnej a prepravnej dokumentácie, colné odbavenie dovozu a vývozu tovaru, poistenie tovaru a zodpovednosti dopravcov (špeditérov), informačná podpora logistických operácií. Dôraz je kladený na optimalizáciu logistických riešení v oblasti dopravy, skladovania a manipulácie s nákladom, riadenie informačných tokov, ktoré sprevádzajú logistické operácie.

DOPRAVA V ZÁSOBOVACÍCH REŤAZCOCH

AKÁ JE ÚLOHA DOPRAVY V LOGISTIKE?

Charakteristickými znakmi fungovania dopravných podnikov v trhovom hospodárstve sú také objektívne okolnosti, akými sú vytvorenie trhu dopravných služieb, zvýšená konkurencia medzi podnikmi a rôznymi druhmi dopravy a sprísnenie požiadaviek na tarify a kvalitu dopravných služieb na strane spotrebiteľov. Modernú prax prepravy z pohľadu logistickej služby možno zároveň stručne sformulovať takto: „správny produkt v požadovanej kvalite a množstve v danom čase a pri optimálnych nákladoch“. Takmer vo všetkých krajinách pripadá významný podiel nákladov na logistiku na dopravnú zložku, preto by manažment logistiky mal venovať zvýšenú pozornosť optimalizácii dopravných riešení. Podľa rôznych odhadov sa prepravné náklady pohybujú od 20 do 70 % z celkových logistických nákladov, pričom dopravná zložka v cene tovaru sa mení v závislosti od typu produktu: 2-3 % pri elektronike, 5-6 % pri potravinách, prepravné náklady na prepravu tovaru sa pohybujú v rozmedzí od 20 do 70 % z celkových nákladov na logistiku. 7 -12% pre stroje a zariadenia, 40-60% pre suroviny, 80-85% pre minerálne stavebné materiály a môže dosiahnuť až 300% výrobných nákladov pre rôzne priemyselné odvetvia a firmy.

Osobitnú úlohu pri formovaní a rozvoji logistiky u nás má doprava. Vnútroštátne dopravné a špedičné podniky zapojené do medzinárodnej prepravy tovaru ako prvé pocítili potrebu zavedenia moderných logistických technológií pre prepravu a manipuláciu s nákladom: intermodálne, multimodálne a terminálové systémy prepravy tovaru, dopravné technológie LT a „door-to-door“, moderné telekomunikačné systémy na sprevádzanie nákladnej dopravy atď. Veľké ruské podniky verejnej a súkromnej dopravy a špedície začali aktívne vytvárať siete terminálov, distribučné a logistické centrá, informačné a počítačové podporné systémy pre logistické služby. Napriek tomu sa potenciál logistiky v dopravnom komplexe dostatočne nevyužíva.

Analýza stavu dopravného a terminálového a skladového komplexu vo väčšine ruských regiónov umožnila identifikovať tieto nedostatky v dopravných a logistických službách:

- nedostatočné prepracovanie marketingových stratégií fungovania dopravného komplexu;

- nízka kvalita logistických služieb, ktoré nespĺňajú medzinárodné štandardy;

- nízka úroveň rozvoja výrobno-technickej základne, infraštruktúry dopravných služieb, informačných systémov na podporu logistického procesu pri preprave;

- chýbajúca jednotná inovačná a investičná politika;

- zložitosť a nedokonalosť existujúcich systémov správy dokumentov a colných postupov na odbavenie nákladu;

- nízka úroveň interakcie a informačnej komunikácie medzi účastníkmi prepravného procesu, terminálmi, skladmi, colnicami, inými podnikmi a spotrebiteľmi ich služieb;

- výrazná nejednotnosť záujmov partnerov v dopravnej a logistickej službe;

- chýbajúci jednotný regulačný rámec, moderné zákony v oblasti dopravnej logistiky;

- nedostatok moderných logistických technológií pre špedičnú činnosť.

Moderné poňatie nákladnej dopravy u nás sa výrazne zmenilo s rozvojom trhových vzťahov z priemyslu zrovnoprávneného s priemyselnými odvetviami hospodárstva na sektor služieb - dopravnú službu. Spotrebitelia prepravných služieb si preto volia také spôsoby prepravy a spôsoby prepravy, ktoré by poskytovali najlepšiu kvalitu logistických služieb.

Prepravná služba v moderných podmienkach zahŕňa nielen prepravu tovaru od dodávateľa k spotrebiteľovi, ale aj veľké množstvo špedičných, informačných a transakčných operácií, služby pre manipuláciu s nákladom, poistenie, bezpečnosť atď. Preto môžeme povedať, že doprava - je logistická funkcia spojená s pohybom produktov určitým vozidlom alebo prostriedkom podľa určitej technológie v dodávateľskom reťazci a pozostávajúca naopak z logistických operácií a funkcií, vrátane zasielania, manipulácie s nákladom, balenia, prevodu vlastníctva tovar, poistenie rizika, colné konanie atď.

Preprava pre väčšinu priemyselných a obchodných podnikov nie je kľúčovou kompetenciou, preto je často outsourcovaná špecializovanými spoločnosťami – logistickými sprostredkovateľmi, pričom hlavnými v preprave sú dopravcovia a špeditéri.

1. Dopravná logistika rieši problémy s tým spojené

a) s pohybom tovaru rôznymi dopravnými prostriedkami

b) s nákupom a evidenciou vozidiel

c) so zakladaním, registráciou a organizáciou činnosti dopravných a zasielateľských podnikov

2. Úlohou manažéra logistiky v oblasti dopravy nie je

a) koordinácia prepravného procesu so skladovými a výrobnými procesmi

b) organizovanie pohybu tovaru v rámci skladu

c) smerovanie prepravy a kontrola pohybu nákladu v tranzite

3. Úlohu dopravy v logistickom dodávateľskom reťazci tovaru určuje skutočnosť, že

a) v štruktúre logistických nákladov prevládajú náklady na prepravu surovín, materiálov, hotových výrobkov

b) doprava má významný vplyv na náklady v hlavnej činnosti prepravných spoločností

c) značný počet spoločností vlastní vozidlá

4. Doručovanie nákladu pomocou technológie Just in time

a) vhodné na realizáciu vo všetkých prípadoch na uspokojenie dopytu po rôznych produktoch, materiáloch, surovinách

b) vyžaduje značné náklady na údržbu skladov

c) zvyšuje zaťaženie administratívneho aparátu plánovania, kontroly a dispečingu dodávok

5. V prvom rade platia zásady logistiky

a) pri preprave nebezpečného tovaru

b) pri dodávke sypkých surovín

c) pri dodávaní hodnotného high-tech tovaru

6. Proces dodania tovaru spotrebiteľom nie je zložitý, keď

a) zväčšenie sortimentu tovaru

b) zvýšenie množstva dodaného tovaru

c) rozšírenie geografie distribúcie produktov

d) rast počtu spotrebiteľov

7. Kontajnerizácia a balenie

a) komplikujú technológiu dodávky tovaru a zároveň zvyšujú jej efektivitu

b) zjednodušiť technológiu dodania tovaru a nevyžadovať dodatočné vybavenie a dodatočné operácie s tovarom od odosielateľa a príjemcu

c) nemajú vplyv na náročnosť technológie dodania tovaru

8. Ktorá skupina prepravy sa neprideľuje pri triedení podľa účelu

a) verejná doprava poskytujúca prepravné služby majiteľom nákladu na komerčnom základe

b) preprava patriaca vlastníkom tovaru a zabezpečovanie ich prepravných potrieb

c) vozidlá vo vlastníctve špecializovaných špedičných spoločností

9. Vlastníci nákladu využívajú pri svojej činnosti spôsob prepravy

a) minimálny modálny

b) multimodálne

c) kvázi-modálne

10. Multimodálna preprava sa zvyčajne chápe ako

a) dodanie nákladu viacerými spôsobmi dopravy

b)

c) dodávka nákladu pomocou integrovaných technológií pre prekládku a skladové spracovanie

d) dodanie nákladu akýmkoľvek druhom dopravy s povinnou účasťou automobilu

11. Unimodálnou dopravou sa zvyčajne rozumie napr

a) doručovanie viacerými druhmi dopravy nákladu formovaného do nákladových jednotiek - "jednotiek"

b) dodanie tovaru jedným spôsobom dopravy

c) dodávka nákladu pomocou jednotných technológií prekládky a skladového spracovania

12. Pre prepravu tovaru viacerými druhmi dopravy sa pojem nepoužíva

a) multimodálna doprava

b) intermodálnej dopravy

c) multimodálna doprava

d) kombinovaná doprava

e) unimodálna doprava

13. Výhodou multimodálnej prepravy je

a) lacnejšie doručenie

b)

c) jednoduchosť organizácie

14. Výhodou unimodálnej dopravy je

a) lacnejšie doručenie

b)žiadne prebíjacie operácie

c) doručenie práve včas

15. Čo neuľahčuje unimodálnu prepravu

a) zbytočná koordinácia prepravných podmienok medzi viacerými účastníkmi

b) zníženie počtu papierovačiek

c) vylúčenie osád s inými druhmi dopravy

d) používanie spôsobov dopravy s nízkymi nákladmi na dopravu

16. Atraktívnosť multimodálnej dopravy je zabezpečená o

a) zbytočná koordinácia prepravných podmienok medzi viacerými účastníkmi

b) zníženie počtu papierovačiek

c) vylúčenie osád s inými druhmi dopravy

d) používanie spôsobov dopravy s nízkymi nákladmi na dopravu

Téma 2. Charakteristika druhov dopravy

17. Medzi znaky železničnej dopravy patrí

a) pravidelnosť dopravy a trvalo udržateľné dopravné spojenie medzi regiónmi

b) väčšia manévrovateľnosť a mobilita

c) vysoká rýchlosť dodania nákladu

e) vysoké náklady pri preprave

18. Medzi znaky cestnej dopravy patrí

a) vysoká nosnosť a nosnosť

b) nízka energetická náročnosť dopravy

d) významný environmentálny vplyv na životné prostredie

e) nízke náklady na prepravu 1 tony nákladu

19. Medzi znaky vodnej dopravy patrí

vysoké náklady na prepravu 1 tony nákladu

obmedzenie možnosti prepravy klimatickými podmienkami

relatívne nízka spotreba paliva

20. Charakteristiky leteckej dopravy nezahŕňajú

nízka energetická náročnosť a náklady na dopravu

vysoká rýchlosť dodania tovaru

minimálny čas strávený na ceste

vysoké náklady na dopravu

malá nosnosť

21. Kritérium maximálnej prepravnej kapacity najlepšie spĺňa

automobilová doprava

železničná doprava

vodná doprava

vzdušná preprava

22. Kritérium pripravenosti na prepravu v ľubovoľnom časovom bode najlepšie spĺňa

a) cestná doprava

b) železničná doprava

c) vodná doprava

d) letecká doprava

23. Kritérium minimálnych nákladov na prepravu 1 tony nákladu najlepšie spĺňa

a) cestná doprava

b) železničná doprava

c) vodná doprava

d) letecká doprava

24. Kritérium minimálneho času, ktorý náklad strávi tranzitom, najlepšie spĺňa

a) cestná doprava

b) železničná doprava

c) vodná doprava

d) letecká doprava

25. Najmenej spĺňa kritérium minimálneho času, ktorý náklad strávi tranzitom

a) cestná doprava

e) železničná doprava

b) vodná doprava

c) letecká doprava

26. Najmenej spĺňa kritérium minimálneho rizika neskorého doručenia

a) cestná doprava

b) železničná doprava

b) vodná doprava

c) letecká doprava

Úvod. 2

1. Základné ustanovenia teórie informačnej bezpečnosti. 5

1.1 Klasifikácia hrozieb informačnej bezpečnosti. 5

1.2 Najčastejšie hrozby.. 9

1.3 Softvérové útoky. jedenásť

1.4 Škodlivý softvér. trinásť

1.5 Klasifikácia bezpečnostných opatrení KS.. 14

2. Základné metódy a prostriedky ochrany informácií v sieťach. devätnásť

2.1 Fyzická ochrana informácií. devätnásť

2.2 Hardvérová ochrana informácií v CS .. 22

2.3 Softvér informačnej bezpečnosti v CS .. 24

3. Metódy a prostriedky informačnej bezpečnosti v telekomunikačných sieťach podniku "Vestel". 44

3.1 Charakteristika podniku a podnikovej siete. 44

3.2 Organizačné a právne zabezpečenie ochrany informácií. 46

3.3 Ochrana informácií v podnikovej sieti „Vestel“ na úrovni operačného systému.. 48

3.4 Ochrana informácií pred neoprávneným prístupom. 52

3.5 Antivírusová ochrana. 57

Záver. 64

Slovník pojmov. 68

Zoznam použitých zdrojov. 70

Zoznam skratiek. 74

Príloha A.. 75

Príloha B. 76

Príloha B.. 77

Príloha D. 78

Úvod

Problém informačnej bezpečnosti nie je ani zďaleka nový. Ľudia sa to snažili vyriešiť už od pradávna.

Na úsvite civilizácie sa cenné informácie uchovávali v hmotnej podobe: boli vysekané na kamenných tabuľkách, neskôr boli zapísané na papier. Na ich ochranu boli použité rovnaké hmotné predmety: múry, priekopy.

Informácie sa často prenášali cez posol a sprevádzali ich strážcovia. A tieto opatrenia sa ospravedlňovali, keďže jediný spôsob, ako získať informácie od niekoho iného, bolo ukradnúť ich. Bohužiaľ, fyzická ochrana mala veľkú nevýhodu. Pri zachytávaní správy nepriatelia rozpoznali všetko, čo v nej bolo napísané. Dokonca aj Julius Caesar sa rozhodol chrániť cenné informácie v procese prenosu. Vynašiel Caesarovu šifru. Táto šifra umožňovala posielať správy, ktoré v prípade zachytenia nikto nedokázal prečítať.

Tento koncept bol vyvinutý počas druhej svetovej vojny. Nemecko používalo stroj s názvom Enigma na šifrovanie správ posielaných vojenským jednotkám.

Samozrejme, spôsob ochrany informácií sa neustále mení tak, ako sa mení naša spoločnosť a technológie. Vznik a rozšírené používanie počítačov viedlo k tomu, že väčšina ľudí a organizácií začala uchovávať informácie v elektronickej forme. Takéto informácie bolo potrebné chrániť.

Začiatkom 70. rokov. V 20. storočí David Bell a Leonard La Padula vyvinuli bezpečnostný model pre počítačové operácie. Tento model vychádzal z vládnej koncepcie stupňov utajenia informácií (neutajené, dôverné, tajné, prísne tajné) a stupňov utajenia. Ak osoba (subjekt) mala úroveň previerky vyššiu ako úroveň spisu (objektu) podľa klasifikácie, potom získala prístup k spisu, inak bol prístup zamietnutý. Tento koncept našiel svoju implementáciu v štandarde 5200.28 „Trusted Computing System Evaluation Criteria“ (TCSEC) („Kritérium hodnotenia bezpečnosti počítačových systémov“), ktorý v roku 1983 vyvinulo Ministerstvo obrany USA. Pre farbu obálky dostala názov „Oranžová kniha“.

„Oranžová kniha“ definovala požiadavky na funkčnosť a zabezpečenie pre každú sekciu. Systém musel spĺňať tieto požiadavky, aby splnil určitú úroveň certifikácie.

Vyplnenie záručných požiadaviek pre väčšinu bezpečnostných certifikátov bolo časovo a finančne náročné. Výsledkom je, že len veľmi málo systémov bolo certifikovaných na vyššiu úroveň ako C2 (v skutočnosti iba jeden systém bol certifikovaný na úroveň A1 – Honeywell SCOMP).

Pri vývoji iných kritérií boli urobené pokusy oddeliť funkčné požiadavky od požiadaviek na zabezpečenie. Tento vývoj bol zahrnutý do nemeckej zelenej knihy v roku 1989, kanadských kritérií v roku 1990, kritérií hodnotenia bezpečnosti informačných technológií (ITSEC) v roku 1991 a federálnych kritérií (známych ako spoločné kritériá – „všeobecné kritériá“) v roku 1992. štandard ponúka svoj vlastný spôsob certifikácie bezpečnosti počítačových systémov.

Jedným z problémov spojených s kritériami hodnotenia bezpečnosti systémov bolo nepochopenie mechanizmov fungovania siete. Keď sa počítače zlúčia, k starým bezpečnostným problémom sa pridajú nové. „Oranžová kniha“ nezohľadňovala problémy, ktoré vznikajú pri pripájaní počítačov k spoločnej sieti, a tak sa v roku 1987 objavila TNI (Trusted Network Interpretation) alebo „Červená kniha“. „Červená kniha“ zachovala všetky bezpečnostné požiadavky z „Oranžovej knihy“, bol urobený pokus riešiť sieťový priestor a vytvoriť koncepciu sieťovej bezpečnosti. Bohužiaľ, „Červená kniha“ spájala aj funkčnosť so zárukou. TNI hodnotilo len niekoľko systémov a žiadny z nich nebol komerčne úspešný.

Dnes sú problémy ešte vážnejšie. Organizácie začali používať bezdrôtové siete, ktorých vzhľad „Červená kniha“ nemohla predvídať. Pre bezdrôtové siete sa certifikát Červenej knihy považuje za zastaraný.

Technológie počítačových systémov a sietí sa vyvíjajú príliš rýchlo. V súlade s tým sa rýchlo objavujú aj nové spôsoby ochrany informácií. Preto je téma mojej kvalifikačnej práce „Metódy a prostriedky ochrany informácií v sieťach“ veľmi aktuálna.

Predmetom výskumu sú informácie prenášané cez telekomunikačné siete.

Predmetom štúdia je informačná bezpečnosť sietí.

Hlavným účelom kvalifikačnej práce je štúdium a analýza metód a prostriedkov ochrany informácií v sieťach.

Na dosiahnutie tohto cieľa je potrebné vyriešiť niekoľko úloh:

Zvážte bezpečnostné hrozby a ich klasifikáciu;

Charakterizovať metódy a prostriedky ochrany informácií v sieti, ich klasifikáciu a aplikačné vlastnosti;

Odhaliť možnosti fyzickej, hardvérovej a softvérovej ochrany informácií v CS, identifikovať ich výhody a nevýhody;

Zvážte metódy, metódy a prostriedky ochrany informácií v podnikovej sieti (na príklade podniku Vestel).

1.1 Klasifikácia hrozieb informačnej bezpečnosti

Pod hrozbou informačnej bezpečnosti v počítačovej sieti (KN) sa rozumie udalosť alebo čin, ktorý môže spôsobiť zmenu vo fungovaní KN spojenú s narušením bezpečnosti informácií v nej spracúvaných.

Zraniteľnosť informácií je možnosť vzniku takého stavu, v ktorom sú vytvorené podmienky na realizáciu hrozieb informačnej bezpečnosti.

Útok na CS je akcia vykonaná narušiteľom, ktorá spočíva vo vyhľadávaní a využívaní konkrétnej zraniteľnosti. Inými slovami, útok na CS je realizáciou ohrozenia bezpečnosti informácií v ňom.

Problémy, ktoré vznikajú s bezpečnosťou prenosu informácií pri práci v počítačových sieťach, možno rozdeliť do troch hlavných typov:

zachytenie informácií - integrita informácií je zachovaná, ale je narušená ich dôvernosť;

úprava informácií - pôvodná správa sa zmení alebo úplne nahradí inou a odošle sa adresátovi;

Zmena autorstva informácií. Tento problém môže mať vážne následky. Niekto môže napríklad poslať e-mail pod menom niekoho iného (tento typ podvodu sa bežne nazýva spoofing) alebo webový server môže predstierať, že je elektronický obchod, prijímať objednávky, čísla kreditných kariet, ale neposielať žiadny tovar.

Špecifickosť počítačových sietí z hľadiska ich zraniteľnosti je spojená najmä s prítomnosťou intenzívnej informačnej interakcie medzi územne rozptýlenými a heterogénnymi (rôznorodými) prvkami.

Zraniteľné sú doslova všetky hlavné štrukturálne a funkčné prvky CS: pracovné stanice, servery (hostiteľské stroje), medzisieťové mosty (brány, ústredne), komunikačné kanály atď.

Je známe veľké množstvo rôznych hrozieb pre bezpečnosť informácií rôzneho pôvodu. V literatúre existuje mnoho rôznych klasifikácií, kde sa ako kritériá delenia používajú typy generovaných nebezpečenstiev, stupeň nekalých úmyslov, zdroje hrozieb atď. Jedna z najjednoduchších klasifikácií je znázornená na obr. jeden.

Ryža. 1. Všeobecná klasifikácia bezpečnostných hrozieb.

Prírodné ohrozenia sú ohrozenia spôsobené vplyvom na CS a jej prvkov objektívnych fyzikálnych procesov alebo prírodných katastrof, ktoré sú nezávislé od človeka.

Umelé hrozby sú hrozby pre COP spôsobené ľudskou činnosťou. Medzi nimi, na základe motivácie činov, môžeme rozlíšiť:

neúmyselné (neúmyselné, náhodné) ohrozenia spôsobené chybami v návrhu CS a jeho prvkov, chybami v softvéri, chybami v činnosti personálu atď.;

úmyselné (úmyselné) hrozby spojené so sebeckými ašpiráciami ľudí (votrelcov).

Zdroje ohrozenia vo vzťahu k CS môžu byť externé alebo interné (súčasť samotného CS - jeho hardvér, programy, personál).

Zložitejšia a podrobnejšia klasifikácia hrozieb je uvedená v prílohe A.

Z analýzy negatívnych dôsledkov implementácie hrozieb vyplýva povinná identifikácia možných zdrojov hrozieb, zraniteľností, ktoré prispievajú k ich prejavu, a spôsobov implementácie. A potom reťaz prerastie do obvodu znázorneného na obr. 2.

Ryža. 2. Model implementácie hrozieb informačnej bezpečnosti.

Ohrozenia sú klasifikované podľa možnosti spôsobiť škodu subjektu vzťahov v rozpore s bezpečnostnými cieľmi. Škodu môže spôsobiť akýkoľvek subjekt (trestný čin, zavinenie alebo nedbanlivosť), ako aj stať sa následkom, ktorý nezávisí od predmetu prejavov. Nie je toľko hrozieb. Pri zabezpečovaní dôvernosti informácií môže ísť o odcudzenie (skopírovanie) informácií a prostriedkov na ich spracovanie, ako aj o ich stratu (neúmyselná strata, únik). Pri zabezpečovaní integrity informácií je zoznam hrozieb nasledovný: modifikácia (skreslenie) informácií; odmietnutie pravosti informácií; uvádzanie nepravdivých informácií. Pri zabezpečení dostupnosti informácií je možné ich zablokovať, prípadne zničiť samotné informácie a prostriedky ich spracovania.

Všetky zdroje hrozieb možno rozdeliť do tried podľa typu média a triedy do skupín podľa miesta (obr. 3a). Zraniteľnosť možno rozdeliť aj na triedy podľa príslušnosti k zdroju zraniteľností a triedy na skupiny a podskupiny podľa prejavov (obr. 3b). Spôsoby implementácie možno rozdeliť do skupín podľa metód implementácie (obr. 3c). Zároveň je potrebné vziať do úvahy, že samotný pojem „metóda“ je použiteľný len pri zvažovaní realizácie hrozieb antropogénnymi zdrojmi. Pri technogénnych a prírodných zdrojoch sa tento pojem transformuje na pojem „predpoklad“.

Ryža. 3. Štruktúra klasifikácií: a) "Zdroje ohrozenia"; b) „zraniteľnosti“; c) "Spôsoby implementácie"

Klasifikácia možností implementácie hrozieb (útokov) je súbor možných akcií zdroja hrozby určitými spôsobmi implementácie s využitím zraniteľností, ktoré vedú k realizácii cieľov útoku. Účel útoku sa nemusí zhodovať s účelom realizácie hrozieb a môže byť zameraný na získanie medzivýsledku potrebného na dosiahnutie ďalšej realizácie hrozby. V prípade takéhoto rozporu sa útok považuje za štádium prípravy na vykonanie úkonov smerujúcich k realizácii hrozby, t.j. ako „prípravu na spáchanie“ protiprávneho činu. Výsledkom útoku sú dôsledky, ktoré sú realizáciou hrozby a/alebo prispievajú k takejto implementácii.

Východiskovým podkladom pre hodnotenie a analýzu bezpečnostných hrozieb pri práci v sieti sú výsledky dotazovania sa subjektov vzťahov, zameraných na pochopenie smerovania ich činnosti, údajných priorít bezpečnostných cieľov, úloh riešených v sieti a podmienok pre umiestnenie a fungovanie siete.

Najčastejšími a najnebezpečnejšími (z hľadiska výšky škody) sú neúmyselné chyby bežných používateľov, operátorov, správcov systému a iných osôb obsluhujúcich počítačovú sieť.

Niekedy sú takéto chyby skutočne hrozbami (nesprávne zadané údaje alebo chyba v programe, ktorá spôsobila pád systému), niekedy vytvárajú zraniteľnosti, ktoré môžu útočníci využiť (zvyčajne ide o administratívne chyby). Podľa niektorých správ je až 65 % strát výsledkom neúmyselných chýb.

Požiare a záplavy neprinášajú toľko problémov ako negramotnosť a nedbalosť v práci.

Je zrejmé, že najradikálnejším spôsobom, ako sa vysporiadať s neúmyselnými chybami, je maximálna automatizácia a prísna kontrola.

Ostatné hrozby prístupnosti možno klasifikovať podľa komponentov CS, na ktoré sú hrozby zamerané:

zlyhanie používateľa;

zlyhanie vnútornej siete;

zlyhanie podpornej infraštruktúry.

Vo vzťahu k používateľom sa zvyčajne zvažujú nasledujúce hrozby:

neochota pracovať s informačným systémom (najčastejšie sa prejavuje, keď je potrebné zvládnuť nové funkcie a keď existuje rozpor medzi požiadavkami používateľa a skutočnými možnosťami a technickými vlastnosťami);

neschopnosť pracovať so systémom z dôvodu nedostatočnej odbornej prípravy (nedostatočná všeobecná počítačová gramotnosť, neschopnosť interpretovať diagnostické správy, neschopnosť pracovať s dokumentáciou a pod.);

nemožnosť práce so systémom z dôvodu nedostatočnej technickej podpory (neúplná dokumentácia, nedostatok referenčných informácií atď.).

Hlavnými zdrojmi vnútorných porúch sú:

odchýlka (náhodná alebo úmyselná) od stanovených pravidiel prevádzky;

vyradenie systému z bežnej prevádzky v dôsledku náhodného alebo úmyselného konania používateľov alebo personálu údržby (prekročenie odhadovaného počtu požiadaviek, nadmerné množstvo spracovávaných informácií atď.);

chyby počas (re)konfigurácie systému;

zlyhania softvéru a hardvéru;

zničenie údajov;

zničenie alebo poškodenie zariadenia.

V súvislosti s podpornou infraštruktúrou sa odporúča zvážiť nasledujúce hrozby:

narušenie (náhodné alebo úmyselné) komunikačných systémov, napájania, vody a/alebo tepla, klimatizácie;

zničenie alebo poškodenie priestorov;

nemožnosť alebo neochota obsluhy a/alebo užívateľov plniť si svoje povinnosti (občianske nepokoje, dopravné nehody, teroristický čin alebo jeho hrozba, štrajk a pod.).

Takzvaní „urazení“ zamestnanci – súčasní aj bývalí – sú veľmi nebezpeční. Spravidla sa snažia poškodiť organizáciu - „páchateľa“, napríklad:

poškodenie zariadenia;

vybudovať logickú bombu, ktorá časom zničí programy a/alebo dáta;

vymazať údaje.

Urazení zamestnanci, dokonca aj bývalí, sú oboznámení s pravidlami v organizácii a sú schopní spôsobiť značné škody. Je potrebné zabezpečiť, aby pri odchode zamestnanca boli zrušené jeho prístupové práva (logické a fyzické) k informačným zdrojom.

Agresívna spotreba zdrojov (zvyčajne šírka pásma siete, výpočtový výkon procesorov alebo RAM) môže byť použitá ako prostriedok na vyradenie siete z bežnej prevádzky. Podľa miesta zdroja hrozby sa takáto spotreba delí na lokálnu a vzdialenú. Pri nesprávnych výpočtoch v konfigurácii systému môže lokálny program takmer monopolizovať procesor a / alebo fyzickú pamäť, čím sa rýchlosť vykonávania iných programov zníži na nulu.

Najjednoduchším príkladom vzdialenej spotreby zdrojov je útok SYN flood. Ide o pokus preplniť serverovú "polootvorenú" tabuľku TCP spojení (nadväzovanie spojení začína, ale nekončí). Takýto útok prinajmenšom sťažuje legitímnym používateľom nadväzovanie nových spojení, to znamená, že server sa zdá byť nedostupný.

Siete, ktoré prijímajú ping pakety s vysielacími adresami, sú zraniteľné voči útoku "Papa Smurf". Odpovede na takéto pakety „požierajú“ šírku pásma.

V poslednej dobe sa spotreba vzdialených zdrojov prejavuje obzvlášť nebezpečnou formou - ako koordinované distribuované útoky, keď sú na server odosielané úplne legálne požiadavky na pripojenie a / alebo službu z mnohých rôznych adries maximálnou rýchlosťou. Za začiatok „módy“ takýchto útokov možno považovať február 2000, keď sa obeťami stali viaceré najväčšie systémy elektronického obchodu (presnejšie vlastníci a používatelia systémov). Ak dôjde k chybnému výpočtu architektúry vo forme nerovnováhy medzi šírkou pásma siete a výkonom servera, potom je mimoriadne ťažké brániť sa distribuovaným útokom na dostupnosť.

Zraniteľnosť vo forme softvérových a hardvérových chýb môže byť použitá na vyradenie systémov z bežnej prevádzky. Napríklad známa chyba v procesore Pentium I umožnila lokálnemu používateľovi „zavesiť“ počítač vydaním špecifického príkazu, takže pomáha iba hardvérový RESET.

Program "Teardrop" na diaľku "zavesí" počítače využívaním chyby v zostavovaní fragmentovaných IP paketov.

1.4 Škodlivý softvér

Jednou z najnebezpečnejších metód vykonávania útokov je vnášanie škodlivého softvéru do napadnutých systémov.

Rozlišujú sa tieto aspekty malvéru:

škodlivá funkcia;

spôsob distribúcie;

externá prezentácia.

Časť, ktorá vykonáva deštrukčnú funkciu, je určená pre:

zavedenie iného škodlivého softvéru;

získanie kontroly nad napadnutým systémom;

agresívna spotreba zdrojov;

úprava alebo zničenie programov a/alebo údajov.

Podľa distribučného mechanizmu existujú:

Vírusy - kód, ktorý má schopnosť šíriť sa (prípadne so zmenami) vložením do iných programov;

"červy" - kód schopný samostatne, teda bez zavedenia do iných programov, spôsobiť šírenie svojich kópií po sieti a ich spustenie (aktivácia vírusu vyžaduje spustenie infikovaného programu).

Vírusy sa zvyčajne šíria lokálne, v rámci hostiteľa; vyžadujú externú pomoc, ako je odoslanie infikovaného súboru, na prenos cez sieť. Worms, na druhej strane, sú zamerané predovšetkým na cestovanie po sieti.

Niekedy samotná distribúcia škodlivého softvéru spôsobuje agresívnu spotrebu zdrojov, a preto je škodlivou funkciou. Napríklad „červy“ „požierajú“ šírku pásma siete a prostriedky poštového systému.

Škodlivý kód, ktorý vyzerá ako funkčne užitočný program, sa nazýva trójsky kôň. Napríklad z obyčajného programu, ktorý je infikovaný vírusom, sa stane trójsky kôň; niekedy sú trójske kone ručne vyrobené a podsúvané dôverčivým používateľom v nejakom atraktívnom balíku (zvyčajne pri návšteve sietí na zdieľanie súborov alebo herných a zábavných stránok).

1.5 Klasifikácia bezpečnostných opatrení CS

Podľa spôsobov realizácie sa všetky opatrenia na zaistenie bezpečnosti počítačových sietí delia na: právne (legislatívne), morálne a etické, organizačné (administratívne), fyzické, technické (hardvérové a softvérové).

Opatreniami právnej ochrany sú zákony, vyhlášky a nariadenia platné v danej krajine, ktoré upravujú pravidlá nakladania s informáciami, upravujú práva a povinnosti účastníkov informačných vzťahov v procese ich spracúvania a používania, ako aj zakladajú zodpovednosť za porušenie týchto pravidlá, čím sa zabráni zneužitiu informácií a pôsobí ako odstrašujúci prostriedok pre potenciálnych porušovateľov.

Morálne a etické protiopatrenia zahŕňajú normy správania, ktoré sa tradične vyvíjali alebo sa vyvíjajú, keď sa počítačové siete šíria v krajine alebo spoločnosti. Tieto normy väčšinou nie sú záväzné ako legislatívne schválené normatívne akty, avšak ich nedodržiavanie zvyčajne vedie k poklesu autority, prestíže osoby, skupiny osôb alebo organizácie. Morálne a etické normy môžu byť nepísané (napríklad všeobecne uznávané normy čestnosti, vlastenectva atď.), ako aj písané, teda formalizované v nejakom súbore (charite) pravidiel alebo nariadení.

Organizačné (administratívne) ochranné opatrenia sú organizačné opatrenia, ktoré upravujú fungovanie systému spracovania údajov, využívanie jeho zdrojov, činnosti personálu, ako aj postup interakcie používateľov so systémom tak, aby čo najviac bránili alebo vylúčiť možnosť implementácie bezpečnostných hrozieb. Tie obsahujú :

činnosti vykonávané pri projektovaní, výstavbe a vybavení sietí a iných objektov systémov spracovania údajov;

opatrenia na rozvoj pravidiel pre prístup používateľov k sieťovým zdrojom (vývoj bezpečnostnej politiky);

činnosti vykonávané pri výbere a školení personálu;

organizácia bezpečnosti a spoľahlivej kontroly prístupu;

organizovanie účtovníctva, uchovávanie, používanie a ničenie dokumentov a médií s informáciami;

distribúcia podrobností o kontrole prístupu (heslá, šifrovacie kľúče atď.);

organizácia explicitnej a skrytej kontroly nad prácou používateľov;

činnosti vykonávané pri navrhovaní, vývoji, opravách a úpravách zariadení a softvéru a pod.

Opatrenia fyzickej ochrany sú založené na použití rôznych druhov mechanických, elektro- alebo elektronicko-mechanických zariadení a štruktúr, špeciálne navrhnutých na vytváranie fyzických prekážok na možných cestách prieniku a prístupu potenciálnych narušiteľov k sieťovým komponentom a chráneným informáciám, ako aj technické prostriedky vizuálneho pozorovania, komunikácie a bezpečnostného poplachu.

Technické (hardvérové) ochranné opatrenia sú založené na použití rôznych elektronických zariadení, ktoré sú súčasťou CS a plnia (samostatne alebo v kombinácii s inými prostriedkami) ochranné funkcie.

Metódy ochrany softvéru sú určené na priamu ochranu informácií v troch oblastiach: a) hardvér; b) softvér; c) dátové a riadiace príkazy.

Na ochranu informácií pri ich prenose sa zvyčajne používajú rôzne spôsoby šifrovania údajov pred ich vložením do komunikačného kanála alebo na fyzické médium s následným dešifrovaním. Ako ukazuje prax, šifrovacie metódy dokážu spoľahlivo skryť význam správy.

Všetky ochranné programy, ktoré riadia prístup k informáciám o strojoch, fungujú na princípe odpovedí na otázky: kto môže vykonávať aké operácie a na akých údajoch.

Prístup možno definovať ako:

všeobecné (bezpodmienečne poskytované každému užívateľovi);

odmietnutie (bezpodmienečné odmietnutie, napríklad povolenie na vymazanie určitej informácie);

závislá od udalosti (riadená udalosťou);

závisí od obsahu údajov;

závislé od stavu (dynamický stav počítačového systému);

závislé od frekvencie (napríklad prístup je povolený používateľovi iba raz alebo určitý počet krát);

menom alebo iným označením používateľa;

závislý od autority;

povolením (napríklad heslom);

postupom.

Medzi účinné opatrenia na boj proti pokusom o neoprávnený prístup patria aj registračné nástroje. Pre tieto účely sú najperspektívnejšie nové účelové operačné systémy široko používané v zahraničí a nazývané monitoring (automatické sledovanie možnej počítačovej hrozby).

Monitoring vykonáva samotný operačný systém (OS) a medzi jeho povinnosti patrí kontrola nad procesmi vstupu-výstupu, spracovania a zničenia informácií o stroji. OS zaznamenáva čas neoprávneného prístupu a softvérové nástroje, ku ktorým sa pristupovalo. Okrem toho bezodkladne upozorní službu počítačovej bezpečnosti na porušenie bezpečnosti počítačového systému so súčasným vydaním potrebných údajov (listingu) na tlač. V poslednej dobe sa v Spojených štátoch amerických a vo viacerých európskych krajinách používajú na ochranu počítačových systémov aj špeciálne podprogramy, ktoré spôsobujú samodeštrukciu hlavného programu, keď sa neoprávnená osoba pokúsi zobraziť obsah súboru s utajovanými skutočnosťami, podobne ako napr. akcia „logickej bomby“.

Bezpečnostné úlohy:

Ochrana informácií v komunikačných kanáloch a databázach pomocou kryptografických metód;

Autentifikácia dátových objektov a používateľov (overenie osôb, ktoré nadväzujú komunikáciu);

Detekcia narušenia integrity dátových objektov;

Zabezpečenie ochrany technických prostriedkov a priestorov, v ktorých sa spracúvajú dôverné informácie, pred únikom cez bočné kanály a pred prípadnými zabudovanými elektronickými zariadeniami na získavanie informácií;

Zabezpečenie ochrany softvérových produktov a počítačových zariadení pred vnesením softvérových vírusov a záložiek do nich;

Ochrana pred neoprávneným zásahom na komunikačnom kanáli zo strany osôb, ktoré nemajú povolené používať šifrovacie nástroje, ale sledujú cieľ ohrozenia tajných informácií a narušenia prevádzky účastníckych staníc;

Organizačné a technické opatrenia zamerané na zaistenie bezpečnosti dôverných údajov.

2. Základné metódy a prostriedky ochrany informácií v sieťach

Je jednoducho nemožné podrobne analyzovať všetky metódy a prostriedky ochrany informácií v rámci WRC. Budem charakterizovať len niektoré z nich.

Opatrenia na fyzickú ochranu informácií zahŕňajú:

ochrana pred ohňom;

ochrana proti vode a hasiacej kvapaline

ochrana pred korozívnymi plynmi;

ochrana pred elektromagnetickým žiarením;

ochrana proti vandalizmu;

ochrana proti krádeži a krádeži;

ochrana proti výbuchu;

ochrana pred padajúcimi úlomkami;

ochrana proti prachu;

ochrana pred neoprávneným vstupom do priestorov.

Aké kroky treba podniknúť na zabezpečenie fyzickej bezpečnosti?

Najprv musíte pripraviť miestnosť, kde budú servery stáť. Povinné pravidlo: server musí byť umiestnený v samostatnej miestnosti, do ktorej má prísne obmedzený okruh ľudí. V tejto miestnosti by mala byť nainštalovaná klimatizácia a dobrý ventilačný systém. Môžete tam umiestniť aj mini-ATS a ďalšie dôležité technické systémy.

Vypnutie nepoužívaných diskových jednotiek, paralelných a sériových portov na serveri je šikovný krok. Je žiaduce utesniť jeho telo. To všetko skomplikuje krádež alebo nahradenie informácií, aj keď sa útočník nejakým spôsobom dostane do serverovne. Nezanedbávajte také triviálne bezpečnostné opatrenia, ako sú železné mreže a dvere, kombinované zámky a kamery, ktoré budú neustále zaznamenávať všetko, čo sa deje v kľúčových priestoroch kancelárie.

Ďalšia typická chyba súvisí so zálohovaním. Každý vie o jeho nevyhnutnosti, ako aj o potrebe mať hasiaci prístroj v prípade požiaru. Z nejakého dôvodu však zabúdajú, že zálohy nemožno ukladať v rovnakej miestnosti ako server. V dôsledku toho, keď sa firmy ubránili informačným útokom, ocitnú sa bezbranné aj pri malom požiari, pri ktorom prezieravo vyrobené kópie zahynú spolu so serverom.

Často, dokonca aj po ochrane serverov, zabúdajú, že všetky druhy drôtov tiež potrebujú ochranu - káblový systém siete. Navyše sa často musíte báť nie votrelcov, ale najbežnejších čističov, ktorí sú zaslúžene považovaní za najhorších nepriateľov miestnych sietí. Najlepším spôsobom ochrany kábla je krabica, ale v zásade bude fungovať každá iná metóda, ktorá vám umožní skryť a bezpečne upevniť drôty. Nemali by ste však stratiť zo zreteľa možnosť pripojiť sa k nim zvonku, aby ste zachytávali informácie alebo vytvárali rušenie, napríklad vybíjaním prúdu. Treba však priznať, že táto možnosť nie je rozšírená a vyskytuje sa len pri porušovaní práce veľkých firiem.

Okrem internetu sú počítače zaradené do ďalšej siete – bežnej elektrickej. S tým je spojená ďalšia skupina problémov súvisiacich s fyzickou bezpečnosťou serverov. Nie je žiadnym tajomstvom, že kvalita moderných energetických sietí nie je ani zďaleka ideálna. Aj keď neexistujú žiadne vonkajšie známky anomálií, veľmi často je napätie v sieti vyššie alebo nižšie ako normálne. Zároveň väčšina ľudí ani netuší, že v ich domácnosti alebo kancelárii sú nejaké problémy s napájaním.

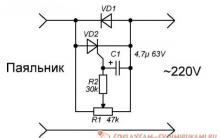

Podpätie je najčastejšou anomáliou a predstavuje asi 85 % z celkového počtu rôznych problémov s napájaním. Jeho obvyklou príčinou je nedostatok elektriny, ktorý je bežný najmä v zimných mesiacoch. Zvýšené napätie je takmer vždy výsledkom nejakej nehody alebo poškodenia elektroinštalácie v miestnosti. Často v dôsledku odpojenia spoločného neutrálneho vodiča sú susedné fázy pod napätím 380 V. Stáva sa tiež, že v dôsledku nesprávneho zapojenia sa v sieti vyskytuje vysoké napätie.

Zdrojmi impulzného a vysokofrekvenčného rušenia môžu byť údery blesku, zapnutie alebo vypnutie silných spotrebiteľov elektriny, nehody v rozvodniach, ako aj prevádzka niektorých domácich elektrických spotrebičov. Najčastejšie sa takéto rušenie vyskytuje vo veľkých mestách a priemyselných oblastiach. Napäťové impulzy s trvaním od nanosekúnd (10~9 s) do mikrosekúnd (10~6 s) môžu dosiahnuť amplitúdu niekoľko tisíc voltov. Najzraniteľnejšie voči takémuto rušeniu sú mikroprocesory a iné elektronické komponenty. Nepotlačený impulzný šum môže často viesť k reštartu servera alebo chybe pri spracovaní údajov. Zabudovaný napájací zdroj počítača samozrejme čiastočne vyhladzuje napäťové rázy, chráni elektronické komponenty počítača pred zlyhaním, ale zvyškové rušenie stále znižuje životnosť zariadenia a tiež vedie k zvýšeniu teploty v serveri. Zdroj.

Na ochranu počítačov pred vysokofrekvenčným impulzným šumom sa používajú prepäťové ochrany (napríklad značky Pilot), ktoré chránia zariadenia pred väčšinou rušení a napäťových rázov. Okrem toho by počítače s dôležitými informáciami mali byť vybavené neprerušiteľným zdrojom napájania (UPS). Moderné modely UPS nielenže udržia počítač v chode pri výpadku prúdu, ale ho aj odpoja od siete, ak je sieťové napájanie mimo dosahu.

2.2 Hardvérová ochrana informácií v CS

Hardvér informačnej bezpečnosti zahŕňa elektronické a elektromechanické zariadenia zahrnuté v technických prostriedkoch CS a vykonávajúce (samostatne alebo v jedinom komplexe so softvérom) niektoré funkcie informačnej bezpečnosti. Kritériom na klasifikáciu zariadenia ako hardvéru, a nie ako technického a technického prostriedku ochrany, je povinné zahrnutie do zloženia technických prostriedkov COP.

Medzi hlavné nástroje hardvérovej informačnej bezpečnosti patria:

Zariadenia na zadávanie informácií identifikujúcich používateľa (magnetické a plastové karty, odtlačky prstov atď.);

Zariadenia na šifrovanie informácií;

Zariadenia zabraňujúce neoprávnenému zapnutiu pracovných staníc a serverov (elektronické zámky a blokovania).

Príklady doplnkovej hardvérovej informačnej bezpečnosti:

Zariadenia na ničenie informácií na magnetických médiách;

Signalizačné zariadenia o pokusoch o neoprávnené akcie používateľov CS atď.

Hardvér si získava čoraz väčšiu pozornosť nielen preto, že je ľahšie chrániť sa pred poškodením a inými náhodnými či zlomyseľnými útokmi, ale aj preto, že hardvérová implementácia funkcií je rýchlejšia ako softvérová a ich cena neustále klesá.

Na trhu hardvérovej ochrany sa objavuje stále viac nových zariadení. Popis elektronického zámku je uvedený nižšie ako príklad.

Elektronický zámok "Sobol"

Sobol, vyvinutý a dodávaný spoločnosťou CJSC NIP Informzashchita, poskytuje nasledujúce ochranné funkcie:

identifikácia a autentifikácia používateľov;

kontrola integrity súborov a fyzických sektorov pevného disku;

blokovanie zavádzania OS z diskety a CD-ROM;

zablokovanie prihlásenia registrovaného užívateľa, keď prekročí stanovený počet neúspešných pokusov o prihlásenie;

registrácia udalostí súvisiacich s bezpečnosťou systému.

Používateľov identifikuje individuálny kľúč v podobe tabletu Touch Memory s pamäťou až 64 KB a autentifikácia sa vykonáva heslom dlhým až 16 znakov.

Kontrola integrity je navrhnutá tak, aby zabezpečila, že používateľské programy a súbory, a najmä systémové súbory OS, neboli upravené útočníkom alebo ním zavedená softvérová karta. Na tento účel v prvom rade vstupuje do hry syntaktický analyzátor súborového systému OS: výpočet referenčných hodnôt a ich kontrola počas načítania je implementovaná v Sobol na hardvérovej úrovni. Konštrukcia zoznamu kontroly integrity objektov sa vykonáva pomocou obslužného programu OS, ktorý v zásade umožňuje programu zachytávača tento zoznam upravovať a je dobre známe, že celková úroveň zabezpečenia systému je určená úrovňou zabezpečenia najslabším článkom.

Softvér na ochranu informácií znamená špeciálne programy zahrnuté v softvéri CS výhradne na vykonávanie ochranných funkcií.

Medzi hlavný softvér pre bezpečnosť informácií patrí:

Programy na identifikáciu a autentifikáciu používateľov CS;

Programy na vymedzenie prístupu používateľov k zdrojom CS;

Programy na šifrovanie informácií;

Programy na ochranu informačných zdrojov (systémový a aplikačný softvér, databázy, počítačové školiace nástroje atď.) pred neoprávnenou úpravou, používaním a kopírovaním.

Je potrebné chápať, že identifikáciou vo vzťahu k zaisteniu informačnej bezpečnosti KS sa rozumie jednoznačné rozpoznanie jedinečného názvu subjektu KS. Autentifikácia znamená potvrdenie, že prezentované meno sa zhoduje s daným subjektom (autentifikácia subjektu).

Softvér na zabezpečenie informácií tiež zahŕňa:

Programy na zničenie zvyškových informácií (v blokoch RAM, dočasných súboroch atď.);

Programy auditu (vedenie denníkov) udalostí súvisiacich s bezpečnosťou COP, na zabezpečenie možnosti obnovy a preukázania vzniku týchto udalostí;

Programy na napodobňovanie práce s páchateľom (rozptyľovanie jeho pozornosti pri získavaní údajne dôverných informácií);

Programy na testovaciu kontrolu bezpečnosti CS atď.

Medzi výhody softvéru na bezpečnosť informácií patria:

jednoduchosť replikácie;

Flexibilita (schopnosť prispôsobiť sa rôznym podmienkam používania, berúc do úvahy špecifiká ohrozenia informačnej bezpečnosti konkrétneho CS);

Jednoduché používanie – niektoré softvérové nástroje, ako napríklad šifrovanie, fungujú v „transparentnom“ (pre používateľa neviditeľnom) režime, zatiaľ čo iné nevyžadujú od používateľa žiadne nové (v porovnaní s inými programami) zručnosti;

Prakticky neobmedzené možnosti ich rozvoja prostredníctvom zmien zohľadňujúcich nové hrozby pre informačnú bezpečnosť.

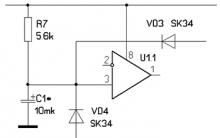

Ryža. 4. Príklad ukotveného bezpečnostného nástroja.

Ryža. 5. Príklad vstavaného nástroja na ochranu softvéru.

Nevýhody softvéru na bezpečnosť informácií zahŕňajú:

Zníženie efektívnosti CS z dôvodu spotreby jej zdrojov potrebných na fungovanie programov ochrany;

Nižší výkon (v porovnaní s podobnými hardvérovými ochranami, ako je šifrovanie);

Ukotvenie mnohých nástrojov na ochranu softvéru (a nie ich zabudovaných do softvéru CS, obr. 4 a 5), čo vytvára základnú možnosť pre narušiteľa ich obísť;

Možnosť škodlivej modifikácie nástrojov ochrany softvéru počas prevádzky CS.

Operačný systém je najdôležitejšou softvérovou súčasťou každého počítača, preto celková bezpečnosť informačného systému do značnej miery závisí od úrovne implementácie bezpečnostnej politiky v jednotlivých OS.

Operačný systém MS-DOS je operačný systém reálneho režimu mikroprocesora Intel, a preto nemôže byť reč o zdieľaní RAM medzi procesmi. Všetky rezidentné programy a hlavný program využívajú rovnaký priestor RAM. Neexistuje žiadna ochrana súborov, je ťažké povedať niečo konkrétne o bezpečnosti siete, pretože v tom štádiu vývoja softvéru sieťové ovládače nevyvíjala spoločnosť MicroSoft, ale vývojári tretích strán.

Rodina operačných systémov Windows 95, 98, Millenium sú klony, pôvodne orientované na prácu v domácich počítačoch. Tieto operačné systémy používajú úrovne privilégií chráneného režimu, ale nevykonávajú žiadne dodatočné kontroly a nepodporujú systémy deskriptorov zabezpečenia. Výsledkom je, že každá aplikácia môže získať prístup k celému množstvu dostupnej pamäte RAM s prístupom na čítanie aj zápis. Opatrenia na zabezpečenie siete sú prítomné, avšak ich implementácia nie je na úrovni. Navyše vo verzii Windows 95 došlo k zásadnej chybe, ktorá umožnila na diaľku viesť k „zamrznutiu“ počítača len v niekoľkých paketoch, čo tiež výrazne podkopalo reputáciu OS; v ďalších verziách bolo podniknutých veľa krokov na zlepšenie zabezpečenia siete tohto klonu.

Generácia operačných systémov Windows NT, 2000 je už oveľa spoľahlivejším vývojom spoločnosti MicroSoft. Sú to skutočne viacužívateľské systémy, ktoré spoľahlivo chránia súbory rôznych používateľov na pevnom disku (šifrovanie dát sa však stále nevykonáva a súbory je možné bez problémov prečítať bootovaním z disku iného operačného systému - napr. MS -DOS). Tieto operačné systémy aktívne využívajú možnosti chráneného režimu procesorov Intel a dokážu spoľahlivo chrániť dáta a kód spracovania pred inými programami, pokiaľ k nim nechce poskytnúť dodatočný prístup mimo procesu.

Počas dlhého obdobia vývoja bolo zohľadnených mnoho rôznych sieťových útokov a bezpečnostných chýb. Opravy k nim vyšli vo forme blokov aktualizácií (anglický service pack).

Ďalšia vetva klonov vyrastá z operačného systému UNIX. Tento OS bol pôvodne vyvinutý ako sieťový a pre viacerých používateľov, a preto okamžite obsahoval nástroje na bezpečnosť informácií. Takmer všetky rozšírené UNIXové klony prešli vo vývoji dlhú cestu a keďže boli upravované, zohľadňovali všetky spôsoby útoku objavené počas tejto doby. Dosť sa osvedčilo: LINUX (S.U.S.E.), OpenBSD, FreeBSD, Sun Solaris. Prirodzene, všetko vyššie uvedené platí pre najnovšie verzie týchto operačných systémov. Hlavné chyby v týchto systémoch už nesúvisia s jadrom, ktoré funguje bezchybne, ale so systémovými a aplikačnými utilitami. Prítomnosť chýb v nich často vedie k strate celej miery bezpečnosti systému.

Hlavné komponenty:

Lokálny bezpečnostný administrátor – zodpovedá za neoprávnený prístup, kontroluje oprávnenie používateľa na prihlásenie do systému, podporuje:

Audit – kontrola správnosti úkonov užívateľa

Account Manager - podpora databázy užívateľov ich akcií a interakcie so systémom.

Bezpečnostný monitor – kontroluje, či má používateľ dostatočné prístupové práva k objektu

Audit log – obsahuje informácie o prihláseniach používateľov, záznamy o práci so súbormi a priečinkami.

Authentication Pack – analyzuje systémové súbory, aby zistil, či boli nahradené. MSV10 je predvolený balík.

Windows XP pridaný:

pre archivované kópie môžete priradiť heslá

ochrana pri výmene súborov

diferenciačný systém ... zadaním hesla a vytvorením používateľského účtu. Archiváciu môže vykonať používateľ, ktorý má takéto práva.

NTFS: Kontrola prístupu k súborom a priečinkom

V XP a 2000 - úplnejšie a hlbšie rozlíšenie prístupových práv používateľov.

EFS - poskytuje šifrovanie a dešifrovanie informácií (súborov a priečinkov) na obmedzenie prístupu k údajom.

Kryptografia je veda o zabezpečení údajov. Hľadá riešenia štyroch dôležitých bezpečnostných problémov – dôvernosti, autentifikácie, integrity a kontroly účastníkov interakcie. Šifrovanie je transformácia údajov do nečitateľnej podoby pomocou šifrovacích-dešifrovacích kľúčov. Šifrovanie vám umožňuje zachovať dôvernosť utajovaním informácií pred tými, ktorým nie sú určené.

Kryptografia sa zaoberá hľadaním a štúdiom matematických metód na transformáciu informácií.

Moderná kryptografia zahŕňa štyri hlavné časti:

symetrické kryptosystémy;

kryptosystémy s verejným kľúčom;

systémy elektronického podpisu;

správa kľúčov.

Hlavnými smermi používania kryptografických metód sú prenos dôverných informácií cez komunikačné kanály (napríklad e-mail), autentifikácia prenášaných správ, ukladanie informácií (dokumenty, databázy) na šifrované médiá.

Šifrovaný disk je kontajnerový súbor, ktorý môže obsahovať akékoľvek iné súbory alebo programy (možno ich nainštalovať a spustiť priamo z tohto zašifrovaného súboru). Tento disk je dostupný až po zadaní hesla pre kontajnerový súbor – vtedy sa na počítači objaví ďalší disk, ktorý systém rozpozná ako logický a práca s ním sa nelíši od práce s iným diskom. Po odpojení disku logický disk zmizne, len sa stane „neviditeľným“.

K dnešnému dňu sú najbežnejšie programy na vytváranie šifrovaných diskov DriveCrypt, BestCrypt a PGPdisk. Každý z nich je spoľahlivo chránený pred vzdialeným hackovaním.

Všetky zmeny informácií v kontajnerovom súbore sa najskôr vyskytujú v RAM, t.j. pevný disk zostáva vždy zašifrovaný. Aj keď počítač zamrzne, tajné údaje zostanú zašifrované;

Programy môžu po určitom čase zablokovať skrytú logickú jednotku;

Všetci sú nedôverčiví k dočasným súborom (swap súbory). Je možné zašifrovať všetky dôverné informácie, ktoré by sa mohli dostať do odkladacieho súboru. Veľmi efektívnou metódou skrytia informácií uložených vo odkladacom súbore je úplné vypnutie, pričom netreba zabúdať ani na zvýšenie RAM počítača;

Fyzika pevného disku je taká, že aj keď niektoré údaje prepíšete inými, predchádzajúci záznam sa úplne nevymaže. Pomocou modernej magnetickej mikroskopie (Magnetic Force Microscopy - MFM) sa dajú stále obnoviť. Pomocou týchto programov môžete bezpečne vymazať súbory z pevného disku bez toho, aby ste zanechali stopy po ich existencii;

Všetky tri programy ukladajú citlivé údaje vo vysoko šifrovanej forme na pevný disk a poskytujú transparentný prístup k týmto údajom z akéhokoľvek aplikačného programu;

Chránia zašifrované kontajnerové súbory pred náhodným vymazaním;

Robia vynikajúcu prácu s trójskymi koňmi a vírusmi.

Pred získaním prístupu do VS sa používateľ musí identifikovať a bezpečnostné mechanizmy siete následne používateľa autentizujú, teda skontrolujú, či je používateľ skutočne tým, za koho sa vydáva. V súlade s logickým modelom ochranného mechanizmu sú lietadlá umiestnené na pracovnom počítači, ku ktorému je užívateľ pripojený prostredníctvom svojho terminálu alebo iným spôsobom. Preto sa postupy identifikácie, autentifikácie a splnomocnenia vykonávajú na začiatku relácie na lokálnej pracovnej stanici.

Následne, keď sa zavedú rôzne sieťové protokoly a pred získaním prístupu k sieťovým zdrojom, môžu byť na niektorých vzdialených pracovných staniciach znovu aktivované procedúry identifikácie, autentifikácie a splnomocnenia na hosťovanie požadovaných zdrojov alebo sieťových služieb.

Keď sa používateľ prihlási do počítačového systému pomocou terminálu, systém si vyžiada jeho meno a identifikačné číslo. V súlade s odpoveďami užívateľa počítačový systém identifikuje užívateľa. V sieti je prirodzenejšie, že objekty, ktoré vytvárajú vzájomné spojenie, sa navzájom identifikujú.

Heslá sú len jedným zo spôsobov autentifikácie. Existujú aj iné spôsoby:

1. Preddefinované informácie, ktoré má používateľ k dispozícii: heslo, rodné číslo, dohoda o používaní špeciálnych kódovaných fráz.

2. Hardvérové prvky, ktoré má používateľ k dispozícii: kľúče, magnetické karty, mikroobvody atď.

3. Charakteristické osobné vlastnosti používateľa: odtlačky prstov, vzor sietnice, veľkosť tela, zafarbenie hlasu a ďalšie komplexnejšie medicínske a biochemické vlastnosti.

4. Charakteristické techniky a vlastnosti správania používateľa v reálnom čase: vlastnosti dynamiky, štýl práce na klávesnici, rýchlosť čítania, schopnosť používať manipulátory atď.

5. Návyky: používanie špecifických počítačových polotovarov.

6. Zručnosti a znalosti používateľa vzhľadom na vzdelanie, kultúru, vzdelanie, zázemie, výchovu, zvyky a pod.

Ak sa niekto chce prihlásiť do výpočtového systému cez terminál alebo vykonať dávkovú úlohu, výpočtový systém musí overiť používateľa. Samotný používateľ spravidla neoveruje pravosť výpočtového systému. Ak je procedúra autentifikácie jednosmerná, takáto procedúra sa nazýva procedúra jednosmernej autentifikácie objektu.

Špecializované softvérové nástroje na ochranu informácií pred neoprávneným prístupom majú vo všeobecnosti lepšie možnosti a vlastnosti ako vstavané nástroje sieťového operačného systému. Okrem šifrovacích programov je k dispozícii mnoho ďalších externých nástrojov na zabezpečenie informácií. Z najčastejšie spomínaných je potrebné poznamenať nasledujúce dva systémy, ktoré umožňujú obmedziť toky informácií.

Firewally - firewally (doslova firewall - ohnivá stena). Medzi lokálnymi a globálnymi sieťami sú vytvorené špeciálne medziservery, ktoré kontrolujú a filtrujú všetku sieťovú/transportnú vrstvu, ktorá cez ne prechádza. To vám umožňuje dramaticky znížiť hrozbu neoprávneného prístupu zvonku do podnikových sietí, ale toto nebezpečenstvo úplne neodstráni. Bezpečnejšou verziou metódy je metóda maskovania, keď sa všetka prevádzka odchádzajúca z lokálnej siete odosiela v mene servera brány firewall, vďaka čomu je lokálna sieť takmer neviditeľná.

Proxy-servery (proxy - splnomocnenie, oprávnená osoba). Všetka prevádzka sieťovej/transportnej vrstvy medzi lokálnymi a globálnymi sieťami je úplne zakázaná – jednoducho neexistuje žiadne smerovanie ako také a hovory z lokálnej siete do globálnej siete prebiehajú cez špeciálne sprostredkujúce servery. Je zrejmé, že s touto metódou je prístup z globálnej siete do lokálnej siete v zásade nemožný. Je tiež zrejmé, že tento spôsob neposkytuje dostatočnú ochranu pred útokmi na vyšších úrovniach – napríklad na aplikačnej úrovni (vírusy, kód Java a JavaScript).

Pozrime sa bližšie na to, ako funguje firewall. Je to metóda ochrany siete pred bezpečnostnými hrozbami z iných systémov a sietí centralizáciou a riadením prístupu do siete prostredníctvom hardvéru a softvéru. Brána firewall je bezpečnostná bariéra, ktorá pozostáva z niekoľkých komponentov (napríklad smerovač alebo brána, ktorá spúšťa softvér brány firewall). Firewall je nakonfigurovaný podľa internej politiky riadenia prístupu k sieti organizácie. Všetky prichádzajúce a odchádzajúce pakety musia prejsť cez bránu firewall, ktorá umožňuje prechádzať iba autorizovaným paketom.

Firewall na filtrovanie paketov je smerovač alebo počítač so softvérom nakonfigurovaným na odmietanie určitých typov prichádzajúcich a odchádzajúcich paketov. Filtrovanie paketov je založené na informáciách obsiahnutých v hlavičkách paketov TCP a IP (adresy odosielateľa a cieľa, čísla ich portov atď.).

Firewall na expertnej úrovni – kontroluje obsah prijatých paketov na troch úrovniach modelu OSI – sieť, relácia a aplikácia. Na splnenie tejto úlohy sa používajú špeciálne algoritmy filtrovania paketov na porovnanie každého paketu so známym vzorom autorizovaných paketov.

Vytvorenie firewallu sa týka riešenia problému tienenia. Formálne vyjadrenie problému skríningu je nasledovné. Nech sú dve sady informačných systémov. Obrazovka je prostriedok na vymedzenie prístupu klientov z jednej skupiny k serverom inej skupiny. Obrazovka plní svoje funkcie riadením všetkých informačných tokov medzi dvoma súbormi systémov (obr. 6). Riadenie toku spočíva v ich filtrovaní, prípadne s nejakými transformáciami.

Ryža. 6. Obrazovka ako prostriedok kontroly prístupu.

Na ďalšej úrovni detailov môže byť clona (polopriepustná membrána) vhodne znázornená ako séria filtrov. Každý z filtrov ich po analýze dát môže oddialiť (neprehliadnuť), prípadne ich môže okamžite „vyhodiť“ z obrazovky. Okrem toho je možné údaje transformovať, preniesť časť údajov do ďalšieho filtra na ďalšiu analýzu alebo spracovať údaje v mene adresáta a vrátiť výsledok odosielateľovi (obr. 7).

Ryža. 7. Obrazovka ako postupnosť filtrov.

Okrem funkcií kontroly prístupu sa na obrazovkách zaznamenáva výmena informácií.

Zvyčajne obrazovka nie je symetrická, sú pre ňu definované pojmy „vnútri“ a „zvonku“. V tomto prípade je úloha tienenia formulovaná ako ochrana vnútorného priestoru pred potenciálne nepriateľským vonkajším priestorom. Firewally (ME) sa teda najčastejšie inštalujú na ochranu podnikovej siete organizácie, ktorá má prístup na internet.

Tienenie pomáha udržiavať dostupnosť služieb vo vnútornej oblasti znížením alebo odstránením réžie spôsobenej vonkajšou aktivitou. Zraniteľnosť interných bezpečnostných služieb je znížená, pretože útočník musí najprv prejsť cez obrazovku, kde sú ochranné mechanizmy obzvlášť starostlivo nakonfigurované. Okrem toho môže byť tieniaci systém na rozdiel od univerzálneho usporiadaný jednoduchšie a teda bezpečnejšie.

Tienenie tiež umožňuje kontrolovať informačné toky smerujúce do vonkajšej oblasti, čo napomáha k zachovaniu režimu dôvernosti v IS organizácie.

Tienenie môže byť čiastočné, chráni určité informačné služby (napr. tienenie e-mailov).

Ohraničujúce rozhranie si možno predstaviť aj ako druh úniku. Na neviditeľný objekt je ťažké zaútočiť, najmä s pevnou sadou nástrojov. V tomto zmysle je webové rozhranie prirodzene bezpečné, najmä ak sa hypertextové dokumenty generujú dynamicky. Každý používateľ vidí len to, čo vidieť má. Je možné načrtnúť analógiu medzi dynamicky generovanými hypertextovými dokumentmi a reprezentáciami v relačných databázach, s významným upozornením, že v prípade webu sú možnosti oveľa širšie.

Skríningová úloha webovej služby sa jasne prejavuje aj vtedy, keď táto služba vykonáva sprostredkovateľské (presnejšie integračné) funkcie pri prístupe k iným zdrojom, ako sú napríklad databázové tabuľky. Nielenže riadi tok požiadaviek, ale skrýva aj skutočnú organizáciu údajov.

Proti hrozbám, ktoré sú vlastné sieťovému prostrediu, nie je možné bojovať pomocou univerzálnych operačných systémov. Univerzálny OS je obrovský softvér, ktorý okrem zjavných chýb pravdepodobne obsahuje aj niektoré funkcie, ktoré je možné použiť na nelegálne získanie privilégií. Moderná programovacia technológia neumožňuje zabezpečiť bezpečnosť takýchto veľkých programov. Navyše správca, ktorý sa zaoberá zložitým systémom, nie vždy dokáže zohľadniť všetky dôsledky vykonaných zmien. Napokon, v univerzálnom viacužívateľskom systéme bezpečnostné diery neustále vytvárajú samotní užívatelia (slabé a/alebo málokedy menené heslá, zle nastavené prístupové práva, neobsluhovaný terminál a pod.). Jediná perspektívna cesta je spojená s rozvojom špecializovaných bezpečnostných služieb, ktoré svojou jednoduchosťou umožňujú formálne alebo neformálne overovanie. Firewall je práve taký nástroj, ktorý umožňuje ďalší rozklad spojený s údržbou rôznych sieťových protokolov.

Firewall sa nachádza medzi chránenou (internou) sieťou a vonkajším prostredím (externé siete alebo iné segmenty podnikovej siete). V prvom prípade sa hovorí o externom ME, v druhom o vnútornom. V závislosti od uhla pohľadu môže byť externý firewall považovaný za prvú alebo poslednú (ale v žiadnom prípade nie jedinú) líniu obrany. Prvý – ak sa na svet pozeráte očami vonkajšieho votrelca. Posledný - ak sa snažíte chrániť všetky komponenty podnikovej siete a predchádzať nezákonným činnostiam interných používateľov.

Firewall je ideálnym miestom na vloženie nástrojov aktívneho auditu. Na jednej strane, ako pri prvej, tak aj pri poslednej obrannej línii, je detekcia podozrivej aktivity svojím spôsobom dôležitá. Na druhej strane je ME schopné realizovať ľubovoľne silnú reakciu na podozrivú aktivitu až po prerušenie spojenia s vonkajším prostredím. Pravda, treba si uvedomiť, že spojenie dvoch bezpečnostných služieb môže v zásade vytvoriť medzeru, ktorá uľahčuje útoky na dostupnosť.

Je vhodné priradiť firewallu identifikáciu / autentifikáciu externých používateľov, ktorí potrebujú prístup k podnikovým zdrojom (s podporou konceptu jednotného prihlásenia do siete).

Kvôli princípom ochrany do hĺbky sa na ochranu vonkajších spojov bežne používa dvojdielne tienenie (pozri obrázok 8). Primárne filtrovanie (napríklad blokovanie paketov protokolu správy SNMP, ktoré sú nebezpečné pre útoky na prístupnosť, alebo paketov s určitými IP adresami zaradenými do „čiernej listiny“) vykonáva hraničný smerovač (pozri tiež nasledujúcu časť), za ktorým je tzv. demilitarizovaná zóna (sieť s miernou dôverou v bezpečnosť, kde sú umiestnené externé informačné služby organizácie (Web, e-mail a pod.)) a hlavný firewall chrániaci vnútornú časť podnikovej siete.

Teoreticky by mal byť firewall (najmä interný) multiprotokolový, ale v praxi je rodina protokolov TCP/IP taká dominantná, že podpora iných protokolov sa zdá byť prehnanou úrovňou, ktorá poškodzuje bezpečnosť (čím komplexnejšia služba, je zraniteľnejší).

Ryža. 8. Dvojzložkové tienenie s demilitarizovanou zónou.

Vo všeobecnosti sa externý aj interný firewall môže stať prekážkou, keďže objem sieťovej prevádzky má tendenciu rýchlo rásť. Jedným z prístupov k riešeniu tohto problému je rozdelenie ME na niekoľko hardvérových častí a organizovanie špecializovaných sprostredkovateľských serverov. Hlavný firewall môže približne klasifikovať prichádzajúcu komunikáciu podľa typu a delegovať filtrovanie na príslušných sprostredkovateľov (napríklad sprostredkovateľa, ktorý analyzuje prenos HTTP). Odchádzajúcu komunikáciu najskôr spracuje sprostredkujúci server, ktorý môže vykonávať aj funkčne užitočné akcie, ako je ukladanie stránok externých webových serverov do vyrovnávacej pamäte, čo znižuje zaťaženie siete vo všeobecnosti a najmä hlavného firewallu.

Situácie, keď podniková sieť obsahuje iba jeden externý kanál, sú skôr výnimkou ako pravidlom. Naopak, typická situácia je, keď firemnú sieť tvorí niekoľko geograficky rozptýlených segmentov, z ktorých každý je pripojený na internet. V tomto prípade musí byť každé spojenie chránené vlastným štítom. Presnejšie povedané, môžeme uvažovať, že firemný externý firewall je kompozitný a je potrebné riešiť problém koordinovanej správy (manažmentu a auditu) všetkých komponentov.

Opakom kompozitných firemných firewallov (alebo ich komponentov) sú osobné firewally a osobné tieniace zariadenia. Prvé sú softvérové produkty, ktoré sa inštalujú na osobné počítače a chránia iba ich. Posledné menované sú implementované na jednotlivých zariadeniach a chránia malú lokálnu sieť, ako je napríklad sieť domácej kancelárie.

Pri nasadzovaní firewallov by ste sa mali riadiť princípmi architektonickej bezpečnosti, o ktorých sme hovorili vyššie, predovšetkým dbať na jednoduchosť a ovládateľnosť, ochranu do hĺbky a tiež nemožnosť prechodu do nezabezpečeného stavu. Okrem toho je potrebné brať do úvahy nielen vonkajšie, ale aj vnútorné hrozby.

Systémy archivácie a duplikácie informácií

Organizácia spoľahlivého a efektívneho systému archivácie údajov je jednou z najdôležitejších úloh na zaistenie bezpečnosti informácií v sieti. V malých sieťach, kde je nainštalovaný jeden alebo dva servery, sa najčastejšie využíva inštalácia archivačného systému priamo do voľných slotov serverov. Vo veľkých podnikových sieťach je najvýhodnejšie zorganizovať špecializovaný server na archiváciu.

Takýto server automaticky archivuje informácie z pevných diskov serverov a pracovných staníc v čase určenom správcom lokálnej siete a vydávaním správy o zálohe.

Uchovávanie archívnych informácií osobitnej hodnoty by sa malo organizovať v špeciálnej zabezpečenej miestnosti. Odborníci odporúčajú pre prípad požiaru alebo živelnej pohromy uložiť duplicitné archívy najcennejších údajov v inej budove. Na zabezpečenie obnovy dát pri poruchách magnetických diskov sa v poslednej dobe najčastejšie využívajú systémy diskových polí - skupiny diskov fungujúce ako jedno zariadenie, ktoré zodpovedajú štandardu RAID (Redundant Arrays of Inexpensive Disks). Tieto polia poskytujú najvyššiu rýchlosť zápisu/čítania dát, možnosť úplnej obnovy dát a výmeny zlyhaných diskov v „horúcom“ režime (bez vypnutia zvyšku diskov v poli).

Organizácia diskových polí zabezpečuje rôzne technické riešenia implementované na niekoľkých úrovniach:

RAID úrovne 0 jednoducho rozdeľuje dátový tok na dva alebo viac diskov. Výhodou tohto riešenia je, že rýchlosť I/O sa zvyšuje úmerne s počtom diskov použitých v poli.

RAID úrovne 1 spočíva v organizácii takzvaných „zrkadlových“ diskov. Počas nahrávania dát sa informácie hlavného disku systému duplikujú na zrkadlový disk a ak hlavný disk zlyhá, okamžite sa zapne „zrkadlový“.

Úrovne RAID 2 a 3 umožňujú vytváranie paralelných diskových polí pri zápise, na ktoré sú dáta distribuované medzi disky na bitovej úrovni.

Úrovne RAID 4 a 5 sú modifikáciou nultej úrovne, v ktorej je dátový tok distribuovaný medzi disky poľa. Rozdiel je v tom, že na úrovni 4 je vyčlenený špeciálny disk na ukladanie nadbytočných informácií a na úrovni 5 sú nadbytočné informácie distribuované na všetky disky poľa.

Zvyšovanie spoľahlivosti a ochrany dát v sieti na základe využívania redundantných informácií sa realizuje nielen na úrovni jednotlivých sieťových prvkov, akými sú diskové polia, ale aj na úrovni sieťových operačných systémov. Napríklad Novell implementuje verzie operačného systému Netware odolné voči chybám – SFT (System Fault Tolerance):

Úroveň SFT I. Prvá úroveň umožňuje vytváranie ďalších kópií tabuliek FAT a adresárových záznamov, okamžité overenie každého novo zapísaného dátového bloku na súborovom serveri a rezerváciu približne 2 % objemu disku na každom pevnom disku. .

SFT Level II navyše obsahoval schopnosť vytvárať „zrkadlové“ disky, ako aj duplikáciu diskových radičov, napájacích zdrojov a prepojovacích káblov.

Verzia SFT Level III umožňuje použitie duplicitných serverov v lokálnej sieti, z ktorých jeden je „master“ a druhý, obsahujúci kópiu všetkých informácií, sa spustí v prípade zlyhania „master“ servera.

Služba analýzy bezpečnosti je navrhnutá tak, aby identifikovala slabé miesta a rýchlo ich odstránila. Táto služba sama o sebe nechráni pred ničím, ale pomáha odhaliť (a opraviť) bezpečnostné medzery skôr, ako ich môže útočník zneužiť. V prvom rade nejde o architektonické (je ťažké ich odstrániť), ale o „prevádzkové“ medzery, ktoré sa objavili v dôsledku administratívnych chýb alebo nepozornosti pri aktualizácii verzií softvéru.

Systémy bezpečnostnej analýzy (nazývané aj bezpečnostné skenery), podobne ako nástroje aktívneho auditu diskutované vyššie, sú založené na zhromažďovaní a využívaní znalostí. V tomto prípade máme na mysli znalosti o bezpečnostných medzier: ako ich hľadať, nakoľko sú vážne a ako ich opraviť.

Jadrom takýchto systémov je teda základňa zraniteľností, ktorá určuje dostupný rozsah schopností a vyžaduje takmer neustálu aktualizáciu.

V zásade možno zistiť medzery veľmi odlišného charakteru: prítomnosť škodlivého softvéru (najmä vírusov), slabé používateľské heslá, zle nakonfigurované operačné systémy, nezabezpečené sieťové služby, odinštalované záplaty, zraniteľné miesta v aplikáciách atď. Najúčinnejšie sú však sieťové skenery (samozrejme kvôli dominancii rodiny protokolov TCP / IP), ako aj antivírusové nástroje. Antivírusovú ochranu klasifikujeme ako nástroj bezpečnostnej analýzy, nepovažujeme ju za samostatnú bezpečnostnú službu.

Skenery dokážu identifikovať zraniteľné miesta prostredníctvom pasívnej analýzy, tj študovaním konfiguračných súborov, príslušných portov atď., ako aj simuláciou akcií útočníka. Niektoré nájdené zraniteľnosti je možné opraviť automaticky (napríklad dezinfekcia infikovaných súborov), iné sú nahlásené administrátorovi.

Kontrola zabezpečovaná systémami bezpečnostnej analýzy je reaktívna, oneskorená, nechráni pred novými útokmi, treba však pamätať na to, že obrana musí byť vrstvená a ako jedna z hraníc je kontrola bezpečnosti celkom primeraná. Je známe, že prevažná väčšina útokov je rutinná; sú možné len preto, že známe bezpečnostné diery zostávajú roky neopravené.

3.1 Charakteristika podniku a podnikovej siete

Skupina spoločností Vestel združuje 19 spoločností špecializujúcich sa na vývoj, výrobu, marketing a distribúciu spotrebnej elektroniky, malých a veľkých domácich spotrebičov. Ako jeden z lídrov na trhu s elektronikou a domácimi spotrebičmi v Európe má spoločnosť zastúpenia vo Francúzsku, Španielsku, Nemecku, Belgicku, Luxembursku, Taliansku, Veľkej Británii, Holandsku, Rumunsku, Taiwane, Hong Kongu, Fínsku a USA. . Výrobné a výskumné a vývojové zariadenia sú tiež sústredené v mnohých regiónoch sveta. V súčasnosti je Vestel Group súčasťou veľkého nadnárodného holdingu Zorlu so sídlom v Istanbule (Turecko).

Závod v Alexandrove bol založený v novembri 2002 av novembri 2003 sa začala výroba televízorov. V roku 2006 bola postavená dielňa na výrobu práčok a chladničiek. V súčasnosti sú na ruskom trhu prezentované kineskopy, tekuté kryštály a plazmové televízory, práčky, chladničky, sporáky. Závod využíva najmodernejšie montážne technológie a plne automatizované systémy kontroly kvality.

Počet zamestnancov je viac ako 700 osôb (z toho asi 500 robotníkov).

Podnik nemá informácie predstavujúce štátne tajomstvo, ale pracuje sa na obchodných a úradných tajomstvách.

Spoločnosť má vlastnú lokálnu sieť, ku ktorej majú prístup iba zamestnanci spoločnosti Vestel. Vo väčšine prípadov je prístup len k obmedzenému počtu stránok tejto siete, ktoré sú potrebné pri práci. Informácie o každom prístupe do siete zaznamenáva správca systému. To platí aj pre internet.

Počet pracovných staníc v sieti je 27. Sú zoskupené do niekoľkých pracovných skupín:

riaditeľ podniku - 1 pracovná stanica;

Oddelenie č. 1 - 2 pracoviská;

sekretárka - 1 pracovisko;

oddelenia 1, 2 a 3 oddelenia č. 2 s 3, 2 a 4 pracoviskami;

oddelenia 4 a 5 oddelenia č. 3, 3 a 4 pracoviská;

oddelenie 6 oddelenia č. 4 - 3 pracoviská;

Oddelenie č. 5 - 4 pracoviská;

Oddelenie č. 6 - 4 pracoviská.

Celá sieť sa nachádza na jednom poschodí administratívnej budovy.

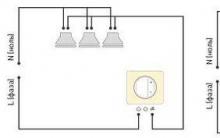

Plán priestorov, kde sa nachádzajú pracovné stanice a server, je uvedený v prílohe B.

Sieť, ako je znázornená na obr. 9 má hviezdicovú topológiu.

Hviezdicová topológia je produktívnejšia štruktúra, každý počítač vrátane servera je pripojený samostatným káblovým segmentom k centrálnemu rozbočovaču (HAB).

Hlavnou výhodou takejto siete je odolnosť voči poruchám, ktoré vznikajú v dôsledku porúch na jednotlivých PC alebo v dôsledku poškodenia sieťového kábla.

Použitá metóda prístupu je CSMA/CD. Práve túto prístupovú metódu používa architektúra siete Ethernet, ktorá sa používa v podniku. Sieť je založená na krútenej dvojlinke (10Base - T) pomocou kábla Siemon, UTP (Unshielded Twisted Pair) kategórie 5, medzinárodného štandardu Cabling.

Používané operačné systémy sú Windows 2000 (na pracovných staniciach) a Windows 2003 Server.

Ryža. 9. Topológia podnikovej siete.

Spoločnosť vyvinula nasledujúce opatrenia na ochranu informácií:

Bola uzavretá dohoda o ochrane priestorov a územia (v platnosti je režim prístupu);

Bol vypracovaný režim a pravidlá požiarnej bezpečnosti;

Režim video sledovania podlahy;

Boli vypracované pracovné náplne zamestnancov, ktoré vymedzujú ich práva a povinnosti;

Dodatočné dohody k pracovným zmluvám zamestnancov o ich nezverejňovaní dôverných informácií upravujúce zodpovednosť v oblasti ochrany informácií;

Pokyny na ochranu perimetra, na prevádzku bezpečnostného poplachového systému a kamerového dohľadu;

nariadenie o toku dôverných dokumentov;

Popis technologického postupu spracovania CI;

Nainštalovaný antivírusový ochranný systém na pracovných staniciach;

Prístup k AWP je obmedzený heslami.

Právna podpora systému ochrany dôverných informácií zahŕňa súbor internej regulačnej a organizačnej dokumentácie, ktorá zahŕňa také podnikové dokumenty, ako sú:

Kolektívna pracovná zmluva;

Pracovné zmluvy so zamestnancami podniku;

Vnútorné predpisy zamestnancov podniku;

Pracovné povinnosti manažérov, špecialistov a zamestnancov podniku.

Pokyny pre používateľov informačno-počítačových sietí a databáz;

Pokyny zamestnancov zodpovedných za ochranu informácií;

Oznámenie zamestnancovi o zachovaní obchodného alebo iného tajomstva;

Zmluvné záväzky.

Bez toho, aby sme sa ponorili do obsahu uvedených dokumentov, môžeme povedať, že všetky z nich, v závislosti od ich hlavného regulačného alebo právneho účelu, uvádzajú požiadavky, normy alebo pravidlá na zabezpečenie potrebnej úrovne informačnej bezpečnosti podniku, určené predovšetkým zamestnancom. a manažment.

Právna podpora umožňuje riešiť mnohé kontroverzné otázky, ktoré nevyhnutne vznikajú v procese výmeny informácií na rôznych úrovniach – od hlasovej komunikácie až po prenos dát v počítačových sieťach. Okrem toho sa formuje právne formalizovaný systém administratívnych opatrení, ktorý umožňuje uplatňovať sankcie alebo sankcie voči porušovateľom vnútornej bezpečnostnej politiky, ako aj stanoviť pomerne jasné podmienky na zabezpečenie dôvernosti informácií použitých alebo vytvorených v priebehu kurzu. spolupráce medzi ekonomickými subjektmi, plnenie zmluvných záväzkov z ich strany, realizácia spoločných aktivít a pod. Strany, ktoré nedodržiavajú tieto podmienky, sú zároveň zodpovedné v rámci stanovenom príslušnými doložkami medzistranných dokumentov (zmluvy, dohody, zmluvy atď.) a ruským právom.

Hlavnými predmetmi ochrany sú:

Pracovná stanica zamestnancov;

LAN server;

Dôverné informácie (dokumenty);

Kancelárie generálneho riaditeľa, hlavného inžiniera a hlavného technológa;

Skrine s dôvernými dokumentmi.

Windows 2003 Server má bezpečnostné funkcie zabudované do operačného systému. Najvýznamnejšie z nich sú uvedené nižšie.

Monitorujte aktivitu siete.

Windows 2003 Server poskytuje mnoho nástrojov na monitorovanie sieťovej aktivity a využitia siete. OS umožňuje:

zobraziť server a zistiť, aké zdroje používa;

zobraziť používateľov aktuálne pripojených k serveru a zistiť, aké súbory majú otvorené;

skontrolujte údaje v bezpečnostnom denníku;

skontrolujte záznamy v denníku udalostí;

Zadajte, na ktoré chyby má byť správca upozornený, ak sa vyskytnú.

Spustenie relácie na pracovnej stanici

Vždy, keď používateľ spustí reláciu na pracovnej stanici, prihlasovacia obrazovka vás vyzve na zadanie používateľského mena, hesla a domény. Pracovná stanica potom odošle používateľské meno a heslo do domény na overenie. Server v doméne kontroluje užívateľské meno a heslo s databázou užívateľských ID kariet domény. Ak sa meno používateľa a heslo zhodujú s prihlasovacou kartou, server oznámi pracovnej stanici, že relácia začala. Server pri spustení relácie používateľa načíta aj ďalšie informácie, ako sú nastavenia používateľa, jeho adresár a premenné prostredia.

V predvolenom nastavení nie všetky karty účtov v doméne umožňujú prihlásenie. Toto môžu robiť iba karty pre skupiny Administrators, Server Operators, Print Control Operators, Account Card Control Operators a Backup Control Operators.

Všetci používatelia podnikovej siete majú svoje meno a heslo (viac o tom v ďalšej časti WRC).

Používateľské identifikačné karty

Každý klient, ktorý používa sieť, má používateľský účet v sieťovej doméne. Identifikačná karta používateľa obsahuje informácie o používateľovi vrátane mena, hesla a obmedzení používania siete uložených používateľovi. Indexové karty vám umožňujú zoskupovať používateľov, ktorí majú podobné zdroje, do skupín; skupiny uľahčujú udeľovanie práv a oprávnení k zdrojom, stačí jedna akcia na udelenie práv alebo oprávnení celej skupine.

V prílohe B je uvedený obsah karty účtu používateľa.

Denník bezpečnostných udalostí

Windows 2003 Server vám umožňuje definovať, čo sa bude revidovať a zapisovať do protokolu udalostí zabezpečenia vždy, keď sa vykonajú určité akcie alebo sa pristúpi k súborom. Položka revízie zobrazuje vykonanú akciu, používateľa, ktorý ju vykonal, a dátum a čas akcie. To vám umožňuje kontrolovať úspešné aj neúspešné pokusy o akúkoľvek akciu.

Protokol bezpečnostných udalostí pre podnikové prostredia je nutnosťou, pretože pri pokuse o narušenie siete je možné spätne vysledovať zdroj.

V skutočnosti sa zaznamenávajú iba podozriví používatelia a udalosti. Keďže ak sa zaznamenajú všetky udalosti, objem registračných informácií s najväčšou pravdepodobnosťou narastie príliš rýchlo a ich efektívna analýza nebude možná. Sledovanie je dôležité predovšetkým ako preventívne opatrenie. Treba dúfať, že mnohí sa zdržia narušenia bezpečnosti s vedomím, že ich činy sú zaznamenávané.

Užívateľské práva

Užívateľské práva definujú typy akcií povolených pre daného užívateľa. Akcie riadené právami zahŕňajú prihlásenie do lokálneho počítača, vypnutie, nastavenie času, kopírovanie a obnovenie súborov servera a vykonávanie ďalších úloh.

V doméne Windows 2003 Server sa práva udeľujú a obmedzujú na úrovni domény; ak je skupina priamo v doméne, členovia majú práva vo všetkých primárnych a záložných radičoch domény.

Pre každého používateľa podniku sa vyžadujú jeho vlastné prístupové práva k informáciám, povolenie na kopírovanie a obnovu súborov.

Nastavenie hesla a politika indexovej karty

Doména definuje všetky aspekty politiky hesiel: minimálnu dĺžku hesla 6 znakov, minimálny a maximálny vek hesla a exkluzivitu hesla, ktorá bráni používateľovi zmeniť svoje heslo na heslo, ktoré používateľ nedávno použil.

Je tiež možné definovať ďalšie aspekty politiky indexových kariet:

Ak dôjde k zablokovaniu karty účtu;

Či majú byť používatelia násilne odpojení od servera po hodinách začiatku relácie;

Či majú mať používatelia možnosť prihlásiť sa, aby si mohli zmeniť heslo.

Keď je aktivovaný zámok karty účtu, potom sa účet uzamkne v prípade viacerých neúspešných pokusov o spustenie relácie používateľa a nie dlhšie ako určitý časový úsek medzi akýmikoľvek dvoma neúspešnými pokusmi o spustenie relácie. Karty účtov, ktoré sú zablokované, nie je možné použiť na prihlásenie.