Čím viac sa štáty snažia ovládnuť internet a zaviesť si tam vlastnú cenzúru, tým viac si získavajú obľubu rôzne obchádzacie služby. Jedným z bezplatných riešení na organizáciu súkromných virtuálnych systémov je OpenVPN. Môžete použiť jeden zo serverov, ktoré sú už nasadené v sieti, alebo nasadiť softvér do vášho systému.

V predchádzajúcom článku sme sa pozreli na. V tom istom článku sa budeme podrobnejšie zaoberať nastavením pripojenia k serveru pomocou rôznych programov v systémoch Linux a Android a pokúsime sa tiež pochopiť, ako táto služba funguje.

Už viete, že program organizuje virtuálnu sieť medzi počítačmi a všetky dáta v tejto sieti sú šifrované a mimo nej sú nedostupné. Na dosiahnutie tohto cieľa program vytvorí v systéme virtuálne zariadenie tun0. Toto je rovnaké rozhranie ako eth0 alebo wlan0, má svoju vlastnú IP adresu. Všetok prenos, ktorý sa posiela do tohto rozhrania, je zašifrovaný a odoslaný do virtuálnej siete.

Preto na prenos prevádzky cez OpenVPN bude stačiť pridať niekoľko pravidiel, ktoré prinútia premávku prechádzať cez rozhranie tun0.

Ako používať OpenVPN v systéme Linux

Najprv sa pozrime na to, ako sa pripojiť k OpenVPN z Ubuntu alebo inej distribúcie Linuxu cez terminál. Povedzme, že ste si stiahli konfiguračný súbor servera .ovpn a chcete sa pripojiť k tejto sieti. Ak to chcete urobiť, musíte nainštalovať klienta openvpn:

sudo openvpn ~ / Downloads / config.ovpn

Potom sa okno terminálu nedá zatvoriť a ak bol server OpenVPN správne nakonfigurovaný, potom už preniesol správne trasy do počítača a vaša prevádzka prechádza virtuálnou sieťou. Pozrime sa na trasy:

Tu stoja za zmienku dva riadky:

0.0.0.0/1 cez 192.168.243.1 dev tun0

169.254.0.0/16 dev enp2s0 metrika prepojenia rozsahu 1000

Prvý smeruje všetku systémovú prevádzku na rozhranie tun0 a druhý je zaujímavejší, nasadzuje premávku ip siete 169.254.0.0 do skutočného rozhrania. Ak tam nie je, všetka prevádzka pôjde do tun0, vrátane návštevnosti z programu OpenVPN, ktorý už prešiel týmto rozhraním a získate slučku. Ak chcete prerušiť spojenie týmto spôsobom, stačí stlačiť Ctrl + C v termináli, kde ste spustili openvpn.

Druhým spôsobom použitia OpenVPN v systéme Linux je inštalácia doplnku openvpn pre NetworkManager a pripojenie pomocou neho. Ak chcete nainštalovať tento balík na Ubuntu, spustite nasledujúci príkaz:

sudo apt-get install network-manager-openvpn

Teraz otvorte aplet Network Manager, rozbaľte ho "VPN pripojenie" a vyberte si "Konfigurovať pripojenie":

V okne, ktoré sa otvorí, kliknite na tlačidlo "+" :

Potom vyberte štítok "VPN".

Pozrime sa ešte raz na smerovaciu tabuľku:

NetworkManager vo všeobecnosti vytvára rôzne pravidlá, ktoré však fungujú rovnakým spôsobom. Nastavenie klienta Openvpn na ubuntu je dokončené.

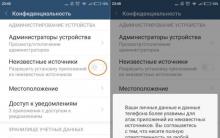

Používanie OpenVPN v systéme Android

OpenVPN môžete používať na akejkoľvek platforme vrátane Androidu. Oficiálna aplikácia OpenVPN Connect bola vydaná pre zariadenia. Pomocou neho sa môžete pripojiť k sieti, ako v predchádzajúcej verzii, pomocou súboru ovpn. Túto aplikáciu si môžete nainštalovať zo služby Google Play:

Otvorte aplikáciu, kliknite na tlačidlo ponuky a potom vyberte "Import" -> "Importovať profil z karty SDCard":

Vyberte požadovaný súbor a kliknite "Vybrať":

Potom zostáva stlačiť "Pripojiť" na pripojenie k sieti:

Nastavenie klienta openvpn zahŕňa iba import konfiguračného súboru, nič viac nie je potrebné. Ďalej bude vaša prevádzka smerovaná cez VPN, tu môžete vidieť aj smerovaciu tabuľku, ak je nainštalovaný emulátor terminálu:

Nastavenie klienta openvpn zahŕňa iba import konfiguračného súboru, nič viac nie je potrebné. Ďalej bude vaša prevádzka smerovaná cez VPN, tu môžete vidieť aj smerovaciu tabuľku, ak je nainštalovaný emulátor terminálu:

Pravda, tu neuvidíme takú situáciu ako v Linuxe, smerovanie na VPN v Androide sa robí trochu inak.

Ako používať OpenVPN v systéme Windows

V tomto článku nebolo možné povedať, ako používať OpenVPN GUI v systéme Windows, najmä preto, že to nie je oveľa komplikovanejšie ako v systéme Android. Musíme nainštalovať klienta OpenVPN. Môžete si ho stiahnuť z oficiálnej stránky:

Po stiahnutí spustite program ako správca a prejdite všetkými krokmi sprievodcu:

Technológia OpenVPN umožňuje organizovať virtuálnu privátnu sieť medzi niekoľkými počítačmi, ktoré môžu byť fyzicky umiestnené v rôznych častiach sveta a na pripojenie k sieti využívať rôzne technológie a poskytovateľov. Tento softvér je open source, takže každý si môže vytvoriť svoj vlastný server. V jednom z predchádzajúcich článkov sme sa pozreli na to, ako nastaviť OpenVPN na Ubuntu.

Nemusíte si však vytvárať vlastný server, to už urobili iní používatelia a spoločnosti a niektoré z nich poskytujú prístup na svoje servery zadarmo. V tomto článku sme zostavili zoznam serverov OpenVPN, ktoré môžete použiť na vyriešenie svojich problémov. Je dôležité poznamenať, že musíte byť opatrní s údajmi, ktoré budete prenášať cez sieť VPN niekoho iného, najlepšie pomocou protokolu HTTPS, kedykoľvek je to možné. Teraz prejdime k zoznamu.

Najprv musíte mať vo svojom systéme nainštalované OpenVPN. Napríklad na Ubuntu ho môžete nainštalovať spustením príkazu:

Posledným krokom je spustenie služby OpenVPN s týmto konfiguračným súborom. Na tento účel môžete v systéme Linux použiť nasledujúci príkaz terminálu:

sudo openvpn -config / cesta / k / stiahnutému / súboru

Možno budete musieť zadať svoje používateľské meno a heslo na overenie na serveri OpenVPN. Potom, ak všetko prebehlo v poriadku, obslužný program nahradí predvolené systémové trasy vybratým serverom OpenVPN. Teraz si môžete skontrolovať svoju IP adresu pomocou akejkoľvek online služby.

Najlepšie servery OpenVPN

1.vpnbook.com

Je to úplne bezplatná služba VPN, ktorá poskytuje prístup k VPN cez PPTP alebo OpenVPN. Podľa vývojárov služba poskytuje maximálnu ochranu vašich dát pomocou šifrovania AES a moderných technológií.

Služba neblokuje žiadne stránky. Servery OpenVPN sú dostupné na takýchto portoch TCP 80, 443 a od UDP po 53 a 25000. Na prístup je potrebné prihlasovacie meno a heslo. Momentálne sú to: vpnbook a VMdc6PJ. Torrenty nie sú podporované. Môžete si vybrať jeden zo serverov umiestnených v rôznych krajinách. Konfiguračný súbor pre server, ktorý potrebujete, si môžete stiahnuť na oficiálnej webovej stránke.

2.freevpn.me

Toto je ďalšia úplne bezplatná služba VPN, ktorá vám dáva ešte väčšiu slobodu. Rovnako ako v predchádzajúcej verzii používa šifrovanie AES SSL, takže váš ISP nebude môcť zistiť, čo na sieti robíte a aké dáta prenášate. K dispozícii sú vám TCP porty 80, 443 a UDP - 53, 40000. Nie je obmedzená prevádzka, ale šírka pásma s rezervou 10 Gbps. Okrem toho je tu povolené sťahovanie a distribúcia torrentov.

Existuje len jeden prístupový server, ale na prístup k nemu potrebujete okrem konfiguračného súboru aj prihlasovacie meno a heslo. Momentálne je prihlasovacie meno freevpnme a heslo je RD9PNBE3iNu. Konfiguračný súbor a adresy serverov OpenVPN sú dostupné na tejto stránke.

3.www.freevpn.se

Bezplatná služba OpenVPN, ktorá má veľmi podobné vlastnosti ako freevpn.me. Podporované sú rovnaké funkcie, otvorené rovnaké porty a je možné pracovať s torrentmi. Podľa vývojárov táto služba poskytuje maximálnu ochranu pre bežných používateľov pred zachytením ich údajov a škodlivými útokmi.

Bezpečne sa pripojíte k akejkoľvek WiFi sieti. Prihláste sa freevpnse, heslo pre prístup - uJCks3Ze. Konfiguračný súbor si môžete stiahnuť na tejto stránke.

4.vpnme.me

5.securitykiss.com

Securitykiss je skvelou voľbou medzi ostatnými službami OpenVPN. Tu je okrem bezplatného plánu niekoľko platených programov. Môžete si vybrať jeden zo serverov umiestnených vo Veľkej Británii, USA, Francúzsku, Nemecku. Internetové pripojenie je neobmedzené. Používateľské meno a heslo sa nevyžadujú, stačí nakonfigurovať konfiguračný súbor pre OpenVPN. Pokyny na inštaláciu a konfiguráciu nájdete na oficiálnej webovej stránke. Služba používa TCP port 123.

6.cyberghostvpn.com

Je to bezplatná spoľahlivá služba OpenVPN, ktorá vám umožňuje vytvoriť 256-bitový šifrovaný tunel AES. Servery sa nachádzajú v 15 krajinách a celkovo je k dispozícii 58 serverov. Existujú aj platené programy, ktoré fungujú oveľa rýchlejšie, bez reklám a majú aplikácie pre Android a iOS.

Je to bezplatná spoľahlivá služba OpenVPN, ktorá vám umožňuje vytvoriť 256-bitový šifrovaný tunel AES. Servery sa nachádzajú v 15 krajinách a celkovo je k dispozícii 58 serverov. Existujú aj platené programy, ktoré fungujú oveľa rýchlejšie, bez reklám a majú aplikácie pre Android a iOS.

závery

V tomto článku sme sa pozreli na zoznam serverov OpenVPN, ktoré môžete na zvýšenie bezpečnosti používať úplne zadarmo. Aké servery OpenVPN používate? Ktoré poznáte a nie sú na zozname? Napíšte do komentárov!

Keď použijete openvpn klient pod oknami je obmedzenie pripojenia len na jeden server. Je to spôsobené tým, že pri inštalácii openvpn sa vytvorí iba 1 kohútik adaptér, ktorý slúži iba jednému vpn pripojeniu.

Ak sa s aktívnym pripojením pokúsite pripojiť k inému serveru, zobrazí sa chyba:

TCP / UDP: Zlyhala väzba soketu na lokálnej adrese: Adresa sa už používa (WSAEADDRINUSE)

ktorého podstata sa scvrkáva na skutočnosť, že sieťové rozhranie je už zaneprázdnené. Je potrebné prerušiť existujúce spojenie a až potom sa pokúsiť nadviazať ďalšie.

Ako sa ukázalo, obísť toto obmedzenie je veľmi jednoduché. Po nainštalovaní klienta openvpn do systému Windows sa vytvorí priečinok:

C: \ Program Files \ TAP-Windows \ bin

Tento priečinok obsahuje aj súbor addtap.bat... Pomocou tohto skriptu, spustite s právami správcu, môžete do systému pridať ďalší TAP adaptér. Stačí naň kliknúť a je to. V sieťových pripojeniach sa vytvorí ďalší adaptér s názvom - Adaptér TAP-Windows V9 #2:

Teraz potrebujete v priečinku

C: \ Program Files \ OpenVPN \ config

Vytvorte samostatný priečinok pre každé pripojenie a vložte do neho konfiguráciu s certifikátmi. Pri pripájaní si môžete vybrať server, ku ktorému sa chcete pripojiť. V tomto prípade môže existovať toľko pripojení, koľko ste pridali sieťové adaptéry openvpn:

Takto je jednoducho vyriešená úloha vytvorenia niekoľkých aktívnych pripojení openvpn v oknách.

Pomohol článok? Existuje možnosť autora

Online kurz "Sieťový inžinier"

Ak sa chcete naučiť, ako vybudovať a udržiavať vysoko dostupné a spoľahlivé siete, naučiť sa konfigurovať VPN so šifrovaním, pochopiť, nájsť a opraviť problémy v smerovaní OSPF a BGP, filtrovať a vyvažovať trasy, odporúčam vám, aby ste sa oboznámili s online kurz „Sieťový inžinier“ v OTUS. Kurz nie je pre začiatočníkov, na prijatie sú potrebné základné znalosti sietí. Školenie trvá 4 mesiace, po ktorých budú môcť úspešní absolventi kurzu absolvovať pohovory s partnermi. Skontrolujte si vstupný test a pozrite si program, kde nájdete podrobnosti.- Podrobný článok o.

- Ako nastaviť Freebsd.

OpenVPN je medzi správcami systému zaslúženou popularitou, keď je potrebné rýchlo a efektívne prepojiť vzdialené kancelárie s kanálmi VPN. Dnes vám ponúkame článok nášho čitateľa, v ktorom vám povie, ako nastaviť bezpečný kanál medzi pobočkami s dodatočnou ochranou heslom na platforme Windows.

A tak musíme zorganizovať kanál VPN medzi dvoma kanceláriami. Network Office 1 (nazvime to С_OF1) a Network Office 2 (nazvime to С_OF2).

Hneď poviem, že v mojom prípade je OpenVPN nainštalovaný v systéme Windows 7 v oboch kanceláriách.

S_OF1 zahŕňa:

Stroj, do ktorého sme umiestnili OpenVPN Server, má 2 sieťové rozhrania.

Má tiež proxy server, ktorý distribuuje internet do LAN, čím je hlavnou bránou pre všetky počítače v LAN (192.168.0.100)

192.168.0.100 sa pozrie na sieť

192.168.1.2 sa pozerá na svet cez router. Router má statickú IP, povedzme 111.222.333.444. Port 1190 bol presmerovaný na smerovač (v mojom prípade bol port 1190 presmerovaný na 192.168.1.2)

Online používateľ: 192.168.0.50

S_OF2 zahŕňa:

Počítač, na ktorý inštalujeme klienta OpenVPN, má 2 sieťové rozhrania.

Má tiež proxy server, ktorý distribuuje internet do LAN, čím je hlavnou bránou pre všetky počítače v LAN (172.17.10.10)

172.17.10.10 pozerá na net

192.168.1.2 sa pozerá na svet cez router.

Online používateľ: 172.17.10.50

Úloha: Používateľ S_OF1 (192.168.0.50) musí vidieť zdieľané prostriedky na používateľovi S_OF2 (172.17.10.50) a naopak.

Začíname s nastavovaním

Stiahnite si OpenVPN podľa bitovosti systému.

Spustíme inštaláciu, v 3. kroku aktivujeme neaktívne položky.

Spustíme inštaláciu, v 3. kroku aktivujeme neaktívne položky.

Ďalším krokom je cesta k inštalácii. Aby sme si uľahčili budúci život, nainštalujeme jednotku C do koreňového adresára.

Počas procesu inštalácie sa do systému nainštaluje virtuálny sieťový adaptér. Adaptér TAP-Win32 V9 a teda aj jeho vodič. Program OpenVPN pridelí tomuto rozhraniu IP adresu a masku virtuálnej siete OpenVPN. V našom prípade má priradenú adresu 10.10.10.1 s maskou 255.255.255.0 na serveri С_OF1 a 10.10.10.2 s podobnou maskou na klientovi С_OF2.

Premenujme to na "VPN"

V adresári "C: \ OpenVPN" by ste mali okamžite vytvoriť ďalší priečinok ssl(tu budeme ukladať autentifikačné kľúče) priečinok ccd(tu sa nachádza konfigurácia nastavení servera pre klienta).

V priečinku easy-rsa vytvorte súbor vars.bat, tento dávkový súbor nastaví premenné pre reláciu generovania certifikátu, v časti týkajúcej sa organizácie a miesta, ktoré vyplníme našimi údajmi.

Nastavte HOME = C: \ OpenVPN \ easy-rsa

nastaviť KEY_CONFIG = openssl-1.0.0.cnf

nastaviť KEY_DIR = C: \ OpenVPN \ ssl

nastavte KEY_SIZE = 1024

nastaviť KEY_COUNTRY = RU

set KEY_PROVINCE = Stavropol

set KEY_CITY = Stavropol

nastaviť KEY_ORG = ServerVPN

nastaviť [e-mail chránený]

nastaviť KEY_CN = test

nastaviť KEY_NAME = test

nastaviť KEY_OU = test

nastaviť PKCS11_MODULE_PATH = test

nastavte PKCS11_PIN = 1234

Spustite príkazový riadok ako správca.

Postupujeme po ceste C: \ OpenVPN \ easy-rsa zadaním príkazu na prechod na príkazový riadok

Cd C: \ OpenVPN \ easy-rsa

Spustiť vars.bat:

Teraz bežíme stavať-ca.bat... Keďže všetky informácie o serveri už boli vyplnené, nechávame všetko nezmenené:

potom budeme mať v priečinku ssl dva súbory ca.crt a ca.key.

potom budeme mať v priečinku ssl dva súbory ca.crt a ca.key.

Spustiť build-dh.bat:

v dôsledku toho sa v priečinku ssl zobrazí súbor dh1024.pem.

Vytvoríme kľúč servera, na tento účel zadáme príkaz:

Build-key-server.bat ServerVPN

kde " ServerVPN"toto je názov nášho servera VPN, ako v mojom prípade,

Dôležité! Zadáme parameter "commonname" - napíšeme názov nášho VPN servera. Všetky ostatné parametre ponechávame štandardne, na všetky otázky odpovedzte áno

v dôsledku toho sa súbory zobrazia v priečinku ssl ServerVPN.crt, ServerVPN.csr, ServerVPN.key.

Začnime s generovaním klientskych kľúčov.

Vykonáme príkaz:

Build-key.bat UserVPN_1

kde " UserVPN_1"meno nášho klienta."

Dôležité! Zadáme parameter „commonname“ – napíšeme meno nášho VPN klienta (UserVPN_1). Všetky ostatné parametre ponechávame štandardne, na všetky otázky odpovedzte áno

V dôsledku toho sa súbory zobrazia v priečinku ssl UserVPN_1.crt, UserVPN_1.csr, UserVPN_1.key.

Ak máte niekoľko klientov, zopakujeme vytvorenie kľúčov; nezabudnite každému klientovi priradiť mená

Build-key.bat UserVPN_2

build-key.bat UserVPN_3

Generovanie kľúča tls-auth (ta.key) na overenie paketov, prejdite do koreňového priečinka OpenVPN:

a vykonajte príkaz:

Openvpn --genkey --secret ssl / ta.key

v dôsledku toho je súbor v priečinku ssl plávajúci ta.key.

Začnime vytvárať konfiguráciu servera. V priečinku config vytvorte súbor OpenVPN.ovpn:

# Port pre fungovanie OpenVPN

prístav 1190

preto udp

# Typ rozhrania

dev tun

# Názov rozhrania

dev-node "VPN"

# Certifikát na šifrovanie spojenia

dh C: \\ OpenVPN \\ ssl \\ dh1024.pem

ca C: \\ OpenVPN \\ ssl \\ ca.crt

# Certifikát servera

certifikát C: \\ OpenVPN \\ ssl \\ ServerVPN.crt

# kľúč servera

kľúč C: \\ OpenVPN \\ ssl \\ ServerVPN.key

# Ochrana pred útokmi DOS (pre server za cestu ku kľúču uveďte 0 a pre klienta 1)

tls-server

tls-auth C: \\ OpenVPN \\ kľúče \\ ta.key 0

tun-mtu 1500

tun-mtu-extra 32

mssfix 1450

# Rozsah adries IP pre sieť VPN

server 10.10.10.0 255.255.255.0

šifra AES-256-CBC

#Záznamy

# Adresár obsahujúci súbor s názvom nášho klienta, v mojom prípade UserVPN_1 bez prípony, a do neho napíšte príkazy, ktoré sa na klientovi vykonajú:

client-config-dir "C: \\ OpenVPN \\ ccd"

sloveso 3

stlmiť 20

# Maximálny počet súčasne pripojených klientov, ktorý chceme povoliť

maximálny počet klientov 2

# Životnosť neaktívnej relácie

udržiavať 10 120

# Umožnite klientom, aby sa navzájom videli

klient-klient

# Zapnite kompresiu

comp-lzo

persist-key

persist-tun

# Cesty sa pridávajú cez .exe, ak bez neho, nie sú zaregistrované všetky trasy

route-method exe

# Oneskorenie pred pridaním trasy

zdržanie trasy 5

# Príkaz, ktorý informuje klientov, že za serverom je lokálna sieť s adresami 192.168.0.0 255.255.255.0

push "trasa 192.168.0.0 255.255.255.0"

# Registruje trasu na serveri, aby videl sieť za klientom

trasa 172.17.10.0 255.255.255.0 10.10.10.2

#Brána

trasa-brána 10.10.10.1

# každý klient dostane 1 adresu, bez portov virtuálneho smerovača

podsieť topológie

V priečinku ccd vytvorte súbor bez prípony a pomenujte ho presne ako klient UserVPN_1, otvorte ho pomocou poznámkového bloku a napíšte nasledovné:

# Prideliť klientovi trvalú IP 10.10.10.2

ifconfig-push 10.10.10.2 255.255.255.0

# informujte server, že sieť je za klientom 172.17.10.0

iroute 172.17.10.0 255.255.255.0

# ak odkomentujete nasledujúci riadok, klient bude odpojený (v prípade, že potrebujete odpojiť tohto klienta od servera a zvyšok bude fungovať)

# zakázať

Vytvoríme konfiguráciu klienta.

# Hovoríme klientovi, aby prevzal informácie o smerovaní zo servera (možnosti push)

zákazník

# Port pre fungovanie OpenVPN

prístav 1190

# Uveďte, na ktorom protokole OpenVPN funguje

preto udp

# Typ rozhrania

dev tun

# Názov rozhrania

dev-node "VPN"

# Adresa servera, ku ktorému sa pripájame

vzdialené 444 333 222 111 1190

#ochrana

server remote-cert-tls

# Certifikát certifikačnej autority

ca C: \\ OpenVPN \\ ssl \\ ca.crt

# Certifikát servera

certifikát C: \\ OpenVPN \\ ssl \\ UserVPN_1.crt

#kľúč

kľúč C: \\ OpenVPN \\ ssl \\ UserVPN_1.key

# Ochrana pred útokmi DOS

tls-auth C: \\ OpenVPN \\ kľúče \\ ta.key 1

tun-mtu 1500

tun-mtu-extra 32

mssfix 1450

ping-reštart 60

ping 10

# Zapnite kompresiu

comp-lzo

persist-key

persist-tun

# Výber kryptografickej šifry

šifra AES-256-CBC

#Záznamy

stav C: \\ OpenVPN \\ denník \\ openvpn-status.log

denník C: \\ OpenVPN \\ denník \\ openvpn.log

# Úroveň informácií o ladení

sloveso 3

# Počet duplicitných správ

stlmiť 20

Nainštalujte na klienta OpenVPN, preneste do neho ca.crt, UserVPN_1.crt, UserVPN_1.key, ta.key.

Firewally a antivírusy nakonfigurujeme na klientovi a na serveri pre hladký prechod paketov. Nebudem popisovať všetko závisí od nainštalovaných antivírusov a firewallov.

Po tomto všetkom spustíme náš server a klienta.

Ak je všetko vykonané správne, náš server dostane IP 10.10.10.1 a klient sa k nemu pripojí a dostane IP 10.10.10.2. A tak prebehlo spojenie, teraz si server a klient navzájom pingujú cez IP našej VPN siete, teda 10.10.10.1 a 10.10.10.2.

Aby mohol ping prejsť na interné adresy našich S_OF1 a S_OF2, musíte službu povoliť Smerovanie a vzdialený prístup.

Musíte prejsť do vlastností služby, nakonfigurovať ju na automatické zapnutie a spustenie.

Potom budeme môcť pingovať interné IP adresy servera a klienta (klient 172.17.10.10 a server 192.168.0.100).

Potom budeme môcť pingovať interné IP adresy servera a klienta (klient 172.17.10.10 a server 192.168.0.100).

Táto metóda má však malú nevýhodu: po povolení tejto služby a pripojení k nášmu kanálu VPN bude na ikone sieťového pripojenia visieť červený krížik, kým sa VPN neodpojí.

![]() Zároveň všetky siete fungujú normálne. Mňa osobne tento krížik rozčuľuje a niekedy aj mätie.

Zároveň všetky siete fungujú normálne. Mňa osobne tento krížik rozčuľuje a niekedy aj mätie.

Existuje druhý spôsob, ako zviditeľniť interné IP siete nášho servera a klienta.

Ak to chcete urobiť, prejdite do registra, otvorte pobočku registra:

HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Services \ TcpIP \ Parameters

Nájdite parameter a zmeňte hodnotu: IPEnableRouter typu REG_DWORD význam 1 .

Nezabudnite reštartovať počítač, aby sa nastavenia prejavili!

Toto sa musí vykonať na serveri aj na klientovi.

Takže pingujeme naše siete cez internú IP, a keďže server aj klient sú bránami pre ich siete, stroje zo siete 1 môžu vidieť stroje zo siete 2 a naopak. to znamená, že používateľ С_OF1 (192.168.0.50) môže vidieť zdieľané priečinky používateľa С_OF2 (172.17.10.50) a naopak.

Ak server a klient nie sú bránami pre ich siete, budete musieť trasy zaregistrovať ručne.

Príklad pre S_OF1:

Trasa -p 172.17.10.0 255.255.255.0 192.168.0.100 (počítač s nainštalovaným OpenVPN)

Príklad pre S_OF2:

Route -p 192.168.0.0 255.255.255.0 172.17.10.10 (počítač s nainštalovaným OpenVPN)

v mojom prípade to nebolo potrebné.

Na automatické spustenie servera a klienta musíme povoliť službu OpenVPN

teraz, keď sa počítač spustí, server sa automaticky spustí a keď je počítač klienta zapnutý, automaticky sa tiež pripojí k serveru.

teraz, keď sa počítač spustí, server sa automaticky spustí a keď je počítač klienta zapnutý, automaticky sa tiež pripojí k serveru.

Dodatočná ochrana

Ako viete, OpenVPN má schopnosť overiť sa certifikátmi, ako je popísané vyššie, ako aj prihlasovacím menom a heslom, ale môžete ich tiež kombinovať. Pokiaľ viem, iba v Linuxe je možné štandardnými prostriedkami nakonfigurovať autentifikáciu loginom a heslom, ale vo Windowse sa to dá tiež vyriešiť. Ak to chcete urobiť, v priečinku config vytvorte súbor auth.vbs a napíšte do nej nasledovné

"VBscript auth.vbs pre autentifikáciu OpenVPN - auth-user-pass-verify auth.vbs cez súbor" (c) 2007 vinni http://forum.ixbt.com/users.cgi?id=info:vinni "Podpora: http://forum.ixbt.com/topic.cgi?id=14:49976 "skript porovnáva používateľské meno bez ohľadu na veľkosť písmen. "Ak potrebujete inak - odstráňte UCase (...) na 2 alebo 4 miestach Pri chybe pokračovať ďalej" otvorte súbor, ktorého názov odovzdal OpenVPN skriptu cez Set fso = CreateObject ("scripting.filesystemobject" ) parameter Set CurrentUserPasswordFile = fso .OpenTextFile (WScript.Arguments (0), 1) "1 = pre čítanie, ak Err.Number<>0 Potom WScript.Quit (1) „prečítaj 2 riadky z tohto súboru – meno a heslo zadané používateľom“ na druhom konci „ak CurrentUserPasswordFile.AtEndOfStream, potom WScript.Quit (1) Meno používateľa = CurrentUserPasswordFile.ReadLine, ak CurrentUserPassEndFile. potom WScript .Quit (1) Heslo = CurrentUserPasswordFile.ReadLine CurrentUserPasswordFile.Zatvorte „otvorte premennú prostredia common_name (toto je CN certifikátu predloženého klientom)“ a porovnajte ju so zadaným používateľským menom. „Ak toto porovnanie nie je potrebné , potom odstráňte ďalšie 2 riadky alebo zakomentujte CurrentCommonName = CreateObject ("Wscript.Shell"). ExpandEnvironmentStrings ("% common_name%"), ak UCase (CurrentCommonName)<>UCase (UserName) potom WScript.Quit (1) "otvorte náš súbor s databázou prihlasovacích údajov a hesiel" predvolene je to Users.pw v aktuálnom adresári Set UserPasswordFileBase = fso.OpenTextFile ("Users.pw", 1) " 1 = pre čítanie, ak Err.Number<>0 Potom WScript.Quit (1) „prečítajte v slučke niekoľko riadkov, vynechajte prázdne MEDZI TÝMITO PARAMMI“ a porovnajte ich s tým, čo zadal používateľ. Nerobiť, kým nie (UserPasswordFileBase.AtEndOfStream) NextUserName = UserPasswordFileBase.ReadLine if Err.Number<>0 Potom WScript.Quit (1), ak NextUserName<>"" potom "ak sa má používateľské meno porovnávať s rozlíšením malých a veľkých písmen, potom tu odstráňte UCase (...) ak UCase (UserName) = UCase (NextUserName), potom ak Password = UserPasswordFileBase.ReadLine then" ak sa používateľské meno a heslo zhodujú s pár zo základne , potom skript ukončíme s výsledkom 0 „toto potrebuje OpenVPN“ a, toto je znak úspešnej autentifikácie UserPasswordFileBase.Close WScript.Quit (0) end if else UserPasswordFileBase.ReadLine end if end if Loop "ak sa vyhľadávanie skončilo neúspešne, ukončíme skript s výsledkom 1 "takže je to potrebné pre OpenVPN" a, toto je znak neúspešnej autentifikácie UserPasswordFileBase.Close WScript.Quit (1)

Taktiež v konfiguračnom priečinku vytvoríme súbor Users.pw, napíšeme login a heslo nášho klienta

UserVPN_1

123456

Ak je niekoľko klientov, potom:

UserVPN_1

123456

UserVPN_2

365214

UserVPN_3

14578

Ďalej musíte napísať riadok do konfigurácie klienta auth-user-pass, teraz, keď sa klient pripojí k serveru, vyskočí autorizačné okno, kde je potrebné zadať prihlasovacie meno a heslo, ktoré ste mu pridelili v Users.pw, bude potrebné ich oznámiť klientovi.

Mám to nakonfigurované tak, že meno používateľa (login) sa zhoduje s menom klienta v certifikáte, tzn UserVPN_1... ale môžete nastaviť iný názov odlišný od názvu v certifikáte, preto sa musíte pozrieť na nastavenia v auth.vbs.

Mám to nakonfigurované tak, že meno používateľa (login) sa zhoduje s menom klienta v certifikáte, tzn UserVPN_1... ale môžete nastaviť iný názov odlišný od názvu v certifikáte, preto sa musíte pozrieť na nastavenia v auth.vbs.

"otvorte premennú prostredia common_name (toto je CN certifikátu predloženého klientom)

"a porovnajte ho so zadaným užívateľským menom.

"ak toto porovnanie nie je potrebné, vymažte alebo okomentujte nasledujúce 2 riadky

CurrentCommonName = CreateObject ("WscrIPt.Shell"). ExpandEnvironmentStrings ("% common_name%")

ak UCase (CurrentCommonName)<>UCase (UserName), potom WScrIPt.Quit (1)

WScrIPt.Echo "Ladenie: CurrentCommonName =" & CurrentCommonName

A aby autentifikácia fungovala ako certifikátom, tak aj prihlásením heslom, ale zároveň sa nezobrazilo okno autorizácie používateľa, pretože to oneskorí pripojenie klienta k serveru, ak ste napríklad povolili automatické načítanie služby OpenVPN (ako je nakonfigurované u mňa) alebo jednoducho nechcete zakaždým zadávať svoje používateľské meno a heslo, v tomto prípade na klientovi, do priečinka ssl vytvorte súbor pass.txt a napíšte do neho naše používateľské meno a heslo takto:

UserVPN_1

123456

a v konfigurácii klienta zmeníme riadok auth-user-pass na auth-user-pass C: \\ OpenVPN \\ ssl \\ pass.txt.

Teraz zapnem stroj, kde je nainštalovaný OpenVPN -Server, spustí sa služba a automaticky sa spustí server VPN. Klient spustí počítač a tiež sa automaticky pripojí k môjmu serveru. Teraz môžete prejsť do zdieľaných priečinkov alebo použiť RDP na prácu, napríklad v 1C nainštalovanom v inej organizácii.

kontakty [e-mail chránený]

Značky:

Ide predovšetkým o údržbové vydanie s opravami chýb a vylepšeniami. Jednou z veľkých vecí je vylepšená podpora TLS 1.3. Súhrn zmien je k dispozícii na stránke Changes.rst a k dispozícii je aj úplný zoznam zmien.

... Prechádzame na inštalátory MSI v OpenVPN 2.5, ale OpenVPN 2.4.x zostane iba NSIS.

nebude pracovať v systéme Windows XP. Posledná verzia OpenVPN, ktorá podporuje Windows XP, je 2.3.18, ktorú je možné stiahnuť ako a verzie.

Ak nájdete chybu v tomto vydaní, pošlite nám prosím hlásenie o chybe. V neistých prípadoch najskôr kontaktujte našich vývojárov, buď pomocou IRC kanála alebo vývojárskeho IRC kanála (# openvpn-devel na irc.freenode.net). Ak potrebujete všeobecnú pomoc, pozrite sa na náš oficiálny a používateľský IRC kanál (#openvpn na irc.freenode.net).

Zdrojový tarball (gzip) |

Podpis GnuPG | openvpn-2.4.7.tar.gz |

Zdrojový tarball (xz) |

Podpis GnuPG | openvpn-2.4.7.tar.xz |

Zdroj Zip |

Podpis GnuPG | openvpn-2.4.7.zip |

Inštalátor systému Windows (NSIS) |

Podpis GnuPG | openvpn-install-2.4.7-I603.exe |

POZNÁMKA: kľúč GPG používaný na podpisovanie súborov vydania sa od OpenVPN 2.4.0 zmenil. K dispozícii sú pokyny na overenie podpisov, ako aj nový verejný kľúč GPG.

Na uľahčenie automatizácie poskytujeme aj statické adresy URL odkazujúce na najnovšie vydania. Zoznam súborov nájdete .

Toto vydanie je dostupné aj v našich vlastných softvérových úložiskách pre Debian a Ubuntu, podporované architektúry sú i386 a amd64. Podrobnosti. pozri.

OpenVPN 2.4.6 – vydané 24.04.2018

Ide predovšetkým o údržbové vydanie s menšími opravami chýb a vylepšeniami a jednou bezpečnostnou opravou pre interaktívnu službu Windows. Inštalátor systému Windows obsahuje aktualizované grafické používateľské rozhranie OpenVPN a OpenSSL. Inštalátor I601 obsahoval ovládač tap-windows6 9.22.1, ktorý mal jednu bezpečnostnú opravu a zrušil podporu systému Windows Vista. V inštalačnom programe I602 sme sa však museli vrátiť späť k Windows 9.21.2 kvôli odmietnutiu ovládača na čerstvo nainštalovanom Windowse 10 rev 1607 a novšom, keď bolo povolené Secure Boot. Zlyhanie bolo spôsobené novými, prísnejšími požiadavkami na podpisovanie vodičov. Verzia ovládača 9.22.1 je v procese schvaľovania a podpisu spoločnosťou Microsoft a bude súčasťou pripravovaného inštalačného programu systému Windows.

Upozorňujeme, že LibreSSL nie je podporovaný kryptografický backend. Akceptujeme opravy a testujeme na OpenBSD 6.0, ktorý prichádza s LibreSSL, ale ak novšie verzie LibreSSL porušia kompatibilitu API, nenesieme zodpovednosť za opravu.

Všimnite si tiež, že inštalačné programy systému Windows boli vytvorené s verziou NSIS, ktorá bola opravená proti niekoľkým. Na základe nášho testovania však staršie verzie systému Windows, ako napríklad Windows 7, nemusia mať prospech z týchto opráv. Preto vám dôrazne odporúčame, aby ste pred spustením vždy presunuli inštalačné programy NSIS na miesto, do ktorého nie je možné zapisovať používateľom... Naším dlhodobým plánom je namiesto toho prejsť na inštalačné programy MSI.

V porovnaní s OpenVPN 2.3 ide o veľkú aktualizáciu s veľkým množstvom nových funkcií, vylepšení a opráv. Niektoré z hlavných funkcií sú šifra AEAD (GCM) a podpora výmeny kľúčov Elliptic Curve DH, vylepšená podpora duálneho zásobníka IPv4 / IPv6 a plynulejšia migrácia pripojení pri zmene adresy IP klienta (Peer-ID). Tiež nové - tls Funkciu -crypt možno použiť na zvýšenie súkromia používateľov pri pripojení.

GUI OpenVPN dodávané s inštalátorom systému Windows má veľké množstvo nových funkcií v porovnaní s tým, ktorý je súčasťou balíka OpenVPN 2.3. Jednou z hlavných funkcií je možnosť spustiť OpenVPN GUI bez oprávnení správcu. Úplné podrobnosti nájdete na. Nové funkcie GUI OpenVPN sú zdokumentované.

Upozorňujeme, že inštalátory OpenVPN 2.4 nebude pracovať v systéme Windows XP.

Ak nájdete chybu v tomto vydaní, pošlite nám prosím hlásenie o chybe. V neistých prípadoch najskôr kontaktujte našich vývojárov, buď pomocou IRC kanála alebo vývojárskeho IRC kanála (# openvpn-devel na irc.freenode.net). Ak potrebujete všeobecnú pomoc, pozrite si naše oficiálne

Pomer strán 1440 x 900

Rozlíšenia obrazovky monitora

Kedy potrebujem aktualizovať firmvér

Ako premeniť smartfón s Androidom na bezpečnostnú kameru

Ako vyzerá čínska klávesnica (história a fotografie)