Пару месяцев назад столкнулся с очень интересной ситуацией, компьютер брата начал очень сильно тормозить, проведя предварительный анализ установил что компьютер сильно заражен вирусами. Удалять их в ручную посчитал нецелесообразно и решил просто переустановить систему.

При переустановке системы столкнулся с неприятной ситуацией: дисковод начал плохо читать загрузочный диск, в результате чего установка ОС прерывалась, причем на разных этапах. Замена дисковода ничего не дала, ситуация повторялась. Но все же после более чем десятка попыток файлы были скопированы и компьютер перезагрузился для дальнейшей установки уже жесткого диска, но тут же выскочила ошибка об отсутствии какого-то файла. Я начал установку заново и дойдя до выбора раздела для установки ОС увидел что раздел в который только что копировались файлы пустой. Я решив что проблемы с жестким диском отправил брата с компьютером в мастерскую, посчитав что лег жесткий диск. Поле недельного ремонта компьютер вернули в работоспособном состоянии, и уже через неделю начались вывалы из интернета, интернет работал, но через 10-15 минут вываливался и войти снова можно было лишь после перезагрузки компьютера. Позже брату кто-то переустановил ОС заменив XP на win 7, которая вначале работа нормально, а через какое-то время начались опять тормоза и зависание.

Я снова проверив компьютер увидел в диспетчере задач кучу непонятных процессов, причем они назывались длинным набором букв. Стало ясно что это вирусы. И что делаю я? Да тупо меняю 7-ку на XP, но каково же было мое удивление, когда при установке ОС все повторилось (остановка дисковода при загрузке установочных файлов) И все же после n-ного количества попыток ОС установилась. Установив необходимые драйвера, я перезагрузил компьютер и тут начались опять тормоза. В диспетчере задач опять появилась куча процессов с длинными именами запущенных от администратора, и тут я понял что вирус сидит в загрузочном секторе жесткого диска (где это понимание было 2 месяца назад?).

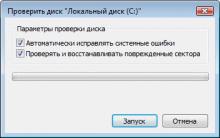

Для удаления вируса из загрузочного сектора я проделал следующее:

Вставил загрузочный диск с которого устанавливал ОС. В BIOS установил загрузку с CD-ROM"а, и перезагрузился. Когда установщик Windows XP загрузил свои файлы в оперативную память ПК, появилось диалоговое окно Установка Windows XP Professional, содержащее меню выбора,

из которого выбрал пункт *Чтобы восстановить Windows XP с помощью консоли восстановления, нажмите . Нажал R. Загрузилась консоль восстановления. Так как на ПК установлена одна ОС, и она (по умолчанию) установлена на диске C:, то появилось следующее сообщение:

1: C:\WINDOWS В какую копию Windows следует выполнить вход?

Ввожу 1 , жму Enter

Появляется сообщение:

Введите пароль администратора : у меня пароля нет поэтому просто эжму Enter .

Появилось приглашение системы:

C:\WINDOWS> ввожу fixmbr

Появляется сообщение: **ПРЕДУПРЕЖДЕНИЕ** На этом компьютере присутствует нестандартная или недопустимая основная загрузочная запись. При использовании FIXMBR можно повредить имеющуюся таблицу разделов. Это приведет к утере доступа ко всем разделам текущего жесткого диска. Если отсутствуют проблемы доступа к диску, рекомендуется прервать работу команды FIXMBR. Подтверждаете запись новой MBR?

Ввожу y (что означает yes).

Выскакивает сообщение:

Производится новая основная загрузочная запись на физический диск \Device\Harddisk0\Partition0. Новая основная загрузочная запись успешно сделана.

В появившемся приглашение системы:

C:\WINDOWS> Ввожу fixboot

Вижу сообщение: Конечный раздел: C:. Хотите записать новый загрузочный сектор в раздел C:?

Ввожу y (что означает yes).

Файловая система в загрузочном разделе: NTFS (или FAT32). Команда FIXBOOT записывает новый загрузочный сектор. Новый загрузочный сектор успешно записан.

В приглашении системы C:\WINDOWS> ввожу , вхожу в BIOS Setup и устанавливаю загрузку с жесткого диска.

После загрузки системы иду в диспетчер задач и опять вижу кучу непонятных процессов с длинными именами из набора букв. Т. е. вирус не удален. Пробую установить антивирус, сразу после начала установка прерывается (вирус блокирует установку антивируса!!!). Пробую скачать из интернета другой антивирус, но после нажатия на сайте антивируса “скачать” браузер закрывается (и тут вирус блокирует!!!)

Пробую делать проверку и лечение AVZ. Загружается, обновляет базы, сканирует, но результат нулевой. Вирусы живут и размножаются.

Загружаюсь с Dr.Web Live CD в режиме safe mode, графический интерфейс почему-то виснет (то ли вирус, то ли глюк). Сканирую все диски. проходит часа 3-4. Перезагружаюсь. Вирусы живы. Что делать? Искать и удалять в ручную! Надо было этим заняться сразу!

Гружусь с диска Bart (аналог erdcommander), предварительно записав название процессов на листок. Ввожу в поиск по очереди названия процессов, в результате нахожу их в папках C:/windows, C:/windows/system32, C:/Documents and Settings/User/Local Settings/Temp, кстати в последней папке больше всего файлов с похожими именами, поэтому я по одному беру их вставляю в поиск, сразу удаляю найденные файлы, причем тут же их удаляю и из корзины. Захожу в редактор реестра (regedit) выбираю правка-поиск или F3, ввожу скопированный файл жму “найти” удаляю найденные ключи, жму “найти далее” или F3 пока не появится окно с уведомление о том что ничего не найдено. После этого перехожу к следующему файлу.

Так потратив пол часа я удалил все файлы вирусов. После перезагрузки вхожу в диспетчер задач и... непонятных процессов нет. Пробую установить антивирус-устанавливается, обновляю антивирус, запускаю сканирование всех дисков, проходит несколько часов-вирусов нет.

Вывод: нужно было сразу вручную удалить все вирусы.

В последнее время всё чаще и чаще поступают жалобы на вирус, который производит полную блокировку компьютера и вымогательство денег , на стадии ещё до загрузки операционной системы (красные буквы на черном экране). Проблема в том, что для неподготовленного пользователя ситуация может стать действительно тупиковой: компьютер не загружается ни в обычном, ни в безопасном режиме, загрузка и сканирование антивирусом с live-cd безрезультативна, даже попытка переустановки Windows может не увенчаться успехом ! Здесь я расскажу о способах как на самом деле легко и просто его удалить.

Данный вирус поражает MBR — главную загрузочную запись жёсткого диска, доступа к которой ни пользователь, ни операционная система доступа обычно не имеют. В этом и заключается вся сложность, и, одновременно простота его удаления.

Заражение обычно происходит во время клика на заражённой ссылке или загрузки зараженной веб-страницы. Далее компьютер через несколько секунд выключается, пытается перезагрузиться и показывает сообщение от том, что «Ваш компьютер заблокирован за просмотр, копирование и тиражирование видео с элементами педофилии… Необходимо платить штраф в размере… » и т.д. и т.п. Оплата осуществляется через Ibox-ы на кошельки Webmoney U338098752819, U225475893811, U250977606445, U193923440709, U255460166383, U229167721843, 380684668914 и др., либо пополнением счёта мобильного телефона. Существуют различные разновидности вируса для Украины и России:

Версия mbr-winlock для инопланетян (если они пользуются Windows) (шутка). Автору хватило ума написать и распространить вирус, а вот сделать надпись в правильной кодировке он не осилил))

Хочется так же отметить практически полную несостоятельность антивирусов против данной напасти: платные и с громкими названиями, как и два года назад, неспособны вовремя и адекватно реагировать против этой, действительно серьёзной угрозы:

Проверка вирусного файла sys3.exe на сайте virustotal.com показала, что на момент заражения из 43 антивирусов данный винлокер могло поймать только 5!

Каждый раз заражению соответствует наличие файла sys3.exe (собственно вирус ) во временных файлах браузера и netprotocol.exe в автозагрузке (создаёт брешь в операционной системе ) (версии данных файлов всё время изменяются и срабатываемость на них антивирусов остаётся крайне низкой , названия файлов злоумышленники пока не изменяли).

Уязвимость операционной системы Windows : пользователь просто сёрфит в интернете, а злоумышленники в это время модифицируют MBR и перезагружают компьютер!!!

Беспомощность нашей милиции/полиции в борьбе с данным видом преступлений: как ловить таких преступников они не знают, не умеют, не могут и не хотят, чем мошенники пользуются и будут пользоваться.

Люди, которые платят мошенникам — соучастники и спонсоры данных преступлений. Эти вирусы будут появляться вновь и вновь до тех пор, пока это экономически выгодно.

Способ 1. Восстановление MBR из резервной копии Acronis TrueImage

Если Вы относитесь к тем людям, которые после установки Windows, драйверов, программ и настроек сделали резервную копию системного диска — поздравляю, Ваши усилия не пропали даром! Для Вас эта проблема не является проблемой: нужно лишь загрузиться с загрузочного диска Acronis и восстановить mbr из своей резервной копии:

Загружаемся с диска Acronis True Image и выбираем пункт Recovery (восстановить)

Выбираем файл-образ системного диска

Выбираем пункт Restore disks or partitions (Восстановление дисков или разделов)

Выбираем из списка винчестер (системный), на котором нужно восстановить MBR

Нажать кнопку Proceed (Продолжить)

После перезагрузки от вируса не остаётся и следа, остаётся лишь провести «контрольную зачистку» компьютера свежими антивирусом и антитроянской программой.

Способ 2. С помощью утилиты CureIt от DrWeb либо Kaspersky TDSSKiller

Несмотря на то, что DrWeb данное заражение пропускает, результат заражения — модифицированый MBR он может с успехом лечить. Для этого нужно загрузиться с любого LiveCD и запустить эту утилиту . Вредоносная запись обезвреживается в считанные секунды:

Dr.Web CureIt! восстанавливает загрузочную запись в считанные секунды

При перезагрузке Windows загружается в нормальном режиме, как будто ничего и не было.

UPD (18.05.2012):

Новые модификации данного вируса изменяют разбивку диска на разделы. Скриншот консоли Windows Disk Management до лечения утилитой DrWeb CureIt:

После лечения и перезагрузки:

Способ 3. С помощью установочного диска Windows

Внимание! В свете последних модификаций данного вируса этим способом пользоваться НЕ РЕКОМЕНДУЕТСЯ!

Для Windows XP: вставляем установочный диск и включаем компьютер, жмём любую кнопку для подтверждения загрузки (Press any key to boot from CD…..). Ждём когда полностью загрузится диск и предложит выбор действий. Выбираем режим восстановления, кнопка R . Теперь система предложит выбрать какую ОС из найденных восстанавливать, нажимаем цифру и Enter (обычно 1). Теперь необходимо ввести пароль администратора, если его нет, то просто оставляем пустым и жмём Enter. Вот мы добрались до консоли восстановления. Вбиваем команду: FIXBOOT , Enter, вас попросят подтвердить, нажмите Y . Теперь вбиваем команду FIXMBR , Enter и опять подтверждаем нажатием Y . Всё теперь вбиваем EXIT и перезагружаемся. Можно грузиться с жёсткого диска. Всё.

Для Windows 7: загрузиться с установочного диска или флешки с windows 7 — восстановление системы — коммандная строка — bootsect /mbr All

Способ 4. Переустановка Windows

При переустановке Windows необходимо полностью удалить системный раздел, а потом создать его вновь. При этом пересоздастся и MBR.

UPD (26.01.2012):

Сегодня обнаружил тело вируса — файл

«Ваш компьютер заблокирован Internet Police за поиск и просмотр видеоматериалов содержащих педофилию, извращения, сексуальное насилие над детьми… Webmoney 380971559633 на 850 гривен»

Ситуация с обнаружением данной разновидности антивирусами пока что очень печальна . Кому интнресно, тело вируса можно взять здесь (пароль к архиву — infected):

UPD (13.07.2012):

Вчера разблокировал свежую версию, примечательной особенностью которой является почти 100% «слепота» антивирусов (в т.ч. Касперского). Рассылка данного образца по антивирусам возымела некоторое действие . Скачать тело вируса (пароль к архиву — infected):

Но и с нею бывают проблемы. Когда компьютер под управлением этой ОС отказывается загружаться, может потребоваться восстановление загрузочного сектора ХДД, с которого происходит инициализация и старт всей системы.

Если проблема не связана с действиями пользователя, как правило, встроенные средства диагностики Windows 7 самостоятельно смогут решить проблему, достаточно дождаться перезагрузки после неудачного старта, в которой вам предложат загрузится в средство восстановления системы и там выбрать вариант самостоятельного исправления.

Итак, если вы столкнулись с проблемами, описанными в начале этого материала, первым делом успокойтесь, ничего страшного не случилось и все можно поправить, так как восстановление загрузочного сектора для современной операционной системы - процедура штатная.

Ваши действия будут отличаться в зависимости от того, что именно привело к невозможности загрузиться в «семерку».

Если вы установили поверх Win7 операционную систему WinXP - значит, вам следует скачать программу EasyBCD. Запустив ее в XP вы сможете в несколько простых действий восстановить загрузчик и вернуть в список загрузки Windows 7.

Если же вы, например, установили Windows XP поверх Windows 7 и загружались через EasyBCD, а затем, по какой-то причине решили снести на ХДД раздел с XP - значит у вас более сложная ситуация. Удалив XP, вы удалили и EasyBCD, а значит, теперь компьютер не знает, как ему загрузить хоть какую-то ОС.

Чтоб восстановить загрузочный сектор Windows 7 придется вспоминать, где у вас лежит диск восстановления Win7 (вы конечно же его создали, правда?) или, если ответ отрицательный, то ищем диск Не важно, что вы нашли, что есть, то и вставляйте в привод. Теперь необходимо загрузиться с диска, и войти в раздел «Восстановление системы». С помощью утилиты Bootrec.exe, которая имеется на установочном диске и диске восстановления «семерки» восстановление загрузочного сектора Win7 не займет много времени.

Когда вы выберете «Восстановление системы», у вас после непродолжительного ожидания появятся варианты, скорее всего, восстановить будет возможным только одну ОС - Windows 7. На следующем экране внизу, вы увидите опцию «Командная строка», нажмите на нее и откроется окно, в котором необходимо будет набрать несколько команд.

Сначала следует проверить, все ли в порядке с утилитой Bootrec, для этого введите в bootrec и нажмите клавишу «ввод» (Enter). Далее каждую команду необходимо будет завершать нажатием этой клавиши. Появится текст, описывающий возможности утилиты.

Для того чтобы начать восстановление загрузочного сектора, наберем команду

Если в ответ компьютер напишет что «Операция успешно завершена» значит все в порядке и загрузчик перезаписался. Можно переходить ко второй части, набираем команду

bootrec /fixboot

После того как вы нажмете ввод, компьютер сформирует новый загрузочный сектор, все теперь можно набрать команду

После всех этих манипуляций можно и наслаждаться нормальной работой вашей ОС.

Как вы убедились, восстановление загрузочного сектора ОС Windows 7 - это действительно очень простая процедура.

Намедни заочно познакомился с новым вирусом (где Вы их находите, ей богу?), который просит перевести примерно 25 долларов на определённый кошелёк в Webmoney в счёт погашения штрафа за просмотр, копирование и тиражирование видео взрослого характера.

Под «заочно» я подразумеваю, что сам я вирус не удалял, поэтому могу ошибаться. Скриншот прислали по ммс, и, судя по всему, вирус грузится до загрузки Windows.

Кроме удаления вируса, мы сегодня попутно научимся восстанавливать загрузочный сектор Windows XP и 7.

В первую очередь нам нужно узнать, когда загружается вирус. Определить это довольно просто — нужно проверить реакцию ПК на стандартные комбинации клавиш:

- Windows+L — смена пользователя

- Ctrl+Alt+Del или Ctrl+Shift+Esc — диспетчер задач

Если по нажатию Ctrl+Alt+Del происходит перезагрузка ПК или вообще ничего не происходит, то можно сказать, что вирус грузится до запуска системы и находится в MBR секторе (загрузочный сектор Windows). Есть два варианта решения данной проблемы:

Восстанавливаем загрузочный сектор Windows.

Кстати, аналогичным способом восстанавливают повреждённый загрузчик Windows в том случае, когда на экране Вы видите такое сообщение: disk read error occurred press ctrl+alt+del to restart или NTLDR is missing.

Нам понадобится диск с Windows, желательно той (или такой же), которая уже установлена на ПК. В Bios выставляем загрузку с диска и дожидаемся запуска установки Windows. Дальнейшие действия зависят от системы:

При Windows XP .

При появлении надписи «Вас приветствует мастер установки» (текстовая часть загрузки) нажимаем кнопку R (или F10), чтобы запустить консоль восстановления. Появится консольная строка, если есть пароль администратора — вводим его, затем вводим команды:

- fixboot c: (если система на диске C)

Опять загружается в консоль, и вводим эти команды:

- fixmbr c:

- fixmbr

Вынимаем диск и пробуем загрузить как обычно. Если система загрузились удачно, начинаем устанавливать все типы антивирусов и искать вредоносный файл, так как, после перезагрузки вирус может снова появится. Не перезагружаем компьютер, пока его не находим.

Если антивирусы не находят, пробуйте поиск файлов Windows (F3) по дате (предположительного заражения), включая скрытые и системные файлы с маской *.EXE или *.BAT. Пока точно где он не могу сказать, так как не сталкивался.

Если загружается опять вирус — проделываем оба предыдущих шага, плюс вводим ещё эти команды:

- bootcfg /rebuild

При Windows 7.

Вставляем диск и загружаемся с него.

При загрузке с диска выбираем «Восстановление системы» («Repair your computer»). Далее выбираем нашу систему (Windows 7 на диске C:). В окне «Параметры восстановления системы» выбираем «Командная строка» («Command Prompt»). В консоле пишем:

- bcdedit /export C:\BCD_Backup

- cd boot

- attrib bcd -s -h -r

- ren c:\boot\bcd bcd.old

- bootrec /RebuildBcd

Это перестроит и восстановит загрузочную область Windows 7. Перезагружаемся без диска. Поиск вируса аналогичен варианту с Windows XP.

Если вирус блокирует любые действия в Windows

Если вирус грузится в самой системе, и Вы не можете ничего сделать кроме перезагрузки ПК, то можно попробовать такой способ разблокировки:

- Зажимаем Ctrl+Shift+Esc (Ctrl+Alt+Del) до момента, пока не начнёт мерцать диспетчер задач.

- Не отпуская клавиш, ищем процесс вируса и кликаем «Cнять задачу».

- Далее нажмите «новая задача» и введите «regedit» (редактор реестра)

- Переходим в раздел HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Windows NT/CurrentVersion/Winlogon

- Проверяем два параметра «Shell» и «Userinit».

- Значением параметра Shell должно быть «Explorer.exe» .

- Значение Userinit – «C:\WINDOWS\system32\userinit.exe,» (в конце запятая обязательно).

- Перезагружаем ПК.

- Обязательно проверьте компьютер на вирусы установленным антивирусом или утилитой.

- В случае неудачи — проделайте этот способ в безопасном режиме.

Для сканирования подойдут бесплатные утилиты.

Если мы захотим избавиться от текущей структуры жёсткого диска – убрать все разделы на нём и вернуть ему исходное нераспределённое пространство, в среде активной Windows с использованием её штатных средств сможем сделать это при соблюдении двух условий. Во-первых, в качестве оперируемого диска — того, на котором хотим убрать все разделы, естественно, не должно выступать хранилище текущей ОС.

Под хранилищем понимаются либо все разделы системы, либо как минимум один из них, например, загрузочный. Во-вторых, на таком оперируемом диске не должно существовать защищённых от удаления разделов. Если ранее оперируемый диск имел стиль разметки MBR , с помощью утилиты в составе Windows мы без проблем удалим все пользовательские и системные разделы.

И превратим дисковое пространство в нераспределённое, на базе которого сможем создать новую структуру разделов под другие задачи.

А вот пространство GPT -дисков, на которых ранее была установлена Windows, таким образом мы полностью не сможем очистить. Для скрытого системного EFI -раздела не будут доступны ни функция удаления, ни любые иные возможности.

Даже если избавиться от всех остальных разделов, EFI -раздел останется.

Подобно последнему, на носителях OEM -устройств могут также существовать неудаляемые служебные Recovery -разделы, необходимые для отката Windows до заводских настроек.

Как очистить жёсткий диск с защищёнными разделами от структуры — удалить все разделы, убрать стиль разметки, чтобы он стал таким, как до инициализации? Рассмотрим несколько вариантов, как это можно осуществить.

1. Командная строка

Проводить очистку носителей данных от их структуры умеет штатный Windows-инструмент – командная строка . Важный нюанс: запущена она должна быть от имени администратора .

В её окне вводим последовательно:

diskpart list disk

Здесь вместо нуля каждый должен подставить свой порядковый номер.

Последний шаг – ввод команды для очистки носителя от структуры:

clean |

Всё – диск очищен от разделов и инициализации. После этого можем снова обратиться к утилите , чтобы сформировать структуру по новой.

Выбираем GPT — или MBR -стиль разметки.

2. Процесс установки Windows

Удалять скрытые разделы диска умеет процесс установки Windows. Если к компьютеру подключён установочный носитель системы, можно загрузиться с него и на этапе выбора места её установки убрать разделы. А затем прекратить установку и перезагрузить компьютер.

Правда, этот вариант подойдёт только для пользователей, которые хорошо знают оперируемый диск. Поскольку установочный процесс отображает дисковое пространство в виде перечня разделов, высока вероятность ошибочно повредить структуру неоперируемого носителя.

Хейтеры командной строки могут прибегнуть к стороннему софту для работы с дисковым пространством типа Acronis Disk Director 12 . Это более функциональный, более юзабильный и даже в каком-то смысле более безопасный способ проведения операций с разметкой носителей данных.

3. Acronis Disk Director 12

И менеджер работы с дисками от компании Acronis , и его аналоги примечательны чёткой и понятной подачей структуры дисков. Более того, подобного рода программы в составе LiveDisk – это единственный способ решить поставленную в статье задачу, если оперируемый носитель является единственным таковым в составе компьютера. Чтобы с помощью Acronis Disk Director 12 избавиться от структуры диска, выбираем его, например, в визуальном представлении.

И задействуем функцию .

Acronis нас предупреждает, что на очищаемом носителе есть загрузочные разделы. И таким образом защищает нас от необдуманных решений. Дело в том, что у двух Windows, установленных на разных дисках, могут быть как свои загрузчики, так и один общий. Важно проверить этот момент: у оставляемой Windows должны быть свои разделы загрузки:

Либо

«Зарезервировано системой» (MBR)

;

Либо

«Восстановить» и «EFI» (GPT)

.

Как настроить файл подкачки?

Установка режима совместимости в Windows

Резервное копирование и восстановление драйверов Windows

Как на «Билайне» перейти на другой тариф: все способы

Смартфоны Meizu Очень приятная Flyme