Active Directory (AD), Microsoft Server işletim sistemi için tasarlanmış yardımcı programlardır. Başlangıçta kullanıcı dizinlerine erişmek için hafif bir algoritma olarak oluşturuldu. Windows Server 2008 sürümünden itibaren yetkilendirme servisleri ile entegrasyon bulunmaktadır.

System Center Configuration Manager kullanarak tüm kontrol edilen PC'lere aynı ayarları ve yazılımı uygulayan bir Grup İlkesi uygulamanızı sağlar.

Yeni başlayanlar için basit bir deyişle, bu, yerel ağdaki tüm erişim ve izinleri tek bir yerden yönetmenizi sağlayan bir sunucu rolüdür.

Fonksiyonlar ve amaçlar

Microsoft Active Directory - (sözde dizin) kullanıcıları ve ağ verilerini değiştirmenize izin veren bir araç paketi. ana hedef Oluşturma - Büyük ağlarda sistem yöneticilerinin çalışmalarını kolaylaştırır.

Dizinler, kullanıcılar, gruplar, ağ cihazları, dosya kaynakları - tek kelimeyle nesnelerle ilgili çeşitli bilgiler içerir. Örneğin, dizinde saklanan kullanıcı öznitelikleri şu şekilde olmalıdır: adres, oturum açma, şifre, cep telefonu numarası vb. Dizin olarak kullanılır kimlik doğrulama noktaları, bununla kullanıcı hakkında gerekli bilgileri öğrenebilirsiniz.

Çalışma sırasında karşılaşılan temel kavramlar

AD ile çalışırken geçerli olan bir dizi özel kavram vardır:

- Sunucu, tüm verileri içeren bir bilgisayardır.

- Denetleyici - Etki alanını kullanan kişilerden gelen istekleri işleyen AD rolüne sahip bir sunucu.

- AD etki alanı, aynı anda ortak bir dizin veritabanını paylaşan benzersiz bir ad altında gruplandırılmış bir aygıtlar topluluğudur.

- Veri deposu, dizinin herhangi bir etki alanı denetleyicisinden veri depolamaktan ve almaktan sorumlu bölümüdür.

Aktif dizinler nasıl çalışır?

Çalışmanın ana ilkeleri şunlardır:

- yetki, bu sayede sadece kişisel bir şifre girerek ağ üzerinde bir PC kullanmak mümkün hale gelir. Bu durumda, hesaptaki tüm bilgiler aktarılır.

- Güvenlik... Active Directory, kullanıcı tanıma işlevi içerir. Herhangi bir ağ nesnesi için, bir cihazdan uzaktan, kategorilere ve belirli kullanıcılara bağlı olacak gerekli hakları ayarlayabilirsiniz.

- Ağ yönetimi bir noktadan. Active Directory ile çalışırken, örneğin bir yazıcıya erişim haklarını değiştirmeniz gerekirse, sistem yöneticisinin tüm bilgisayarları yeniden yapılandırmasına gerek yoktur. Değişiklikler uzaktan ve küresel olarak yapılır.

- Tam dolu DNS entegrasyonu... Yardımı ile AD'de karışıklık ortaya çıkmaz, tüm cihazlar dünya çapında ağda olduğu gibi belirlenir.

- Büyük ölçekli... Bir sunucu koleksiyonu, tek bir Active Directory tarafından kontrol edilebilir.

- Aramaörneğin bilgisayar adı, oturum açma gibi çeşitli parametrelere göre gerçekleştirilir.

Nesneler ve Nitelikler

Nesne - kendi adı altında birleştirilmiş, bir ağ kaynağını temsil eden bir nitelikler koleksiyonu.

Nitelik - katalogdaki bir nesnenin özellikleri. Örneğin, bunlar kullanıcının tam adını, giriş bilgilerini içerir. Ancak bir PC hesabının öznitelikleri, bu bilgisayarın adı ve açıklaması olabilir.

“Çalışan” - “Tam Ad”, “Pozisyon” ve “TabN” özelliklerine sahip bir nesne.

LDAP kapsayıcısı ve adı

Kapsayıcı - olabilecek nesnelerin türü diğer nesnelerden oluşur... Örneğin bir etki alanı, hesap nesneleri içerebilir.

Onların asıl amacı nesneleri sipariş etmek işaret türlerine göre. Çoğu zaman, kapsayıcılar aynı özniteliklere sahip nesneleri gruplamak için kullanılır.

Hemen hemen tüm kapsayıcılar bir nesne koleksiyonu görüntüler ve kaynaklar benzersiz bir Active Directory nesnesiyle temsil edilir. AD kapsayıcılarının ana türlerinden biri bir organizasyon birimi veya OU'dur (kuruluş birimi). Bu kapsayıcıya yerleştirilen nesneler yalnızca oluşturuldukları etki alanına aittir.

Basit Dizin Erişim Protokolü (LDAP), birincil TCP / IP bağlantı algoritmasıdır. Dizin hizmetlerine erişim sırasında nüans miktarını azaltmak için tasarlanmıştır. Ayrıca LDAP, dizin verilerini sorgulamak ve düzenlemek için kullanılan eylemleri tanımlar.

Ağaç ve site

Etki alanı ağacı, ortak bir ad alanı oluşturan ve güven ile birbirine bağlanan ortak bir şema ve yapılandırmayı paylaşan bir etki alanları topluluğudur.

Etki alanı ormanı, birbirine bağlı bir ağaç topluluğudur.

Site, yapısının mantıksal temsilinden bağımsız olarak planlaması gerçekleştirilen, bir ağın fiziksel bir modelini temsil eden IP alt ağlarındaki bir aygıtlar topluluğudur. Active Directory, n'inci sayıda site oluşturma veya n'inci sayıda etki alanını tek bir site altında birleştirme yeteneğine sahiptir.

Active Directory'yi Yükleme ve Yapılandırma

Şimdi doğrudan örnek olarak Windows Server 2008 kullanarak Active Directory'yi yapılandırmaya gidelim (diğer sürümlerde prosedür aynıdır):

"Tamam" düğmesine tıklayın. Bu değerlerin isteğe bağlı olduğunu unutmayın. Ağınızdaki IP adresini ve DNS'yi kullanabilirsiniz.

- Ardından, "Başlat" menüsüne gitmeniz, "Yönetimsel Araçlar" ve "" seçeneğini seçmeniz gerekir.

- "Roller" maddesine gidin, alanı seçin " Rol Ekle”.

- "Active Directory Etki Alanı Hizmetleri"ni seçin, iki kez "İleri"ye ve ardından "Yükle"ye tıklayın.

- Kurulumun tamamlanmasını bekleyin.

- "Başlat" menüsünü açın - " Uygulamak”. Alana dcpromo.exe yazın.

- Sonrakine tıkla".

- Öğeyi seçin " Yeni bir ormanda yeni bir etki alanı oluşturun”Ve tekrar“ İleri ”ye tıklayın.

- Bir sonraki pencerede adı girin, "İleri" ye tıklayın.

- Seçme Uyumluluk modu(Windows Server 2008).

- Bir sonraki pencerede, her şeyi varsayılan olarak bırakın.

- Başlayacak yapılandırma penceresiDNS... Daha önce sunucuda kullanılmadığı için herhangi bir yetkilendirme oluşturulmamıştır.

- Kurulum için bir dizin seçin.

- Bu adımdan sonra ayarlamanız gerekir. yönetim şifresi.

Güvenilirlik için parolanın aşağıdaki gereksinimleri karşılaması gerekir:

AD, bileşenleri yapılandırmayı bitirdikten sonra sunucuyu yeniden başlatmanız gerekir.

Yapılandırma tamamlandı, ek bileşen ve rol sisteme yüklendi. AD'yi yalnızca Sunucu ailesinin Windows'una yükleyebilirsiniz, normal sürümler, örneğin 7 veya 10, yalnızca yönetim konsolunu yüklemenize izin verebilir.

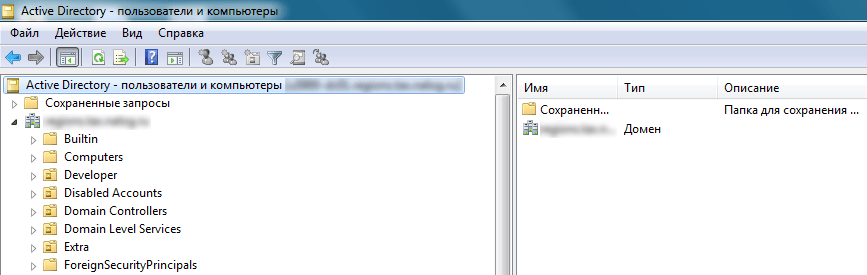

Active Directory'de Yönetim

Varsayılan olarak, Windows Server'da Active Directory Kullanıcıları ve Bilgisayarları konsolu, bilgisayarın ait olduğu etki alanıyla çalışır. Bu etki alanındaki bilgisayara ve kullanıcı nesnelerine konsol ağacı aracılığıyla erişebilir veya başka bir denetleyiciye bağlanabilirsiniz.

Aynı konsolun araçları, görüntülemenizi sağlar Ekstra seçenekler nesneler ve onları arayabilirsiniz, yeni kullanıcılar, gruplar oluşturabilir ve izinlerden değiştirebilirsiniz.

Bu arada, var 2 tür grup Active Directory'de - güvenlik ve dağıtım. Güvenlik grupları, nesnelere erişim haklarını ayırt etmekten sorumludur; dağıtım grupları olarak kullanılabilirler.

Dağıtım grupları hakları ayırt edemez, ancak esas olarak ağ üzerinde mesaj göndermek için kullanılır.

AD Temsilciliği Nedir?

Delegasyonun kendisi izinlerin ve kontrolün bir kısmının devri ana nesneden diğer sorumlu tarafa.

Her organizasyonun kendi merkezinde birden fazla sistem yöneticisi olduğu bilinmektedir. Farklı omuzlara farklı görevler verilmelidir. Değişiklikleri uygulamak için standart ve özel olarak ayrılan hak ve izinlere sahip olmanız gerekir. Özel - belirli bir nesneye uygulanabilir ve standart, belirli işlevleri kullanılabilir veya kullanılamaz hale getiren bir dizi mevcut izindir.

Güven ilişkisi kurmak

AD'de iki tür güven ilişkisi vardır: tek yönlü ve iki yönlü. İlk durumda, bir etki alanı diğerine güvenir, ancak bunun tersi olmaz, sırasıyla, birincisi ikincisinin kaynaklarına erişime sahiptir ve ikincisi yoktur. İkinci türde güven “karşılıklı”dır. Ayrıca "giden" ve "gelen" ilişkiler de vardır. Giden, ilk etki alanı ikinciye güvenir, böylece ikincinin kullanıcılarının birincinin kaynaklarını kullanmasına izin verir.

Kurulum sırasında aşağıdaki prosedürler gerçekleştirilmelidir:

- Doğrulamak kontrolörler arasındaki ağ bağlantıları.

- Ayarları kontrol edin.

- akort harici alanlar için ad çözümlemesi.

- Bağlantı oluştur güvenilen etki alanının yanından.

- Güvenin adreslendiği denetleyici tarafından bir bağlantı oluşturun.

- Oluşturulan tek yönlü ilişkiyi kontrol edin.

- Eğer ihtiyaç var ikili ilişkilerin kurulmasında - kurulumunu yapmak.

Genel katalog

Ormandaki tüm nesnelerin kopyalarını tutan bir etki alanı denetleyicisidir. Kullanıcılara ve programlara, mevcut ormanın herhangi bir etki alanında nesneleri arama yeteneği verir. özellik keşfediciler global kataloğa dahil edilmiştir.

Genel katalog (GC), her etki alanındaki her orman nesnesi için sınırlı bir öznitelik kümesi içerir. Ormandaki etki alanı dizininin tüm bölümlerinden veri alır ve standart Active Directory çoğaltma işlemini kullanarak kopyalar.

Şema, özniteliğin kopyalanıp kopyalanmayacağını belirler. Bir olasılık var ek özellikleri yapılandırma"Active Directory Şeması" kullanılarak global katalogda yeniden oluşturulacaktır. Genel kataloğa bir öznitelik eklemek için, çoğaltma özniteliğini seçin ve “Kopyala” seçeneğini kullanın. Bu, özniteliğin genel kataloğa kopyalanmasını yaratacaktır. Özellik parametre değeri isMemberOfPartialÖzellik Kümesi gerçek olacak.

NS konumu öğren global katalog, komut satırına girmeniz gerekir:

Dsquery sunucusu –isgc

Active Directory'de verileri çoğaltma

Çoğaltma, herhangi bir denetleyicide bulunan aynı güncel bilgilerin saklanması gerektiğinde gerçekleştirilen bir kopyalama prosedürüdür.

üretilir operatör katılımı olmadan... Şu tür çoğaltma içeriği vardır:

- Veri replikaları, mevcut tüm etki alanlarından oluşturulur.

- Veri şeması kopyaları. Veri şeması, Active Directory ormanındaki tüm nesneler için aynı olduğundan, kopyaları tüm etki alanlarında korunur.

- Yapılandırma verileri. Denetleyiciler arasında kopya oluşturmayı gösterir. Bilgiler, ormandaki tüm etki alanları için geçerlidir.

Ana kopya türleri, site içi ve siteler arasıdır.

İlk durumda, değişikliklerden sonra sistem bekler, ardından ortağı, değişiklikleri tamamlamak için bir kopya oluşturma konusunda bilgilendirir. Herhangi bir değişiklik olmasa bile belirli bir süre sonra replikasyon işlemi otomatik olarak gerçekleşir. Çoğaltma, dizin değişiklikleri uygulandıktan hemen sonra gerçekleşir.

Düğümler arasında çoğaltma prosedürü arada olur minimum ağ yükü, bu bilgi kaybını önler.

Grup İlkesi, Microsoft'un Active Directory'sinden sorumlu ağ yöneticisinin kullanıcılar ve bilgisayarlar için belirli yapılandırmaları uygulamasına izin veren hiyerarşik bir altyapıdır. Grup İlkesi, makine düzeyinde kullanıcı, güvenlik ve ağ ilkelerini tanımlamak için de kullanılabilir.

Tanım

Active Directory grupları, yöneticilerin, erişebilecekleri dosyalar, klasörler ve uygulamalar dahil olmak üzere, kullanıcıların ağ üzerinde yapabilecekleri ayarları tanımlamasına yardımcı olur. Kullanıcı ve bilgisayar ayarları koleksiyonlarına GPO adı verilir ve yönetim konsolu adı verilen merkezi bir arabirimden yönetilir. Grup İlkesi, gpresult ve gpupdate gibi komut satırı araçları kullanılarak da kontrol edilebilir.

Active Directory, Windows 2000 Server için yenidir ve işletim sisteminin daha da önemli bir parçası haline getirmek için 2003 yılında geliştirilmiştir. Windows Server 2003 AD, kullanıcılar, gruplar, bilgisayarlar, yazıcılar, ilkeler ve izinler dahil olmak üzere ağdaki tüm nesneler için dizin hizmeti adı verilen tek bir bağlantı sağlar.

Bir kullanıcı veya yönetici için Active Directory'yi yapılandırmak, tüm ağ kaynaklarının yönetilebileceği tek bir hiyerarşik görünüm sağlar.

Active Directory neden uygulanmalı?

Bu sistemi uygulamak için birçok neden var. Her şeyden önce, Microsoft Active Directory, genellikle Windows NT Server 4.0 etki alanları ve hatta bağımsız sunucu ağları üzerinde önemli bir gelişme olarak kabul edilir. AD, tüm ağ üzerinde merkezi bir yönetim mekanizmasına sahiptir. Ayrıca, bir etki alanında iki veya daha fazla etki alanı denetleyicisi dağıtırken artıklık ve hata toleransı sağlar.

Hizmet, ağı canlı tutmak için etki alanı denetleyicileri arasındaki iletişimi otomatik olarak yönetir. Kullanıcılar, tek oturum açma kullanarak yetkilendirildikleri ağdaki tüm kaynaklara erişebilir. Ağdaki tüm kaynaklar, her erişim için kullanıcı kimliğini ve kaynak yetkisini doğrulayan sağlam bir güvenlik mekanizması tarafından korunur.

Active Directory'nin geliştirilmiş güvenliği ve denetimiyle bile, işlevselliğinin çoğu son kullanıcılar tarafından görülmez. Bu nedenle, kullanıcıları AD ağına geçirmek biraz yeniden eğitim gerektirir. Hizmet, etki alanı denetleyicilerini ve üye sunucuları hızla yükseltmek ve sıralamasını düşürmek için bir yol sunar. Sistem, Active Directory Grup İlkeleri kullanılarak yönetilebilir ve korunabilir. İdari sorumlulukların belirli delegasyonlarını kolayca yönetmenize ve ayrıntılandırmanıza olanak tanıyan esnek bir hiyerarşik organizasyon modelidir. AD, tek bir etki alanındaki milyonlarca nesneyi yönetme yeteneğine sahiptir.

Ana bölümler

Active Directory Grup İlkesi Kitapları, dört tür bölüm veya kapsayıcı yapısı kullanılarak düzenlenir. Bu dört kuruluş birimi; ormanlar, etki alanları, kuruluş birimleri ve sitelerdir:

Orman, her nesnenin, niteliklerinin ve sözdiziminin bir koleksiyonudur.

Etki alanı, ortak bir ilkeler kümesini, üyelerinin adını ve veritabanını paylaşan bir bilgisayar kümesidir.

Kuruluş birimleri, etki alanlarının gruplanabileceği kapsayıcılardır. Etki alanı için bir hiyerarşi oluştururlar ve coğrafi veya organizasyonel bir ortamda şirketin yapısını oluştururlar.

Siteler, kuruluş birimlerinin kapsamından ve yapısından bağımsız olan fiziksel gruplamalardır. Siteler, düşük ve yüksek hızlı bağlantılarla bağlanan konumlar arasında ayrım yapar ve bir veya daha fazla IP alt ağı tarafından tanımlanır.

Ormanlar coğrafya veya ağ topolojisi ile sınırlı değildir. Tek bir orman, her biri ortak bir şemaya sahip birden çok etki alanı içerebilir. Aynı ormandaki etki alanı üyelerinin özel bir LAN veya WAN bağlantısına bile ihtiyacı yoktur. Tek bir ağ, birkaç bağımsız ormana da ev sahipliği yapabilir. Genel olarak, her tüzel kişilik için bir orman kullanılmalıdır. Bununla birlikte, üretim ormanı dışında test ve araştırma amaçları için ek iskeleler istenebilir.

Etki Alanları

Active Directory etki alanları, güvenlik ilkeleri ve yönetim atamaları için kapsayıcı görevi görür. Varsayılan olarak, içindeki tüm nesneler Grup İlkesi'ne tabidir. Benzer şekilde, herhangi bir yönetici bir etki alanındaki tüm nesneleri yönetebilir. Ayrıca, her etki alanının kendine özgü bir veritabanı vardır. Böylece, etki alanı bazında kimlik doğrulama yapılır. Bir kullanıcı hesabının kimliği doğrulandıktan sonra, bu hesaba kaynaklara erişim izni verilir.

Active Directory'de Grup İlkesi'ni yapılandırmak için bir veya daha fazla etki alanı gereklidir. Daha önce belirtildiği gibi, bir AD etki alanı, ortak bir ilkeler kümesini, bir adı ve üyelerinin bir veritabanını paylaşan bir bilgisayarlar topluluğudur. Etki alanı, etki alanı denetleyicileri (DC'ler) olarak hizmet veren ve veritabanını depolayan, ilkeleri sürdüren ve oturum açma işlemleri için kimlik doğrulama sağlayan bir veya daha fazla sunucuya sahip olmalıdır.

Etki alanı denetleyicileri

Windows NT'de, Temel Etki Alanı Denetleyicisi (PDC) ve Yedek Etki Alanı Denetleyicisi (BDC), Windows işletim sistemini çalıştıran bilgisayar ağındaki bir sunucuya atanabilecek rollerdi. Windows, bir grup kullanıcı için bir dizi ağ kaynağına (uygulamalar, yazıcılar vb.) erişimi kontrol etmek için bir etki alanı fikrini kullandı. Kullanıcının, ağdaki birkaç farklı sunucuda bulunabilecek kaynaklara erişmek için yalnızca etki alanında oturum açması gerekir.

Birincil etki alanı denetleyicisi olarak bilinen bir sunucu, etki alanı için birincil kullanıcı veritabanını yönetiyordu. Bir veya daha fazla sunucu, yedek etki alanı denetleyicileri olarak belirlenmiştir. Birincil denetleyici, veritabanının kopyalarını düzenli aralıklarla yedek etki alanı denetleyicilerine gönderir. Yedek etki alanı denetleyicisi, PDC sunucusunun arızalanması durumunda birincil etki alanı denetleyicisi olarak oturum açabilir ve ayrıca ağ yeterince meşgulse iş yükünün dengelenmesine yardımcı olabilir.

Active Directory Yetkilendirme ve Yapılandırma

Windows 2000 Server'da, etki alanı denetleyicileri korunurken, PDC ve BDC sunucu rolleri büyük ölçüde Active Directory ile değiştirildi. Yönetici ayrıcalıklarını ayırmak için ayrı etki alanları oluşturmak artık gerekli değildir. AD içinde, kuruluş birimlerine dayalı olarak yönetici ayrıcalıkları atayabilirsiniz. Alan adları artık 40.000 kullanıcıyla sınırlı değil. AD etki alanları milyonlarca nesneyi yönetebilir. Artık PDC ve BDC olmadığından, Active Directory Grup İlkesi yapılandırması çok yöneticili çoğaltma uygular ve tüm etki alanı denetleyicileri eşler arasıdır.

Örgütsel yapı

Kuruluş birimleri, alanlara göre çok daha esnek ve yönetilmesi daha kolaydır. Kuruluş birimleri, gerektiğinde taşıyabileceğiniz, silebileceğiniz ve yeni birimler oluşturabileceğiniz için size neredeyse sınırsız esneklik sağlar. Ancak, etki alanları yapı ayarlarında çok daha kısıtlayıcıdır. Etki alanları silinebilir ve yeniden oluşturulabilir, ancak bu işlem ortamın dengesini bozar ve mümkün olduğunda bundan kaçınılmalıdır.

Siteler, tüm ana bilgisayarlar arasında hızlı ve güvenilir iletişime sahip olan IP alt ağları koleksiyonlarıdır. WAN bağlantıları, LAN bağlantılarından önemli ölçüde daha yavaş ve daha az güvenilir olduğundan, bir site oluşturmanın başka bir yolu LAN bağlantısıdır, ancak WAN bağlantısı değildir. Siteleri kullanarak, yavaş WAN bağlantılarınızdan geçen trafik miktarını kontrol edebilir ve azaltabilirsiniz. Bu, performans görevleri için daha verimli trafik akışıyla sonuçlanabilir. Ayrıca, bit başına ödeme hizmetleri için WAN maliyetlerini de azaltabilir.

Altyapı Sihirbazı ve Genel Katalog

Active Directory'deki Windows Server'ın diğer önemli bileşenleri arasında, Active Directory'de hayaletler olarak bilinen eski bağlantıları yakalayan otomatik bir işlemden sorumlu, tamamen işlevsel bir FSMO (Esnek Tek İşlem Sihirbazı) hizmeti olan Altyapı Sihirbazı (IM) bulunur. veri tabanı.

Hayaletler, kendi veritabanındaki bir nesne ile ormandaki başka bir etki alanındaki bir nesne arasında çapraz başvuru gerektiren DC'lerde oluşturulur. Bu, örneğin, aynı ormandaki başka bir etki alanındaki bir gruba bir etki alanından bir kullanıcı eklediğinizde gerçekleşir. Fantomlar, fantom tarafından temsil edilen yabancı nesnede yapılan değişikliklerden kaynaklanan güncellenmiş verileri artık içermediğinde eskimiş olarak kabul edilir. Örneğin, hedef yeniden adlandırıldığında, taşındığında, alanlar arasında aktarıldığında veya silindiğinde. Eski hayaletleri bulmak ve onarmaktan yalnızca Altyapı Sorumlusu sorumludur. "Düzeltme" işleminin sonucu olarak yapılan tüm değişiklikler daha sonra diğer etki alanı denetleyicilerine çoğaltılmalıdır.

Altyapı Sihirbazı bazen ormandaki her etki alanının kısmi, salt okunur bir kopyasını tutan ve diğer şeylerin yanı sıra genel amaçlı grup depolaması ve oturum açma işlemi için kullanılan genel katalog (GC) ile karıştırılır. GC'ler tüm nesnelerin kısmi bir kopyasını sakladığından, hayaletlere ihtiyaç duymadan etki alanları arası referanslar oluşturabilirler.

Active Directory ve LDAP

Microsoft, Active Directory'nin ayrılmaz bir bileşeni olarak LDAP'yi (Hafif Dizin Erişim Protokolü) içerir. LDAP, herkesin, ister genel İnternet ister kurumsal intranet üzerinde olsun, bir ağdaki dosyalar ve cihazlar gibi kuruluşları, bireyleri ve diğer kaynakları bulmasını sağlayan bir yazılım protokolüdür.

TCP / IP ağlarında (İnternet dahil), Alan Adı Sistemi (DNS), bir alan adını belirli bir ağ adresine (bir ağdaki benzersiz konum) eşlemek için kullanılan bir dizin sistemidir. Ancak, alan adını bilmiyor olabilirsiniz. LDAP, insanları nerede olduklarını bilmeden aramanıza olanak tanır (ancak daha fazla bilgi aramanıza yardımcı olacaktır).

LDAP dizini, aşağıdaki düzeylerle basit bir hiyerarşik hiyerarşide düzenlenmiştir:

Organizasyonlar.

Organizasyonel birimler (departmanlar).

Kişiler (kişiler, dosyalar ve yazıcılar gibi paylaşılan kaynaklar dahil).

Kök dizin (ağacın kaynak konumu veya kaynağı).

LDAP dizini birçok sunucuya dağıtılabilir. Her sunucu, periyodik olarak eşitlenen bir paylaşılan dizinin çoğaltılmış bir sürümüne sahip olabilir.

Her yöneticinin LDAP'nin ne olduğunu anlaması önemlidir. Çünkü Active Directory'de bilgi bulma ve LDAP sorguları oluşturma yeteneği, bir AD veritabanında depolanan bilgileri bulurken özellikle yararlıdır. Bu nedenle, birçok yönetici LDAP arama filtresini öğrenmeye çok önem vermektedir.

Grup İlkesi ve Active Directory Yönetimi

Grup İlkesi'nden bahsetmeden AD'yi tartışmak zor. Yöneticiler, ağdaki kullanıcılar ve bilgisayarlar için ayarları tanımlamak için Microsoft Active Directory'deki Grup İlkesi'ni kullanabilir. Bu ayarlar, daha sonra etki alanları ve siteler dahil olmak üzere Active Directory nesnelerine bağlanan Grup İlkesi Nesnelerinde (GPO'lar) yapılandırılır ve depolanır. Bu, Windows ortamındaki kullanıcılara değişiklikleri bilgisayarlara uygulamak için ana mekanizmadır.

Grup İlkesi Yönetimi sayesinde yöneticiler, kullanıcı bilgisayarlarındaki masaüstü ayarlarını global olarak yapılandırabilir, ağdaki belirli dosya ve klasörlere erişimi kısıtlayabilir / bunlara erişime izin verebilir.

Grup ilkelerini uygulama

GPO'ların nasıl kullanıldığını ve uygulandığını anlamak önemlidir. Onlar için şu sıra kabul edilebilir: önce yerel makine politikaları uygulanır, ardından site politikaları, ardından etki alanı politikaları ve ardından bireysel organizasyon birimlerine uygulanan politikalar. Bir kullanıcı veya bilgisayar nesnesi aynı anda yalnızca bir siteye ve bir etki alanına ait olabilir, bu nedenle yalnızca o site veya etki alanıyla ilişkili GPO'ları alırlar.

nesne yapısı

GPO'lar iki ayrı bölüme ayrılır: Grup İlkesi Şablonu (GPT) ve Grup İlkesi Kapsayıcısı (GPC). Grup İlkesi Şablonu, GPO'da oluşturulan belirli ayarların depolanmasından sorumludur ve başarısı için esastır. Bu ayarları büyük bir klasör ve dosya yapısında saklar. Ayarların tüm kullanıcı ve bilgisayar nesnelerine başarıyla uygulanabilmesi için GPT'nin etki alanındaki tüm denetleyicilere çoğaltılması gerekir.

Grup İlkesi kapsayıcısı, bir etki alanındaki her etki alanı denetleyicisinde bulunan Active Directory'de depolanan bir GPO'nun parçasıdır. GPC, istemci uzantılarına (CSE'ler), GPT yoluna, yazılım yükleme paketlerine giden yollara ve GPO'nun başvurulan diğer yönlerine bağlantıların korunmasından sorumludur. GPC, ilgili GPO ile ilgili fazla bilgi içermez, ancak GPO'nun işlevselliği için gereklidir. Yazılım yükleme ilkeleri yapılandırıldığında, GPC, GPO ile ilişkili bağlantıların korunmasına yardımcı olur ve nesnenin özniteliklerinde depolanan diğer ilişkisel bağlantıları ve yolları depolar. Bir Grup İlkesi sorununu belirlemeniz gerektiğinde, GPC'nin yapısını ve özniteliklerde depolanan gizli bilgilere nasıl erişileceğini bilmek işe yarayacaktır.

Windows Server 2003'te Microsoft, Grup İlkesi Yönetim Konsolu (GPMC) olarak bilinen bir ek bileşen biçiminde bir veri birleştirme aracı olarak Grup İlkesi Yönetimi çözümünü yayımladı. GPMC, GPO'ların yönetimini, yönetimini ve konumunu büyük ölçüde basitleştiren GPO merkezli bir yönetim arabirimi sağlar. GPMC aracılığıyla yeni GPO'lar oluşturabilir, nesneleri değiştirebilir ve düzenleyebilir, GPO'ları kesebilir/kopyalayabilir/yapıştırabilir, nesneleri yedekleyebilir ve ortaya çıkan politika setini yürütebilirsiniz.

Optimizasyon

Kontrol edilen GPO'ların sayısı arttıkça, performans ağdaki makineleri etkiler. İpucu: Performans düşerse, nesnenin ağ ayarlarını sınırlayın. İşlem süresi, bireysel ayarların sayısıyla doğru orantılı olarak artar. Masaüstü ayarları veya Internet Explorer ilkeleri gibi nispeten basit yapılandırmalar uzun sürmeyebilirken, yazılım klasörünün yeniden yönlendirilmesi, özellikle yoğun dönemlerde ağı ciddi şekilde zorlayabilir.

Özel GPO'ları bölün ve ardından kullanılmayan kısmı devre dışı bırakın. Hem üretkenliği artırmak hem de yönetim karışıklığını azaltmak için en iyi uygulamalardan biri, bilgisayarlara uygulanacak ve kullanıcılar için ayrı olacak parametreler için ayrı nesneler oluşturmaktır.

Active Directory bir sistem yönetim hizmetidir. Yerel gruplara çok daha iyi bir alternatiftirler ve verimli yönetim ve güvenilir veri koruması ile bilgisayar ağları oluşturmanıza olanak tanırlar.

Active Directory kavramı ile daha önce karşılaşmadıysanız ve bu tür servislerin nasıl çalıştığını bilmiyorsanız bu makale tam size göre. Bu kavramın ne anlama geldiğini, bu tür veritabanlarının avantajlarının neler olduğunu ve ilk kullanım için nasıl oluşturulacağını ve yapılandırılacağını anlayalım.

Active Directory, sisteminizi yönetmenin çok uygun bir yoludur. Active Directory ile verilerinizi etkin bir şekilde yönetebilirsiniz.

Bu hizmetler, etki alanı denetleyicileri tarafından yönetilen tek bir veritabanı oluşturmanıza olanak tanır. Bir girişiminiz varsa, bir ofis işletiyorsanız, genel olarak, birleşmesi gereken birçok kişinin faaliyetlerini kontrol edin, böyle bir alan kullanışlı olacaktır.

Tüm nesneleri içerir - bilgisayarlar, yazıcılar, fakslar, kullanıcı hesapları ve daha fazlası. Verilerin bulunduğu alanların toplamına "orman" denir. Active Directory tabanı, nesne sayısının 2 milyara kadar çıkabildiği etki alanı tabanlı bir ortamdır. Bu ölçeği hayal edebiliyor musunuz?

Yani, böyle bir "orman" veya veritabanı yardımıyla, ofiste çok sayıda çalışanı ve ekipmanı bağlamak mümkündür ve yere atıfta bulunmadan - diğer kullanıcılar da hizmetlere bağlanabilir, örneğin , başka bir şehirde bir şirketin ofisinden.

Ek olarak, Active Directory çerçevesinde birkaç alan oluşturulur ve birleştirilir - şirket ne kadar büyükse, teknolojisini veritabanı içinde kontrol etmek için o kadar fazla araca ihtiyaç duyulur.

Ayrıca, böyle bir ağ oluştururken, bir kontrol alanı belirlenir ve daha sonra diğer alanların varlığında bile, orijinal olan hala "ebeveyn" olarak kalır - yani, bilgi yönetimine yalnızca o tam erişime sahiptir.

Bu veriler nerede depolanır ve etki alanları nasıl bulunur? Denetleyiciler, Active Directory oluşturmak için kullanılır. Genellikle iki tane vardır - birine bir şey olursa, bilgi ikinci denetleyiciye kaydedilir.

Veritabanını kullanmak için başka bir seçenek, örneğin şirketiniz başka bir şirketle işbirliği yapıyorsa ve ortak bir projeyi tamamlamanız gerekiyorsa. Bu durumda, yetkisiz kişilerin etki alanı dosyalarına erişimi gerekebilir ve burada iki farklı "orman" arasında bir tür "ilişki" kurabilir, geri kalanın güvenliğini riske atmadan gerekli bilgilere açık erişim sağlayabilirsiniz. veri.

Genel olarak Active Directory, boyutundan bağımsız olarak belirli bir yapı içinde bir veritabanı oluşturmaya yarayan bir araçtır. Kullanıcılar ve tüm ekipman tek bir "ormanda" birleştirilir, denetleyicilerde bulunan etki alanları oluşturulur.

Hizmetlerin yalnızca Windows sunucu sistemlerine sahip cihazlarda çalışabileceğinin açıklığa kavuşturulması da önerilir. Ayrıca kontrolörler üzerinde 3-4 DNS sunucusu oluşturulur. Etki alanının ana bölgesine hizmet ederler ve bunlardan birinin arızalanması durumunda yerini başka sunucular alır.

Aptallar için Active Directory'ye kısa bir genel bakışın ardından, doğal olarak şu soruyla ilgileniyorsunuz: yerel bir grubu neden bütün bir veritabanıyla değiştirelim? Doğal olarak, burada olasılıklar alanı birçok kez daha geniştir ve sistem yönetimi için bu hizmetler arasındaki diğer farklılıkları bulmak için avantajlarına daha yakından bakalım.

Active Directory Avantajları

Active Directory'nin avantajları aşağıdaki gibidir:

- Kimlik doğrulama için bir kaynak kullanma. Bu durumda, her PC'de genel bilgilere erişim gerektiren tüm hesapları eklemeniz gerekir. Ne kadar çok kullanıcı ve teknisyen olursa, bu verileri aralarında senkronize etmek o kadar zor olur.

Böylece, hizmetleri bir veritabanıyla kullanırken, hesaplar bir noktada saklanır ve değişiklikler tüm bilgisayarlarda hemen yürürlüğe girer.

Nasıl çalışır? Ofise gelen her çalışan sistemi başlatır ve hesabına giriş yapar. Oturum açma isteği sunucuya otomatik olarak gönderilir ve kimlik doğrulama bunun üzerinden gerçekleşir.

Kayıt tutmada belirli bir sıraya gelince, kullanıcıları her zaman gruplara ayırabilirsiniz - "İnsan Kaynakları" veya "Muhasebe".

Bu durumda bilgiye erişim sağlamak daha da kolaydır - bir departmandan çalışanlar için bir klasör açmanız gerekiyorsa, bunu veritabanı üzerinden yaparsınız. Belgelerin geri kalanı kapalı kalırken, birlikte gerekli veri klasörüne erişirler.

- Veritabanının her üyesi üzerinde kontrol.

Yerel bir grupta her üye bağımsızsa, onu başka bir bilgisayardan kontrol etmek zorsa, şirket politikasına uygun olarak etki alanlarında belirli kurallar belirlenebilir.

Sistem yöneticisi olarak, erişim ayarlarını ve güvenlik ayarlarını yapılandırabilir ve ardından bunları her kullanıcı grubu için uygulayabilirsiniz. Doğal olarak, hiyerarşiye bağlı olarak, bazı gruplar daha katı ayarlar tanımlayabilirken, diğerlerine sistemdeki diğer dosyalara ve eylemlere erişim izni verilebilir.

Ek olarak, şirkete yeni bir kişi girdiğinde, bilgisayarı, iş bileşenlerinin dahil olduğu gerekli ayar setini hemen alacaktır.

- Yazılım kurulumunda çok yönlülük.

Bu arada, bileşenler hakkında - Active Directory'nin yardımıyla yazıcılar atayabilir, tüm çalışanlar için gerekli programları bir kerede kurabilir, gizlilik parametrelerini ayarlayabilirsiniz. Genel olarak, bir veri tabanının oluşturulması işi önemli ölçüde optimize edecek, güvenliği izleyecek ve kullanıcıları maksimum verimlilik için birleştirecektir.

Ve bir şirket ayrı bir yardımcı program veya özel hizmetler işletiyorsa, bunlar alan adlarıyla senkronize edilebilir ve bunlara basitleştirilmiş erişim sağlanabilir. Nasıl? Şirkette kullanılan tüm ürünleri birleştirirseniz, çalışanın her programa giriş yapmak için farklı kullanıcı adı ve şifre girmesine gerek kalmayacak - bu bilgiler paylaşılacaktır.

Artık Active Directory kullanmanın yararlarını ve sonuçlarını anladığınıza göre, bu hizmetleri yükleme sürecini gözden geçirelim.

Windows Server 2012'de bir veritabanı kullanma

Active Directory'yi kurmak ve yapılandırmak zor değildir ve aynı zamanda ilk bakışta göründüğünden daha kolaydır.

Hizmetleri yüklemek için önce aşağıdakileri yapmanız gerekir:

- Bilgisayarın adını değiştirin: "Başlat" üzerine tıklayın, Denetim Masası'nı açın, "Sistem" öğesini açın. "Parametreleri değiştir"i seçin ve "Bilgisayar adı" satırının karşısındaki Özellikler'de "Değiştir"e tıklayın, ana bilgisayar için yeni bir değer girin.

- PC'nin isteği üzerine yeniden başlatın.

- Ağ ayarlarınızı şu şekilde yapın:

- Kontrol panelinden Ağlar ve Paylaşım menüsünü açın.

- Doğru adaptör ayarları. Özellikler'e sağ tıklayın ve Ağ sekmesine tıklayın.

- Listedeki pencerede, 4 numaralı İnternet protokolüne tıklayın, tekrar "Özellikler" e tıklayın.

- Gerekli ayarları girin, örneğin: IP adresi - 192.168.10.252, alt ağ maskesi - 255.255.255.0, ana alt ağ geçidi - 192.168.10.1.

- "Tercih edilen DNS sunucusu" satırında, "Alternatif ..." bölümünde yerel sunucunun adresini belirtin - DNS sunucularının diğer adresleri.

- Değişiklikleri kaydedin ve pencereleri kapatın.

Active Directory rollerini şu şekilde yükleyin:

- Başlangıç boyunca "Sunucu Yöneticisi"ni açın.

- Menüden, Rol ve Özellik Ekle'yi seçin.

- Sihirbaz başlayacaktır, ancak ilk açıklama penceresini atlayabilirsiniz.

- "Rolleri ve özellikleri yükleme" satırını kontrol edin, devam edin.

- Active Directory'yi yüklemek için bilgisayarınızı seçin.

- Listeden yüklemek istediğiniz rolü işaretleyin - sizin durumunuz için bu "Active Directory Etki Alanı Hizmetleri"dir.

- Hizmetler için gerekli bileşenleri indirmenizi isteyen küçük bir pencere görünecektir - kabul edin.

- Ardından, diğer bileşenleri yüklemeniz istenecektir - bunlara ihtiyacınız yoksa, "İleri" düğmesine tıklayarak bu adımı atlayın.

- Kurulum sihirbazı, kurduğunuz hizmetlerin açıklamalarını içeren bir pencere görüntüler - okumaya devam edin ve devam edin.

- Kuracağımız bileşenlerin bir listesi görünecektir - her şeyin doğru olup olmadığını kontrol edin ve doğruysa uygun düğmeye basın.

- İşlem tamamlandığında pencereyi kapatın.

- İşte bu - hizmetler bilgisayarınıza yüklenir.

Active Directory'yi Yapılandırma

Bir etki alanı hizmeti kurmak için aşağıdakileri yapmanız gerekir:

- Aynı ada sahip yapılandırma sihirbazını çalıştırın.

- Pencerenin üstündeki sarı işaretçiye tıklayın ve Sunucuyu Etki Alanı Denetleyicisine Yükselt'i seçin.

- Yeni bir "orman" ekle'yi tıklayın ve kök etki alanı için bir ad oluşturun, ardından "İleri" yi tıklayın.

- Orman ve etki alanı işlev düzeylerini belirtin - çoğu zaman aynıdırlar.

- Bir şifre ile gelin, ancak hatırladığınızdan emin olun. Devam edin.

- Bundan sonra, alan adının yetkilendirilmediğine dair bir uyarı ve alan adını kontrol etmek için bir teklif görebilirsiniz; bu adımları atlayabilirsiniz.

- Bir sonraki pencerede, veritabanı dizinlerinin yolunu değiştirebilirsiniz - size uymuyorlarsa bunu yapın.

- Şimdi ayarlayacağınız tüm parametreleri göreceksiniz - bunları doğru seçip seçmediğinize bakın ve devam edin.

- Uygulama ön koşulların karşılanıp karşılanmadığını kontrol edecek ve herhangi bir yorum yoksa veya kritik değilse "Yükle" ye tıklayın.

- Kurulum tamamlandıktan sonra bilgisayar kendini yeniden başlatacaktır.

Ayrıca veritabanına nasıl kullanıcı ekleyeceğinizi merak ediyor olabilirsiniz. Bunu yapmak için kontrol panelinin "Yönetim" bölümünde bulacağınız "Active Directory Kullanıcıları veya Bilgisayarları" menüsünü kullanın veya veritabanı ayarları menüsünü kullanın.

Yeni bir kullanıcı eklemek için alan adına sağ tıklayın, “Alt Bölüm”den sonra “Oluştur”u seçin. Önünüzde yeni bölümün adını girmeniz gereken bir pencere belirecektir - bu, farklı bölümlerden kullanıcıları toplayabileceğiniz bir klasör görevi görür. Aynı şekilde, daha sonra birkaç bölüm daha oluşturacak ve tüm çalışanları doğru şekilde yerleştireceksiniz.

Ardından, bölümün adını oluşturduğunuzda, üzerine sağ tıklayın ve "Kullanıcı" dan sonra "Yeni" yi seçin. Artık geriye sadece gerekli verileri girmek ve kullanıcı için erişim ayarlarını yapmak kalıyor.

Yeni profil oluşturulduğunda, içerik menüsünü seçerek üzerine tıklayın ve "Özellikler"i açın. "Hesap" sekmesinde, "Engelle..." seçeneğinin yanındaki onay işaretini kaldırın. Bu kadar.

Genel sonuç, Active Directory'nin çalışanların tüm bilgisayarlarını tek bir takımda birleştirmeye yardımcı olacak güçlü ve kullanışlı bir sistem yönetim aracı olduğudur. Hizmetlerin yardımıyla güvenli bir veritabanı oluşturabilir ve tüm kullanıcılar arasında çalışmayı ve bilgi senkronizasyonunu önemli ölçüde optimize edebilirsiniz. Şirketiniz ve başka herhangi bir iş yeri bilgisayarlar ve ağ ile bağlantılıysa, hesapları birleştirmeniz ve iş ve gizliliği izlemeniz gerekir, Active Directory tabanlı bir veritabanı kurmak harika bir çözüm olacaktır.

Windows ağlarının yöneticileri, tanışmaktan kaçınamazlar. Bu genel bakış makalesi, Active Directory'nin ne olduğuna ve neyle yenildiğine odaklanacaktır.

Windows ağlarının yöneticileri, tanışmaktan kaçınamazlar. Bu genel bakış makalesi, Active Directory'nin ne olduğuna ve neyle yenildiğine odaklanacaktır.

Dolayısıyla Active Directory, Microsoft'un bir dizin hizmeti uygulamasıdır. Bu durumda dizin hizmeti, sistem yöneticisinin paylaşılan klasörler, sunucular, iş istasyonları, yazıcılar, kullanıcılar ve gruplar gibi ağ kaynaklarıyla çalışmasına yardımcı olan bir yazılım paketi anlamına gelir.

Active Directory, nesnelerin hiyerarşik bir yapısına sahiptir. Tüm mülkler üç ana kategoriye ayrılmıştır.

- Kullanıcı ve bilgisayar hesapları;

- Kaynaklar (yazıcılar gibi);

- Hizmetler (e-posta gibi).

Her nesnenin benzersiz bir adı ve bir dizi özelliği vardır. Nesneler gruplanabilir.

Kullanıcı özellikleri

Kullanıcı özellikleri Active Directory orman benzeri bir yapıya sahiptir. Ormanda, etki alanları içeren birkaç ağaç vardır. Etki alanları, sırayla, yukarıda belirtilen nesneleri içerir.

Aktif Dizin yapısı

Aktif Dizin yapısı Tipik olarak, bir etki alanındaki nesneler, kuruluş birimleri halinde gruplandırılır. Alt bölümler, bir etki alanı (kuruluşlar, bölgesel alt bölümler, bölümler, vb.) içinde bir hiyerarşi oluşturmak için kullanılır. Bu, özellikle coğrafi olarak dağınık kuruluşlar için önemlidir. Yapıyı oluştururken, mümkün olduğunca az etki alanı oluşturmanız, gerekirse ayrı bölümler oluşturmanız önerilir. Grup ilkelerini uygulamak onlara mantıklı geliyor.

İş istasyonu özellikleri

İş istasyonu özellikleri Active Directory'nizi yapılandırmanın başka bir yolu Siteler... Siteler, onları mantıksal olarak ağ bölümlerine göre değil, fiziksel olarak gruplandırmanın bir yoludur.

Belirtildiği gibi, Active Directory'deki her nesnenin benzersiz bir adı vardır. Örneğin bir yazıcı HPLaserJet4350dtn hangisi alt bölümdedir avukatlar ve etki alanında primer.ru bir adı olacak CN = HPLaserJet4350dtn, OU = Avukatlar, DC = primer, DC = ru. CN Yaygın bir isimdir, kuruluş birimi- alt bölüm, DC- etki alanı nesnesinin sınıfı. Bir nesne adı, bu örnektekinden çok daha fazla parçaya sahip olabilir.

Bir nesnenin adını yazmanın başka bir biçimi şöyle görünür: primer.ru/Avukatlar/HPLaserJet4350dtn... Ayrıca, her nesnenin global olarak benzersiz bir tanımlayıcısı vardır ( GUID), Active Directory'de arama ve çoğaltma için kullanılan benzersiz ve değişmeyen 128 bitlik bir dizedir. Bazı nesnelerin bir UPN'si de vardır ( UPN) biçiminde nesne @ etki alanı.

İşte Active Directory'nin ne olduğuna ve Windows tabanlı LAN'larda ne işe yaradığına dair bir genel bakış. Son olarak, yöneticinin Active Directory ile uzaktan çalışma becerisine sahip olduğunu söylemek mantıklıdır. Windows 7 için Uzak Sunucu Yönetim Araçları (KB958830)(İndirmek) ve Windows 8.1 için Uzak Sunucu Yönetim Araçları (KB2693643) (İndirmek).

Dipnot: Bu ders, Active Directory dizin hizmetlerinin temel kavramlarını açıklar. Ağ güvenlik sistemi yönetiminin pratik örnekleri verilmiştir. Grup ilkelerinin mekanizması açıklanmıştır. Bir dizin hizmeti altyapısını yönetirken bir ağ yöneticisinin görevlerinin anlaşılmasını sağlar

Günümüz ağları genellikle birçok farklı yazılım platformundan, çok çeşitli donanım ve yazılımlardan oluşur. Kullanıcılar genellikle çeşitli ağ kaynaklarına erişmek için çok sayıda parolayı hatırlamak zorunda kalırlar. Aynı çalışan için hangi kaynaklarla çalıştığına bağlı olarak erişim hakları farklı olabilir. Tüm bu ara bağlantı seti, yönetici ve kullanıcının analiz etmesi, ezberlemesi ve öğrenmesi için çok fazla zaman gerektirir.

Bir dizin hizmetinin geliştirilmesiyle, böyle heterojen bir ağı yönetme sorununa bir çözüm bulundu. Dizin Hizmetleri, ağ boyutundan, işletim sistemlerinden veya donanım karmaşıklığından bağımsız olarak herhangi bir kaynak ve hizmeti herhangi bir yerden yönetme yeteneği sağlar. Kullanıcı bilgileri bir kez dizin hizmetine girilir ve ardından ağ genelinde kullanılabilir hale gelir. Farklı işletim sistemleriyle çalışmak için e-posta adresleri, grup üyeliği, gerekli erişim hakları ve hesaplar - bunların tümü otomatik olarak oluşturulur ve güncel tutulur. Bir yönetici tarafından dizin hizmetinde yapılan herhangi bir değişiklik, tüm ağda anında güncellenir. Yöneticilerin artık işten çıkarılan çalışanlar için endişelenmesine gerek yok - yalnızca dizin hizmetinden bir kullanıcı hesabını silerek, o çalışana önceden verilmiş tüm ağ erişim haklarının otomatik olarak kaldırılmasını sağlayabilirler.

Şu anda, çeşitli şirketlerin rehber hizmetlerinin çoğu, standarda dayanmaktadır. X.500... Dizin hizmetlerinde depolanan bilgilere erişmek için genellikle protokol kullanılır. (LDAP). TCP/IP ağlarının hızlı gelişimi ile LDAP, dizin hizmetleri ve dizin hizmeti odaklı uygulamalar için standart haline gelmektedir.

Dizin hizmeti Active Directory, Windows sistemine dayalı kurumsal ağların mantıksal yapısının temelidir. Dönem " Katalog"en geniş anlamıyla" dizin", a dizin hizmeti kurumsal ağ, merkezi bir kurumsal dizindir. Kurumsal dizin, çeşitli türlerdeki nesneler hakkında bilgi içerebilir. Dizin hizmeti Active Directory, öncelikle Windows ağ güvenlik sisteminin temel aldığı nesneleri içerir - kullanıcı, grup ve bilgisayar hesapları. Hesaplar mantıksal yapılar halinde düzenlenir: etki alanı, ağaç, orman, kuruluş birimleri.

"Ağ" dersinin materyalini incelemek açısından Yönetim"aşağıdaki çalışma oldukça mümkündür: önce bu bölümün ilk bölümünü inceleyin (temel kavramlardan etki alanı denetleyicilerini kurmaya kadar), ardından "Dosya ve Yazdırma Hizmeti" ne gidin ve "Dosya ve Yazdırma Hizmeti"ni okuduktan sonra "geri dön" Active Directory Hizmet Dizini "daha gelişmiş dizin hizmetleri kavramları için.

6.1 Temel terimler ve kavramlar (orman, ağaç, etki alanı, organizasyon birimi). AD ad alanını planlama. Etki alanı denetleyicilerini yükleme

Güvenlik Yönetim Modelleri: Çalışma Grubu ve Merkezi Etki Alanı Modeli

Yukarıda tartışıldığı gibi, dizin hizmetlerinin birincil amacı ağ güvenliğini yönetmektir. Ağ güvenliğinin temeli, ağ kaynaklarına erişimi kontrol etmek için kullanılan kullanıcı hesapları, kullanıcı grupları ve bilgisayarlardan oluşan bir veritabanıdır. Active Directory'den bahsetmeden önce, bir dizin hizmetleri veritabanı oluşturmak ve kaynaklara erişimi kontrol etmek için iki modeli karşılaştıralım.

Çalışma grubu modeli

Bu kurumsal ağ güvenliği yönetimi modeli en ilkel olanıdır. Küçük kullanım için tasarlanmıştır eşler arası ağlar(3-10 bilgisayar) ve Windows NT / 2000 / XP / 2003 işletim sistemlerine sahip bir ağdaki her bilgisayarın kendi yerel hesap veritabanına sahip olduğu ve bu yerel veritabanı yardımıyla bu kaynakların kaynaklarına erişim olduğu gerçeğine dayanmaktadır. bilgisayar kontrol edilir. Hesapların yerel veritabanına veritabanı denir SAM (Güvenlik Hesap Yöneticisi) ve işletim sistemi kayıt defterinde saklanır. Bireysel bilgisayarların veritabanları birbirinden tamamen yalıtılmıştır ve hiçbir şekilde birbirine bağlı değildir.

Böyle bir modeli kullanan bir erişim kontrolü örneği, Şekil 2'de gösterilmektedir. 6.1.

Pirinç. 6.1.

Bu örnekte iki sunucu (SRV-1 ve SRV-2) ve iki iş istasyonu (WS-1 ve WS-2) gösterilmektedir. SAM veritabanları sırasıyla SAM-1, SAM-2, SAM-3 ve SAM-4 olarak adlandırılmıştır (SAM veritabanları şekilde oval olarak gösterilmiştir). Her veritabanının Kullanıcı1 ve Kullanıcı2 kullanıcı hesapları vardır. SRV-1 sunucusundaki tam nitelikli Kullanıcı1 kullanıcı adı "SRV-1 \ Kullanıcı1" olacaktır ve WS-1 iş istasyonundaki tam nitelikli Kullanıcı1 kullanıcı adı "WS-1 \ Kullanıcı1" olacaktır. Kullanıcı1'in ağ üzerinden okuma (R), Kullanıcı2'nin okuma ve yazma (RW) için erişime sahip olduğu SRV-1 sunucusunda bir Klasör klasörünün oluşturulduğunu hayal edin. Bu modeldeki ana nokta, SRV-1 bilgisayarının SRV-2, WS-1, WS-2 bilgisayarlarının yanı sıra ağdaki diğer tüm bilgisayarların hesapları hakkında hiçbir şey "bilmemesi"dir. Kullanıcı1 adlı bir kullanıcı, örneğin WS-2 gibi bir bilgisayardaki sistemde yerel olarak oturum açarsa (veya dedikleri gibi, "WS-2 bilgisayarında Kullanıcı1 yerel adıyla sistemde oturum açar"), bu bilgisayardan ağ üzerinden SRV-1 sunucusundaki Klasöre erişmek için sunucu, kullanıcıdan bir kullanıcı adı ve şifre girmesini isteyecektir (aynı ada sahip kullanıcıların aynı şifreye sahip olmaları hariç).

Çalışma Grubu modelinin öğrenilmesi daha kolaydır ve Active Directory'nin karmaşık kavramlarını öğrenmesi gerekmez. Ancak çok sayıda bilgisayar ve ağ kaynağına sahip bir ağda kullanıldığında, kullanıcı adlarını ve parolalarını yönetmek çok zorlaşır - her bilgisayarda (kaynaklarını ağda paylaşan) aynı parolalarla aynı hesapları manuel olarak oluşturmanız gerekir. ), bu çok zaman alıcı veya tüm kullanıcılar için tek bir parola ile (veya hiç parola olmadan) tüm kullanıcılar için tek bir hesap oluşturmak, bu da bilgi koruma düzeyini büyük ölçüde azaltır. Bu nedenle, Çalışma Grubu modeli, tüm bilgisayarlar arasında Windows Server çalıştıran tek bir bilgisayar olmaması koşuluyla, yalnızca 3'ten 10'a kadar (veya daha iyisi, 5'ten fazla olmayan) bilgisayar sayısına sahip ağlar için önerilir.

Etki alanı modeli

Etki alanı modelinde, ağdaki tüm bilgisayarların erişebildiği tek bir dizin hizmetleri veritabanı vardır. Bunu yapmak için, ağda adı verilen özel sunucular kurulur. etki alanı denetleyicileri bu veritabanını sabit disklerinde saklayanlar. İncirde. 6.2. etki alanı modelinin diyagramı gösterilir. Sunucular DC-1 ve DC-2, etki alanı denetleyicileridir, bir etki alanı hesapları veritabanı depolarlar (her denetleyici kendi veritabanı kopyasını tutar, ancak sunuculardan birinde veritabanında yapılan tüm değişiklikler diğer denetleyicilere kopyalanır).

Pirinç. 6.2.

Böyle bir modelde, örneğin, etki alanının bir üyesi olan SRV-1 sunucusunda Klasör klasörü paylaşılıyorsa, bu kaynağa erişim hakları yalnızca yerel SAM hesaplarına atanamaz. bu sunucunun veritabanına değil, en önemlisi, etki alanı veritabanında depolanan hesap kayıtlarına. Şekilde, Klasör klasörüne erişime, bir yerel SRV-1 bilgisayar hesabının ve birkaç etki alanı hesabının (kullanıcı ve kullanıcı grupları) erişim hakları verilmiştir. Etki alanı güvenlik yönetimi modelinde, bir kullanıcı kendi bilgileriyle bir bilgisayarda oturum açar ("oturum açar"). etki alanı hesabı ve kaydın yapıldığı bilgisayardan bağımsız olarak, gerekli ağ kaynaklarına erişim kazanır. Ve her bilgisayarda çok sayıda yerel hesap oluşturmaya gerek yoktur, tüm kayıtlar oluşturulur etki alanı veritabanında bir kez... Ve etki alanı veritabanı kullanılarak gerçekleştirilir merkezi erişim kontrolü ağ kaynaklarına ağdaki bilgisayar sayısı ne olursa olsun.

Active Directory dizin hizmetinin amacı

Bir dizin (referans), kullanıcılar, gruplar, bilgisayarlar, ağ yazıcıları, dosya paylaşımları vb. ile ilgili çeşitli bilgileri depolayabilir - tüm bu nesneleri arayacağız. Dizin ayrıca nesnenin kendisi veya nitelikler adı verilen özellikleri hakkında bilgi depolar. Örneğin, bir kullanıcı hakkında dizinde depolanan öznitelikler, yöneticinin adı, telefon numarası, adresi, oturum açma adı, şifresi, ait oldukları gruplar ve daha fazlası olabilir. Dizin deposunu kullanıcılar için yararlı hale getirmek için dizinle etkileşime girecek servislerin mevcut olması gerekir. Örneğin, dizini bir kullanıcının kimliğini doğrulayabileceğiniz bir bilgi deposu olarak veya bir nesne hakkında bilgi bulmak için istek gönderebileceğiniz bir yer olarak kullanabilirsiniz.

Active Directory, yalnızca bu küçük nesneleri oluşturmaktan ve düzenlemekten değil, aynı zamanda etki alanları, kuruluş birimleri (kuruluş birimleri) ve siteler gibi büyük nesnelerden de sorumludur.

Aşağıdaki Active Directory dizin hizmeti bağlamında kullanılan temel terimler hakkında bilgi edinin.

Dizin hizmeti Active Directory (kısaca AD), aşağıdaki yetenekleri sağlayarak karmaşık bir kurumsal ortamın verimli bir şekilde çalışmasını sağlar:

- Çevrimiçi tek oturum açma; Kullanıcılar, tek bir kullanıcı adı ve parola ile ağa giriş yapabilir ve aynı zamanda tüm ağ kaynaklarına ve hizmetlerine (ağ altyapı hizmetleri, dosya ve yazdırma hizmetleri, uygulama ve veritabanı sunucuları vb.) erişim elde edebilir;

- Bilgi Güvenliği... Active Directory'de yerleşik olarak bulunan kimlik doğrulama ve kaynak erişim denetimleri, merkezi ağ koruması sağlar;

- Merkezi yönetim... Yöneticiler tüm kurumsal kaynakları merkezi olarak yönetebilir;

- Grup ilkelerini kullanarak yönetim... Bir bilgisayar önyüklendiğinde veya bir kullanıcı sistemde oturum açtığında, grup ilkelerinin gereksinimleri karşılanır; onların ayarları saklanır grup ilkesi nesneleri(GPO) ve sitelerde, etki alanlarında veya kuruluş birimlerinde bulunan tüm kullanıcı ve bilgisayar hesaplarına uygulanır;

- DNS Entegrasyonu... Dizin hizmetleri, çalışması için tamamen DNS'ye bağlıdır. Buna karşılık, DNS sunucuları bölge bilgilerini bir Active Directory veritabanında depolayabilir;

- Dizin genişletilebilirliği... Yöneticiler, katalog şemasına yeni nesne sınıfları ekleyebilir veya mevcut sınıflara yeni nitelikler ekleyebilir;

- ölçeklenebilirlik... Active Directory, tek bir etki alanını veya bir etki alanı ağacında birleştirilmiş birden çok etki alanını kapsayabilir ve birden çok etki alanı ağacından bir orman oluşturulabilir;

- Bilginin çoğaltılması... Active Directory, bir çoklu yönetici ( çoklu usta), herhangi bir etki alanı denetleyicisindeki Active Directory veritabanını değiştirmenize olanak tanır. Birden çok etki alanı denetleyicisi, hata toleransı ve ağ yükü dengelemesi sağlar;

- Katalog isteklerinin esnekliği... Active Directory veritabanı, özelliklerini (örneğin, kullanıcı adı veya e-posta adresi, yazıcı türü veya konumu vb.) kullanarak herhangi bir AD nesnesini hızlı bir şekilde bulmak için kullanılabilir;

- Standart programlama arayüzleri... Yazılım geliştiricileri için dizin hizmeti, dizinin tüm özelliklerine (araçlarına) erişim sağlar ve kabul edilen standartları ve programlama arabirimlerini (API'ler) destekler.

Active Directory'de çok çeşitli farklı nesneler oluşturulabilir. Bir nesne, Dizin içindeki benzersiz bir varlıktır ve genellikle onu tanımlamaya ve tanımaya yardımcı olan birçok özniteliğe sahiptir. Kullanıcı hesabı bir nesne örneğidir. Bu tür bir nesne, ad, soyadı, şifre, telefon numarası, adres ve diğerleri gibi birçok özelliğe sahip olabilir. Aynı şekilde, paylaşılan bir yazıcı da Active Directory'de bir nesne olabilir ve öznitelikleri adı, konumu vb. Nesne öznitelikleri yalnızca bir nesneyi tanımlamanıza yardımcı olmakla kalmaz, aynı zamanda Katalog içinde nesneleri aramanıza da olanak tanır.

terminoloji

Dizin hizmeti Windows Server sistemleri, genel kabul görmüş teknoloji standartları üzerine kuruludur. Başlangıçta, dizin hizmetleri için bir standart geliştirildi. X.500, her bir sınıfın hem nesne sınıflarını hem de nitelik kümelerini (özellikleri) genişletme olasılığı olan hiyerarşik ağaç benzeri ölçeklenebilir sözlükler oluşturmaya yönelikti. Ancak bu standardın pratikte uygulanmasının performans açısından etkisiz olduğu kanıtlanmıştır. Daha sonra, X.500 standardı temelinde, dizin oluşturma standardının basitleştirilmiş (hafif) bir versiyonu geliştirildi. LDAP (Basit Dizin Erişim Protokolü). LDAP protokolü, X.500'ün (hiyerarşik dizin oluşturma sistemi, ölçeklenebilirlik, genişletilebilirlik), ancak aynı zamanda bu standardın pratikte etkin bir şekilde uygulanmasına izin verir. Dönem " hafif " (" hafif") LDAP adına, protokol geliştirmenin ana amacını yansıtır: temel sorunları çözmek için yeterli işlevsel güce sahip, ancak dizin hizmetlerinin uygulanmasını etkisiz hale getiren karmaşık teknolojilerle aşırı yüklenmemiş bir dizin hizmeti oluşturmak için bir araç takımı oluşturmak LDAP, şu anda bilgi ağı dizinlerine erişmenin standart yöntemidir ve aşağıdakiler gibi birçok üründe bir temel görevi görür. kimlik doğrulama sistemleri, e-posta programları ve e-ticaret uygulamaları. Bugün piyasada 60'tan fazla ticari LDAP sunucusu vardır ve bunların yaklaşık %90'ı bağımsız LDAP dizin sunucularıdır ve geri kalanı diğer uygulamaların bileşenleri olarak sunulur.

LDAP, bir istemci uygulamasının gerçekleştirebileceği dizin işlemleri aralığını açıkça tanımlar. Bu işlemler beş gruba ayrılır:

- dizinle bağlantı kurulması;

- içinde bilgi aramak;

- içeriğinin değiştirilmesi;

- nesne ekleme;

- bir nesneyi silme.

LDAP protokolünün yanı sıra dizin hizmeti Active Directory ayrıca kimlik doğrulama protokolünü kullanır Kerberos ve ağ arama dizin hizmetleri bileşenleri için DNS (etki alanı denetleyicileri, genel katalog sunucuları, Kerberos hizmeti, vb.).

İhtisas

Active Directory güvenlik sisteminin ana birimi, ihtisas... Etki alanı, idari sorumluluk alanını oluşturur. Etki alanı veritabanı hesapları içerir kullanıcılar, gruplar ve bilgisayarlar... Dizin hizmeti yönetimi işlevlerinin çoğu, etki alanı düzeyinde çalışır (kullanıcı kimlik doğrulaması, kaynak erişim denetimi, hizmet yönetimi, çoğaltma yönetimi, güvenlik ilkeleri).

Active Directory etki alanı adları, DNS ad alanındaki adlarla aynı şekilde oluşturulur. Ve bu tesadüf değil. DNS, öncelikle etki alanı denetleyicileri olmak üzere etki alanı bileşenleri için bir arama motorudur.

Etki alanı denetleyicileri- belirli bir etki alanına karşılık gelen Active Directory veritabanının bir bölümünü depolayan özel sunucular. Etki alanı denetleyicilerinin temel özellikleri:

- Active Directory veritabanının depolanması(bu bilgilerin yönetimi ve değiştirilmesi de dahil olmak üzere, katalogda yer alan bilgilere erişim organizasyonu);

- AD'deki değişikliklerin senkronizasyonu(AD veritabanındaki değişiklikler herhangi bir etki alanı denetleyicisinde yapılabilir, denetleyicilerden birinde yapılan değişiklikler diğer denetleyicilerde depolanan kopyalarla senkronize edilir);

- Kullanıcı doğrulama(etki alanı denetleyicilerinden herhangi biri, istemci sistemlerinde oturum açan kullanıcıların kimlik bilgilerini kontrol eder).

Her etki alanına en az iki etki alanı denetleyicisi kurulması şiddetle tavsiye edilir - ilk olarak, bir denetleyici arızası durumunda Active Directory veritabanının kaybolmasına karşı koruma sağlamak ve ikinci olarak, yükü controllers.it.company arasında dağıtmak için. ru BT hizmetinin yazılım geliştirme departmanı için oluşturulmuş bir dev.it.company.ru alt etki alanı var.

- rehber hizmetlerinin yönetimini merkezsizleştirmek (örneğin, şirketin coğrafi olarak birbirinden uzak şubeleri olması ve teknik nedenlerle merkezi yönetimin zor olması durumunda);

- üretkenliği artırmak (çok sayıda kullanıcı ve sunucuya sahip şirketler için, etki alanı denetleyicilerinin performansını artırma konusu önemlidir);

- çoğaltmanın daha verimli yönetimi için (etki alanı denetleyicileri birbirinden uzaksa, bir tanesinde çoğaltma daha uzun sürebilir ve eşitlenmemiş verilerin kullanımıyla ilgili sorunlar yaratabilir); orman kök etki alanı ( orman kök etki alanı), bu etki alanı silinemez (ormanın yapılandırması ve onu oluşturan etki alanlarının ağaçları hakkında bilgi depolar).

Kuruluş birimleri (OP).

Kuruluş birimleri (Organizasyon Birimleri, kuruluş birimi) - nesneleri birleştirmek için oluşturulan AD içindeki kapsayıcılar idari hakların devredilmesi ve grup ilkeleri uygulamak etki alanında. OP var yalnızca etki alanları içinde ve birleştirebilir sadece kendi etki alanlarından nesneler... OP'ler iç içe yerleştirilebilir; bu, bir etki alanı içinde karmaşık ağaç benzeri bir kapsayıcı hiyerarşisi oluşturmaya ve daha esnek yönetim denetimi sağlamaya olanak tanır. Ayrıca, bir şirketin idari hiyerarşisini ve organizasyon yapısını yansıtmak için OP'ler oluşturulabilir.

Genel katalog

Genel katalog bir listedir tüm nesneler Active Directory ormanında bulunanlar. Varsayılan olarak, etki alanı denetleyicileri yalnızca etki alanlarındaki nesneler hakkında bilgi içerir. Genel Katalog Sunucusu belirli bir ormandaki her nesne (bu nesnelerin özniteliklerinin tümü olmasa da) hakkında bilgi içeren bir etki alanı denetleyicisidir.

Taramalı Atomik Kuvvet Mikroskobu Laboratuvar raporu şunları içermelidir:

Havai iletişim ağı için destek seçimi

AC katener tasarımı ve hesaplanması

Mikroişlemci sistemlerinin geliştirilmesi Mikroişlemci sistemlerinin tasarım aşamaları

mcs51 ailesinin mikrodenetleyicileri