Vào cuối năm 2016, một loại virus mã hóa mới, NO_MORE_RANSOM, đã được phát hiện. Nó có một cái tên dài như vậy là do phần mở rộng mà nó gán cho các tệp của người dùng.

Tôi đã sử dụng rất nhiều vi-rút khác, ví dụ như từ da_vinci_cod. Kể từ khi nó xuất hiện trên Web gần đây, các phòng thí nghiệm chống vi-rút vẫn chưa thể giải mã được mã của nó. Và họ khó có thể làm được điều này trong tương lai gần - một thuật toán mã hóa cải tiến được sử dụng. Vì vậy, hãy tìm hiểu xem phải làm gì nếu tệp của bạn được mã hóa bằng phần mở rộng "no_more_ransom".

Mô tả và nguyên lý hoạt động

Vào đầu năm 2017, nhiều diễn đàn tràn ngập thông báo “các tệp được mã hóa bằng vi-rút no_more_ransom”, trong đó người dùng yêu cầu trợ giúp để loại bỏ mối đe dọa. Không chỉ máy tính cá nhân bị tấn công mà còn toàn bộ tổ chức (đặc biệt là những tổ chức sử dụng cơ sở dữ liệu 1C). Tình huống đối với tất cả các nạn nhân gần như giống nhau: họ mở tệp đính kèm từ email, sau một thời gian, tệp nhận được phần mở rộng No_more_ransom. Đồng thời, vi rút ransomware đã vượt qua tất cả các chương trình chống vi rút phổ biến mà không gặp bất kỳ vấn đề nào.

Nói chung, theo nguyên tắc lây nhiễm, No_more_ransom không thể phân biệt được với những người tiền nhiệm của nó:

Cách chữa hoặc loại bỏ vi-rút No_more_ransom

Điều quan trọng cần hiểu là sau khi bạn tự khởi động No_more_ransom, bạn sẽ mất khả năng khôi phục quyền truy cập vào các tệp bằng mật khẩu của những kẻ xâm nhập. Có thể khôi phục tệp sau No_more_ransom không? Cho đến nay, không có thuật toán giải mã dữ liệu hoạt động 100%. Ngoại lệ duy nhất là các tiện ích từ các phòng thí nghiệm nổi tiếng, nhưng việc đoán mật khẩu mất một thời gian rất dài (hàng tháng, hàng năm). Nhưng về việc trùng tu thấp hơn một chút. Đầu tiên, chúng ta hãy tìm cách xác định Trojan no đòi tiền chuộc (tạm dịch - "no more chuộc") và khắc phục nó.

Theo quy định, phần mềm chống vi-rút đã cài đặt cho phép ransomware xâm nhập vào máy tính - các phiên bản mới thường được phát hành mà cơ sở dữ liệu đơn giản là không có thời gian để phát hành. Virus loại này khá dễ bị loại bỏ khỏi máy tính, vì những kẻ lừa đảo không cần chúng ở lại hệ thống sau khi hoàn thành nhiệm vụ (mã hóa). Để loại bỏ, bạn có thể sử dụng các tiện ích làm sẵn được phân phối miễn phí:

Sử dụng chúng rất đơn giản: khởi chạy, chọn đĩa, nhấp vào "Bắt đầu quét". Nó vẫn chỉ để chờ đợi. Sau đó, một cửa sổ sẽ xuất hiện trong đó tất cả các mối đe dọa sẽ được hiển thị. Nhấp vào "Xóa".

Rất có thể, một trong những tiện ích này sẽ loại bỏ vi rút ransomware. Nếu điều này không xảy ra, thì cần phải xóa thủ công:

Nếu bạn nhanh chóng nhận thấy vi-rút và đã quản lý để loại bỏ nó, thì có khả năng một số dữ liệu sẽ không được mã hóa. Tốt hơn là lưu các tệp chưa bị tấn công vào một ổ đĩa riêng.

Các tiện ích giải mã để giải mã các tệp "No_more_ransom"

Tự lấy mã đơn giản là không thể, trừ khi bạn là một hacker cao cấp. Việc giải mã yêu cầu các tiện ích đặc biệt. Tôi phải nói ngay rằng không phải ai cũng có thể giải mã một tệp được mã hóa như “No_more_ransom”. Virus này là mới, vì vậy việc đoán mật khẩu là một nhiệm vụ rất khó khăn.

Vì vậy, trước hết, chúng tôi cố gắng khôi phục dữ liệu từ các bản sao bóng. Theo mặc định, hệ điều hành, bắt đầu từ Windows 7, thường xuyên lưu các bản sao tài liệu của bạn. Trong một số trường hợp, vi-rút không thể xóa các bản sao. Do đó, chúng tôi tải xuống chương trình miễn phí ShadowExplorer. Bạn không phải cài đặt bất cứ thứ gì - bạn chỉ cần giải nén.

Nếu vi-rút chưa xóa các bản sao, thì có cơ hội khôi phục khoảng 80-90% thông tin được mã hóa.

Các chương trình giải mã để khôi phục các tệp sau vi-rút No_more_ransom cũng được cung cấp bởi các phòng thí nghiệm chống vi-rút nổi tiếng. Đúng vậy, bạn không nên mong đợi rằng những tiện ích này sẽ có thể khôi phục dữ liệu của bạn. Các trình mã hóa liên tục được cải tiến và các chuyên gia chỉ đơn giản là không có thời gian để phát hành các bản cập nhật cho từng phiên bản. Gửi mẫu đến bộ phận hỗ trợ kỹ thuật của phòng thí nghiệm chống vi-rút để giúp các nhà phát triển.

Để chống lại No_more_ransom, đã có Kaspersky Decryptor. Tiện ích được trình bày trong hai phiên bản với tiền tố và Rakhni (có các bài viết riêng về chúng trên trang web của chúng tôi). Để chống lại virus và giải mã các tập tin, bạn chỉ cần chạy chương trình bằng cách chọn các vị trí quét.

Ngoài ra, bạn cần chỉ định một trong các tài liệu bị khóa để tiện ích bắt đầu đoán mật khẩu.

Bạn cũng có thể tải xuống bộ giải mã No_more_ransom tốt nhất từ Dr. Web. Tiện ích này có tên là matsnu1decrypt. Hoạt động theo một kịch bản tương tự với các chương trình từ Kaspersky. Bắt đầu kiểm tra và chờ đợi kết thúc là đủ.

Vào cuối năm 2016, thế giới đã bị tấn công bởi một loại virus Trojan rất không tầm thường, chuyên mã hóa các tài liệu và nội dung đa phương tiện của người dùng, có tên là NO_MORE_RANSOM. Làm thế nào để giải mã các tập tin sau khi tiếp xúc với mối đe dọa này sẽ được thảo luận thêm. Tuy nhiên, cần cảnh báo ngay lập tức cho tất cả người dùng bị tấn công rằng không có phương pháp duy nhất. Điều này là do việc sử dụng một trong những phương pháp tiên tiến nhất và mức độ xâm nhập của vi rút vào hệ thống máy tính hoặc thậm chí vào mạng cục bộ (mặc dù ban đầu nó không được thiết kế để tiếp xúc với mạng).

Virus NO_MORE_RANSOM là gì và nó hoạt động như thế nào?

Nhìn chung, bản thân virus thường được phân loại là Trojan thuộc loại I Love You, nó xâm nhập vào hệ thống máy tính và mã hóa các tệp của người dùng (thường là đa phương tiện). Đúng vậy, nếu tổ tiên chỉ khác nhau về mã hóa, thì virus này đã vay mượn rất nhiều từ mối đe dọa giật gân từng có tên là DA_VINCI_COD, kết hợp cả các chức năng của kẻ tống tiền.

Sau khi bị lây nhiễm, hầu hết các tệp âm thanh, video, đồ họa hoặc tài liệu văn phòng đều được gán một tên dài với phần mở rộng NO_MORE_RANSOM chứa mật khẩu phức tạp.

Khi bạn cố gắng mở chúng, một thông báo xuất hiện trên màn hình cho biết rằng các tệp đã được mã hóa và bạn cần phải trả một số tiền nhất định để giải mã chúng.

Làm thế nào để mối đe dọa xâm nhập vào hệ thống?

Bây giờ chúng ta hãy để yên cho câu hỏi làm thế nào để giải mã các tệp thuộc bất kỳ loại nào ở trên sau khi tiếp xúc với NO_MORE_RANSOM, và chuyển sang công nghệ xâm nhập của vi rút vào hệ thống máy tính. Thật không may, bất kể nó nghe như thế nào, phương pháp cũ đã được chứng minh được sử dụng cho việc này: một email có tệp đính kèm được gửi đến địa chỉ email, mở địa chỉ này, người dùng nhận được kích hoạt mã độc hại.

Như bạn có thể thấy, kỹ thuật này không khác nhau về tính nguyên bản. Tuy nhiên, tin nhắn có thể được ngụy trang dưới dạng văn bản vô nghĩa. Hoặc ngược lại, chẳng hạn, nếu chúng ta đang nói về các công ty lớn, dưới sự thay đổi trong các điều khoản của hợp đồng. Rõ ràng là một nhân viên bình thường mở một khoản đầu tư, và sau đó nhận được một kết quả đáng trách. Một trong những điểm bùng phát sáng giá nhất là việc mã hóa cơ sở dữ liệu của gói 1C phổ biến. Và đây là một vấn đề nghiêm trọng.

NO_MORE_RANSOM: làm cách nào để giải mã tài liệu?

Nhưng nó vẫn có giá trị chuyển sang câu hỏi chính. Chắc hẳn ai cũng quan tâm đến cách giải mã các tập tin. Virus NO_MORE_RANSOM có chuỗi hành động riêng. Nếu người dùng cố gắng giải mã ngay sau khi bị lây nhiễm, vẫn có một số cách để làm điều đó. Nếu mối đe dọa đã ổn định trong hệ thống, than ôi, người ta không thể làm gì nếu không có sự trợ giúp của các chuyên gia. Nhưng họ thường bất lực.

Nếu mối đe dọa được phát hiện kịp thời, chỉ có một cách - liên hệ với dịch vụ hỗ trợ của các công ty chống vi-rút (không phải tất cả các tài liệu đều đã được mã hóa), gửi một vài tệp không thể truy cập để mở và dựa trên phân tích trong số các tài liệu gốc được lưu trữ trên phương tiện di động, hãy cố gắng khôi phục các tài liệu đã bị nhiễm, trước tiên bằng cách sao chép vào cùng một ổ đĩa flash USB mọi thứ vẫn có sẵn để mở (mặc dù không có gì đảm bảo rằng vi-rút đã không xâm nhập vào các tài liệu đó). Sau đó, để chắc chắn, phương tiện phải được kiểm tra ít nhất bằng máy quét virus (bạn không bao giờ biết).

Thuật toán

Riêng biệt, cần phải nói rằng vi rút sử dụng thuật toán RSA-3072 để mã hóa, không giống như công nghệ RSA-2048 được sử dụng trước đây, nó phức tạp đến mức rất khó để đoán đúng mật khẩu, ngay cả khi toàn bộ lực lượng chống các phòng thí nghiệm vi rút sẽ làm việc đó. có thể mất vài tháng hoặc vài năm. Vì vậy, câu hỏi làm thế nào để giải mã NO_MORE_RANSOM sẽ đòi hỏi khá nhiều thời gian. Nhưng nếu bạn cần khôi phục thông tin ngay lập tức thì sao? Trước hết, hãy loại bỏ chính virus.

Có thể loại bỏ vi rút và làm thế nào để làm điều đó?

Thực ra không khó để làm được điều này. Đánh giá bởi sự táo bạo của những người tạo ra virus, mối đe dọa trong hệ thống máy tính không bị che đậy. Ngược lại, việc cô ấy “tự cởi bỏ” sau khi kết thúc các hành động được thực hiện thậm chí còn có lợi.

Tuy nhiên, lúc đầu, sau sự dẫn dắt của vi rút, nó vẫn nên được vô hiệu hóa. Bước đầu tiên là sử dụng các tiện ích bảo mật di động như KVRT, Malwarebytes, Dr. Web CureIt! và những thứ tương tự. Xin lưu ý: các chương trình được sử dụng để xác minh phải thuộc loại di động không bị lỗi (không cần cài đặt trên ổ cứng, chạy tối ưu từ phương tiện di động). Nếu phát hiện ra mối nguy, cần loại bỏ ngay.

Nếu các hành động như vậy không được cung cấp, trước tiên bạn phải đi tới "Trình quản lý tác vụ" và kết thúc tất cả các quy trình liên quan đến vi-rút trong đó, sắp xếp các dịch vụ theo tên (theo quy định, đây là quy trình Runtime Broker).

Sau khi loại bỏ tác vụ, bạn cần gọi trình chỉnh sửa sổ đăng ký hệ thống (regedit trong menu "Run") và tìm kiếm tên "Client Server Runtime System" (không có dấu ngoặc kép), sau đó sử dụng menu điều hướng "Tìm tiếp theo ..." , xóa tất cả các mục tìm thấy. Tiếp theo, bạn cần khởi động lại máy tính và kiểm tra "Trình quản lý tác vụ" nếu quá trình bạn đang tìm kiếm có ở đó hay không.

Về nguyên tắc, câu hỏi làm thế nào để giải mã virus NO_MORE_RANSOM ở giai đoạn lây nhiễm cũng có thể được giải quyết bằng phương pháp này. Tất nhiên, xác suất trung hòa của nó là nhỏ, nhưng vẫn có cơ hội.

Cách giải mã các tệp được mã hóa bằng NO_MORE_RANSOM: sao lưu

Nhưng có một kỹ thuật khác mà ít người biết hoặc thậm chí đoán về. Thực tế là bản thân hệ điều hành liên tục tạo ra các bản sao lưu bóng của chính nó (ví dụ: trong trường hợp khôi phục), hoặc người dùng cố tình tạo ra những hình ảnh như vậy. Như thực tế cho thấy, chính những bản sao như vậy mà vi rút không ảnh hưởng (đơn giản là nó không được cung cấp trong cấu trúc của nó, mặc dù nó không bị loại trừ).

Vì vậy, vấn đề làm thế nào để giải mã NO_MORE_RANSOM liên quan đến việc sử dụng chúng. Tuy nhiên, không nên sử dụng các công cụ Windows thông thường cho việc này (và nhiều người dùng sẽ không có quyền truy cập vào các bản sao ẩn). Do đó, bạn cần sử dụng tiện ích ShadowExplorer (nó có thể di động).

Để khôi phục, bạn chỉ cần chạy tệp thực thi, sắp xếp thông tin theo ngày tháng hoặc phần, chọn bản sao mong muốn (của một tệp, thư mục hoặc toàn bộ hệ thống) và sử dụng dòng xuất thông qua menu RMB. Tiếp theo, chỉ cần chọn thư mục nơi bản sao hiện tại sẽ được lưu, sau đó sử dụng quy trình khôi phục tiêu chuẩn.

Tiện ích của bên thứ ba

Tất nhiên, đối với vấn đề làm thế nào để giải mã NO_MORE_RANSOM, nhiều phòng thí nghiệm đưa ra giải pháp của riêng họ. Vì vậy, ví dụ, Kaspersky Lab khuyên bạn nên sử dụng sản phẩm phần mềm Kaspersky Decryptor của riêng mình, được trình bày trong hai bản sửa đổi - Rakhini và Hiệu trưởng.

Không kém phần thú vị là những phát triển tương tự như bộ giải mã NO_MORE_RANSOM của Dr. Web. Nhưng ở đây bạn nên lưu ý ngay rằng việc sử dụng các chương trình như vậy chỉ hợp lý trong trường hợp phát hiện nhanh mối đe dọa, trong khi tất cả các tệp vẫn chưa bị nhiễm. Nếu vi rút đã ổn định trong hệ thống (khi các tệp được mã hóa đơn giản là không thể so sánh với các tệp gốc không được mã hóa của chúng), các ứng dụng đó có thể trở nên vô dụng.

Kết quả là

Trên thực tế, chỉ có một kết luận duy nhất: cần phải chống lại loại virus này chỉ ở giai đoạn lây nhiễm, khi chỉ những tệp đầu tiên được mã hóa. Nói chung, tốt nhất là không mở tệp đính kèm trong các thư e-mail nhận được từ các nguồn không rõ ràng (điều này chỉ áp dụng cho các máy khách được cài đặt trực tiếp trên máy tính - Outlook, Oulook Express, v.v.). Ngoài ra, nếu một nhân viên của công ty có sẵn danh sách địa chỉ của khách hàng và đối tác, việc mở các tin nhắn "bên trái" trở nên hoàn toàn không phù hợp, vì hầu hết mọi người đều ký thỏa thuận về việc không tiết lộ bí mật thương mại và an ninh mạng khi tuyển dụng.

, VIDEO, MUSIC và các tệp cá nhân khác trên .NO_MORE_RANSOM, và tên ban đầu được thay đổi thành sự kết hợp ngẫu nhiên của các chữ cái và số. Tuy nhiên, hầu hết các tệp có định dạng quan trọng nhất .PDF, .DOC, .DOCX, .XLS, .XLSX, .JPG, .ZIP không mở. Kế toán 1C không hoạt động. Đây là những gì nó trông giống như:

Hỗ trợ kỹ thuật của Kaspersky Lab, Dr.Web và các công ty nổi tiếng khác liên quan đến việc phát triển phần mềm chống vi-rút, để đáp ứng yêu cầu giải mã dữ liệu của người dùng, báo cáo rằng không thể thực hiện việc này trong một thời gian hợp lý.

Nhưng đừng vội tuyệt vọng!

Thực tế là, sau khi xâm nhập vào máy tính của bạn, một chương trình độc hại sử dụng phần mềm mã hóa GPG hoàn toàn hợp pháp và thuật toán mã hóa RSA-1024 phổ biến làm công cụ. Vì tiện ích này được sử dụng ở nhiều nơi và bản thân nó không phải là vi-rút, nên các chương trình chống vi-rút sẽ bỏ qua và không chặn hoạt động của nó. Khóa công khai và khóa riêng tư được tạo để mã hóa tệp. Khóa riêng tư được gửi đến máy chủ của những kẻ tấn công, trong khi khóa công khai vẫn còn trên máy tính của người dùng. Cả hai khóa đều được yêu cầu để giải mã tệp! Những kẻ tấn công cẩn thận ghi đè khóa cá nhân trên máy tính bị ảnh hưởng. Nhưng đây không phải là luôn luôn như vậy. Trong hơn ba năm lịch sử làm việc hoàn hảo, các chuyên gia Dr.SHIFROđã nghiên cứu hàng nghìn biến thể của hoạt động phần mềm độc hại và có lẽ ngay cả trong tình huống dường như vô vọng, chúng tôi vẫn có thể đưa ra giải pháp cho phép bạn trả lại dữ liệu của mình.

Trên video này, bạn có thể thấy hoạt động thực sự của bộ giải mã trên máy tính của một trong những khách hàng của chúng tôi:

Để phân tích khả năng giải mã, hãy gửi 2 mẫu tệp được mã hóa: một văn bản (doc, docx, odt, txt hoặc rtf lên đến 100 Kb), hình ảnh thứ hai (jpg, png, bmp, tif hoặc pdf lên đến 3 Mb) . Bạn cũng cần một tập tin ghi chú từ những kẻ xâm nhập. Sau khi kiểm tra hồ sơ, chúng tôi sẽ định hướng chi phí cho bạn. Các tập tin có thể được gửi qua email. [email được bảo vệ] hoặc sử dụng biểu mẫu tải lên tệp trên trang web (nút màu cam).

NHẬN XÉT (2)

Họ đã bắt được vi rút CRYPTED000007. Sau khi tìm kiếm phương pháp giải mã trên Internet, chúng tôi đã tìm thấy trang web này. Chuyên gia giải thích nhanh chóng và chi tiết những gì cần phải làm. Để đảm bảo, 5 tệp thử nghiệm đã được giải mã. Họ thông báo chi phí và sau khi thanh toán, mọi thứ đã được giải mã trong vòng vài giờ. Mặc dù không chỉ máy tính mà cả ổ đĩa mạng cũng đã được mã hóa. Cảm ơn bạn rất nhiều vì đã giúp đỡ của bạn!

Ngày tốt! Gần đây tôi đã gặp trường hợp tương tự với vi rút CRYPTED000007, vi rút này không có thời gian để mã hóa tất cả các ổ đĩa, bởi vì. Sau một thời gian, tôi mở thư mục có ảnh và thấy một phong bì trống và tên tệp từ một bộ chữ và số khác, tôi ngay lập tức tải xuống và khởi chạy một tiện ích miễn phí để loại bỏ Trojan. Vi rút đã đến trong thư và có một email thuyết phục mà tôi đã mở và chạy tệp đính kèm. Có 4 ổ cứng rất lớn (terabyte) được cài đặt trên máy tính. Tôi đã liên hệ với nhiều công ty khác nhau, có đầy rẫy trên Internet và cung cấp dịch vụ của họ, nhưng ngay cả khi giải mã thành công, tất cả các tệp sẽ nằm trong một thư mục riêng và mọi thứ đều được trộn lẫn. Không ai đảm bảo cho việc giải mã 100%. Đã có những lời kêu gọi gửi đến Kaspersky Lab, và thậm chí ở đó họ cũng không giúp tôi..html # và quyết định nộp đơn. Tôi đã gửi ba bức ảnh thử nghiệm và sau một thời gian, tôi nhận được phản hồi với bảng điểm đầy đủ của họ. Trong thư từ, tôi được đề nghị từ xa hoặc thăm nhà. Tôi quyết định đó sẽ là ở nhà. Được xác định bởi ngày và giờ đến của một chuyên gia. Ngay lập tức trong thư từ, số tiền cho người giải mã đã được thống nhất và sau khi giải mã thành công, chúng tôi đã ký thỏa thuận về việc thực hiện công việc và tôi thực hiện thanh toán, theo thỏa thuận. Phải mất rất nhiều thời gian để giải mã các tệp, vì một số video có dung lượng lớn. Sau khi giải mã đầy đủ, tôi đảm bảo rằng tất cả các tệp của mình đều ở dạng ban đầu và đúng phần mở rộng tệp. Khối lượng đĩa cứng đã trở lại như trước khi bị nhiễm trùng, vì các đĩa gần như đầy trong quá trình lây nhiễm. Những người viết về những kẻ lừa đảo, v.v., tôi không đồng ý với điều này. Điều này được viết bởi các đối thủ cạnh tranh vì tức giận, rằng không có gì hiệu quả cho họ hoặc bởi những người bị xúc phạm bởi điều gì đó. Trong trường hợp của tôi, mọi thứ trở nên tốt đẹp, nỗi sợ hãi của tôi là quá khứ. Tôi nhìn thấy lại những bức ảnh gia đình cũ của mình mà tôi đã chụp từ rất lâu trước đây và những video gia đình mà tôi tự chỉnh sửa. Tôi muốn gửi lời cảm ơn tới ông Shifro và cá nhân ông Igor Nikolaevich, người đã giúp tôi khôi phục tất cả dữ liệu của mình. Cảm ơn bạn rất nhiều và chúc may mắn! Tất cả những gì được viết là ý kiến cá nhân của tôi, và bạn quyết định liên hệ với ai.

Bây giờ không có bí mật đối với bất kỳ ai rằng tất cả các loại tội phạm hiện có đã được chuyển giao cho Internet. Trong số đó có gián điệp mạng, khủng bố mạng, gian lận mạng, trộm cắp mạng và theo chủ đề của blog này là tống tiền mạng và tống tiền trên mạng.

Tội phạm mạng ở Nga từ lâu đã bị đánh đồng với hành vi trộm cắp, gia tăng hình phạt, nhưng vấn đề này được nêu ra theo gợi ý của các cấu trúc ngân hàng, nơi được cho là tin tặc không mang lại sự sống. Có lẽ là như vậy. Ai đang nói về cái gì, và các ngân hàng đang nói về tin tặc ...

Dự luật đang được chuẩn bị cũng đề cập đến việc tải xuống các chương trình không có giấy phép và các "kiệt tác" âm thanh-video của ngành công nghiệp "kiệt tác" hiện đại, đang trút xuống chúng ta như một bồn nước bẩn. Một lần nữa, có một cuộc săn lùng phù thủy, không phải tội phạm mạng thực sự, đã lây lan như một bệnh dịch khắp World Wide Web và đã ảnh hưởng đến mọi gia đình ở mọi quốc gia trên thế giới có quyền truy cập Internet.

Vâng, tôi đang nói về Bệnh dịch Ransomware: crypto-ransomware, ransomware, blockers và tất cả các loại hàng giả, tức là các chương trình giả dạng ransomware, phần mềm chặn, chương trình cung cấp dịch vụ "dọn dẹp" với một khoản phí, nhưng điều này không ngừng trở thành những kẻ tống tiền. Những người sáng tạo của họ công khai đưa "sáng tạo" của họ lên Internet mà không sợ nhân viên thực thi pháp luật, mafia hình sự, cảnh sát địa phương, Europol hoặc Interpol. Họ quảng cáo, quảng cáo và quảng bá chúng trong kết quả tìm kiếm của hệ thống tự động Google và Yandex.

Đó là người mà luật pháp về tội phạm mạng nên đấu tranh, đó là người mà cảnh sát nên bắt trước hết, hãy tìm ra Europol, Interpol và Văn phòng "K"! Tôi muốn tin rằng công việc theo hướng này đang được tiến hành cả ngày lẫn đêm, nhưng sự thật là hiển nhiên: tống tiền và tống tiền tiền điện tử đã trở thành tai họa và bệnh dịch của Internet, giống như một sân trượt băng đè bẹp các dịch bệnh virus cổ điển.

Nhân tiện, theo thông tin của tôi, số lượng ransomware lớn nhất được sản xuất từ Ukraine, Moldova và Romania, nếu chúng ta không tính đến các khu vực phía Đông và Nam của châu Á, nơi có tỷ lệ và mức độ hoàn toàn khác, cao hơn tống tiền và các cuộc tấn công của hacker. Một số cuộc tấn công ransomware từ Ukraine, Moldova và Romania nhắm mục tiêu vào Nga, các doanh nghiệp và người dùng nói tiếng Nga, trong khi những cuộc tấn công khác nhắm vào Hoa Kỳ, Châu Âu và người dùng nói tiếng Anh.

Người dùng máy tính trong vài năm qua có nhiều khả năng gặp phải ransomware, mã hóa giả mạo, trình chặn ransomware và những người khác đòi tiền chuộc để đổi lại quyền truy cập vào các tệp mà họ đã mã hóa và không đọc được, bị chặn và không thể truy cập, di chuyển, ẩn, xóa ... Làm thế nào mà điều này trở nên khả thi?

Đã qua lâu rồi những ngày mà một tên tội phạm hoặc một lập trình viên mới vào nghề chịu trách nhiệm phát tán phần mềm độc hại.Hiện nay, hầu hết tội phạm mạng thường hoạt động như một nhóm, bởi vì công việc chung như vậy mang lại nhiều lợi nhuận hơn. Ví dụ: với sự phát triển của mô hình kinh doanh ransomware (RaaS) dựa trên việc thanh toán tiền chuộc bằng bitcoin, một nhóm có thể giải quyết hỗ trợ kỹ thuật, viết khuyến nghị, qua trò chuyện hoặc email cho nạn nhân mới biết cách thức và địa điểm mua, trao đổi, chuyển bitcoin để thanh toán tiền chuộc tiếp theo. Một nhóm khác đang phát triển, cập nhật và gỡ lỗi ransomware. Nhóm thứ ba cung cấp chỗ ở và trang trải. Nhóm thứ tư làm việc với C&C và quản lý công việc từ trung tâm chỉ huy. Thứ năm giải quyết các vấn đề tài chính và làm việc với các đối tác. Thứ sáu xâm nhập và lây nhiễm các trang web ... Với sự phát triển của RaaS, ransomware càng phức tạp và phổ biến, càng có nhiều nhóm tham gia và các quy trình mà họ chạy.

Đối mặt với cuộc tấn công ransomware, nạn nhân phải đối mặt với một câu hỏi khó: Trả tiền chuộc? hoặc Nói lời tạm biệt với các tập tin? Để đảm bảo tính ẩn danh của chúng, tội phạm mạng sử dụng mạng Tor và đòi tiền chuộc bằng tiền điện tử Bitcoin. Kể từ tháng 6 năm 2016, số tiền tương đương 1 BTC đã vượt quá 60 nghìn rúp và sẽ không trở nên ít hơn. Thật không may, sau khi quyết định thanh toán, các nạn nhân đã vô tình tài trợ thêm cho các hoạt động phi lợi nhuận của tội phạm mạng, những kẻ ham muốn đang tăng lên nhanh chóng và với mỗi khoản thanh toán mới, họ bị thuyết phục về sự trừng phạt của mình.

Nhìn vào " 100 địa chỉ Bitcoin giàu nhất và phân phối Bitcoin Hầu hết các triệu phú tiền điện tử ở đó đều trở nên như vậy bằng các phương pháp bất hợp pháp và thậm chí là tội phạm.

Làm sao để? Ngày nay, vẫn chưa có công cụ phổ quát nào để giải mã dữ liệu, chỉ có những tiện ích riêng biệt được tạo ra và phù hợp với những bộ mã hóa cụ thể. Do đó, để bảo vệ chính, các biện pháp được khuyến nghị để ngăn ngừa lây nhiễm bởi ransomware, trong đó chính làBảo vệ chống vi-rút cập nhật. Đồng thời, việc nâng cao nhận thức của người dùng về các biện pháp này và các mối đe dọa do ransomware và ransomware gây ra cũng rất quan trọng.Blog của chúng tôi đã được tạo ra cho mục đích này.Thông tin được thu thập tại đây về từng ransomware, ransomware giả mạo hoặc trình chặn mạo danh ransomware.

Trong blog thứ hai của tôi Bộ giải mã tệp"Kể từ tháng 5 năm 2016, thông tin đã được tóm tắt về các chương giải mã được tạo ra để giải mã miễn phí các tệp được mã hóa bởi Crypto-Ransomware. Tất cả các mô tả và hướng dẫn đều được xuất bản bằng tiếng Nga lần đầu tiên. Hãy kiểm tra lại thường xuyên.

Với mục đích hỗ trợ nghiệp vụ vào mùa hè năm 2016, Kaspersky Lab, Intel Security, Europol và cảnh sát Hà Lan đã tổ chức một dự án chung " Không cần tiền chuộc nữa " nhằm mục đích chống ransomware. Những người tham gia dự án đã tạo một trang weboMoreRansom.org, chứa thông tin chung về ransomware (bằng tiếng Anh), cũng như các công cụ miễn phí để khôi phục dữ liệu đã mã hóa. Lúc đầu chỉ có 4 công cụ như vậy từ LK và McAfee.Tính đến ngày bài báo này được viết, đã có 7và chức năng đã được mở rộng hơn nữa.

Đáng chú ý là dự án này chỉ trong tháng 12 thêm một nhóm các chương giải mã từ lâu đã được mô tả trong các blog của tôi "Ransomware Encryptors" và "File Decryptors".

Không cần tiền chuộc nữa!

Cập nhật ngày 15 tháng 12 năm 2016:

Các công ty khác đã tham gia dự án, trước đó đã phát hành các bộ giải mã khác. Bây giờ đã có 20 tiện ích (một số thậm chí hai):

WildFire Decryptor - từ Kaspersky Lab và Intel Security

Chimera Decryptor - từ Kaspersky Lab

Teslacrypt Decryptor - của Kaspersky Lab và Intel Security

Shade Decryptor - từ Kaspersky Lab và Intel Security

CoinVault Decryptor - từ Kaspersky Lab

Rannoh Decryptor - từ Kaspersky Lab

Rakhni Decryptor - từ Kaspersky Lab

Jigsaw Decryptor - by Check Point

Trend Micro Ransomware File Decryptor - của Trend Micro

NMoreira Decryptor - bởi Emsisoft

Ozozalocker Decryptor - bởi Emsisoft

Globe Decryptor - bởi Emsisoft

Globe2 Decryptor - của Emsisoft

FenixLocker Decryptor - bởi Emsisoft

Philadelphia Decryptor - bởi Emsisoft

Stampado Decryptor - bởi Emsisoft

Xorist Decryptor - bởi Emsisoft

Nemucod Decryptor - bởi Emsisoft

Gomasom Decryptor - bởi Emsisoft

Linux.Encoder Decryptor - bởi BitDefender

Hiện "No More Ransom" bao gồm đại diện từ 22 quốc gia.

Chúc bạn may mắn giải mã được !!!

Không trả tiền chuộc! Chuẩn bị! Bảo vệ dữ liệu của bạn! Thực hiện sao lưu! Tôi dành thời gian này để nhắc nhở bạn: Tống tiền là một tội ác, không phải là một trò chơi! Đừng chơi những trò chơi này.

© Amigo-A (Andrew Ivanov): Tất cả các bài viết trên blog

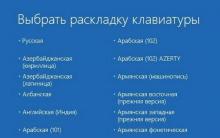

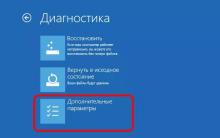

Windows sẽ không khởi động sau khi cài đặt các bản cập nhật

Điểm tham quan khác thường ở Mijas

Các cảng của Kerkyra (Corfu) Bãi biển và biển không thể nào khen ngợi được nữa

Vườn thú hoang dã ở Changlong

Khu nghỉ mát trượt tuyết Koli ở Phần Lan: công viên quốc gia, đường trượt, chỗ ở Công viên quốc gia Koli Phần Lan làm thế nào để đến được