I2P'deki web sitelerine göz atmak ve I2P'de mevcut olan outproxy'leri kullanmak için web tarayıcınızın yapılandırılması gerekecektir. Aşağıda en popüler tarayıcılardan bazıları için izlenecek yollar bulunmaktadır.

Windows için Firefox profili

Windows kullanıyorsanız I2P'ye erişmenin önerilen yolu Firefox profilini kullanmaktır.

Bu profili kullanmak istemiyorsanız veya Windows kullanmıyorsanız tarayıcınızı kendiniz yapılandırmanız gerekir. Bunu nasıl yapacağınızı aşağıda okuyun.

Tarayıcınızı nasıl özelleştirebilirsiniz?

Firefox

Firefox 57 için talimatlar aşağıdadır:

Sağ üst köşedeki Menü düğmesine tıklayın, Ayarlar. Bölümü görene kadar aşağı kaydırın ağ proxy'si Aşağıdaki ekran görüntüsünde gösterildiği gibi. Tıklayın Ayarlar

Açılan pencerede Bağlantı ayarları seçme Proxy sunucusunu manuel olarak ayarlama. Aşağıdaki ekran görüntüsünde gösterildiği gibi 4444 numaralı bağlantı noktasına sahip 127.0.0.1 adresi için HTTP ve SSL proxy'sini ayarlayın.

Son olarak adrese gidin hakkında:yapılandırma ve media.peerConnection.ice.proxy_only özelliğini bulun. Bu ayarın Doğru olduğundan emin olun.

Krom

Chrome gibi Chromium Tabanlı Tarayıcıların, modele ve platforma bağlı olarak proxy ayarları için biraz farklı yerleri vardır. Bu talimatlar örneğin Brave veya Iridium'da biraz farklı olabilir. itibaren Ana menüsüne gidin Ayarlar ve şunu arayın: menü öğesi. Tıkladığınızda platformunuz için doğru ayarlar açılacaktır.

Windows'ta bu düğme sizi, tarafından kullanılan paylaşılan proxy ayarlarına yönlendirecektir ve Internet Explorer 8 kılavuzunu izleyerek bunu yapılandırabilirsiniz.

İnternet Explorer

Ayarları açmak için başlat menüsünde "Ağ ve İnternet Ayarları"nı arayın. Menüdeki son giriş Proxy Ayarlarıdır, I2P'ye bağlanmak için proxy'nize tıklayın.

Şimdi "LAN'ınız için bir proxy sunucusu kullanın" ve "Yerel adresler için proxy sunucusunu atla" onay işaretini ayarlayın. Gelişmiş düğmesine tıkladığınızda bağlantı noktalarını açmak için pencereyi açarsınız. Resimdeki gibi değerleri girin, HTTP için IP 127.0.0.1 ve port 4444, HTTPS için port 4445. Tamam'a tıkladığınızda ayarları kaydedersiniz ve tarayıcınız I2P proxy'yi kullanacak şekilde ayarlanır.

Harici proxy kullanım koşulları

Unutmayın: I2P, dışarıdaki İnternet için bir proxy oluşturmak üzere tasarlanmamıştır. Bunun yerine I2P'nin dahili bir ağ olarak kullanılması amaçlanmıştır.

I2P projesinin kendisi internette herhangi bir proxy çalıştırmıyor. Tek outproxy, gizlilik çözümleri projesinin bir hizmetidir. Sürekli istikrarlı bir hizmet için onlara bağış yapmayı düşünün. Artan finansman, bu hizmeti geliştirmelerine olanak tanıyacak.

http://privacysolutions.noVarsayılan olarak I2P, yapılandırılmış iki outproxy ile birlikte gelir: false.i2p ve outproxy-tor.meeh.i2p. Alan adları farklı olsa bile, ulaştığınız aynı outproxy'dir. (daha iyi performans için çok bağlantılı/anahtarlı)

Bu harici proxy'ler filtrelenir (örneğin, mibbit ve torrent izleyiciler engellenir). .i2p adresleri aracılığıyla erişilebilen sitelere harici proxy'ler aracılığıyla da izin verilmez. Kolaylık sağlamak için harici proxy'ler reklam sunucularını engeller.

Tor, İnternet'e bir vekil olarak kullanmak için iyi bir uygulamadır.

Toplam gözetimin ışığında, birçok kullanıcı özel hayatlarını meraklı gözlerden gizlemelerine olanak tanıyan çözümler arıyor. En popüler iki seçenek Tor ve I2P'dir. Tor, derginin sayfalarında birden fazla kez yer aldı ve güvenilirliği ile prensipte her şey açık - geliştiricilerin kendisi bunun yüzde yüz anonimlik sağlamadığını yazıyor. Ancak bugün I2P'yi kendi başımıza çözmemiz gerekecek - bu şey gerçekten birçok insanın düşündüğü kadar güvenilir mi?Biraz tarih

2000'li yılların başında, pratik uygulaması dosya paylaşımı olan birçok P2P ağı vardı. Kopya yöneticileri öfkeliydi çünkü herkes dosyaların aynı anda dağıtılması işine karışmıştı. Bireylerin "gösteri amaçlı kırbaçlanması" düzenleme girişimleri, yalnızca muazzam zaman ve para harcamalarına yol açtı ve nihai sonuç sıfır oldu. "Yakalananlar" arasında olmaktan korkanlar için, ana fikri şifrelenmiş veri bloklarının değişimi olan Freenet ağı önerildi; katılımcının bunun ne tür bir veri olduğu hakkında hiçbir fikri yoktu. kendisine yönelik değildi. Ağ, tamamen anonim forumlar gibi başka hizmetler sunmasına rağmen, aslında her şey dosyaların indirilmesine bağlıydı.I2P görevleri

I2P'nin ana görevleri şunlardır:- Eepsitelerin konumunu gizleyin.

- Sitelerin kendileri de dahil olmak üzere eepsitelere bağlanan istemcilerin konumunu gizleyin.

- Sitelere erişimin sağlayıcılar ve/veya omurga düğümleri tarafından kısıtlanmasını imkansız hale getirin.

Zamanla tüm dosya paylaşımı torrentlere taşındı. Sonuç olarak, Freenet'i mevcut İnternet'in üstünde anonim bir ağ olan "görünmez İnternet" yönünde geliştirme fikri ortaya çıktı. I2P böyle doğdu. Uzun süredir proje yalnızca yaratıcılarının ve belirli sayıda meraklının ilgisini çekiyordu. Kısa süre sonra bilginin kendisi üzerinden mücadele verilmeye başlandı, çünkü bir yandan insanların çoğunluğu interneti kullanmaya başladı, diğer yandan internet kontrolsüz bilgi alışverişinin yapıldığı bir yer haline geldi. Bunun uzun süre devam edemeyeceği anlaşıldı ve bu tür projelere yeni bir ilgi dalgası ortaya çıktı.

UYARI

Tüm bilgiler yalnızca bilgilendirme amaçlıdır. Bu makalenin materyallerinden kaynaklanabilecek olası zararlardan ne editörler ne de yazar sorumlu değildir.I2P ve Tor

"Görünmez İnternet"e kitlesel ilgi uyandıran "tetikleyici", birçok ülkede bilgi kaynaklarına erişimin yasal olarak kısıtlanması ve Snowden'ın herkesi gözetlediğine dair ifşaatlarıydı. Elbette pek çok kişi bundan hoşlanmadı: aslında, yetenekli bir yetişkin için hangi bilgiyi alıp neyin almayacağına kimin karar vereceği neden belli değil? Gözetlemeye gelince, bu hiç kimse için hoş değil. Bunu fark eden ortalama bir kişi, "Sansürü atla" ve "Gözetimden gizle" gibi iki sihirli düğmeyi aramaya başladı. Ve Tor ağı için özel tarayıcılar veya tarayıcı eklentileri biçiminde bu tür "düğmeler" aldı. Teknik okuryazar insanlar Tor'a alternatif olarak I2P ağına dikkat ettiler. Sevgili okuyucu, teknik açıdan okuryazar bir kişi olduğunuza göre (aksi halde neden bir "Hacker" a ihtiyacınız olsun ki?), o zaman bu makaleyi okuduktan sonra I2P ağının hangi sorunları çözdüğünü ve bunu nasıl yaptığını anlayacaksınız. I2P ile Tor arasındaki temel farka dikkat etmelisiniz: Tor'un asıl görevi, sunucuya erişen istemcinin gerçek IP adresini gizlemektir. Genel olarak sunucular, müşterilerin kendilerine nasıl bağlandığını umursamazlar; bunun yerine Tor, holiganlar nedeniyle onlar için ekstra bir baş ağrısıdır; I2P söz konusu olduğunda ise tam tersine, sunucuların (eepsiteler) sahipleri onları anonim olarak barındırır. ve istemciler bu sunuculara erişmek isterlerse I2P'yi kullanmak zorunda kalırlar. Dolayısıyla Tor bir istemci ağıdır ve I2P bir sunucu ağıdır. Elbette Tor'da soğan siteleri ve I2P'de çıkış düğümleri var, ancak bunlar daha çok yan teknolojiler.Efsane avcıları

İnternette dolaşan I2P hakkında birçok insanın inandığı birkaç popüler efsane var. Onları dağıtacağız. Efsane 1: Ne kadar çok katılımcı olursa ağ o kadar hızlı çalışır. Ancak aslında: Her yeni katılımcının veritabanını güncel tutması gerekir, böylece ağ ve özellikle de taşkınlar bu tür isteklerin akışında boğulacaktır. Sonuç olarak, bazı düğümler diğer düğümler tarafından erişilemez hale gelecektir. Efsane 2: Transit trafiğin payı ne kadar yüksek olursa, anonimlik de o kadar yüksek olur. Ama aslında: I2P ayrı paketlerle çalışır, bu nedenle, örneğin bir VPN'de olduğu gibi normal İnternet üzerinden gerçek tüneller oluşturulmaz. Her paket için, ister kendi paketiniz olsun ister transit olsun, uygun bir teslimat yöntemi seçilir. Sağlayıcı, katılımcının etkinliğini, oldukça gelişigüzel seçilen, farklı adreslere sahip şifrelenmiş paketlerin değişimi olarak görüyor. Bu akışta tünel mesajlarının yanı sıra doğrudan iletilen çok sayıda mesaj bulunmaktadır. Öte yandan, bir düğüm, eğer tünelin sonuysa ve bir ara düğüm değilse, transit trafiğinin bir kısmını görebilir; bu durumda dışarıdan bakıldığında transit tünel, kendisininkiyle tamamen aynı görünür. Efsane 3: Tor çok katmanlı "soğan" şifrelemesini kullanırken I2P, bir mesajın farklı düğümlere yönelik birkaç "sarımsak"tan oluştuğu daha gelişmiş "sarımsak" şifrelemesini kullanırken, bir düğüm yalnızca kendi "sarımsak"ının şifresini çözebilir. diğerlerinin içeriğini bilmiyor. Ama aslında: Başlangıçta bu şekilde planlanmıştı, ancak tünelleri "giden - gelen" çiftleri halinde kullanma ihtiyacı nedeniyle, her bir "sarımsağı" ayrı ayrı değil, "sarımsakların" tamamını şifrelemek gerekiyordu. Aslında, açıkça "sarımsak" olarak adlandırılan mesaj, "sarımsaklardan" oluşuyor, ancak yapısı ancak şifre çözüldükten sonra görülebildiğinden, "sarımsak" aslında tünel mesajlarının parçalarına dönüşüyor. Gerçek "sarımsak" şifrelemenin nasıl görünmesi gerektiği, tünel oluşturma mekanizmasından anlaşılabilir: bir mesaj birkaç kayıttan oluşur, biri hariç hepsi şifrelenir ve belirli bir düğüme yöneliktir; mesajı anahtarıyla yeniden şifreler ve gönderir. Doğal olarak bir sonraki düğüme farklı bir mesaj kaydı atanır. Bu nedenle, beyan edilen "sarımsak" şifrelemesi yalnızca bir mesajda kullanılır ve bu nispeten nadiren kullanılır, ana veri akışı ise geleneksel çok katmanlı şifrelemeyi kullanır: ara düğümlerin her biri mesajı kendi anahtarıyla şifreler ve sahibi bunu kullanarak şifresini çözer. bu tuşlar sırayla.I2P katılımcıları birbirlerini nasıl buluyor?

Katılımcıların birbirlerini bulmasına olanak tanıyan I2P'de yerleşik mekanizmalara bakarak başlayalım ve bunlardaki potansiyel güvenlik açıklarını bulmaya çalışalım. Her I2P düğümü, IP adresi veya konumuyla herhangi bir korelasyon olmaksızın, düğüm oluşturma sırasında rastgele oluşturulan iki çift genel ve özel anahtardan oluşan bir I2P adresiyle tanımlanır. Adreslerin merkezi bir kaynağı yoktur; rastgele oluşturulmuş iki adresin eşleşme olasılığının ihmal edilebilir olduğu varsayılmaktadır. Bir anahtar çifti asimetrik şifreleme için, diğeri ise imzalama için kullanılır. Düğümün sahibi, 660 bayt uzunluğunda tam bir anahtar setine sahip bir dosyaya sahip olan kişidir. Bu dosya, sahibinin bilgisayarında bulunur ve ağ üzerinden iletilmez. İki genel anahtar ve 3 baytlık bir sertifika (şu anda her zaman boş), düğümün I2P'de tanınmasını sağlayan 387 baytlık bir düğüm kimliği oluşturur. 387 baytlık tanımlayıcının tamamı verileri karşılaştırmak, sıralamak ve aktarmak için oldukça verimsiz olduğundan, bir düğümü tanımlamak için tanımlayıcının 32 baytlık SHA-256 karması kullanılır. Bu karmanın Base32 dize temsili, .b32.i2p adreslerindeki adrestir. Peki ya yalnızca hash biliniyorsa ve örneğin şifreleme veya imza doğrulaması için tanımlayıcıda bulunan genel anahtarları bilmeniz gerekiyorsa? Bunun için bir ağ veritabanı (netDb) var - pek iyi bir isim değil; ona bir ağ veritabanı demek daha doğru olur, ancak bu zaten yerleşik bir terminolojidir. Her katılımcının kendi veri tabanı vardır ve istemci programının görevlerinden biri de veri tabanını güncel tutmaktır. Yerel veritabanında istenen hash değerine sahip bir düğüm bulunamazsa, diğer düğümlere bunun hakkında soru sorulmalıdır; Talep edilen düğümün veritabanında bir adresi varsa, o zaman bununla ilgili bilgilerle yanıt verecektir, aksi takdirde, kendi görüşüne göre adresin olabileceği diğer üç düğümün bir listesini döndürecektir. Yani, bir düğüm hakkında bilgi bulmak için en azından onun karmasını bilmeniz gerekir - şu anda bilinen tüm düğümlerin bir listesini indirme yeteneği kasıtlı olarak yoktur. Özel bir işaretle rastgele oluşturulmuş bir karma isteğinin gönderildiği ve ardından düğümün, karmaları birbirine en "yakın" olan, veritabanında bulunan üç düğümün bir listesini döndürdüğü bir "araştırma" mekanizması da sağlanır. bir tane talep etti, böylece yeni katılımcılar hakkında bilgi edinmenize olanak sağladı.

Her katılımcının kendi veri tabanı vardır ve istemci programının görevlerinden biri de veri tabanını güncel tutmaktır. Yerel veritabanında istenen hash değerine sahip bir düğüm bulunamazsa, diğer düğümlere bunun hakkında soru sorulmalıdır; Talep edilen düğümün veritabanında bir adresi varsa, o zaman bununla ilgili bilgilerle yanıt verecektir, aksi takdirde, kendi görüşüne göre adresin olabileceği diğer üç düğümün bir listesini döndürecektir. Yani, bir düğüm hakkında bilgi bulmak için en azından onun karmasını bilmeniz gerekir - şu anda bilinen tüm düğümlerin bir listesini indirme yeteneği kasıtlı olarak yoktur. Özel bir işaretle rastgele oluşturulmuş bir karma isteğinin gönderildiği ve ardından düğümün, karmaları birbirine en "yakın" olan, veritabanında bulunan üç düğümün bir listesini döndürdüğü bir "araştırma" mekanizması da sağlanır. bir tane talep etti, böylece yeni katılımcılar hakkında bilgi edinmenize olanak sağladı. Yeni başlayanları aldatıyoruz

Yerel bir veritabanına sahip olmak, Tor'da yapıldığı gibi, katılımcının düğüm dizin sunucularına erişmesine gerek kalmadan ağa anında erişmesine olanak tanır (bu nedenle Çin hükümeti onu 2010 yılında kapatarak dizinlere erişimi engelleyebildi). Bununla birlikte, bu tür bir merkeziyetsizliğin önemli bir dezavantajı vardır: yeni düğümler hakkında bilgi almak için bazı düğümlerin yerel veritabanında zaten mevcut olması gerekir. Bu, ilk başladığınızda bunları bir yerden indirmeniz gerekeceği anlamına gelir. Bu işleme "tohumlama" adı verilir ve az sayıda sabit kodlanmış siteden dosya indirilmesinden oluşur. Bu sitelere erişimi engellemek yeterlidir ve yeni düğümler başlatılamayacaktır. Doğru, bu durumda, ilk başlatma için düğümlerin listesini başka birinden alabilirsiniz. Erişimin engellenmemesi ve sahte düğüm listesine sahip sitelere yönlendirilmesi çok daha kötüdür; bu nedenle yeni düğümün diğerlerinden izole edilmiş bir ağda kalması riski vardır ve bu durumu tanımanın kolay bir yolu yoktur. Geliştiriciler sorunun kapsamını anladılar ve kendi anahtarlarıyla imzalanmış bir arşiv biçimindeki ilk düğüm listesini çeşitli kanallar aracılığıyla dağıtmaya çalışıyorlar.Görünmez İnternet

I2P ağı iki tür düğümden oluşur: I2P adreslerine ek olarak normal IP adreslerine sahip olan ve normal İnternette görülebilen yönlendiriciler ve yönlendiricilerin arkasında bulunan ve kendi IP adreslerine sahip olmayan düğümler - bunlar aynı " Görünmez İnternet”. Yönlendiriciler, ağ veritabanında, bir veya daha fazla harici IP adresi ve mevcut protokolleri içeren tam bir tanımlayıcıya ek olarak, en önemlisi taşkın doldurma olan bu yönlendiricinin yeteneklerinin bir listesinin yanı sıra RouterInfo yapısı tarafından temsil edilir. Floodfill yönlendiricileri, düğümlerin kendileri ve istemci isteklerinin nereden geldiği hakkında bilgi yayınladığı bir tür "ilan tahtası" görevi görür. Kurcalanmayı önlemek için veriler, adreste yer alan anahtarla imzalanır. Yönlendirici hakkındaki bilgiler oldukça nadiren değiştiğinden, ilgili dosyalar diske kaydedilir ve başlangıçta belleğe yüklenir. Normal çalışan bir I2P istemcisinin bu türden yaklaşık birkaç bin dosyaya sahip olması gerekir.< Tipik bir taşkın RouterInfo dosyası böyle görünür. "Görünmez İnternet", tam bir tanımlayıcı, ek bir şifreleme anahtarı ve bu düğümle yönlendiriciye giden tünellerin bir listesini içeren LeaseSet veri yapıları tarafından temsil edilir. Yönlendiricilerin kendilerinin gelen tünelleri olmasına rağmen, asla LeaseSet oluşturmazlar: yönlendiricilere her zaman onlarla doğrudan bağlantı kurularak erişilmelidir ve tüneller yalnızca isteklere yanıt almak için kullanılır. Bir tünelin ömrü on dakika olduğundan, LeaseSet'ler de kısa bir süre için mevcuttur ve bu nedenle diske kaydedilmez, ancak yeniden başlatıldığında yeniden talep edilir. Tüneller ve LeaseSet'ten gelen şifreleme anahtarı, "görünmez" bir düğüme erişmenin tek yoludur, yani adresi bilerek, önce LeaseSet'i kendisine en yakın taşkın dolgusundan talep etmeli ve ardından tünellerden birine mesaj göndermelisiniz. Yanıt almak için mesajla birlikte gönderilebilecek veya en yakın Floodfill'de yayınlanabilecek kendi LeaseSet'inizi oluşturmanız gerekir. Belirli bir LeaseSet'i hangi yönlendiricinin barındırdığının belirlenememesi, I2P anonimlik teknolojisinin temel taşıdır. Buna göre, çoğu siber suç saldırısı tam tersi sorunu çözmeyi amaçlamaktadır. Bu amaçla I2P, bilgi aktarımı için güçlü kriptografi kullanır, verileri özellikle meraklı sağlayıcılardan farklı düzeylerde gizler ve başarılı bir şekilde kullanılan elektronik imzalar, ağı ortadaki adam saldırılarına karşı dirençli hale getirir.

Tipik bir taşkın RouterInfo dosyası böyle görünür. "Görünmez İnternet", tam bir tanımlayıcı, ek bir şifreleme anahtarı ve bu düğümle yönlendiriciye giden tünellerin bir listesini içeren LeaseSet veri yapıları tarafından temsil edilir. Yönlendiricilerin kendilerinin gelen tünelleri olmasına rağmen, asla LeaseSet oluşturmazlar: yönlendiricilere her zaman onlarla doğrudan bağlantı kurularak erişilmelidir ve tüneller yalnızca isteklere yanıt almak için kullanılır. Bir tünelin ömrü on dakika olduğundan, LeaseSet'ler de kısa bir süre için mevcuttur ve bu nedenle diske kaydedilmez, ancak yeniden başlatıldığında yeniden talep edilir. Tüneller ve LeaseSet'ten gelen şifreleme anahtarı, "görünmez" bir düğüme erişmenin tek yoludur, yani adresi bilerek, önce LeaseSet'i kendisine en yakın taşkın dolgusundan talep etmeli ve ardından tünellerden birine mesaj göndermelisiniz. Yanıt almak için mesajla birlikte gönderilebilecek veya en yakın Floodfill'de yayınlanabilecek kendi LeaseSet'inizi oluşturmanız gerekir. Belirli bir LeaseSet'i hangi yönlendiricinin barındırdığının belirlenememesi, I2P anonimlik teknolojisinin temel taşıdır. Buna göre, çoğu siber suç saldırısı tam tersi sorunu çözmeyi amaçlamaktadır. Bu amaçla I2P, bilgi aktarımı için güçlü kriptografi kullanır, verileri özellikle meraklı sağlayıcılardan farklı düzeylerde gizler ve başarılı bir şekilde kullanılan elektronik imzalar, ağı ortadaki adam saldırılarına karşı dirençli hale getirir.

Tünellerin durdurulması

I2P içinde anonimliği sağlamak için mesajların iletildiği yönlendirici zincirleri olan tüneller kullanılır. Giden ve gelen tüneller var. Giden, gönderenin konumunu gizlemek için tasarlanmıştır; gelen ise alıcının konumunu gizlemek için tasarlanmıştır. Bu nedenle LeaseSet'ler, giriş düğümlerinin ve gelen tünellerin tanımlayıcılarının bir listesidir; giden tünellerle ilgili bilgiler yayınlanmaz. Tünelin ikinci ucunun yeri gizli tutuluyor. Yanıtları almak için istemci sunucuya kendi LeaseSet'ini gönderir. Tünelin hangi yöne döşendiği ve buna göre ikinci ucunun hangi düğümde bulunduğu yalnızca tünelin yaratıcısı tarafından bilinir. Tüneldeki tüm ara katılımcılar yalnızca yeniden şifrelenmiş mesajın gönderilmesi gereken bir sonraki düğümü bilir. Ancak teoride bu böyledir; pratikte ara düğümler mesajın nereden geldiğini de bilir, çünkü düğümler arasındaki mesajlar normal İnternet üzerinden iletilir ve gönderenin IP adresini bulmak zor değildir. Ayrıca veritabanı boyutu yeterliyse RouterInfo'yu da bulabilirsiniz. Böylece, eğer ara tünel düğümü bir saldırgana aitse, o zaman iki komşusunu hemen tanıyacaktır; bu da tüm zincirin izlenmesine izin verdiği için bir veya iki adımlı tünelleri tehlikeye atacaktır. Teorik olarak, tünellerin uzunluğunu sekiz düğüme kadar artırmak mümkündür, ancak pratikte her ek düğüm, tünelin tüm ömrü boyunca çevrimiçi bir düğümün varlığı garanti edilmediğinden, hızı ve güvenilirliği keskin bir şekilde yavaşlatır. Bu nedenle I2P şu anda üç atlamalı tüneller kullanıyor. Bu nedenle, bir düğümün anonimliğini başarıyla kaldırmak için, saldırganın herhangi bir zamanda tünellerden herhangi birinin rotasını bulması gerekir - bunun için saldırganın bir tünelin iki düğümüne erişebilmesi yeterlidir. Birkaç bin düğümden oluşan mevcut ağ boyutuyla böyle bir senaryo, büyük yapıların yetenekleri dahilindedir. Daha önce açıklanan yeniden tohumlama müdahalesi, sunucuların gelen tünellerin düğümlerini kendileri seçmesi nedeniyle sunucuların anonimleştirilmesine çok az yardımcı olacaksa, o zaman "güvenilmez" kaynakları ziyaret eden istemcileri tanımlamak için bu yöntem idealdir: çıktı olanlar dahil tüm düğümler kullanılır Müşterinin kendi giden tünellerini inşa etmesi öncelikli olarak saldırgana ait olacaktır. Böylece, bazı gelen sunucu tünellerine gönderilen mesajın nereden geldiği hemen anlaşılacaktır.

Dışlama yoluyla saldırı

Çok sayıda düğümü yakalamak için yeterli kaynağa sahip olmayan ancak zamanı ve sabrı olanlar için başka bir yöntem uygundur. Amacı, istenen düğümün bulunabileceği "şüpheli" yönlendiricilerin çemberini (uygun şansla, hatta bir taneye kadar) keskin bir şekilde daraltmaktır. Böyle bir saldırının gerçekleştirilme olasılığı, I2P ağının P2P doğasından kaynaklanmaktadır; ağın yönlendiricilerinin çoğu, katılımcıların bilgisayarlarında bulundukları için günün 24 saati çevrimiçi değildir. Öte yandan I2P'nin özelliklerinden yararlanılıyor:- Tünelin ömrü on dakikadır.

- Bir düğüm tünele iki kez katılmaz.

- Bir tünel inşa etmek için her seferinde yeni bir düğüm dizisi seçilir.

Sarımsak kokusundan komşuyu tanımak

Her iki tarafta da anonimliği sağlamak için tüneller çiftler halinde kullanılır: gönderenin giden tüneli ve alıcının gelen tüneli. Tüneller birbirinden bağımsız oluşturulduğundan tünellerin birleşim noktasındaki çıkış ve giriş yönlendiricileri şifrelenmemiş iletilen verileri görür. Bu nedenle, tünelin üstünde ek bir şifreleme düzeyi kullanılır - tamamen şifrelenmiş ve zincirdeki uç düğümlere yönelik özel bir "sarımsak" mesajı. Sorun, bu tür mesajların şifresinin çözülmesinden ana bilgisayarın değil, ana bilgisayar yönlendiricisinin sorumlu olmasıdır. Bu nedenle, tam tanımlayıcıda bulunan şifreleme anahtarı kullanılmaz; bunun yerine LeaseSet, LeaseSet'in bulunduğu yönlendirici tarafından oluşturulan ayrı bir şifreleme anahtarı içerir. Bu durumda, her LeaseSet kendi tünel kümesini kullansa bile, anahtarın yönlendiricide bulunan tüm düğümler için aynı olması gerekir. Aksi olamaz, çünkü bunun veya bu "sarımsağın" kime yönelik olduğu belli olmadan önce "sarımsak" mesajının deşifre edilmesi gerekir. Sonuç olarak, başlangıçta mantıklı olan "sarımsak" veri aktarımı fikri, birkaç tünelden iletildiğinde çok çirkin bir biçime büründü. Dolayısıyla LeaseSet'te yayınlanan şifreleme anahtarı, ilgili yönlendiricinin benzersiz tanımlayıcısıdır. İstemci düğümleri de dahil olmak üzere diğer düğümlerin de tehlikeye atılması için herhangi bir düğümün tehlikeye atılması yeterlidir. Bu saldırıyı gerçekleştirmek için saldırganın, düğümlerin LeaseSet'lerini yayınlayacağı bir veya daha fazla taşkın doldurma işlemi başlatması gerekir.Sonuçlar

Yukarıdakileri özetleyerek şu sonuca varıyoruz: Mevcut haliyle I2P anonimliği doğası gereği yalnızca temeldir ve kişinin yalnızca pazarlama bilgilerinin toplanması gibi pasif gözetimden saklanmasına izin verir. Elbette bu tür saldırıları gerçekleştirmek, yüksek hızlı sunucular ve özel yazılımlar gibi ciddi kaynaklar gerektirir, ancak birinin buna gerçekten ihtiyacı varsa, anonimliği oldukça hızlı bir şekilde ortaya çıkarabilirler. Ağdaki düğüm sayısını artırmak bu sorunu çözebilir ancak ağın mevcut organizasyonuyla bu, ağın fiili çöküşüne yol açacaktır. Aynı zamanda I2P, erişimi prensipte sınırlandırılamayan "yok edilemez" kaynaklar oluşturmak için mükemmeldir.Yapılandırmak için ihtiyacımız var:

- Java - hala yüklemediyseniz indirebilirsiniz.

- Firefox - herhangi birini kullanabilirsiniz, ancak Firefox'ta daha kolay olacaktır, onu indirebilirsiniz.

- FoxyProxy, Firefox için normal erişim ile i2p erişimi arasında ayrım yapmanızı sağlayan bir eklentidir, indirebilirsiniz.

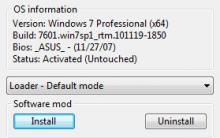

Java'yı yükledikten sonra (bu gerekli bir bileşendir, onsuz ne yazık ki hiçbir şey çalışmaz), firefox ve foxyproxy'nin i2p istemcisine gitmesi, indirip yüklemesi gerekir. Şu anda en son sürüm 0.8.10, onu kuracağız.

Yükleyici çift tıklatıldığında başlamazsa, onu komut satırından çalıştırmanız gerekir. Dosyayı C: sürücüsünün köküne yerleştirin (herhangi bir sürücünün kökünde olabilir), i2p olarak adlandırın ve komut satırına java -jar c:\i2p.exe yazın.

Her şey doğru yapılırsa, bir dil seçim penceresi açılacak ve ardından geliştiricinin web sitesini vb. ziyaret etmeniz istenecektir.

Her şey doğru yapılırsa, bir dil seçim penceresi açılacak ve ardından geliştiricinin web sitesini vb. ziyaret etmeniz istenecektir.

İleri'ye tıklayın, tüm şartları kabul edin, kurulum klasörünü seçin vb. Başarılı kurulum penceresini görene kadar.

İleri'ye tıklayın, tüm şartları kabul edin, kurulum klasörünü seçin vb. Başarılı kurulum penceresini görene kadar.

Şimdi i2p kurulum klasörüne gidiyoruz (benim için program dosyaları\i2p) ve i2p.exe dosyasını çalıştırıyoruz, ayrıca masaüstüne hemen bir kısayol da oluşturabilirsiniz! Programı başlattıktan sonra tarayıcının açılması gerekiyor ama açılmıyorsa sorun yok, tarayıcıyı kendiniz açın ve bu adrese gidin, aşağıdaki şekildeki gibi bir pencere açılmalıdır.

Şimdi i2p kurulum klasörüne gidiyoruz (benim için program dosyaları\i2p) ve i2p.exe dosyasını çalıştırıyoruz, ayrıca masaüstüne hemen bir kısayol da oluşturabilirsiniz! Programı başlattıktan sonra tarayıcının açılması gerekiyor ama açılmıyorsa sorun yok, tarayıcıyı kendiniz açın ve bu adrese gidin, aşağıdaki şekildeki gibi bir pencere açılmalıdır.  Şimdi sayfanın en sonuna gidelim ve aşağıdaki ekran görüntüsündeki gibi alanı bulalım:

Şimdi sayfanın en sonuna gidelim ve aşağıdaki ekran görüntüsündeki gibi alanı bulalım:

Böyle bir yazı varsa ve yeşil yıldız yanıyorsa bu, i2p'ye başarıyla bağlandığımız anlamına gelir. Şimdi IP2 yönlendiricinin ilk kurulumuna geçelim. Bunun için konsol penceresinin sol tarafında yer alan “I2P AYARLARI” butonuna tıklayın.

Böyle bir yazı varsa ve yeşil yıldız yanıyorsa bu, i2p'ye başarıyla bağlandığımız anlamına gelir. Şimdi IP2 yönlendiricinin ilk kurulumuna geçelim. Bunun için konsol penceresinin sol tarafında yer alan “I2P AYARLARI” butonuna tıklayın.

"I2P AYARLARI" butonuna tıkladıktan sonra aşağıdaki ekran görüntüsündeki gibi bir pencere açılmalıdır:

"I2P AYARLARI" butonuna tıkladıktan sonra aşağıdaki ekran görüntüsündeki gibi bir pencere açılmalıdır:

Bu sayfada hız sınırı dışında herhangi bir şeyin değiştirilmesini önermiyorum; yukarıdaki ekran görüntüsünde sırasıyla 256 ve 512 değerlerini girdiğim alan kırmızı daire içine alınmıştır. Hiçbir şeyi değiştirmenize gerek yok çünkü... bu trafiği artırır.

Bu sayfada hız sınırı dışında herhangi bir şeyin değiştirilmesini önermiyorum; yukarıdaki ekran görüntüsünde sırasıyla 256 ve 512 değerlerini girdiğim alan kırmızı daire içine alınmıştır. Hiçbir şeyi değiştirmenize gerek yok çünkü... bu trafiği artırır.

Artık adres defterinize abonelik adresleri eklemeniz gerekiyor, bu bir i2p sitesi açabilmek için gereklidir. Bunu yapmak için “Adres Defteri” bağlantısını tıklayın.

Bundan sonra ekran görüntüsünde görülebilecek adres defteri sayfası açılmalıdır.

Bundan sonra ekran görüntüsünde görülebilecek adres defteri sayfası açılmalıdır.

Yukarıdaki şekilde kırmızıyla vurgulanan “Abonelikler” bağlantısıyla ilgileniyoruz, üzerine tıklayın ve aşağıdaki adresleri listeye ekleyin:

Yukarıdaki şekilde kırmızıyla vurgulanan “Abonelikler” bağlantısıyla ilgileniyoruz, üzerine tıklayın ve aşağıdaki adresleri listeye ekleyin:

Aşağıdaki resimdeki gibi görünmelidir:

Daha sonra “Kaydet” butonuna tıklayın.

Daha sonra “Kaydet” butonuna tıklayın.

Şimdi tarayıcıyı kurmaya başlayalım. Bu makalenin başında sorduğum gibi firefox ve foxyproxy'yi indirip yüklediyseniz, içinde firefox ve foxyproxy'yi açın. Foxyproxy'yi i2p ile çalışacak şekilde yapılandırmak için birkaç basit adım atmamız gerekiyor, önce eklenti ayarlarını açın, bunu yapmak için tarayıcı gezinme çubuğundaki fox simgesine tıklayın.

Eklenti ayarları penceresi açılmalıdır.

Şimdi yukarıdaki şekilde kırmızıyla vurgulanan “Ekle” düğmesine tıklamanız gerekiyor.

Şimdi yukarıdaki şekilde kırmızıyla vurgulanan “Ekle” düğmesine tıklamanız gerekiyor.

Genel Açıklama sekmesinde, “Proxy Adı” satırına şunu yazın: i2p

Genel Açıklama sekmesinde, “Proxy Adı” satırına şunu yazın: i2p

Bağlantı ayarları sekmesine gidin ve her şeyi aşağıdaki ekran görüntüsündeki gibi yazın (ip: 127.0.0.1, port: 4444)

Bağlantı ayarları sekmesine gidin ve her şeyi aşağıdaki ekran görüntüsündeki gibi yazın (ip: 127.0.0.1, port: 4444)

URL Şablonları sekmesine gidin ve "Ekle" düğmesini tıklayın.

URL Şablonları sekmesine gidin ve "Ekle" düğmesini tıklayın.

Ekran görüntüsüne göre tüm alanları doldurun:

Ekran görüntüsüne göre tüm alanları doldurun:

Şablon adı: i2p

Şablon adı: i2p

URL modeli: *.ip2/*

Tamam'a tıklayın, artık i2p'de yürüyebiliriz. Firefox'u kullanmak istemiyorsanız, tarayıcınızın proxy ayarlarında 127.0.0.1:4444 adresini ayarlamanız yeterlidir; IP2 ağının geniş alanlarında dolaşabilirsiniz.

Aşağıda ağ kaynaklarının küçük bir listesi bulunmaktadır.

http://www.i2p2.i2p/ I2P ağındaki projenin ana sayfası

http://i2p-projekt.i2p/ http://www.i2p2.i2p/ için ayna

http://i2plugins.i2p/ I2P eklentileri

http://i2pbote.i2p/ dağıtılmış p2p posta I2P 2010 (eklenti)

http://inr.i2p/ eepsiteler hakkında

http://forum.i2p/ I2P forumu

http://forum.rus.i2p/ Rusya I2P forumu

http://rus.i2p/ Rusça I2P wiki

Site dizinleri:

http://ugha.i2p/ I2P Wiki ve I2P ağındaki başlangıç sayfaları, eepsites dizini

http://inproxy.tino.i2p/ eepsitelerin listesi ve etkinliklerinin göstergesi, I2P ağ istatistikleri

http://epsilon.i2p/ eepsiteler için arama motoru

http://yacysearch.i2p/ eepsiteler için arama motoru

http://search.rus.i2p/ arama motoru

http://i2host.i2p/ 64 bit alabilirsiniz. belirtilen eepsitenin numarası (deneyin)

http://stats.i2p/ I2P ağ istatistikleri

http://exotrack.i2p/ izleyici

http://tracker2.postman.i2p/ büyük izci

http://imules-weed.i2p/ iMules izleyici

http://tracker.rus.i2p/ izci (terk edilmiş)

http://anonymouszero.i2p/ Rozen Maiden'ın tüm sezonlarını indir

http://1c.i2p/ 1C dağıtımları

http://bitcoin4cash.i2p/ bitcoin satın al

http://bitcoin2cc.i2p/ sanal bir VISA kartıyla bitcoin alışverişi yapın

http://bitcoin-escrow.i2p/ güvenli işlemler bitcoin satıcı-alıcı

Kütüphaneler:

http://blacklib.i2p/ İngilizce kitap kütüphanesi

http://de-ebook-archiv.i2p/ Almanca kitap kütüphanesi

http://bookpusher.i2p/ kişisel kitap kütüphanesi

http://anarchydocuments.i2p/ anarşist metinlerin koleksiyonu

http://zzz.i2p/ geliştirici web sitesi

http://godfrey.i2p/ godfrey'in blogu (aktif) - politika

http://darkman.i2p/ darkman'in blogu (terk edildi)

http://gaunergazette.i2p/ blog Gaunergazette - haberler

http://ident.i2p/zwitter

http://hq.postman.i2p/ I2P posta hizmeti blogu

http://killyourtv.i2p/ubunter"ın eep sitesi

http://fakeboobs.i2p/ erotik galeri

http://duck.i2p/ blog Tahoe-LAFS, bitcoinler için kripto kumarhanesi

http://hiddenchan.i2p/ I2P panosu

http://4chan.i2p/

http://jonatan.walck.i2p/ programcı sayfası

http://hashparty.i2p/ merhaba, anonim siberpunk

http://h2ik.i2p/h2ik"in eep sitesi

http://i2p-bt.postman.i2p/ i2p bt torrent istemcisi 2005

http://hips.i2p/ blog

http://darktunnel.i2p/ I2P - TOR Ağ Geçidi

Benzer makale yok.

I2P– 2003 yılında Alman geliştiriciler tarafından oluşturulan anonim bir ağ. Dp'li sitelerden farklı olarak spam gönderilmez. Daha yeterli bir kitle var ama bu geçici gibi görünüyor. Tamamen anonimlik hedefiyle oluşturuldu ve başardılar. Tüm trafik aynı ağ katılımcıları aracılığıyla “tünellerden” geçer. Ağın ad sunucuları (DNS) yoktur; sitelerle ilgili tüm bilgiler, bir torrent ağı gibi güncellenen adres defterlerinde saklanır. Bu ağa neden ihtiyacınız olduğunu söylemenin bir anlamı yok; eğer oraya gitmeniz gerekiyorsa nedenini biliyorsunuz. Yazının sonunda i2p ağına nasıl bağlanacağınızı anlatan bir video bulacaksınız.

I2P siteleri

Her şey planlandığı gibi gitti ve artık siteleri açıp kullanabilirsiniz i2p Bunlardan bazılarını anlatacağım:

- http://forum.i2p/ - forum i2p Rus bölümü ile

- http://hiddenchan.i2p/ - Hidenchan. Rusça resim panosu

- http://rus.i2p/ – Rusça i2p WIKI - temel olarak i2p'nin yeteneklerini ve ağını açıklar, Rusça sitelerin bir listesi vardır.

Sorunlar ve hatalar

Temel sorunlar ve çözümleri. Sorularınız varsa kullanabilirsiniz

TS-MIDI Düzenleyici – ücretsiz MIDI dosya düzenleyicisi

IQ239 ürün yazılımını sorunsuzca uçurun

Microsd'den yazma koruması nasıl kaldırılır

Google Dorks nedir? Google arama sırları. Özel amaçlı komutlar Daha fazla başlık tüm kullanıcı yayınlarına önceki

Mathcad olmadan xmcd dosyası nasıl açılır