BitLocker şifreleme teknolojisi ilk olarak on yıl önce ortaya çıktı ve her Windows sürümüyle değişti. Bununla birlikte, içindeki değişikliklerin tümü kriptografik gücü artırmayı amaçlamamıştır. Bu makalede, BitLocker'ın farklı sürümlerine (Windows 10'un en son sürümlerinde önceden yüklenmiş olanlar dahil) daha yakından bakacağız ve size bu yerleşik koruma mekanizmasını nasıl atlayacağınızı göstereceğiz.

Çevrimdışı saldırılar

BitLocker, Microsoft'un özellikle Windows bilgisayarlarda kolay olan, giderek artan sayıda çevrimdışı saldırıya yanıtıydı. Sahip olan herkes bir hacker gibi hissedebilir. En yakın bilgisayarı kapatacak ve ardından yeniden başlatacak - bu sefer işletim sistemi ve parolaları, gizli verileri bulmak ve sistemi incelemek için taşınabilir bir yardımcı program seti ile.

İş gününün sonunda, bir Phillips tornavida ile küçük bir haçlı seferi bile düzenleyebilirsiniz - ayrılan çalışanların bilgisayarlarını açın ve sürücüleri onlardan çıkarın. O akşam, rahat bir ev ortamında, çıkarılan disklerin içeriği bin bir şekilde analiz edilebilir (ve hatta değiştirilebilir). Ertesi gün erken gelip her şeyi yerine geri koymanız yeterli.

Ancak, işyerinde başkalarının bilgisayarlarını açmak gerekli değildir. Eski bilgisayarların elden çıkarılmasından ve sürücülerin değiştirilmesinden sonra birçok gizli veri sızdırılır. Uygulamada, hizmet dışı bırakılan disklerin güvenli bir şekilde silinmesi ve düşük düzeyde biçimlendirilmesi yalnızca birimler oluşturur. Genç bilgisayar korsanlarını ve dijital bozulma koleksiyoncularını ne durdurabilir?

Bulat Okudzhava'nın söylediği gibi: "Bütün dünya, mutluluk çıldırmasın diye sınırlamalardan yapılmıştır." Windows'taki ana kısıtlamalar, hiçbir şekilde çevrimdışı saldırılara karşı koruma sağlamayan NTFS nesnelerine erişim hakları düzeyinde belirlenir. Windows, dosyalara veya dizinlere erişen herhangi bir komutu işlemeden önce okuma ve yazma izinlerini kontrol eder. Bu yöntem, tüm kullanıcılar sınırlı hesaplara sahip bir yönetici tarafından yapılandırılan bir sistemde çalıştığı sürece oldukça etkilidir. Bununla birlikte, böyle bir korumanın izi olmayacağından, başka bir işletim sistemine önyükleme yapmaya değer. Kullanıcı, erişim haklarını kendi başına yeniden atayacak veya başka bir dosya sistemi sürücüsü kurarak bunları görmezden gelecektir.

Fiziksel güvenlik ve video gözetimi de dahil olmak üzere çevrimdışı saldırılara karşı koymak için birçok tamamlayıcı yöntem vardır, ancak bunların en etkilisi güçlü kriptografi gerektirir. Önyükleyiciler, gereksiz kodların çalışmasını önlemek için dijital olarak imzalanmıştır ve sabit sürücünüzdeki verilerin kendisini gerçekten korumanın tek yolu, onu şifrelemektir. Tam disk şifrelemesi neden bu kadar uzun süredir Windows'ta yok?

Vista'dan Windows 10'a

Microsoft'ta çalışan birçok farklı insan var ve hepsi arka sol ayaklarıyla kod yazmıyor. Ne yazık ki, yazılım şirketlerindeki nihai kararlar uzun zamandır programcılar tarafından değil, pazarlamacılar ve yöneticiler tarafından veriliyor. Yeni bir ürün geliştirirken gerçekten dikkate aldıkları tek şey satış hacimleridir. Bir ev hanımının yazılımı anlaması ne kadar kolaysa, bu yazılımın daha fazla kopyası satabilecektir.

“Bir düşünün, müşterilerin yüzde yarısı güvenliklerinden endişe ediyor! İşletim sistemi zaten karmaşık bir ürün ve siz de şifreleme ile hedef kitleyi korkutuyorsunuz. Onsuz yapalım! Eskiden anlaşırlardı!" - bunun gibi bir şey, XP'nin kurumsal segmentte popüler hale geldiği ana kadar Microsoft'un üst yönetiminin neden olabilir. Yöneticiler arasında çok fazla uzman, görüşlerini küçümsemek için güvenlik hakkında zaten düşündü. Bu nedenle, Windows'un bir sonraki sürümünde, uzun zamandır beklenen toplu şifreleme ortaya çıktı, ancak yalnızca kurumsal pazara yönelik Enterprise ve Ultimate sürümlerinde.

Yeni teknolojinin adı BitLocker. Bu muhtemelen tek iyi Vista bileşeniydi. BitLocker, tüm birimi şifreleyerek kullanıcı ve sistem dosyalarını yüklü işletim sistemini atlayarak okunamaz hale getirdi. Önemli belgeler, kedi resimleri, kayıt defteri, SAM ve GÜVENLİK - herhangi bir çevrimdışı saldırı gerçekleştirirken her şey okunamaz hale geldi. Microsoft terminolojisinde, bir "birim", fiziksel bir aygıt olarak mutlaka bir disk değildir. Bir birim sanal disk, mantıksal bölüm veya tam tersi olabilir - birkaç diskin birleşimi (yayılmış veya şeritli birim). Basit bir flash sürücü bile, Windows 7'den başlayarak uçtan uca şifrelemenin ayrı bir uygulaması olan takılabilir bir birim olarak kabul edilebilir - BitLocker To Go (daha fazla ayrıntı için makalenin sonundaki kenar çubuğuna bakın) .

BitLocker'ın ortaya çıkmasıyla, tüm önyükleyiciler dijital olarak imzalandığından üçüncü taraf bir işletim sistemini başlatmak daha zor hale geldi. Ancak, uyumluluk modu sayesinde bir geçici çözüm hala mümkündür. BIOS'ta önyükleme modunu UEFI'den Eski'ye değiştirmeye ve Güvenli Önyükleme işlevini kapatmaya değer ve eski güzel önyüklenebilir USB flash sürücü tekrar kullanışlı olacaktır.

BitLocker nasıl kullanılır

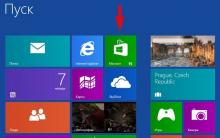

Pratik kısmı Windows 10 örneğini kullanarak analiz edelim. 1607 derlemesinde, BitLocker Denetim Masası üzerinden etkinleştirilebilir ("Sistem ve Güvenlik" bölümü, "BitLocker Sürücü Şifrelemesi" alt bölümü).

Ancak anakartta TPM 1.2 veya daha yeni bir şifreleme işlemcisi yoksa BitLocker sebepsiz kullanılamaz. Etkinleştirmek için, Yerel Grup İlkesi Düzenleyicisine (gpedit.msc) gitmeniz ve "Bu ilke ayarı izin verir" yapılandırmadan önce Bilgisayar Yapılandırması -> Yönetim Şablonları -> Windows Bileşenleri -> BitLocker Sürücü Şifrelemesi -> İşletim Sistemi Sürücüleri dalını genişletmeniz gerekir. başlangıçta ek kimlik doğrulama gereksinimini yapılandırmanız gerekir." İçinde "Uyumlu bir TPM olmadan BitLocker'a izin ver ..." ayarını bulmanız ve etkinleştirmeniz gerekir.

Anahtar uzunluğu ve AES şifreleme modu dahil olmak üzere bitişik yerel ilke bölümlerinde ek BitLocker ayarları yapılandırılabilir.

Yeni politikaları uyguladıktan sonra kontrol paneline dönüyoruz ve şifreleme kurulum sihirbazının talimatlarını takip ediyoruz. Ek koruma olarak, bir parola girmeyi veya belirli bir USB flash sürücüyü bağlamayı seçebilirsiniz.

BitLocker tam bir disk şifreleme teknolojisi olarak kabul edilirken, işgal edilen sektörlerin yalnızca kısmi şifrelenmesine izin verir. Bu, her şeyi şifrelemekten daha hızlıdır, ancak bu yöntem daha az güvenilir olarak kabul edilir. Sadece aynı anda silindiği için, ancak üzerine henüz yazılmamış dosyalar bir süre doğrudan okuma için kullanılabilir durumda kalırsa.

Tam ve kısmi şifreleme

Tam ve kısmi şifreleme Tüm parametreleri yapılandırdıktan sonra yeniden başlayacaktır. Windows sizden bir parola girmenizi (veya bir USB flash sürücü takmanızı) isteyecek ve ardından normal şekilde başlayacak ve birimde arka plan şifreleme işlemine başlayacaktır.

Şifreleme, seçilen ayarlara, disk boyutuna, işlemci frekansına ve bağımsız AES komutları desteğine bağlı olarak birkaç dakikadan birkaç saate kadar sürebilir.

Bu işlemi tamamladıktan sonra, Dosya Gezgini bağlam menüsünde yeni öğeler görünecektir: Parola Değişikliği ve BitLocker Ayarlarına Hızlı Gezinme.

Parolanın değiştirilmesi dışındaki tüm işlemlerin yönetici hakları gerektirdiğini lütfen unutmayın. Buradaki mantık basittir: Sisteme başarıyla giriş yaptığınıza göre bu, şifreyi bildiğiniz ve değiştirme hakkınız olduğu anlamına gelir. Bu ne kadar mantıklı? Yakında öğreneceğiz!

BitLocker Nasıl Çalışır?

BitLocker güvenilirliği, AES'nin itibarına göre değerlendirilmemelidir. Popüler bir şifreleme standardı açıkçası zayıf noktalara sahip olmayabilir, ancak belirli şifreleme ürünlerindeki uygulamaları genellikle bu noktalarda bol miktarda bulunur. Microsoft, BitLocker teknolojisinin tam kodunu açıklamaz. Yalnızca Windows'un farklı sürümlerinde farklı şemalara dayandığı ve değişikliklere hiçbir şekilde yorum yapılmadığı biliniyor. Ayrıca, Windows 10'un 10586 derlemesinde basitçe ortadan kayboldu ve iki derlemeden sonra yeniden ortaya çıktı. Ancak, önce ilk şeyler.

BitLocker'ın ilk sürümü, Şifreli Metin Blok Zincirleme (CBC) modunu kullandı. O zaman bile, eksiklikleri açıktı: iyi bilinen bir metin kullanarak saldırı kolaylığı, sahtekarlık gibi saldırılara karşı zayıf direnç vb. Bu nedenle, Microsoft hemen korumayı güçlendirmeye karar verdi. Zaten Vista'da, AES-CBC şemasına Elephant Difüzör algoritması eklendi, bu da şifreli metin bloklarının doğrudan karşılaştırmasını zorlaştırıyor. Bununla birlikte, iki sektörün aynı içeriği, bir anahtarla şifrelemeden sonra tamamen farklı sonuçlar verdi, bu da genel modelin hesaplanmasını karmaşıklaştırdı. Ancak, anahtarın kendisi varsayılan olarak kısa kullanıldı - 128 bit. İdari politikalarla 256 bite kadar uzatılabilir, ancak buna değer mi?

Kullanıcılar için, anahtarı değiştirdikten sonra, dışarıdan hiçbir şey değişmeyecek - ne girilen şifrelerin uzunluğu ne de öznel işlem hızı. Çoğu tam disk şifreleme sistemi gibi, BitLocker da birden çok anahtar kullanır ... ve bunların hiçbiri kullanıcılar tarafından görülmez. İşte BitLocker'ın şematik bir diyagramı.

- BitLocker, bir sözde rasgele sayı üreteci kullanılarak etkinleştirildiğinde, bir ana bit dizisi oluşturulur. Bu birim şifreleme anahtarı FVEK'tir (tam birim şifreleme anahtarı). Artık her sektörün içeriğinin şifrelenmesi onlarla birlikte.

- Buna karşılık, FVEK başka bir anahtar - VMK (birim ana anahtarı) - kullanılarak şifrelenir ve birim meta verileri arasında şifreli olarak saklanır.

- VMK'nın kendisi de şifrelenir, ancak kullanıcının tercihine göre farklı şekillerde.

- Daha yeni anakartlarda, VMK varsayılan olarak ayrı bir şifreleme işlemcisinde (güvenilir bir platform modülü (TPM)) saklanan bir SRK (depolama kök anahtarı) kullanılarak şifrelenir. Kullanıcının TPM içeriğine erişimi yoktur ve her bilgisayara özeldir.

- Kart üzerinde ayrı bir TPM yongası yoksa, VMK anahtarını şifrelemek için SRK yerine, kullanıcı tarafından girilen PIN kodu veya isteğe bağlı olarak bağlanan ve anahtar bilgisi önceden kaydedilmiş bir USB-Flash sürücü kullanılır.

- TPM veya USB çubuğuna ek olarak VMK'yi bir parola ile koruyabilirsiniz.

BitLocker'ın bu genel modeli, bugüne kadar Windows'un sonraki sürümlerinde devam etmiştir. Ancak BitLocker'ın anahtar oluşturma ve şifreleme modları değişti. Bu nedenle, Ekim 2014'te Microsoft, ek Elephant Difüzör algoritmasını sessizce kaldırdı ve bilinen eksiklikleri ile yalnızca AES-CBC şemasını bıraktı. İlk etapta bu konuda resmi bir açıklama yapılmadı. İnsanlara bir güncelleme kisvesi altında eski adıyla zayıflamış bir şifreleme teknolojisi verildi. Bu hareket için belirsiz açıklamalar, BitLocker'daki basitleştirmelerin bağımsız araştırmacılar tarafından fark edilmesinden sonra geldi.

Resmi olarak, Windows'un ABD Federal Bilgi İşleme Standartları (FIPS) ile uyumluluğunu sağlamak için Fil Difüzörünün terk edilmesi gerekiyordu, ancak bir argüman bu sürümü çürütüyor: Fil Difüzörü kullanan Vista ve Windows 7, Amerika'da sorunsuz satıldı.

Ek algoritmayı reddetmenin bir başka belirgin nedeni, Fil Difüzörü için donanım hızlandırma eksikliği ve onu kullanırken hız kaybıdır. Ancak, işlemcilerin daha yavaş olduğu önceki yıllarda, şifreleme hızı nedense normaldi. Ve aynı AES, hızlandırmak için ayrı komut setleri ve özel çipler bulunmadan önce bile yaygın olarak kullanılıyordu. Zamanla, Elephant Difüzör için donanım hızlandırması yapmak veya en azından müşterilere hız ve güvenlik arasında bir seçim yapmak mümkün oldu.

Resmi olmayan başka bir versiyon daha gerçekçi görünüyor. "Fil", bir sonraki diskin şifresini çözmek için daha az çaba harcamak isteyen NSA çalışanlarına müdahale etti ve Microsoft, isteklerinin tamamen meşru olmadığı durumlarda bile yetkililerle isteyerek etkileşime girdi. Bu, komplo teorisini ve Windows 8'den önce BitLocker'ın şifreleme anahtarları oluşturmak için Windows'ta yerleşik sözde rastgele sayı üretecini kullandığı gerçeğini dolaylı olarak doğrular. Windows'un çoğu (hepsi değilse de) sürümlerinde bu, ABD Ulusal Güvenlik Ajansı tarafından geliştirilen ve bir dizi doğal güvenlik açığı içeren "şifreleme açısından güçlü bir PRNG" olan Dual_EC_DRBG idi.

Tabii ki, yerleşik şifrelemenin gizlice zayıflaması, güçlü bir eleştiri dalgası çekti. Onun baskısı altında Microsoft, Windows'un yeni sürümlerinde PRNG'yi CTR_DRBG ile değiştirerek BitLocker'ı yeniden yürürlüğe koydu. Ek olarak, Windows 10'da (derleme 1511'den başlayarak), varsayılan şifreleme şeması, şifreli metin bloklarının değiştirilmesine karşı bağışık olan AES-XTS'dir. İlk 10'un en son sürümleri, bilinen diğer BitLocker hatalarını ele aldı, ancak ana sorun hala devam ediyor. O kadar saçma ki diğer yenilikleri anlamsız kılıyor. Anahtar yönetimi ilkeleri ile ilgilidir.

Los Alamos prensibi

BitLocker sürücülerinin şifresini çözme görevi, Microsoft'un Veri Kurtarma Aracısı aracılığıyla verilere erişimi geri yüklemek için alternatif bir yöntemi aktif olarak tanıtması gerçeğiyle de basitleştirilmiştir. "Ajan"ın anlamı, kurumsal ağ içindeki tüm sürücülerin şifreleme anahtarlarını tek bir erişim anahtarı ile şifrelemesidir. Bunu elde ettikten sonra, herhangi bir anahtarın ve dolayısıyla aynı şirket tarafından kullanılan herhangi bir diskin şifresini çözebilirsiniz. Rahat? Evet, özellikle hack için.

Tüm kilitler için bir anahtar kullanma fikri birçok kez kendini tehlikeye attı, ancak kolaylık sağlamak için bir şekilde ona geri dönmeye devam ediyorlar. Ralph Leighton, Richard Feynman'ın Los Alamos Laboratuvarı'ndaki Manhattan Projesi üzerine yaptığı çalışmanın karakteristik bir bölümüyle ilgili anılarını şöyle yazdı: “… Üç kasa açtım - ve üçünü de tek bir şifreyle.<…>Hepsini bitirdim: Atom bombasının tüm sırlarını içeren kasaları açtım - plütonyum elde etme teknolojisi, saflaştırma işleminin tanımı, ne kadar malzemeye ihtiyaç duyulduğu, bombanın nasıl çalıştığı, nötronların nasıl elde edildiği hakkında bilgi, bomba nasıl çalışıyor, boyutları ne, tek kelimeyle, her şey. Los Alamos'ta ne biliyorlardı, tüm mutfak!".

BitLocker, "Tabii ki şaka yapıyorsunuz Bay Feynman!" kitabından başka bir alıntıda açıklanan güvenli cihazı biraz andırıyor. Çok gizli laboratuvarın en etkileyici kasası, basit bir dosya dolabıyla aynı güvenlik açığına sahipti. “… Bir albaydı ve çok daha kurnaz, iki kapılı, büyük kulplu, dört çelik çubuğu çerçeveden bir inç kalınlığında çeken dört kapılı bir kasası vardı.<…>Görkemli bronz kapılardan birinin arkasını taradım ve dijital kadranın Los Alamos dolabımdaki kilide tıpatıp benzeyen küçük bir asma kilide bağlı olduğunu gördüm.<…>Kaldıracın dosya dolaplarını kilitleyen aynı küçük çubuğa bağlı olduğu açıktı.<…>... Aktivite taklidi yaparak uzvumu rastgele bükmeye başladım.<…>İki dakika sonra - tıklayın! - kasa açıldı.<…>Kasa kapısı veya üstteki dosya dolabı çekmecesi açıkken kombinasyonu bulmak çok kolay. Sen raporumu okurken ben de sana tehlikeyi göstermek için böyle yaptım.".

BitLocker kripto kapsayıcıları kendi başlarına oldukça güvenilirdir. Size hiçbir yerden BitLocker To Go ile şifrelenmiş bir flash sürücü getirirlerse, makul bir sürede şifresini çözmeniz pek olası değildir. Ancak, şifreli sürücüler ve çıkarılabilir medya kullanan gerçek dünya senaryosunda, BitLocker'ı atlamak için kolayca kullanılabilecek birçok güvenlik açığı vardır.

Potansiyel güvenlik açıkları

BitLocker'ı ilk etkinleştirdiğinizde uzun bir süre beklemeniz gerektiğini muhtemelen fark etmişsinizdir. Bu şaşırtıcı değil - sektör bazında şifreleme işlemi birkaç saat sürebilir, çünkü tüm terabayt HDD bloklarını okumak bile daha hızlı mümkün değildir. Ancak BitLocker'ı devre dışı bırakmak neredeyse anında gerçekleşir - nasıl olur?

Buradaki nokta, devre dışı bırakıldığında BitLocker'ın verilerin şifresini çözmemesidir. Tüm sektörler FVEK anahtarıyla şifrelenmiş olarak kalacaktır. Sadece bu anahtara erişim artık sınırlı olmayacak. Tüm kontroller devre dışı bırakılacak ve VMK, açık metin olarak meta veriler arasında kayıtlı kalacaktır. Bilgisayar her açıldığında, işletim sistemi yükleyicisi VMK'yi okuyacaktır (zaten TPM kontrolü olmadan, bir USB flash sürücüde bir anahtar veya bir şifre ister), FVEK tarafından otomatik olarak şifresini çözer ve ardından tüm dosyalara erişildikçe tüm dosyaları çözer. Kullanıcı için her şey tam bir şifreleme eksikliği gibi görünecek, ancak en dikkatli olanı disk alt sisteminin performansında hafif bir düşüş fark edebilir. Daha doğrusu - şifrelemeyi devre dışı bıraktıktan sonra hızda artış olmaz.

Bu şemada ilginç ve daha fazlası. Adına (tam disk şifreleme teknolojisi) rağmen, BitLocker kullanılırken bazı veriler hala şifrelenmez. MBR ve BS (disk GPT'de başlatılmamışsa), bozuk sektörler ve meta veriler temiz kalır. Açık önyükleyici size çok fazla hayal gücü verir. Rootkit'leri ve diğer kötü amaçlı yazılımları sözde kötü sektörlerde gizlemek uygundur ve meta veriler, anahtarların kopyaları da dahil olmak üzere birçok ilginç şey içerir. BitLocker etkinse, şifrelenirler (ancak FVEK'in sektörlerin içeriğini şifrelediğinden daha zayıftır) ve devre dışı bırakılırsa, bunlar yalnızca açık metinde olacaktır. Bunların hepsi potansiyel saldırı vektörleridir. Potansiyeldirler çünkü onlara ek olarak çok daha basit ve daha evrensel olanlar vardır.

Kurtarma anahtarı

FVEK, VMK ve SRK'ya ek olarak BitLocker, "her ihtimale karşı" oluşturulan başka bir anahtar türü kullanır. Bunlar, başka bir popüler saldırı vektörüyle ilişkili kurtarma anahtarlarıdır. Kullanıcılar parolalarını unutmaktan ve sisteme erişimi kaybetmekten korkarlar ve Windows'un kendisi acil oturum açmalarını önerir. Bunu yapmak için, son aşamadaki BitLocker Şifreleme Sihirbazı bir kurtarma anahtarı oluşturmayı önerir. Oluşturmayı reddetmek sağlanmaz. Her biri çok savunmasız olan önemli dışa aktarma seçeneklerinden yalnızca birini seçebilirsiniz.

Varsayılan ayarlarda, anahtar, tanınabilir bir ada sahip basit bir metin dosyası olarak dışa aktarılır: "BitLocker kurtarma anahtarı #", burada # yerine bilgisayar kimliği yazılır (evet, dosya adının hemen yanında!). Anahtarın kendisi böyle görünüyor.

BitLocker parolanızı unuttuysanız (veya hiç bilmiyorsanız), kurtarma anahtarı dosyasını aramanız yeterlidir. Elbette mevcut kullanıcının belgeleri arasında veya USB flash sürücüsüne kaydedilecektir. Belki Microsoft'un önerdiği gibi bir kağıda bile basılmıştır. İş arkadaşınızın mola vermesini bekleyin (her zaman olduğu gibi, bilgisayarınızı kilitlemeyi unutarak) ve aramaya başlayın.

Kurtarma anahtarı girişi

Kurtarma anahtarı girişi Kurtarma anahtarını hızlı bir şekilde bulmak için, aramayı uzantıya (txt), oluşturma tarihine (hayal edebiliyorsanız, BitLocker'ı ne zaman açabileceğinizi) ve dosya boyutuna (dosya düzenlenmemişse 1388 bayt) göre sınırlamak uygundur. Kurtarma anahtarını bulduktan sonra kopyalayın. Bununla BitLocker'daki standart yetkilendirmeyi istediğiniz zaman atlayabilirsiniz. Bunu yapmak için Esc tuşuna basın ve kurtarma anahtarını girin. Herhangi bir sorun yaşamadan giriş yapacaksınız ve hatta eskisini belirtmeden BitLocker şifresini isteğe bağlı olarak değiştirebilirsiniz! Bu zaten "Batı İnşaatı" başlığındaki hileleri hatırlatıyor.

BitLocker'ı Açma

Gerçek bir kriptografik sistem, kolaylık, hız ve güvenilirlik arasında bir ödünleşimdir. Anında şifre çözme ile şeffaf şifreleme prosedürleri, unutulan şifreleri kurtarma yöntemleri ve anahtarlarla rahat çalışma sağlamalıdır. Bütün bunlar, ne kadar sağlam algoritmalara dayanırsa dayansın, herhangi bir sistemi zayıflatır. Bu nedenle, güvenlik açıklarını doğrudan Rijndael algoritmasında veya AES standardının farklı şemalarında aramak gerekli değildir. Bunları tam olarak belirli bir uygulamanın özelliklerinde bulmak çok daha kolaydır.

Microsoft söz konusu olduğunda, bu tür "özellikler" yeterlidir. Örneğin, BitLocker anahtarlarının kopyaları varsayılan olarak SkyDrive'a gönderilir ve Active Directory'de depolanır. Ne için? Peki ya onları kaybederseniz ... veya Ajan Smith sorar. Bırakın acenteyi, müşteriyi bekletmek bile elverişsizdir.

Bu nedenle, AES-XTS ve AES-CBC'nin şifreleme gücünün Elephant Difüzör ile karşılaştırılması ve anahtar uzunluğunu artırma önerileri arka planda kalıyor. Ne kadar uzun olursa olsun, saldırgan onu kolayca açık metin olarak alabilir.

Bir Microsoft veya AD hesabından emanet anahtarları almak, BitLocker'a saldırmanın birincil yoludur. Kullanıcı Microsoft bulutunda bir hesap kaydetmediyse ve bilgisayarı etki alanında değilse, şifreleme anahtarlarını çıkarmanın hala yolları vardır. Normal çalışma sırasında açık kopyaları her zaman RAM'de saklanır (aksi takdirde "şeffaf şifreleme" olmaz). Bu, döküm ve hazırda bekletme dosyasında mevcut oldukları anlamına gelir.

Neden orada saklanıyorlar? Göründüğü kadar komik - kolaylık sağlamak için. BitLocker, yalnızca çevrimdışı saldırılara karşı koruma sağlamak üzere tasarlanmıştır. Her zaman diski başka bir işletim sistemine yeniden başlatma ve bağlama eşlik eder, bu da RAM'in temizlenmesine yol açar. Bununla birlikte, varsayılan ayarlarda, işletim sistemi bir arıza meydana geldiğinde (bu tetiklenebilir) RAM'in bir dökümünü gerçekleştirir ve bilgisayar her derin uyku moduna geçtiğinde tüm içeriğini hazırda bekletme dosyasına yazar. Bu nedenle, yakın zamanda Windows'ta BitLocker etkinken oturum açtıysanız, VMK'nin şifresi çözülmüş bir kopyasını ve onun yardımıyla FVEK'in ve ardından zincir boyunca verilerin kendisinin şifresini çözme şansı yüksektir. Bunu kontrol et?

Yukarıdaki BitLocker'ı hackleme yöntemlerinin tümü tek bir programda toplanır - yerli Elcomsoft şirketi tarafından geliştirilen Adli Disk Decryptor. Şifreleme anahtarlarını otomatik olarak çıkarabilir ve şifrelenmiş birimleri sanal diskler olarak bağlayarak anında şifrelerini çözebilir.

Ek olarak, EFDD, anahtarları elde etmenin başka bir önemsiz olmayan yolunu uygular - FireWire bağlantı noktası üzerinden yapılan bir saldırı, bu, yazılımınızı saldırıya uğrayan bilgisayarda çalıştırmanın bir yolu olmadığında kullanılması tavsiye edilir. EFDD programını her zaman bilgisayarımıza kurarız ve saldırıya uğramış programda gerekli minimum eylemlerle yapmaya çalışırız.

Örnek olarak, BitLocker etkinken bir test sistemi çalıştıracağız ve sessizce belleği boşaltacağız. Bu nedenle, bir meslektaşımızın öğle yemeğine çıktığı ve bilgisayarını kilitlemediği bir durumu simüle edeceğiz. RAM Capture'ı başlatıyoruz ve bir dakikadan kısa bir süre içinde, .mem uzantılı ve kurbanın bilgisayarında yüklü olan RAM miktarına karşılık gelen boyutta bir dosyada tam bir döküm alacağız.

Bellek dökümü yapmak

Bellek dökümü yapmak Bir çöplük nasıl yapılır - genel olarak, hiçbir fark yaratmaz. Uzantıdan bağımsız olarak, bu, anahtar aramada EFDD tarafından daha fazla otomatik olarak analiz edilecek olan bir ikili dosya ile sonuçlanacaktır.

Bir USB flash sürücüye bir döküm yazıyoruz veya ağ üzerinden aktarıyoruz, ardından bilgisayarımıza oturup EFDD'yi başlatıyoruz.

"Anahtarları ayıkla" seçeneğini seçin ve anahtar kaynağı olarak bellek dökümü ile dosyanın yolunu girin.

Anahtarların kaynağını belirtiyoruz

Anahtarların kaynağını belirtiyoruz BitLocker, PGP Disk veya TrueCrypt gibi tipik bir şifreleme kabıdır. Bu kapsayıcıların kendi başlarına oldukça güvenilir oldukları ortaya çıktı, ancak Windows altında onlarla çalışmak için istemci uygulamaları RAM'deki şifreleme anahtarlarıyla doludur. Bu nedenle, EFDD genel bir saldırı senaryosu uygular. Program, üç tür popüler kripto konteynerinden şifreleme anahtarlarını anında bulur. Bu nedenle, tüm kutuları işaretli bırakabilirsiniz - ya kurban gizlice TrueCrypt veya PGP kullanıyorsa!

Birkaç saniye sonra Elcomsoft Forensic Disk Decryptor, bulunan tüm anahtarları penceresinde gösterir. Kolaylık sağlamak için bir dosyaya kaydedilebilirler - bu daha sonra kullanışlı olacaktır.

BitLocker artık bir engel değil! Klasik bir çevrimdışı saldırı gerçekleştirebilirsiniz - örneğin, bir iş arkadaşınızın sabit diskini çıkarın ve içeriğini kopyalayın. Bunu yapmak için, bilgisayarınıza takın ve EFDD'yi "disk şifresini çöz veya tak" modunda çalıştırın.

Kaydedilen anahtarlarla dosyaların yolunu belirledikten sonra, seçtiğiniz EFDD, birimin tam bir şifresini çözecek veya hemen bir sanal disk olarak açacaktır. İkinci durumda, erişildikçe dosyaların şifresi çözülür. Her durumda, orijinal ciltte herhangi bir değişiklik yapılmaz, böylece ertesi gün hiçbir şey olmamış gibi iade edebilirsiniz. EFDD ile çalışmak iz bırakmadan ve yalnızca veri kopyalarıyla gerçekleşir ve bu nedenle görünmez kalır.

Gitmek için BitLocker

Windows'taki "yedi" ile başlayarak, flash sürücüleri, USB-HDD'yi ve diğer harici ortamları şifrelemek mümkün hale geldi. BitLocker To Go adlı bir teknoloji, çıkarılabilir sürücüleri yerel sürücülerle aynı şekilde şifreler. Şifreleme, Explorer bağlam menüsündeki ilgili öğe tarafından etkinleştirilir.

Yeni sürücüler için, yalnızca işgal edilen alanın şifrelemesini kullanabilirsiniz - aynı şekilde, bölümün boş alanı sıfırlarla doldurulur ve orada saklanacak hiçbir şey yoktur. Sürücü zaten kullanılmışsa, üzerinde tam şifrelemeyi etkinleştirmeniz önerilir. Aksi takdirde, boş olarak işaretlenen alan şifrelenmemiş olarak kalacaktır. Henüz üzerine yazılmamış düz metin olarak yakın zamanda silinen dosyaları içerebilir.

Yalnızca yoğun bir alanın hızlı şifrelenmesi bile birkaç dakikadan birkaç saate kadar sürer. Bu süre, veri miktarına, arabirimin bant genişliğine, sürücünün özelliklerine ve işlemcinin kriptografik hesaplamalarının hızına bağlıdır. Şifrelemeye sıkıştırma eşlik ettiğinden, şifrelenmiş diskteki boş alan genellikle biraz artar.

Şifreli flash sürücüyü herhangi bir Windows 7 veya üzeri bilgisayara bir sonraki bağlayışınızda, BitLocker sihirbazı sürücünün kilidini açmak için otomatik olarak çağrılır. Explorer'da, kilidi açmadan önce kilitli bir disk olarak görüntülenecektir.

Burada hem önceden tartışılan BitLocker atlama seçeneklerini (örneğin, bir bellek dökümü veya hazırda bekletme dosyasında bir VMK anahtarı arama) hem de kurtarma anahtarlarıyla ilgili yeni seçenekleri kullanabilirsiniz.

Parolayı bilmiyorsanız, ancak anahtarlardan birini (manuel veya EFDD kullanarak) bulmayı başardıysanız, şifreli flash sürücüye erişmek için iki ana seçenek vardır:

- doğrudan flash sürücüyle çalışmak için yerleşik BitLocker sihirbazını kullanın;

- Bir flash sürücünün şifresini tamamen çözmek ve sektörler arası bir görüntüsünü oluşturmak için EFDD'yi kullanın.

İlk seçenek, USB flash sürücüde kayıtlı dosyalara anında erişmenize, bunları kopyalamanıza veya değiştirmenize ve kendinizinkini yazmanıza olanak tanır. İkinci seçenek çok daha uzun sürer (yarım saatten itibaren), ancak kendi avantajları vardır. Sektörlere göre şifresi çözülen görüntü, adli laboratuvar düzeyinde dosya sisteminin daha karmaşık analizine olanak tanır. Bu durumda, flash sürücünün kendisine artık ihtiyaç duyulmaz ve değiştirilmeden iade edilebilir.

Ortaya çıkan görüntü, IMA biçimini destekleyen herhangi bir programda hemen açılabilir veya önce başka bir biçime dönüştürülebilir (örneğin, UltraISO kullanılarak).

Elbette, BitLocker2Go için kurtarma anahtarını keşfetmeye ek olarak, diğer tüm BitLocker atlama yöntemleri EFDD'de desteklenir. Herhangi bir türden bir anahtar bulana kadar mevcut tüm seçenekleri arka arkaya gözden geçirin. Geri kalanı (FVEK'e kadar) zincir boyunca şifresi çözülecek ve diske tam erişim elde edeceksiniz.

sonuçlar

BitLocker tam disk şifreleme teknolojisi, Windows'un sürümünden sürümüne farklılık gösterir. Yeterli yapılandırmadan sonra, teorik olarak TrueCrypt veya PGP ile karşılaştırılabilir, şifreli kaplar oluşturmanıza olanak tanır. Ancak, yerleşik Windows anahtar işleme mekanizması, tüm algoritmik hileleri geçersiz kılar. Spesifik olarak, BitLocker'da ana anahtarın şifresini çözmek için kullanılan VMK, emanet kopya, bellek dökümü, hazırda bekleme dosyası veya FireWire bağlantı noktası saldırısından birkaç saniye içinde EFDD kullanılarak kurtarılır.

Anahtarı aldıktan sonra, klasik bir çevrimdışı saldırı gerçekleştirebilir, "güvenli" diskteki tüm verileri gizlice kopyalayabilir ve otomatik olarak şifresini çözebilirsiniz. Bu nedenle, BitLocker yalnızca diğer korumalarla birlikte kullanılmalıdır: Şifreleme Dosya Sistemi (EFS), Hak Yönetimi Hizmeti (RMS), program başlatma denetimi, cihaz yükleme ve bağlantı denetimi ve daha katı yerel ilkeler ve genel güvenlik önlemleri.

En son 28 Şubat 2017'de güncellendi.

Uzmanlara göre bilgi güvenliği (IS) alanındaki temel sorunlardan biri dizüstü bilgisayar hırsızlığı.

Diğer siber güvenlik tehditlerinden farklı olarak, "çalıntı dizüstü bilgisayar" veya "çalıntı flash sürücü" sorunlarının doğası oldukça ilkeldir. Ve kaybolan cihazların maliyeti nadiren birkaç bin ABD dolarını aşarsa, üzerlerinde depolanan bilgilerin değeri genellikle milyonlarla ölçülür.

Dell ve Ponemon Enstitüsü'ne göre, her yıl Amerikan havaalanlarında 637.000 dizüstü bilgisayar kayboluyor. Kaç tane flash sürücünün kaybolduğunu hayal edin, çünkü çok daha küçüktürler ve kazayla bir flash sürücüyü düşürmek armutları bombalamak kadar kolaydır.

Büyük bir şirketin üst düzey yöneticisine ait bir dizüstü bilgisayar kaybolduğunda, böyle bir hırsızlıktan kaynaklanan hasar on milyonlarca doları bulabilir.

Kendinizi ve şirketinizi nasıl korursunuz?

Windows etki alanı güvenliği ile ilgili makale dizimize devam ediyoruz. Serinin ilk makalesinde güvenli alan girişi kurulumundan, ikincisinde ise mail istemcisinde güvenli veri aktarımının kurulumundan bahsettik:

Bu yazıda, sabit sürücünüzde depolanan bilgilerin şifrelenmesinden bahsedeceğiz. Bilgisayarınızda depolanan bilgileri sizden başka kimsenin okumamasını nasıl sağlayacağınızı anlayacaksınız.

Windows'un bilgileri güvenli bir şekilde saklamanıza yardımcı olan yerleşik araçlara sahip olduğunu çok az kişi biliyor. Bunlardan birini düşünelim.

Elbette bazılarınız "BitLocker" kelimesini duymuşsunuzdur. Bakalım neymiş.

BitLocker nedir?

BitLocker (aka BitLocker Sürücü Şifrelemesi), Microsoft tarafından geliştirilen bir bilgisayar sürücüsü şifreleme teknolojisidir. İlk olarak Windows Vista'da ortaya çıktı.

BitLocker kullanarak, sabit sürücü birimlerini şifrelemek mümkün oldu, ancak daha sonra, Windows 7'de, çıkarılabilir sürücüleri ve flash sürücüleri şifrelemek için tasarlanmış benzer bir teknoloji olan BitLocker To Go ortaya çıktı.

BitLocker, Windows Professional ve Windows'un sunucu sürümlerinin standart bir özelliğidir; bu, çoğu kurumsal kullanım için zaten mevcut olduğu anlamına gelir. Aksi takdirde, Windows lisansınızı Professional'a yükseltmeniz gerekecektir.

BitLocker nasıl çalışır?

Bu teknoloji, Gelişmiş Şifreleme Standardı (AES) algoritmasını kullanan tam hacimli şifrelemeye dayanır. Şifreleme anahtarları güvenli bir şekilde saklanmalıdır ve BitLocker'ın bunun için çeşitli mekanizmaları vardır.

En basit ama aynı zamanda en güvensiz yöntem bir paroladır. Anahtar her seferinde aynı şekilde şifreden alınır ve buna göre birisi şifrenizi öğrenirse şifreleme anahtarı da bilinir.

Anahtarın açık alanda saklanmasını önlemek için, bir TPM'de (Güvenilir Platform Modülü) veya RSA 2048 algoritmasını destekleyen bir kriptografik belirteç veya akıllı kartta şifrelenebilir.

TPM, temel olarak şifreleme anahtarlarını kullanarak temel güvenlik işlevlerini uygulamak için tasarlanmış bir çiptir.

TPM modülü genellikle bir bilgisayarın ana kartına kurulur, ancak Rusya'da yerleşik bir TPM modülüne sahip bir bilgisayar satın almak çok zordur, çünkü FSB'ye bildirilmeden ülkemize cihaz ithalatı yasaktır.

Bir diskin kilidini açmak için akıllı kart veya belirteç kullanmak, işlemi kimin ve ne zaman gerçekleştirdiğini kontrol etmenin en güvenli yollarından biridir. Blokeyi kaldırmak için bu durumda hem akıllı kartın kendisi hem de ona ait PIN kodu gereklidir.

BitLocker nasıl çalışır:

- BitLocker, bir sözde rasgele sayı üreteci kullanılarak etkinleştirildiğinde, bir ana bit dizisi oluşturulur. Bu birim şifreleme anahtarı FVEK'tir (tam birim şifreleme anahtarı). Her sektörün içeriğini şifreler. FVEK en sıkı gizlilik içinde tutulur.

- FVEK, birim ana anahtarı (VMK) kullanılarak şifrelenir. FVEK (VMK ile şifrelenmiş) diskte birim meta verileri arasında depolanır. Aynı zamanda, diske asla şifresi çözülmüş biçimde ulaşmamalıdır.

- VMK'nın kendisi de şifrelenmiştir. Kullanıcı şifreleme yöntemini seçer.

- VMK, varsayılan olarak bir kriptografik akıllı kartta veya belirteçte depolanan bir SRK (depolama kök anahtarı) ile şifrelenir. Bu, TPM ile benzer şekilde olur.

Bu arada, BitLocker sistem sürücüsü şifreleme anahtarı bir akıllı kart veya belirteçle korunamaz. Bunun nedeni, satıcının kitaplıklarının akıllı kartlara ve belirteçlere erişmek için kullanılması ve elbette işletim sistemi yüklenmeden önce kullanılamamasıdır.

TPM yoksa BitLocker, sistem bölüm anahtarının bir USB çubuğuna depolanmasını önerir ve bu kesinlikle iyi bir fikir değildir. Sisteminizde TPM yoksa sistem sürücülerini şifrelemenizi önermeyiz.

Genel olarak, sistem sürücüsünü şifrelemek kötü bir fikirdir. Doğru yapılandırıldığında, tüm önemli veriler sistem verilerinden ayrı tutulur. Bu, en azından yedeklemeleri açısından daha uygundur. Ayrıca, sistem dosyalarının şifrelenmesi bir bütün olarak sistemin performansını düşürür ve şifrelenmemiş bir sistem diskinin şifrelenmiş dosyalarla çalışması hız kaybı olmadan gerçekleşir. - Diğer sistem dışı ve çıkarılabilir sürücüler için şifreleme anahtarları, bir akıllı kart veya belirteç ve TPM kullanılarak korunabilir.

TPM veya akıllı kart yoksa, VMK'yi şifrelemek için SRK yerine girdiğiniz parolaya göre oluşturulan bir anahtar kullanılır.

Şifreli bir önyükleme diskinden başlatıldığında, sistem olası tüm anahtar depolarını yoklar - TPM'yi kontrol eder, USB bağlantı noktalarını kontrol eder veya gerekirse kullanıcıya sorar (buna kurtarma denir). Anahtar deposu keşfi, Windows'un zaten diskteki verilerin şifresini çözen FVEK'in şifresini çözen VMK'nin şifresini çözmesine olanak tanır.

Birimin her sektörü ayrı ayrı şifrelenir ve şifreleme anahtarının bir kısmı bu sektörün numarasına göre belirlenir. Sonuç olarak, aynı şifrelenmemiş verileri içeren iki sektör, şifrelenmiş biçimde farklı görünecek ve bu, önceden bilinen verileri kaydederek ve şifresini çözerek şifreleme anahtarlarını belirleme sürecini büyük ölçüde karmaşıklaştıracaktır.

FVEK, VMK ve SRK'ya ek olarak BitLocker, "her ihtimale karşı" oluşturulan başka bir anahtar türü kullanır. Bunlar kurtarma anahtarlarıdır.

Acil durumlar için (bir kullanıcı belirteci kaybetti, PIN'ini unuttu vb.) BitLocker, son adımda bir kurtarma anahtarı oluşturmanızı ister. Sistemde oluşturmayı reddetme sağlanmaz.

Sabit sürücümdeki verilerin şifrelenmesini nasıl etkinleştiririm?

Sabit sürücünüzdeki birimleri şifreleme işlemine başlamadan önce, bu işlemin biraz zaman alacağını düşünmek önemlidir. Süresi sabit diskteki bilgi miktarına bağlı olacaktır.

Şifreleme veya şifre çözme işlemi sırasında bilgisayar kapanır veya hazırda bekleme moduna geçerse, bu işlemler Windows'un bir sonraki başlatılışında kaldığı yerden devam eder.

Şifreleme işlemi sırasında bile Windows kullanılabilir, ancak performansıyla sizi memnun etmesi pek olası değildir. Sonuç olarak, şifrelemeden sonra disk performansı yaklaşık %10 oranında düşer.

Sisteminizde BitLocker varsa, şifrelemek istediğiniz sürücünün adına sağ tıkladığınızda açılan menü öğeyi görüntüler. Bitlocker'ı aç.

Windows'un sunucu sürümlerinde bir rol eklemeniz gerekir Bitlocker sürücü şifreleme.

Sistem dışı bir birimin şifrelemesini yapılandırmaya başlayalım ve şifreleme anahtarını bir şifreleme belirteci kullanarak koruyalım.

Aktiv şirketi tarafından üretilen bir jetonu kullanacağız. Özellikle, Rutoken belirteci EDS PKI.

I. Rutoken EDS PKI'yi iş için hazırlayalım.

Çoğu normal yapılandırılmış Windows sisteminde, Rutoken'in ilk bağlantısından sonra, PKI EDS, Aktiv şirketi - Aktiv Rutoken minidriver tarafından üretilen belirteçlerle çalışmak için özel bir kitaplık otomatik olarak indirilir ve kurulur.

Böyle bir kütüphane için kurulum süreci aşağıdaki gibidir.

Aktiv Rutoken minidriver kitaplığının kullanılabilirliği şu adresten kontrol edilebilir: Aygıt Yöneticisi.

Kitaplığın indirilmesi ve yüklenmesi herhangi bir nedenle gerçekleşmediyse, Windows için Rutoken Sürücüleri kitini yüklemelisiniz.

II. BitLocker kullanarak sürücüdeki verileri şifreleyelim.

Diskin adına tıklayın ve öğeyi seçin Bitlocker'ı aç.

Daha önce de söylediğimiz gibi, disk şifreleme anahtarını korumak için bir belirteç kullanacağız.

BitLocker ile bir belirteç veya akıllı kart kullanmak için üzerinde RSA 2048 anahtarları ve bir sertifika olması gerektiğini anlamak önemlidir.

Sertifika Yetkilisi hizmetini bir Windows etki alanında kullanıyorsanız, sertifika şablonunun "Disk Şifreleme" sertifikasının kapsamını içermesi gerekir (Windows etki alanı güvenliğiyle ilgili makale dizimizde Sertifika Yetkilisi kurma hakkında daha fazla bilgi).

Etki alanınız yoksa veya sertifika verme politikasını değiştiremezseniz, kendinden imzalı bir sertifika kullanarak alternatif bir yol kullanabilirsiniz, kendiniz için kendinden imzalı bir sertifikanın nasıl yazılacağı hakkında ayrıntılı olarak açıklanmıştır.

Şimdi ilgili kutuyu kontrol edelim.

Bir sonraki adımda, kurtarma anahtarını kaydetmek için bir yöntem seçeceğiz (seçmenizi öneririz) Kurtarma anahtarını yazdır).

Basılı kurtarma anahtarına sahip kağıt, güvenli bir yerde, tercihen bir kasada saklanmalıdır.

Bir sonraki adımda disk şifreleme işlemini başlatacağız. Bu işlemi tamamladıktan sonra sisteminizi yeniden başlatmanız gerekebilir.

Şifrelemeyi etkinleştirdiğinizde, şifrelenmiş diskin simgesi değişecektir.

Ve şimdi, bu diski açmaya çalıştığımızda, sistem bir jeton yerleştirmemizi ve PIN'ini girmenizi isteyecek.

BitLocker ve TPM dağıtımı ve yapılandırması, WMI veya Windows PowerShell komut dosyaları kullanılarak otomatikleştirilebilir. Komut dosyalarının nasıl uygulandığı ortama göre değişir. Windows PowerShell'deki BitLocker komutları makalede açıklanmıştır.

Belirteç kaybolursa BitLocker şifreli verileri nasıl kurtarılır?

Windows'ta şifrelenmiş verileri açmak istiyorsanız

Bunu yapmak için daha önce yazdırdığımız kurtarma anahtarına ihtiyacınız var. Sadece uygun alana girin ve şifreli bölüm açılacaktır.

GNU/Linux ve Mac OS X sistemlerinde şifreli veri açmak istiyorsanız

Bunun için DisLocker yardımcı programı ve bir kurtarma anahtarı gerekir.

DisLocker iki modda çalışır:

- DOSYA - BitLocker ile şifrelenmiş tüm bölümün şifresi çözülerek bir dosyaya dönüştürülür.

- SİGORTA - yalnızca sistem tarafından erişilen bloğun şifresi çözülür.

Örneğin, Linux işletim sistemi ve FUSE yardımcı modunu kullanacağız.

Yaygın Linux dağıtımlarının en son sürümlerinde, dislocker paketi, örneğin Ubuntu'da 16.10 sürümünden başlayarak dağıtıma zaten dahil edilmiştir.

Kilit açma paketi herhangi bir nedenle eksikse, yardımcı programı indirmeniz ve derlemeniz gerekir:

tar -xvjf dislocker.tar.gz

INSTALL.TXT dosyasını açalım ve hangi paketleri kurmamız gerektiğini kontrol edelim.

Bizim durumumuzda libfuse-dev paketini kurmamız gerekiyor:

sudo apt-get install libfuse-dev

Paketi oluşturmaya başlayalım. src klasörüne gidelim ve make and make install komutlarını kullanalım:

cd src / kurulum yap

Her şey derlendiğinde (veya paketi kurduğunuzda), yapılandırmaya başlayalım.

Şimdi mnt klasörüne gidelim ve içinde iki klasör oluşturalım:

- Şifreli bölüm - şifreli bir bölüm için;

- Şifresi çözülmüş bölüm - şifresi çözülmüş bölüm için.

Şifrelenmiş bölümü bulalım. Yardımcı programı kullanarak şifresini çözelim ve Şifreli bölüm klasörüne taşıyalım:

kilitleyici -r -V / dev / sda5 -p recovery_key / mnt / Şifreli bölüm(recovery_key yerine kurtarma anahtarınızı değiştirin)

Şifreli bölüm klasöründe bulunan dosyaların listesini görüntüleyelim:

ls Şifreli bölüm /

Bölümü monte etmek için komutu girelim:

mount -o loop Driveq / ifşa dosyası Şifresi çözülmüş bölüm /

Şifresi çözülen bölümü görüntülemek için Şifreli bölüm klasörüne gidin.

özetleyelim

BitLocker ile birim şifrelemeyi etkinleştirmek çok kolaydır. Tüm bunlar zahmetsizce ve ücretsiz olarak yapılır (tabii ki Windows'un profesyonel veya sunucu sürümüne sahip olmanız şartıyla).

Sürücüyü şifrelemek için kullanılan ve güvenlik düzeyini önemli ölçüde artıran şifreleme anahtarını korumak için bir şifreleme belirteci veya akıllı kart kullanabilirsiniz.

İyi gün dostları.

Bilgisayardaki belirli bilgilere bir parola koydunuz ve şimdi onu kaldırmak mı istiyorsunuz? Bunun nasıl yapılacağından emin değil misiniz? Bu makale, verilerinizi bilgisayar korsanlığından koruyan program olan Bitlocker'ın nasıl devre dışı bırakılacağına ilişkin basit talimatlar sağlar.

Bitlocker, önemli bilgilerin yetkisiz erişime karşı güvenliğini sağlamak için tasarlanmış Windows sistemlerinde yerleşik bir yardımcı programdır. Yükledikten sonra, bilgisayarın sahibi tüm veya tek tek dosyalara bir şifre koyar. Uygulama, onu harici bir ortama kaydetmenize veya PIN'i yalnızca bellekte bırakacak şekilde yazdırmanıza olanak tanır, çünkü pompalayabilir.

Bilgilerin şifrelenmesi, programın onu yalnızca şifre girildikten sonra okunabilen özel bir biçime dönüştürmesinden oluşur.

Dosyayı onsuz açmaya çalışırsanız, alakasız sayılar ve harfler göreceksiniz.

Başlangıçta, yardımcı programı, anahtarlı bir USB flash sürücü takıldığında kilidin kaldırılması için yapılandırabilirsiniz. Şifreli birkaç medyaya sahip olmak daha iyidir.

Önemli! Tüm anahtarları unutur ve kaybederseniz, onlarla birlikte diskteki (veya flash sürücüdeki) tüm verilere erişiminizi sonsuza kadar kaybedersiniz.

Uygulama ilk olarak Windows Vista'nın geliştirilmiş bir sürümünde çalışmaya başladı. Artık bu sistemin diğer nesilleri için de mevcuttur.

Bitlocker'ı devre dışı bırakmanın yolları

Engellemeyi kaldırmak için bir bilgisayar korsanı veya BT uzmanı olmanıza gerek yok. Her şey basitçe yapılır; Tabii ki, şifreyi kendiniz belirlerseniz ve başkalarının verilerini hacklemeyecekseniz. Bu doğru? O zaman analize geçelim.

Dosyaların kilidini açmanın birkaç yolu vardır. Bunların en basiti şöyle görünür:

- Gerekli diske sağ tıklayın ve açılır pencerede "BitLoker Yönetimi"ne tıklayın;

- "Kapat" öğesini seçmeniz gereken yeni bir menü açılacaktır.

Windows 10'u veya başka bir işletim sistemi sürümünü yeniden yüklediğinizde, şifrelemeyi askıya almanız gerekir. Tamamlamak için aşağıdaki talimatları izleyin:

- Başlat - Denetim Masası - Sistem ve Güvenlik - BitLocker Sürücü Şifrelemesi'ni açın;

- "Korumayı duraklat" veya "BitLocker'ı Yönet" - ardından "BitLocker'ı Devre Dışı Bırak" (Win7'de) öğesini seçin.

- Kasıtlı olarak devre dışı bıraktığınızı onaylamak için "Evet"i tıklayın.

Aynı menü üzerinden ilgili düğmeye basarak kilidi tamamen kapatabilirsiniz.

Windows Vista ve sistemin diğer sürümlerinin yukarıdaki bölümler için farklı adlara sahip olabileceğini unutmayın. Ancak her durumda, istediğiniz ayarları kontrol panelinden bulacaksınız. Örneğin, Windows 8'de şu şekilde açabilirsiniz:

Dürüst olmak gerekirse, şifre kaybolursa bu şifreleyiciyi nasıl devre dışı bırakacağımı bilmiyorum ... Yalnızca cihazı biçimlendirmenizi önerebilirim - bunun sonucunda disk çalışmaya hazır olacaktır. Ancak bu durumda, üzerindeki tüm veriler doğal olarak kaybolacaktır.

Neyse bu kadar, umarım faydalı olmuştur.

Yakında görüşürüz arkadaşlar!

Uzmanlara göre bilgi güvenliği (IS) alanındaki temel sorunlardan biri dizüstü bilgisayar hırsızlığı.

Diğer siber güvenlik tehditlerinden farklı olarak, "çalıntı dizüstü bilgisayar" veya "çalıntı flash sürücü" sorunlarının doğası oldukça ilkeldir. Ve kaybolan cihazların maliyeti nadiren birkaç bin ABD dolarını aşarsa, üzerlerinde depolanan bilgilerin değeri genellikle milyonlarla ölçülür.

Dell ve Ponemon Enstitüsü'ne göre, her yıl Amerikan havaalanlarında 637.000 dizüstü bilgisayar kayboluyor. Kaç tane flash sürücünün kaybolduğunu hayal edin, çünkü çok daha küçüktürler ve kazayla bir flash sürücüyü düşürmek armutları bombalamak kadar kolaydır.

Büyük bir şirketin üst düzey yöneticisine ait bir dizüstü bilgisayar kaybolduğunda, böyle bir hırsızlıktan kaynaklanan hasar on milyonlarca doları bulabilir.

Kendinizi ve şirketinizi nasıl korursunuz?

Windows etki alanı güvenliği ile ilgili makale dizimize devam ediyoruz. Serinin ilk makalesinde güvenli alan girişi kurulumundan, ikincisinde ise mail istemcisinde güvenli veri aktarımının kurulumundan bahsettik:

- Windows etki alanını daha güvenli hale getirmek için bir belirteç nasıl kullanılır? Bölüm 1 .

- Windows etki alanını daha güvenli hale getirmek için bir belirteç nasıl kullanılır? Bölüm 2 .

Bu yazıda, sabit sürücünüzde depolanan bilgilerin şifrelenmesinden bahsedeceğiz. Bilgisayarınızda depolanan bilgileri sizden başka kimsenin okumamasını nasıl sağlayacağınızı anlayacaksınız.

Windows'un bilgileri güvenli bir şekilde saklamanıza yardımcı olan yerleşik araçlara sahip olduğunu çok az kişi biliyor. Bunlardan birini düşünelim.

Elbette bazılarınız "BitLocker" kelimesini duymuşsunuzdur. Bakalım neymiş.

BitLocker nedir?

BitLocker (aka BitLocker Sürücü Şifrelemesi), Microsoft tarafından geliştirilen bir bilgisayar sürücüsü şifreleme teknolojisidir. İlk olarak Windows Vista'da ortaya çıktı.

BitLocker kullanarak, sabit sürücü birimlerini şifrelemek mümkün oldu, ancak daha sonra, Windows 7'de, çıkarılabilir sürücüleri ve flash sürücüleri şifrelemek için tasarlanmış benzer bir teknoloji olan BitLocker To Go ortaya çıktı.

BitLocker, Windows Professional ve Windows'un sunucu sürümlerinin standart bir özelliğidir; bu, çoğu kurumsal kullanım için zaten mevcut olduğu anlamına gelir. Aksi takdirde, Windows lisansınızı Professional'a yükseltmeniz gerekecektir.

BitLocker nasıl çalışır?

Bu teknoloji, Gelişmiş Şifreleme Standardı (AES) algoritmasını kullanan tam hacimli şifrelemeye dayanır. Şifreleme anahtarları güvenli bir şekilde saklanmalıdır ve BitLocker'ın bunun için çeşitli mekanizmaları vardır.

En basit ama aynı zamanda en güvensiz yöntem bir paroladır. Anahtar her seferinde aynı şekilde şifreden alınır ve buna göre birisi şifrenizi öğrenirse şifreleme anahtarı da bilinir.

Anahtarın açık alanda saklanmasını önlemek için, bir TPM'de (Güvenilir Platform Modülü) veya RSA 2048 algoritmasını destekleyen bir kriptografik belirteç veya akıllı kartta şifrelenebilir.

TPM, temel olarak şifreleme anahtarlarını kullanarak temel güvenlik işlevlerini uygulamak için tasarlanmış bir çiptir.

TPM modülü genellikle bir bilgisayarın ana kartına kurulur, ancak Rusya'da yerleşik bir TPM modülüne sahip bir bilgisayar satın almak çok zordur, çünkü FSB'ye bildirilmeden ülkemize cihaz ithalatı yasaktır.

Bir diskin kilidini açmak için akıllı kart veya belirteç kullanmak, işlemi kimin ve ne zaman gerçekleştirdiğini kontrol etmenin en güvenli yollarından biridir. Blokeyi kaldırmak için bu durumda hem akıllı kartın kendisi hem de ona ait PIN kodu gereklidir.

BitLocker nasıl çalışır:

- BitLocker, bir sözde rasgele sayı üreteci kullanılarak etkinleştirildiğinde, bir ana bit dizisi oluşturulur. Bu birim şifreleme anahtarı FVEK'tir (tam birim şifreleme anahtarı). Her sektörün içeriğini şifreler. FVEK en sıkı gizlilik içinde tutulur.

- FVEK, birim ana anahtarı (VMK) kullanılarak şifrelenir. FVEK (VMK ile şifrelenmiş) diskte birim meta verileri arasında depolanır. Aynı zamanda, diske asla şifresi çözülmüş biçimde ulaşmamalıdır.

- VMK'nın kendisi de şifrelenmiştir. Kullanıcı şifreleme yöntemini seçer.

- VMK, varsayılan olarak bir kriptografik akıllı kartta veya belirteçte depolanan bir SRK (depolama kök anahtarı) ile şifrelenir. Bu, TPM ile benzer şekilde olur.

Bu arada, BitLocker sistem sürücüsü şifreleme anahtarı bir akıllı kart veya belirteçle korunamaz. Bunun nedeni, satıcının kitaplıklarının akıllı kartlara ve belirteçlere erişmek için kullanılması ve elbette işletim sistemi yüklenmeden önce kullanılamamasıdır.

TPM yoksa BitLocker, sistem bölüm anahtarının bir USB çubuğuna depolanmasını önerir ve bu kesinlikle iyi bir fikir değildir. Sisteminizde TPM yoksa sistem sürücülerini şifrelemenizi önermeyiz.

Genel olarak, sistem sürücüsünü şifrelemek kötü bir fikirdir. Doğru yapılandırıldığında, tüm önemli veriler sistem verilerinden ayrı tutulur. Bu, en azından yedeklemeleri açısından daha uygundur. Ayrıca, sistem dosyalarının şifrelenmesi bir bütün olarak sistemin performansını düşürür ve şifrelenmemiş bir sistem diskinin şifrelenmiş dosyalarla çalışması hız kaybı olmadan gerçekleşir. - Diğer sistem dışı ve çıkarılabilir sürücüler için şifreleme anahtarları, bir akıllı kart veya belirteç ve TPM kullanılarak korunabilir.

TPM veya akıllı kart yoksa, VMK'yi şifrelemek için SRK yerine girdiğiniz parolaya göre oluşturulan bir anahtar kullanılır.

Şifreli bir önyükleme diskinden başlatıldığında, sistem olası tüm anahtar depolarını yoklar - TPM'yi kontrol eder, USB bağlantı noktalarını kontrol eder veya gerekirse kullanıcıya sorar (buna kurtarma denir). Anahtar deposu keşfi, Windows'un zaten diskteki verilerin şifresini çözen FVEK'in şifresini çözen VMK'nin şifresini çözmesine olanak tanır.

Birimin her sektörü ayrı ayrı şifrelenir ve şifreleme anahtarının bir kısmı bu sektörün numarasına göre belirlenir. Sonuç olarak, aynı şifrelenmemiş verileri içeren iki sektör, şifrelenmiş biçimde farklı görünecek ve bu, önceden bilinen verileri kaydederek ve şifresini çözerek şifreleme anahtarlarını belirleme sürecini büyük ölçüde karmaşıklaştıracaktır.

FVEK, VMK ve SRK'ya ek olarak BitLocker, "her ihtimale karşı" oluşturulan başka bir anahtar türü kullanır. Bunlar kurtarma anahtarlarıdır.

Acil durumlar için (bir kullanıcı belirteci kaybetti, PIN'ini unuttu vb.) BitLocker, son adımda bir kurtarma anahtarı oluşturmanızı ister. Sistemde oluşturmayı reddetme sağlanmaz.

Sabit sürücümdeki verilerin şifrelenmesini nasıl etkinleştiririm?

Sabit sürücünüzdeki birimleri şifreleme işlemine başlamadan önce, bu işlemin biraz zaman alacağını düşünmek önemlidir. Süresi sabit diskteki bilgi miktarına bağlı olacaktır.

Şifreleme veya şifre çözme işlemi sırasında bilgisayar kapanır veya hazırda bekleme moduna geçerse, bu işlemler Windows'un bir sonraki başlatılışında kaldığı yerden devam eder.

Şifreleme işlemi sırasında bile Windows kullanılabilir, ancak performansıyla sizi memnun etmesi pek olası değildir. Sonuç olarak, şifrelemeden sonra disk performansı yaklaşık %10 oranında düşer.

Sisteminizde BitLocker varsa, şifrelemek istediğiniz sürücünün adına sağ tıkladığınızda açılan menü öğeyi görüntüler. Bitlocker'ı aç.

Windows'un sunucu sürümlerinde bir rol eklemeniz gerekir Bitlocker sürücü şifreleme.

Sistem dışı bir birimin şifrelemesini yapılandırmaya başlayalım ve şifreleme anahtarını bir şifreleme belirteci kullanarak koruyalım.

Aktiv şirketi tarafından üretilen bir jetonu kullanacağız. Özellikle, Rutoken belirteci EDS PKI.

I. Rutoken EDS PKI'yi iş için hazırlayalım.

Çoğu normal yapılandırılmış Windows sisteminde, Rutoken'in ilk bağlantısından sonra, PKI EDS, Aktiv şirketi - Aktiv Rutoken minidriver tarafından üretilen belirteçlerle çalışmak için özel bir kitaplık otomatik olarak indirilir ve kurulur.

Böyle bir kütüphane için kurulum süreci aşağıdaki gibidir.

Aktiv Rutoken minidriver kitaplığının kullanılabilirliği şu adresten kontrol edilebilir: Aygıt Yöneticisi.

Kitaplığın indirilmesi ve yüklenmesi herhangi bir nedenle gerçekleşmediyse, Windows için Rutoken Sürücüleri kitini yüklemelisiniz.

II. BitLocker kullanarak sürücüdeki verileri şifreleyelim.

Diskin adına tıklayın ve öğeyi seçin Bitlocker'ı aç.

Daha önce de söylediğimiz gibi, disk şifreleme anahtarını korumak için bir belirteç kullanacağız.

BitLocker ile bir belirteç veya akıllı kart kullanmak için üzerinde RSA 2048 anahtarları ve bir sertifika olması gerektiğini anlamak önemlidir.

Sertifika Yetkilisi hizmetini bir Windows etki alanında kullanıyorsanız, sertifika şablonunun "Disk Şifreleme" sertifikasının kapsamını içermesi gerekir (Windows etki alanı güvenliğiyle ilgili makale dizimizin ilk bölümünde Sertifika Yetkilisini ayarlama hakkında daha fazla bilgi).

Etki alanınız yoksa veya sertifika verme politikasını değiştiremezseniz, kendinden imzalı bir sertifika kullanarak alternatif bir yol kullanabilirsiniz, kendiniz için kendinden imzalı bir sertifikanın nasıl yazılacağı hakkında ayrıntılı olarak açıklanmıştır.

Şimdi ilgili kutuyu kontrol edelim.

Bir sonraki adımda, kurtarma anahtarını kaydetmek için bir yöntem seçeceğiz (seçmenizi öneririz) Kurtarma anahtarını yazdır).

Basılı kurtarma anahtarına sahip kağıt, güvenli bir yerde, tercihen bir kasada saklanmalıdır.

Bir sonraki adımda disk şifreleme işlemini başlatacağız. Bu işlemi tamamladıktan sonra sisteminizi yeniden başlatmanız gerekebilir.

Şifrelemeyi etkinleştirdiğinizde, şifrelenmiş diskin simgesi değişecektir.

Ve şimdi, bu diski açmaya çalıştığımızda, sistem bir jeton yerleştirmemizi ve PIN'ini girmenizi isteyecek.

BitLocker ve TPM dağıtımı ve yapılandırması, WMI veya Windows PowerShell komut dosyaları kullanılarak otomatikleştirilebilir. Komut dosyalarının nasıl uygulandığı ortama göre değişir. Windows PowerShell'deki BitLocker komutları makalede açıklanmıştır.

Belirteç kaybolursa BitLocker şifreli verileri nasıl kurtarılır?

Windows'ta şifrelenmiş verileri açmak istiyorsanız

Bunu yapmak için daha önce yazdırdığımız kurtarma anahtarına ihtiyacınız var. Sadece uygun alana girin ve şifreli bölüm açılacaktır.

GNU/Linux ve Mac OS X sistemlerinde şifreli veri açmak istiyorsanız

Bunun için DisLocker yardımcı programı ve bir kurtarma anahtarı gerekir.

DisLocker iki modda çalışır:

- DOSYA - BitLocker ile şifrelenmiş tüm bölümün şifresi çözülerek bir dosyaya dönüştürülür.

- SİGORTA - yalnızca sistem tarafından erişilen bloğun şifresi çözülür.

Örneğin, Linux işletim sistemi ve FUSE yardımcı modunu kullanacağız.

Yaygın Linux dağıtımlarının en son sürümlerinde, dislocker paketi, örneğin Ubuntu'da 16.10 sürümünden başlayarak dağıtıma zaten dahil edilmiştir.

Kilit açma paketi herhangi bir nedenle eksikse, yardımcı programı indirmeniz ve derlemeniz gerekir:

tar -xvjf dislocker.tar.gz

INSTALL.TXT dosyasını açalım ve hangi paketleri kurmamız gerektiğini kontrol edelim.

Bizim durumumuzda libfuse-dev paketini kurmamız gerekiyor:

sudo apt-get install libfuse-dev

Paketi oluşturmaya başlayalım. src klasörüne gidelim ve make and make install komutlarını kullanalım:

cd src / kurulum yap

Her şey derlendiğinde (veya paketi kurduğunuzda), yapılandırmaya başlayalım.

Şimdi mnt klasörüne gidelim ve içinde iki klasör oluşturalım:

- Şifreli bölüm - şifreli bir bölüm için;

- Şifresi çözülmüş bölüm - şifresi çözülmüş bölüm için.

Şifrelenmiş bölümü bulalım. Yardımcı programı kullanarak şifresini çözelim ve Şifreli bölüm klasörüne taşıyalım:

kilitleyici -r -V / dev / sda5 -p recovery_key / mnt / Şifreli bölüm(recovery_key yerine kurtarma anahtarınızı değiştirin)

Şifreli bölüm klasöründe bulunan dosyaların listesini görüntüleyelim:

ls Şifreli bölüm /

Bölümü monte etmek için komutu girelim:

mount -o loop Driveq / ifşa dosyası Şifresi çözülmüş bölüm /

Şifresi çözülen bölümü görüntülemek için Şifreli bölüm klasörüne gidin.

özetleyelim

BitLocker ile birim şifrelemeyi etkinleştirmek çok kolaydır. Tüm bunlar zahmetsizce ve ücretsiz olarak yapılır (tabii ki Windows'un profesyonel veya sunucu sürümüne sahip olmanız şartıyla).

Sürücüyü şifrelemek için kullanılan ve güvenlik düzeyini önemli ölçüde artıran şifreleme anahtarını korumak için bir şifreleme belirteci veya akıllı kart kullanabilirsiniz.

Bluetooth adaptör bağlantısı ve sürücü kurulumu

"İnternet erişimi olmayan tanımlanamayan ağ" hatası nasıl düzeltilir

Bir bilgisayarda veya dizüstü bilgisayarda bir işlemci nasıl overclock edilir

PassMark MonitorTest ile testi izleyin

CursorFX Programları için imleçler ek imleçler ekledi