Artikel ini tentang keamanan saat menggunakan jaringan nirkabel WiFi.

Pendahuluan - kerentanan WiFi

Alasan utama kerentanan data pengguna ketika data ini ditransmisikan melalui jaringan WiFi adalah bahwa pertukaran terjadi melalui gelombang radio. Dan ini memungkinkan untuk mencegat pesan di titik mana pun di mana sinyal WiFi tersedia secara fisik. Sederhananya, jika sinyal titik akses dapat ditangkap pada jarak 50 meter, maka intersepsi semua lalu lintas jaringan jaringan WiFi ini dimungkinkan dalam radius 50 meter dari titik akses. Di ruangan yang berdekatan, di lantai lain gedung, di jalan.

Bayangkan gambar ini. Di kantor, jaringan lokal dibangun melalui WiFi. Sinyal dari titik akses kantor ini diambil di luar gedung, misalnya di tempat parkir. Penyerang di luar gedung dapat memperoleh akses ke jaringan kantor, yaitu, tanpa diketahui oleh pemilik jaringan ini. Jaringan WiFi dapat diakses dengan mudah dan diam-diam. Secara teknis jauh lebih mudah daripada jaringan kabel.

Ya. Sampai saat ini, sarana untuk melindungi jaringan WiFi telah dikembangkan dan diimplementasikan. Perlindungan ini didasarkan pada enkripsi semua lalu lintas antara titik akses dan perangkat akhir yang terhubung dengannya. Artinya, penyerang dapat mencegat sinyal radio, tetapi baginya itu hanya "sampah" digital.

Bagaimana cara kerja perlindungan WiFi?

Titik akses termasuk dalam jaringan WiFi-nya hanya perangkat yang akan mengirimkan kata sandi yang benar (ditentukan dalam pengaturan titik akses). Dalam hal ini, kata sandi juga dikirim terenkripsi, dalam bentuk hash. Hash adalah hasil dari enkripsi ireversibel. Artinya, data yang diterjemahkan ke dalam hash tidak dapat didekripsi. Jika penyerang memotong hash kata sandi, dia tidak akan bisa mendapatkan kata sandi.

Tetapi bagaimana titik akses mengetahui apakah kata sandi itu benar atau tidak? Jika dia juga menerima hash, tetapi tidak dapat mendekripsinya? Semuanya sederhana - dalam pengaturan titik akses, kata sandi ditentukan dalam bentuknya yang murni. Program otorisasi mengambil kata sandi yang bersih, membuat hash darinya, dan kemudian membandingkan hash ini dengan yang diterima dari klien. Jika hash cocok, maka klien memiliki kata sandi yang benar. Fitur kedua dari hash digunakan di sini - mereka unik. Hash yang sama tidak dapat diperoleh dari dua set data (kata sandi) yang berbeda. Jika kedua hash cocok, maka keduanya dibuat dari kumpulan data yang sama.

Ngomong-ngomong. Karena fitur ini, hash digunakan untuk mengontrol integritas data. Jika dua hash (dibuat dengan interval waktu) cocok, maka data asli (selama interval waktu ini) tidak diubah.

Namun, meskipun metode paling modern untuk mengamankan jaringan WiFi (WPA2) dapat diandalkan, jaringan ini dapat diretas. Bagaimana?

Ada dua metode untuk mengakses jaringan aman WPA2:

- Serangan brute-force kata sandi (yang disebut kamus serangan brute-force).

- Memanfaatkan kerentanan dalam fungsi WPS.

Dalam kasus pertama, penyerang mencegat hash kata sandi untuk titik akses. Kemudian perbandingan hash dilakukan pada database yang berisi ribuan atau jutaan kata. Sebuah kata diambil dari kamus, hash untuk kata ini dihasilkan, dan kemudian hash ini dibandingkan dengan hash yang dicegat. Jika kata sandi primitif digunakan pada titik akses, maka pemecahan kata sandi, titik akses ini, adalah masalah waktu. Misalnya, kata sandi 8 digit (8 karakter adalah panjang kata sandi minimum untuk WPA2) adalah satu juta kombinasi. Pada komputer modern, dimungkinkan untuk menghitung satu juta nilai dalam beberapa hari atau bahkan beberapa jam.

Dalam kasus kedua, kerentanan dieksploitasi dalam versi pertama dari fungsi WPS. Fitur ini memungkinkan Anda untuk menghubungkan perangkat ke titik akses di mana Anda tidak dapat memasukkan kata sandi, seperti printer. Saat menggunakan fungsi ini, perangkat dan titik akses bertukar kode digital, dan jika perangkat mengirim kode yang benar, titik akses akan mengotorisasi klien. Ada kerentanan dalam fungsi ini - kodenya adalah 8 digit, tetapi keunikannya hanya diperiksa dengan empat digit! Artinya, untuk meretas WPS, Anda perlu menghitung semua nilai yang memberikan 4 digit. Akibatnya, meretas titik akses melalui WPS dapat dilakukan secara harfiah dalam beberapa jam, pada perangkat apa pun yang paling lemah.

Menyiapkan keamanan WiFi

Keamanan jaringan WiFi ditentukan oleh pengaturan titik akses. Beberapa dari pengaturan ini secara langsung mempengaruhi keamanan jaringan.

Mode akses jaringan WiFi

Titik akses dapat beroperasi dalam salah satu dari dua mode - terbuka atau terlindungi. Dalam kasus akses terbuka, perangkat apa pun dapat terhubung ke titik akses. Dalam hal akses aman, hanya perangkat yang mengirimkan kata sandi akses yang benar yang terhubung.

Ada tiga jenis (standar) untuk melindungi jaringan WiFi:

- WEP (Privasi Setara Berkabel)... Standar perlindungan pertama. Saat ini, sebenarnya tidak memberikan perlindungan, karena sangat mudah diretas karena kelemahan mekanisme pertahanan.

- WPA (Akses Terlindungi Wi-Fi)... Secara kronologis, standar perlindungan kedua. Pada saat pembuatan dan commissioning, ini memberikan perlindungan yang efektif untuk jaringan WiFi. Namun di akhir tahun 2000-an, ditemukan peluang untuk membobol keamanan WPA melalui kerentanan dalam mekanisme keamanan.

- WPA2 (Akses Terlindungi Wi-Fi)... Standar perlindungan terbaru. Memberikan perlindungan yang andal jika aturan tertentu diikuti. Sampai saat ini, hanya ada dua cara yang diketahui untuk memecahkan perlindungan WPA2. Mencari kata sandi dalam kamus dan solusi melalui layanan WPS.

Oleh karena itu, untuk memastikan keamanan jaringan WiFi, Anda harus memilih jenis keamanan WPA2. Namun, tidak semua perangkat klien dapat mendukungnya. Misalnya Windows XP SP2 hanya mendukung WPA.

Selain memilih standar WPA2, kondisi tambahan diperlukan:

Gunakan metode enkripsi AES.

Kata sandi untuk mengakses jaringan WiFi harus disusun sebagai berikut:

- Menggunakan huruf dan angka pada password. Kumpulan huruf dan angka yang berubah-ubah. Atau yang sangat langka, hanya bermakna bagi Anda, kata atau frasa.

- Bukan gunakan kata sandi sederhana seperti nama + tanggal lahir, atau beberapa kata + beberapa angka, misalnya lena1991 atau dom12345.

- Jika perlu hanya menggunakan kata sandi digital, maka panjangnya harus minimal 10 karakter. Karena kata sandi digital delapan karakter bersifat brute-force secara real time (dari beberapa jam hingga beberapa hari, tergantung pada kekuatan komputer).

Jika Anda menggunakan kata sandi yang rumit, sesuai dengan aturan ini, maka jaringan WiFi Anda tidak akan dapat diretas dengan menebak kata sandi menggunakan kamus. Misalnya, untuk kata sandi seperti 5Fb9pE2a(alfanumerik sewenang-wenang), maksimum mungkin 218340105584896 kombinasi. Hari ini hampir tidak mungkin untuk mencocokkan. Bahkan jika komputer membandingkan 1.000.000 (juta) kata per detik, dibutuhkan hampir 7 tahun untuk mengulangi semua nilai.

WPS (Pengaturan Terlindungi Wi-Fi)

Jika titik akses Anda memiliki Wi-Fi Protected Setup (WPS), Anda harus menonaktifkannya. Jika fitur ini diperlukan, Anda perlu memastikan bahwa versinya diperbarui ke fitur berikut:

- Menggunakan semua 8 simbol kode pin, bukan 4, seperti pada awalnya.

- Mengaktifkan penundaan setelah beberapa kali mencoba mengirimkan kode PIN yang salah dari klien.

Peluang tambahan untuk meningkatkan keamanan WPS adalah penggunaan kode pin alfanumerik.

Keamanan jaringan WiFi publik

Hari ini modis untuk menggunakan Internet melalui jaringan WiFi di tempat umum - di kafe, restoran, pusat perbelanjaan, dll. Penting untuk dipahami bahwa penggunaan jaringan tersebut dapat menyebabkan pencurian data pribadi Anda. Jika Anda memasuki Internet melalui jaringan seperti itu dan kemudian mengotorisasi di situs mana pun, maka data Anda (login dan kata sandi) dapat disadap oleh orang lain yang terhubung ke jaringan WiFi yang sama. Memang, pada perangkat apa pun yang telah melewati otorisasi dan terhubung ke titik akses, Anda dapat mencegat lalu lintas jaringan dari semua perangkat lain di jaringan ini. Dan kekhasan jaringan WiFi publik adalah siapa pun dapat terhubung dengannya, termasuk penyerang, dan tidak hanya ke jaringan terbuka, tetapi juga ke jaringan yang dilindungi.

Apa yang dapat Anda lakukan untuk melindungi data Anda saat terhubung ke Internet melalui jaringan WiFi publik? Hanya ada satu pilihan - untuk menggunakan protokol HTTPS. Protokol ini membuat koneksi terenkripsi antara klien (browser) dan situs. Namun, tidak semua situs mendukung protokol HTTPS. Alamat di situs yang mendukung HTTPS dimulai dengan awalan https: //. Jika alamat di situs memiliki awalan http: //, ini berarti situs tersebut tidak mendukung HTTPS atau tidak digunakan.

Beberapa situs tidak menggunakan HTTPS secara default, tetapi mereka memiliki protokol ini dan Anda dapat menggunakannya jika Anda secara eksplisit (secara manual) menentukan awalan https: //.

Untuk kasus penggunaan lain seperti obrolan Internet, skype, dll., server VPN gratis atau berbayar dapat digunakan untuk melindungi data ini. Artinya, pertama-tama sambungkan ke server VPN, dan baru kemudian gunakan obrolan atau situs terbuka.

Perlindungan kata sandi WiFi

Di bagian kedua dan ketiga artikel ini, saya menulis bahwa dalam hal penggunaan standar keamanan WPA2, salah satu cara untuk meretas jaringan WiFi adalah dengan menebak kata sandi menggunakan kamus. Tetapi untuk penyusup, ada cara lain untuk mendapatkan kata sandi untuk jaringan WiFi Anda. Jika Anda menyimpan kata sandi Anda pada stiker yang direkatkan ke monitor, ini memungkinkan orang asing untuk melihat kata sandi ini. Juga, kata sandi Anda dapat dicuri dari komputer yang terhubung ke jaringan WiFi Anda. Orang luar dapat melakukan ini jika komputer Anda tidak dilindungi dari akses yang tidak sah. Ini dapat dilakukan dengan menggunakan malware. Selain itu, kata sandi dapat dicuri dari perangkat yang diambil di luar kantor (rumah, apartemen) - dari smartphone, tablet.

Jadi, jika Anda memerlukan perlindungan yang andal untuk jaringan WiFi Anda, Anda perlu mengambil langkah-langkah untuk menyimpan kata sandi Anda dengan aman. Lindungi dari akses yang tidak sah.

Jika Anda merasa bermanfaat atau hanya menyukai artikel ini, jangan ragu - dukung penulis secara finansial. Ini mudah dilakukan dengan membuang uang Dompet Yandex No. 410011416229354... Atau di telepon? +7 918-16-26-331 .

Bahkan sejumlah kecil dapat membantu Anda menulis artikel baru :)

Masalah keamanan jaringan nirkabel, yang dijelaskan dalam sejumlah artikel, telah memicu ketidakpercayaan pada teknologi nirkabel. Bagaimana dibenarkan?

Mengapa jaringan nirkabel dianggap lebih rentan daripada jaringan kabel? Dalam jaringan kabel, data hanya dapat dicegat jika penyerang memperoleh akses fisik ke media transmisi. Dalam jaringan nirkabel, sinyal bergerak melalui udara, sehingga siapa pun yang berada dalam jangkauan jaringan dapat mencegat sinyal.

Seorang penyerang bahkan tidak harus tinggal di wilayah perusahaan, cukup masuk ke zona propagasi sinyal radio.

Ancaman terhadap jaringan nirkabel

Saat Anda bersiap untuk mengamankan jaringan nirkabel Anda, langkah pertama adalah mengidentifikasi apa yang mungkin mengancam mereka.

Serangan pasif

Mencegat sinyal nirkabel mirip dengan mendengarkan siaran radio. Cukup memiliki laptop (atau PDA) dan penganalisa protokol nirkabel. Ini adalah kesalahpahaman umum bahwa koneksi nirkabel yang tidak sah di luar kantor dapat dicegah dengan memantau output sinyal. Ini tidak terjadi, karena penggunaan kartu nirkabel dengan sensitivitas yang meningkat dan antena terarah oleh penyerang memudahkan untuk mengatasi tindakan pencegahan ini.

Bahkan setelah mengurangi kemungkinan koneksi tidak sah ke jaringan, Anda tidak boleh mengabaikan kemungkinan lalu lintas "menguping", oleh karena itu, untuk operasi yang aman di jaringan nirkabel, perlu untuk mengenkripsi informasi yang dikirimkan.

Serangan aktif

Menghubungkan jaringan nirkabel tanpa jaminan ke jaringan kabel adalah berbahaya. Titik akses tanpa jaminan yang terhubung ke jaringan lokal adalah pintu yang terbuka lebar bagi penyusup. Untuk bisnis, ini dapat menyebabkan pesaing mendapatkan akses ke dokumen rahasia. Jaringan nirkabel tidak aman memungkinkan peretas untuk melewati firewall dan pengaturan keamanan yang melindungi jaringan dari serangan melalui Internet. Di jaringan rumah, penyerang dapat memperoleh akses Internet gratis dengan mengorbankan tetangga mereka.

Anda harus memantau dan mengidentifikasi jalur akses nakal yang terhubung ke jaringan yang tidak sah. Poin-poin seperti itu, sebagai suatu peraturan, ditetapkan oleh karyawan perusahaan itu sendiri. (Misalnya, seorang manajer penjualan telah memperoleh titik akses nirkabel dan menggunakannya untuk tetap terhubung setiap saat.) Penyerang dapat dengan sengaja menghubungkan titik akses tersebut ke jaringan untuk mendapatkan akses ke jaringan perusahaan di luar kantor.

Perlu diingat bahwa komputer yang terhubung ke jaringan nirkabel rentan, serta komputer yang memiliki kartu nirkabel yang diaktifkan dengan pengaturan default (biasanya tidak memblokir penetrasi melalui jaringan nirkabel). Misalnya, saat pengguna menunggu penerbangan mereka menelusuri Internet melalui jaringan Wi-Fi yang digunakan di bandara, seorang peretas yang duduk di dekatnya memeriksa informasi yang tersimpan di komputer karyawan seluler. Pengguna yang beroperasi melalui jaringan nirkabel di kafe, pusat pameran, lobi hotel, dll. dapat mengalami serangan serupa.

Cari jaringan nirkabel yang tersedia

Untuk secara aktif mencari jaringan nirkabel yang rentan (War driving), mobil dan seperangkat peralatan nirkabel biasanya digunakan: antena kecil, kartu jaringan nirkabel, laptop, dan mungkin penerima GPS. Menggunakan pemindai yang banyak digunakan seperti Netstumbler, Anda dapat dengan mudah menemukan area penerimaan jaringan nirkabel Anda.

Penggemar War Driving memiliki banyak cara untuk bertukar informasi. Salah satunya (War Chalking) melibatkan penerapan simbol pada diagram dan peta yang menunjukkan jaringan nirkabel yang terdeteksi. Sebutan ini berisi informasi tentang besarnya sinyal radio, keberadaan satu atau beberapa jenis perlindungan jaringan, dan kemampuan untuk mengakses Internet. Penggemar "olahraga" semacam itu bertukar informasi melalui situs Internet, "memposting", khususnya, peta terperinci dengan lokasi jaringan yang ditemukan. Omong-omong, akan sangat membantu untuk memeriksa apakah alamat Anda tidak ada di sana.

Kegagalan layanan

Akses gratis ke Internet atau jaringan perusahaan tidak selalu menjadi sasaran para penjahat dunia maya. Terkadang tugas hacker bisa menonaktifkan jaringan nirkabel.

Sebuah penolakan serangan layanan dapat dicapai dalam beberapa cara. Jika seorang peretas berhasil membuat koneksi ke jaringan nirkabel, aktivitas jahatnya dapat memiliki sejumlah konsekuensi serius, misalnya, mengirim respons ke Address Resolution Protocol (ARP) permintaan untuk memodifikasi tabel ARP perangkat jaringan untuk mengganggu perutean. di jaringan, atau menyuntikkan server Protokol Konfigurasi Host Dinamis (DHCP) yang tidak sah untuk mengeluarkan alamat dan topeng jaringan yang tidak dapat dioperasikan. Jika seorang peretas mengetahui detail pengaturan jaringan nirkabel, ia akan dapat menghubungkan kembali pengguna ke titik aksesnya (lihat gambar), dan yang terakhir akan terputus dari sumber daya jaringan yang tersedia melalui titik akses "sah". .

| Pengenalan titik akses yang tidak sah. |

Penyerang juga dapat memblokir frekuensi yang digunakan oleh jaringan nirkabel menggunakan generator sinyal (yang dapat dibuat dari bagian oven microwave). Akibatnya, seluruh jaringan nirkabel atau sebagiannya akan gagal.

Langkah-langkah keamanan dalam standar IEEE 802.11

Panggilan standar 802.11 asli untuk Wired Equivalent Privacy (WEP) untuk mengamankan jaringan nirkabel. Jaringan nirkabel yang menggunakan WEP memerlukan konfigurasi kunci WEP statis pada titik akses dan semua stasiun. Kunci ini dapat digunakan untuk otentikasi dan enkripsi data. Jika dikompromikan (misalnya, jika laptop hilang), perlu untuk mengubah kunci di semua perangkat, yang terkadang sangat sulit. Saat menggunakan kunci WEP untuk otentikasi, stasiun nirkabel mengirim permintaan ke titik akses, menerima tantangan teks yang jelas sebagai tanggapan. Klien harus mengenkripsinya menggunakan kunci WEP-nya sendiri dan mengembalikannya ke titik akses, yang akan mendekripsi pesan menggunakan kunci WEP-nya sendiri. Jika pesan yang didekripsi cocok dengan aslinya, itu berarti klien mengetahui kunci WEP. Oleh karena itu, otentikasi dianggap berhasil dan pemberitahuan dikirim ke klien.

Setelah berhasil menyelesaikan otentikasi dan asosiasi, perangkat nirkabel dapat menggunakan kunci WEP untuk mengenkripsi lalu lintas antara perangkat dan titik akses.

Standar 802.11 mendefinisikan mekanisme kontrol akses lainnya juga. Titik akses dapat menggunakan penyaringan Media Access Control (MAC) untuk memberikan atau menolak akses berdasarkan alamat MAC klien. Metode ini mempersulit, tetapi tidak mencegah perangkat yang tidak sah terhubung.

Seberapa amankah WEP?

Salah satu aturan kriptografi mengatakan: memiliki plaintext dan versi terenkripsi, Anda dapat menentukan metode enkripsi yang digunakan. Ini terutama benar ketika menggunakan algoritme enkripsi yang lemah dan kunci simetris, seperti yang disediakan WEP.

Protokol ini menggunakan algoritma RC4 untuk enkripsi. Kelemahannya adalah jika Anda mengenkripsi plaintext yang diketahui, maka outputnya akan menjadi aliran kunci yang digunakan untuk mengenkripsi data. Menurut standar 802.11, keystream terdiri dari kunci WEP dan vektor inisialisasi 24-bit. Untuk setiap paket, vektor berikutnya digunakan, yang dikirim dalam teks yang jelas dengan paket, sehingga stasiun penerima dapat menggunakannya bersama dengan kunci WEP untuk mendekripsi paket.

Jika Anda menerima satu aliran kunci, maka Anda dapat mendekripsi paket apa pun yang dienkripsi dengan vektor yang sama. Karena vektor berubah untuk setiap paket, maka untuk mendekripsi Anda harus menunggu paket berikutnya menggunakan vektor yang sama. Untuk dapat mendekripsi WEP, satu set lengkap vektor dan aliran kunci harus dirakit. Utilitas cracking WEP bekerja dengan cara ini.

Plain dan ciphertext dapat diperoleh selama proses otentikasi klien. Dengan mencegat lalu lintas untuk beberapa waktu, Anda dapat mengumpulkan jumlah data awal yang diperlukan untuk melakukan serangan. Peretas menggunakan banyak metode lain untuk mengumpulkan data yang mereka butuhkan untuk analisis, termasuk serangan "men in the middle".

Ketika memutuskan format frame untuk jaringan nirkabel, IEEE mengusulkan formatnya sendiri yang disebut Subnetwork Address Protocol (SNAP).

Dua byte yang mengikuti header MAC dalam bingkai SNAP 802.11 selalu "AA AA". WEP mengenkripsi semua byte mengikuti header MAC, sehingga dua byte terenkripsi pertama selalu mengetahui plaintext ("AA AA"). Jalur ini menyediakan kemampuan untuk menerima fragmen dari pesan terenkripsi dan terbuka.

Utilitas untuk cracking WEP didistribusikan secara gratis di Internet. Yang paling terkenal adalah AirSnort dan WEPCrack. Untuk berhasil memecahkan kunci WEP dengan bantuan mereka, cukup untuk memutar dari 100 ribu hingga 1 juta paket. Utilitas baru Aircrack dan Weplab untuk memecahkan kunci WEP menyediakan algoritma yang lebih efisien yang membutuhkan paket yang jauh lebih sedikit. Untuk alasan ini, WEP tidak dapat diandalkan.

Teknologi nirkabel semakin aman

Banyak perusahaan saat ini menggunakan jaringan nirkabel yang nyaman dan aman. Standar 802.11i telah membawa keamanan ke tingkat yang sama sekali baru, dan Kelompok Kerja IEEE 802.11i, yang bertugas menciptakan standar keamanan nirkabel baru, dibentuk setelah meninjau kerentanan WEP. Butuh beberapa waktu untuk berkembang, sehingga sebagian besar produsen peralatan, tanpa menunggu rilis standar baru, mulai menawarkan metode mereka (lihat. ). Pada tahun 2004, standar baru muncul, namun, pemasok peralatan inersia terus menggunakan solusi lama.

802.11i menentukan penggunaan Advanced Encryption Standard (AES) alih-alih WEP. Inti dari AES adalah implementasi algoritme Rendel, yang oleh sebagian besar cryptanalyst diakui sebagai robust. Algoritma ini secara signifikan lebih baik daripada pendahulunya RC4, yang digunakan dalam WEP: menggunakan kunci 128, 192 dan 256 bit, bukan 64 bit yang digunakan dalam standar 802.11 asli. Standar 802.11i yang baru juga mendefinisikan penggunaan TKIP, CCMP, dan 802.1x / EAP.

EAP-MD5 mengotentikasi pengguna dengan memverifikasi kata sandi. Penggunaan enkripsi lalu lintas diserahkan kepada belas kasihan administrator jaringan. Kelemahan EAP-MD5 adalah tidak memerlukan enkripsi, sehingga EAP-MD5 memungkinkan serangan "men in the middle".

EAP Ringan (LEAP), yang dikembangkan oleh Cisco, tidak hanya mengenkripsi data, tetapi juga memutar kunci. LEAP tidak memerlukan klien untuk memiliki kunci karena kunci tersebut dikirim dengan aman setelah pengguna diautentikasi. Ini memungkinkan pengguna untuk dengan mudah terhubung ke jaringan menggunakan akun dan kata sandi.

Implementasi LEAP awal hanya menyediakan otentikasi pengguna satu arah. Cisco kemudian menambahkan kemampuan otentikasi bersama. Namun, LEAP ditemukan rentan terhadap serangan kamus. Joshua Wright, seorang karyawan American Institute for System Administration, Telecommunications and Security (SANS), mengembangkan utilitas ASLEAP yang melakukan serangan seperti itu, setelah itu Cisco merekomendasikan penggunaan kata sandi yang kuat dengan setidaknya delapan karakter, termasuk karakter khusus, huruf besar, huruf kecil , dan angka. LEAP aman selama kata sandi tahan terhadap upaya kekerasan.

Implementasi EAP yang lebih kuat, EAP-TLS, yang menggunakan sertifikat digital pra-instal pada klien dan server, dikembangkan oleh Microsoft. Metode ini memberikan otentikasi timbal balik dan tidak hanya bergantung pada kata sandi pengguna, tetapi juga mendukung rotasi dan distribusi kunci dinamis. Kerugian dari EAP-TLS adalah kebutuhan untuk menginstal sertifikat pada setiap klien, yang dapat memakan waktu dan mahal. Selain itu, metode ini tidak praktis untuk digunakan pada jaringan di mana karyawan sering berganti.

Produsen jaringan nirkabel mendorong solusi untuk memudahkan pengguna resmi terhubung ke jaringan nirkabel. Ide ini layak jika Anda mengaktifkan LEAP dan mendistribusikan nama pengguna dan kata sandi. Tetapi jika perlu menggunakan sertifikat digital atau memasukkan kunci WEP yang panjang, prosesnya bisa menjadi membosankan.

Microsoft, Cisco dan RSA telah bermitra untuk mengembangkan protokol baru, PEAP, yang menggabungkan kemudahan penggunaan LEAP dengan keamanan EAP-TLS. PEAP menggunakan sertifikat yang diinstal pada server dan otentikasi kata sandi untuk klien. Solusi serupa - EAP-TTLS - dirilis oleh Funk Software.

Pabrikan yang berbeda mendukung berbagai jenis EAP, serta beberapa jenis secara bersamaan. Proses EAP sama untuk semua tipe.

Operasi EAP Khas

Apa itu WPA?

Setelah jaringan nirkabel dinyatakan tidak aman, produsen mulai menerapkan solusi keamanan mereka sendiri. Ini memberi perusahaan pilihan: menggunakan solusi dari satu pabrikan atau menunggu rilis standar 802.11i. Tanggal adopsi standar tidak diketahui, sehingga aliansi Wi-Fi dibentuk pada tahun 1999. Tujuannya adalah untuk menyatukan interoperabilitas produk jaringan nirkabel.

Wi-Fi Alliance telah menyetujui protokol Wireless Protected Access (WPA) sebagai solusi sementara sambil menunggu rilis standar 802.11i. WPA menggunakan standar TKIP dan 802.1x/EAP. Peralatan Wi-Fi apa pun yang disertifikasi untuk kompatibilitas WPA harus bekerja bersama dengan peralatan bersertifikat lainnya. Vendor dapat menggunakan mekanisme keamanan mereka sendiri, tetapi tetap harus menyertakan dukungan untuk standar Wi-Fi.

Setelah pengumuman awal opsi 802.11i, Wi-Fi Alliance menciptakan standar WPA2. Peralatan apa pun yang bersertifikat WPA2 sepenuhnya sesuai dengan 802.11i. Jika jaringan nirkabel perusahaan Anda tidak mendukung 802.11i, maka migrasikan ke 802.11i sesegera mungkin untuk memastikan keamanan yang memadai.

Apa itu Penyaringan Alamat MAC?

Jika WEP tidak aman, dapatkah penyaringan Media Access Control (MAC) melindungi jaringan nirkabel? Sayangnya, filter alamat MAC dirancang untuk mencegah koneksi yang tidak sah; mereka tidak berdaya melawan intersepsi lalu lintas.

Memfilter alamat MAC tidak memiliki dampak signifikan terhadap keamanan jaringan nirkabel. Ini hanya membutuhkan satu tindakan tambahan dari penyerang: cari tahu alamat MAC yang diizinkan. (Omong-omong, sebagian besar driver kartu jaringan memungkinkan Anda untuk mengubahnya.)

Seberapa mudah untuk mengetahui alamat MAC yang diizinkan? Untuk mendapatkan alamat MAC yang berfungsi, yang perlu Anda lakukan hanyalah memantau lalu lintas nirkabel dengan penganalisis protokol selama beberapa waktu. Alamat MAC dapat dicegat bahkan jika lalu lintas dienkripsi, karena header paket yang menyertakan alamat tersebut ditransmisikan dalam teks yang jelas.

protokol TKIP

Protokol Integritas Kunci Temporal (TKIP) dirancang untuk mengatasi kekurangan WEP. TKIP meningkatkan keamanan WEP melalui rotasi kunci, vektor inisialisasi yang lebih panjang, dan pemeriksaan integritas data.

Perangkat lunak cracking WEP mengeksploitasi kelemahan kunci statis: setelah menangkap jumlah paket yang diperlukan, mereka memudahkan untuk mendekripsi lalu lintas. Rekeying kunci biasa mencegah jenis serangan ini. TKIP secara dinamis mengubah kunci setiap 10 ribu paket. Implementasi protokol selanjutnya memungkinkan perubahan interval rotasi kunci dan bahkan pengaturan algoritme untuk mengubah kunci enkripsi untuk setiap paket data (Per-Packet Keying, PPK).

Kunci enkripsi yang digunakan dalam TKIP lebih aman daripada kunci WEP. Ini terdiri dari kunci dinamis 128-bit, yang ditambahkan alamat MAC stasiun dan vektor inisialisasi 48-bit (dua kali panjang vektor 802.11 asli). Teknik ini dikenal sebagai "pencampuran kunci" dan memberikan jaminan bahwa tidak ada dua stasiun yang menggunakan kunci yang sama.

Protokol ini juga memiliki metode bawaan untuk menjamin integritas data (Message Integrity Cheek, MIC, juga disebut Michael).

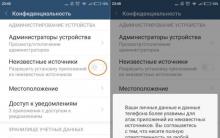

Untuk mengamankan jaringan Wi-Fi Anda dan menetapkan kata sandi, pastikan untuk memilih jenis keamanan nirkabel dan metode enkripsi. Dan pada tahap ini, banyak yang memiliki pertanyaan: mana yang harus dipilih? WEP, WPA, atau WPA2? Pribadi atau Perusahaan? AES atau TKIP? Pengaturan keamanan apa yang paling baik melindungi jaringan Wi-Fi Anda? Saya akan mencoba menjawab semua pertanyaan ini dalam kerangka artikel ini. Mari kita pertimbangkan semua kemungkinan metode otentikasi dan enkripsi. Mari kita cari tahu parameter keamanan jaringan Wi-Fi mana yang paling baik diatur dalam pengaturan router.

Perhatikan bahwa jenis keamanan atau otentikasi, otentikasi jaringan, keamanan, metode otentikasi semuanya sama.

Jenis otentikasi dan enkripsi adalah pengaturan dasar untuk mengamankan jaringan Wi-Fi nirkabel. Saya pikir, pertama-tama Anda perlu mencari tahu apa itu, versi apa yang ada, kemampuannya, dll. Setelah itu, kami akan mencari tahu jenis perlindungan dan enkripsi apa yang harus dipilih. Saya akan menunjukkan kepada Anda menggunakan beberapa router populer sebagai contoh.

Saya sangat menyarankan untuk mengatur kata sandi dan mengamankan jaringan nirkabel Anda. Tetapkan tingkat perlindungan maksimum. Jika Anda membiarkan jaringan terbuka, tidak terlindungi, siapa pun dapat menyambungkannya. Ini tidak aman sejak awal. Selain beban yang tidak perlu pada router Anda, penurunan kecepatan koneksi dan segala macam masalah dengan menghubungkan perangkat yang berbeda.

Keamanan jaringan Wi-Fi: WEP, WPA, WPA2

Ada tiga opsi perlindungan. Tidak termasuk "Buka", tentu saja.

- WEP(Wired Equivalent Privacy) adalah metode autentikasi yang sudah ketinggalan zaman dan tidak aman. Ini adalah metode perlindungan pertama dan tidak terlalu berhasil. Penyerang dapat dengan mudah mengakses jaringan nirkabel yang dilindungi dengan WEP. Anda tidak perlu mengatur mode ini di pengaturan router Anda, meskipun ada (tidak selalu).

- WPA(Wi-Fi Protected Access) adalah jenis keamanan yang andal dan modern. Kompatibilitas maksimum dengan semua perangkat dan sistem operasi.

- WPA2- versi WPA yang baru, lebih baik, dan lebih andal. Ada dukungan untuk enkripsi AES CCMP. Saat ini, ini adalah cara terbaik untuk mengamankan jaringan Wi-Fi Anda. Inilah yang saya sarankan untuk digunakan.

WPA / WPA2 dapat terdiri dari dua jenis:

- WPA / WPA2 - Pribadi (PSK) Adalah cara biasa untuk mengotentikasi. Ketika Anda hanya perlu mengatur kata sandi (kunci) dan kemudian menggunakannya untuk terhubung ke jaringan Wi-Fi. Satu kata sandi digunakan untuk semua perangkat. Kata sandi itu sendiri disimpan di perangkat. Di mana, jika perlu, Anda dapat melihatnya, atau mengubahnya. Ini adalah opsi yang disarankan.

- WPA / WPA2 - Perusahaan- metode yang lebih canggih, yang terutama digunakan untuk melindungi jaringan nirkabel di kantor dan berbagai institusi. Memungkinkan Anda untuk memberikan tingkat perlindungan yang lebih tinggi. Digunakan hanya ketika server RADIUS diinstal untuk otorisasi perangkat (yang memberikan kata sandi).

Saya pikir kami telah menemukan metode otentikasi. Terbaik untuk menggunakan WPA2 - Pribadi (PSK). Untuk kompatibilitas yang lebih baik, sehingga tidak ada masalah dengan menghubungkan perangkat lama, Anda dapat mengatur mode campuran WPA / WPA2. Banyak router yang mengatur metode ini secara default. Atau ditandai sebagai "Direkomendasikan".

Enkripsi nirkabel

Ada dua cara TKIP dan AES.

Kami merekomendasikan menggunakan AES. Jika Anda memiliki perangkat lama di jaringan yang tidak mendukung enkripsi AES (tetapi hanya TKIP) dan akan ada masalah saat menghubungkannya ke jaringan nirkabel, maka atur "Otomatis". Jenis enkripsi TKIP tidak didukung dalam mode 802.11n.

Bagaimanapun, jika Anda menginstal WPA2 - Pribadi (disarankan), maka hanya enkripsi AES yang akan tersedia.

Perlindungan seperti apa yang harus saya pakai pada router Wi-Fi?

Menggunakan WPA2 - Pribadi dengan enkripsi AES... Hari ini, ini adalah cara terbaik dan teraman. Ini adalah tampilan pengaturan keamanan nirkabel pada router ASUS:

Dan beginilah tampilan pengaturan keamanan ini pada router TP-Link (dengan firmware lama).

Anda dapat melihat petunjuk lebih rinci untuk TP-Link.

Instruksi untuk router lain:

Jika Anda tidak tahu di mana menemukan semua pengaturan ini di router Anda, maka tulis di komentar, saya akan mencoba menyarankan. Hanya saja, jangan lupa untuk menunjukkan modelnya.

Karena perangkat lama (adaptor Wi-Fi, ponsel, tablet, dll.) mungkin tidak mendukung WPA2 - Personal (AES), jika terjadi masalah koneksi, atur mode campuran (Otomatis).

Saya sering memperhatikan bahwa setelah mengubah kata sandi atau parameter perlindungan lainnya, perangkat tidak ingin terhubung ke jaringan. Komputer mungkin mengalami kesalahan "Pengaturan jaringan yang disimpan di komputer ini tidak sesuai dengan persyaratan jaringan ini." Coba hapus (lupakan) jaringan pada perangkat dan sambungkan kembali. Bagaimana melakukan ini pada Windows 7, saya menulis. Dan di Windows 10 yang Anda butuhkan.

Kata sandi (kunci) WPA PSK

Apapun jenis keamanan dan metode enkripsi yang Anda pilih, Anda perlu mengatur kata sandi. Itu juga kunci WPA, Kata Sandi Nirkabel, kunci keamanan jaringan Wi-Fi, dll.

Panjang kata sandi dari 8 hingga 32 karakter. Anda dapat menggunakan huruf alfabet Latin dan angka. Juga karakter khusus: - @ $ #! dll. Tidak ada spasi! Kata sandi peka huruf besar-kecil! Ini berarti bahwa "z" dan "Z" adalah karakter yang berbeda.

Saya tidak menyarankan menggunakan kata sandi sederhana. Lebih baik membuat kata sandi yang kuat yang tidak ada yang bisa menebak dengan pasti, bahkan jika mereka berusaha keras.

Kecil kemungkinan Anda akan dapat mengingat kata sandi yang begitu rumit. Akan lebih baik untuk menuliskannya di suatu tempat. Tidak jarang kata sandi Wi-Fi dilupakan. Apa yang harus dilakukan dalam situasi seperti itu, saya tulis di artikel :.

Jika Anda membutuhkan lebih banyak perlindungan, Anda dapat menggunakan MAC Binding. Benar, saya tidak melihat perlunya ini. WPA2 - Personal dipasangkan dengan AES dan kata sandi yang kuat sudah cukup.

Bagaimana Anda melindungi jaringan Wi-Fi Anda? Tulis di komentar. Nah, ajukan pertanyaan

Kirim karya bagus Anda di basis pengetahuan sederhana. Gunakan formulir di bawah ini

Mahasiswa, mahasiswa pascasarjana, ilmuwan muda yang menggunakan basis pengetahuan dalam studi dan pekerjaan mereka akan sangat berterima kasih kepada Anda.

Diposting di http://www.allbest.ru/

Lembaga Pendidikan Anggaran Negara Federal Pendidikan Profesional Tinggi

Jurusan: Informatika dan Teknologi Informasi

Keahlian: Informatika Terapan

PEKERJAAN KURSUS

KEAMANAN NIRKABEL

Diselesaikan oleh seorang siswa

Kozlova S.K.

Pengawas kerja:

V.V.Mityaev

EAGLE, 2013

pengantar

Kesimpulan

Daftar bibliografi

Aplikasi

pengantar

Sebagian besar komputer modern mendukung akses jaringan nirkabel. Dengan kata lain, mereka dapat terhubung ke internet (dan perangkat berkemampuan nirkabel lainnya) tanpa kabel jaringan. Keuntungan utama dari koneksi nirkabel adalah kemampuan untuk bekerja dengan Internet di mana saja di rumah atau kantor (jika jarak antara komputer dan perangkat akses jaringan nirkabel memungkinkan). Namun, jika Anda tidak mengambil langkah-langkah untuk memastikan keamanan jaringan nirkabel Anda, situasi yang berpotensi berbahaya berikut dapat terjadi, yang dapat mengakibatkan penyerang:

1. Mencegat data yang dikirim atau diterima;

2. Dapatkan akses ke jaringan nirkabel;

3. Tangkap saluran akses Internet.

Mari kita beralih ke definisi keamanan informasi. Keamanan informasi - berarti perlindungan informasi dan sistem informasi dari akses, penggunaan, deteksi, distorsi, penghancuran, modifikasi yang tidak sah.

Keamanan informasi menjamin ketersediaan, integritas dan kerahasiaan informasi. Untuk menerapkan keamanan informasi jaringan nirkabel, alat dan mekanisme keamanan informasi digunakan.

Oleh karena itu, jika jaringan nirkabel tidak diamankan, penyerang dapat mencegat data yang dikirimkan melaluinya, mendapatkan akses ke jaringan dan file di komputer, dan juga mengakses Internet menggunakan koneksi tersebut. Dengan demikian, saluran transmisi data terisi dan akses Internet melambat.

Topik keamanan jaringan nirkabel masih relevan, meskipun ada metode yang dapat diandalkan untuk melindungi jaringan ini untuk waktu yang lama, seperti teknologi WPA (Wi-Fi Protected Access).

Tujuan dari pekerjaan ini adalah studi praktis tentang masalah keamanan dan fitur keamanan jaringan nirkabel.

Objek dari mata kuliah ini adalah keamanan jaringan.

Subjeknya adalah keamanan jaringan nirkabel.

Tugas yang harus diselesaikan saat melakukan pekerjaan ini adalah sebagai berikut:

1. Pertimbangkan konsep jaringan nirkabel;

3. Mempelajari ketentuan utama dari kebijakan keamanan untuk koneksi nirkabel;

4. Menganalisis solusi untuk memastikan keamanan jaringan nirkabel;

5. Kaji kebutuhan untuk melindungi jaringan nirkabel;

6. Mengembangkan algoritma untuk menilai efektivitas perlindungan jaringan nirkabel.

1. Konsep jaringan nirkabel dan deskripsi kategori serangan utama

1.1 Konsep dan deskripsi jaringan nirkabel

Jaringan nirkabel adalah transmisi informasi jarak jauh tanpa menggunakan konduktor listrik atau "kabel".

Jarak ini bisa sekecil (beberapa meter, seperti pada remote control televisi), dan sangat panjang (ribuan atau bahkan jutaan kilometer untuk telekomunikasi).

Komunikasi nirkabel umumnya dilihat sebagai industri telekomunikasi.

Nirkabel meledak dalam popularitas, membuka pasar baru bagi operator - dari game online di ponsel hingga layanan darurat.

Hal ini disebabkan oleh menjamurnya komputer notebook, sistem paging dan munculnya sistem Personal Digital Assistant (PDA), dan perluasan fungsi telepon seluler.

Sistem tersebut harus menyediakan perencanaan bisnis, waktu, penyimpanan dokumen dan memelihara komunikasi dengan stasiun jarak jauh. Kapan saja, di mana saja telah menjadi moto sistem ini, yaitu penyediaan layanan komunikasi tanpa memandang tempat dan waktu. Selain itu, saluran nirkabel relevan jika tidak mungkin atau mahal untuk memasang saluran kabel dan jarak jauh.

Sampai saat ini, sebagian besar jaringan komputer nirkabel mentransmisikan data dengan kecepatan dari 1,2 hingga 14,0 Kbps, seringkali hanya pesan singkat, karena transfer file besar atau sesi panjang kerja interaktif dengan database tidak tersedia. Teknologi transmisi nirkabel baru beroperasi pada kecepatan beberapa puluh megabit per detik.

Alan S. Cohen, Direktur Senior Solusi Seluler di Cisco Systems, berbicara banyak tentang masa depan pasar nirkabel.

Dia mengatakan teknologi nirkabel dengan cepat menjadi standar yang diterima dengan dampak menyeluruh pada kehidupan kita.

Ada dua faktor penting yang mendorong pasar menuju komunikasi nirkabel di mana-mana. Yang pertama adalah "demokratisasi" teknologi nirkabel, yang telah terlihat di pasar ponsel dengan munculnya 802.11 atau Wi-Fi.

Pertumbuhan pesat jumlah perangkat seluler dan jaringan seluler di rumah, apartemen, bisnis, dan kota sangat terlihat. Hari ini mudah dan sederhana untuk membangun jaringan nirkabel dan menyediakan mobilitas broadband untuk kepentingan perusahaan besar dan pengguna individu.

Dia juga menyoroti area lain yang menarik dari penerapan teknologi seluler - jaringan mesh perkotaan, yang membuat teknologi Wi-Fi benar-benar ada di mana-mana.

Menyediakan akses ke semua penduduk kota di seluruh wilayahnya adalah contoh bagus dari demokratisasi teknologi nirkabel. Arsitektur jaringan dan teknologi komunikasi terpadu tidak hanya mengintegrasikan komunikasi kabel dan nirkabel, tetapi juga menyatukan layanan jaringan dalam dan luar ruangan. Hasilnya, Anda dapat tetap terhubung ke jaringan di mana pun Anda berada, di dalam atau di luar gedung, yang sangat penting untuk komunikasi kota.

Komunikasi nirkabel menjadi di mana-mana. Hal ini memungkinkan Anda untuk menyediakan konektivitas pengguna di mana konektivitas kabel sulit atau mobilitas penuh diperlukan. Dalam hal ini, jaringan nirkabel berinteraksi dengan jaringan kabel. Saat ini, solusi nirkabel perlu diperhitungkan saat merancang jaringan apa pun - dari kantor kecil hingga perusahaan. Ini mungkin akan menghemat uang dan tenaga dan waktu.

Ada banyak kasus dan alasan mengapa jaringan nirkabel adalah satu-satunya atau pilihan paling nyaman untuk mengatur akses ke jaringan komunikasi atau Internet:

1) Jika Anda ingin mengatur kemungkinan akses nomaden ke jaringan dan Internet untuk pengguna biasa di kafe, bandara, stasiun kereta api, toko, dan tempat umum lainnya;

2) Jika perlu untuk mengatur jaringan lokal di gedung-gedung yang tidak memiliki kemampuan untuk memasang kabel kabel (misalnya, di gedung-gedung bersejarah) atau di gedung-gedung di mana memasang kabel adalah tugas yang sangat sulit, memakan waktu dan sulit ;

3) Saat mengatur jaringan area lokal sementara, termasuk jaringan area lokal untuk akses umum, misalnya, untuk mengadakan acara, konferensi, dan sejenisnya;

4) Saat memperluas jaringan area lokal jika perlu untuk menghubungkan setiap segmen terisolasi jarak jauh yang berisi sejumlah kecil stasiun kerja;

5) Jika Anda memerlukan akses seluler ke sumber daya jaringan, misalnya, ketika bergerak di sekitar apartemen atau organisasi dengan laptop, ketika seorang dokter mengunjungi berbagai pasien di rumah sakit untuk berkomunikasi dengan database pusat, atau untuk berkomunikasi dan mengoordinasikan mekanik di gedung-gedung besar jenuh dengan sarana modern untuk memberi mereka aktivitas hidup;

6) Untuk mengatur saluran komunikasi tambahan yang dapat disediakan oleh operator komunikasi alternatif yang membuat jaringan area lokal nirkabel di area yang berbeda.

Tergantung pada teknologi dan media transmisi yang digunakan, kelas jaringan nirkabel berikut dapat didefinisikan:

Jaringan pada modem radio;

jaringan modem seluler;

sistem inframerah;

sistem VSAT;

Sistem yang menggunakan satelit LEO;

Sistem dengan teknologi SST;

Sistem relai radio;

Sistem komunikasi laser.

WI-FI adalah teknologi nirkabel modern untuk transmisi data melalui saluran radio (nirkabel, wlan wifi).

Peralatan apa pun yang memenuhi standar IEEE 802.11 dapat diuji oleh Wi-Fi Alliance dan menerima sertifikasi serta hak untuk menerapkan logo Wi-Fi.

Wireless Fidelity, yang dalam bahasa Inggris berarti akurasi nirkabel. Ada juga nama yang lebih panjang untuk istilah tersebut: EEE 802.11b. Wi-Fi lahir pada tahun 1985, di AS, setelah bagian frekuensi saluran radio dibuka untuk digunakan tanpa izin khusus.

Standar pertama yang menerima paling luas adalah standar IEEE 802.11b.

Peralatan 802.11b diperkenalkan kembali pada tahun 2001, dan sampai sekarang, sebagian besar jaringan nirkabel masih beroperasi menggunakan standar ini, dan ada banyak perangkat Wi-Fi nirkabel 802.11b yang tersedia.

Gelombang radio yang digunakan untuk komunikasi Wi-Fi sangat mirip dengan gelombang radio yang digunakan pada walkie-talkie, receiver, ponsel, dan perangkat lainnya. Tetapi Wi-Fi memiliki beberapa perbedaan mencolok dari radio lain.

Komunikasi dilakukan pada frekuensi 2,4-5 GHz. Frekuensi ini jauh lebih tinggi daripada frekuensi yang cocok untuk telepon seluler, radio portabel, dan televisi.

Semakin tinggi frekuensi sinyal, semakin banyak informasi yang ditransmisikan. Jaringan nirkabel menggunakan gelombang radio seperti radio, ponsel, dan televisi. Bahkan, komunikasi nirkabel Wi-Fi lebih seperti komunikasi radio dua arah.

Di Rusia, penggunaan Wi-Fi tanpa izin untuk menggunakan frekuensi dari Komisi Negara untuk Frekuensi Radio (SCRF) dimungkinkan untuk mengatur jaringan di dalam gedung, gudang tertutup, dan kawasan industri.

Untuk penggunaan legal di luar jaringan Wi-Fi nirkabel kantor, misalnya, saluran radio antara dua rumah yang berdekatan, perlu mendapatkan izin untuk menggunakan frekuensi. Ada prosedur yang disederhanakan untuk mengeluarkan izin untuk penggunaan frekuensi radio di pita 2400-2483,5 MHz (standar 802.11b dan 802.11g, saluran 1-13); untuk mendapatkan izin semacam itu, keputusan pribadi Komite Negara untuk Radio Frekuensi tidak diperlukan. Untuk menggunakan frekuensi radio di pita lain, khususnya 5 GHz (standar 802.11a), Anda harus terlebih dahulu mendapatkan solusi pribadi dari SCRF. Pada tahun 2007, situasinya berubah dengan dirilisnya dokumen: "Dekrit 25 Juli 2007, No. 476" Tentang Amandemen Keputusan Pemerintah Federasi Rusia "12 Oktober 2004 No.

Paragraf keenam belas resolusi dikecualikan dari daftar peralatan yang tunduk pada pendaftaran - peralatan pengguna untuk akses nirkabel di pita frekuensi radio 2400-2483,5 MHz dengan daya radiasi perangkat transmisi hingga 100 mW inklusif.

Juga, sesuai dengan entri protokol untuk keputusan Komite Negara untuk Frekuensi Radio tanggal 19 Agustus 2009, No. 09-04-09, Komite Negara untuk Frekuensi Radio memutuskan: untuk mengalokasikan pita frekuensi radio 5150-5350 MHz dan 5650-6425 MHz untuk digunakan di wilayah Federasi Rusia, dengan pengecualian kota-kota yang ditentukan dalam lampiran No. 2, akses nirkabel tidak bergerak oleh warga negara Federasi Rusia dan badan hukum Rusia tanpa mengeluarkan keputusan terpisah dari Komite Negara untuk Frekuensi Radio untuk setiap individu atau badan hukum.

Pita frekuensi yang ditentukan sesuai dengan standar dan saluran 802.11a / b / g / n dengan angka dari rentang 36-64 dan 132-165. Namun, Lampiran 2 mencantumkan 164 kota terbesar di Rusia di mana frekuensi yang ditentukan tidak dapat digunakan untuk membuat jaringan nirkabel.

Untuk pelanggaran prosedur penggunaan sarana elektronik radio, tanggung jawab diatur dalam Pasal 13.3 dan 13.4 Kode Pelanggaran Administratif Federasi Rusia.

Dengan keputusan tanggal 15 Juli 2010, SCRF Rusia membatalkan penerbitan keputusan pribadi wajib oleh SCRF untuk penggunaan sistem akses nirkabel tetap pada pita 5150-5350 MHz dan 5650-6425 MHz. Pembatasan rentang frekuensi ini telah dicabut untuk seluruh wilayah Rusia.

Jenis dan varietas koneksi berikut dibedakan:

1. Koneksi Ad-Hoc (point-to-point). Semua komputer dilengkapi dengan kartu nirkabel (klien) dan terhubung langsung satu sama lain melalui saluran radio yang beroperasi sesuai dengan standar 802.11b dan memberikan nilai tukar 11 Mbit / s, yang cukup untuk operasi normal;

2. Koneksi infrastruktur. Model ini digunakan ketika lebih dari dua komputer perlu dihubungkan. Server dengan titik akses dapat bertindak sebagai router dan mendistribusikan saluran Internet secara independen;

3. Jalur akses menggunakan router dan modem. Titik akses terhubung ke router, router - ke modem (perangkat ini dapat digabungkan menjadi dua atau bahkan menjadi satu). Sekarang, di setiap komputer di area jangkauan Wi-Fi, yang memiliki adaptor Wi-Fi, Internet akan berfungsi;

4. Titik klien. Dalam mode ini, titik akses bertindak sebagai klien dan dapat terhubung ke titik akses yang beroperasi dalam mode infrastruktur. Tetapi hanya satu alamat MAC yang dapat dihubungkan ke sana. Tantangannya di sini adalah menghubungkan hanya dua komputer. Dua adaptor Wi-Fi dapat bekerja satu sama lain secara langsung tanpa antena pusat;

5. Sambungan jembatan. Komputer terhubung ke jaringan kabel. Jalur akses terhubung ke setiap kelompok jaringan, yang terhubung satu sama lain melalui saluran radio. Mode ini untuk menghubungkan dua atau lebih jaringan kabel. Klien nirkabel tidak dapat terhubung ke titik akses yang dijembatani.

Dengan demikian, konsep dan kelas jaringan nirkabel dipertimbangkan, alasan penggunaan koneksi nirkabel yang bijaksana diidentifikasi. Kerangka peraturan dan hukum untuk jaringan Wi-Fi telah dianalisis. Jaringan nirkabel telah dijelaskan oleh tipologi dan berbagai koneksi.

Selama pengoperasian jaringan nirkabel, berbagai masalah sering muncul. Beberapa karena kesalahan, dan beberapa adalah hasil dari tindakan jahat. Bagaimanapun, kerusakan dilakukan. Peristiwa ini adalah serangan, terlepas dari alasan kemunculannya.

Ada empat kategori utama serangan:

1. Akses serangan;

2. Serangan modifikasi;

3. Serangan penolakan layanan;

4. Serangan penafian.

Serangan akses adalah upaya penyerang untuk mendapatkan informasi yang mereka tidak memiliki izin untuk melihatnya, dan yang ditujukan untuk melanggar kerahasiaan informasi.

Untuk melakukan serangan ini, Anda memerlukan informasi dan sarana untuk mengirimkannya.

Serangan akses dimungkinkan di mana pun informasi dan sarana untuk mengirimkannya ada.

Serangan akses juga dapat mencakup penyadapan, penyadapan, dan intersepsi.

Mengintip adalah pemindaian file atau dokumen untuk menemukan informasi yang menarik bagi penyerang.

Menguping adalah ketika seseorang mendengarkan percakapan yang bukan merupakan pihak mereka (sering menggunakan perangkat elektronik).

Interception - menangkap informasi dalam proses transmisi ke tujuannya.

Informasi disimpan secara elektronik:

Stasiun kerja;

Server;

Di komputer laptop;

CD.

Dengan CD, situasinya jelas, karena penyerang dapat dengan mudah mencurinya. Situasinya berbeda dengan dua yang pertama. Dengan akses legal ke sistem, penyerang akan menganalisis file hanya dengan membukanya satu per satu. Dalam kasus akses yang tidak sah, cracker akan mencoba untuk melewati sistem kontrol dan mendapatkan akses ke informasi yang diperlukan. Ini tidak sulit untuk dilakukan. Anda harus menginstal network packet sniffer (sniffer) pada sistem komputer Anda. Untuk melakukan ini, penyerang harus meningkatkan otoritasnya dalam sistem atau terhubung ke jaringan. Penganalisis dikonfigurasi untuk menangkap informasi apa pun yang melewati jaringan, terutama ID pengguna dan kata sandi.

Penyadapan juga dilakukan di jaringan komputer global seperti leased line dan sambungan telepon. Namun, jenis penyadapan ini membutuhkan peralatan yang sesuai dan pengetahuan khusus. Dalam hal ini, tempat terbaik untuk menempatkan perangkat pendengar adalah di lemari kabel.

Dan dengan bantuan peralatan khusus, pencuri yang memenuhi syarat dapat mencegat sistem komunikasi serat optik. Namun, agar berhasil, ia harus menempatkan sistemnya pada saluran transmisi antara pengirim dan penerima informasi. Di Internet, ini dilakukan dengan mengubah resolusi nama, yang menerjemahkan nama komputer menjadi alamat yang tidak valid. Lalu lintas dialihkan ke sistem penyerang alih-alih ke tujuan sebenarnya. Dengan konfigurasi yang tepat dari sistem seperti itu, pengirim tidak akan pernah tahu bahwa informasinya belum sampai ke penerima.

Serangan modifikasi adalah upaya untuk mengubah informasi secara tidak benar. Hal ini bertujuan untuk melanggar integritas informasi dan dimungkinkan di mana pun informasi ada atau ditransmisikan.

Ada tiga jenis serangan modifikasi:

1. Penggantian;

2. Penambahan;

3. Penghapusan.

Penggantian - Mengganti informasi yang ada ditujukan terhadap informasi rahasia dan publik.

Tambahkan serangan - menambahkan data baru.

Serangan hapus berarti memindahkan data yang ada.

Ketiga jenis serangan modifikasi mengeksploitasi kerentanan dalam sistem, misalnya, "lubang" di keamanan server, memungkinkan Anda untuk mengganti halaman beranda. Meski begitu, perlu bekerja secara menyeluruh di seluruh sistem untuk mencegah deteksi. Karena transaksi diberi nomor secara berurutan, penghapusan atau penambahan nomor transaksi yang salah akan diperhatikan.

Jika serangan modifikasi dilakukan saat mengirimkan informasi, maka Anda harus terlebih dahulu mencegat lalu lintas yang diinginkan, dan kemudian melakukan perubahan pada informasi sebelum mengirimnya ke tujuan.

Serangan Denial-of-service (DoS) adalah serangan yang melarang pengguna yang sah menggunakan sistem, informasi, atau kemampuan komputer. Dengan kata lain, serangan ini adalah "Vandalisme", karena penyerangnya.

Akibat serangan DoS, biasanya tidak mendapatkan akses ke sistem komputer dan tidak dapat beroperasi dengan informasi.

Serangan DoS ditujukan terhadap informasi - menghancurkan, mendistorsi atau mentransfer yang terakhir ke tempat yang tidak dapat diakses.

Serangan DoS yang diarahkan pada aplikasi yang memproses atau menampilkan informasi, atau pada sistem komputer tempat aplikasi ini dijalankan, membuat tidak mungkin menyelesaikan tugas yang dilakukan menggunakan aplikasi semacam itu.

Jenis umum serangan DoS (penolakan akses ke sistem) bertujuan untuk menonaktifkan sistem komputer, akibatnya sistem itu sendiri, aplikasi yang diinstal di dalamnya, dan semua informasi yang disimpan menjadi tidak dapat diakses.

Penolakan akses ke komunikasi berarti menonaktifkan fasilitas komunikasi yang menghilangkan akses ke sistem komputer dan informasi.

Serangan DoS yang ditujukan langsung ke sistem komputer dilakukan melalui eksploitasi yang mengeksploitasi kerentanan dalam sistem operasi atau protokol Internet.

"Lubang" ini memungkinkan penyerang mengirim serangkaian perintah tertentu ke aplikasi yang tidak dapat diproses dengan benar, menyebabkan aplikasi mogok. Sebuah reboot mengembalikan fungsinya, tetapi menjadi tidak mungkin untuk bekerja dengan aplikasi selama reboot.

Serangan penafian ditujukan terhadap kemampuan untuk mengidentifikasi informasi, atau memberikan informasi palsu tentang peristiwa atau transaksi nyata.

Jenis serangan ini meliputi:

Masquerade adalah kinerja tindakan dengan kedok pengguna lain atau sistem lain.

Penolakan suatu peristiwa adalah penolakan terhadap fakta suatu operasi.

Serangan Internet DoS adalah serangan terhadap server nama root Internet.

Untuk memastikan keamanan perangkat akses nirkabel dan, karenanya, untuk meminimalkan risiko yang terkait dengan jenis akses ini, Anda dapat menggunakan langkah-langkah sederhana berikut:

1. Ubah kata sandi administrator pada perangkat nirkabel Anda. Sangat mudah bagi peretas untuk mengetahui apa kata sandi default oleh produsen perangkat dan menggunakan kata sandi itu untuk mengakses jaringan nirkabel. Hindari kata sandi yang mudah ditebak atau ditebak;

2. Nonaktifkan penyiaran pengenal jaringan (siaran SSID, SSID - Pengenal Set Layanan, pengenal jaringan) sehingga perangkat nirkabel tidak menyiarkan informasi yang dihidupkan;

3. Aktifkan enkripsi lalu lintas: sebaiknya gunakan protokol WPA jika perangkat mendukungnya (jika tidak, gunakan enkripsi WEP);

4. Ubah pengidentifikasi jaringan (SSID) perangkat. Jika Anda membiarkan pengenal default yang ditetapkan oleh produsen perangkat, penyerang dapat dengan mudah mengidentifikasi jaringan nirkabel dengan pengenal ini. Jangan gunakan nama yang mudah ditebak.

Sebagai hasil dari pemecahan masalah ini, empat kategori utama serangan dan tiga jenis serangan modifikasi diidentifikasi dan dipelajari. Denial of service dan serangan disclaimer juga menjadi bahan pertimbangan. Berdasarkan analisis ini, telah dikembangkan langkah-langkah untuk memastikan keamanan perangkat akses nirkabel.

Jadi, untuk meringkas, kita dapat dengan yakin mengatakan bahwa koneksi nirkabel sekarang tersebar luas, terutama karena kemampuan mereka untuk bekerja dengan Internet di mana saja di rumah atau kantor.

Namun, jika Anda tidak mengambil tindakan untuk memastikan keamanan jaringan nirkabel, penyerang dapat mencegat data yang dikirimkan melaluinya, mendapatkan akses ke jaringan dan file di komputer, dan juga online menggunakan koneksi tersebut.

2. Tinjauan cara dan metode untuk memastikan keamanan informasi jaringan nirkabel

2.1 Kebijakan Keamanan Nirkabel

Kekhususan jaringan nirkabel berarti bahwa data dapat disadap dan dimodifikasi setiap saat. Beberapa teknologi memerlukan adaptor nirkabel standar, sementara yang lain memerlukan perangkat keras khusus. Tetapi bagaimanapun juga, ancaman ini cukup sederhana untuk diterapkan, dan mekanisme perlindungan data kriptografi yang efektif diperlukan untuk melawannya.

Saat membangun sistem keamanan, penting untuk menentukan model ancaman, yaitu memutuskan apa yang akan ditentang oleh perlindungan yang sebenarnya. Sebenarnya, ada dua ancaman dalam jaringan nirkabel: koneksi tidak sah dan penyadapan, tetapi daftar ini dapat diperluas dengan menyoroti dan meringkas ancaman utama berikut yang terkait dengan perangkat nirkabel yang tercantum dalam bab pertama:

Penggunaan yang tidak terkendali dan pelanggaran perimeter;

Koneksi tidak sah ke perangkat dan jaringan;

Intersepsi dan modifikasi lalu lintas;

Pelanggaran aksesibilitas;

Memposisikan perangkat.

Ketersediaan perangkat nirkabel yang tersebar luas dan biayanya yang rendah menciptakan celah di perimeter keamanan jaringan. Di sini kita tidak hanya berbicara tentang penjahat dunia maya yang menghubungkan PDA berkemampuan Wi-Fi ke jaringan kabel perusahaan, tetapi juga tentang situasi yang lebih sepele. Adaptor nirkabel aktif pada laptop yang terhubung ke jaringan perusahaan, titik akses yang dibawa dari rumah untuk pengujian - semua ini dapat menjadi saluran yang nyaman untuk menembus jaringan internal.

Otentikasi tidak memadai, kesalahan dalam sistem kontrol akses memungkinkan koneksi yang tidak sah.

Berdasarkan sifatnya, jaringan nirkabel tidak dapat menyediakan ketersediaan tinggi. Berbagai faktor alam, buatan manusia, dan antropogenik dapat secara efektif mengganggu fungsi normal saluran radio. Fakta ini harus diperhitungkan saat merancang jaringan, dan jaringan nirkabel tidak boleh digunakan untuk penyaluran dengan persyaratan ketersediaan tinggi.

Stasiun Wi-Fi dapat dengan mudah dideteksi dengan metode pasif, yang memungkinkan lokasi perangkat nirkabel ditentukan dengan akurasi yang memadai. Misalnya, sistem Navizon dapat menggunakan GPS, BTS GSM, dan titik akses nirkabel untuk menemukan perangkat seluler.

Kebijakan keamanan untuk jaringan nirkabel dapat disajikan sebagai dokumen terpisah atau sebagai bagian dari komponen keamanan regulasi lainnya. Dalam kebanyakan kasus, dokumen terpisah tidak diperlukan karena ketentuan kebijakan nirkabel tumpang tindih dalam banyak hal dengan konten tradisional dokumen tersebut. Jadi, misalnya, persyaratan untuk perlindungan fisik titik akses sepenuhnya tumpang tindih dengan masalah keamanan fisik peralatan jaringan aktif. Dalam hal ini, kebijakan keamanan nirkabel disajikan sebagai dokumen terpisah selama implementasi WLAN, setelah itu, dengan revisi dokumen berikutnya, secara harmonis bergabung dengan yang lain.

Jika jaringan nirkabel tidak digunakan, kebijakan keamanan harus mencakup deskripsi mekanisme perlindungan yang ditujukan untuk mengurangi risiko yang terkait dengan penggunaan jaringan radio yang tidak sah.

Praktik terbaik dunia dalam bidang manajemen keamanan informasi dijelaskan dalam standar internasional untuk sistem manajemen keamanan informasi ISO/IEC 27001 (ISO 27001). ISO 27001 menetapkan persyaratan untuk sistem manajemen keamanan informasi untuk menunjukkan kemampuan organisasi untuk melindungi sumber daya informasinya.

Standarnya adalah GOST RISO / IEC 27001-2006 asli. Ini menetapkan persyaratan untuk pengembangan, implementasi, operasi, pemantauan, analisis, dukungan dan peningkatan sistem manajemen keamanan informasi yang terdokumentasi, untuk penerapan manajemen keamanan informasi dan tindakan pengendalian.

Keuntungan utama dari standar ISO / IEC 27001:

Sertifikasi memungkinkan Anda menunjukkan kepada mitra bisnis, investor, dan klien bahwa organisasi telah menetapkan manajemen keamanan informasi yang efektif;

Standar ini kompatibel dengan ISO 9001:2000 dan ISO 14001:2007;

Standar tidak memaksakan pembatasan pada pilihan perangkat lunak dan perangkat keras, tidak memaksakan persyaratan teknis pada alat TI atau alat keamanan informasi, dan memberikan kebebasan penuh kepada organisasi untuk memilih solusi teknis untuk keamanan informasi.

Konsep perlindungan informasi ditafsirkan oleh standar internasional sebagai jaminan kerahasiaan, integritas dan ketersediaan informasi.

Berdasarkan standar ini, rekomendasi dapat dirumuskan untuk mengurangi kemungkinan pelanggaran kebijakan keamanan jaringan nirkabel dalam suatu organisasi:

1. Pelatihan pengguna dan administrator. ISO | IEC 27001 A.8.2.2. Sebagai hasil dari pelatihan, pengguna harus menyadari dan memahami batasan kebijakan dan administrator harus memenuhi syarat untuk mencegah dan mendeteksi pelanggaran kebijakan;

2. Kontrol koneksi ke jaringan. ISO | IEC 27001 A.11.4.3. Risiko yang terkait dengan menghubungkan titik akses yang tidak sah atau klien nirkabel dapat dikurangi dengan menonaktifkan port switch yang tidak digunakan, penyaringan MAC (keamanan port), otentikasi 802.1X, sistem deteksi intrusi dan pemindai keamanan yang memantau munculnya objek jaringan baru;

3. Keamanan fisik. ISO | IEC 27001 A.9.1. Mengontrol perangkat yang dibawa ke wilayah memungkinkan Anda membatasi kemungkinan menghubungkan perangkat nirkabel ke jaringan. Membatasi akses pengguna dan pengunjung ke port jaringan dan slot ekspansi komputer mengurangi kemungkinan menghubungkan perangkat nirkabel;

4. Minimalkan hak pengguna. ISO | IEC 27001 A.11.2.2. Jika pengguna bekerja di komputer dengan hak minimum yang diperlukan, maka kemungkinan perubahan tidak sah dalam pengaturan antarmuka nirkabel berkurang;

5. Pengendalian kebijakan keamanan. ISO | IEC 27001 6, A.6.1.8. Alat analisis keamanan, seperti pemindai kerentanan, dapat mendeteksi tampilan perangkat baru di jaringan dan menentukan jenisnya (fungsi untuk menentukan versi OS dan aplikasi jaringan), serta melacak penyimpangan pengaturan klien dari profil yang diberikan. Kerangka acuan untuk audit oleh konsultan eksternal harus mempertimbangkan persyaratan kebijakan nirkabel;

6. Inventarisasi sumber daya. ISO | IEC 27001 A.7.1.1. Memiliki daftar sumber daya jaringan yang diperbarui dan diperbarui membuat lebih mudah untuk menemukan objek jaringan baru;

7. Deteksi serangan. ISO | IEC 27001 A.10.10.2. Penggunaan sistem deteksi intrusi tradisional dan nirkabel memungkinkan untuk mendeteksi upaya akses yang tidak sah secara tepat waktu;

8. Investigasi insiden. ISO | IEC 27001 A.13.2. Insiden nirkabel tidak jauh berbeda dari situasi serupa lainnya, tetapi prosedur untuk penyelidikannya harus ditentukan. Untuk jaringan di mana jaringan nirkabel disebarkan atau digunakan, bagian kebijakan tambahan mungkin diperlukan;

9. Dukungan regulasi. ISO | IEC 27001 A.15.1.1. Penggunaan jaringan nirkabel dapat tunduk pada peraturan Rusia dan internasional. Jadi, di Rusia, penggunaan rentang frekuensi 2,4 GHz diatur oleh keputusan Komite Negara untuk Frekuensi Radio 6 November 2004 (04-03-04-003). Selain itu, karena enkripsi digunakan secara intensif dalam jaringan nirkabel, dan penggunaan sarana perlindungan kriptografi dalam beberapa kasus berada di bawah batasan legislatif yang agak ketat, masalah ini juga perlu diselesaikan;

10. Audit internal dan eksternal. ISO | IEC 27001 6, A.6.1.8. Kegiatan penilaian keamanan harus mempertimbangkan persyaratan kebijakan jaringan nirkabel. Lingkup pekerjaan yang mungkin untuk menilai keamanan WLAN dijelaskan secara lebih rinci dalam bab terakhir buku ini;

11. Pemisahan jaringan. ISO | IEC 27001 A.11.4.5. Karena kekhususan jaringan nirkabel, diinginkan untuk mengalokasikan titik akses nirkabel ke dalam segmen jaringan yang terpisah menggunakan firewall, terutama dalam hal akses tamu;

12. Penggunaan sarana perlindungan kriptografi. ISO | IEC 27001 A.12.3. Protokol dan algoritma yang digunakan untuk mengenkripsi lalu lintas di jaringan nirkabel (WPA atau 802.11i) harus ditentukan. Saat menggunakan teknologi 802.1X, persyaratan untuk protokol EDS dan panjang kunci untuk menandatangani sertifikat yang digunakan untuk tujuan tersebut ditentukan;

13. Otentikasi. ISO | IEC 27001 A.11.4.2. Persyaratan untuk penyimpanan data otentikasi, perubahannya, kompleksitasnya, keamanannya selama transmisi melalui jaringan harus ditentukan. Metode EAP yang digunakan, metode perlindungan kunci publik server RADIUS, dapat ditentukan secara eksplisit;

14. Pengendalian perubahan sistem informasi. ISO | IEC 27001 A.12.5.1. Teknologi nirkabel harus diperhitungkan dalam IP;

15. Akseptabilitas penggunaan perangkat lunak dan perangkat keras. ISO | IEC 27001 A.12.4.1 Klausul ini membahas persyaratan untuk titik akses, sakelar nirkabel, dan klien nirkabel;

16. Deteksi serangan. ISO | IEC 27001 A.10.10.2. Persyaratan sistem untuk mendeteksi serangan nirkabel harus ditetapkan, tanggung jawab untuk menganalisis peristiwa harus ditetapkan;

17. Logging dan analisis peristiwa keamanan. ISO | IEC 27001 A.10.10.1. Bagian ini dapat diperluas dengan menambahkan daftar peristiwa yang dipantau khusus untuk jaringan nirkabel. Mungkin termasuk bagian sebelumnya;

18. Akses jarak jauh ke jaringan. ISO | IEC 27001 A.11.7.2. Dalam kebanyakan kasus, pengguna jaringan nirkabel secara logis disebut sebagai pengguna sistem akses jarak jauh. Hal ini disebabkan oleh ancaman serupa dan, sebagai konsekuensinya, karakteristik penanggulangan dari komponen IS ini. Selain itu, setelah menyelesaikan semua tahapan dalam satu atau lain bentuk, dokumen-dokumen berikut harus dibentuk:

Instruksi untuk pengguna dengan mempertimbangkan penggunaan jaringan nirkabel;

Pengaturan dasar untuk titik akses, sakelar nirkabel, stasiun kerja;

Prosedur pemantauan keamanan jaringan nirkabel;

Profil sistem deteksi serangan;

Prosedur Respons Insiden Nirkabel.

Dengan demikian, standar ISO / IEC 27001 dianalisis. Berdasarkan standar ini, rekomendasi dirumuskan untuk mengurangi kemungkinan pelanggaran kebijakan keamanan jaringan nirkabel di organisasi. Ada juga daftar dokumen yang harus dibuat setelah semua tahapan kebijakan keamanan jaringan nirkabel selesai.

Kebijakan keamanan yang dirancang dengan baik dan ditegakkan adalah dasar yang kuat untuk jaringan nirkabel yang aman. Akibatnya, perlu memberikan perhatian yang cukup, baik pada tahap implementasi jaringan maupun selama operasinya, yang tercermin dalam dokumen peraturan perubahan yang terjadi di jaringan.

2.2 Solusi untuk mengamankan jaringan nirkabel

Kontrol akses dan privasi adalah elemen penting keamanan untuk jaringan apa pun, bukan hanya nirkabel. Salah satu cara terkuat untuk mengontrol akses ke WLAN adalah otentikasi, yang mencegah pengguna yang tidak sah mengakses transmisi data melalui titik akses. Kontrol akses WLAN yang kuat membantu Anda menentukan stasiun klien mana yang diizinkan dan mengaitkannya hanya dengan titik akses tepercaya, tidak termasuk titik akses yang tidak sah atau berbahaya.

Kerahasiaan WLAN berarti bahwa data yang dikirimkan akan didekodekan dengan benar hanya oleh pihak yang dimaksudkan. Status kerahasiaan data yang dikirimkan melalui WLAN dianggap terlindungi jika data dienkripsi dengan kunci yang hanya dapat digunakan oleh penerima data yang dimaksudkan. Enkripsi berarti bahwa integritas data tidak terganggu selama seluruh proses transmisi - pengiriman dan penerimaan.

Saat ini, perusahaan yang menggunakan WLAN menerapkan empat solusi terpisah untuk keamanan WLAN dan akses serta kontrol privasi:

Akses terbuka;

Keamanan dasar;

Peningkatan keamanan;

Keamanan akses jarak jauh.

Seperti halnya penyebaran keamanan, disarankan untuk melakukan penilaian risiko jaringan sebelum memilih dan menerapkan salah satu solusi keamanan WLAN:

1. Buka akses. Semua produk LAN nirkabel bersertifikat Wi-Fi dikirimkan untuk operasi akses terbuka dengan fitur keamanan dinonaktifkan. Akses terbuka atau kurangnya keamanan mungkin sesuai dan memenuhi persyaratan hotspot publik seperti kedai kopi, kampus universitas, bandara, atau tempat umum lainnya, tetapi opsi ini tidak cocok untuk bisnis. Fitur keamanan harus diaktifkan pada perangkat nirkabel selama penginstalan. Namun, beberapa perusahaan tidak menyertakan fitur keamanan untuk WLAN, sehingga meningkatkan risiko secara serius pada jaringan mereka;

2. Keamanan Dasar: SSID, Otentikasi WEP dan MAC. Keamanan dasar adalah SSID (Service Set Identifier), otentikasi kunci terbuka atau bersama, kunci WEP statis, dan otentikasi MAC opsional. Kombinasi ini dapat digunakan untuk mengatur akses dasar dan kontrol privasi, tetapi setiap bagian keamanan dapat dikompromikan. SSID adalah nama jaringan umum untuk perangkat dalam subsistem WLAN dan berfungsi untuk mengisolasi subsistem ini secara logis. SSID mencegah akses oleh perangkat klien apa pun yang tidak memiliki SSID. Namun, secara default, titik akses menyiarkan SSID-nya di antara sinyal-sinyalnya. Bahkan jika Anda mematikan penyiaran SSID, penyerang atau peretas dapat menemukan SSID yang diinginkan menggunakan apa yang disebut "mengendus", atau "mengendus" - pemantauan jaringan tanpa diketahui. Standar 802.11, sekelompok spesifikasi untuk WLAN yang dikembangkan oleh IEEE, mendukung dua cara otentikasi klien: otentikasi terbuka dan otentikasi kunci bersama. Otentikasi terbuka hanya sedikit berbeda dari memberikan SSID yang benar. Dengan otentikasi kunci bersama, titik akses mengirimkan paket teks uji ke perangkat klien, yang harus dienkripsi klien dengan kunci WEP yang benar dan kembali ke titik akses. Tanpa kunci yang benar, otentikasi akan dibatalkan dan klien tidak akan diterima ke grup pengguna titik akses. Otentikasi kunci bersama tidak dianggap aman karena penyerang yang memiliki pesan teks pengujian awal dan pesan yang sama yang dienkripsi dengan kunci WEP dapat mendekripsi kunci WEP itu sendiri. Dengan otentikasi terbuka, bahkan jika klien mengotentikasi dan memperoleh akses ke grup pengguna titik akses, menggunakan keamanan WEP mencegah klien mentransmisikan data dari titik akses tersebut tanpa kunci WEP yang benar. Kunci WEP dapat berukuran 40 atau 128 bit dan biasanya ditentukan secara statis oleh administrator jaringan pada titik akses dan setiap klien yang mengirimkan data melalui titik akses tersebut. Dengan kunci WEP statis, administrator jaringan harus menghabiskan banyak waktu untuk memasukkan kunci yang sama ke setiap perangkat di WLAN. Jika perangkat yang menggunakan kunci WEP statis hilang atau dicuri, pemilik perangkat yang hilang dapat mengakses WLAN. Administrator tidak akan dapat menentukan bahwa pengguna yang tidak sah telah memasuki jaringan sampai kehilangan dilaporkan. Administrator kemudian perlu mengubah kunci WEP pada setiap perangkat yang menggunakan kunci WEP statis yang sama dengan perangkat yang hilang. Dalam jaringan perusahaan besar dengan ratusan atau bahkan ribuan pengguna, ini bisa jadi sulit. Lebih buruk lagi, jika kunci WEP statis didekripsi menggunakan alat seperti AirSnort, administrator tidak akan pernah tahu bahwa kunci tersebut telah disusupi oleh pengguna yang tidak berwenang. Beberapa penyedia solusi WLAN mendukung otentikasi berdasarkan alamat fisik atau alamat MAC, kartu antarmuka jaringan klien (NIC). Titik akses hanya akan mengizinkan klien untuk mengasosiasikan dengan titik akses jika alamat MAC klien cocok dengan salah satu alamat dalam tabel otentikasi yang digunakan oleh titik akses. Namun, otentikasi alamat MAC bukanlah ukuran keamanan yang memadai, karena alamat MAC dapat dipalsukan, dan kartu jaringan dapat hilang atau dicuri;

3. Keamanan dasar menggunakan kunci pra-berbagi WPA atau WPA2 Bentuk keamanan dasar lain yang saat ini tersedia adalah WPA atau WPA2 menggunakan Kunci Pra-Berbagi (PSK). Kunci bersama memverifikasi pengguna dengan kata sandi atau kode identifikasi (juga disebut frasa sandi) di stasiun klien dan titik akses. Klien hanya dapat mengakses jaringan jika kata sandi klien cocok dengan kata sandi titik akses. Kunci bersama juga menyediakan data untuk menghasilkan kunci enkripsi yang digunakan oleh TKIP atau AES untuk setiap paket data yang dikirimkan. Meskipun lebih aman daripada kunci WEP statis, kunci bersama mirip dengan kunci WEP statis karena disimpan di stasiun klien dan dapat dikompromikan jika stasiun klien hilang atau dicuri. Disarankan agar Anda menggunakan frasa sandi umum yang kuat yang mencakup berbagai huruf, angka, dan karakter non-alfanumerik;

4. Ringkasan Keamanan Dasar. Keamanan WLAN dasar, berdasarkan kombinasi SSID, otentikasi terbuka, kunci WEP statis, otentikasi MAC, dan kunci pra-berbagi WPA / WPA2, hanya cukup untuk perusahaan yang sangat kecil atau mereka yang tidak mempercayai data penting ke WLAN mereka. Semua organisasi lain didorong untuk berinvestasi dalam solusi keamanan WLAN kelas perusahaan yang kuat;

5. Peningkatan keamanan. Tingkat keamanan yang ditingkatkan direkomendasikan untuk pelanggan yang membutuhkan keamanan dan perlindungan kelas perusahaan. Ini memerlukan alat keamanan canggih yang sepenuhnya mendukung WPA dan WPA2 dengan blok bangunan otentikasi dua arah 802.1X dan enkripsi TKIP dan AESB, yang mencakup fitur berikut:

802.1X untuk otentikasi dua arah yang kuat dan kunci enkripsi dinamis untuk setiap pengguna dan setiap sesi;

TKIP untuk ekstensi enkripsi berbasis RC4 seperti caching kunci (per paket), pemeriksaan integritas pesan (MIC), perubahan vektor inisialisasi (IV), dan rotasi kunci siaran;

AES untuk enkripsi data tingkat pemerintah, keamanan maksimum;

Intrusion Prevention System (IPS) dan kemampuan pelacakan pelanggan memberikan tampilan jaringan waktu nyata yang transparan.

6. Keamanan jaringan area lokal nirkabel dan akses jarak jauh. Dalam beberapa kasus, keamanan menyeluruh mungkin diperlukan untuk melindungi aplikasi. Menggunakan akses jarak jauh yang aman, administrator dapat mengatur jaringan pribadi virtual (VPN) dan memungkinkan pengguna seluler untuk berkomunikasi dengan jaringan perusahaan dari hotspot publik seperti bandara, hotel, dan ruang konferensi. Saat digunakan di perusahaan, solusi keamanan yang ditingkatkan mencakup semua persyaratan keamanan WLAN, sehingga tidak perlu menggunakan VPN di WLAN perusahaan. Menggunakan VPN pada WLAN internal dapat memengaruhi kinerja WLAN, membatasi opsi roaming, dan mempersulit pengguna untuk masuk ke jaringan. Dengan demikian, overhead tambahan dan pembatasan yang terkait dengan overlay VPN pada WLAN internal tidak dianggap perlu.

Akibatnya, kita dapat menyimpulkan bahwa akses berkualitas tinggi dan manajemen privasi penting untuk memastikan keamanan informasi dari jaringan apa pun, tidak hanya nirkabel. Untuk tujuan ini, empat solusi terpisah sedang diimplementasikan secara aktif hari ini: akses terbuka, keamanan dasar, keamanan yang ditingkatkan, dan keamanan akses jarak jauh.

Dengan konstruksi perlindungan jaringan yang tepat dan kepatuhan terhadap semua peraturan, keamanan jaringan akan berada pada tingkat tinggi, yang secara signifikan akan mempersulit akses ke jaringan nirkabel bagi penyerang.

3. Mengevaluasi kebutuhan dan efektivitas solusi keamanan nirkabel

3.1 Menilai Kebutuhan Keamanan Nirkabel

Sementara sebagian besar perusahaan sudah memiliki beberapa jenis jaringan nirkabel yang digunakan, mereka biasanya memiliki banyak pertanyaan tentang keamanan solusi yang mereka pilih, dan CEO yang menghindari teknologi nirkabel khawatir tentang peluang yang hilang untuk meningkatkan produktivitas dan mengurangi biaya infrastruktur.

Para pemimpin di banyak organisasi menyadari bahwa teknologi nirkabel dapat meningkatkan produktivitas dan kolaborasi, tetapi mereka ragu untuk memulai penerapannya karena takut akan kerentanan yang dapat muncul di jaringan perusahaan karena penggunaan jaringan nirkabel. Berbagai metode yang diusulkan untuk mengamankan komunikasi nirkabel dan ketidaksepakatan atas efektivitasnya hanya memperburuk keraguan ini.

Ada banyak tantangan yang terkait dengan pengenalan teknologi nirkabel di perusahaan menengah yang membuat Anda bertanya-tanya tidak hanya tentang mengamankan jaringan nirkabel Anda, tetapi juga tentang apakah Anda membutuhkannya sama sekali.

Masalah umum yang dapat diatasi melalui penerapan kebijakan keamanan yang tepat dibahas dalam Bab 2:

Putuskan apakah akan menyebarkan jaringan nirkabel;

Kesadaran dan pengurangan risiko yang terkait dengan pengenalan teknologi nirkabel;

Menentukan pendekatan untuk melindungi jaringan nirkabel;

Pemilihan teknologi optimal untuk melindungi jaringan nirkabel;

Memeriksa tingkat keamanan jaringan nirkabel yang digunakan;

Integrasi aset yang ada ke dalam solusi keamanan nirkabel;

Mendeteksi dan mencegah koneksi tidak sah ke jaringan nirkabel.

Manfaat teknologi jaringan nirkabel dapat dibagi menjadi dua kategori: fungsional dan ekonomi.

Manfaat fungsional mencakup pengurangan biaya manajemen dan pengeluaran modal yang lebih rendah, sedangkan manfaat ekonomi mencakup peningkatan produktivitas tenaga kerja, peningkatan efisiensi proses bisnis, dan peluang tambahan untuk menciptakan fungsi bisnis baru.

Sebagian besar manfaat ekonomi utama yang terkait dengan jaringan nirkabel adalah hasil dari peningkatan fleksibilitas dan mobilitas karyawan. Teknologi nirkabel menghilangkan batasan yang memaksa karyawan untuk duduk di meja mereka, memungkinkan pergerakan yang relatif bebas di sekitar kantor atau gedung perkantoran.

Namun, terlepas dari semua kelebihannya, ada juga kerugiannya, terutama teknologi, yang diekspresikan dalam kerentanan jaringan nirkabel melalui berbagai serangan dari pelaku kejahatan (Bagian 1.2 dari karya ini dikhususkan untuk ini).

Segera setelah kekurangan teknologi jaringan nirkabel generasi pertama ditemukan, pekerjaan aktif mulai menghilangkannya. Sementara beberapa perusahaan telah bekerja untuk meningkatkan standar nirkabel, banyak perusahaan analis, vendor keamanan jaringan, dan sebagainya, telah mencoba untuk mengatasi kekurangan yang melekat pada standar sebelumnya.

Akibatnya, beberapa pendekatan untuk mengamankan jaringan nirkabel telah dikembangkan.

Ada banyak faktor yang perlu dianalisis ketika mengevaluasi bagaimana Anda dapat melindungi jaringan nirkabel Anda. Penilaian ini harus mempertimbangkan berbagai metrik, mulai dari biaya penerapan dan pengelolaan solusi hingga keamanannya secara keseluruhan. Semua pendekatan di atas memiliki kelebihan dan kekurangan, jadi Anda harus lebih mengenal masing-masing pendekatan untuk membuat keputusan yang tepat.

Standar keamanan nirkabel terbaru, WPA dan WPA2, telah menghilangkan kelemahan serius pada WEP dan membuat solusi seperti IPsec atau teknologi VPN tidak diperlukan. Menggunakan WEP statis atau dinamis tidak lagi disarankan dalam bentuk apa pun, dan memilih keluar dari keamanan hanya bermanfaat dalam beberapa situasi. Jadi, hanya ada dua pendekatan yang perlu dipertimbangkan ketika mengembangkan solusi keamanan nirkabel yang komprehensif dan efektif.

Wi-Fi Protected Access (WPA) dan Wi-Fi Protected Access 2 (WPA2) dirancang khusus untuk memblokir ancaman terhadap jaringan nirkabel berdasarkan standar IEEE 802.11. Namun, ada beberapa perbedaan di antara mereka.

WPA dikembangkan pada tahun 2003 untuk mengatasi kekurangan standar WEP. Pengembang WPA melakukan pekerjaan yang baik dengan menerapkan dukungan otentikasi timbal balik, enkripsi data menggunakan TKIP, dan pemeriksaan integritas pesan yang ditandatangani, yang melindungi dari serangan spoofing atau pemutaran ulang.

WPA2 bahkan lebih aman karena menggunakan AES daripada TKIP untuk mengamankan lalu lintas jaringan. Oleh karena itu, harus selalu lebih disukai daripada WPA.

WPA dan WPA2 jauh lebih unggul daripada WEP dalam hal keamanan, dan dengan pengaturan keamanan yang tepat, tidak ada kerentanan yang diketahui baik pada yang pertama maupun yang terakhir. Namun, WPA2 dianggap lebih aman daripada WPA, dan jika infrastruktur mendukungnya dan biaya tambahan untuk mengelola solusi WPA2 dapat diterima, maka itu harus dipilih.

Sebagian besar AP yang diproduksi saat ini dan versi OS terbaru bersertifikat WPA2. Jika lingkungan Anda tidak memiliki titik akses atau komputer klien yang mendukung WPA2, perangkat nirkabel dan sistem klien yang mendukung WPA2 dapat menggunakan standar WPA yang lebih lama.